Přehled: Dělené tunelové propojení VPN pro Microsoft 365

Poznámka

Tento článek je součástí sady článků, které se týkají optimalizace Microsoftu 365 pro vzdálené uživatele.

- Podrobné pokyny k implementaci rozděleného tunelového propojení VPN najdete v tématu Implementace rozděleného tunelového propojení VPN pro Microsoft 365.

- Podrobný seznam scénářů rozděleného tunelování VPN najdete v tématu Běžné scénáře rozděleného tunelového propojení VPN pro Microsoft 365.

- Pokyny k zabezpečení provozu médií Teams v prostředích rozděleného tunelového propojení VPN najdete v tématu Zabezpečení provozu médií Teams pro rozdělené tunelování VPN.

- Informace o konfiguraci Stream a živých událostí v prostředích VPN najdete v tématu Zvláštní aspekty Stream a živých událostí v prostředích VPN.

- Informace o optimalizaci výkonu tenanta Microsoftu 365 po celém světě pro uživatele v Číně najdete v tématu Optimalizace výkonu Microsoftu 365 pro uživatele z Číny.

Podniky tradičně používají sítě VPN k podpoře zabezpečených vzdálených prostředí pro své uživatele. Zatímco základní úlohy zůstaly v místním prostředí, byla síť VPN ze vzdáleného klienta směrovaná přes datacentrum v podnikové síti primární metodou pro přístup vzdálených uživatelů k podnikovým prostředkům. K zabezpečení těchto připojení vytvářejí podniky vrstvy řešení zabezpečení sítě podél cest VPN. Toto zabezpečení bylo vytvořeno tak, aby chránilo interní infrastrukturu a chránilo mobilní procházení externích webů přesměrováním provozu do sítě VPN a pak přes místní internetový perimetr. Sítě VPN, perimetry sítě a přidružená infrastruktura zabezpečení byly často účelově vytvořené a škálované pro definovaný objem provozu, přičemž většina připojení se obvykle inicializovala z podnikové sítě a většina z nich zůstala v rámci interních hranic sítě.

Modely VPN, ve kterých se všechna připojení ze zařízení vzdáleného uživatele směrují zpět do místní sítě (označované jako vynucené tunelování), byly poměrně dlouhou dobu do značné míry udržitelné, pokud bylo souběžné škálování vzdálených uživatelů mírné a objemy přenosů procházejících sítí VPN byly nízké. Někteří zákazníci nadále používali vynucené tunelování VPN jako status quo i poté, co se jejich aplikace přesunuly z podnikové hraniční sítě do veřejných cloudů SaaS.

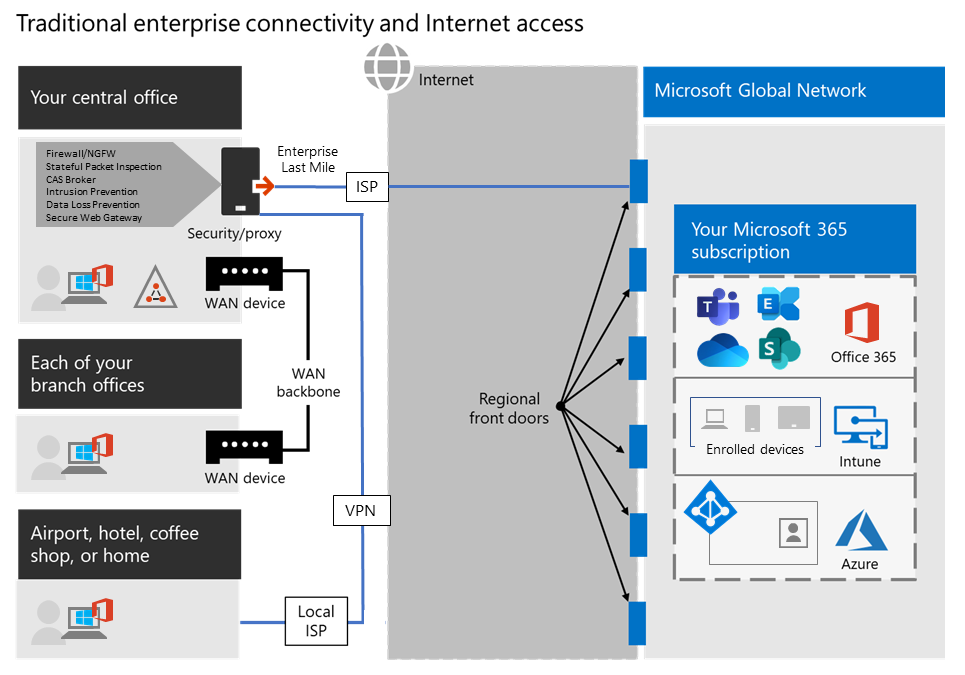

Použití vynucených tunelových sítí VPN pro připojení k distribuovaným cloudovým aplikacím citlivým na výkon není optimální, ale některé podniky přijaly negativní účinky, aby se zachoval bezpečnostní stav quo. Příklad diagramu tohoto scénáře najdete tady:

Obrázek 1: Tradiční řešení VPN s vynuceným tunelem

Tento problém roste už mnoho let a mnoho zákazníků hlásí výrazný posun ve vzorcích síťového provozu. Provoz, který dříve zůstal v místním prostředí, se teď připojuje k externím koncovým bodům cloudu. Mnoho zákazníků Microsoftu uvádí, že dříve přibližně 80 % síťového provozu bylo do nějakého interního zdroje (reprezentovaného tečkovanou čárou v předchozím diagramu). V roce 2020 se tento počet snížil na přibližně 20 % nebo méně, protože se přesunuly hlavní úlohy do cloudu. Tyto trendy nejsou v jiných podnicích neobvyklé. Postupem času se výše uvedený model stává čím dál více těžkopádným a neudržitelným, což organizaci brání v tom, aby byla při přechodu do cloudového světa agilní.

Celosvětová krize COVID-19 tento problém eskalovala a vyžadovala okamžitou nápravu. Potřeba zajistit bezpečnost zaměstnanců vyvolala na podnikové IT nebývalé požadavky na podporu produktivity práce z domova v obrovském měřítku, což stále platí i v postkrizové éře. Microsoft 365 je v dobré pozici, aby pomohl zákazníkům naplnit tuto poptávku, ale vysoká souběžnost uživatelů pracujících z domova generuje velký objem provozu Microsoft 365, který při směrování přes vynucenou tunelovou síť VPN a místní síťové perimetry způsobuje rychlé sytosti a vypouští infrastrukturu VPN mimo kapacitu. V této pokrizové realitě už použití VPN pro přístup k Microsoftu 365 není jen překážkou výkonu, ale pevnou zeď, která ovlivňuje nejen Microsoft 365, ale také důležité obchodní operace, které se stále musí spoléhat na provoz sítě VPN.

Společnost Microsoft úzce spolupracuje se zákazníky a širším oborem na poskytování efektivních a moderních řešení těchto problémů v rámci vlastních služeb a na sladění s osvědčenými postupy v odvětví. Principy připojení pro službu Microsoft 365 byly navrženy tak, aby efektivně fungovaly pro vzdálené uživatele a zároveň umožňovaly organizaci udržovat zabezpečení a kontrolu nad jejich připojením. Tato řešení lze také rychle implementovat s omezenými pracovními postupy, ale dosáhnout významného pozitivního účinku na výše popsané problémy.

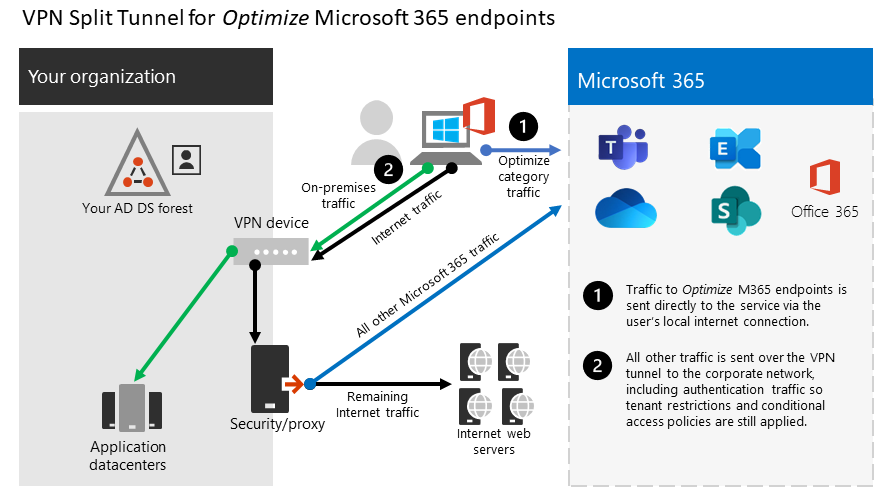

Zákazníkům, kteří připojují zařízení vzdáleného pracovního procesu k podnikové síti nebo cloudové infrastruktuře přes SÍŤ VPN, microsoft doporučuje směrovat klíčové scénáře Microsoft 365 Microsoft Teams, SharePoint a Exchange Online přes konfiguraci rozděleného tunelu VPN. To je obzvláště důležité vzhledem k tomu, že strategie v první linii usnadňuje trvalou produktivitu zaměstnanců během rozsáhlých akcí z práce z domova, jako je krize COVID-19.

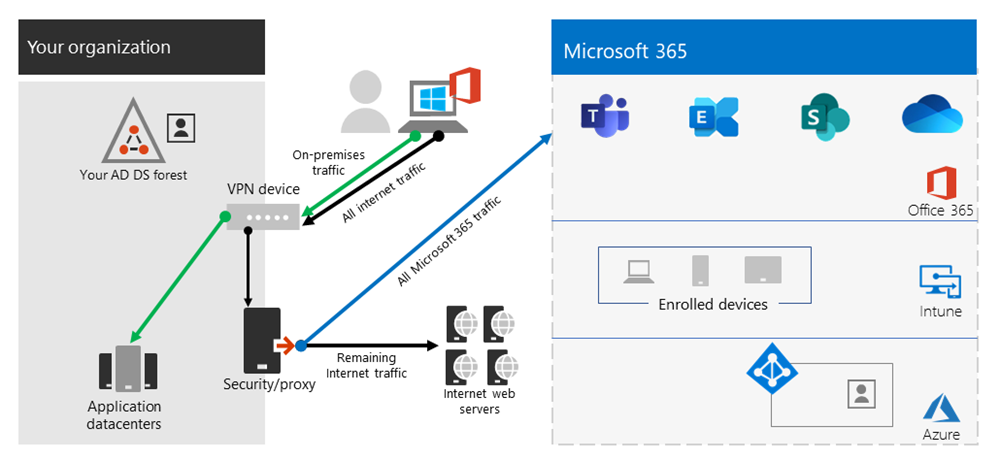

Obrázek 2: Řešení rozděleného tunelu VPN s definovanými výjimkami Microsoftu 365 odeslanými přímo službě Veškerý ostatní provoz prochází tunelem VPN bez ohledu na cíl.

Podstatou tohoto přístupu je poskytnout podnikům metodu, jak zmírnit riziko nasycení infrastruktury VPN a výrazně zlepšit výkon Microsoftu 365 v co nejkratším možném časovém rámci. Konfigurace klientů VPN tak, aby umožnili nejdůležitějším a objemům provozu Microsoft 365 obejít tunel VPN, dosáhnete následujících výhod:

Okamžitě zmírní hlavní příčinu většiny problémů s výkonem a kapacitou sítě hlášených zákazníky v podnikových architekturách VPN, které mají vliv na uživatelské prostředí Microsoftu 365.

Doporučené řešení konkrétně cílí na koncové body služby Microsoft 365 zařazené do kategorie Optimize v článku Adresy URL a rozsahy IP adres Microsoftu 365. Provoz do těchto koncových bodů je vysoce citlivý na latenci a omezování šířky pásma. Povolení obejití tunelu VPN může výrazně zlepšit prostředí koncových uživatelů a také snížit zatížení podnikové sítě. Připojení Microsoft 365, která nepředstavují většinu šířky pásma nebo využití uživatelského prostředí, se můžou dál směrovat tunelem VPN spolu se zbytkem provozu směřujícího na internet. Další informace najdete v tématu Strategie rozděleného tunelu VPN.

Zákazníci ho můžou rychle konfigurovat, testovat a implementovat bez dalších požadavků na infrastrukturu nebo aplikace.

V závislosti na platformě VPN a síťové architektuře může implementace trvat i několik hodin. Další informace najdete v tématu Implementace rozděleného tunelového propojení VPN.

Zachovává stav zabezpečení zákaznických implementací SÍTĚ VPN tím, že nemění způsob směrování dalších připojení, včetně provozu do internetu.

Doporučená konfigurace se řídí principem nejnižších oprávnění pro výjimky provozu SÍTĚ VPN a umožňuje zákazníkům implementovat síť VPN rozděleného tunelu, aniž by museli vystavit uživatele nebo infrastrukturu dalším bezpečnostním rizikům. Síťový provoz směrovaný přímo do koncových bodů Microsoftu 365 je šifrovaný, ověřený z hlediska integrity zásobníky klientských aplikací Office a vymezený na IP adresy vyhrazené pro služby Microsoft 365, které jsou posílené na úrovni aplikace i sítě. Další informace najdete v tématu Alternativní způsoby, jak odborníci v oblasti zabezpečení a IT dosáhnout moderních kontrolních mechanismů zabezpečení v dnešních jedinečných scénářích práce na dálku (blog týmu Microsoft Security Team).

Je nativně podporován většinou podnikových platforem VPN.

Společnost Microsoft nadále spolupracuje s oborovými partnery, kteří vytvářejí komerční řešení VPN, a pomáhá tak partnerům vyvíjet cílené pokyny a šablony konfigurace pro jejich řešení v souladu s výše uvedenými doporučeními. Další informace najdete v průvodcích POSTUPY pro běžné platformy VPN.

Tip

Microsoft doporučuje zaměřit se na konfiguraci vpn rozděleného tunelu na zdokumentované vyhrazené rozsahy IP adres pro služby Microsoft 365. Konfigurace rozděleného tunelu založeného na plně kvalifikovaném názvu domény nebo AppID, i když jsou možné na určitých klientských platformách VPN, nemusí plně pokrývat klíčové scénáře Microsoftu 365 a můžou být v konfliktu s pravidly směrování VPN založenými na PROTOKOLU IP. Z tohoto důvodu Společnost Microsoft nedoporučuje používat plně kvalifikované názvy domén Microsoftu 365 ke konfiguraci sítě VPN rozděleného tunelu. Použití konfigurace plně kvalifikovaného názvu domény může být užitečné v jiných souvisejících scénářích, jako je například přizpůsobení souborů .pac nebo implementace obejití proxy serveru.

Úplné pokyny k implementaci najdete v tématu Implementace rozděleného tunelového propojení VPN pro Microsoft 365.

Podrobný postup konfigurace Microsoftu 365 pro vzdálené pracovníky najdete v tématu Nastavení infrastruktury pro vzdálenou práci.

Strategie rozděleného tunelu VPN

Tradiční podnikové sítě jsou často navržené tak, aby bezpečně fungovaly v předcloudovém světě, kde jsou nejdůležitější data, služby a aplikace hostované místně a jsou přímo připojené k interní podnikové síti, stejně jako většina uživatelů. Síťová infrastruktura je tedy postavena na těchto prvcích v tom, že pobočky jsou připojené k ústředí prostřednictvím sítí MPLS (Multiprotocol Label Switching) a vzdálení uživatelé se musí připojit k podnikové síti přes SÍŤ VPN, aby mohli přistupovat jak k místním koncovým bodům, tak k internetu. V tomto modelu veškerý provoz od vzdálených uživatelů prochází podnikovou sítí a směruje se do cloudové služby přes společný výchozí bod.

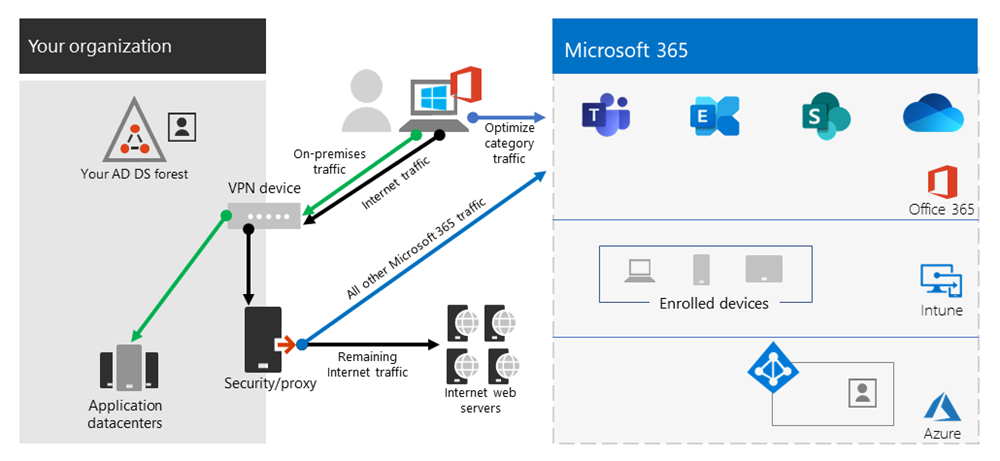

Obrázek 2: Běžné řešení VPN pro vzdálené uživatele, kde se veškerý provoz vynucuje zpět do podnikové sítě bez ohledu na cíl.

S tím, jak organizace přesouvají data a aplikace do cloudu, začíná být tento model stále méně efektivní, protože se rychle stává těžkopádným, nákladným a nevyřešitelným, což výrazně ovlivňuje výkon sítě a efektivitu uživatelů a omezuje schopnost organizace se přizpůsobovat měnícím se potřebám. Řada zákazníků Microsoftu oznámila, že před několika lety bylo 80 % síťového provozu do interního cíle, ale v roce 2020 se 80 % provozu plus provozu připojuje k externímu cloudovému prostředku.

Krize COVID-19 tento problém ještě zhoršila, aby vyžadovala okamžitá řešení pro velkou většinu organizací. Mnoho zákazníků zjistilo, že model vynucené sítě VPN není škálovatelný nebo dostatečně výkonný pro scénáře 100% vzdálené práce, jako je situace, kterou tato krize vyžadovala. Aby tyto organizace mohly efektivně fungovat, vyžadují rychlá řešení.

Pro službu Microsoft 365 navrhla společnost Microsoft požadavky na připojení pro službu s tímto problémem, kde je možné jednoduše a rychle optimalizovat úzce řízenou a relativně statickou sadu koncových bodů služby tak, aby uživatelům přistupujícím ke službě poskytovala vysoký výkon a snížila zatížení infrastruktury VPN, aby ji mohl využívat provoz, který to stále vyžaduje.

Microsoft 365 kategorizuje požadované koncové body pro Microsoft 365 do tří kategorií: Optimalizovat, Povolit a Výchozí. Tady se zaměřujeme na optimalizaci koncových bodů, které mají následující charakteristiky:

- Jsou koncové body vlastněné a spravované microsoftem hostované v infrastruktuře Microsoftu?

- Jsou vyhrazené pro základní úlohy Microsoft 365, jako jsou Exchange Online, SharePoint, Skype pro firmy Online a Microsoft Teams.

- Poskytnutí IP adres

- Nízká míra změn a očekává se, že jejich počet zůstane malý (v současné době 20 podsítí IP)

- Jsou citlivé na vysoký objem a/nebo latenci

- Můžou mít požadované bezpečnostní prvky poskytované ve službě, a ne vložené v síti

- 70–80 % objemu provozu do služby Microsoft 365

Tuto úzce vymezenou sadu koncových bodů je možné rozdělit z vynuceného tunelu VPN a bezpečně a přímo odesílat do služby Microsoft 365 prostřednictvím místního rozhraní uživatele. To se označuje jako rozdělené tunelování.

Prvky zabezpečení, jako je ochrana před únikem informací, ochrana před únikem informací, ověřování a řízení přístupu, se dají vůči těmto koncovým bodům poskytovat mnohem efektivněji v různých vrstvách v rámci služby. Vzhledem k tomu, že odkláníme většinu objemu provozu od řešení VPN, uvolní se tím kapacita SÍTĚ VPN pro provoz, který je na ní stále závislý. Měl by také odstranit potřebu v mnoha případech projít zdlouhavým a nákladným upgradem, aby se s tímto novým způsobem provozu vypořádá.

Obrázek 3: Řešení rozděleného tunelového propojení VPN s definovanými výjimkami Microsoftu 365 odeslanými přímo službě. Veškerý ostatní provoz se vynutí zpět do podnikové sítě bez ohledu na cíl.

Z hlediska zabezpečení má Microsoft řadu funkcí zabezpečení, které je možné použít k zajištění podobného, nebo dokonce vylepšeného zabezpečení, než jaké poskytuje vložená kontrola místními zásobníky zabezpečení. Blogový příspěvek týmu zabezpečení Microsoftu Alternativní způsoby, jak odborníci na zabezpečení a IT dosáhnout moderních kontrolních mechanismů zabezpečení v dnešních jedinečných scénářích práce na dálku , obsahuje jasný souhrn dostupných funkcí a podrobnější pokyny najdete v tomto článku. Můžete si také přečíst o implementaci rozděleného tunelování VPN společností Microsoft v článku Spuštění na síti VPN: Jak Microsoft udržuje své vzdálené pracovníky připojené.

V mnoha případech lze tuto implementaci provést během několika hodin, což umožňuje rychlé řešení jednoho z nejnaléhavějších problémů, kterým organizace čelí, když rychle přejdou na plnou práci na dálku. Pokyny k implementaci rozděleného tunelu VPN najdete v tématu Implementace rozděleného tunelového propojení VPN pro Microsoft 365.

Časté otázky

Tým zabezpečení Microsoftu publikoval alternativní způsoby, jak pro odborníky v oblasti zabezpečení a IT dosáhnout moderních kontrolních mechanismů zabezpečení v dnešních jedinečných scénářích práce na dálku, blogový příspěvek, který popisuje klíčové způsoby, jak mohou odborníci v oblasti zabezpečení dosáhnout moderních kontrolních mechanismů zabezpečení v dnešních jedinečných scénářích práce na dálku. Níže najdete některé běžné dotazy a odpovědi zákazníků na toto téma.

Návody zabránit uživatelům v přístupu k jiným tenantům, kterým nedůvěřuji, kam můžou exfiltrovat data?

Odpovědí je funkce označovaná jako omezení tenanta. Přenosy ověřování nejsou citlivé na velký objem ani na latenci, takže je možné ho odesílat prostřednictvím řešení VPN na místní proxy server, na kterém se tato funkce používá. Tady se udržuje seznam povolených důvěryhodných tenantů, a pokud se klient pokusí získat token pro tenanta, který není důvěryhodný, proxy server jednoduše žádost odmítne. Pokud je tenant důvěryhodný, je token přístupný, pokud má uživatel správné přihlašovací údaje a práva.

Takže i když uživatel může vytvořit připojení TCP/UDP k označeným koncovým bodům Optimalizace, bez platného tokenu pro přístup k danému tenantovi se jednoduše nemůže přihlásit a získat přístup k datům nebo je přesunout.

Umožňuje tento model přístup ke službám pro spotřebitele, jako jsou osobní účty OneDrive?

Ne, ne, koncové body Microsoft 365 nejsou stejné jako služby pro spotřebitele (například Onedrive.live.com), takže rozdělený tunel neumožní uživateli přímý přístup ke službám uživatelů. Provoz do koncových bodů příjemce bude dál používat tunel VPN a budou platit stávající zásady.

Návody použít ochranu před únikem informací a chránit citlivá data, když provoz už neprotéká přes moje místní řešení?

Microsoft 365 nabízí bohatou sadu integrovaných nástrojů, aby se zabránilo náhodnému vyzrazení citlivých informací. Pomocí integrovaných funkcí ochrany před únikem informací v Teams a SharePointu můžete detekovat nesprávně uložené nebo sdílené citlivé informace. Pokud součástí vaší strategie práce na dálku jsou zásady přineste si vlastní zařízení (BYOD), můžete pomocí podmíněného přístupu založeného na aplikaci zabránit stahování citlivých dat do osobních zařízení uživatelů.

Návody vyhodnocovat a udržovat kontrolu nad ověřováním uživatele, když se připojuje přímo?

Kromě funkce omezení tenanta uvedené v 1. čtvrtletí je možné použít zásady podmíněného přístupu , které dynamicky vyhodnocují riziko žádosti o ověření a odpovídajícím způsobem reagují. Microsoft doporučuje, aby se model nulová důvěra (Zero Trust) implementoval v průběhu času a můžeme použít zásady Microsoft Entra podmíněného přístupu k udržování kontroly v mobilním a cloudovém světě. Zásady podmíněného přístupu se dají použít k rozhodování o tom, jestli je žádost o ověření úspěšná v reálném čase, a to na základě mnoha faktorů, jako jsou:

- Zařízení, je zařízení známé, důvěryhodné nebo připojené k doméně?

- IP – pochází žádost o ověření ze známé podnikové IP adresy? Nebo ze země nebo oblasti, které nevěříme?

- Aplikace – má uživatel oprávnění k používání této aplikace?

Na základě těchto zásad pak můžeme aktivovat zásady, jako je schválení, aktivace vícefaktorového ověřování nebo blokování ověřování.

Návody chránit před viry a malwarem?

Microsoft 365 opět poskytuje ochranu pro optimalizaci označených koncových bodů v různých vrstvách v samotné službě, jak je popsáno v tomto dokumentu. Jak je uvedeno, je mnohem efektivnější poskytovat tyto prvky zabezpečení v samotné službě, než se snažit o to, aby to bylo v souladu se zařízeními, která nemusí plně rozumět protokolům nebo provozu. Ve výchozím nastavení SharePoint automaticky kontroluje nahrání souborů známý malware.

U výše uvedených koncových bodů Exchange Exchange Online Protection a Microsoft Defender pro Microsoft 365 zajišťují vynikající zabezpečení provozu do služby.

Můžu poslat víc než jenom přímou optimalizaci provozu?

Prioritu byste měli dát optimalizaci označených koncových bodů, protože tyto koncové body poskytují maximální výhodu při nízké úrovni práce. Pokud ale chcete, musí služba používat koncové body Povolit označené koncové body a mít pro koncové body zadané IP adresy, které je možné v případě potřeby použít.

Existují také různí dodavatelé, kteří nabízejí cloudová řešení proxy a zabezpečení označovaná jako zabezpečené webové brány , která poskytují centrální zabezpečení, řízení a aplikaci podnikových zásad pro obecné procházení webu. Tato řešení můžou dobře fungovat ve světě založeném na cloudu, pokud jsou vysoce dostupná, výkonná a zřízená v blízkosti uživatelů, protože umožňují zabezpečený přístup k internetu z cloudového umístění v blízkosti uživatele. To eliminuje potřebu připojení přes síť VPN nebo podnikovou síť pro obecný provoz při procházení a zároveň umožňuje řízení centrálního zabezpečení.

I po použití těchto řešení však Společnost Microsoft důrazně doporučuje, aby se provoz s označením Optimalizace microsoftu 365 odesílal přímo do služby.

Pokyny k povolení přímého přístupu k Virtual Network Azure najdete v tématu Vzdálená práce pomocí Azure VPN Gateway Point-to-Site.

Proč se vyžaduje port 80? Je provoz odesílaný v clear?

Port 80 se používá jenom pro přesměrování na relaci portu 443, žádná zákaznická data se neposílají nebo jsou přístupná přes port 80. Šifrování popisuje šifrování přenášených dat a neaktivních uložených dat pro Microsoft 365 a Typy provozu popisují, jak používáme PROTOKOL SRTP k ochraně provozu médií teams.

Platí toto doporučení pro uživatele v Číně, kteří používají celosvětovou instanci Microsoftu 365?

Ne, ne. Jediným upozorněním na výše uvedené rady jsou uživatelé v ČLR, kteří se připojují k celosvětové instanci Microsoftu 365. Vzhledem k běžnému výskytu zahlcení přeshraniční sítě v dané oblasti může být výkon přímého odchozího přenosu dat z internetu proměnlivý. Většina zákazníků v této oblasti používá síť VPN k přenosu provozu do podnikové sítě a využívá svůj autorizovaný okruh MPLS nebo podobný výchozí přenos dat mimo zemi nebo oblast prostřednictvím optimalizované cesty. To je popsáno dále v článku Optimalizace výkonu Microsoftu 365 pro uživatele v Číně.

Funguje konfigurace rozděleného tunelu pro Teams spuštěné v prohlížeči?

Ano, s upozorněním. Většina funkcí Teams je podporovaná v prohlížečích uvedených v tématu Získání klientů pro Microsoft Teams.

Kromě toho Microsoft Edge 96 a novější podporuje dělené tunelové propojení VPN pro přenosy mezi dvěma účastníky tím, že povoluje zásadu Edge WebRtcRespectOsRoutingTableEnabled . V současnosti nemusí jiné prohlížeče podporovat rozdělené tunelové propojení VPN pro přenosy mezi dvěma účastníky.

Související články

Implementace rozděleného tunelového propojení VPN pro Microsoft 365

Běžné scénáře rozděleného tunelového propojení VPN pro Microsoft 365

Zabezpečení přenosů médií v Teams pro dělené tunelování VPN

Zvláštní aspekty Stream a živých událostí v prostředích VPN

Optimalizace výkonu Microsoftu 365 pro uživatele v Číně

Principy síťového připojení Microsoftu 365

Vyhodnocování síťového připojení Microsoftu 365

Ladění sítě a výkonu Microsoftu 365

Zvýšení výkonu sítě VPN v Microsoftu: Povolení automatických připojení pomocí profilů Windows 10 VPN

Provoz na SÍTI VPN: Jak Microsoft udržuje své vzdálené pracovníky ve spojení