Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Platí proL

- Android

- iOS/iPadOS

- macOS

- Windows 10/11

Microsoft Intune podporuje použití certifikátů PKCS (Private Key Pair). Tento článek popisuje požadavky na certifikáty PKCS s Intune, včetně exportu certifikátu PKCS a jeho přidání do konfiguračního profilu Intune zařízení.

Microsoft Intune zahrnuje předdefinované nastavení pro použití certifikátů PKCS pro přístup k prostředkům vaší organizace a jejich ověřování. Certifikáty ověřují a zabezpečují přístup k podnikovým prostředkům, jako je síť VPN nebo Wi-Fi. Tato nastavení nasadíte do zařízení pomocí konfiguračních profilů zařízení v Intune.

Informace o používání importovaných certifikátů PKCS najdete v tématu Importované certifikáty PFX.

Tip

Profily certifikátů PKCS jsou podporovány pro vzdálené plochy Windows Enterprise s více relacemi.

Požadavky

Pokud chcete používat certifikáty PKCS s Intune, potřebujete následující infrastrukturu:

Doména služby Active Directory: Všechny servery uvedené v této části musí být připojené k vaší doméně služby Active Directory.

Další informace o instalaci a konfiguraci služby Active Directory Domain Services (AD DS) najdete v tématu Návrh a plánování služby AD DS.

Certifikační autorita: Certifikační autorita organizace

Informace o instalaci a konfiguraci služby AD CS (Active Directory Certificate Services) najdete v podrobném průvodci službou AD CS( Active Directory Certificate Services).

Upozornění

Intune vyžaduje, abyste službu AD CS spustili s certifikační autoritou organizace, nikoli se samostatnou certifikační autoritou.

Klient: Připojení k certifikační autoritě organizace

Kořenový certifikát: Exportovaná kopie kořenového certifikátu z certifikační autority organizace.

Certificate Connector pro Microsoft Intune: Informace o konektoru certificate najdete tady:

Aktualizace konektoru certifikátu: Požadavky na silné mapování pro KB5014754

Centrum distribuce klíčů (KDC) vyžaduje formát silného mapování v certifikátech PKCS nasazených Microsoft Intune a používaných k ověřování na základě certifikátů. Mapování musí mít rozšíření identifikátoru zabezpečení (SID), které se mapuje na identifikátor SID uživatele nebo zařízení. Pokud certifikát nesplňuje nová kritéria silného mapování nastavená k datu úplného režimu vynucování, ověřování se odmítne. Další informace o požadavcích najdete v tématu KB5014754: Změny ověřování na základě certifikátů na řadičích domény s Windows .

V Microsoft Intune Certificate Connectoru verze 6.2406.0.1001 jsme vydali aktualizaci, která do certifikátu přidá atribut identifikátoru objektu obsahující identifikátor SID uživatele nebo zařízení, který efektivně splňuje požadavky na silné mapování. Tato aktualizace se vztahuje na uživatele a zařízení synchronizovaná z místní Active Directory do Microsoft Entra ID a je k dispozici pro všechny platformy s některými rozdíly:

Změny silného mapování se vztahují na certifikáty uživatelů pro všechny platformy operačního systému.

Silné změny mapování se vztahují na certifikáty zařízení pro Microsoft Entra zařízení s Windows připojená k hybridnímu připojení.

Pokud chcete zajistit, aby ověřování na základě certifikátu dál fungovalo, musíte provést následující akce:

Aktualizujte Microsoft Intune Certificate Connector na verzi 6.2406.0.1001. Informace o nejnovější verzi a postupu aktualizace certificate connectoru najdete v tématu Certificate Connector pro Microsoft Intune.

Proveďte změny informací o klíči registru na serveru Windows, který je hostitelem konektoru certifikátu.

Provedením následujícího postupu upravte klíče registru a použijte změny silného mapování na certifikáty. Tyto změny platí pro nové certifikáty PKCS a certifikáty PKCS, které se obnovují.

Tip

Tento postup vyžaduje úpravu registru v systému Windows. Další informace najdete v následujících zdrojích informací o podpora Microsoftu:

V registru systému Windows změňte hodnotu pro

[HKLM\Software\Microsoft\MicrosoftIntune\PFXCertificateConnector](DWORD)EnableSidSecurityExtensionna 1.Restartujte službu Certificate Connector.

- Přejděte na Spustit>spuštění.

- Otevřete services.msc.

- Restartujte tyto služby:

Vytvoření starší verze konektoru PFX pro Microsoft Intune

PFX – Vytvoření certificate connectoru pro Microsoft Intune

Změny se začnou vztahovat na všechny nové certifikáty a na certifikáty, které se obnovují. Pokud chcete ověřit, že ověřování funguje, doporučujeme otestovat všechna místa, kde je možné použít ověřování založené na certifikátech, včetně následujících:

- Apps

- Intune integrované certifikační autority

- Řešení NAC

- Síťová infrastruktura

Vrácení změn zpět:

Obnovte původní nastavení registru.

Restartujte tyto služby:

Vytvoření starší verze konektoru PFX pro Microsoft Intune

PFX – Vytvoření certificate connectoru pro Microsoft Intune

Vytvořte nový profil certifikátu PKCS pro ovlivněná zařízení, aby se certifikáty znovu vydály bez atributu SID.

Tip

Pokud používáte certifikační autoritu Digicert, musíte vytvořit šablonu certifikátu pro uživatele s identifikátorem SID a jinou šablonu pro uživatele bez identifikátoru SID. Další informace najdete ve zprávě k vydání verze DigiCert PKI Platform 8.24.1.

Export kořenového certifikátu z certifikační autority organizace

K ověření zařízení pomocí sítě VPN, Wi-Fi nebo jiných prostředků potřebuje zařízení certifikát kořenové nebo zprostředkující certifikační autority. Následující postup vysvětluje, jak získat požadovaný certifikát z certifikační autority organizace.

Pomocí příkazového řádku proveďte tyto kroky:

Přihlaste se k serveru kořenové certifikační autority pomocí účtu správce.

Přejděte na Spustit>a zadáním cmd otevřete příkazový řádek.

Zadejte certutil -ca.cert ca_name.cer a exportujte kořenový certifikát jako soubor s názvem ca_name.cer.

Konfigurace šablon certifikátů v certifikační autoritě

Přihlaste se ke své podnikové certifikační autoritě pomocí účtu, který má oprávnění správce.

Otevřete konzolu Certifikační autorita , klikněte pravým tlačítkem na Šablony certifikátů a vyberte Spravovat.

Vyhledejte šablonu certifikátu uživatele , klikněte na ni pravým tlačítkem a zvolte Duplikovat šablonu , aby se otevřely vlastnosti nové šablony.

Poznámka

Pro scénáře podepisování a šifrování e-mailů S/MIME používá mnoho správců k podepisování a šifrování samostatné certifikáty. Pokud používáte službu Microsoft Active Directory Certificate Services, můžete použít šablonu Exchange Signature Only pro podpisové certifikáty E-mailů S/MIME a šablonu Uživatele Exchange pro šifrovací certifikáty S/MIME. Pokud používáte certifikační autoritu jiného než Microsoftu, doporučujeme projít si její doprovodné materiály k nastavení podpisových a šifrovacích šablon.

Na kartě Kompatibilita :

- Nastavení certifikační autority na Windows Server 2008 R2

- Nastavit příjemce certifikátu na Windows 7 / Server 2008 R2

Na kartě Obecné :

- Nastavte zobrazovaný název šablony na něco, co vám dává smysl.

- Zrušte výběr možnosti Publikovat certifikát ve službě Active Directory.

Upozornění

Název šablony je ve výchozím nastavení stejný jako zobrazovaný název šablonybez mezer. Poznamenejte si název šablony, protože ho budete potřebovat později.

V části Zpracování žádostí vyberte Povolit export privátního klíče.

Poznámka

Na rozdíl od protokolu SCEP se privátní klíč certifikátu vygeneruje v případě PKCS na serveru, na kterém je nainstalovaný konektor certifikátu, a ne na zařízení. Šablona certifikátu musí umožňovat export privátního klíče, aby konektor mohl exportovat certifikát PFX a odeslat ho do zařízení.

Po instalaci certifikátů na zařízení se privátní klíč označí jako neexportovatelný.

V kryptografii ověřte, že minimální velikost klíče je nastavená na 2048.

Zařízení s Windows a Androidem podporují použití 4096bitové velikosti klíče s profilem certifikátu PKCS. Pokud chcete použít tuto velikost klíče, upravte hodnotu na 4096.

Poznámka

U zařízení s Windows se úložiště 4096bitových klíčů podporuje jenom v zprostředkovateli KSP (Software Key Storage Provider). Následující funkce nepodporují úložiště pro klíče této velikosti:

- Hardwarový čip TPM (Trusted Platform Module): Jako alternativní řešení můžete k ukládání klíčů použít softwarový KSP.

- Windows Hello pro firmy: V tuto chvíli neexistuje alternativní řešení pro Windows Hello pro firmy.

V části Název subjektu zvolte v požadavku Zadat.

V části Rozšíření v části Zásady aplikací ověřte, že se zobrazí šifrování systému souborů, zabezpečení Email a ověřování klientů.

Důležité

V případě šablon certifikátů pro iOS/iPadOS přejděte na kartu Rozšíření , aktualizujte Používání klíče a zrušte výběr možnosti Podpis je důkazem původu.

V části Zabezpečení:

- Přidejte účet počítače pro server, na který instalujete Certificate Connector pro Microsoft Intune. Povolte tomuto účtu oprávnění číst a zapsat .

- (Volitelné, ale doporučené) Odeberte skupinu uživatelů domény ze seznamu skupin nebo uživatelských jmen povolených oprávnění k této šabloně. Odebrání skupiny:

- Vyberte skupinu Domain Users .

- Vyberte Odebrat.

- Zkontrolujte ostatní položky v části Skupiny nebo uživatelská jména a ověřte oprávnění a použitelnost ve vašem prostředí.

Výběrem možnosti Použít>OK šablonu certifikátu uložte. Zavřete konzolu Šablony certifikátů.

V konzole Certifikační autorita klikněte pravým tlačítkem na Šablony certifikátů.

Vyberte Nová>šablona certifikátu, která se má vystavit.

Zvolte šablonu, kterou jste vytvořili v předchozích krocích. Vyberte OK.

Povolit serveru spravovat certifikáty pro zaregistrovaná zařízení a uživatele:

- Klikněte pravým tlačítkem na certifikační autoritu a pak zvolte Vlastnosti.

- Na kartě Zabezpečení přidejte účet počítače serveru, na kterém konektor spouštíte.

- Udělte účtu počítače oprávnění Vydávat a spravovat certifikáty a požadovat certifikáty .

Odhlaste se od certifikační autority organizace.

Stažení, instalace a konfigurace Certificate Connectoru pro Microsoft Intune

Pokyny najdete v tématu Instalace a konfigurace Certificate Connectoru pro Microsoft Intune.

Vytvoření profilu důvěryhodného certifikátu

Přihlaste se k Centru pro správu Microsoft 365.

Vyberte a přejděte na Zařízení>Spravovat zařízení>– Vytvořit konfiguraci>.

Zadejte tyto vlastnosti:

-

Platforma: Zvolte platformu zařízení, která tento profil přijímají.

- Registrace správce zařízení s Androidem

- Android Enterprise:

- Plně spravovaná

- Oddaný

- pracovní profil Corporate-Owned

- pracovní profil Personally-Owned

- iOS/iPadOS

- macOS

- Windows 10/11

- Profil: Vyberte Důvěryhodný certifikát. Nebo vyberte Šablony>Důvěryhodný certifikát.

-

Platforma: Zvolte platformu zařízení, která tento profil přijímají.

Vyberte Vytvořit.

V Základy zadejte následující vlastnosti:

- Název: Zadejte popisný název profilu. Zásady pojmenujte, abyste je později mohli snadno identifikovat. Dobrý název profilu je například Důvěryhodný profil certifikátu pro celou společnost.

- Popis: Zadejte popis profilu. Toto nastavení není povinné, ale doporučujeme ho zadat.

Vyberte Další.

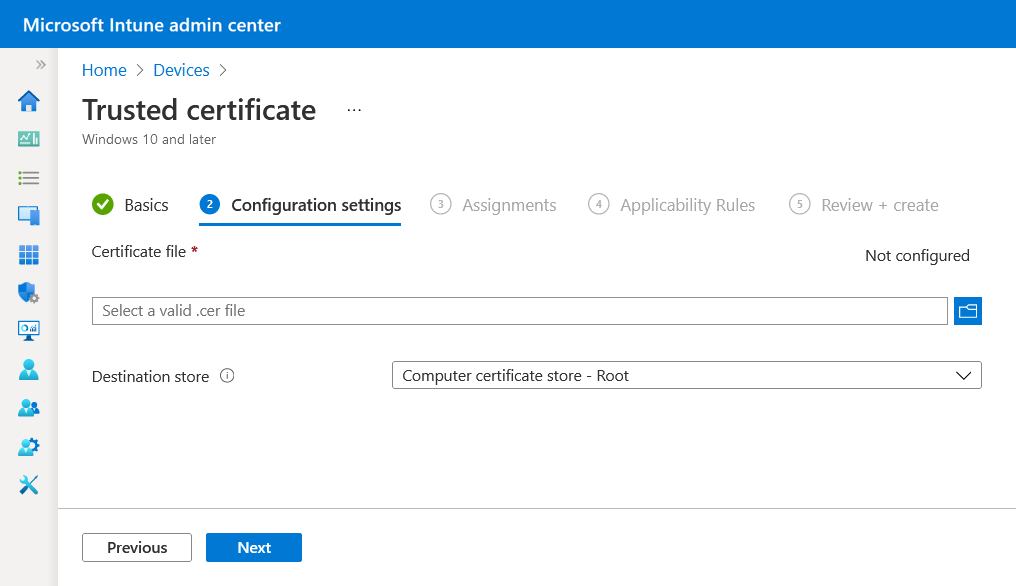

V části Nastavení konfigurace zadejte soubor .cer pro certifikát kořenové certifikační autority, který jste dříve exportovali.

Poznámka

V závislosti na platformě, kterou jste zvolili v kroku 3, můžete nebo nemusíte mít možnost zvolit cílové úložiště pro certifikát.

Vyberte Další.

V části Přiřazení vyberte skupiny uživatelů nebo zařízení, které chcete zahrnout do přiřazení. Tyto skupiny obdrží profil po jeho nasazení. Další podrobnosti najdete v tématu Vytvoření filtrů v Microsoft Intune a jejich použití výběrem možnosti Upravit filtr.

Naplánujte nasazení tohoto profilu certifikátu do stejných skupin, které obdrží:

Profil certifikátu PKCS a

Konfigurační profil, například profil Wi-Fi, který využívá certifikát.

Další informace o přiřazování profilů najdete v tématu Přiřazení profilů uživatelů a zařízení.

Vyberte Další.

(Platí pouze pro Windows 10/11) V části Pravidla použitelnosti zadejte pravidla použitelnosti pro upřesnění přiřazení tohoto profilu. Profil můžete přiřadit nebo nepřiřazovat na základě edice operačního systému nebo verze zařízení.

Další informace najdete v tématu Pravidla použitelnosti v tématu Vytvoření profilu zařízení v Microsoft Intune.

V Zkontrolovat a vytvořit zkontrolujte nastavení. Když vyberete Vytvořit, změny se uloží a profil se přiřadí. Zásada se taky zobrazuje v seznamu profilů.

Vytvoření profilu certifikátu PKCS

Důležité

Správa správců zařízení s Androidem je zastaralá a pro zařízení s přístupem k Google Mobile Services (GMS) už není dostupná. Pokud aktuálně používáte správu správce zařízení, doporučujeme přepnout na jinou možnost správy Androidu. Dokumentace k podpoře a nápovědě zůstává k dispozici pro některá zařízení bez GMS se systémem Android 15 a starším. Další informace najdete v tématu Ukončení podpory správce zařízení s Androidem na zařízeních GMS.

Přihlaste se k Centru pro správu Microsoft 365.

Vyberte a přejděte na Zařízení>Spravovat zařízení>– Vytvořit konfiguraci>.

Zadejte tyto vlastnosti:

-

Platforma: Zvolte platformu vašich zařízení. Možnosti:

- Registrace správce zařízení s Androidem

- Android Enterprise:

- Plně spravovaná

- Oddaný

- pracovní profil Corporate-Owned

- pracovní profil Personally-Owned

- iOS/iPadOS

- macOS

- Windows 10/11

- Profil: Vyberte certifikát PKCS. Nebo vyberte Šablony>Certifikát PKCS.

Poznámka

Na zařízeních s profilem Android Enterprise nejsou certifikáty nainstalované pomocí profilu certifikátu PKCS viditelné. Pokud chcete potvrdit úspěšné nasazení certifikátu, zkontrolujte stav profilu v Centru pro správu Intune.

-

Platforma: Zvolte platformu vašich zařízení. Možnosti:

Vyberte Vytvořit.

V Základy zadejte následující vlastnosti:

- Název: Zadejte popisný název profilu. Zásady pojmenujte, abyste je později mohli snadno identifikovat. Dobrý název profilu je například profil PKCS pro celou společnost.

- Popis: Zadejte popis profilu. Toto nastavení není povinné, ale doporučujeme ho zadat.

Vyberte Další.

V nastavení konfigurace se nastavení, které můžete nakonfigurovat, liší v závislosti na zvolené platformě. Vyberte svoji platformu pro podrobná nastavení:

- Registrace správce zařízení s Androidem

- Android Enterprise

- iOS/iPadOS

- Windows 10/11

Nastavení Platforma Podrobnosti Kanál nasazení macOS Vyberte, jak chcete profil nasadit. Toto nastavení také určuje řetězce klíčů, ve kterém jsou uložené propojené certifikáty, takže je důležité vybrat správný kanál.

Vždy vyberte kanál nasazení uživatele v profilech s uživatelskými certifikáty. Uživatelský kanál ukládá certifikáty do řetězce klíčů uživatele. Vždy vyberte kanál nasazení zařízení v profilech s certifikáty zařízení. Kanál zařízení ukládá certifikáty do systémového řetězce klíčů.

Po nasazení profilu není možné upravit kanál nasazení. Pokud chcete vybrat jiný kanál, musíte vytvořit nový profil.Prahová hodnota pro prodloužení (%) Vše Doporučeno je 20 % Doba platnosti certifikátu Vše Pokud jste šablonu certifikátu nezměnili, může být tato možnost nastavená na jeden rok.

Použijte dobu platnosti pět dnů nebo až 24 měsíců. Pokud je doba platnosti kratší než pět dnů, je vysoká pravděpodobnost, že certifikát přejde do stavu blížícího se vypršení platnosti nebo vypršení platnosti, což může způsobit, že agent MDM na zařízeních certifikát před instalací odmítne.Poskytovatel úložiště klíčů (KSP) Windows 10/11 Ve Windows vyberte, kam se mají klíče na zařízení uložit. Certifikační autorita Vše Zobrazí interní plně kvalifikovaný název domény (FQDN) vaší certifikační autority organizace. Název certifikační autority Vše Seznamy název certifikační autority organizace, například "Certifikační autorita Contoso". Název šablony certifikátu Vše Seznamy název šablony certifikátu. Typ certifikátu - Android Enterprise (firemní a Personally-Owned pracovní profil)

- iOS

- macOS

- Windows 10/11

Vyberte typ: - Uživatelské certifikáty můžou obsahovat atributy uživatele i zařízení v alternativním názvu subjektu a alternativním názvu subjektu (SAN) certifikátu.

- Certifikáty zařízení můžou obsahovat pouze atributy zařízení v předmětu a síti SAN certifikátu. Zařízení můžete použít pro scénáře, jako jsou zařízení bez uživatelů, jako jsou veřejné terminály nebo jiná sdílená zařízení.

Tento výběr má vliv na formát názvu subjektu.

Pokud je pro macOS tento profil nakonfigurovaný tak, aby používal kanál nasazení zařízení, můžete vybrat Uživatel nebo Zařízení. Pokud je profil nakonfigurovaný tak, aby používal kanál nasazení uživatele, můžete vybrat pouze uživatele.

Formát názvu subjektu Vše Podrobnosti o konfiguraci formátu názvu subjektu najdete v části Formát názvu subjektu dále v tomto článku.

Pro následující platformy je formát názvu subjektu určen typem certifikátu:- Android Enterprise (pracovní profil)

- iOS

- macOS

- Windows 10/11

Alternativní název subjektu Vše V části Atribut vyberte Hlavní název uživatele (UPN), pokud není vyžadováno jinak, nakonfigurujte odpovídající hodnotu a pak vyberte Přidat.

Pro síť SAN obou typů certifikátů můžete použít proměnné nebo statický text. Použití proměnné není povinné.

Další informace najdete v části Formát názvu subjektu dále v tomto článku.Rozšířené použití klíče - Registrace správce zařízení s Androidem

- Android Enterprise (vlastník zařízení, firemní a Personally-Owned pracovní profil)

- Windows 10/11

Certifikáty obvykle vyžadují ověření klienta , aby se uživatel nebo zařízení mohl ověřit na serveru. Povolit všem aplikacím přístup k privátnímu klíči macOS Pokud chcete aplikacím nakonfigurovaným pro přidružené zařízení Mac udělit přístup k privátnímu klíči certifikátu PKCS, nastavte na Povolit .

Další informace o tomto nastavení najdete v části AllowAllAppsAccess datová část certifikátu v tématu Referenční informace o konfiguračním profilu v dokumentaci apple pro vývojáře.Kořenový certifikát - Registrace správce zařízení s Androidem

- Android Enterprise (vlastník zařízení, firemní a Personally-Owned pracovní profil)

Vyberte profil certifikátu kořenové certifikační autority, který byl dříve přiřazen. Tento krok platí jenom pro profily zařízení s Androidem Enterprise pro plně spravovaný, vyhrazený a pracovní profil Corporate-Owned.

V části Aplikace nakonfigurujte přístup k certifikátům , abyste mohli spravovat způsob udělování přístupu k certifikátům aplikacím. Vyberte si z:

- Vyžadovat souhlas uživatele pro aplikace(výchozí) – Uživatelé musí schválit použití certifikátu všemi aplikacemi.

- Udělovat bezobslužné udělení pro konkrétní aplikace (vyžadovat souhlas uživatele pro jiné aplikace) – Při této možnosti vyberte Přidat aplikace. Pak vyberte všechny aplikace, které by měly bez zásahu uživatele používat certifikát.

Vyberte Další.

V části Přiřazení vyberte uživatele a skupiny, které chcete zahrnout do přiřazení. Uživatelé a skupiny obdrží profil po jeho nasazení. Naplánujte nasazení tohoto profilu certifikátu do stejných skupin, které obdrží:

Profil důvěryhodného certifikátu a

Konfigurační profil, například profil Wi-Fi, který využívá certifikát.

Další informace o přiřazování profilů najdete v tématu Přiřazení profilů uživatelů a zařízení.

Vyberte Další.

V Zkontrolovat a vytvořit zkontrolujte nastavení. Když vyberete Vytvořit, změny se uloží a profil se přiřadí. Zásada se taky zobrazuje v seznamu profilů.

Formát názvu subjektu

Když vytvoříte profil certifikátu PKCS pro následující platformy, možnosti pro formát názvu subjektu závisí na typu certifikátu, který vyberete , uživatel nebozařízení.

Platformy:

- Android Enterprise (firemní a Personally-Owned pracovní profil)

- iOS

- macOS

- Windows 10/11

Poznámka

Existuje známý problém s použitím PKCS k získání certifikátů , což je stejný problém jako u SCEP , když název subjektu ve výsledné žádosti o podepsání certifikátu (CSR) obsahuje jeden z následujících znaků jako řídicí znak (pokračuje zpětným lomítkem \):

- +

- ;

- ,

- =

Poznámka

Počínaje Androidem 12 už Android nepodporuje použití následujících hardwarových identifikátorů pro zařízení s pracovním profilem v osobním vlastnictví :

- Sériové číslo

- IMEI

- MEID

Intune profilů certifikátů pro zařízení s pracovním profilem v osobním vlastnictví, která spoléhají na tyto proměnné v názvu subjektu nebo v síti SAN, se v době registrace zařízení s Intune nepodaří zřídit certifikát na zařízeních se systémem Android 12 nebo novějším. Zařízení, která byla zaregistrovaná před upgradem na Android 12, můžou dál přijímat certifikáty, pokud Intune dříve získali identifikátory hardwaru zařízení.

Další informace o těchto a dalších změnách zavedených v Androidu 12 najdete v blogovém příspěvku Podpora Android Day Zero pro Microsoft Endpoint Manager .

Typ certifikátu uživatele

Možnosti formátování pro formát názvu subjektu zahrnují dvě proměnné: Běžný název (CN) a Email (E). Email (E) se obvykle nastaví s proměnnou {{EmailAddress}}. Příklad: E={{EmailAddress}}Běžný název (CN) je možné nastavit na libovolnou z následujících proměnných:

CN={{UserName}}: Uživatelské jméno uživatele, například Jane Doe.

CN={{UserPrincipalName}}: Hlavní název uživatele, například janedoe@contoso.com.

CN={{AAD_Device_ID}}: ID přiřazené při registraci zařízení v Microsoft Entra ID. Toto ID se obvykle používá k ověření pomocí Microsoft Entra ID.

CN={{DeviceId}}: ID přiřazené při registraci zařízení v Intune.

CN={{SERIALNUMBER}}: Jedinečné sériové číslo (SN) obvykle používané výrobcem k identifikaci zařízení.

CN={{IMEINumber}}: Jedinečné číslo IMEI (International Mobile Equipment Identity) použité k identifikaci mobilního telefonu.

CN={{OnPrem_Distinguished_Name}}: Posloupnost relativních rozlišujících názvů oddělených čárkami, například CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Pokud chcete použít proměnnou {{OnPrem_Distinguished_Name}}, nezapomeňte synchronizovat atribut uživatele onpremisesdistinguishedname pomocí Microsoft Entra Připojit k Microsoft Entra ID.

CN={{onPremisesSamAccountName}}: Správci můžou synchronizovat atribut samAccountName ze služby Active Directory do Microsoft Entra ID pomocí Microsoft Entra Připojit do atributu s názvem onPremisesSamAccountName. Intune může nahradit proměnnou jako součást žádosti o vystavení certifikátu v předmětu certifikátu. Atribut samAccountName je přihlašovací jméno uživatele, které se používá k podpoře klientů a serverů z předchozí verze Systému Windows (starší než Windows 2000). Formát přihlašovacího jména uživatele je: DomainName\testUser nebo pouze testUser.

Pokud chcete použít proměnnou {{onPremisesSamAccountName}}, nezapomeňte synchronizovat atribut uživatele onPremisesSamAccountName pomocí Microsoft Entra Připojit k Microsoft Entra ID.

Všechny proměnné zařízení uvedené v následující části Typ certifikátu zařízení je také možné použít v názvech subjektů uživatelských certifikátů.

Pomocí kombinace jedné nebo několika těchto proměnných a statických textových řetězců můžete vytvořit vlastní formát názvu subjektu, například : CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Tento příklad obsahuje formát názvu subjektu, který používá proměnné CN a E, a řetězce pro hodnoty organizační jednotky, organizace, umístění, státu a země/oblasti. Funkce CertStrToName popisuje tuto funkci a její podporované řetězce.

Atributy uživatelů se nepodporují u zařízení, která nemají přidružení uživatelů, jako jsou zařízení zaregistrovaná jako vyhrazená pro Android Enterprise. Například profil, který v předmětu používá CN={{UserPrincipalName}} nebo SAN, nemůže získat hlavní název uživatele, pokud na zařízení není uživatel.

Typ certifikátu zařízení

Možnosti formátování pro formát názvu subjektu zahrnují následující proměnné:- {{AAD_Device_ID}}

- {{DeviceId}} – ID Intune zařízení.

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{AzureADDeviceId}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(platí jenom pro Windows a zařízení připojená k doméně)

- {{MEID}}

Do textového pole můžete zadat tyto proměnné následované textem proměnné. Například běžný název zařízení s názvem Device1 se dá přidat jako CN={{DeviceName}}Device1.

Důležité

- Když zadáte proměnnou, uzavřete název proměnné do složených závorek { }, jak je vidět v příkladu, aby nedošlo k chybě.

- Vlastnosti zařízení používané v předmětu nebo síti SAN certifikátu zařízení, jako jsou IMEI, SerialNumber a FullyQualifiedDomainName, jsou vlastnosti, které může zfalšovat osoba s přístupem k zařízení.

- Zařízení musí podporovat všechny proměnné zadané v profilu certifikátu, aby se tento profil nainstaloval na toto zařízení. Pokud se například {{IMEI}} použije v názvu subjektu profilu SCEP a přiřadí se zařízení, které nemá číslo IMEI, profil se nenainstaluje.