Krok 2. Ochrana privilegovaných účtů Microsoft 365

Tento článek se týká Microsoft 365 Enterprise i Office 365 Enterprise.

Podívejte se na veškerý náš obsah pro malé firmy na Nápověda a vzdělávání pro malé firmy.

Porušení zabezpečení tenanta Microsoftu 365, včetně shromažďování informací a útoků phishing, se obvykle provádí ohrožením přihlašovacích údajů privilegovaného účtu Microsoft 365. Zabezpečení v cloudu je partnerství mezi vámi a Microsoftem:

Cloudové služby Microsoftu jsou postavené na základech důvěryhodnosti a zabezpečení. Microsoft poskytuje bezpečnostní prvky a možnosti, které vám pomůžou chránit vaše data a aplikace.

Vlastníte svá data a identity a odpovědnost za jejich ochranu, zabezpečení místních prostředků a zabezpečení cloudových komponent, které řídíte.

Microsoft poskytuje funkce, které pomáhají chránit vaši organizaci, ale jsou efektivní jenom v případě, že je používáte. Pokud je nepoužíváte, můžete být zranitelní vůči útokům. V zájmu ochrany vašich privilegovaných účtů vám microsoft pomůže s podrobnými pokyny k následujícím krokům:

Vytvářejte vyhrazené, privilegované cloudové účty a používejte je jenom v případě potřeby.

Nakonfigurujte vícefaktorové ověřování (MFA) pro vyhrazené privilegované účty Microsoft 365 a používejte nejsilnější formu sekundárního ověřování.

Chraňte privilegované účty pomocí doporučení k nulová důvěra (Zero Trust) identitě a přístupu k zařízením.

Poznámka

Pokud chcete zabezpečit privilegované role, přečtěte si téma Osvědčené postupy pro Microsoft Entra role pro zabezpečení privilegovaného přístupu k vašemu tenantovi.

1. Vytváření vyhrazených, privilegovaných cloudových uživatelských účtů a jejich používání pouze v případě potřeby

Místo používání běžných uživatelských účtů, kterým byly přiřazeny role správce, vytvořte vyhrazené uživatelské účty, které mají role správce v Microsoft Entra ID.

Od této chvíle se pomocí vyhrazených privilegovaných účtů přihlašujete jenom pro úlohy, které vyžadují oprávnění správce. Veškerá ostatní správa Microsoftu 365 se musí provádět přiřazením dalších rolí správce k uživatelským účtům.

Poznámka

To vyžaduje další kroky, abyste se odhlasli jako běžný uživatelský účet a přihlásili se pomocí vyhrazeného účtu správce. To je ale potřeba udělat jen občas pro operace správce. Vezměte v úvahu, že obnovení předplatného Microsoft 365 po porušení zabezpečení účtu správce vyžaduje mnohem více kroků.

Musíte také vytvořit účty pro nouzový přístup, abyste zabránili náhodnému uzamčení Microsoft Entra ID.

Privilegované účty můžete dále chránit pomocí Microsoft Entra Privileged Identity Management (PIM) pro přiřazení rolí správce na vyžádání za běhu.

2. Konfigurace vícefaktorového ověřování pro vyhrazené privilegované účty Microsoft 365

Vícefaktorové ověřování (MFA) vyžaduje další informace nad rámec názvu účtu a hesla. Microsoft 365 podporuje tyto metody dodatečného ověřování:

- Aplikace Microsoft Authenticator

- Telefonní hovor

- Náhodně vygenerovaný ověřovací kód poslaný prostřednictvím textové zprávy

- Čipová karta (virtuální nebo fyzická) (vyžaduje federované ověřování)

- Biometrické zařízení

- Token Oauth

Poznámka

Pro organizace, které musí dodržovat standardy NIST (National Institute of Standards and Technology), je používání dalších metod ověření založených na telefonním hovoru nebo textových zprávách omezeno. Podrobnosti zobrazíte kliknutím sem .

Pokud jste malá firma, která používá uživatelské účty uložené jenom v cloudu (model výhradně cloudové identity), nastavte vícefaktorové ověřování a nakonfigurujte vícefaktorové ověřování pomocí telefonního hovoru nebo ověřovacího kódu textové zprávy odeslaného na chytrý telefon pro každý vyhrazený privilegovaný účet.

Pokud jste větší organizace, která používá hybridní model identit Microsoftu 365, máte více možností ověření. Pokud už máte infrastrukturu zabezpečení pro silnější sekundární metodu ověřování, nastavte vícefaktorové ověřování a nakonfigurujte pro každý vyhrazený privilegovaný účet odpovídající metodu ověření.

Pokud pro microsoft 365 MFA nefunguje infrastruktura zabezpečení pro požadovanou silnější metodu ověřování a funguje, důrazně doporučujeme nakonfigurovat vyhrazené privilegované účty s vícefaktorovým ověřováním pomocí aplikace Microsoft Authenticator, telefonního hovoru nebo ověřovacího kódu textové zprávy odeslaného na chytrý telefon pro vaše privilegované účty jako dočasné bezpečnostní opatření. Nenechávejte své vyhrazené privilegované účty bez další ochrany poskytované vícefaktorovým ověřováním.

Další informace najdete v tématu Vícefaktorové ověřování pro Microsoft 365.

3. Ochrana účtů správců pomocí doporučení pro nulová důvěra (Zero Trust) identitu a přístup k zařízením

Microsoft poskytuje sadu doporučení pro přístup k identitě a zařízením, aby zajistil zabezpečenou a produktivní pracovní sílu. V případě identity použijte doporučení a nastavení v těchto článcích:

Další ochrana pro podnikové organizace

Pomocí těchto dalších metod zajistíte, aby byl váš privilegovaný účet a konfigurace, kterou pomocí něj provádíte, co nejbezpečnější.

Pracovní stanice s privilegovaným přístupem

Pokud chcete zajistit, aby provádění vysoce privilegovaných úloh bylo co nejbezpečnější, použijte pracovní stanici s privilegovaným přístupem (PAW). Pracovní stanice s privilegovaným přístupem je vyhrazený počítač, který se používá jenom pro citlivé konfigurační úlohy, jako je konfigurace Microsoftu 365, která vyžaduje privilegovaný účet. Protože se tento počítač nepoužívá každý den k procházení internetu nebo e-mailu, je lépe chráněný před internetovými útoky a hrozbami.

Pokyny k nastavení pracovních stanic s privilegovaným přístupem najdete v tématu Zabezpečení zařízení v rámci scénáře privilegovaného přístupu.

Pokud chcete povolit Azure PIM pro účty tenanta a správce Microsoft Entra, projděte si postup konfigurace PIM.

Pokud chcete vytvořit komplexní plán zabezpečení privilegovaného přístupu proti kybernetickým útočníkům, přečtěte si téma Zabezpečení privilegovaného přístupu pro hybridní a cloudová nasazení v Microsoft Entra ID.

Privileged Identity Management

Místo toho, aby vaše privilegované účty měly trvale přiřazenou roli správce, můžete pomocí PIM povolit přiřazení role správce na vyžádání podle potřeby za běhu.

Účty správců přejdou z trvalých správců na oprávněné správce. Role správce je neaktivní, dokud ji někdo nepotřebuje. Potom dokončíte proces aktivace a na předem stanovenou dobu přidáte roli správce k privilegovanému účtu. Po vypršení této doby nástroj PIM odebere roli správce z privilegovaného účtu.

Používání PIM a tímto procesem výrazně zkracuje dobu, po kterou jsou vaše privilegované účty zranitelné vůči útokům a použití uživateli se zlými úmysly.

Použití této funkce vyžaduje Microsoft Entra ID Governance nebo Microsoft Entra ID předplatná P2. Pokud chcete najít správnou licenci pro vaše požadavky, přečtěte si téma Porovnání obecně dostupných funkcí Microsoft Entra ID.

Informace o licencích pro uživatele najdete v tématu Licenční požadavky pro použití Privileged Identity Management.

Další informace najdete tady:

- Privileged Identity Management.

- Zabezpečení privilegovaného přístupu pro hybridní a cloudová nasazení v Microsoft Entra ID

Správa privilegovaného přístupu

Správa privilegovaného přístupu je povolená konfigurací zásad, které určují přístup za běhu pro aktivity založené na úlohách ve vašem tenantovi. Může pomoct chránit vaši organizaci před porušeními zabezpečení, která můžou používat stávající privilegované účty správce se stálým přístupem k citlivým datům nebo přístupem k důležitým nastavením konfigurace. Můžete například nakonfigurovat zásady správy privilegovaného přístupu, které vyžadují explicitní schválení přístupu k přístupu a změně nastavení poštovní schránky organizace ve vašem tenantovi.

V tomto kroku povolíte ve svém tenantovi správu privilegovaného přístupu a nakonfigurujete zásady privilegovaného přístupu, které pro vaši organizaci poskytují dodatečné zabezpečení přístupu k datům a konfiguračním nastavením na základě úloh. S privilegovaným přístupem ve vaší organizaci můžete začít třemi základními kroky:

- Vytvoření skupiny schvalovatele

- Povolení privilegovaného přístupu

- Vytváření zásad schvalování

Správa privilegovaného přístupu umožňuje vaší organizaci pracovat s nulovými stálými oprávněními a poskytuje vrstvu ochrany před ohroženími zabezpečení, která vzniknou v důsledku takového trvalého přístupu pro správu. Privilegovaný přístup vyžaduje schválení pro provedení libovolné úlohy, která má definované přidružené zásady schválení. Uživatelé, kteří potřebují spouštět úlohy zahrnuté do zásad schvalování, musí požádat o schválení přístupu a udělit jim je.

Pokud chcete povolit správu privilegovaného přístupu, přečtěte si téma Začínáme se správou privilegovaného přístupu.

Další informace najdete v tématu Informace o správě privilegovaného přístupu.

Software pro správu bezpečnostních informací a událostí (SIEM) pro protokolování Microsoftu 365

Software SIEM spuštěný na serveru provádí analýzu výstrah zabezpečení a událostí vytvořených aplikacemi a síťovým hardwarem v reálném čase. Pokud chcete serveru SIEM umožnit zahrnout výstrahy a události zabezpečení Microsoftu 365 do svých analytických a sestav, integrujte Microsoft Entra ID do seim. Viz Úvod do Azure Log Integration.

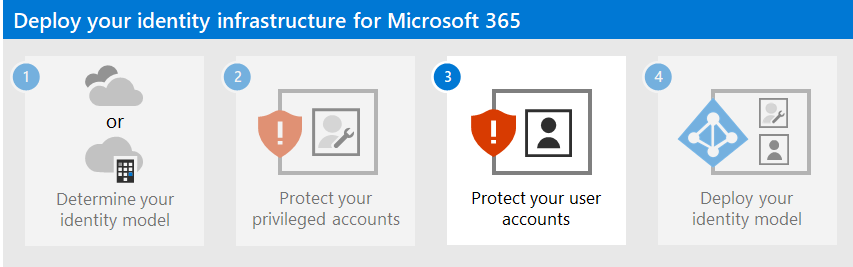

Další krok

Pokračujte krokem 3 a zabezpečte své uživatelské účty.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro