Krok 3. Ochrana identit

Následující části použijte k ochraně organizace před zneužitím přihlašovacích údajů, což je obvykle první fáze rozsáhlejšího útoku ransomwarem.

Zvýšení bezpečnosti přihlašování

Pro uživatelské účty v Microsoft Entra ID použijte ověřování bez hesla.

Při přechodu na ověřování bez hesla používejte tyto osvědčené postupy pro uživatelské účty, které stále používají ověřování heslem:

- Blokování známých slabých a vlastních hesel pomocí Microsoft Entra ochrany heslem

- Rozšíření blokování známých slabých a vlastních hesel na místní Active Directory Doménové služby (AD DS) pomocí Microsoft Entra ochrany heslem

- Umožněte uživatelům měnit si vlastní hesla pomocí samoobslužného resetování hesla (SSPR).

Dále implementujte běžné zásady přístupu k identitám a zařízením. Tyto zásady poskytují vyšší zabezpečení přístupu ke cloudovým službám Microsoftu 365.

Pro přihlášení uživatelů patří tyto zásady:

- Vyžadování vícefaktorového ověřování (MFA) pro prioritní účty (okamžitě) a nakonec všechny uživatelské účty

- Vyžadování přihlášení s vysokým rizikem pro použití vícefaktorového ověřování

- Vyžadování vysoce rizikových uživatelů s vysoce rizikovými přihlášeními, aby si změnili hesla.

Zabránění eskalaci oprávnění

Použijte tyto osvědčené postupy:

- Implementujte princip nejnižších oprávnění a používejte ochranu heslem, jak je popsáno v tématu Zvýšení zabezpečení přihlašování u uživatelských účtů, které stále používají hesla pro svá přihlášení.

- Vyhněte se používání účtů služeb na úrovni správce pro celou doménu.

- Omezte oprávnění místního správce a omezte instalaci trojských koní vzdáleného přístupu (RAT) a dalších nežádoucích aplikací.

- Použijte Microsoft Entra podmíněný přístup k explicitní ověření důvěryhodnosti uživatelů a pracovních stanic před povolením přístupu k portálům pro správu. Podívejte se na tento příklad Azure Portal.

- Povolte místní Správa správu hesel.

- Určete, kde se přihlašují a zveřejňují přihlašovací údaje vysoce privilegované účty. Vysoce privilegované účty by se neměly na pracovních stanicích nacházet.

- Zakažte místní úložiště hesel a přihlašovacích údajů.

Dopad na uživatele a správa změn

Je nutné, aby uživatelé ve vaší organizaci věděli o těchto:

- Nové požadavky na silnější hesla.

- Změny v procesech přihlašování, jako je povinné použití vícefaktorového ověřování a registrace sekundární metody ověřování MFA.

- Použití údržby hesel pomocí SSPR. Například už nemusíte volat na helpdesk pro resetování hesla.

- Výzva k vyžadování vícefaktorového ověřování nebo změny hesla pro přihlášení, která jsou označená jako riziková.

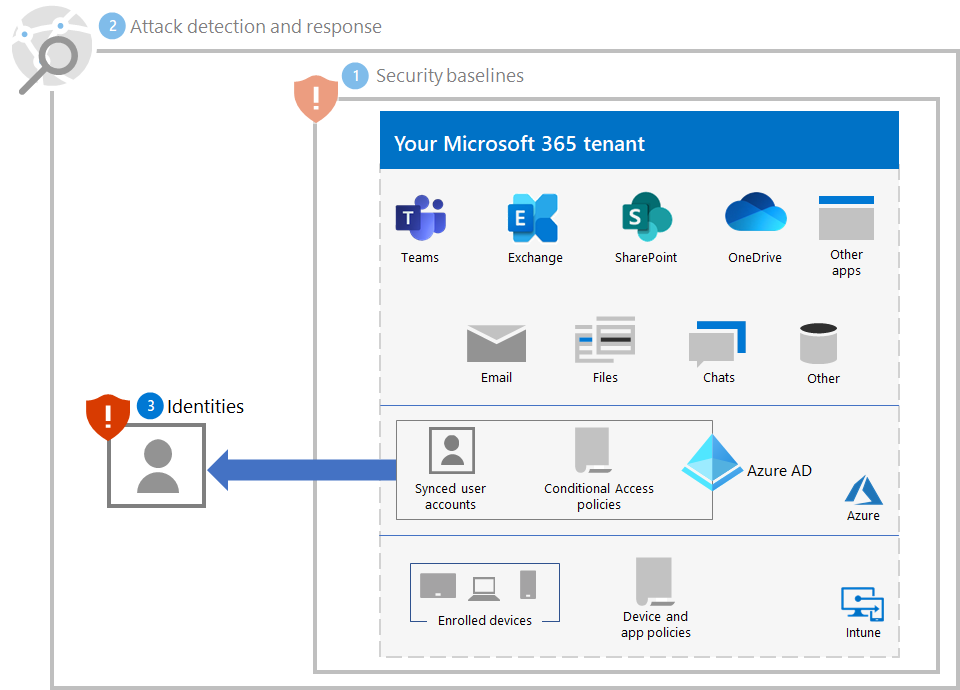

Výsledná konfigurace

Tady je ochrana vašeho tenanta proti ransomwaru pro kroky 1 až 3.

Další krok

Pokračujte krokem 4 a chraňte zařízení (koncové body) v tenantovi Microsoftu 365.