Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Poznámka:

Funkce Preview nejsou určené pro normální používání a mohou mít omezené fungování. Jsou to funkce, které jsou poskytnuté před svým oficiálním vydáním, aby si je zákazníci mohli co nejdříve vyzkoušet a mohli nám napsat své názory.

Tento technický dokument popisuje bezpečnostní architekturu mechanismů ověřování v Test Engine. Power Apps Pokyny pro uživatele ohledně výběru a konfigurace metod ověřování naleznete v dokumentu Průvodce ověřováním .

Přehled metod ověřování

Testovací engine podporuje dvě primární metody ověřování:

- Ověřování stavu úložiště - Na základě trvalých souborů cookie prohlížeče a stavu úložiště

- Ověřování na základě certifikátů - Na základě certifikátů X.509 a Dataverse integrace

Obě metody jsou navrženy tak, aby podporovaly moderní bezpečnostní požadavky, včetně vícefaktorového ověřování (MFA) a zásad podmíněného přístupu.

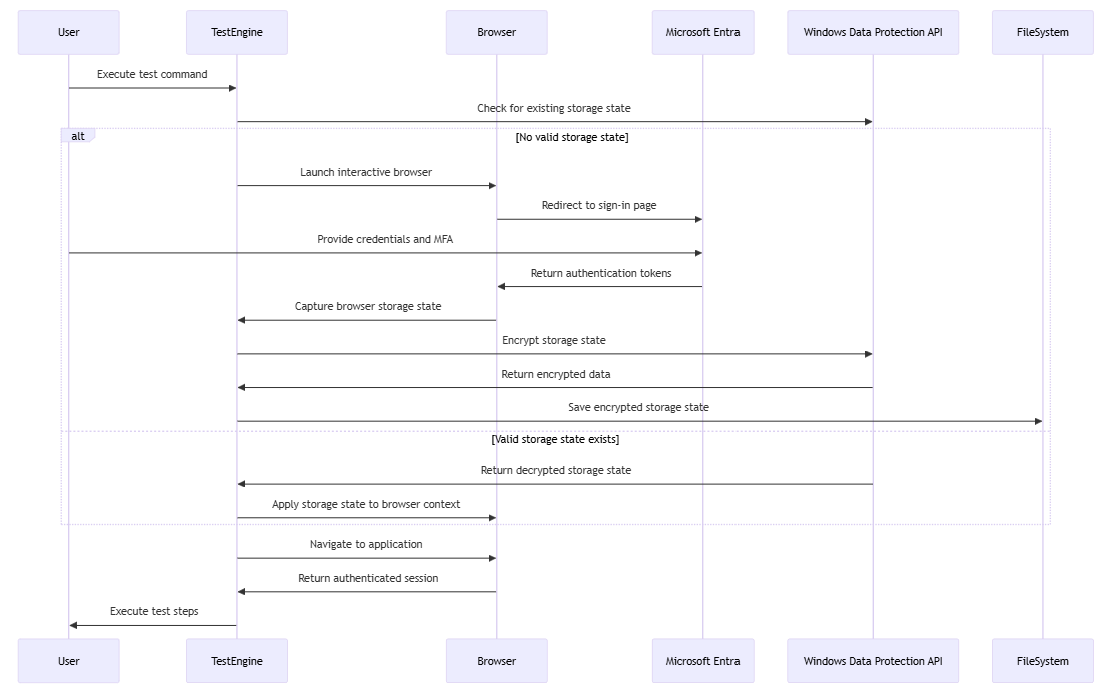

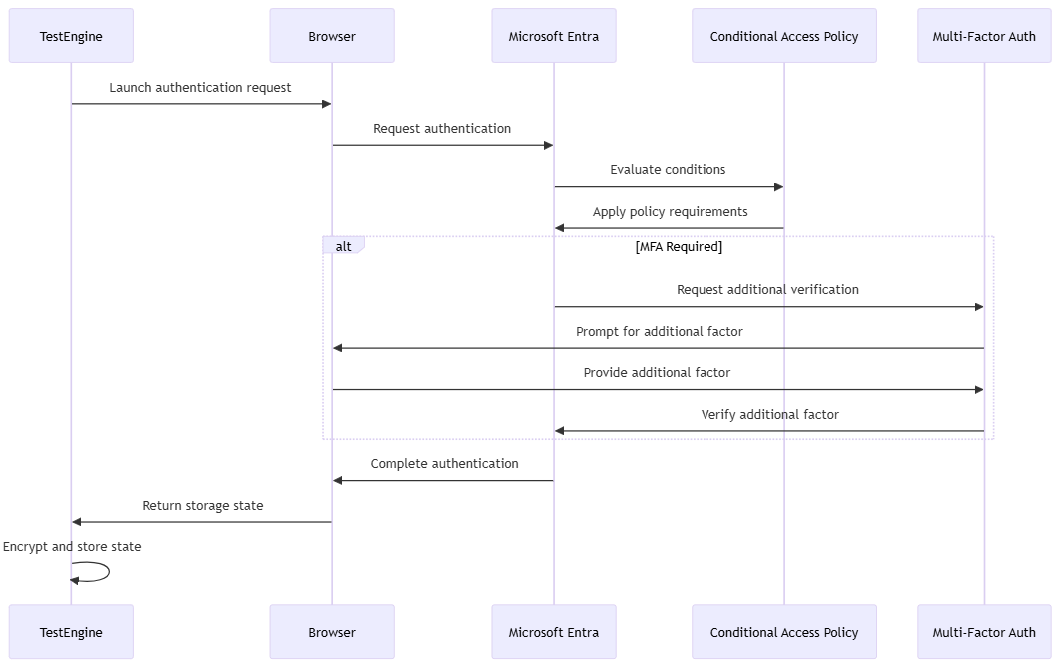

Architektura ověřování stavu úložiště

Metoda ověřování stavu úložiště využívá správu kontextu prohlížeče v aplikaci Playwright k bezpečnému ukládání a opětovnému použití ověřovacích tokenů.

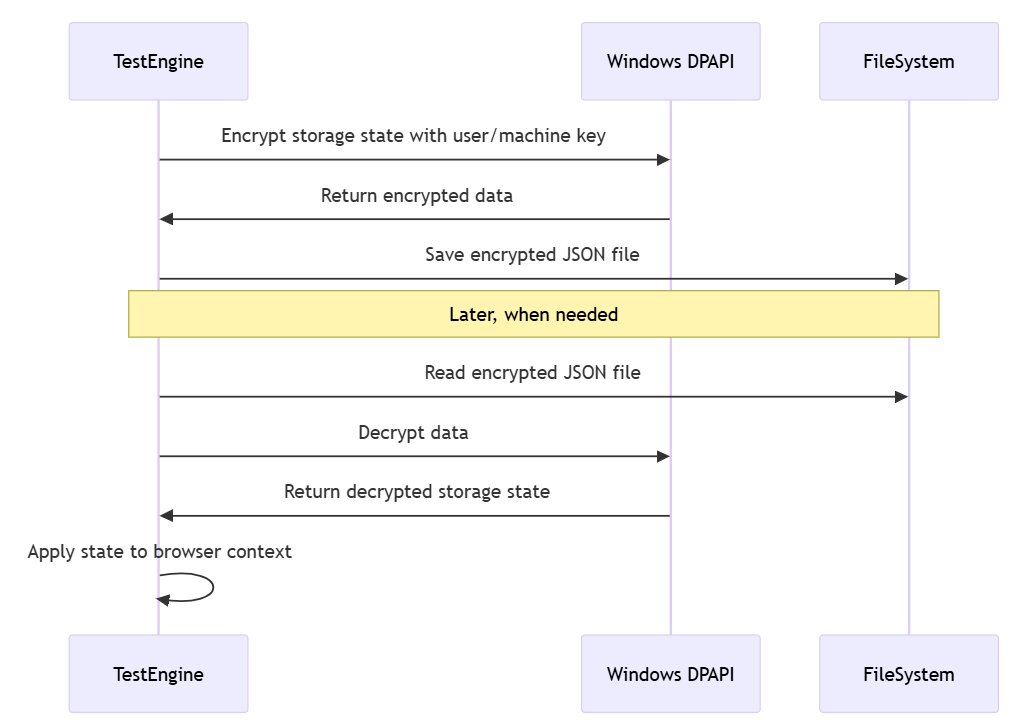

Implementace ochrany dat ve Windows

Implementace stavu lokálního úložiště používá pro zabezpečené úložiště rozhraní Windows Data Protection API (DPAPI):

Bezpečnostní aspekty

Architektura zabezpečení stavu úložiště poskytuje:

- Ochrana ověřovacích tokenů v klidovém stavu pomocí šifrování DPAPI

- Podpora pro Microsoft Entra MFA a zásady podmíněného přístupu

- Izolace sandboxu prostřednictvím kontextů prohlížeče Playwrightu

- Dodržování zásad pro celoživotní relaci Microsoft Entra

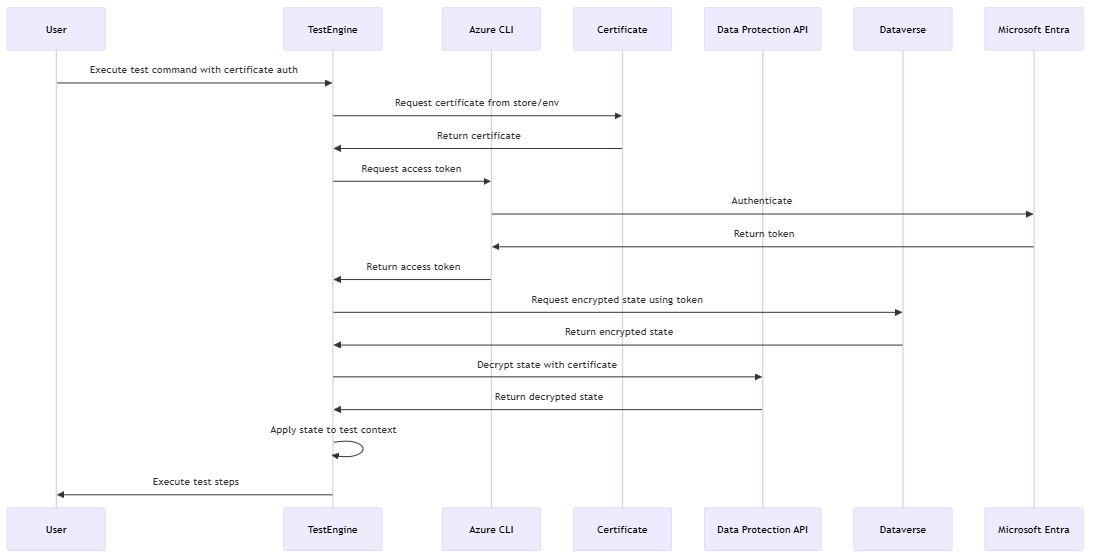

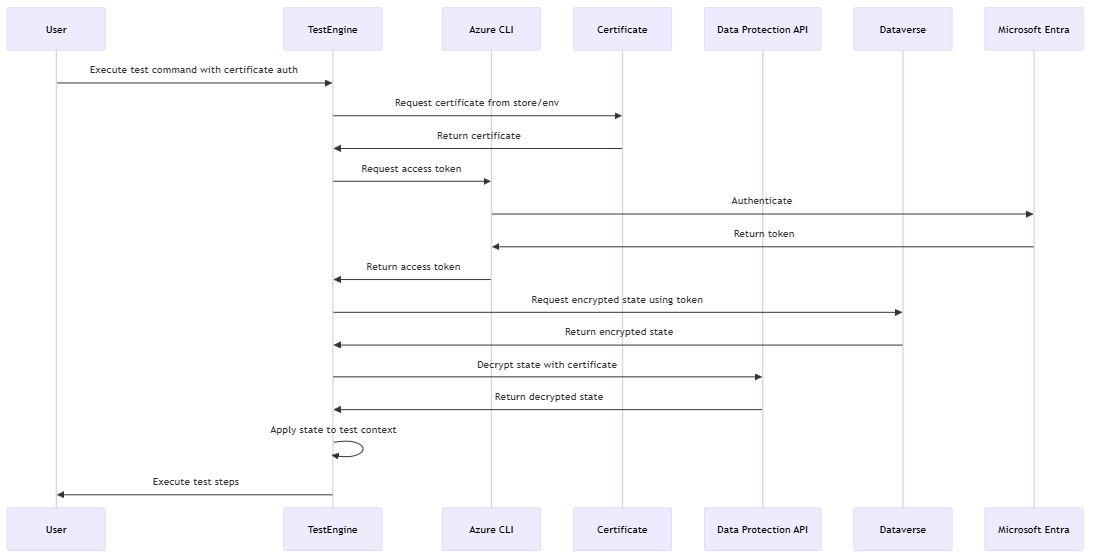

Architektura ověřování založená na certifikátech

Ověřování založené na certifikátech se integruje s certifikáty X.509 a používá je pro zvýšení zabezpečení a šifrování uložených informací. Dataverse

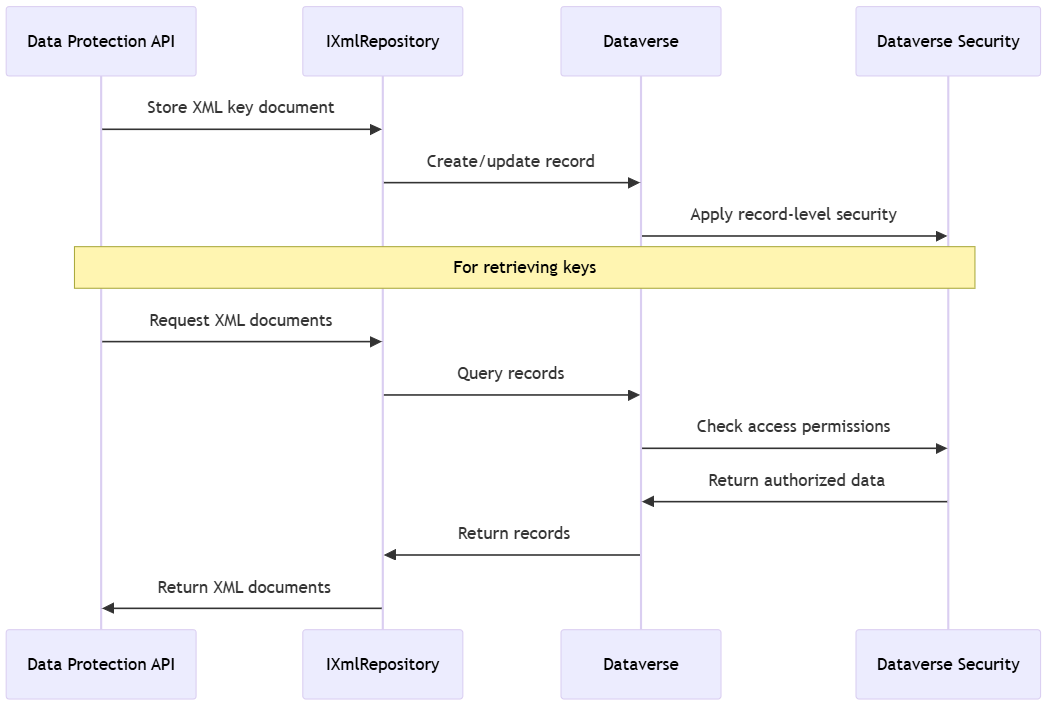

Dataverse implementace úložiště

Implementace používá vlastní XML repozitář pro bezpečné uložení ochranných klíčů: Dataverse

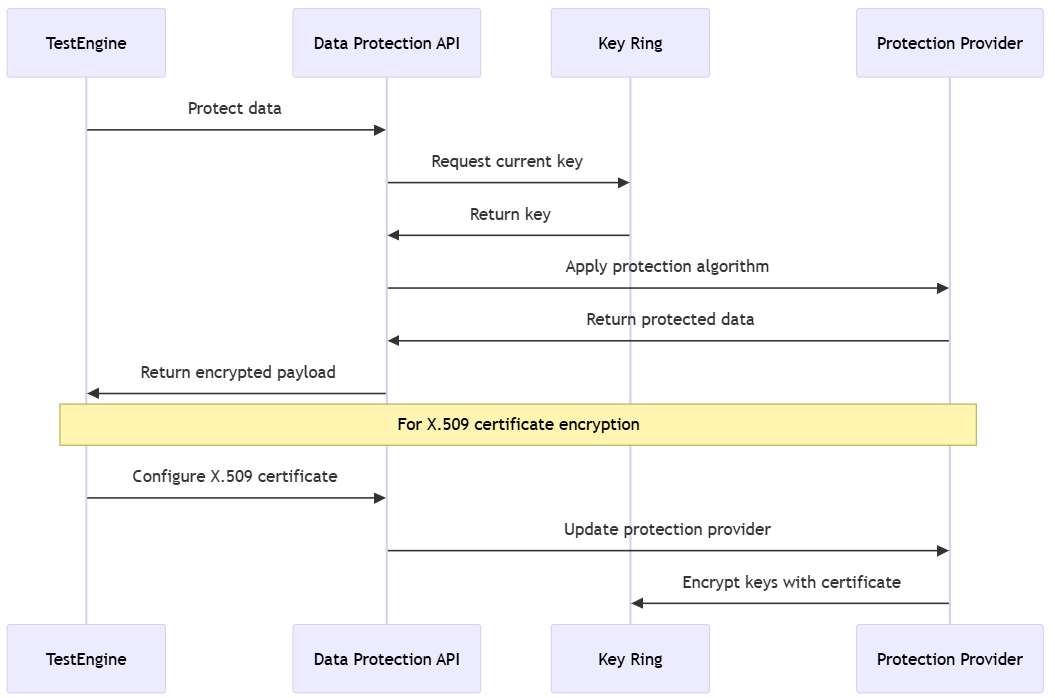

Šifrovací technologie

Následující části popisují šifrovací algoritmy a přístupy ke správě klíčů, které Test Engine používá k ochraně ověřovacích dat v klidovém stavu i při přenosu.

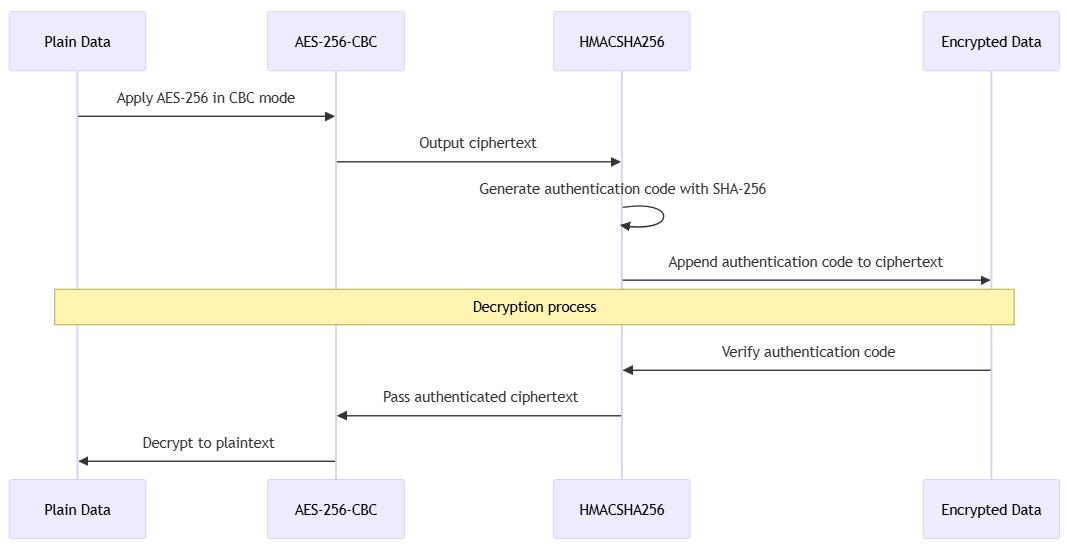

AES-256-CBC + HMACSHA256

Ve výchozím nastavení jsou datové hodnoty šifrovány kombinací AES-256-CBC a HMACSHA256:

Tento přístup poskytuje:

- Důvěrnost prostřednictvím šifrování AES-256

- Integrita prostřednictvím ověření HMAC

- Ověřování zdroje dat

Integrace API pro ochranu dat

Testovací engine se integruje s rozhraním API pro ochranu dat od Core pro správu klíčů a šifrování: ASP.NET

Implementace vlastního XML repozitáře

Testovací engine implementuje vlastní IXmlRepository pro integraci: Dataverse

Podmíněný přístup a kompatibilita MFA

Architektura ověřování Test Engine je navržena tak, aby bezproblémově fungovala se zásadami podmíněného přístupu: Microsoft Entra

Pokročilé bezpečnostní aspekty

Následující části zdůrazňují další bezpečnostní funkce a integrace, které vylepšují ochranu ověřovacích dat a podporují bezpečný provoz v podnikových prostředích.

Dataverse integrace bezpečnostního modelu

Testovací engine používá robustní bezpečnostní model od Dataverse:

- Zabezpečení na úrovni záznamů – Řídí přístup k uloženým ověřovacím datům

- Model sdílení – Umožňuje bezpečné sdílení kontextů testovacího ověřování

- Auditování – Sleduje přístup k citlivým ověřovacím údajům

- Zabezpečení na úrovni sloupců – Poskytuje granulární ochranu citlivých polí

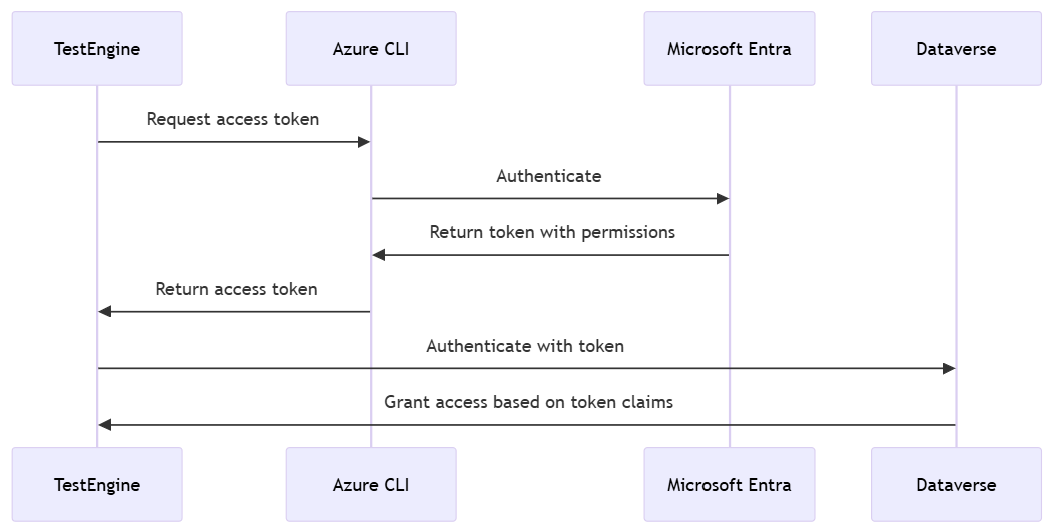

Správa tokenů Azure CLI

Pro **ověřování** Test Engine bezpečně získává přístupové tokeny: Dataverse

Nejlepší bezpečnostní postupy

Při implementaci ověřování testovacího enginu zvažte tyto osvědčené bezpečnostní postupy:

- Přístup s nejnižšími oprávněními - Udělte testovacím účtům minimální nezbytná oprávnění

- Pravidelná rotace certifikátů - Pravidelně aktualizujte certifikáty

- Zabezpečené proměnné CI/CD – Chraňte proměnné kanálu obsahující citlivá data

- Audit přístupu - Monitorování přístupu k ověřovacím prostředkům

- Izolace prostředí - Pro testování používejte oddělená prostředí

Budoucí vylepšení zabezpečení

Mezi potenciální budoucí vylepšení architektury zabezpečení ověřování patří:

- Integrace s Azure Key Vault pro vylepšenou správu tajných kódů

- Podpora spravovaných identit v prostředích Azure

- Vylepšené funkce protokolování a monitorování zabezpečení

- Více poskytovatelů ochrany pro multiplatformní scénáře

Související články

Ochrana dat v jádru ASP.NET

API pro ochranu dat systému Windows

Microsoft Entra ověřování

Dataverse bezpečnostní model

Ověřování založené na certifikátu X.509