Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Azure Data Lake Storage Gen1 používá k ověřování ID Microsoft Entra. Než vytvoříte aplikaci, která funguje s Data Lake Storage Gen1 nebo Azure Data Lake Analytics, musíte se rozhodnout, jak aplikaci ověřit pomocí Microsoft Entra ID. K dispozici jsou dvě hlavní možnosti:

- Ověřování koncových uživatelů (tento článek)

- Ověřování mezi službami (vyberte tuto možnost z rozevíracího seznamu výše)

Obě tyto možnosti vedou k tomu, že vaše aplikace poskytuje token OAuth 2.0, který se připojí k jednotlivým žádostem provedeným ve službě Data Lake Storage Gen1 nebo Azure Data Lake Analytics.

Tento článek popisuje, jak vytvořit nativní aplikaci Microsoft Entra pro ověřování koncových uživatelů. Pokyny ke konfiguraci aplikace Microsoft Entra pro ověřování mezi službami najdete v tématu Ověřování mezi službami pomocí Data Lake Storage Gen1 pomocí Microsoft Entra ID.

Požadavky

Předplatné Azure. Viz Získání bezplatné zkušební verze Azure.

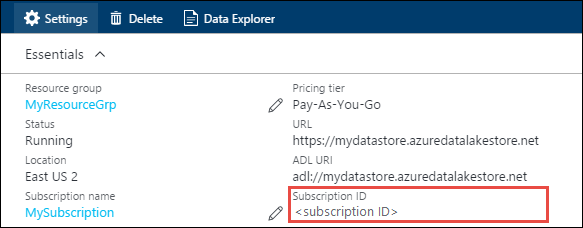

ID vašeho předplatného. Můžete ho načíst z webu Azure Portal. Je například k dispozici v panelu účtu Data Lake Storage Gen1.

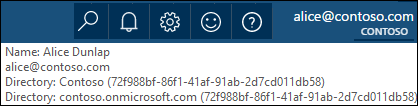

Název vaší domény Microsoft Entra. Můžete ho načíst tak, že na něj narazíte myší v pravém horním rohu webu Azure Portal. Na následujícím snímku obrazovky je název domény contoso.onmicrosoft.com a identifikátor GUID v hranatých závorkách je ID tenanta.

ID vašeho Azure tenantu. Pokyny k tomu, jak načíst ID tenanta, najdete v tématu Získání ID tenanta.

Ověřování koncových uživatelů

Tento mechanismus ověřování je doporučeným přístupem, pokud chcete, aby se koncový uživatel přihlásil k vaší aplikaci prostřednictvím MICROSOFT Entra ID. Vaše aplikace pak může přistupovat k prostředkům Azure se stejnou úrovní přístupu jako koncový uživatel, který se přihlásil. Aby vaše aplikace mohla udržovat přístup, musí koncový uživatel pravidelně zadávat své přihlašovací údaje.

Výsledkem přihlášení koncového uživatele je, že vaší aplikaci se udělí přístupový token a obnovovací token. Přístupový token se připojí k jednotlivým požadavkem provedeným ve službě Data Lake Storage Gen1 nebo Data Lake Analytics a ve výchozím nastavení je platný po dobu jedné hodiny. Obnovovací token se dá použít k získání nového přístupového tokenu a ve výchozím nastavení je platný až dva týdny. Pro přihlášení koncového uživatele můžete použít dva různé přístupy.

Použití vyskakovacího okna OAuth 2.0

Vaše aplikace může aktivovat automaticky otevírané okno autorizace OAuth 2.0, ve kterém může koncový uživatel zadat svoje přihlašovací údaje. Toto automaticky otevírané okno také funguje s procesem Microsoft Entra Two-Factor Authentication (2FA), pokud je to potřeba.

Poznámka:

Tato metoda se zatím nepodporuje v knihovně Azure AD Authentication Library (ADAL) pro Python nebo Javu.

Přímé předávání přihlašovacích údajů uživatele

Vaše aplikace může přímo poskytnout přihlašovací údaje uživatele k MICROSOFT Entra ID. Tato metoda funguje pouze s uživatelskými účty ID organizace; není kompatibilní s osobními nebo "živými ID" uživatelskými účty, včetně účtů končících @outlook.com nebo @live.com. Tato metoda navíc není kompatibilní s uživatelskými účty, které vyžadují ověřování Microsoft Entra Two-Factor Authentication (2FA).

Co pro tento přístup potřebuji?

- Název domény Microsoft Entra Tento požadavek je již uveden v požadavcích tohoto článku.

- ID tenanta systému Microsoft Entra. Tento požadavek je již uveden v požadavcích tohoto článku.

- Nativní aplikace Microsoft Entra ID

- ID aplikace pro nativní aplikaci Microsoft Entra

- URI pro přesměrování pro nativní aplikaci Microsoft Entra

- Nastavte delegovaná oprávnění.

Krok 1: Vytvoření nativní aplikace služby Active Directory

Vytvoření a konfigurace nativní aplikace Microsoft Entra pro ověřování koncových uživatelů pomocí Data Lake Storage Gen1 pomocí Microsoft Entra ID. Pokyny najdete v tématu Vytvoření aplikace Microsoft Entra.

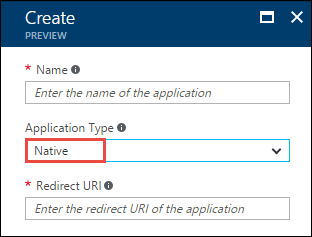

I když budete postupovat podle pokynů v odkazu, ujistěte se, že jste jako typ aplikace vybrali Nativní , jak je znázorněno na následujícím snímku obrazovky:

Krok 2: Získejte ID aplikace a URI přesměrování

Podívejte se na Získání ID aplikace pro načtení ID aplikace.

Chcete-li načíst URI pro přesměrování, proveďte následující kroky.

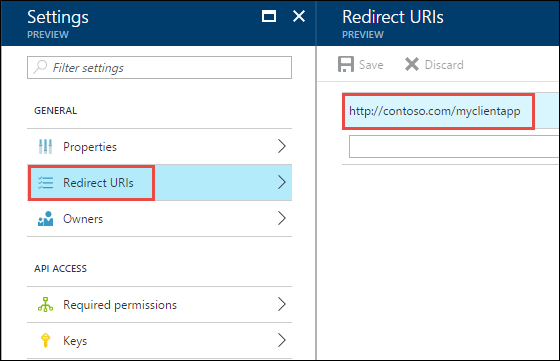

Na webu Azure Portal vyberte Microsoft Entra ID, vyberte Registrace aplikací a pak vyhledejte a vyberte nativní aplikaci Microsoft Entra, kterou jste vytvořili.

V okně Nastavení aplikace vyberte Přesměrovací URI.

Zkopírujte zobrazenou hodnotu.

Krok 3: Nastavení oprávnění

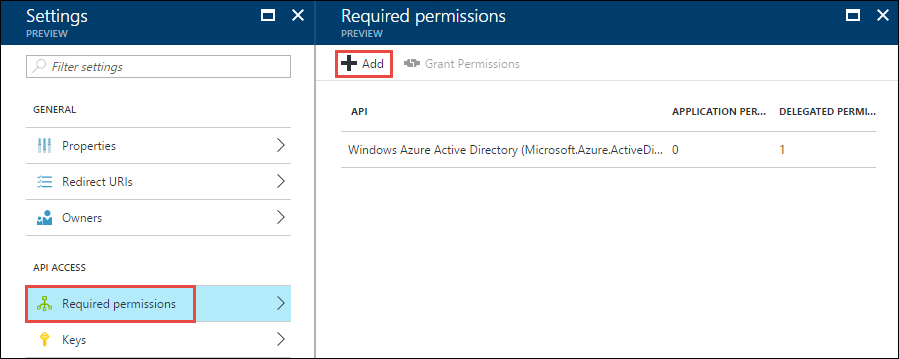

Na webu Azure Portal vyberte Microsoft Entra ID, vyberte Registrace aplikací a pak vyhledejte a vyberte nativní aplikaci Microsoft Entra, kterou jste vytvořili.

V okně Nastavení aplikace vyberte Požadovaná oprávnění a pak vyberte Přidat.

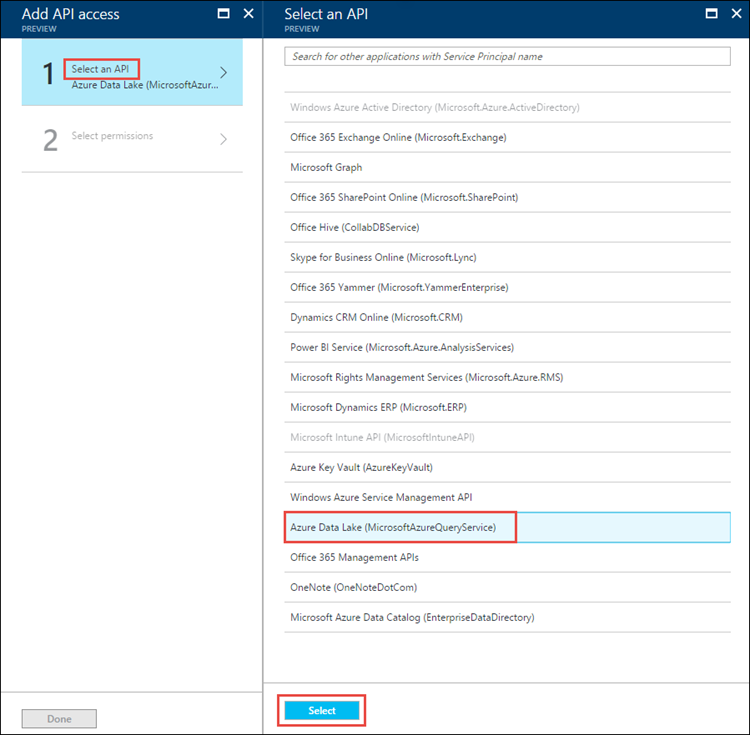

V okně Přidat přístup k rozhraní API vyberte Vybrat rozhraní API, vyberte Azure Data Lake a pak vyberte Vybrat.

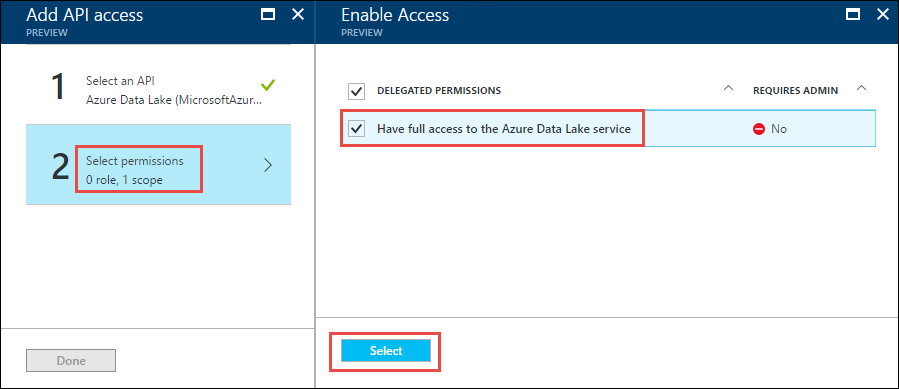

V okně Přidat přístup k rozhraní API vyberte Vybrat oprávnění, zaškrtnutím políčka udělte úplný přístup ke službě Data Lake Store a pak vyberte Vybrat.

Vyberte Hotovo.

Opakujte poslední dva kroky a udělte také oprávnění pro rozhraní API pro správu služeb Windows Azure.

Další kroky

V tomto článku jste vytvořili nativní aplikaci Microsoft Entra a shromáždili jste informace potřebné v klientských aplikacích, které vytváříte pomocí sady .NET SDK, Sady Java SDK, rozhraní REST API atd. Teď můžete pokračovat k následujícím článkům, které hovoří o tom, jak použít webovou aplikaci Microsoft Entra k prvnímu ověření ve službě Data Lake Storage Gen1 a následném provádění dalších operací v úložišti.

- Ověřování koncového uživatele pomocí Data Lake Storage Gen1 s využitím sady Java SDK

- Ověřování koncových uživatelů s využitím služby Data Lake Storage Gen1 pomocí sady .NET SDK

- Ověřování koncových uživatelů s využitím Data Lake Storage Gen1 pomocí Pythonu

- Ověřování koncových uživatelů pomocí Data Lake Storage Gen1 s využitím rozhraní REST API