Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

![]()

Koncové body jsou zařízení, která přistupují k prostředkům a aplikacím organizace. Moderní pracoviště zahrnují různá zařízení, která požadují přístup z podnikové sítě i mimo podnikovou síť.

Řešení nulové důvěryhodnosti koncových bodů se týkají ověření zabezpečení zařízení, která přistupují k pracovním datům, včetně aplikací spuštěných na zařízeních. Partneři se můžou integrovat s řešeními koncových bodů Microsoftu, aby ověřili zabezpečení zařízení a aplikací, vynucovali zásady nejnižších oprávnění a připravili se předem na porušení zabezpečení.

Tyto pokyny jsou určené pro poskytovatele softwaru a technologické partnery, kteří chtějí vylepšit řešení zabezpečení koncových bodů integrací s produkty Microsoftu.

Průvodce integrací nulové důvěryhodnosti pro koncové body

Tento průvodce integrací obsahuje pokyny pro integraci s následujícími produkty:

- Microsoft Defender for Endpoint, který pomáhá podnikovým sítím předcházet, zjišťovat, zkoumat a reagovat na pokročilé hrozby.

- Microsoft Intune, která poskytuje ochranu a zabezpečení pro zařízení, která zaměstnanci používají, a aplikace spuštěné na těchto zařízeních.

- Microsoft Defender for IoT, který poskytuje zabezpečení napříč vašimi sítěmi OT (Operational Technology).

Microsoft Defender for Endpoint (ochrana koncových bodů)

Microsoft Defender for Endpoint je podniková platforma zabezpečení koncových bodů navržená tak, aby pomohla podnikovým sítím předcházet, zjišťovat, zkoumat a reagovat na pokročilé hrozby. Používá kombinaci senzorů chování koncových bodů, analýzy zabezpečení cloudu a analýzy hrozeb.

Defender for Endpoint podporuje aplikace od jiných společností než Microsoft , které pomáhají vylepšovat možnosti detekce, vyšetřování a analýzy hrozeb platformy. Kromě toho můžou partneři rozšířit své stávající nabídky zabezpečení nad otevřenou architekturou a bohatou a kompletní sadou rozhraní API pro vytváření rozšíření a integrace s defenderem for Endpoint.

Stránka příležitostí a scénářů partnerů v programu Microsoft Defender for Endpoint popisuje několik kategorií podporovaných integrací. Mezi další nápady pro scénáře integrace patří:

- Zjednodušení nápravy hrozeb: Microsoft Defender for Endpoint může podniknout okamžité nebo operátorem asistované kroky k řešení výstrah. Partneři můžou použít akce odezvy koncového bodu, jako je izolace počítače, karanténa souborů k blokování IoC napříč spravovaným koncovým bodem.

- Kombinování řízení přístupu k síti se zabezpečením zařízení: Skóre rizik nebo ohrožení je možné použít k implementaci a vynucování zásad pro přístup k síti a aplikacím.

Pokud se chcete stát partnerem řešení Defender for Endpoint, musíte postupovat a dokončit kroky, které najdete v tématu Staňte se partnerem Microsoft Defenderu for Endpoint.

Microsoft Intune

Microsoft Intune, která zahrnuje službu Microsoft Intune a Microsoft Configuration Manager, poskytuje ochranu a zabezpečení pro zařízení, která zaměstnanci používají, a aplikace, které na těchto zařízeních běží. Intune zahrnuje zásady dodržování předpisů zařízením, které zajišťují, že zaměstnanci přistupují k aplikacím a datům ze zařízení, která splňují zásady zabezpečení společnosti. Zahrnuje také zásady ochrany aplikací, které poskytují bezpečnostní prvky založené na aplikacích pro plně spravovaná zařízení i zařízení vlastněná zaměstnanci.

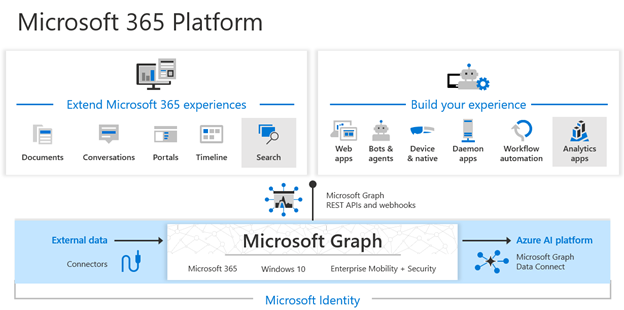

K integraci s Microsoft Intune používají nezávislí výrobci softwaru Microsoft Graph a sadu SDK pro správu aplikací Microsoft Intune. Integrace Intune s rozhraním Microsoft Graph API umožňuje libovolnou ze stejných funkcí, které nabízí konzola pro správu Intune. Informace, jako je stav dodržování předpisů zařízením, konfigurace zásad dodržování předpisů, nastavení zásad ochrany aplikací a další, najdete prostřednictvím rozhraní Microsoft Graph API. Kromě toho můžete automatizovat úlohy v Intune, které dále vylepšují příběh nulové důvěryhodnosti zákazníka. Obecné pokyny pro práci s Intune v Microsoft Graphu jsou k dispozici v úložišti dokumentace k Microsoft Graphu. Tady se zaměříme na scénáře související s nulovou důvěryhodností.

Ověření, že zařízení dodržují standardy zabezpečení a dodržování předpisů

Řešení ISV můžou používat informace o souladu se zabezpečením a politikách Intune k podpoře principu nulové důvěryhodnosti a explicitního ověřování. Data o dodržování předpisů o uživatelích a zařízeních z Intune umožňují aplikaci nezávislých výrobců softwaru určit stav rizika zařízení v souvislosti s používáním aplikace. Díky těmto ověřením isV zajišťuje, aby zařízení, která používají službu, dodržovala standardy zabezpečení a dodržování předpisů a zásady zákazníků.

Rozhraní Microsoft Graph API umožňuje nezávislí výrobci softwaru integrovat se službou Intune prostřednictvím sady rozhraní RESTful API. Tato rozhraní API jsou stejná, jaká používá Centrum pro správu Microsoft Intune k zobrazení, vytváření, správě, nasazování a reportování všech akcí, dat a aktivit v Intune. Položky specifického zájmu pro nezávislé výrobce softwaru podporující iniciativy nulové důvěryhodnosti představují možnost zobrazit stav dodržování předpisů zařízením a nakonfigurovat pravidla dodržování předpisů a zásady. Podívejte se na doporučení Microsoftu k používání Microsoft Entra ID a Intune pro konfiguraci a dodržování předpisů nulové důvěryhodnosti: Zabezpečené koncové body s nulovou důvěryhodností. Pravidla dodržování předpisů Intune jsou základem podpory podmíněného přístupu na základě zařízení prostřednictvím Microsoft Entra ID. Nezávislí výrobci softwaru by také měli zobrazit funkci podmíněného přístupu a rozhraní API, aby pochopili, jak zajistit soulad uživatelů a zařízení s předpisy a podmíněným přístupem.

Ideálně jako ISV vaše aplikace se připojí k rozhraní Microsoft Graph API jako aplikace v cloudu a vytvoří přímé připojení služba-k-službě. Víceklientní aplikace poskytují ISV centralizovanou definici a řízení aplikací a umožňují zákazníkům individuálně souhlasit s aplikací ISV pracující s daty jejich tenanta. Projděte si informace o tenantovi v MICROSOFT Entra ID pro registraci a vytvoření jedné nebo víceklientské aplikace Microsoft Entra. Ověřování vaší aplikace může pro jednotné přihlašování použít ID Microsoft Entra.

Po vytvoření aplikace potřebujete získat přístup k informacím o zařízení a dodržování předpisů pomocí rozhraní Microsoft Graph API. Dokumentaci k používání Microsoft Graphu najdete ve vývojovém centru Microsoft Graphu. Rozhraní Microsoft Graph API je sada rozhraní RESTful API, která pro přístup k datům a dotazování dodržují standardy ODATA.

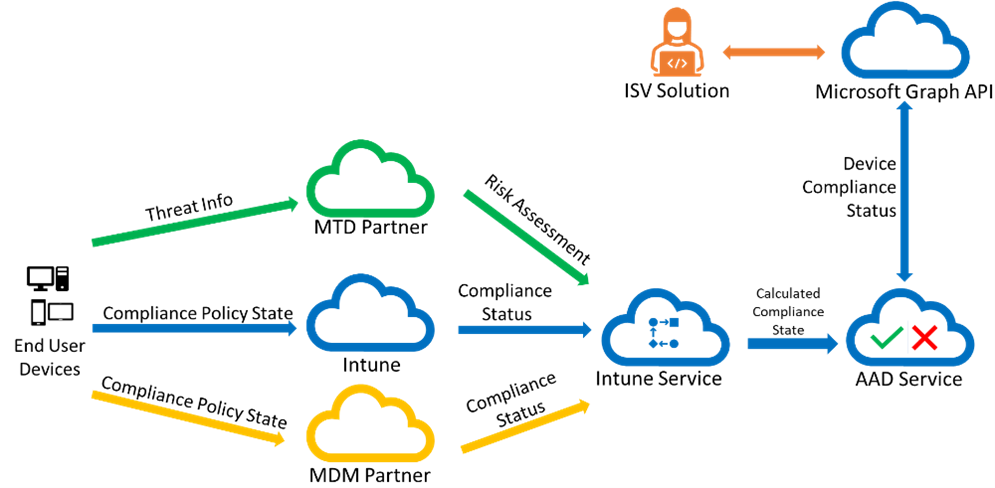

Získání stavu dodržování předpisů zařízením

Tento diagram znázorňuje, jak informace o shodě zařízení proudí ze zařízení do vašeho řešení ISV. Zařízení koncových uživatelů přijímají zásady od Intune, partnera ochrany před mobilními hrozbami (MTD) nebo partnera pro správu mobilních zařízení (MDM). Jakmile se informace o dodržování předpisů shromáždí ze zařízení, Intune vypočítá celkový stav dodržování předpisů každého zařízení a uloží je v Microsoft Entra ID. Pomocí rozhraní Microsoft Graph API může vaše řešení číst stav dodržování předpisů zařízením a reagovat na ně a používat principy nulové důvěryhodnosti.

Při registraci v Intune se v Intune vytvoří záznam zařízení s dalšími podrobnostmi o zařízení, včetně stavu dodržování předpisů zařízením. Intune předá stav dodržování předpisů zařízením na ID Microsoft Entra, kde Microsoft Entra ID také ukládá stav dodržování předpisů u každého zařízení. Provedením funkce GET můžete https://graph.microsoft.com/v1.0/deviceManagement/managedDeviceszobrazit všechna zaregistrovaná zařízení pro tenanta a jejich stav dodržování předpisů. Nebo můžete zadat dotaz https://graph.microsoft.com/v1.0/devices na získání seznamu registrovaných a zaregistrovaných zařízení Microsoft Entra a jejich stavu dodržování předpisů.

Například tento požadavek:

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

Návraty:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

Můžete také získat seznam zásad dodržování předpisů, jejich nasazení a stav uživatelů a zařízení. Informace o volání Graphu pro získání informací o zásadách dodržování předpisů začínají tady: Get deviceCompliancePolicy – Microsoft Graph v1.0. Dobré pozadí zásad dodržování předpisů zařízením a jejich použití najdete tady: Zásady dodržování předpisů zařízením v Microsoft Intune – Azure.

Po identifikaci konkrétní zásady můžete zadat dotaz na získání stavu zařízení pro konkrétní nastavení zásad dodržování předpisů. Například za předpokladu, že byla nasazena zásada dodržování předpisů, která vyžaduje heslo při uzamčení, zadejte dotaz Get deviceComplianceSettingState pro konkrétní stav tohoto nastavení. Tento dotaz označuje, jestli zařízení dodržuje předpisy, nebo nedodržuje předpisy s nastavením zámku hesla. Stejný přístup je možné použít pro jiné zásady dodržování předpisů zařízením, které zákazníci nasadili.

Informace o dodržování předpisů jsou základem pro funkci podmíněného přístupu v Microsoft Entra ID. Intune určí dodržování předpisů zařízením na základě zásad dodržování předpisů a zapíše stav dodržování předpisů do MICROSOFT Entra ID. Zákazníci pak používají zásady podmíněného přístupu k určení, jestli se pro nedodržení předpisů provádějí nějaké akce, včetně blokování přístupu uživatelů k podnikovým datům ze zařízení, které nedodržuje předpisy.

Postupujte podle principu přístupu s nejnižšími oprávněními.

Integrace ISV s Intune chce zajistit, aby jejich aplikace podporovala princip nulové důvěry pro uplatnění přístupu s nejnižšími oprávněními. Integrace Intune podporuje dvě důležité metody řízení přístupu – delegovaná oprávnění nebo oprávnění aplikace. Aplikace nezávislého dodavatele softwaru musí využívat jeden z přístupových modelů oprávnění. Delegovaná oprávnění umožňují jemně odstupňovanou kontrolu nad konkrétními objekty v Intune, ke kterým má aplikace přístup, ale vyžaduje, aby se správce přihlásil pomocí svých přihlašovacích údajů. Oproti tomu aplikační oprávnění umožňují aplikacím nezávislých výrobců softwaru přístup ke třídám dat a objektů a jejich ovládání, nikoli ke konkrétním jednotlivým objektům, aniž by bylo nutné, aby se uživatel přihlásil.

Kromě vytváření aplikace jako jednoklientských nebo víceklientských (upřednostňovaných) aplikací musíte deklarovat delegovaná oprávnění nebo oprávnění aplikace požadovaná vaší aplikací pro přístup k informacím Intune a provádět akce v Intune. Tady najdete informace o tom, jak začít s oprávněními: Nakonfigurujte oprávnění aplikace pro webové rozhraní API.

Microsoft Defender for IoT

Síťové architektury operačních technologií (OT) se často liší od tradiční IT infrastruktury pomocí jedinečných technologií s vlastními protokoly. Zařízení OT můžou mít také stárnoucí platformy s omezeným připojením a napájením nebo konkrétními bezpečnostními požadavky a jedinečnými expozicemi fyzickým útokům.

Nasaďte Microsoft Defender pro IoT abyste na síť OT použili principy nulové důvěryhodnosti, monitorujte provoz kvůli neobvyklému nebo neoprávněnému chování, když provoz prochází stránkami a zónami. Sledujte hrozby a ohrožení zabezpečení specifická pro zařízení OT a zmírněte rizika při jejich zjištění.

Urychlíte operace sdílením dat Defenderu pro IoT napříč centrem zabezpečení (SOC) a dalšími částmi vaší organizace. Integrace se službami Microsoftu, jako je Microsoft Sentinel a Defender for Endpoint, nebo s dalšími partnerskými službami, včetně systémů SIEM a systémů pro správu lístků. Například:

Přesměrovávat data místních výstrah přímo do SIEM, jako jsou Splunk, IBM QRadar a další. Splunk a IBM QRadar také podporují příjem dat služby Event Hubs, který můžete použít k předávání cloudových upozornění z Defenderu pro IoT.

Integrujte s Manažerem provozní technologie ServiceNow a importujte data z Defenderu pro IoT do ServiceNow a proveďte akci na základě rizika v kontextu produkčního procesu.

Další informace najdete tady:

- Začínáme s monitorováním zabezpečení OT

- Zero Trust a vaše OT sítě

- Monitorování s nulovou důvěryhodností

- Katalog integrace Defenderu pro IoT