Konfigurace síťové brány firewall pro spravovanou instanci SCOM služby Azure Monitor

Tento článek popisuje, jak nakonfigurovat síťovou bránu firewall a pravidla skupiny zabezpečení sítě (NSG) Azure.

Poznámka

Další informace o architektuře spravované instance SCOM služby Azure Monitor najdete v tématu Spravovaná instance SCOM služby Azure Monitor.

Požadavky na síť

Tato část popisuje požadavky na síť se třemi příklady modelu sítě.

Navázání přímého připojení (v dohledu) mezi vaším řadičem domény a sítí Azure

Ujistěte se, že existuje přímé síťové připojení (na dohled) mezi sítí požadovaného řadiče domény a podsítí Azure (virtuální síť), do které chcete nasadit instanci spravované instance SCOM. Ujistěte se, že existuje přímé síťové připojení (na dohled) mezi úlohami/agenty a podsítí Azure, ve které je spravovaná instance SCOM nasazená.

Přímé připojení se vyžaduje, aby spolu mohly všechny následující prostředky komunikovat přes síť:

- Řadič domény

- Agenti

- Komponenty nástroje System Center Operations Manager, jako je například konzola Operations Console

- Komponenty spravované instance SCOM, například servery pro správu

Následující tři odlišné síťové modely jsou vizuálně znázorněny pro vytvoření spravované instance SCOM.

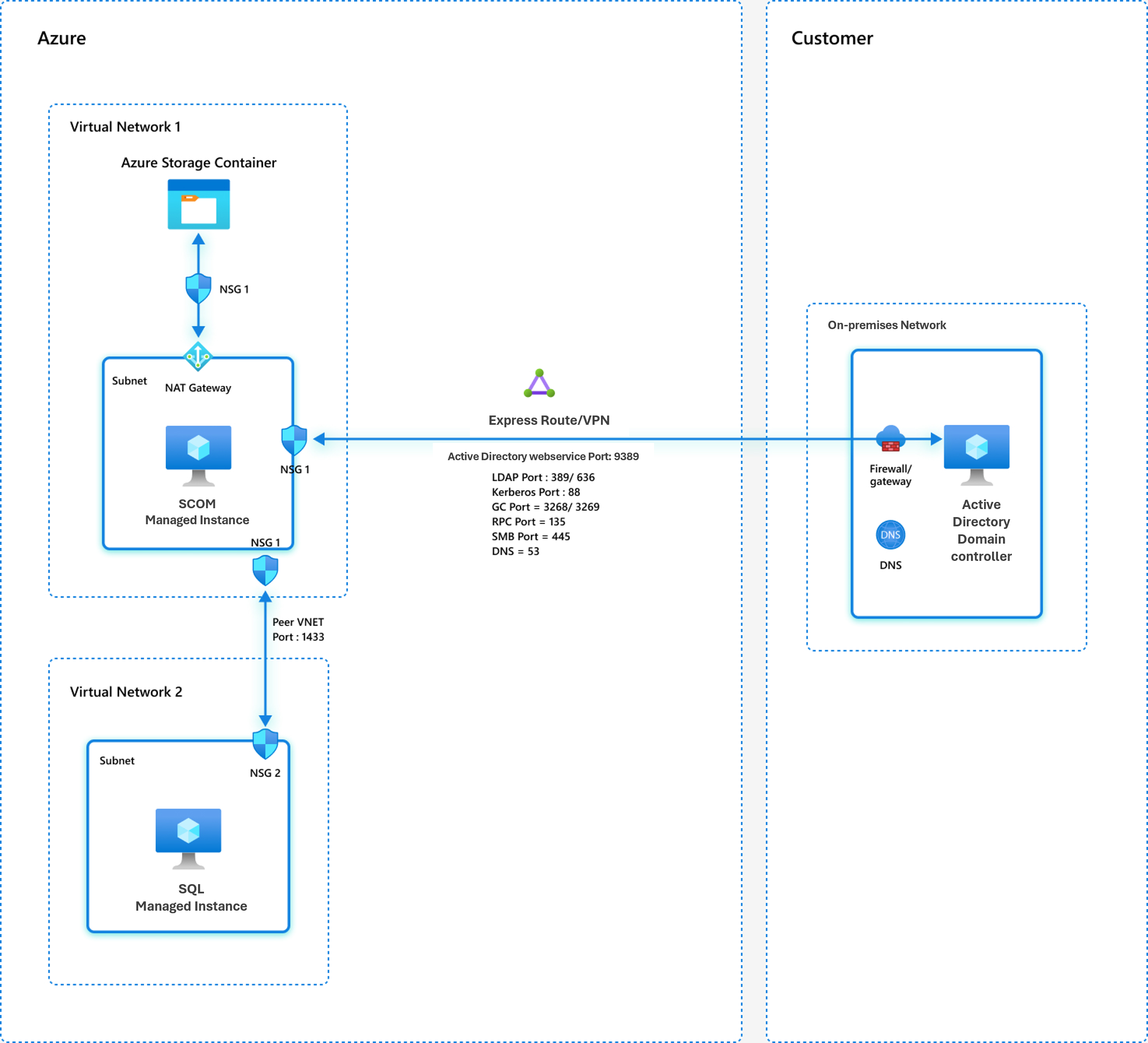

Model sítě 1: Řadič domény je umístěný v místním prostředí.

V tomto modelu se požadovaný řadič domény nachází ve vaší místní síti. Musíte vytvořit připojení Azure ExpressRoute mezi vaší místní sítí a podsítí Azure používanou pro spravovanou instanci SCOM.

Pokud jsou váš řadič domény a další komponenta místní, musíte vytvořit dohled prostřednictvím ExpressRoute nebo virtuální privátní sítě (VPN). Další informace najdete v dokumentaci k ExpressRoute a v dokumentaci k Azure VPN Gateway.

Následující model sítě ukazuje, kde se požadovaný řadič domény nachází v místní síti. Existuje přímé připojení (přes ExpressRoute nebo VPN) mezi místní sítí a podsítí Azure, která se používá k vytvoření spravované instance SCOM.

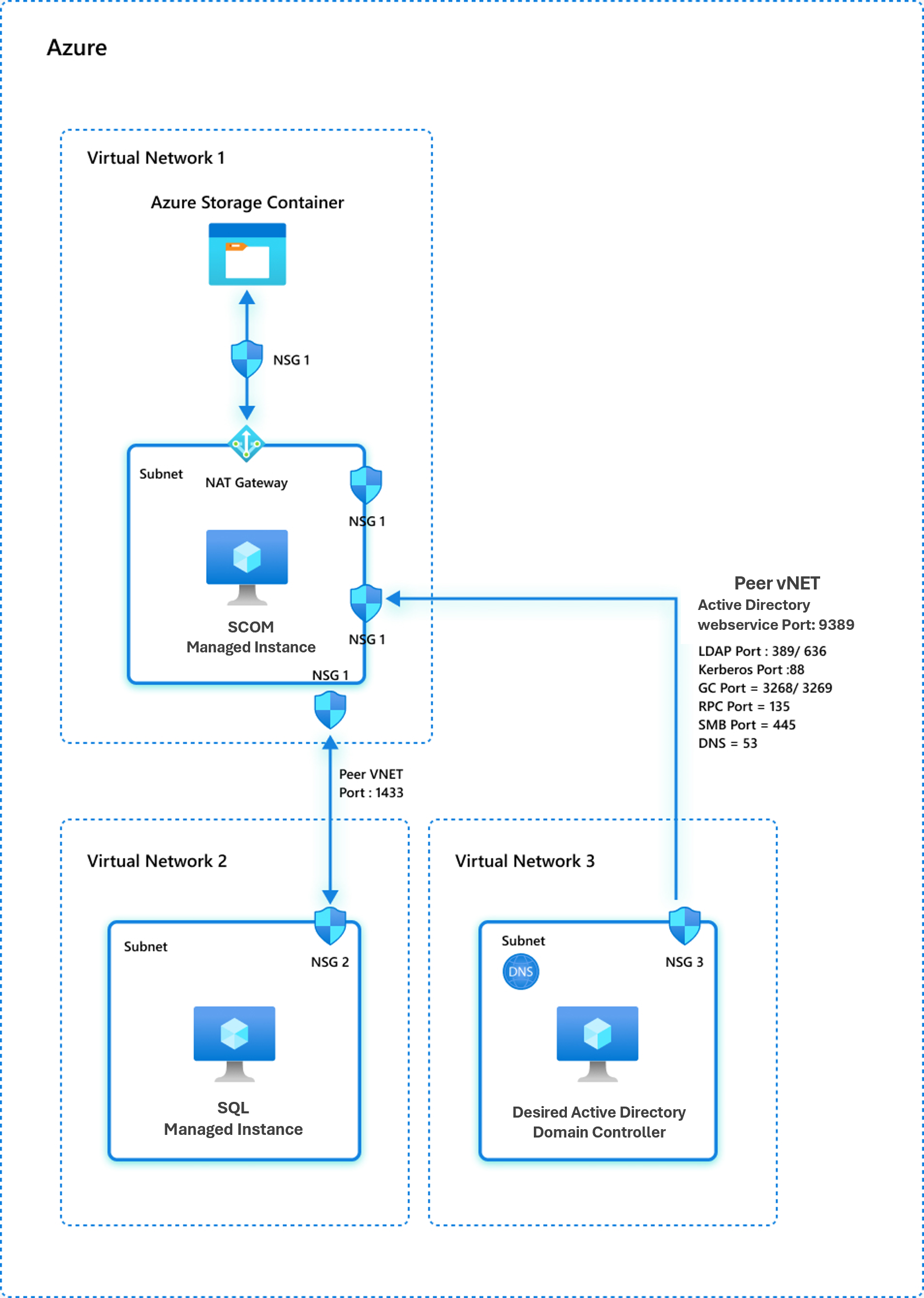

Model sítě 2: Řadič domény je hostovaný v Azure.

V této konfiguraci je určený řadič domény hostovaný v Azure a musíte vytvořit připojení ExpressRoute nebo VPN mezi vaší místní sítí a podsítí Azure. Používá se k vytvoření spravované instance SCOM a k podsíti Azure, která se používá pro určený řadič domény. Další informace najdete v tématu ExpressRoute a VPN Gateway.

V tomto modelu zůstane požadovaný řadič domény integrovaný do místní doménové struktury domény. Rozhodli jste se ale v Azure vytvořit vyhrazený kontroler Active Directory, který bude podporovat prostředky Azure, které jsou závislé na místní Active Directory infrastruktuře.

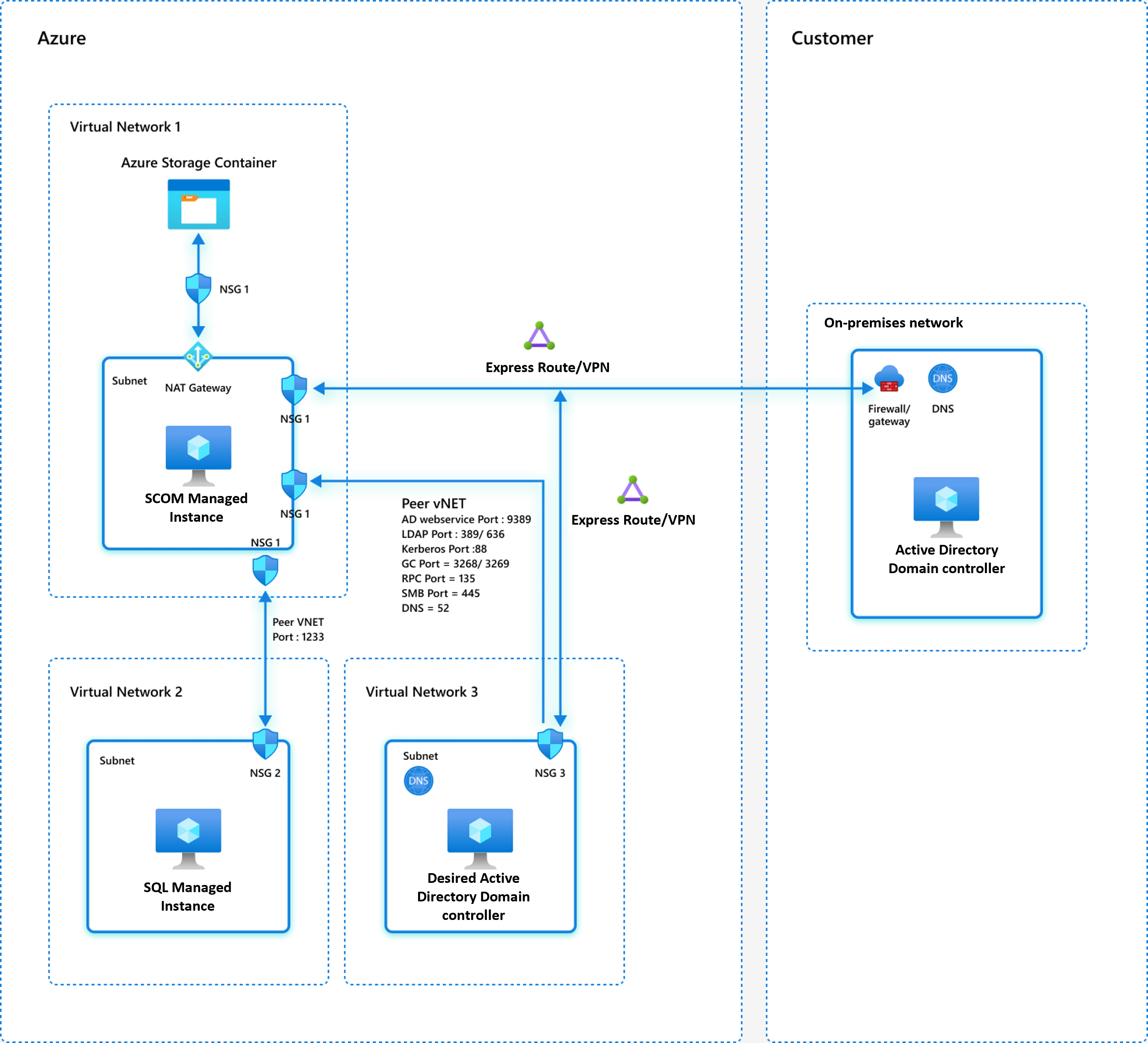

Model sítě 3: Řadič domény a spravované instance SCOM jsou ve virtuálních sítích Azure.

V tomto modelu jsou požadovaný řadič domény i spravované instance SCOM umístěny v samostatných a vyhrazených virtuálních sítích v Azure.

Pokud se požadovaný řadič domény a všechny ostatní komponenty nacházejí ve stejné virtuální síti Azure (konvenční aktivní řadič domény) bez přítomnosti v místním prostředí, už máte mezi všemi komponentami přehled.

Pokud se požadovaný řadič domény a všechny ostatní komponenty nacházejí v různých virtuálních sítích Azure (konvenční aktivní řadič domény) bez přítomnosti v místním prostředí, musíte vytvořit partnerský vztah virtuálních sítí mezi všemi virtuálními sítěmi, které jsou ve vaší síti. Další informace najdete v tématu Partnerský vztah virtuálních sítí v Azure.

U všech tří výše uvedených síťových modelů se postarejte o následující problémy:

Ujistěte se, že podsíť spravované instance SCOM může navázat připojení k určenému řadiči domény nakonfigurovanému pro Azure nebo spravovanou instanci SCOM. Ujistěte se také, že překlad názvů domén v rámci podsítě spravované instance SCOM uvádí určený řadič domény jako hlavní položku mezi vyřešené řadiče domény, abyste se vyhnuli problémům s latencí sítě nebo výkonem a bránou firewall.

Následující porty na určeném řadiči domény a dns (Domain Name System) musí být přístupné z podsítě spravované instance SCOM:

Port TCP 389 nebo 636 pro protokol LDAP

Port TCP 3268 nebo 3269 pro globální katalog

Port TCP a UDP 88 pro Protokol Kerberos

Porty TCP a UDP 53 pro DNS

TCP 9389 pro webovou službu Active Directory

TCP 445 pro SMB

TCP 135 pro RPC

Interní pravidla brány firewall a skupina zabezpečení sítě musí umožňovat komunikaci z virtuální sítě spravované instance SCOM a určeného řadiče domény nebo DNS pro všechny porty uvedené výše.

Aby bylo možné navázat připojení, musí mít Azure SQL Managed Instance virtuální síť a spravovanou instanci SCOM partnerský vztah. Konkrétně port 1433 (privátní port) nebo 3342 (veřejný port) musí být dosažitelný ze spravované instance SCOM do spravované instance SQL. Nakonfigurujte pravidla skupiny zabezpečení sítě a pravidla brány firewall v obou virtuálních sítích tak, aby povolovali porty 1433 a 3342.

Povolí komunikaci na portech 5723, 5724 a 443 z monitorovaného počítače do spravované instance SCOM.

Pokud je počítač místní, nastavte pravidla skupiny zabezpečení sítě a pravidla brány firewall v podsíti spravované instance SCOM a v místní síti, ve které se monitorovaný počítač nachází, aby se zajistilo, že zadané základní porty (5723, 5724 a 443) budou dostupné z monitorovaného počítače do podsítě spravované instance SCOM.

Pokud je počítač v Azure, nastavte pravidla skupiny zabezpečení sítě a pravidla brány firewall ve virtuální síti spravované instance SCOM a ve virtuální síti, ve které se monitorovaný počítač nachází, aby se zajistilo, že jsou zadané základní porty (5723, 5724 a 443) dostupné z monitorovaného počítače do podsítě spravované instance SCOM.

Požadavky na bránu firewall

Aby spravovaná instance SCOM správně fungovala, musí mít přístup k následujícímu číslu portu a adresám URL. Nakonfigurujte skupinu zabezpečení sítě a pravidla brány firewall tak, aby umožňovaly tuto komunikaci.

| Prostředek | Port | Směr | Značky služeb | Účel |

|---|---|---|---|---|

| *.blob.core.windows.net | 443 | Odchozí | Storage | Azure Storage |

| management.azure.com | 443 | Odchozí | AzureResourceManager | Azure Resource Manager |

| gcs.prod.monitoring.core.windows.net *.prod.warm.ingest.monitor.core.windows.net |

443 | Odchozí | AzureMonitor | Protokoly SCOM MI |

| *.prod.microsoftmetrics.com *.prod.hot.ingest.monitor.core.windows.net *.prod.hot.ingestion.msftcloudes.com |

443 | Odchozí | AzureMonitor | Metriky SCOM MI |

| *.workloadnexus.azure.com | 443 | Odchozí | Služba Nexus | |

| *.azuremonitor-scommiconnect.azure.com | 443 | Odchozí | Služba Bridge |

Důležité

Pokud chcete minimalizovat potřebu rozsáhlé komunikace se správcem služby Active Directory i se správcem sítě, přečtěte si téma Samoobslužné ověření. Článek popisuje postupy, které správce služby Active Directory a správce sítě používají k ověření změn konfigurace a zajištění jejich úspěšné implementace. Tento proces omezuje zbytečné interakce mezi správcem Operations Manageru a správcem služby Active Directory a správcem sítě. Tato konfigurace šetří čas správcům.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro