Implementace zabezpečení přístupu k datům

HDInsight je služba PaaS a nejimplementovanější model je kompletní oddělení výpočetních prostředků od úložiště. V takových vzorech zabezpečení přístupu k datům poskytuje zabezpečení neaktivních uložených dat a zabezpečení provozu mezi HDInsight a datovými vrstvami. Tyto oblasti zabezpečení spadají mimo purview konkrétních funkcí zabezpečení SLUŽBY HDInsight a provádějí se funkcemi zabezpečení, které jsou k dispozici v úložišti Azure a síťových službách. Níže je seznam doporučení, jak může být zabezpečení přístupu k datům dosaženo v clusterech HDInsight. Můžete se rozhodnout implementovat některá nebo všechna tato doporučení na základě vašeho případu použití.

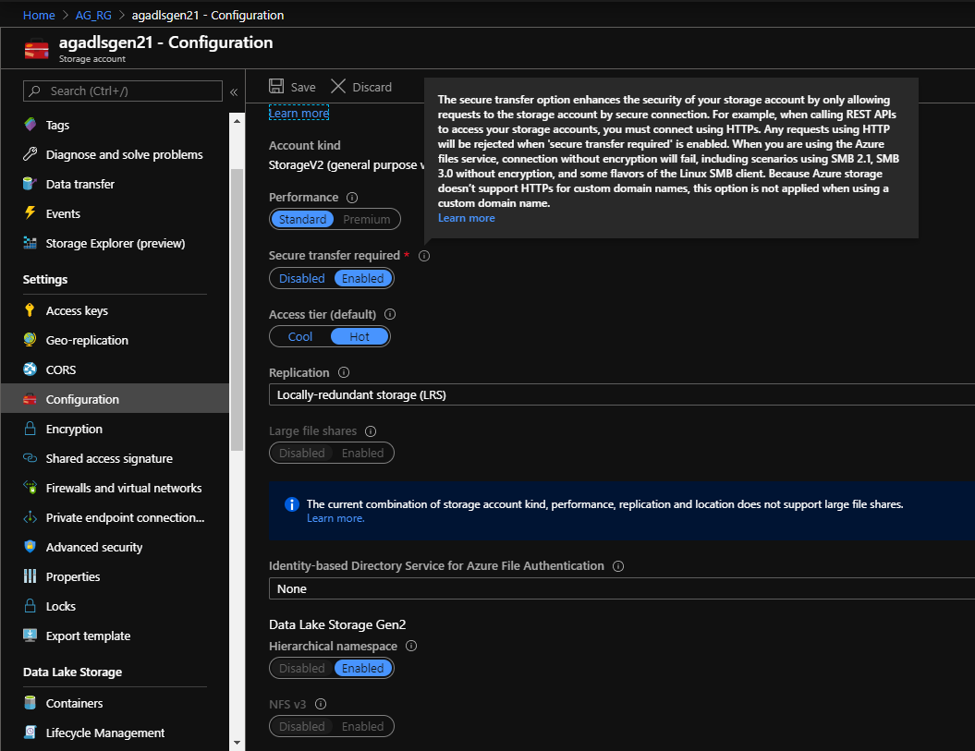

Povolit požadavky na úložiště jenom ze zabezpečených připojení

Zabezpečený přenos umožňuje požadavky pocházející ze zabezpečených připojení (https) a odmítá všechna připojení pocházející z protokolu HTTP. Před vytvořením clusteru byste měli povolit zabezpečený přenos. Klikněte na tlačítko Pro výběr požadovaného zabezpečeného přenosu do polohy Povoleno. Seznamte se s doporučeními k zabezpečení pro ADLSG2, včetně zabezpečeného přenosu.

Implementace seznamů řízení přístupu (ACL) pro ADLS Gen2

Model řízení přístupu ADLS Gen2 podporuje řízení přístupu na základě role (RBAC) Azure i POSIX, jako je řízení přístupu (ACL). Můžete se rozhodnout implementovat model seznamu ACL na úrovni POSIX pro HDInsight a nastavit předávací ověřování pro soubory a složky. Každý soubor nebo adresář v ADLS Gen2 má jedinečná oprávnění pro tyto identity.

- Vlastnící uživatel

- Vlastnící skupina

- Pojmenovaní uživatelé

- Pojmenované skupiny

- Pojmenované instanční objekty

- Pojmenované spravované identity

- Všichni ostatní uživatelé posix level Access control for ADLS Gen2 file and folders can to granted to HDInsight domain users and groups and groups and these authorizations will be respected by all HDInsight services during access. Přečtěte si další informace o řízení přístupu v Azure Data Lake Storage Gen2.

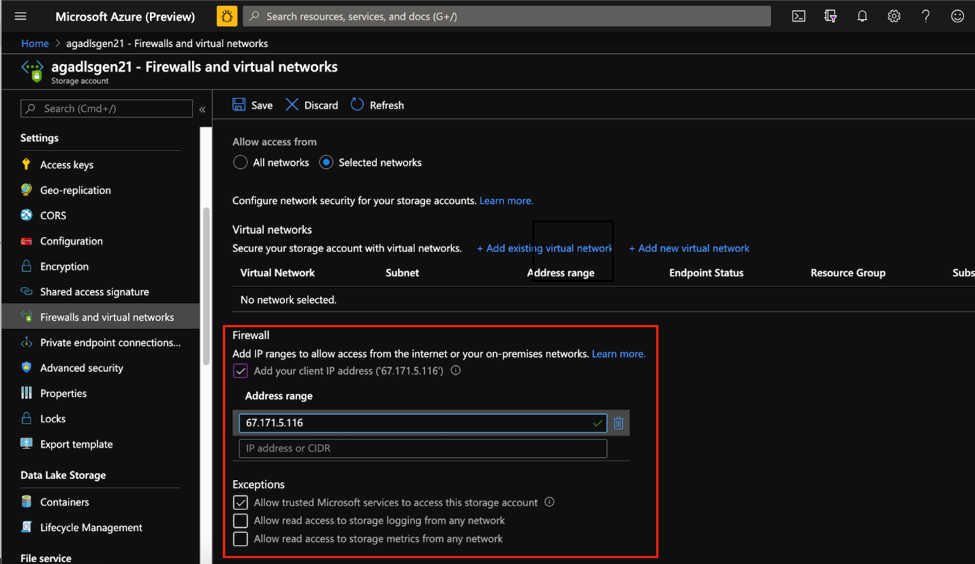

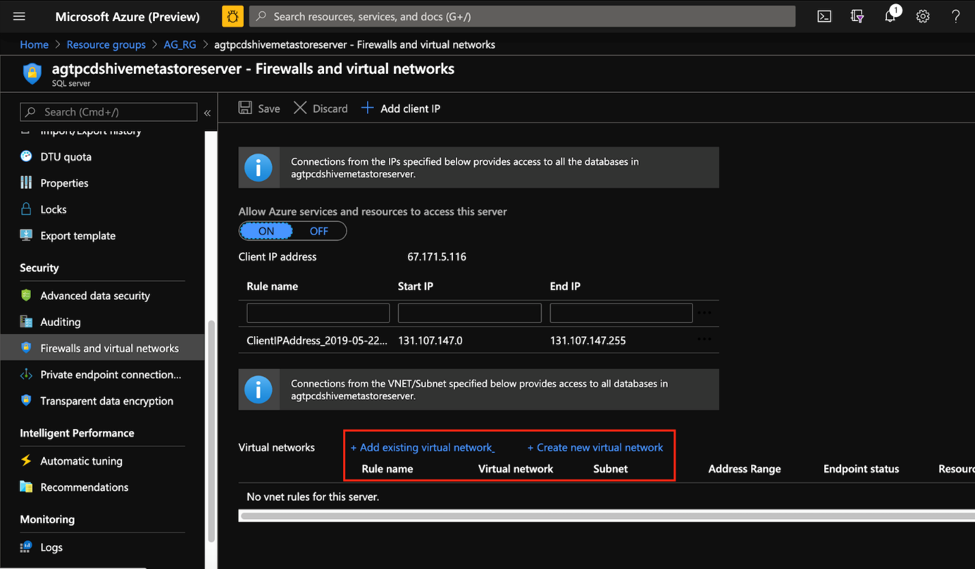

Brány firewall služby Azure Storage

Brána firewall služby Azure Storage používá síťové zásady "odepřít vše, povolení po výjimce", aby se zajistilo, že přístup k účtu úložiště můžou získat jenom uvedené entity. Brány firewall úložiště je možné nakonfigurovat tak, aby povolovaly přístup k účtu z pevné důvěryhodné IP adresy nebo předem určeného důvěryhodného rozsahu IP adres. Ujistěte se, že k účtu úložiště má přístup důvěryhodná služby Microsoft, aby bylo možné povolit funkce, jako je protokolování. Službu Azure Firewall můžete pro svůj účet úložiště povolit v okně Brány firewall a virtuální sítě, jak je znázorněno níže.

Tls (Transport Layer Security) pro klienta úložiště mimo cluster HDInsight

Povolení protokolu TLS pro účet úložiště zajišťuje šifrování přenášených dat do a z účtu úložiště. Úložiště Azure používá protokol TLS 1.2 u veřejných koncových bodů HTTPs, ale kvůli zpětné kompatibilitě se stále podporují protokoly TLS 1.0 a TLS 1.1. Pokud chcete zajistit zabezpečené a vyhovující připojení ke službě Azure Storage, musíte před odesláním požadavků na provoz služby Azure Storage povolit na straně klienta protokol TLS 1.2 nebo novější verzi. V tomto případě je protokol TLS 1.2 ve výchozím nastavení povolený, když účet úložiště vyměňuje data se službou HDInsight a nemusíte dělat nic specifického, abyste ho povolili. Přečtěte si další informace o zabezpečeném protokolu TLS pro klienty úložiště Azure.

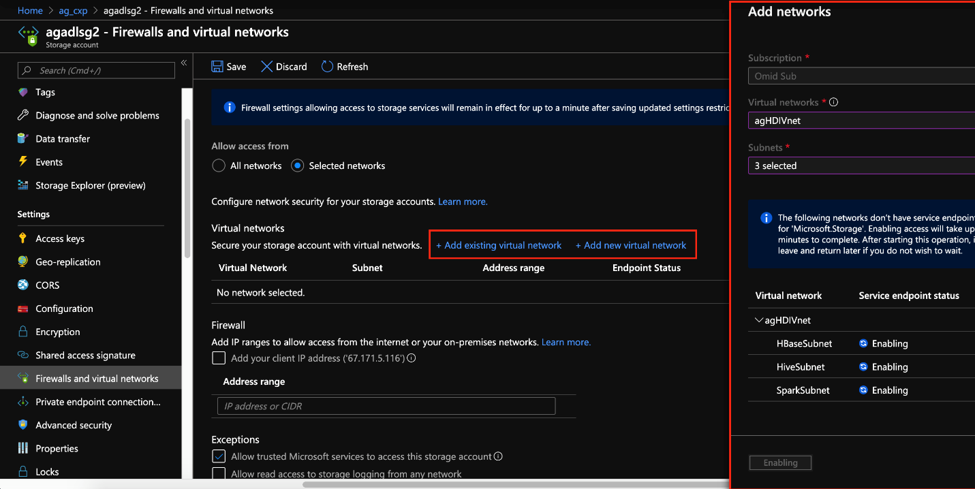

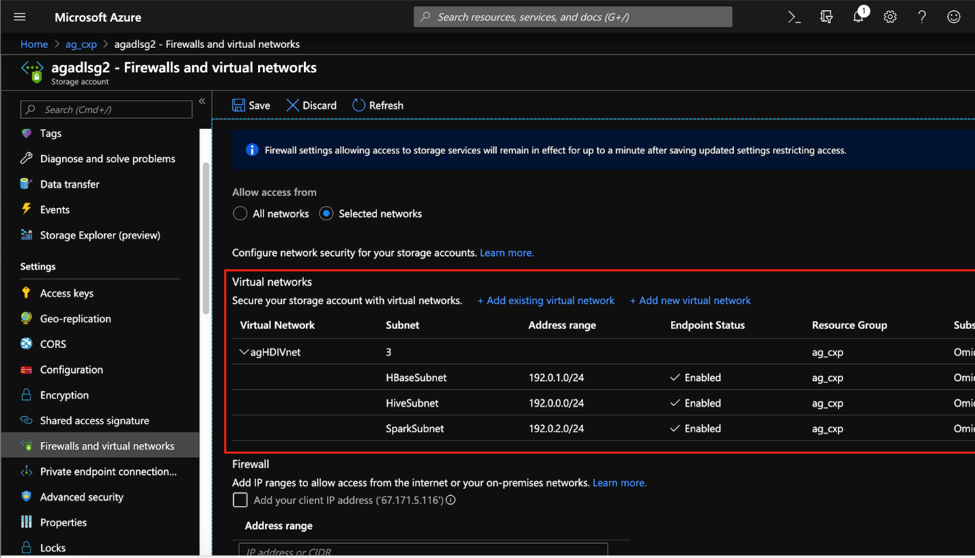

Koncové body služby pro virtuální síť

HDInsight podporuje koncové body služby virtuální sítě pro Azure Blob Storage, Azure Data Lake Storage Gen2, Cosmos DB a SQL Database. V kontextu zabezpečení SLUŽBY HDInsight je možné nastavit koncové body služeb virtuální sítě pro účty úložiště, metastory clusteru a Službu Cosmos DB, aby umožňovaly přístup pouze z podsítě HDInsight. Provoz mezi těmito entitami a SLUŽBou HDInsight zůstává vždy na páteřní síti Azure. V účtu úložiště je možné povolit koncové body služby virtuální sítě z okna Brány firewall a virtuální sítě kliknutím na přidat existující nebo novou virtuální síť, výběrem přepínače Povolit přístup z vybrané sítě a poskytnutím informací o virtuální síti, ze kterých se má přístup povolit. V tomto případě byste umístili virtuální síť a podsítě HDInsight, ze kterých chcete získat přístup k tomuto účtu úložiště. V následujícím příkladu bude mít účet úložiště přístup k provozu pouze ze tří podsítí HDInsight, které byly explicitně zadány.

Pro služby SQL Database je možné koncové body služeb virtuální sítě nastavit v okně Brány firewall a virtuální sítě.

Přečtěte si další informace o koncových bodech služeb virtuální sítě v Azure.

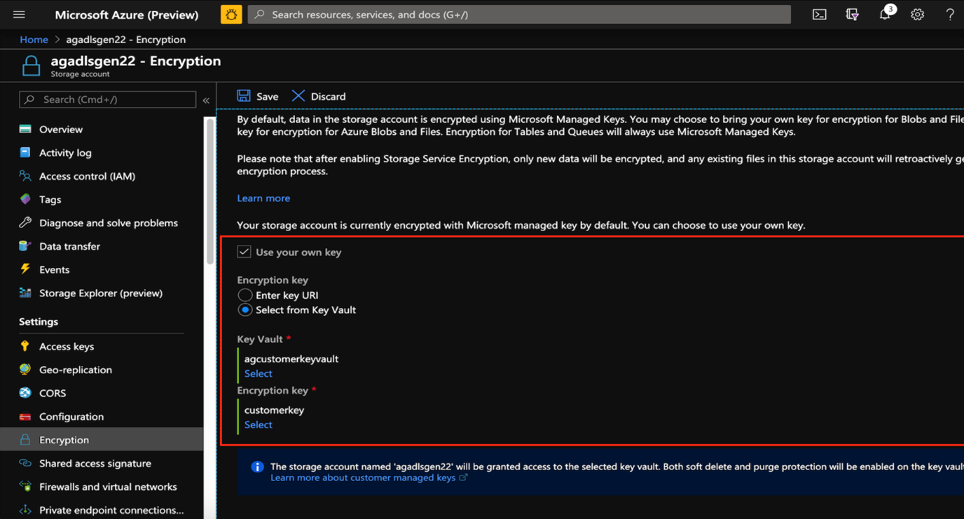

Klíče spravované zákazníkem

Šifrování neaktivních uložených dat v klíčovém požadavku na zabezpečení v prostředích s velkými objemy dat Azure Storage ve výchozím nastavení šifruje všechna data v účtu úložiště pomocí klíčů spravovaných Microsoftem. Zákazníci se ale můžou rozhodnout, že si přinesou vlastní klíče, aby mohli využívat další kontrolu nad svými daty. Na portálu se k určení nastavení klíče v účtu úložiště používá okno Šifrování v účtu úložiště. Zvolte Použít vlastní klíč a pak vyberte identifikátor URI klíče nebo vyberte klíč ze služby Azure Key Vault. Přečtěte si další informace o klíčích spravovaných zákazníkem pro úložiště Azure.

Podobně pro clustery Kafka můžete při vytváření clusteru použít vlastní klíč, který zašifruje všechna neaktivní uložená data zprostředkovatelů.