Konfigurace klíčů spravovaných zákazníkem ve stejném tenantovi pro existující účet úložiště

Azure Storage šifruje všechna neaktivní uložená data v účtu úložiště. Ve výchozím nastavení se data šifrují pomocí klíčů spravovaných Microsoftem. Pokud chcete mít větší kontrolu nad šifrovacími klíči, můžete spravovat vlastní klíče. Klíče spravované zákazníkem musí být uložené ve službě Azure Key Vault nebo ve spravovaném modelu hardwarového zabezpečení služby Key Vault (HSM).

Tento článek ukazuje, jak nakonfigurovat šifrování pomocí klíčů spravovaných zákazníkem pro existující účet úložiště, když jsou účet úložiště a trezor klíčů ve stejném tenantovi. Klíče spravované zákazníkem jsou uložené v trezoru klíčů.

Informace o konfiguraci klíčů spravovaných zákazníkem pro nový účet úložiště najdete v tématu Konfigurace klíčů spravovaných zákazníkem v trezoru klíčů Azure pro nový účet úložiště.

Informace o konfiguraci šifrování pomocí klíčů spravovaných zákazníkem uložených ve spravovaném HSM najdete v tématu Konfigurace šifrování pomocí klíčů spravovaných zákazníkem uložených ve spravovaném HSM služby Azure Key Vault.

Poznámka:

Azure Key Vault a spravovaný HSM služby Azure Key Vault podporují stejná rozhraní API a rozhraní pro správu pro konfiguraci klíčů spravovaných zákazníkem. Všechny akce podporované pro Azure Key Vault se podporují také pro spravovaný HSM služby Azure Key Vault.

Konfigurace trezoru klíčů

K ukládání klíčů spravovaných zákazníkem můžete použít nový nebo existující trezor klíčů. Účet úložiště a trezor klíčů můžou být v různých oblastech nebo předplatných ve stejném tenantovi. Další informace o službě Azure Key Vault najdete v tématu Přehled služby Azure Key Vault a co je Azure Key Vault?

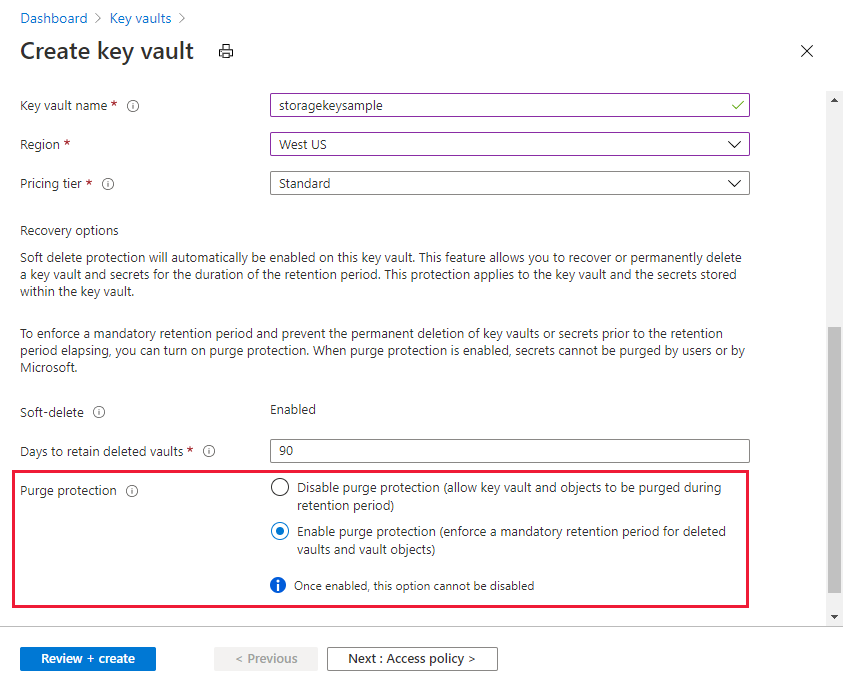

Použití klíčů spravovaných zákazníkem s šifrováním služby Azure Storage vyžaduje, aby pro trezor klíčů byla povolena ochrana obnovitelného odstranění i vymazání. Obnovitelné odstranění je ve výchozím nastavení povolené při vytváření nového trezoru klíčů a nedá se zakázat. Ochranu před vymazáním můžete povolit buď při vytváření trezoru klíčů, nebo po jeho vytvoření.

Azure Key Vault podporuje autorizaci s Azure RBAC prostřednictvím modelu oprávnění Azure RBAC. Microsoft doporučuje používat model oprávnění Azure RBAC přes zásady přístupu trezoru klíčů. Další informace najdete v tématu Udělení oprávnění aplikacím pro přístup k trezoru klíčů Azure pomocí Azure RBAC.

Informace o vytvoření trezoru klíčů pomocí webu Azure Portal najdete v tématu Rychlý start: Vytvoření trezoru klíčů pomocí webu Azure Portal. Při vytváření trezoru klíčů vyberte Povolit ochranu před vymazáním, jak je znázorněno na následujícím obrázku.

Pokud chcete u existujícího trezoru klíčů povolit ochranu před vymazáním, postupujte takto:

- Na webu Azure Portal přejděte ke svému trezoru klíčů.

- V části Nastavení zvolte Vlastnosti.

- V části Ochrana před vyprázdněním zvolte Povolit ochranu před vymazáním.

Přidání klíče

Dále přidejte klíč do trezoru klíčů. Než klíč přidáte, ujistěte se, že jste si přiřadili roli kryptografického důstojníka služby Key Vault.

Šifrování Azure Storage podporuje klíče RSA a RSA-HSM velikosti 2048, 3072 a 4096. Další informace o podporovaných typech klíčů najdete v tématu O klíčích.

Informace o tom, jak přidat klíč pomocí webu Azure Portal, najdete v tématu Rychlý start: Nastavení a načtení klíče ze služby Azure Key Vault pomocí webu Azure Portal.

Volba spravované identity pro autorizaci přístupu k trezoru klíčů

Když povolíte klíče spravované zákazníkem pro existující účet úložiště, musíte zadat spravovanou identitu, která se má použít k autorizaci přístupu k trezoru klíčů, který tento klíč obsahuje. Spravovaná identita musí mít oprávnění pro přístup k klíči v trezoru klíčů.

Spravovaná identita, která autorizuje přístup k trezoru klíčů, může být spravovaná identita přiřazená uživatelem nebo spravovaná identita přiřazená systémem. Další informace o systémově přiřazených a uživatelem přiřazených spravovaných identitách najdete v tématu Typy spravovaných identit.

Použití spravované identity přiřazené uživatelem k autorizaci přístupu

Když povolíte klíče spravované zákazníkem pro nový účet úložiště, musíte zadat spravovanou identitu přiřazenou uživatelem. Existující účet úložiště podporuje použití spravované identity přiřazené uživatelem nebo spravované identity přiřazené systémem ke konfiguraci klíčů spravovaných zákazníkem.

Když nakonfigurujete klíče spravované zákazníkem pomocí spravované identity přiřazené uživatelem, použije se spravovaná identita přiřazená uživatelem k autorizaci přístupu k trezoru klíčů, který tento klíč obsahuje. Před konfigurací klíčů spravovaných zákazníkem musíte vytvořit identitu přiřazenou uživatelem.

Spravovaná identita přiřazená uživatelem je samostatný prostředek Azure. Další informace o spravovaných identitách přiřazených uživatelem najdete v tématu Typy spravovaných identit. Informace o vytváření a správě spravované identity přiřazené uživatelem najdete v tématu Správa spravovaných identit přiřazených uživatelem.

Spravovaná identita přiřazená uživatelem musí mít oprávnění pro přístup k klíči v trezoru klíčů. Přiřaďte roli uživatele šifrování šifrovací služby Key Vault spravované identitě přiřazené uživatelem s oborem trezoru klíčů, abyste těmto oprávněním udělili.

Než budete moct nakonfigurovat klíče spravované zákazníkem pomocí spravované identity přiřazené uživatelem, musíte přiřadit roli uživatelem přiřazené spravované identitě služby Key Vault s oborem pro trezor klíčů. Tato role uděluje oprávnění spravované identity přiřazené uživatelem pro přístup k klíči v trezoru klíčů. Další informace o přiřazování rolí Azure RBAC pomocí webu Azure Portal najdete v tématu Přiřazení rolí Azure pomocí webu Azure Portal.

Při konfiguraci klíčů spravovaných zákazníkem pomocí webu Azure Portal můžete vybrat existující identitu přiřazenou uživatelem prostřednictvím uživatelského rozhraní portálu.

Použití spravované identity přiřazené systémem k autorizaci přístupu

Spravovaná identita přiřazená systémem je přidružená k instanci služby Azure, v tomto případě k účtu Azure Storage. Před použitím spravované identity přiřazené systémem musíte k účtu úložiště explicitně přiřadit spravovanou identitu přiřazenou systémem k autorizaci přístupu k trezoru klíčů, který obsahuje klíč spravovaný zákazníkem.

K autorizaci přístupu k trezoru klíčů můžou použít pouze existující účty úložiště identitu přiřazenou systémem. Nové účty úložiště musí používat identitu přiřazenou uživatelem, pokud jsou klíče spravované zákazníkem nakonfigurované při vytváření účtu.

Spravovaná identita přiřazená systémem musí mít oprávnění pro přístup k klíči v trezoru klíčů. Přiřaďte roli uživatele šifrování šifrovací služby Key Vault spravované identitě přiřazené systémem s oborem trezoru klíčů, aby bylo možné udělit tato oprávnění.

Před konfigurací klíčů spravovaných zákazníkem se spravovanou identitou přiřazenou systémem musíte přiřadit roli uživatele šifrování šifrovací služby Key Vault spravované identitě přiřazené systémem s oborem trezoru klíčů. Tato role uděluje oprávnění spravované identity přiřazené systémem pro přístup ke klíči v trezoru klíčů. Další informace o přiřazování rolí Azure RBAC pomocí webu Azure Portal najdete v tématu Přiřazení rolí Azure pomocí webu Azure Portal.

Když nakonfigurujete klíče spravované zákazníkem pomocí webu Azure Portal se spravovanou identitou přiřazenou systémem, přiřadí se spravovaná identita přiřazená systémem k účtu úložiště za vás v rámci krytí.

Konfigurace klíčů spravovaných zákazníkem pro existující účet

Když nakonfigurujete šifrování pomocí klíčů spravovaných zákazníkem pro existující účet úložiště, můžete zvolit automatickou aktualizaci verze klíče používané pro šifrování služby Azure Storage vždy, když je v přidruženém trezoru klíčů dostupná nová verze. Alternativně můžete explicitně zadat verzi klíče, která se má použít pro šifrování, dokud se verze klíče neaktualizuje ručně.

Když se změní verze klíče bez ohledu na to, jestli se automaticky nebo ručně, změní se ochrana kořenového šifrovacího klíče, ale data ve vašem účtu Azure Storage zůstanou zašifrovaná vždy. Na vaší straně není potřeba žádná další akce, která zajistí, že jsou vaše data chráněná. Rotace verze klíče nemá vliv na výkon. K obměně verze klíče nepřidružuje žádný výpadek.

Při konfiguraci klíčů spravovaných zákazníkem pro existující účet úložiště můžete použít spravovanou identitu přiřazenou systémem nebo spravovanou uživatelem.

Poznámka:

Pokud chcete klíč otočit, vytvořte novou verzi klíče ve službě Azure Key Vault. Azure Storage nezpracuje obměnu klíčů, takže budete muset spravovat obměnu klíče v trezoru klíčů. V Azure Key Vaultu můžete nakonfigurovat automatické obměny klíčů nebo klíč otočit ručně.

Konfigurace šifrování pro automatickou aktualizaci verzí klíčů

Azure Storage může automaticky aktualizovat klíč spravovaný zákazníkem, který se používá k šifrování, aby používal nejnovější verzi klíče z trezoru klíčů. Azure Storage denně kontroluje novou verzi klíče v trezoru klíčů. Jakmile bude k dispozici nová verze, azure Storage automaticky začne používat nejnovější verzi klíče pro šifrování.

Důležité

Azure Storage kontroluje trezor klíčů pro novou verzi klíče jen jednou denně. Při obměně klíče nezapomeňte před zakázáním starší verze počkat 24 hodin.

Pokud chcete nakonfigurovat klíče spravované zákazníkem pro existující účet s automatickou aktualizací verze klíče na webu Azure Portal, postupujte následovně:

Přejděte ke svému účtu úložiště.

V části Zabezpečení a sítě vyberte Šifrování. Ve výchozím nastavení je správa klíčů nastavená na klíče spravované Microsoftem, jak je znázorněno na následujícím obrázku:

Vyberte možnost Klíče spravované zákazníkem. Pokud byl účet dříve nakonfigurovaný pro klíče spravované zákazníkem s ruční aktualizací verze klíče, vyberte Změnit klíč v dolní části stránky.

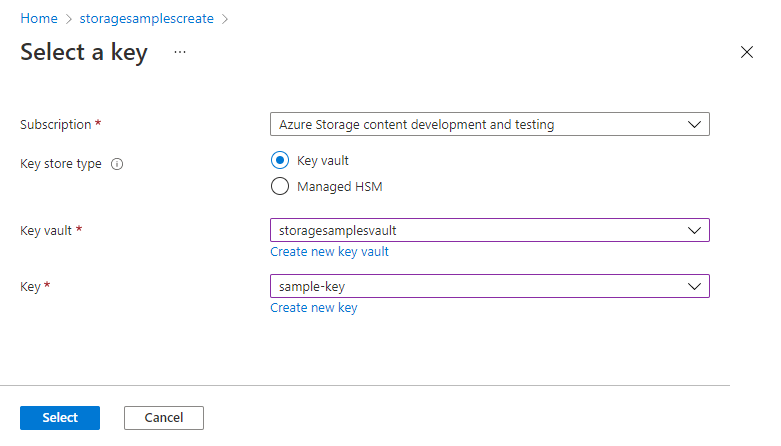

Zvolte možnost Vybrat ze služby Key Vault.

Vyberte trezor klíčů a klíč.

Vyberte trezor klíčů obsahující klíč, který chcete použít. Můžete také vytvořit nový trezor klíčů.

Vyberte klíč z trezoru klíčů. Můžete také vytvořit nový klíč.

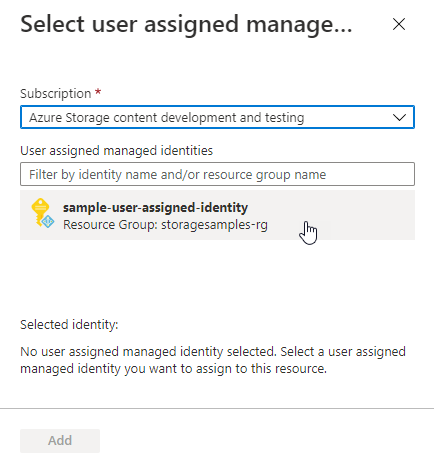

Vyberte typ identity, který se má použít k ověření přístupu k trezoru klíčů. Mezi možnosti patří systémově přiřazený (výchozí) nebo přiřazený uživatelem. Další informace o jednotlivých typech spravované identity najdete v tématu Typy spravovaných identit.

- Pokud vyberete systémově přiřazenou spravovanou identitu účtu úložiště, vytvoří se v rámci krytů spravovaná identita přiřazená systémem, pokud ještě neexistuje.

- Pokud vyberete Uživatelem přiřazené, musíte vybrat existující identitu přiřazenou uživatelem, která má oprávnění pro přístup k trezoru klíčů. Informace o vytvoření identity přiřazené uživatelem najdete v tématu Správa spravovaných identit přiřazených uživatelem.

Uloží vaše změny.

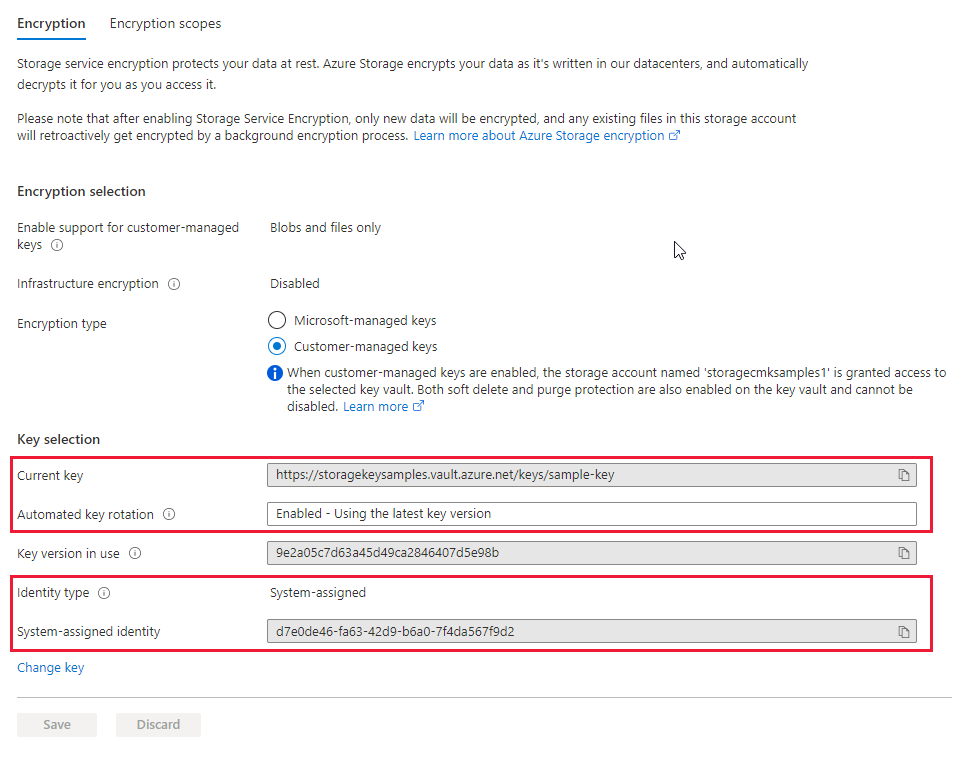

Jakmile klíč zadáte, Azure Portal indikuje, že je povolená automatická aktualizace verze klíče a zobrazuje verzi klíče, která se aktuálně používá k šifrování. Portál také zobrazuje typ spravované identity, který se používá k autorizaci přístupu k trezoru klíčů a ID objektu zabezpečení spravované identity.

Konfigurace šifrování pro ruční aktualizaci verzí klíčů

Pokud dáváte přednost ruční aktualizaci verze klíče, pak explicitně zadejte verzi v době, kdy nakonfigurujete šifrování pomocí klíčů spravovaných zákazníkem. V takovém případě Azure Storage při vytvoření nové verze v trezoru klíčů automaticky neaktualizuje verzi klíče. Pokud chcete použít novou verzi klíče, musíte ručně aktualizovat verzi používanou pro šifrování služby Azure Storage.

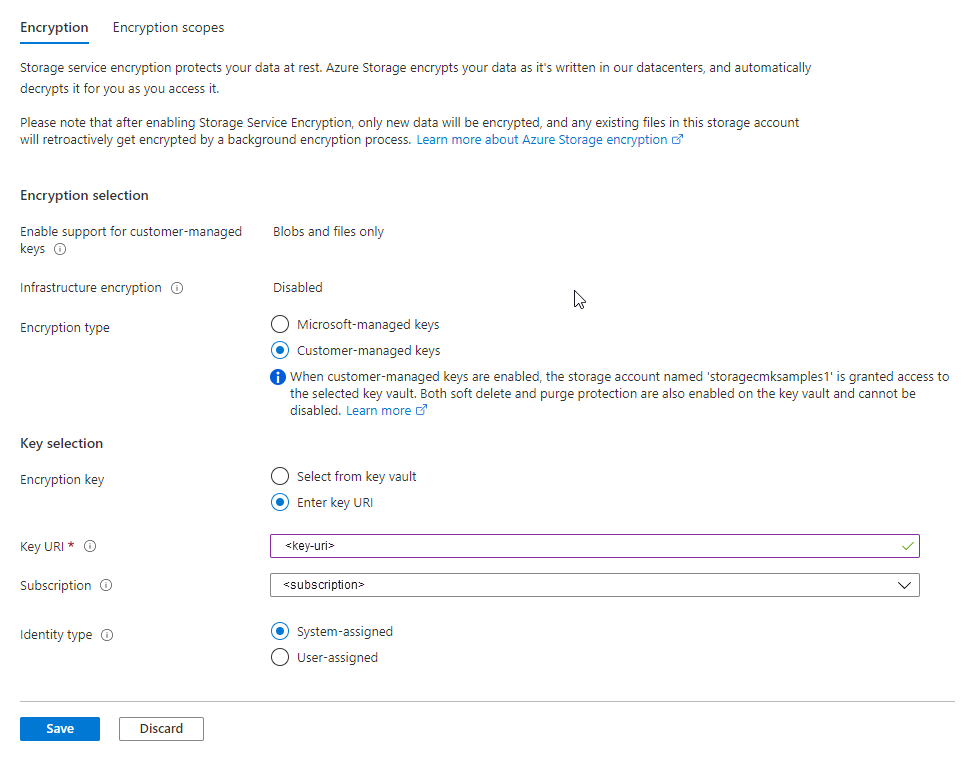

Pokud chcete nakonfigurovat klíče spravované zákazníkem s ruční aktualizací verze klíče na webu Azure Portal, zadejte identifikátor URI klíče včetně verze. Chcete-li zadat klíč jako identifikátor URI, postupujte takto:

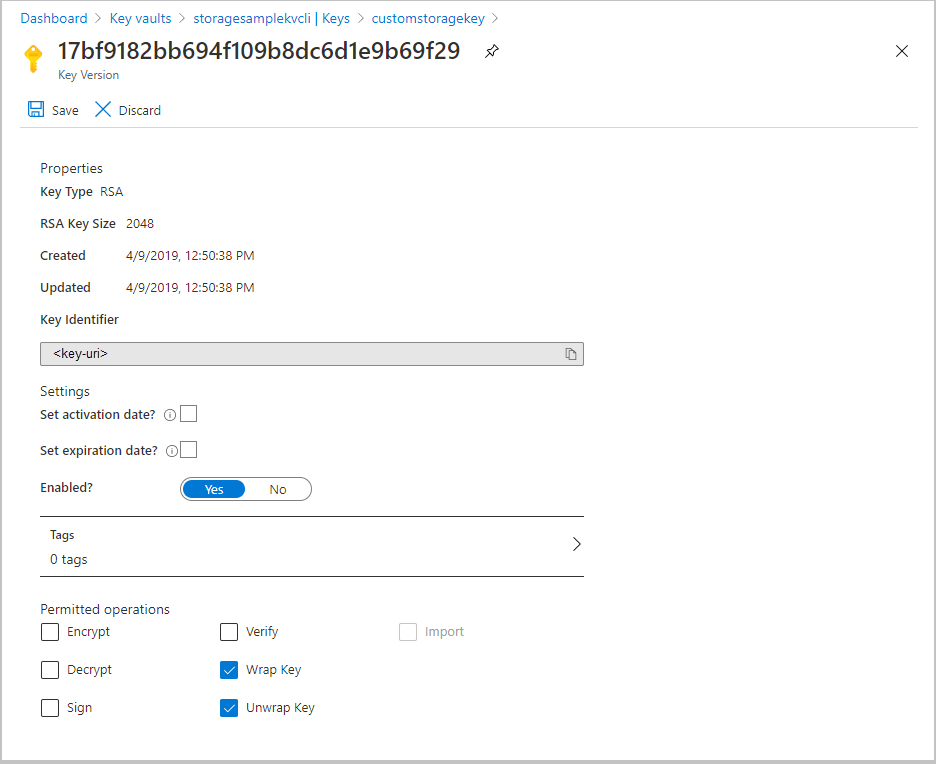

Pokud chcete najít identifikátor URI klíče na webu Azure Portal, přejděte do trezoru klíčů a vyberte nastavení Klíče . Vyberte požadovaný klíč a pak ho vyberte a zobrazte jeho verze. Výběrem verze klíče zobrazíte nastavení pro danou verzi.

Zkopírujte hodnotu pole Identifikátor klíče, které poskytuje identifikátor URI.

V nastavení šifrovacího klíče pro váš účet úložiště zvolte možnost Zadat identifikátor URI klíče.

Vložte identifikátor URI, který jste zkopírovali do pole Identifikátor URI klíče. Vynecháte verzi klíče z identifikátoru URI, aby se povolila automatická aktualizace verze klíče.

Zadejte předplatné, které obsahuje trezor klíčů.

Zadejte spravovanou identitu přiřazenou systémem nebo přiřazenou uživatelem.

Uloží vaše změny.

Změna klíče

Klíč, který používáte pro šifrování Azure Storage, můžete kdykoli změnit.

Poznámka:

Když změníte klíč nebo verzi klíče, ochrana kořenového šifrovacího klíče se změní, ale data ve vašem účtu Azure Storage zůstanou zašifrovaná vždy. Z vaší strany nejsou vyžadovány žádné další kroky k zajištění ochrany vašich dat. Změna klíče nebo otočení verze klíče nemá vliv na výkon. Ke změně klíče nebo obměně verze klíče nedojde k žádnému výpadku.

Pokud chcete změnit klíč pomocí webu Azure Portal, postupujte takto:

- Přejděte do svého účtu úložiště a zobrazte nastavení šifrování .

- Vyberte trezor klíčů a zvolte nový klíč.

- Uloží vaše změny.

Pokud je nový klíč v jiném trezoru klíčů, musíte spravované identitě udělit přístup k klíči v novém trezoru. Pokud se rozhodnete pro ruční aktualizaci verze klíče, musíte také aktualizovat identifikátor URI trezoru klíčů.

Odvolání přístupu k účtu úložiště, který používá klíče spravované zákazníkem

Pokud chcete dočasně odvolat přístup k účtu úložiště, který používá klíče spravované zákazníkem, zakažte klíč, který se aktuálně používá v trezoru klíčů. K zakázání a opětovnému zblížení klíče nedojde k žádnému dopadu na výkon ani výpadek.

Po zakázání klíče nemůžou klienti volat operace, které čtou nebo zapisuje do objektu blob nebo jeho metadat. Informace o tom, které operace selžou, najdete v tématu Odvolání přístupu k účtu úložiště, který používá klíče spravované zákazníkem.

Upozornění

Když klíč v trezoru klíčů zakážete, data ve vašem účtu Azure Storage zůstanou zašifrovaná, ale budou nepřístupná, dokud klíč znovu neschováte.

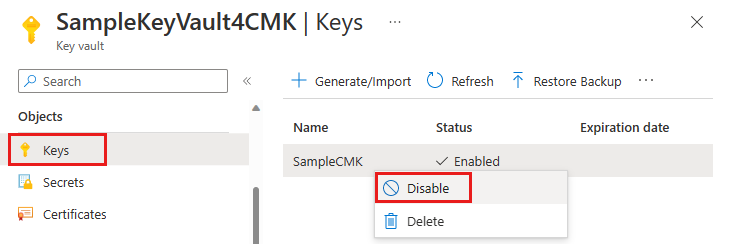

Pokud chcete pomocí webu Azure Portal zakázat klíč spravovaný zákazníkem, postupujte takto:

Přejděte do trezoru klíčů, který tento klíč obsahuje.

V části Objekty vyberte Klíče.

Klikněte pravým tlačítkem myši na klíč a vyberte Zakázat.

Přepnutí zpět na klíče spravované Microsoftem

Klíče spravované zákazníkem můžete kdykoli přepnout zpět na klíče spravované Microsoftem pomocí webu Azure Portal, PowerShellu nebo Azure CLI.

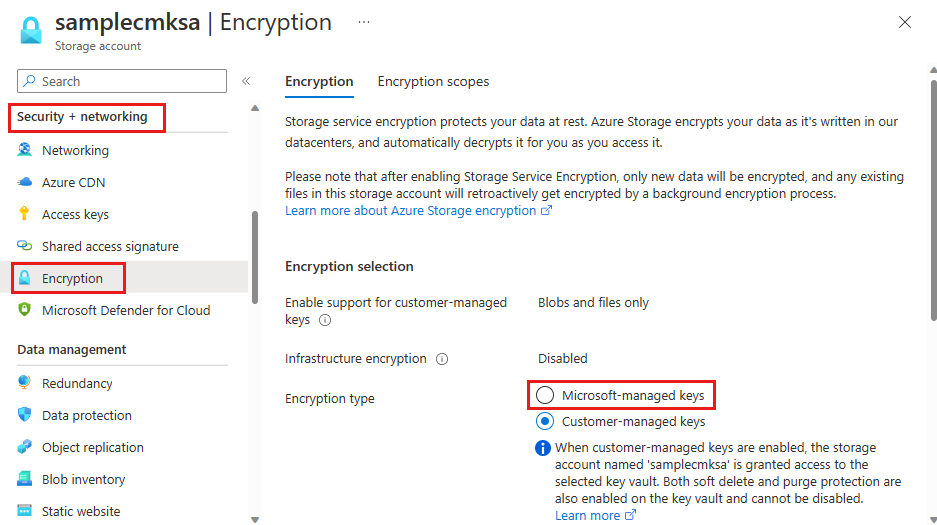

Pokud chcete přejít z klíčů spravovaných zákazníkem zpět na klíče spravované Microsoftem na webu Azure Portal, postupujte takto:

Přejděte ke svému účtu úložiště.

V části Zabezpečení a sítě vyberte Šifrování.

Změňte typ šifrování na klíče spravované Microsoftem.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro