Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento obsah je relevantní pro místní verzi proxy webových aplikací. Pokud chcete povolit zabezpečený přístup k místním aplikacím přes cloud, přečtěte si obsah proxy aplikací Microsoft Entra.

Toto téma popisuje, jak publikovat aplikace prostřednictvím proxy webových aplikací pomocí předběžného ověření služby AD FS (Active Directory Federation Services).

Pro všechny typy aplikací, které můžete publikovat pomocí předběžného ověření AD FS, musíte do federační služby přidat důvěryhodnost spoléhající strany pro AD FS.

Obecný tok předběžného ověření služby AD FS je následující:

Poznámka:

Tento tok ověřování se nevztahuje na klienty, kteří používají aplikace z Microsoft Storu.

Klientské zařízení se pokusí o přístup k publikované webové aplikaci na konkrétní adrese URL prostředku; například

https://app1.contoso.com/.Adresa URL prostředku je veřejná adresa, na které proxy webových aplikací naslouchá příchozím požadavkům HTTPS.

Pokud je povolené přesměrování HTTP na HTTPS, proxy webových aplikací bude také naslouchat příchozím požadavkům HTTP.

Proxy webových aplikací přesměruje požadavek HTTPS na server AD FS s parametry zakódovanými v adrese URL, včetně adresy URL prostředku a appRealm (identifikátor důvěřující strany).

Uživatel se ověřuje pomocí metody ověřování vyžadované serverem SLUŽBY AD FS; Například uživatelské jméno a heslo, dvojúrovňové ověřování s jednorázovým heslem atd.

Po ověření uživatele server služby AD FS vydá token zabezpečení, hraniční token obsahující následující informace a přesměruje požadavek HTTPS zpět na proxy server webových aplikací:

Identifikátor prostředku, ke kterému se uživatel pokusil získat přístup.

Identita uživatele jako hlavní název uživatele (UPN).

Konec platnosti schválení udělení přístupu; to znamená, že uživatel má udělený přístup po omezenou dobu, po které se vyžaduje k opětovnému ověření.

Podpis informací v hraničním tokenu

Proxy webových aplikací obdrží přesměrovaný požadavek HTTPS ze serveru SLUŽBY AD FS s hraničním tokenem a ověří a použije token následujícím způsobem:

Ověří, že podpis hraničního tokenu pochází z federační služby nakonfigurované v konfiguraci proxy webových aplikací.

Ověří, že token byl vydán pro správnou aplikaci.

Ověří, že platnost tokenu nevypršela.

Použije se identita uživatele, je-li to potřeba; například pokud je back-endový server nakonfigurován tak, že používá integrované ověřování systému Windows, pro získání lístku Kerberos.

Pokud je hraniční token platný, proxy webových aplikací předá požadavek HTTPS publikované webové aplikaci pomocí protokolu HTTP nebo HTTPS.

Klient má nyní přístup k publikované webové aplikaci; Publikovaná aplikace však může být nakonfigurována tak, aby vyžadovala, aby uživatel provedl další ověřování. Pokud je například publikovaná webová aplikace sharepointovým webem a nevyžaduje další ověřování, zobrazí se uživateli v prohlížeči sharepointový web.

Proxy webových aplikací ukládá soubor cookie do klientského zařízení. Proxy webových aplikací používá soubor cookie k identifikaci, že tato relace již byla předem ověřována a že není vyžadováno žádné další předběžné ověření.

Důležité

Při konfiguraci externí adresy URL a adresy URL back-endového serveru nezapomeňte zahrnout plně kvalifikovaný název domény (FQDN) a ne IP adresu.

Poznámka:

Toto téma obsahuje ukázkové rutiny Prostředí Windows PowerShell, které můžete použít k automatizaci některých popsaných postupů. Další informace najdete v tématu Použití cmdletů.

Publikování aplikace založené na deklarací identity pro klienty webového prohlížeče

Chcete-li publikovat aplikaci, která k ověřování používá deklarace identity, musíte přidat důvěryhodnost spoléhající strany pro aplikaci do federační služby.

Při publikování aplikací založených na deklarací identity a přístupu k aplikaci z prohlížeče je obecný tok ověřování následující:

Klient se pokusí získat přístup k aplikaci založené na deklarací identity pomocí webového prohlížeče; například

https://appserver.contoso.com/claimapp/.Webový prohlížeč odešle požadavek HTTPS na proxy server webových aplikací, který požadavek přesměruje na server SLUŽBY AD FS.

Server SLUŽBY AD FS ověří uživatele a zařízení a přesměruje požadavek zpět na proxy webových aplikací. Požadavek nyní obsahuje edge token. Server SLUŽBY AD FS přidá do požadavku soubor cookie jednotného přihlašování, protože uživatel už provedl ověřování na serveru SLUŽBY AD FS.

Proxy webových aplikací token ověří, přidá vlastní soubor cookie a předá požadavek na back-endový server.

Back-endový server přesměruje požadavek na server služby AD FS, aby získal token zabezpečení aplikace.

Požadavek je přesměrován na back-endový server serverem služby AD FS. Požadavek teď obsahuje token aplikace a soubor cookie jednotného přihlašování. Uživateli je udělen přístup k aplikaci a není nutné zadávat uživatelské jméno nebo heslo.

Tento postup popisuje, jak publikovat aplikaci založenou na deklarací identity, jako je například sharepointový web, ke kterému budou mít přístup klienti webového prohlížeče. Než začnete, ujistěte se, že jste provedli následující:

Vytvořili jste vztah důvěryhodnosti předávající strany pro aplikaci v konzole pro správu služby AD FS.

Ověřte, že certifikát na proxy serveru webových aplikací je vhodný pro aplikaci, kterou chcete publikovat.

Pro publikování aplikace využívající systém deklarací identity

Na serveru proxy webových aplikací v konzole pro správu vzdáleného přístupu klikněte v navigačním podokně na položku Proxy webových aplikací a potom v podokně Úlohy klepněte na tlačítko Publikovat.

V Průvodci publikováním nové aplikace klikněte na úvodní stránce na tlačítko Další.

Na stránce Předběžné ověření klepněte na položku Active Directory Federation Services (AD FS) a potom klikněte na tlačítko Další.

Na stránce Podporované klienty vyberte Web a MSOFBA a klepněte na tlačítko Další.

Na stránce předávající strany v seznamu předávajících stran vyberte předávající stranu pro aplikaci, kterou chcete publikovat, a potom klikněte na tlačítko Další.

Na stránce Nastavení publikování proveďte následující kroky a klepněte na tlačítko Další:

Do pole Název zadejte popisný název aplikace.

Tento název se používá pouze v seznamu publikovaných aplikací v konzole pro správu vzdáleného přístupu.

Do pole Externí adresa URL zadejte externí adresu URL pro tuto aplikaci; například

https://sp.contoso.com/app1/.V seznamu externích certifikátů vyberte certifikát, jehož předmět pokrývá externí adresu URL.

Do pole Adresa URL back-endového serveru zadejte adresu URL back-endového serveru. Všimněte si, že tato hodnota se automaticky zadá při zadávání externí adresy URL a měli byste ji změnit pouze v případě, že se adresa URL back-endového serveru liší; například https://sp/app1/.

Poznámka:

Proxy webových aplikací může překládat názvy hostitelů v adresách URL, ale nemůže překládat názvy cest. Proto můžete zadat různé názvy hostitelů, ale musíte zadat stejný název cesty. Můžete například zadat externí adresu URL

https://apps.contoso.com/app1/a adresu URL back-endového serveru https://app-server/app1/.. Nemůžete však zadat externí adresu URLhttps://apps.contoso.com/app1/a adresu URL back-endovéhohttps://apps.contoso.com/internal-app1/serveru .

Na stránce Potvrzení zkontrolujte nastavení a klepněte na tlačítko Publikovat. Můžete zkopírovat příkaz PowerShellu a nastavit další publikované aplikace.

Na stránce Výsledky se ujistěte, že aplikace byla úspěšně publikována, a potom klepněte na tlačítko Zavřít.

Ekvivalentní příkazy Windows PowerShellu

Následující cmdlet nebo cmdlety Windows PowerShell provádějí stejnou funkci jako předchozí postup. Každý cmdlet zadejte na jeden řádek, i když se zde mohou zobrazovat zalomené textové bloky přes několik řádků kvůli omezením formátování.

Add-WebApplicationProxyApplication

-BackendServerURL 'https://sp.contoso.com/app1/'

-ExternalCertificateThumbprint '1a2b3c4d5e6f1a2b3c4d5e6f1a2b3c4d5e6f1a2b'

-ExternalURL 'https://sp.contoso.com/app1/'

-Name 'SP'

-ExternalPreAuthentication ADFS

-ADFSRelyingPartyName 'SP_Relying_Party'

Publikování integrované aplikace ověřené systémem Windows pro klienty webového prohlížeče

Proxy webových aplikací lze použít k publikování aplikací, které používají integrované ověřování systému Windows; to znamená, že proxy webových aplikací provádí předběžné ověření podle potřeby a pak může provádět jednotné přihlašování k publikované aplikaci, která používá integrované ověřování systému Windows. Chcete-li publikovat aplikaci, která používá integrované ověřování systému Windows, je nutné přidat důvěryhodnost vztahu spoléhající strany nepracující s deklaracemi identity pro aplikaci do federační služby.

Aby proxy webových aplikací mohl provádět jednotné přihlašování a delegování přihlašovacích údajů pomocí omezeného delegování protokolu Kerberos, musí být proxy server webových aplikací připojený k doméně. Viz Plánování služby Active Directory.

Aby uživatelé mohli přistupovat k aplikacím používajícím integrované ověřování systému Windows, musí být proxy server webových aplikací schopný poskytnout delegování uživatelům do publikované aplikace. Můžete to udělat na řadiči domény pro libovolnou aplikaci. Můžete to provést také na back-endovém serveru, pokud je spuštěný ve Windows Serveru 2012 R2 nebo Windows Serveru 2012 . Další informace najdete v tématu Co je nového v ověřování protokolem Kerberos.

Návod, jak nakonfigurovat proxy webových aplikací pro publikování aplikace pomocí integrovaného ověřování systému Windows, naleznete v tématu Konfigurace webu pro použití integrovaného ověřování systému Windows.

Při použití integrovaného ověřování systému Windows na back-endových serverech ověřování mezi proxy serverem webové aplikace a publikovanou aplikací není založené na deklaracích, místo toho používá omezené delegování protokolu Kerberos k ověřování koncových uživatelů k aplikaci. Obecný tok je popsaný níže:

Klient se pokusí získat přístup k aplikaci bez deklarací identity pomocí webového prohlížeče; například

https://appserver.contoso.com/nonclaimapp/.Webový prohlížeč odešle požadavek HTTPS na proxy server webových aplikací, který požadavek přesměruje na server SLUŽBY AD FS.

Server SLUŽBY AD FS ověří uživatele a přesměruje požadavek zpět na proxy webových aplikací. Požadavek nyní obsahuje edge token.

Proxy webových aplikací token ověří.

Pokud je token platný, proxy webových aplikací získá lístek Kerberos od řadiče domény jménem uživatele.

Proxy webových aplikací přidá lístek Kerberos do požadavku jako součást tokenu SPNEGO (Simple and Protected GSS-API Negotiation Mechanism) a předá požadavek back-endovému serveru. Požadavek obsahuje lístek Kerberos; uživatel tak má udělený přístup k aplikaci bez nutnosti dalšího ověřování.

Tento postup popisuje, jak publikovat aplikaci, která používá integrované ověřování systému Windows, jako je Outlook Web App, která bude přístupná klienty webového prohlížeče. Než začnete, ujistěte se, že jste provedli následující:

Vytvořil vztah důvěryhodnosti spoléhající se strany pro aplikaci v konzole pro správu služby AD FS, který nevyžaduje deklarace identity.

Nakonfigurovali back-endový server tak, aby podporoval omezené delegování protokolu Kerberos na řadiči domény nebo pomocí rutiny Set-ADUser s parametrem -PrincipalsAllowedToDelegateToAccount. Všimněte si, že pokud je back-endový server spuštěný ve Windows Serveru 2012 R2 nebo Windows Serveru 2012, můžete tento příkaz PowerShellu spustit také na back-endovém serveru.

Ujistěte se, že jsou proxy servery webových aplikací nakonfigurované pro delegování na hlavní názvy back-endových serverů.

Ověřte, že certifikát na proxy serveru webových aplikací je vhodný pro aplikaci, kterou chcete publikovat.

Publikování aplikace, která není založená na deklaracích

Na serveru proxy webových aplikací v konzole pro správu vzdáleného přístupu klikněte v navigačním podokně na položku Proxy webových aplikací a potom v podokně Úlohy klepněte na tlačítko Publikovat.

V Průvodci publikováním nové aplikace klikněte na úvodní stránce na tlačítko Další.

Na stránce Předběžné ověření klepněte na položku Active Directory Federation Services (AD FS) a potom klikněte na tlačítko Další.

Na stránce Podporované klienty vyberte Web a MSOFBA a klepněte na tlačítko Další.

Na stránce předávající strany v seznamu předávajících stran vyberte předávající stranu pro aplikaci, kterou chcete publikovat, a potom klikněte na tlačítko Další.

Na stránce Nastavení publikování proveďte následující kroky a klepněte na tlačítko Další:

Do pole Název zadejte popisný název aplikace.

Tento název se používá pouze v seznamu publikovaných aplikací v konzole pro správu vzdáleného přístupu.

Do pole Externí adresa URL zadejte externí adresu URL pro tuto aplikaci; například

https://owa.contoso.com/.V seznamu externích certifikátů vyberte certifikát, jehož předmět pokrývá externí adresu URL.

Do pole Adresa URL back-endového serveru zadejte adresu URL back-endového serveru. Všimněte si, že tato hodnota se automaticky zadá při zadávání externí adresy URL a měli byste ji změnit pouze v případě, že se adresa URL back-endového serveru liší; například https://owa/.

Poznámka:

Proxy webových aplikací může překládat názvy hostitelů v adresách URL, ale nemůže překládat názvy cest. Proto můžete zadat různé názvy hostitelů, ale musíte zadat stejný název cesty. Můžete například zadat externí adresu URL

https://apps.contoso.com/app1/a adresu URL back-endového serveru https://app-server/app1/.. Nemůžete však zadat externí adresu URLhttps://apps.contoso.com/app1/a adresu URL back-endovéhohttps://apps.contoso.com/internal-app1/serveru .Do pole Service Principal Name backendového serveru zadejte Service Principal Name pro backendový server; například HTTP/owa.contoso.com.

Na stránce Potvrzení zkontrolujte nastavení a klepněte na tlačítko Publikovat. Můžete zkopírovat příkaz PowerShellu a nastavit další publikované aplikace.

Na stránce Výsledky se ujistěte, že aplikace byla úspěšně publikována, a potom klepněte na tlačítko Zavřít.

Ekvivalentní příkazy Windows PowerShellu

Následující cmdlet nebo cmdlety Windows PowerShell provádějí stejnou funkci jako předchozí postup. Každý cmdlet zadejte na jeden řádek, i když se zde mohou zobrazovat zalomené textové bloky přes několik řádků kvůli omezením formátování.

Add-WebApplicationProxyApplication

-BackendServerAuthenticationSpn 'HTTP/owa.contoso.com'

-BackendServerURL 'https://owa.contoso.com/'

-ExternalCertificateThumbprint '1a2b3c4d5e6f1a2b3c4d5e6f1a2b3c4d5e6f1a2b'

-ExternalURL 'https://owa.contoso.com/'

-Name 'OWA'

-ExternalPreAuthentication ADFS

-ADFSRelyingPartyName 'Non-Claims_Relying_Party'

Publikování aplikace, která používá MS-OFBA

Proxy webových aplikací podporuje přístup z klientů Microsoft Office, jako je Microsoft Word, který přistupuje k dokumentům a datům na back-endových serverech. Jediným rozdílem mezi těmito aplikacemi a standardním prohlížečem je to, že přesměrování na službu STS se neprovádí prostřednictvím běžného přesměrování HTTP, ale se speciálními hlavičkami MS-OFBA, jak je specifikováno v: https://msdn.microsoft.com/library/dd773463(v=office.12).aspx. Back-endová aplikace může být deklarace identity nebo IWA. Chcete-li publikovat aplikaci pro klienty, kteří používají MS-OFBA, musíte pro aplikaci přidat důvěru zúčastněné strany do federativní služby. V závislosti na aplikaci můžete použít ověřování na základě deklarací identity nebo integrované ověřování systému Windows. Proto je nutné v závislosti na aplikaci přidat odpovídající vztah důvěryhodnosti spoléhající strany.

Aby proxy webových aplikací mohl provádět jednotné přihlašování a delegování přihlašovacích údajů pomocí omezeného delegování protokolu Kerberos, musí být proxy server webových aplikací připojený k doméně. Viz Plánování služby Active Directory.

Pokud aplikace používá ověřování na základě deklarací identity, neexistují žádné další kroky plánování. Pokud aplikace používala integrované ověřování systému Windows, přečtěte si téma Publikování integrované aplikace ověřené systémem Windows pro klienty webového prohlížeče.

Tok ověřování pro klienty, kteří používají protokol MS-OFBA pomocí ověřování na základě deklarací identity, je popsán níže. Ověřování pro tento scénář může buď použít token aplikace v adrese URL, nebo v textu.

Uživatel pracuje v aplikaci Office a ze seznamu Poslední dokumenty otevře soubor na sharepointovém webu.

Aplikace Office zobrazí okno s ovládacím prvkem prohlížeče, který vyžaduje, aby uživatel zadal přihlašovací údaje.

Poznámka:

V některých případech se okno nemusí zobrazit, protože klient je již ověřený.

Proxy webových aplikací přesměruje požadavek na server služby AD FS, který provádí ověřování.

Server služby AD FS přesměruje požadavek zpět na proxy webových aplikací. Požadavek nyní obsahuje edge token.

Server SLUŽBY AD FS přidá do požadavku soubor cookie jednotného přihlašování, protože uživatel už provedl ověřování na serveru SLUŽBY AD FS.

Proxy webových aplikací ověří token a předá požadavek back-endovému serveru.

Back-endový server přesměruje požadavek na server služby AD FS, aby získal token zabezpečení aplikace.

Požadavek se přesměruje na back-endový server. Požadavek teď obsahuje token aplikace a soubor cookie jednotného přihlašování. Uživateli je udělen přístup k webu Služby SharePoint a k zobrazení souboru není nutné zadávat uživatelské jméno nebo heslo.

Postup publikování aplikace, která používá MS-OFBA, jsou stejné jako kroky pro aplikaci založenou na deklaracích nebo aplikaci, která není založená na deklaracích. Informace o aplikacích založených na deklaracích najdete v tématu Publikování aplikace založené na deklaracích pro klienty webového prohlížeče, a pro aplikace, které nejsou založené na deklaracích, viz Publikování aplikace s integrovaným ověřováním Windows pro klienty webového prohlížeče. Proxy webových aplikací automaticky rozpozná klienta a podle potřeby ověří uživatele.

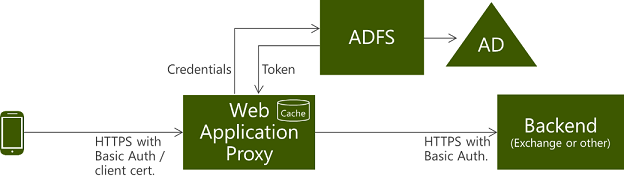

Publikování aplikace, která používá http Basic

HTTP Basic je autorizační protokol používaný mnoha protokoly pro připojení bohatých klientů, včetně smartphonů, s poštovní schránkou Exchange. Další informace o http Basic naleznete v dokumentu RFC 2617. Proxy webových aplikací tradičně komunikuje se službou AD FS pomocí přesměrování; většina bohatých klientů nepodporuje soubory cookie ani správu stavu. Proxy webových aplikací tímto způsobem umožňuje aplikaci HTTP přijímat vztah důvěryhodnosti předávající strany bez deklarací identity pro aplikaci do federační služby. Viz Plánování služby Active Directory.

Tok ověřování pro klienty, kteří používají http Basic, je popsán níže a v tomto diagramu:

Uživatel se pokusí o přístup k publikované webové aplikaci pomocí telefonního klienta.

Aplikace odešle požadavek HTTPS na adresu URL publikovanou proxy webových aplikací.

Pokud požadavek neobsahuje přihlašovací údaje, proxy webových aplikací vrátí odpověď HTTP 401 aplikaci obsahující adresu URL ověřovacího serveru SLUŽBY AD FS.

Uživatel odešle žádost HTTPS do aplikace znovu s autorizací nastavenou na Basic a uživatelským jménem a heslem uživatele zašifrovaným v Base64 v hlavičce požadavku www-authenticate.

Vzhledem k tomu, že zařízení nelze přesměrovat do služby AD FS, proxy webových aplikací odešle žádost o ověření službě AD FS s přihlašovacími údaji, které obsahuje včetně uživatelského jména a hesla. Token se získá jménem zařízení.

Aby se minimalizoval počet požadavků odeslaných do služby AD FS, proxy webových aplikací ověřuje následné požadavky klientů pomocí tokenů uložených v mezipaměti, pokud je token platný. Proxy webových aplikací pravidelně vyčistí mezipaměť. Velikost mezipaměti můžete zobrazit pomocí čítače výkonu.

Pokud je token platný, proxy webových aplikací předá požadavek na back-endový server a uživateli se udělí přístup k publikované webové aplikaci.

Následující postup vysvětluje, jak publikovat základní aplikace HTTP.

Publikování aplikace HTTP Basic

Na serveru proxy webových aplikací v konzole pro správu vzdáleného přístupu klikněte v navigačním podokně na položku Proxy webových aplikací a potom v podokně Úlohy klepněte na tlačítko Publikovat.

V Průvodci publikováním nové aplikace klikněte na úvodní stránce na tlačítko Další.

Na stránce Předběžné ověření klepněte na položku Active Directory Federation Services (AD FS) a potom klikněte na tlačítko Další.

Na stránce Podporované klienty vyberte HTTP Basic a potom klepněte na tlačítko Další.

Pokud chcete povolit přístup k Exchangi jenom ze zařízení připojených k pracovišti, zaškrtněte políčko Povolit přístup jenom pro zařízení připojená k pracovišti . Další informace najdete v tématu Připojení k pracovišti z libovolného zařízení pro jednotné přihlašování a bezproblémové ověřování second Factor Authentication napříč firemními aplikacemi.

Na stránce předávající strany v seznamu předávajících stran vyberte předávající stranu pro aplikaci, kterou chcete publikovat, a potom klikněte na tlačítko Další. Všimněte si, že tento seznam obsahuje pouze strany spoléhající na deklarace identity.

Na stránce Nastavení publikování proveďte následující kroky a klepněte na tlačítko Další:

Do pole Název zadejte popisný název aplikace.

Tento název se používá pouze v seznamu publikovaných aplikací v konzole pro správu vzdáleného přístupu.

Do pole Externí adresa URL zadejte externí adresu URL pro tuto aplikaci; například mail.contoso.com

V seznamu externích certifikátů vyberte certifikát, jehož předmět pokrývá externí adresu URL.

Do pole Adresa URL back-endového serveru zadejte adresu URL back-endového serveru. Všimněte si, že tato hodnota se automaticky zadá při zadávání externí adresy URL a měli byste ji změnit pouze v případě, že se adresa URL back-endového serveru liší; například mail.contoso.com.

Na stránce Potvrzení zkontrolujte nastavení a klepněte na tlačítko Publikovat. Můžete zkopírovat příkaz PowerShellu a nastavit další publikované aplikace.

Na stránce Výsledky se ujistěte, že aplikace byla úspěšně publikována, a potom klepněte na tlačítko Zavřít.

Ekvivalentní příkazy Windows PowerShellu

Následující cmdlet nebo cmdlety Windows PowerShell provádějí stejnou funkci jako předchozí postup. Každý cmdlet zadejte na jeden řádek, i když se zde mohou zobrazovat zalomené textové bloky přes několik řádků kvůli omezením formátování.

Tento skript Windows PowerShellu umožňuje předběžné ověření pro všechna zařízení, ne jenom zařízení připojená k pracovišti.

Add-WebApplicationProxyApplication

-BackendServerUrl 'https://mail.contoso.com'

-ExternalCertificateThumbprint '697F4FF0B9947BB8203A96ED05A3021830638E50'

-ExternalUrl 'https://mail.contoso.com'

-Name 'Exchange'

-ExternalPreAuthentication ADFSforRichClients

-ADFSRelyingPartyName 'EAS_Relying_Party'

Následující předověřuje pouze zařízení připojená k pracovišti:

Add-WebApplicationProxyApplication

-BackendServerUrl 'https://mail.contoso.com'

-ExternalCertificateThumbprint '697F4FF0B9947BB8203A96ED05A3021830638E50'

-EnableHTTPRedirect:$true

-ExternalUrl 'https://mail.contoso.com'

-Name 'Exchange'

-ExternalPreAuthentication ADFSforRichClients

-ADFSRelyingPartyName 'EAS_Relying_Party'

Publikování aplikace, která používá OAuth2, jako je aplikace z Microsoft Storu

Pokud chcete publikovat aplikaci pro Microsoft Store, musíte přidat relying party trust pro aplikaci do Federační Služby.

Aby proxy webových aplikací mohl provádět jednotné přihlašování a delegování přihlašovacích údajů pomocí omezeného delegování protokolu Kerberos, musí být proxy server webových aplikací připojený k doméně. Viz Plánování služby Active Directory.

Poznámka:

Proxy webových aplikací podporuje publikování jenom pro aplikace z Microsoft Storu, které používají protokol OAuth 2.0.

V konzole pro správu služby AD FS se musíte ujistit, že koncový bod OAuth je povolený proxy serverem. Pokud chcete zkontrolovat, jestli je koncový bod OAuth povolený, otevřete konzolu pro správu služby AD FS, rozbalte položku Služba, v seznamu Koncovýchbodů vyhledejte koncový bod OAuth a ujistěte se, že hodnota ve sloupci Povoleno proxy serveru je Ano.

Tok ověřování pro klienty, kteří používají aplikace z Microsoft Storu, je popsaný níže:

Poznámka:

Proxy webových aplikací se přesměruje na server služby AD FS pro ověřování. Vzhledem k tomu, že aplikace z Microsoft Storu nepodporují přesměrování, je nutné nastavit adresu URL serveru SLUŽBY AD FS pomocí rutiny Set-WebApplicationProxyConfiguration a parametru OAuthAuthenticationURL.

Aplikace z Microsoft Storu se dají publikovat jenom pomocí Windows PowerShellu.

Klient se pokusí získat přístup k publikované webové aplikaci pomocí aplikace z Microsoft Storu.

Aplikace odešle požadavek HTTPS na adresu URL publikovanou proxy webových aplikací.

Proxy webových aplikací vrátí aplikaci odpověď HTTP 401 obsahující adresu URL serveru služby AD FS, který provádí ověření. Tento proces se označuje jako zjišťování.

Poznámka:

Pokud aplikace zná adresu URL ověřovacího serveru AD FS a už má token se seznamem obsahující token OAuth a hraniční token, kroky 2 a 3 se v tomto toku ověřování přeskočí.

Aplikace odešle požadavek HTTPS na server SLUŽBY AD FS.

Aplikace používá zprostředkovatele webového ověřování k vygenerování dialogového okna, ve kterém uživatel zadá přihlašovací údaje k ověření na serveru SLUŽBY AD FS. Informace o zprostředkovatele webového ověřování naleznete v tématu Zprostředkovatel ověřování webu.

Po úspěšném ověření vytvoří server SLUŽBY AD FS kombinovaný token, který obsahuje token OAuth a hraniční token a odešle token do aplikace.

Aplikace odešle požadavek HTTPS obsahující kombinační token na adresu URL publikovanou Web Application Proxy.

Proxy webových aplikací rozdělí kombinovaný token na dvě části a ověří okrajový token.

Pokud je hraniční token platný, proxy webových aplikací předá požadavek na back-endový server pouze s tokenem OAuth. Uživateli je udělen přístup k publikované webové aplikaci.

Tento postup popisuje, jak publikovat aplikaci pro OAuth2. Tento typ aplikace lze publikovat pouze pomocí Windows PowerShellu. Než začnete, ujistěte se, že jste provedli následující:

Vytvořili jste vztah důvěryhodnosti předávající strany pro aplikaci v konzole pro správu služby AD FS.

Ujistěte se, že koncový bod OAuth je povolený v konzole pro správu služby AD FS, a poznamenejte si cestu URL.

Ověřte, že certifikát na proxy serveru webových aplikací je vhodný pro aplikaci, kterou chcete publikovat.

Publikování aplikace OAuth2

Na serveru proxy webových aplikací v konzole pro správu vzdáleného přístupu klikněte v navigačním podokně na položku Proxy webových aplikací a potom v podokně Úlohy klepněte na tlačítko Publikovat.

V Průvodci publikováním nové aplikace klikněte na úvodní stránce na tlačítko Další.

Na stránce Předběžné ověření klepněte na položku Active Directory Federation Services (AD FS) a potom klikněte na tlačítko Další.

Na stránce Podporované klienty vyberte OAuth2 a potom klepněte na tlačítko Další.

Na stránce předávající strany v seznamu předávajících stran vyberte předávající stranu pro aplikaci, kterou chcete publikovat, a potom klikněte na tlačítko Další.

Na stránce Nastavení publikování proveďte následující kroky a klepněte na tlačítko Další:

Do pole Název zadejte popisný název aplikace.

Tento název se používá pouze v seznamu publikovaných aplikací v konzole pro správu vzdáleného přístupu.

Do pole Externí adresa URL zadejte externí adresu URL pro tuto aplikaci; například

https://server1.contoso.com/app1/.V seznamu externích certifikátů vyberte certifikát, jehož předmět pokrývá externí adresu URL.

Pokud chcete zajistit, aby vaši uživatelé měli přístup k aplikaci, i když do adresy URL nezadají zadávat HTTPS, zaškrtněte políčko Povolit přesměrování HTTP na HTTPS .

Do pole Adresa URL back-endového serveru zadejte adresu URL back-endového serveru. Všimněte si, že tato hodnota se automaticky zadá při zadávání externí adresy URL a měli byste ji změnit pouze v případě, že se adresa URL back-endového serveru liší; například https://sp/app1/.

Poznámka:

Proxy webových aplikací může překládat názvy hostitelů v adresách URL, ale nemůže překládat názvy cest. Proto můžete zadat různé názvy hostitelů, ale musíte zadat stejný název cesty. Můžete například zadat externí adresu URL

https://apps.contoso.com/app1/a adresu URL back-endového serveru https://app-server/app1/.. Nemůžete však zadat externí adresu URLhttps://apps.contoso.com/app1/a adresu URL back-endovéhohttps://apps.contoso.com/internal-app1/serveru .

Na stránce Potvrzení zkontrolujte nastavení a klepněte na tlačítko Publikovat. Můžete zkopírovat příkaz PowerShellu a nastavit další publikované aplikace.

Na stránce Výsledky se ujistěte, že aplikace byla úspěšně publikována, a potom klepněte na tlačítko Zavřít.

Každý cmdlet zadejte na jeden řádek, i když se zde mohou zobrazovat zalomené textové bloky přes několik řádků kvůli omezením formátování.

Nastavení adresy URL ověřování OAuth pro adresu federačního serveru fs.contoso.com a cestu URL /adfs/oauth2/:

Set-WebApplicationProxyConfiguration -OAuthAuthenticationURL 'https://fs.contoso.com/adfs/oauth2/'

Publikování aplikace:

Add-WebApplicationProxyApplication

-BackendServerURL 'https://storeapp.contoso.com/'

-ExternalCertificateThumbprint '1a2b3c4d5e6f1a2b3c4d5e6f1a2b3c4d5e6f1a2b'

-ExternalURL 'https://storeapp.contoso.com/'

-Name 'Microsoft Store app Server'

-ExternalPreAuthentication ADFS

-ADFSRelyingPartyName 'Store_app_Relying_Party'

-UseOAuthAuthentication