Oversigt over udeladelser

Gælder for:

- Microsoft Defender Antivirus

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

Bemærk!

Som Microsoft MVP bidrog Fabian Bader til og leverede materialefeedback til denne artikel.

Microsoft Defender for Endpoint indeholder en lang række funktioner til at forhindre, registrere, undersøge og reagere på avancerede cybertrusler. Disse funktioner omfatter næste generations beskyttelse (som omfatter Microsoft Defender Antivirus).

Som med enhver slutpunktsbeskyttelses- eller antivirusløsning kan filer, mapper eller processer, der faktisk ikke er en trussel, nogle gange registreres som skadelige af Defender for Endpoint eller Microsoft Defender Antivirus. Disse enheder kan blokeres eller sendes i karantæne, selvom de egentlig ikke er en trussel.

I denne artikel forklares de forskellige typer undtagelser, der kan defineres, eller handlinger, der kan udføres for Defender for Endpoint og Microsoft Defender Antivirus som en hjælp til at administrere disse situationer.

Forsigtighed

Definition af udeladelser reducerer det beskyttelsesniveau, der tilbydes af Defender for Endpoint og Microsoft Defender Antivirus. Brug udeladelser som en sidste udvej, og sørg for kun at definere de undtagelser, der er nødvendige. Sørg for jævnligt at gennemse dine undtagelser, og fjern dem, du ikke længere har brug for. Se Vigtige punkter om undtagelser og Almindelige fejl for at undgå.

Typer af udeladelser

I følgende tabel opsummeres de forskellige udeladelsestyper og -egenskaber i Defender for Endpoint og Microsoft Defender Antivirus. Vælg hver type for at få vist flere oplysninger om den.

Tip

- Defender for Endpoint Plan 1 er tilgængelig som en separat plan og er inkluderet i Microsoft 365 E3.

- Defender for Endpoint Plan 2 er tilgængelig som en separat plan og er inkluderet i Microsoft 365 E5.

- Hvis du har Microsoft 365 E3 eller E5, skal du sørge for at konfigurere dine egenskaber for Defender for Endpoint.

| Udeladelsestyper | Konfiguration | Beskrivelse |

|---|---|---|

| Automatiske Microsoft Defender Antivirus-udeladelser | Automatisk | Automatiske udeladelser for serverroller og funktioner i Windows Server. Når du installerer en rolle på Windows Server 2016 eller nyere, indeholder Microsoft Defender Antivirus automatiske udeladelser for serverrollen og eventuelle filer, der tilføjes under installationen af rollen. Bemærk! for aktive roller på Windows Server 2016 og nyere. |

| Indbyggede Microsoft Defender Antivirus-undtagelser | Automatisk | Microsoft Defender Antivirus indeholder indbyggede undtagelser for operativsystemfiler på alle versioner af Windows. |

| Brugerdefinerede Microsoft Defender Antivirus-udeladelser | Kunde | Du kan tilføje en udeladelse for en fil, mappe eller proces, der blev registreret og identificeret som skadelig, selvom den ikke er en trussel. De filer, mapper eller processer, du ekskluderer, springes over af planlagte scanninger, efter behovsscanninger og beskyttelse i realtid. |

| Undtagelser for overfladereduktion af slutpunktsangreb ved hjælp af Defender for Endpoint | Kunde | Hvis reduktionsregler for angrebsoverfladen medfører uudforsket funktionsmåde i din organisation, kan du definere undtagelser for visse filer og mapper. Sådanne undtagelser anvendes på alle regler for reduktion af angrebsoverfladen. |

| Defender for Endpoint-indikatorer | Kunde | Du kan definere indikatorer med specifikke handlinger for objekter, f.eks. filer, IP-adresser, URL-adresser/domæner og certifikater. Når du definerer dine indikatorer, kan du angive handlinger, f.eks. "Tillad", hvor Defender for Endpoint ikke blokerer filer, IP-adresser, URL-adresser/domæner eller certifikater, der har Tillad indikatorer. |

| Defender for Endpoint-styrede mappeadgangsudeladelser | Kunde | Du kan give visse apps eller signerede eksekverbare filer adgang til beskyttede mapper ved at definere udeladelser. |

| Undtagelser for automation-mapper i Defender for Endpoint | Kunde | Automatiseret undersøgelse og afhjælpning i Defender for Endpoint undersøger beskeder og træffer øjeblikkelige foranstaltninger for automatisk at løse registrerede brud. Du kan angive mapper, filtypenavne i en bestemt mappe og filnavne, der skal udelades fra automatiserede undersøgelses- og afhjælpningsfunktioner. |

Bemærk!

Microsoft Defender Antivirus-undtagelser kan gælde for antivirusscanninger og/eller for beskyttelse i realtid.

Bemærk!

De separate versioner af Defender for Endpoint Plan 1 og Plan 2 indeholder ikke serverlicenser. Hvis du vil onboarde servere, skal du bruge en anden licens, f.eks. Microsoft Defender for Endpoint til servere eller Microsoft Defender til Servers Plan 1 eller 2. Du kan få mere at vide under Defender for Endpoint onboarding Windows Server.

Hvis du er en lille eller mellemstor virksomhed, der bruger Microsoft Defender til virksomheder, kan du få Microsoft Defender for Business servers.|

I de følgende afsnit beskrives disse undtagelser mere detaljeret.

Automatiske udeladelser

Automatiske udeladelser (også kaldet automatiske serverrolleudeladelser) omfatter udeladelser for serverroller og funktioner i Windows Server. Disse undtagelser scannes ikke af beskyttelse i realtid , men er stadig underlagt hurtig, fuld eller on-demand-antivirusscanninger.

Eksempler omfatter:

- Filreplikeringstjeneste (FRS)

- Hyper-V

- SYSVOL

- Active Directory

- DNS-server

- Udskriftsserver

- Webserver

- Windows Server Update Services

- ... og meget mere.

Bemærk!

Automatiske udeladelser for serverroller understøttes ikke på Windows Server 2012 R2. For servere, der kører Windows Server 2012 R2 med serverrollen Active Directory-domæneservices (AD DS) installeret, skal udeladelser for domænecontrollere angives manuelt. Se Active Directory-udeladelser.

Du kan få flere oplysninger under Automatiske udeladelser af serverroller.

Indbyggede udeladelser

Indbyggede udeladelser omfatter visse operativsystemfiler, der er udelukket af Microsoft Defender Antivirus på alle versioner af Windows (herunder Windows 10, Windows 11 og Windows Server).

Eksempler omfatter:

%windir%\SoftwareDistribution\Datastore\*\Datastore.edb%allusersprofile%\NTUser.pol- Windows Update filer

- Windows Sikkerhed filer

- ... og meget mere.

Listen over indbyggede undtagelser i Windows holdes opdateret, efterhånden som trusselslandskabet ændres. Hvis du vil vide mere om disse undtagelser, skal du se Microsoft Defender Antivirus-udeladelser på Windows Server: Indbyggede undtagelser.

Brugerdefinerede udeladelser

Brugerdefinerede udeladelser omfatter filer og mapper, som du angiver. Udeladelser for filer, mapper og processer springes over af planlagte scanninger, efter behovsscanninger og beskyttelse i realtid. Undtagelser for procesåbnede filer scannes ikke af beskyttelse i realtid , men er stadig underlagt hurtig, fuld eller on-demand-antivirusscanninger.

Brugerdefinerede afhjælpningshandlinger

Når Microsoft Defender Antivirus registrerer en potentiel trussel under kørsel af en scanning, forsøger den at afhjælpe eller fjerne den registrerede trussel. Du kan definere brugerdefinerede afhjælpningshandlinger for at konfigurere, hvordan Microsoft Defender Antivirus skal håndtere visse trusler, om der skal oprettes et gendannelsespunkt, før der afhjælpes, og hvornår trusler skal fjernes. Konfigurer afhjælpningshandlinger for Microsoft Defender Antivirus-registreringer.

Udeladelser fra angrebsoverfladen

Regler for reduktion af angrebsoverfladen (også kendt som ASR-regler) er rettet mod visse softwarefunktioner, f.eks.:

- Start af eksekverbare filer og scripts, der forsøger at downloade eller køre filer

- Kørsel af scripts, der synes at være tilsløret eller på anden måde mistænkelig

- Udførelse af funktionsmåder, som apps normalt ikke initierer under normalt dag-til-dag-arbejde

Nogle gange udviser legitime programmer softwarefunktioner, der kan blokeres af regler for reduktion af angrebsoverfladen. Hvis det sker i din organisation, kan du definere undtagelser for visse filer og mapper. Sådanne undtagelser anvendes på alle regler for reduktion af angrebsoverfladen. Se Aktivér regler for reduktion af angrebsoverflade.

Bemærk også, at selvom de fleste ASR-regler er uafhængige af Microsoft Defender Antivirus-udelukkelser, ærer nogle ASR-regler nogle Microsoft Defender Antivirus-undtagelser. Se Reference til regler for reduktion af angrebsoverfladen – Microsoft Defender Antivirus-undtagelser og ASR-regler.

Defender for Endpoint-indikatorer

Du kan definere indikatorer med specifikke handlinger for objekter, f.eks. filer, IP-adresser, URL-adresser/domæner og certifikater. I Defender for Endpoint kaldes indikatorer indikatorer for kompromis (IoCs) og sjældnere som brugerdefinerede indikatorer. Når du definerer dine indikatorer, kan du angive en af følgende handlinger:

Allow – Defender for Endpoint blokerer ikke filer, IP-adresser, URL-adresser/domæner eller certifikater, der har tillad indikatorer. (Brug denne handling med forsigtighed).

Overvågning – filer, IP-adresser og URL-adresser/domæner med overvågningsindikatorer overvåges, og når brugerne får adgang til dem, genereres der informationsbeskeder på portalen Microsoft Defender.

Block og Remediate – filer eller certifikater med blok- og afhjælpningsindikatorer blokeres og er sat i karantæne, når de registreres.

Block Execution – IP-adresser og URL-adresser/domæner med blokkørselsindikatorer blokeres. Brugerne kan ikke få adgang til disse placeringer.

Warn – IP-adresser og URL-adresser/domæner med Warn-indikatorer medfører, at der vises en advarselsmeddelelse, når en bruger forsøger at få adgang til disse placeringer. Brugerne kan vælge at tilsidesætte advarslen og fortsætte til IP-adressen eller URL-adressen/domænet.

Vigtigt!

Du kan have op til 15.000 indikatorer i din lejer.

I følgende tabel opsummeres IoC-typer og tilgængelige handlinger:

| Indikatortype | Tilgængelige handlinger |

|---|---|

| filer | -Tillade -Revision -Advare - Bloker udførelse - Bloker og afhjælp |

| IP-adresser og URL-adresser/domæner | -Tillade -Revision -Advare - Bloker udførelse |

| Certifikater | -Tillade - Bloker og afhjælp |

Tip

Se følgende ressourcer for at få mere at vide om indikatorer:

Undtagelser for kontrolleret mappeadgang

Adgang til kontrollerede mapper overvåger apps til aktiviteter, der registreres som skadelige, og beskytter indholdet af visse (beskyttede) mapper på Windows-enheder. Kontrolleret mappeadgang giver kun apps, der er tillid til, adgang til beskyttede mapper, f.eks. almindelige systemmapper (herunder startsektorer) og andre mapper, du angiver. Du kan give visse apps eller signerede eksekverbare filer adgang til beskyttede mapper ved at definere udeladelser. Se Tilpas kontrolleret mappeadgang.

Udeladelser i Automation-mapper

Udeladelser i automatiseringsmapper gælder for automatiseret undersøgelse og afhjælpning i Defender for Endpoint, som er designet til at undersøge beskeder og straks træffe foranstaltninger til at løse registrerede brud. Når beskeder udløses, og der køres en automatisk undersøgelse, nås der en dom (Ondsindet, Mistænkelig eller Ingen trusler) for hvert bevis, der undersøges. Afhængigt af automatiseringsniveauet og andre sikkerhedsindstillinger kan afhjælpningshandlinger forekomme automatisk eller kun efter godkendelse af dit team for sikkerhedshandlinger.

Du kan angive mapper, filtypenavne i en bestemt mappe og filnavne, der skal udelades fra automatiserede undersøgelses- og afhjælpningsfunktioner. Sådanne udeladelser af automatiseringsmapper gælder for alle enheder, der er onboardet til Defender for Endpoint. Disse undtagelser er stadig underlagt antivirusscanninger. Se Administrer udeladelser i automatiseringsmapper.

Sådan evalueres udeladelser og indikatorer

De fleste organisationer har flere forskellige typer undtagelser og indikatorer til at bestemme, om brugerne skal have adgang til og bruge en fil eller proces. Udeladelser og indikatorer behandles i en bestemt rækkefølge, så politikkonflikter håndteres systematisk.

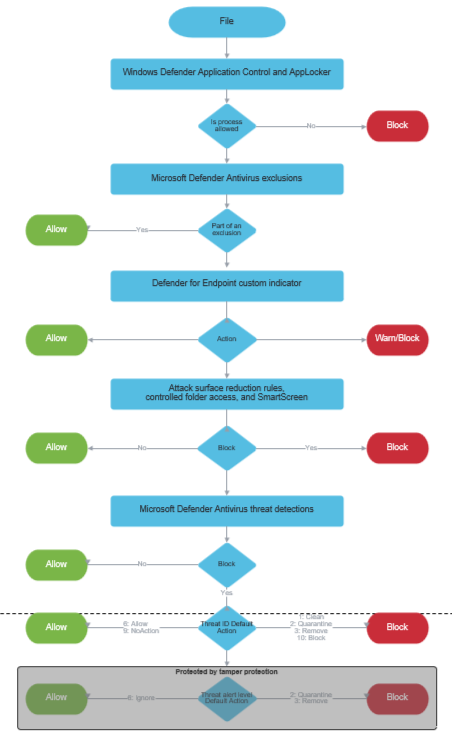

På følgende billede opsummeres det, hvordan udeladelser og indikatorer håndteres på tværs af Defender for Endpoint og Microsoft Defender Antivirus:

Sådan fungerer det:

Hvis en registreret fil/proces ikke er tilladt af Windows Defender Application Control og AppLocker, blokeres den. Ellers fortsætter den til Microsoft Defender Antivirus.

Hvis den registrerede fil/proces ikke er en del af en udeladelse for Microsoft Defender Antivirus, blokeres den. Ellers kontrollerer Defender for Endpoint en brugerdefineret indikator for filen/processen.

Hvis den registrerede fil/proces har en blok- eller advarselsindikator, udføres denne handling. Ellers er filen/processen tilladt og fortsætter til evaluering ved hjælp af regler for reduktion af angrebsoverfladen, kontrolleret mappeadgang og SmartScreen-beskyttelse.

Hvis den registrerede fil/proces ikke blokeres af regler for reduktion af angrebsoverfladen, kontrolleret mappeadgang eller SmartScreen-beskyttelse, fortsætter den til Microsoft Defender Antivirus.

Hvis den registrerede fil/proces ikke er tilladt af Microsoft Defender Antivirus, kontrolleres det for en handling baseret på dens trussels-id.

Sådan håndteres politikkonflikter

I tilfælde, hvor der er konflikt mellem Defender for Endpoint-indikatorer, kan du forvente følgende:

Hvis der er modstridende filindikatorer, anvendes den indikator, der bruger den mest sikre hash. SHA256 har f.eks. forrang over SHA-1, som har forrang over MD5.

Hvis der er modstridende URL-indikatorer, bruges den strengere indikator. For Microsoft Defender SmartScreen anvendes en indikator, der bruger den længste URL-sti. Har f.eks

www.dom.ain/admin/. forrang fremwww.dom.ainfor . Netværksbeskyttelse gælder for domæner i stedet for undersider i et domæne.Hvis der er lignende indikatorer for en fil eller proces, der har forskellige handlinger, har indikatoren, der er begrænset til en bestemt enhedsgruppe, forrang over en indikator, der er målrettet alle enheder.

Sådan fungerer automatiseret undersøgelse og afhjælpning sammen med indikatorer

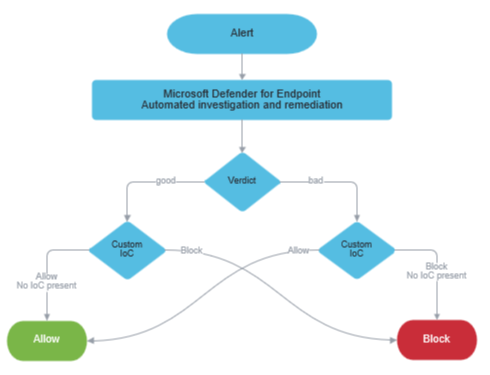

Automatiserede undersøgelses- og afhjælpningsfunktioner i Defender for Endpoint bestemmer først en dom for hvert bevis og foretager derefter en handling, der afhænger af Defender for Endpoint-indikatorer. En fil/proces kan således få en dom over "god" (hvilket betyder, at der ikke blev fundet nogen trusler) og stadig blokeres, hvis der er en indikator med denne handling. På samme måde kan en enhed få en dom over "dårlig" (hvilket betyder, at den er bestemt til at være ondsindet) og stadig være tilladt, hvis der er en indikator med denne handling.

I følgende diagram kan du se, hvordan automatiseret undersøgelse og afhjælpning fungerer sammen med indikatorer:

Andre serverarbejdsbelastninger og udeladelser

Hvis din organisation bruger andre serverarbejdsbelastninger, f.eks. Exchange Server, SharePoint Server eller SQL Server, skal du være opmærksom på, at det kun er indbyggede serverroller (som kan være forudsætninger for software, du installerer senere) på Windows Server, der udelades af funktionen automatiske udeladelser (og kun, når de bruger deres standardinstallationsplacering). Du skal sandsynligvis definere antivirusudeladelser for disse andre arbejdsbelastninger eller for alle arbejdsbelastninger, hvis du deaktiverer automatiske undtagelser.

Her er nogle eksempler på teknisk dokumentation til at identificere og implementere de undtagelser, du har brug for:

- Kørsel af antivirussoftware på Exchange Server

- Mapper, der skal udelades fra antivirusscanninger på SharePoint Server

- Valg af antivirussoftware til SQL Server

Afhængigt af hvad du bruger, skal du muligvis se dokumentationen for den pågældende serverarbejdsbelastning.

Tip

Tip til ydeevne På grund af en række forskellige faktorer kan Microsoft Defender Antivirus, som andre antivirusprogrammer, forårsage problemer med ydeevnen på slutpunktsenheder. I nogle tilfælde skal du muligvis tilpasse ydeevnen for Microsoft Defender Antivirus for at afhjælpe disse problemer med ydeevnen. Microsofts Effektivitetsanalyse er et PowerShell-kommandolinjeværktøj, der hjælper med at finde ud af, hvilke filer, filstier, processer og filtypenavne der kan forårsage problemer med ydeevnen. nogle eksempler er:

- Topstier, der påvirker scanningstiden

- De mest populære filer, der påvirker scanningstiden

- De vigtigste processer, der påvirker scanningstiden

- De mest populære filtypenavne, der påvirker scanningstiden

- Kombinationer, f.eks.:

- topfiler pr. filtypenavn

- øverste stier pr. udvidelse

- topprocesser pr. sti

- mest populære scanninger pr. fil

- mest populære scanninger pr. fil pr. proces

Du kan bruge de oplysninger, der indsamles, ved hjælp af Effektivitetsanalyse til bedre at vurdere problemer med ydeevnen og anvende afhjælpningshandlinger. Se: Effektivitetsanalyse for Microsoft Defender Antivirus.

Se også

- Indsendelser, undertrykkelser og udeladelser

- Vigtige punkter om undtagelser

- Almindelige fejl, der skal undgås, når du definerer udeladelser

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.