Opret indikatorer for filer

Gælder for:

- Microsoft Defender XDR

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender for Business

Tip

Vil du opleve Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Vigtigt!

I Defender for Endpoint Plan 1 og Defender til virksomheder kan du oprette en indikator for at blokere eller tillade en fil. I Defender til virksomheder anvendes indikatoren på tværs af dit miljø og kan ikke begrænses til bestemte enheder.

Bemærk!

Hvis denne funktion skal fungere på Windows Server 2016 og Windows Server 2012 R2, skal disse enheder onboardes ved hjælp af vejledningen i Onboard Windows-servere. Brugerdefinerede filindikatorer med handlingerne Allow, Block og Remediate er nu også tilgængelige i de forbedrede funktioner i antimalwareprogrammet til macOS og Linux.

Filindikatorer forhindrer yderligere overførsel af et angreb i din organisation ved at forbyde potentielt skadelige filer eller mistanke om malware. Hvis du kender en potentielt skadelig PE-fil (Portable Executable), kan du blokere den. Denne handling forhindrer, at den læses, skrives eller udføres på enheder i din organisation.

Du kan oprette indikatorer for filer på tre måder:

- Ved at oprette en indikator via indstillingssiden

- Ved at oprette en kontekstafhængig indikator ved hjælp af knappen Tilføj indikator fra siden med filoplysninger

- Ved at oprette en indikator via indikator-API'en

Før du begynder

Forstå følgende forudsætninger, før du opretter indikatorer for filer:

Hvis du vil starte blokering af filer, skal du aktivere funktionen "bloker eller tillad" i Indstillinger (gå til Indstillinger>Slutpunkter>Generelle>avancerede funktioner>Tillad eller bloker fil på Microsoft Defender-portalen).

Windows-forudsætninger

Denne funktion er tilgængelig, hvis din organisation bruger Microsoft Defender Antivirus (i aktiv tilstand)

Antimalware-klientversionen skal være

4.18.1901.xeller nyere. Se Månedlige platform- og programversionerDenne funktion understøttes på enheder, der kører Windows 10, version 1703 eller nyere, Windows 11, Windows Server 2012 R2, Windows Server 2016 eller nyere, Windows Server 2019 eller Windows Server 2022.

Filhash-beregning er aktiveret ved at angive

Computer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\MpEngine\til Aktiveret

Bemærk!

Filindikatorer understøtter bærbare eksekverbare filer (PE), herunder .exe.dll og kun filer.

macOS-forudsætninger

-

Filhash-beregning er aktiveret ved at køre

mdatp config enable-file-hash-computation --value enabled

Linux-forudsætninger

Tilgængelig i Defender for Endpoint version 101.85.27 eller nyere.

Filhash-beregning er aktiveret fra portalen eller i den administrerede JSON

Opret en indikator for filer fra indstillingssiden

Vælg Indstillinger>Slutpunktsindikatorer> (under Regler) i navigationsruden.

Vælg fanen Filerhashes .

Vælg Tilføj element.

Angiv følgende oplysninger:

- Indikator: Angiv enhedsdetaljerne, og definer indikatorens udløb.

- Handling: Angiv den handling, der skal udføres, og angiv en beskrivelse.

- Omfang: Definer omfanget af enhedsgruppen (området er ikke tilgængeligt i Defender til virksomheder).

Bemærk!

Oprettelse af enhedsgruppe understøttes i både Defender for Endpoint Plan 1 og Plan 2

Gennemse oplysningerne under fanen Oversigt, og vælg derefter Gem.

Opret en kontekstafhængig indikator fra siden med filoplysninger

En af indstillingerne, når du foretager svarhandlinger på en fil , er at tilføje en indikator for filen. Når du tilføjer en indikatorhash for en fil, kan du vælge at opløfte en besked og blokere filen, når en enhed i organisationen forsøger at køre den.

Filer, der automatisk blokeres af en indikator, vises ikke i filens Løsningscenter, men beskederne vil stadig være synlige i beskedkøen.

Beskeder om handlinger til filblokering (prøveversion)

Vigtigt!

Oplysningerne i dette afsnit (Offentlig prøveversion til automatiseret undersøgelse og afhjælpningsprogram) er relateret til et produkt, der er udgivet på forhånd, og som kan ændres væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier, hverken udtrykkelige eller underforståede, med hensyn til de oplysninger, der gives her.

De aktuelt understøttede handlinger for fil-IOC tillader, overvåger og blokerer samt afhjælper. Når du har valgt at blokere en fil, kan du vælge, om det er nødvendigt at udløse en besked. På denne måde kan du styre antallet af beskeder, der sendes til dine sikkerhedsteams, og sørge for, at der kun udløses påkrævede beskeder.

I Microsoft Defender-portalen skal du gå til Indstillinger>Slutpunkter>Indikatorer>Tilføj ny filhash.

Vælg at blokere og afhjælpe filen.

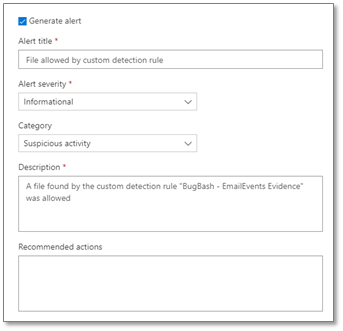

Angiv, om der skal genereres en besked for filblokeringshændelsen, og definer beskedindstillingerne:

- Beskedens titel

- Alvorsgraden af beskeden

- Kategori

- Beskrivelse

- Anbefalede handlinger

Vigtigt!

- Filblokke gennemtvinges og fjernes typisk inden for 15 minutter, i gennemsnit 30 minutter, men kan tage op til 2 timer.

- Hvis der er modstridende IoC-politikker med samme håndhævelsestype og mål, anvendes politikken for den mere sikre hash. En SHA-256-filhash IoC-politik vinder over en SHA-1-filhash IoC-politik, som vil vinde over en MD5-filhash IoC-politik, hvis hashtyperne definerer den samme fil. Dette er altid tilfældet, uanset enhedsgruppen.

- Hvis IoC-politikker med samme håndhævelsesmål anvendes på alle enheder og på enhedens gruppe, vil politikken i enhedsgruppen i alle andre tilfælde vinde, hvis der anvendes modstridende IoC-politikker på alle enheder og på enhedens gruppe.

- Hvis gruppepolitikken EnableFileHashComputation er deaktiveret, reduceres blokeringsnøjagtigheden af filen IoC. Aktivering kan dog

EnableFileHashComputationpåvirke enhedens ydeevne. Hvis du f.eks. kopierer store filer fra et netværksshare til din lokale enhed, især via en VPN-forbindelse, kan det påvirke enhedens ydeevne. Du kan få flere oplysninger om gruppepolitikken EnableFileHashComputation under Defender CSP. Du kan finde flere oplysninger om konfiguration af denne funktion på Defender for Endpoint på Linux og macOS under Konfigurer funktionen til beregning af filhash på Linux og funktionen Konfigurer filhashberegning på macOS.

Avancerede jagtfunktioner (prøveversion)

Vigtigt!

Oplysningerne i dette afsnit (Offentlig prøveversion til automatiseret undersøgelse og afhjælpningsprogram) er relateret til et produkt, der er udgivet på forhånd, og som kan ændres væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier, hverken udtrykkelige eller underforståede, med hensyn til de oplysninger, der gives her.

I øjeblikket som prøveversion kan du forespørge om svarhandlingsaktiviteten på forhånd på jagt. Nedenfor er et eksempel på en forespørgsel om avanceret jagt:

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp > ago(30d)

| where AdditionalFields contains "EUS:Win32/CustomEnterpriseBlock!cl"

Du kan finde flere oplysninger om avanceret jagt under Proaktiv jagt efter trusler med avanceret jagt.

Nedenfor er andre trådnavne, der kan bruges i eksempelforespørgslen ovenfor:

filer:

EUS:Win32/CustomEnterpriseBlock!clEUS:Win32/CustomEnterpriseNoAlertBlock!cl

Certifikater:

EUS:Win32/CustomCertEnterpriseBlock!cl

Aktiviteten for svarhandlingen kan også ses på enhedens tidslinje.

Politikkonflikthåndtering

Konflikter i håndteringen af IoC-politikker for cert og filer følger denne rækkefølge:

Hvis filen ikke er tilladt af Windows Defender Application Control og AppLocker til gennemtvingelse af tilstandspolitikker, skal du blokere.

Ellers, hvis filen er tilladt af Microsoft Defender Antivirus-udeladelser, så Tillad.

Ellers, hvis filen er blokeret eller advaret af en blok eller advar fil-IOCs, så Bloker/Advar.

Ellers, hvis filen er blokeret af SmartScreen, skal du blokere.

Ellers, hvis filen er tilladt af en IoC-politik for tillad fil, skal du tillade.

Ellers, hvis filen er blokeret af regler for reduktion af angrebsoverfladen, kontrolleret mappeadgang eller antivirusbeskyttelse, så Bloker.

Ellers Tillad (overfører Windows Defender Application Control & AppLocker-politik, er der ingen IoC-regler gældende for den).

Bemærk!

I situationer, hvor Microsoft Defender Antivirus er angivet til Bloker, men Defender for Endpoint-indikatorer for filhash eller certifikater er angivet til Tillad, er politikken som standard Tillad.

Hvis der er modstridende IoC-politikker med samme håndhævelsestype og mål, anvendes politikken for den mere sikre hash (hvilket betyder længere). En SHA-256-filhash IoC-politik tilsidesætter f.eks. en IoC-politik for MD5-filhash, hvis begge hashtyper definerer den samme fil.

Advarsel

Politikkonflikthåndtering for filer og certifikater adskiller sig fra politikkonflikthåndtering for domæner/URL-adresser/IP-adresser.

Admininstration af håndtering af sikkerhedsrisici til Microsoft Defender blokerer sårbare programfunktioner, bruger fil-IOCs til håndhævelse og følger den rækkefølge for håndtering af konflikter, der er beskrevet tidligere i dette afsnit.

Eksempler

| Komponent | Gennemtvingelse af komponent | Filindikatorhandling | Resultat |

|---|---|---|---|

| Udeladelse af filsti til reduktion af angrebsoverflade | Tillad | Bloker | Bloker |

| Regel for reduktion af angrebsoverflade | Bloker | Tillad | Tillad |

| Windows Defender Application Control | Tillad | Bloker | Tillad |

| Windows Defender Application Control | Bloker | Tillad | Bloker |

| Microsoft Defender Antivirus-udeladelse | Tillad | Bloker | Tillad |

Se også

- Opret indikatorer

- Opret indikatorer for IP'er og URL-adresser/domæner

- Opret indikatorer baseret på certifikater

- Administrer indikatorer

- Undtagelser for Microsoft Defender for Endpoint og Microsoft Defender Antivirus

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.