Politikker for enhedskontrol i Microsoft Defender for Endpoint

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender for Business

I denne artikel beskrives politikker, regler, poster, grupper og avancerede betingelser for enhedsstyring. I bund og grund definerer politikker for enhedsstyring adgang for et sæt enheder. De enheder, der er inden for området, bestemmes af en liste over inkluderede enhedsgrupper og en liste over udeladte enhedsgrupper. En politik gælder, hvis enheden er i alle de inkluderede enhedsgrupper og ingen af de udeladte enhedsgrupper. Hvis der ikke gælder nogen politikker, anvendes standard gennemtvingelsen.

Enhedsstyring er som standard deaktiveret, så adgang til alle typer enheder er tilladt. Du kan få mere at vide om enhedskontrol under Enhedskontrol i Microsoft Defender for Endpoint.

Styring af standardfunktionsmåden

Når enhedskontrolelementet er aktiveret, er det som standard aktiveret for alle enhedstyper. Standard gennemtvingelsen kan også ændres fra Tillad til Afvis. Dit sikkerhedsteam kan også konfigurere de typer enheder, som enhedskontrollen beskytter. I følgende tabel nedenfor illustreres det, hvordan forskellige kombinationer af indstillinger ændrer beslutningen om adgangskontrol.

| Er enhedsstyring aktiveret? | Standardfunktionsmåde | Enhedstyper |

|---|---|---|

| Nej | Adgang er tilladt | - Cd-/dvd-drev -Printere - Flytbare medieenheder - Bærbare Windows-enheder |

| Ja | (Ikke angivet) Adgang er tilladt |

- Cd-/dvd-drev -Printere - Flytbare medieenheder - Bærbare Windows-enheder |

| Ja | Benægte | - Cd-/dvd-drev -Printere - Flytbare medieenheder - Bærbare Windows-enheder |

| Ja | Afvis flytbare medieenheder og printere | - Printere og flytbare medieenheder (blokeret) - Cd-/dvd-drev og bærbare Windows-enheder (tilladt) |

Når enhedstyper er konfigureret, ignorerer enhedskontrolelementet i Defender for Endpoint anmodninger til andre enhedsfamilier.

Du kan finde flere oplysninger i følgende artikler:

Politikker

For yderligere at afgrænse adgangen til enheder bruger enhedskontrolelementet politikker. En politik er et sæt regler og grupper. Den måde, regler og grupper defineres på, varierer en smule mellem administrationsfunktioner og operativsystemer, som beskrevet i følgende tabel.

| Administrationsværktøj | Operativsystem | Sådan administreres regler og grupper |

|---|---|---|

| Intune – politik for enhedskontrol | Windows | Enheds- og printergrupper kan administreres som indstillinger, der kan genbruges, og inkluderes i regler. Ikke alle funktioner er tilgængelige i politikken for enhedskontrol (se Installér og administrer enhedskontrol med Microsoft Intune) |

| Intune – brugerdefineret | Windows | Hver gruppe/regel gemmes som en XML-streng i en brugerdefineret konfigurationspolitik. OMA-URI'en indeholder GUID'en for gruppen/reglen. GUID'et skal genereres. |

| Gruppepolitik | Windows | Grupperne og reglerne er defineret i separate XML-indstillinger i Gruppepolitik-objektet (se Udrul og administrer enhedskontrol med Gruppepolitik). |

| Intune | Mac | Reglerne og politikkerne kombineres i en enkelt JSON og inkluderes i den mobileconfig fil, der installeres ved hjælp af Intune |

| JAMF | Mac | Reglerne og politikkerne kombineres til en enkelt JSON og konfigureres ved hjælp af JAMF som politik for enhedskontrol (se Enhedshåndtering til macOS) |

Regler og grupper identificeres af Guid'er (Global Unique ID). Hvis politikker for enhedskontrol installeres ved hjælp af et andet administrationsværktøj end Intune, skal GUID'erne genereres. Du kan generere GUID'erne ved hjælp af PowerShell.

Du kan finde skemaoplysninger under JSON-skema til Mac.

Brugere

Politikker for enhedskontrol kan anvendes på brugere og/eller brugergrupper.

Bemærk!

I artiklerne om enhedskontrol kaldes grupper af brugere brugergrupper. Ordgrupperne refererer til grupper, der er defineret i enhedens kontrolpolitik.

Ved hjælp af Intune kan politikker for enhedsstyring på enten Mac og Windows målrettes mod de brugergrupper, der er defineret i Entra Id.

I Windows kan en bruger eller brugergruppe være en betingelse for en post i en politik.

Poster med bruger- eller brugergrupper kan referere til objekter fra enten Ettra Id eller et lokalt Active Directory.

Bedste praksis for brug af enhedskontrol med brugere og brugergrupper

Hvis du vil oprette en regel for en individuel bruger i Windows, skal du oprette en post med en

Sidbetingelse for hver bruger i en regelHvis du vil oprette en regel for en brugergruppe i Windows og Intune, skal du enten oprette en post med en

Sidbetingelse for hver brugergruppe i en [regel] og målrette politikken til en computergruppe i Intune eller oprette en regel uden betingelser og målrette politikken med Intune til brugergruppen.På Mac skal du bruge Intune og målrette politikken til en brugergruppe i Entra Id.

Advarsel

Brug ikke både bruger-/brugergruppebetingelser i regler og brugergruppemålretning i Intune.

Bemærk!

Hvis netværksforbindelsen er et problem, skal du bruge Intune brugergruppemålretning eller en lokal Active Directory-gruppe. Bruger-/brugergruppebetingelser, der refererer til Ettra Id, bør kun bruges i miljøer, der har en pålidelig forbindelse til Entra Id.

Regler

En regel definerer listen over inkluderede grupper og en liste over udeladte grupper. For at reglen kan anvendes, skal enheden være i alle de inkluderede grupper og ingen af de udeladte grupper. Hvis enheden stemmer overens med reglen, evalueres posterne for den pågældende regel. En post definerer de anvendte handlings- og meddelelsesindstillinger, hvis anmodningen stemmer overens med betingelserne. Hvis der ikke er regler, eller der ikke er nogen poster, der stemmer overens med anmodningen, anvendes standard gennemtvingelsen.

Hvis du f.eks. vil tillade skriveadgang for nogle USB-enheder og læseadgang for alle andre USB-enheder, skal du bruge følgende politikker, grupper og poster, hvor standardgennemtvingelsen er angivet til at afvise.

| Gruppe | Beskrivelse |

|---|---|

| Alle flytbare lagerenheder | Flytbare lagerenheder |

| Skrivbare USB'er | Liste over USB'er, hvor skriveadgang er tilladt |

| Regel | Inkluderet enhed Grupper | Ekskluderede enheds Grupper | Indtræden |

|---|---|---|---|

| Skrivebeskyttet adgang for USB'er | Alle flytbare lagerenheder | Skrivbare USB'er | Skrivebeskyttet adgang |

| Skriveadgang for USB'er | Skrivbare USB'er | Skriveadgang |

Navnet på reglen vises på portalen til rapportering og i toastbeskeden til brugerne, så sørg for at give reglerne beskrivende navne.

Du kan konfigurere regler ved at redigere politikker i Intune, ved hjælp af en XML-fil i Windows eller ved hjælp af en JSON-fil på Mac. Vælg hver fane for at få flere oplysninger.

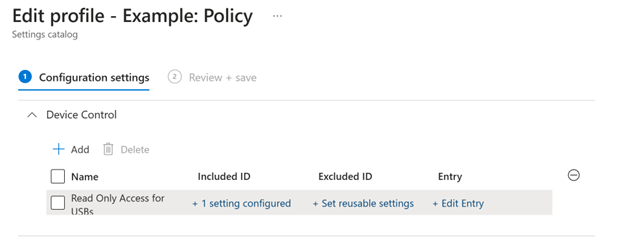

På følgende billede vises konfigurationsindstillingerne for en politik for enhedskontrol i Intune:

På skærmbilledet er inkluderet id og udeladt id referencer til grupper med indstillinger, der kan genbruges, og som kan udelades. En politik kan have flere regler.

Intune følger ikke reglernes rækkefølge. Reglerne kan evalueres i vilkårlig rækkefølge, så sørg for udtrykkeligt at udelade grupper af enheder, der ikke er omfattet af reglen.

Poster

Politikker for enhedskontrol definerer adgang (kaldes en post) for et sæt enheder. Poster definerer handlings- og meddelelsesindstillingerne for enheder, der stemmer overens med politikken og de betingelser, der er defineret i posten.

| Indtastningsindstilling | Indstillinger |

|---|---|

| AccessMask | Anvender kun handlingen, hvis adgangshandlingerne stemmer overens med adgangsmasken – Adgangsmasken er bit-klogt ELLER for adgangsværdierne: 1 – Enheden er læst 2 – Enhedsskrivning 4 – Enhedsudførelse 8 – Filen er læst 16 – Filskrivning 32 – Filudførelse 64 - udskriv Det kan f.eks. være: Enhedslæsning, -skrivning og -udførelse = 7 (1+2+4) Enhedslæsning, Læsning af disk = 9 (1+8) |

| Handling | Tillad Benægte OvervågningTillad AuditDeny |

| Meddelelse | Ingen (standard) Der genereres en hændelse Brugeren modtager en meddelelse |

Evaluering af indtastning

Der er to typer poster: håndhævelsesposter (Tillad/Afvis) og overvågningsposter (AuditAllow/AuditDeny).

Gennemtvingelsesposter for en regel evalueres i rækkefølge, indtil alle de ønskede tilladelser er blevet matchet. Hvis ingen poster stemmer overens med en regel, evalueres den næste regel. Hvis der ikke er nogen regler, der stemmer overens, anvendes standarden.

Overvågningsposter

Overvågningshændelser styrer funktionsmåden, når enhedskontrolelementet gennemtvinger en regel (tillad/afvis). Enhedskontrolelementet kan vise en meddelelse til slutbrugeren. Brugeren får en meddelelse, der indeholder navnet på enhedens kontrolpolitik og navnet på enheden. Meddelelsen vises én gang i timen, efter den indledende adgang er nægtet.

Kontrolelementet Device kan også oprette en hændelse, der er tilgængelig i Advanced Hunting.

Vigtigt!

Der er en grænse på 300 hændelser pr. enhed pr. dag. Overvågningsposter behandles, når håndhævelsesbeslutningen er truffet. Alle tilsvarende overvågningsposter evalueres.

Kår

En post understøtter følgende valgfrie betingelser:

- Betingelse for bruger/brugergruppe: Anvender kun handlingen på den bruger/brugergruppe, der er identificeret af SID'et

Bemærk!

For brugergrupper og brugere, der er gemt i Microsoft Entra-id, skal du bruge objekt-id'et i betingelsen. For brugergrupper og brugere, der er gemt lokalt, skal du bruge SIKKERHEDS-id'et (SID)

Bemærk!

I Windows kan SID'et for den bruger, der er logget på, hentes ved at køre PowerShell-kommandoen whoami /user.

- Computerbetingelse: Anvender kun handlingen på den enhed/gruppe, der er identificeret af SID'et

- Parameterbetingelse: Anvender kun handlingen, hvis parametrene stemmer overens (se Avancerede betingelser)

Poster kan begrænses yderligere til bestemte brugere og enheder. Tillad f.eks. kun læseadgang til disse USB'er for denne bruger på denne enhed.

| Politik | Inkluderet enhed Grupper | Ekskluderede enheds Grupper | Indgang(er) |

|---|---|---|---|

| Skrivebeskyttet adgang for USB'er | Alle flytbare lagerenheder | Skrivbare USB'er | Skrivebeskyttet adgang |

| Skriveadgang for USB'er | Skrivbare USB'er | Skriveadgang for bruger 1 Skriveadgang for bruger 2 på enhedsgruppe A |

Alle betingelserne i posten skal være sande, for at handlingen kan anvendes.

Du kan konfigurere poster ved hjælp af Intune, en XML-fil i Windows eller en JSON-fil på Mac. Vælg hver fane for at få flere oplysninger.

I Intune indeholder feltet Access-maske indstillinger, f.eks.:

- Læs (Læsning på diskniveau = 1)

- Skriv (Skrivning på diskniveau = 2)

- Udfør (Udfør på diskniveau = 4)

- Udskriv (Udskriv = 64).

Det er ikke alle funktioner, der vises i Intune brugergrænseflade. Du kan få flere oplysninger under Udrul og administrer enhedskontrol med Intune.

Grupper

Grupper definere kriterier for filtrering af objekter efter deres egenskaber. Objektet tildeles gruppen, hvis dets egenskaber stemmer overens med de egenskaber, der er defineret for gruppen.

Bemærk!

Grupper i dette afsnit henviser ikke til brugergrupper.

Det kan f.eks. være:

- Tilladte USB'er er alle de enheder, der matcher nogen af disse producenter

- Mistede USB'er er alle de enheder, der svarer til et af disse serienumre

- Tilladte printere er alle de enheder, der svarer til et af disse VID/PID

Egenskaberne kan matches på fire måder: MatchAll, MatchAny, MatchExcludeAllog MatchExcludeAny

-

MatchAll: Egenskaberne er en "And"-relation. Hvis administratoren f.eks. placererDeviceIDogInstancePathIDfor hver tilsluttet USB, kontrollerer systemet, om USB'en opfylder begge værdier. -

MatchAny: Egenskaberne er en "Eller"-relation. Hvis administratoren f.eks. sætter DeviceID ogInstancePathIDfor hver tilsluttet USB, gennemtvinges systemet, så længe USB'en enten har en identiskDeviceIDellerInstanceIDværdi. -

MatchExcludeAll: Egenskaberne er en "And"-relation. Alle elementer, der IKKE opfylder, dækkes. Hvis administratoren f.eks. angiverDeviceIDogInstancePathIDbrugerMatchExcludeAllfor alle tilsluttede USB-enheder, gennemtvinges det af systemet, så længe USB'en ikke har både identisk ogDeviceIDInstanceIDværdi. -

MatchExcludeAny: Egenskaberne er en "Eller"-relation. Alle elementer, der IKKE opfylder kravene, dækkes. Hvis administratoren f.eks. angiverDeviceIDogInstancePathIDbrugerMatchExcludeAnyfor alle tilsluttede USB-enheder, gennemtvinges det af systemet, så længe USB'en ikke har en identiskDeviceIDværdi ellerInstanceIDen værdi.

Grupper bruges på to måder: til at vælge enheder, der skal medtages/udelades i regler, og til at filtrere adgangen efter avancerede betingelser. I denne tabel opsummeres gruppetyperne, og hvordan de bruges.

| Type | Beskrivelse | O/S | Medtag/udelad regler | Avancerede betingelser |

|---|---|---|---|---|

| Enhed (standard) | Filtrer enheder og printere | Windows/Mac | X | |

| Netværk | Filternetværksbetingelser | Windows | X | |

| VPN-forbindelse | Filtrer VPN-betingelser | Windows | X | |

| Filer | Filtrer filegenskaber | Windows | X | |

| Udskriftsjob | Filteregenskaber for den fil, der udskrives | Windows | X |

De enheder, der er omfattet af den politik, der bestemmes af en liste over inkluderede grupper og en liste over udeladte grupper. En regel gælder, hvis enheden er i alle de inkluderede grupper og ingen af de udeladte grupper. Grupper kan sammensættes fra egenskaberne for enheder. Følgende egenskaber kan bruges:

| Egenskab | Beskrivelse | Windows-enheder | Mac-enheder | Printere |

|---|---|---|---|---|

FriendlyNameId |

Det fulde navn i Windows Enhedshåndtering | Y | N | Y |

PrimaryId |

Enhedens type | Y | Y | Y |

VID_PID |

Leverandør-id er den firecifrede leverandørkode, som USB-udvalget tildeler kreditoren. Produkt-id er den firecifrede produktkode, som leverandøren tildeler til enheden. Jokertegn understøttes. For eksempel 0751_55E0 |

Y | N | Y |

PrinterConnectionId |

Printerforbindelsens type: - USB: En printer, der er tilsluttet via en computers USB-port. - Network: En netværksprinter er en printer, der er tilgængelig via netværksforbindelse, og som gør den tilgængelig for andre computere, der er tilsluttet netværket.- Corporate: En virksomhedsprinter er en udskriftskø, der deles via Windows Print Server i det lokale område.- Universal: Universal Print er en moderne udskriftsløsning, som organisationer kan bruge til at administrere deres udskriftsinfrastruktur via cloudtjenester fra Microsoft. Hvad er Universal Print? - Universel udskrivning | Microsoft Docs - File: 'Microsoft Print to PDF' og 'Microsoft XPS Document Writer' eller andre printere, der bruger en FIL: eller PORTPROMPT: port- Custom: printer, der ikke opretter forbindelse via Microsoft-udskriftsporten- Local: printer, der ikke er nogen af ovenstående typer, f.eks. udskriv via RDP eller omdirigeringsprintere |

N | N | Y |

BusId |

Oplysninger om enheden (du kan få flere oplysninger i de afsnit, der følger efter denne tabel) | Y | N | N |

DeviceId |

Oplysninger om enheden (du kan få flere oplysninger i de afsnit, der følger efter denne tabel) | Y | N | N |

HardwareId |

Oplysninger om enheden (du kan få flere oplysninger i de afsnit, der følger efter denne tabel) | Y | N | N |

InstancePathId |

Oplysninger om enheden (du kan få flere oplysninger i de afsnit, der følger efter denne tabel) | Y | N | N |

SerialNumberId |

Oplysninger om enheden (du kan få flere oplysninger i de afsnit, der følger efter denne tabel) | Y | Y | N |

PID |

Produkt-id er den firecifrede produktkode, som leverandøren tildeler til enheden | Y | Y | N |

VID |

Leverandør-id er den firecifrede leverandørkode, som USB-udvalget tildeler kreditoren. | Y | Y | N |

DeviceEncryptionStateId |

(eksempelvisning) BitLocker-krypteringstilstanden for en enhed. Gyldige værdier er BitlockerEncrypted eller Plain |

Y | N | N |

APFS Encrypted |

Hvis enheden er APFS-krypteret | N | Y | N |

Brug af Windows Enhedshåndtering til at bestemme enhedsegenskaber

For Windows-enheder kan du bruge Enhedshåndtering til at forstå egenskaberne for enheder.

Åbn Enhedshåndtering, find enheden, højreklik på Egenskaber, og vælg derefter fanen Detaljer.

På listen Egenskab skal du vælge Sti til enhedsforekomst.

Den værdi, der vises for stien til enhedsforekomsten

InstancePathId, er , men den indeholder også andre egenskaber:USB\VID_090C&PID_1000\FBH1111183300721{BusId}\{DeviceId}\{SerialNumberId}

Egenskaberne i Enhedshåndtering knyttes til enhedsstyring som vist i følgende tabel:

Enhedshåndtering Enhedsstyring Hardware-id'er HardwareIdFuldt navn FriendlyNameIdForælder VID_PIDDeviceInstancePath InstancePathId

Brug af rapporter og avanceret jagt til at bestemme egenskaber for enheder

Enhedsegenskaber har lidt forskellige mærkater i avanceret jagt. I nedenstående tabel knyttes mærkaterne på portalen til politikken for propertyId enhedskontrol.

| Microsoft Defender portalegenskab | Egenskabs-id for enhedskontrol |

|---|---|

| Medienavn | FriendlyNameId |

| Leverandør-id | HardwareId |

| DeviceId | InstancePathId |

| Serienummer | SerialNumberId |

Bemærk!

Sørg for, at det valgte objekt har den korrekte medieklasse for politikken. Til flytbare lagermedier skal du generelt bruge Class Name == USB.

Konfigurer grupper i Intune, XML i Windows eller JSON på Mac

Du kan konfigurere grupper i Intune, ved hjælp af en XML-fil til Windows eller ved hjælp af en JSON-fil på Mac. Vælg hver fane for at få flere oplysninger.

Bemærk!

Group Id i XML og id i JSON bruges til at identificere gruppen i enhedskontrolelementet. Den er ikke en reference til andre, f.eks. en brugergruppe i Entra Id.

Indstillinger, der kan genbruges i Intune tilknytning til enhedsgrupper. Du kan konfigurere indstillinger, der kan genbruges, i Intune.

Der er to typer grupper: Printerenhed og Flytbare lagermedier. I følgende tabel vises egenskaberne for disse grupper.

| Gruppetype | Egenskaber |

|---|---|

| Printerenhed | - FriendlyNameId- PrimaryId- PrinterConnectionId- VID_PID |

| Flytbart lager | - BusId - DeviceId- FriendlyNameId- HardwareId- InstancePathId- PID- PrimaryId- SerialNumberId- VID- VID_PID |

Avancerede betingelser

Poster kan begrænses yderligere baseret på parametre. Parametre anvender avancerede betingelser, der går ud over enheden. Avancerede betingelser giver mulighed for detaljeret kontrol baseret på netværk, VPN-forbindelse, fil- eller udskriftsjob, der evalueres.

Bemærk!

Avancerede betingelser understøttes kun i XML-formatet.

Netværksforhold

I følgende tabel beskrives egenskaber for netværksgrupper:

| Egenskab | Beskrivelse |

|---|---|

NameId |

Netværkets navn. Jokertegn understøttes. |

NetworkCategoryId |

De gyldige indstillinger er Public, Privateeller DomainAuthenticated. |

NetworkDomainId |

De gyldige indstillinger er NonDomain, Domain, DomainAuthenticated. |

Disse egenskaber føjes til DescriptorIdList for en gruppe af typen Netværk. Her er et eksempel på et kodestykke:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30a}" Type="Network" MatchType="MatchAll">

<DescriptorIdList>

<NetworkCategoryId>Public</PathId>

<NetworkDomainId>NonDomain</PathId>

</DescriptorIdList>

</Group>

Der refereres derefter til gruppen som parametre i posten, som vist i følgende kodestykke:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<Network MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30a }</GroupId>

</Network>

</Parameters>

</Entry>

Betingelser for VPN-forbindelse

I følgende tabel beskrives betingelser for VPN-forbindelse:

| Navn | Beskrivelse |

|---|---|

NameId |

Navnet på VPN-forbindelsen. Jokertegn understøttes. |

VPNConnectionStatusId |

Gyldige værdier er Connected eller Disconnected. |

VPNServerAddressId |

Strengværdien for VPNServerAddress. Jokertegn understøttes. |

VPNDnsSuffixId |

Strengværdien for VPNDnsSuffix. Jokertegn understøttes. |

Disse egenskaber føjes til DescriptorIdList for en gruppe af typen VPNConnection som vist i følgende kodestykke:

<Group Id="{d633d17d-d1d1-4c73-aa27-c545c343b6d7}" Type="VPNConnection">

<Name>Corporate VPN</Name>

<MatchType>MatchAll</MatchType>

<DescriptorIdList>

<NameId>ContosoVPN</NameId>

<VPNServerAddressId>contosovpn.*.contoso.com</VPNServerAddressId>

<VPNDnsSuffixId>corp.contoso.com</VPNDnsSuffixId>

<VPNConnectionStatusId>Connected</VPNConnectionStatusId>

</DescriptorIdList>

</Group>

Derefter refereres der til gruppen som parametre i en post, som vist i følgende kodestykke:

<Entry Id="{27c79875-25d2-4765-aec2-cb2d1000613f}">

<Type>Allow</Type>

<Options>0</Options>

<AccessMask>64</AccessMask>

<Parameters MatchType="MatchAny">

<VPNConnection>

<GroupId>{d633d17d-d1d1-4c73-aa27-c545c343b6d7}</GroupId>

</VPNConnection>

</Parameters>

</Entry>

Der refereres derefter til gruppen som parametre i en post, som vist i følgende kodestykke:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<File MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30f }</GroupId>

</File>

</Parameters>

</Entry>

Udskriv jobbetingelser

I følgende tabel beskrives PrintJob gruppeegenskaber:

| Navn | Beskrivelse |

|---|---|

PrintOutputFileNameId |

Stien til outputdestinationsfilen, der skal udskrives til filen. Jokertegn understøttes. For eksempel C:\*\Test.pdf |

PrintDocumentNameId |

Kildefilstien. Jokertegn understøttes. Denne sti findes muligvis ikke. Føj f.eks. tekst til en ny fil i Notesblok, og udskriv derefter uden at gemme filen. |

Disse egenskaber føjes til DescriptorIdList for en gruppe af typen PrintJobsom vist i følgende kodestykke:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30b}" Type="PrintJob" MatchType="MatchAny">

<DescriptorIdList>

<PrintOutputFileNameId>C:\Documents\*.pdf</PrintOutputFileNameId >

<PrintDocumentNameId>*.xlsx</PrintDocumentNameId>

<PrintDocumentNameId>*.docx</PrintDocumentNameId>

</DescriptorIdList>

</Group>

Der refereres derefter til gruppen som parametre i en post, som vist i følgende kodestykke:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<PrintJob MatchType="MatchAny">

<GroupId>{e5f619a7-5c58-4927-90cd-75da2348a30b}</GroupId>

</PrintJob>

</Parameters>

</Entry>

Næste trin

- Få vist hændelser og oplysninger om enhedskontrolelementer i Microsoft Defender for Endpoint

- Udrul og administrer enhedskontrol i Microsoft Defender for Endpoint med Microsoft Intune

- Udrul og administrer enhedsstyring i Microsoft Defender for Endpoint ved hjælp af Gruppepolitik

- Enhedshåndtering til macOS