Konfigurer Microsoft Defender for Endpoint på iOS-funktioner

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Vil du opleve Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Bemærk!

Defender for Endpoint på iOS ville bruge en VPN-forbindelse til at levere webbeskyttelsesfunktionen. Dette er ikke en almindelig VPN- og er en lokal/selv-løkke-VPN, der ikke tager trafik uden for enheden.

Betinget adgang med Defender for Endpoint på iOS

Microsoft Defender for Endpoint på iOS sammen med Microsoft Intune og Microsoft Entra ID gør det muligt at gennemtvinge enhedsoverholdelse og politikker for betinget adgang baseret på enhedens risikoscore. Defender for Endpoint er en MTD-løsning (Mobile Threat Defense), som du kan udrulle for at bruge denne funktion via Intune.

Du kan finde flere oplysninger om, hvordan du konfigurerer betinget adgang med Defender for Endpoint på iOS, under Defender for Endpoint og Intune.

Webbeskyttelse og VPN

Som standard inkluderer og aktiverer Defender for Endpoint på iOS webbeskyttelse, som hjælper med at beskytte enheder mod webtrusler og beskytte brugerne mod phishing-angreb. Anti-phishing og brugerdefinerede indikatorer (URL-adresse og domæne) understøttes som en del af webbeskyttelse. IP-baserede brugerdefinerede indikatorer understøttes i øjeblikket ikke på iOS. Filtrering af webindhold understøttes i øjeblikket ikke på mobilplatforme (Android og iOS).

Defender for Endpoint på iOS bruger en VPN-forbindelse til at levere denne funktion. VPN er lokal, og i modsætning til traditionel VPN sendes netværkstrafik ikke uden for enheden.

Selvom indstillingen er aktiveret som standard, kan der være nogle tilfælde, der kræver, at du deaktiverer VPN. Du vil f.eks. køre nogle apps, der ikke fungerer, når en VPN er konfigureret. I sådanne tilfælde kan du vælge at deaktivere VPN fra appen på enheden ved at følge disse trin:

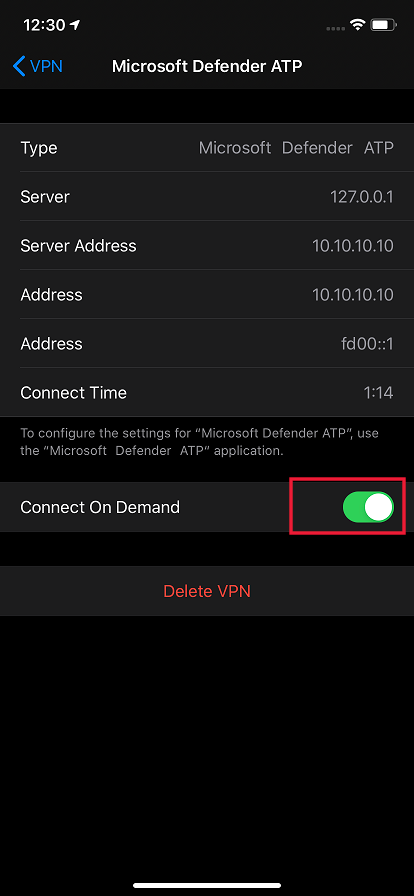

Åbn appen Indstillinger på din iOS-enhed, vælg Generelt og derefter VPN.

Vælg knappen i for Microsoft Defender for Endpoint.

Slå Opret forbindelse efter behov fra for at deaktivere VPN.

Bemærk!

Webbeskyttelse er ikke tilgængelig, når VPN er deaktiveret. Hvis du vil aktivere webbeskyttelse igen, skal du åbne Microsoft Defender for Endpoint-appen på enheden og derefter vælge Start VPN.

Deaktiver webbeskyttelse

Webbeskyttelse er en af de vigtigste funktioner i Defender for Endpoint, og den kræver en VPN-forbindelse for at kunne levere denne funktion. Den VPN, der bruges, er en lokal/løkke-VPN og ikke en traditionel VPN, men der er flere grunde til, at kunderne muligvis ikke foretrækker VPN'en. Hvis du ikke vil konfigurere en VPN-forbindelse, kan du deaktivere webbeskyttelse og installere Defender for Endpoint uden denne funktion. Andre Defender for Endpoint-funktioner fungerer fortsat.

Denne konfiguration er tilgængelig for både de tilmeldte (MDM)-enheder og MAM-enheder (unenrolled). For kunder med MDM kan administratorer konfigurere webbeskyttelse via administrerede enheder i App Config. For kunder uden tilmelding kan administratorer ved hjælp af MAM konfigurere webbeskyttelsen via administrerede apps i App Config.

Konfigurer webbeskyttelse

Deaktiver webbeskyttelse ved hjælp af MDM

Brug følgende trin til at deaktivere webbeskyttelse for tilmeldte enheder.

I Microsoft Intune Administration skal du gå til Apps>Appkonfigurationspolitikker>Tilføj>administrerede enheder.

Giv politikken et navn, Platform > iOS/iPadOS.

Vælg Microsoft Defender for Endpoint som destinationsapp.

På siden Indstillinger skal du vælge Brug konfigurationsdesigner og derefter tilføje

WebProtectionsom nøglen og angive dens værditype tilString.- Som standard

WebProtection = true. En administrator skal indstilleWebProtection = falsetil at deaktivere webbeskyttelse. - Defender for Endpoint sender impulsen til Microsoft Defender-portalen, når en bruger åbner appen.

- Vælg Næste, og tildel derefter denne profil til målrettede enheder/brugere.

- Som standard

Deaktiver webbeskyttelse ved hjælp af MAM

Brug følgende trin til at deaktivere webbeskyttelse for ikke-tilmeldte enheder.

I Microsoft Intune Administration skal du gå til Apps>Appkonfigurationspolitikker>Tilføj>administrerede apps.

Giv politikken et navn.

Under Vælg offentlige apps skal du vælge Microsoft Defender for Endpoint som destinationsapp.

På siden Indstillinger under Generelle konfigurationsindstillinger skal du tilføje

WebProtectionsom nøglen og angive dens værdi tilfalse.- Som standard

WebProtection = true. En administrator kan indstilleWebProtection = falsetil at deaktivere webbeskyttelse. - Defender for Endpoint sender impulsen til Microsoft Defender-portalen, når en bruger åbner appen.

- Vælg Næste, og tildel derefter denne profil til målrettede enheder/brugere.

- Som standard

Bemærk!

Nøglen WebProtection er ikke tilgængelig for kontrolfilteret på listen over overvågede enheder. Hvis du vil deaktivere webbeskyttelse for overvågede enheder, kan du fjerne profilen Kontrolelementfilter.

Konfigurer netværksbeskyttelse

Netværksbeskyttelse i Microsoft Defender for slutpunkt er som standard deaktiveret. Administratorer kan bruge følgende trin til at konfigurere netværksbeskyttelse. Denne konfiguration er tilgængelig for både tilmeldte enheder via MDM-konfigurationen og ikke-tilmeldte enheder via MAM-konfigurationen.

Bemærk!

Der skal kun oprettes én politik for netværksbeskyttelse, enten via MDM eller MAM. Initialisering af netværksbeskyttelse kræver, at slutbrugeren åbner appen én gang.

Konfigurer netværksbeskyttelse ved hjælp af MDM

Hvis du vil konfigurere netværksbeskyttelse ved hjælp af MDM-konfiguration for tilmeldte enheder, skal du følge disse trin:

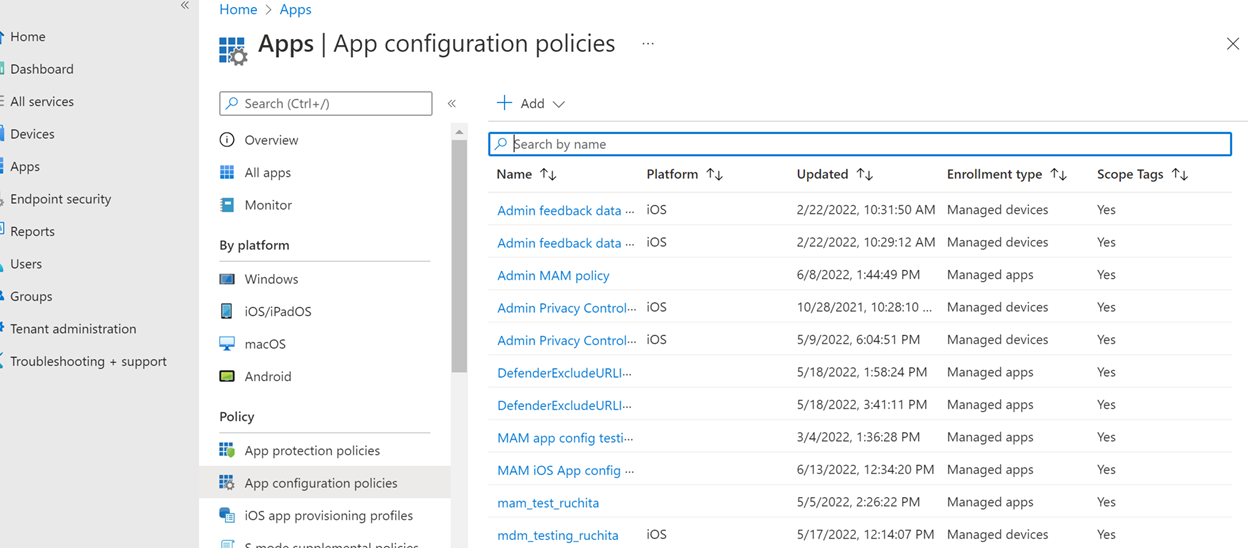

I Microsoft Intune Administration skal du navigere til Apps>Appkonfigurationspolitikker>Tilføj>administrerede enheder.

Angiv navn og beskrivelse for politikken. Under Platform skal du vælge iOS/iPad.

Vælg Microsoft Defender for Endpoint i den målrettede app.

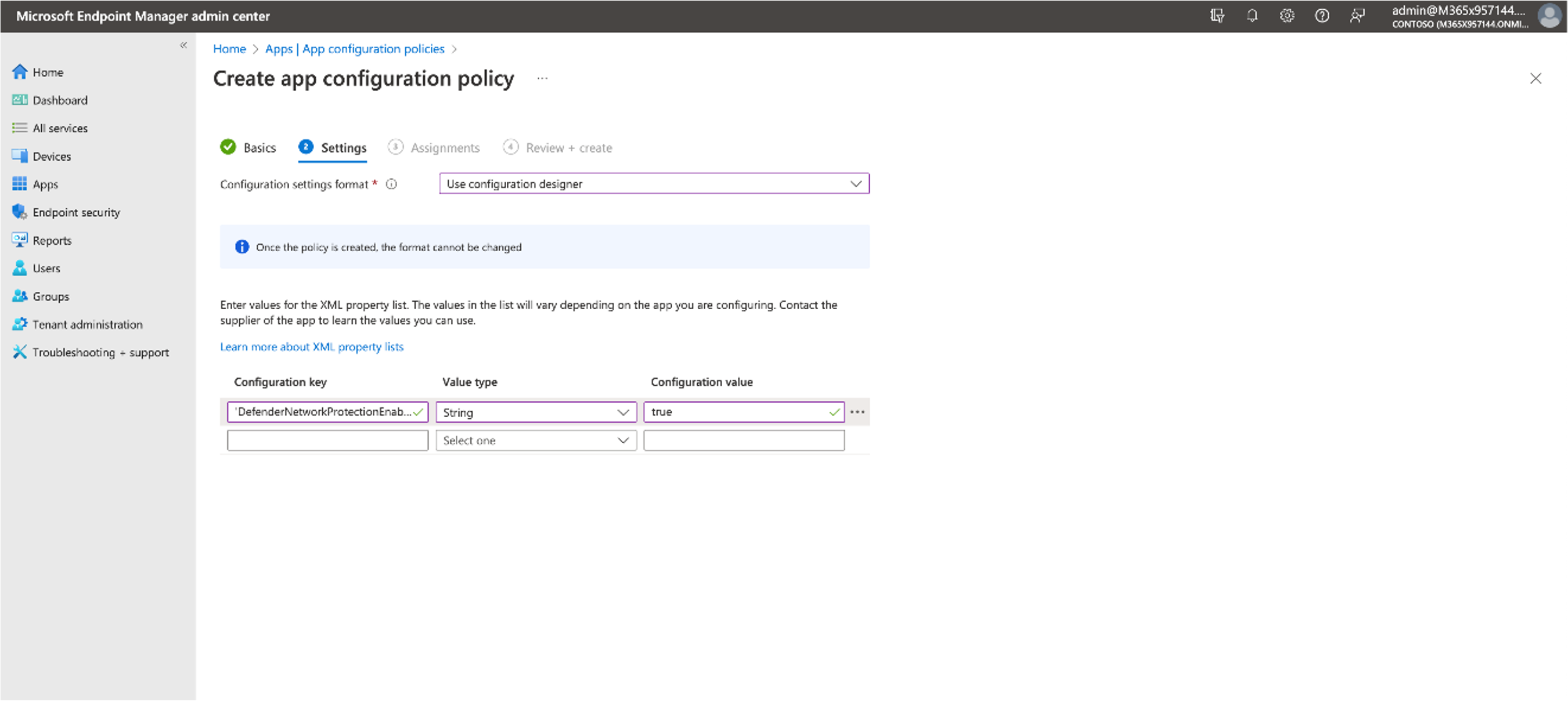

På siden Indstillinger skal du vælge konfigurationsindstillinger format Brug konfigurationsdesigner.

Tilføj

DefenderNetworkProtectionEnablesom konfigurationsnøgle. Angiv dens værditype somString, og angiv dens værdi til atfalsedeaktivere netværksbeskyttelse. (Netværksbeskyttelse er aktiveret som standard).I forbindelse med andre konfigurationer, der er relateret til netværksbeskyttelse, skal du tilføje følgende nøgler og vælge den tilsvarende værditype og -værdi.

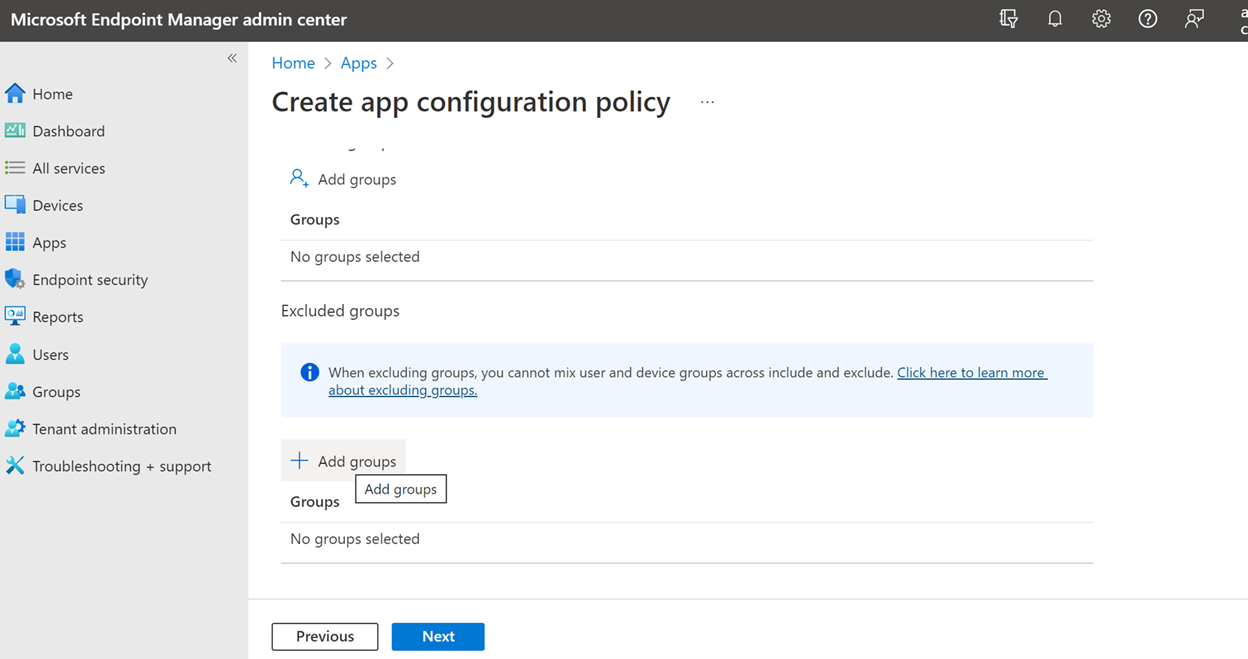

Nøgle Værditype Standard (true-enable, false-disable) Beskrivelse DefenderOpenNetworkDetectionHeltal 2 1 – Overvågning, 0 – Deaktiver, 2 – Aktivér (standard). Denne indstilling administreres af en it-administrator for henholdsvis at overvåge, deaktivere eller aktivere åben netværksregistrering. I overvågningstilstand sendes beskeder kun til Microsoft Defender-portalen uden slutbrugeroplevelse. For slutbrugeroplevelsen skal du angive den til Enable.DefenderEndUserTrustFlowEnableString falsk true – aktivér, falsk – deaktiver; Denne indstilling bruges af it-administratorer til at aktivere eller deaktivere slutbrugerens oplevelse i appen for at have tillid til og ikke have tillid til de usikre og mistænkelige netværk. DefenderNetworkProtectionAutoRemediationString sand true – aktivér, falsk – deaktiver; Denne indstilling bruges af it-administratoren til at aktivere eller deaktivere de afhjælpningsbeskeder, der sendes, når en bruger udfører afhjælpningsaktiviteter, f.eks. skift til sikrere WIFI-adgangspunkter. DefenderNetworkProtectionPrivacyString sand true – aktivér, falsk – deaktiver; Denne indstilling administreres af it-administratoren for at aktivere eller deaktivere beskyttelse af personlige oplysninger i netværksbeskyttelse. Hvis beskyttelse af personlige oplysninger er deaktiveret, vises brugerens samtykke til at dele den skadelige wi-fi. Hvis beskyttelse af personlige oplysninger er aktiveret, vises der intet brugersamtykke, og der indsamles ingen appdata. I afsnittet Tildelinger kan en administrator vælge grupper af brugere, der skal medtages og udelades fra politikken.

Gennemse og opret konfigurationspolitikken.

Konfigurer netværksbeskyttelse ved hjælp af MAM

Brug følgende procedure til at konfigurere MAM-konfiguration for ikke-tilmeldte enheder til netværksbeskyttelse (Godkendelse af enhedsregistrering er påkrævet til MAM-konfigurationen) på iOS-enheder.

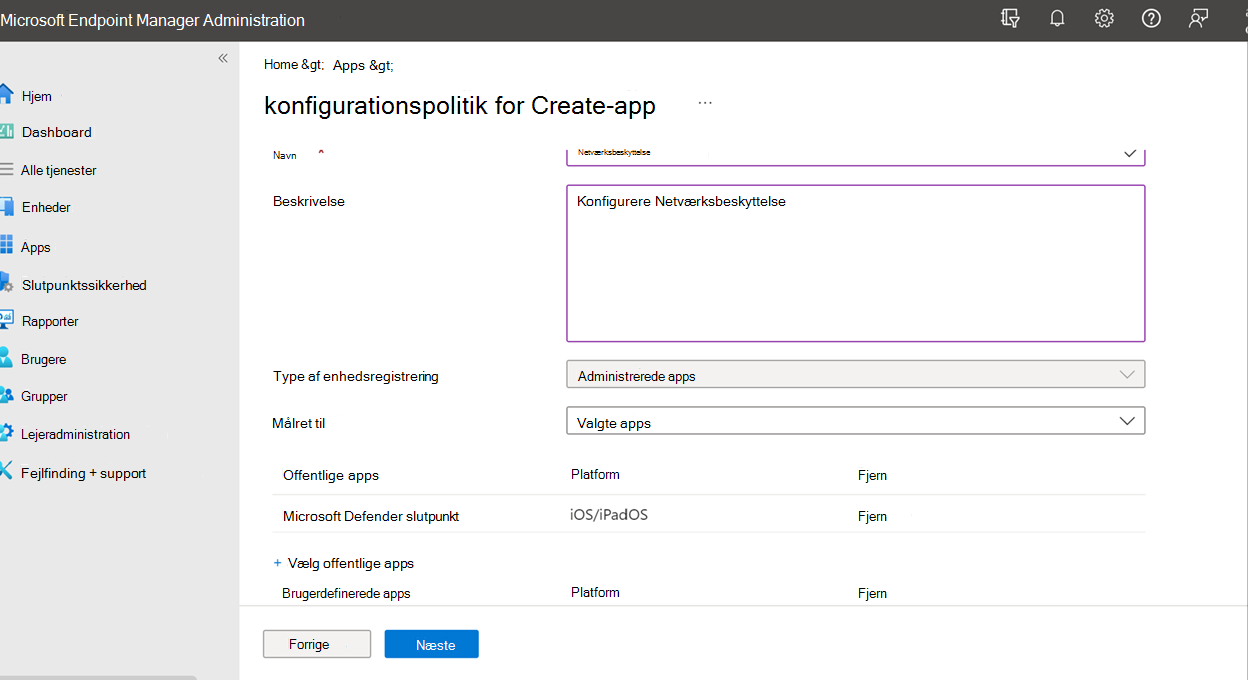

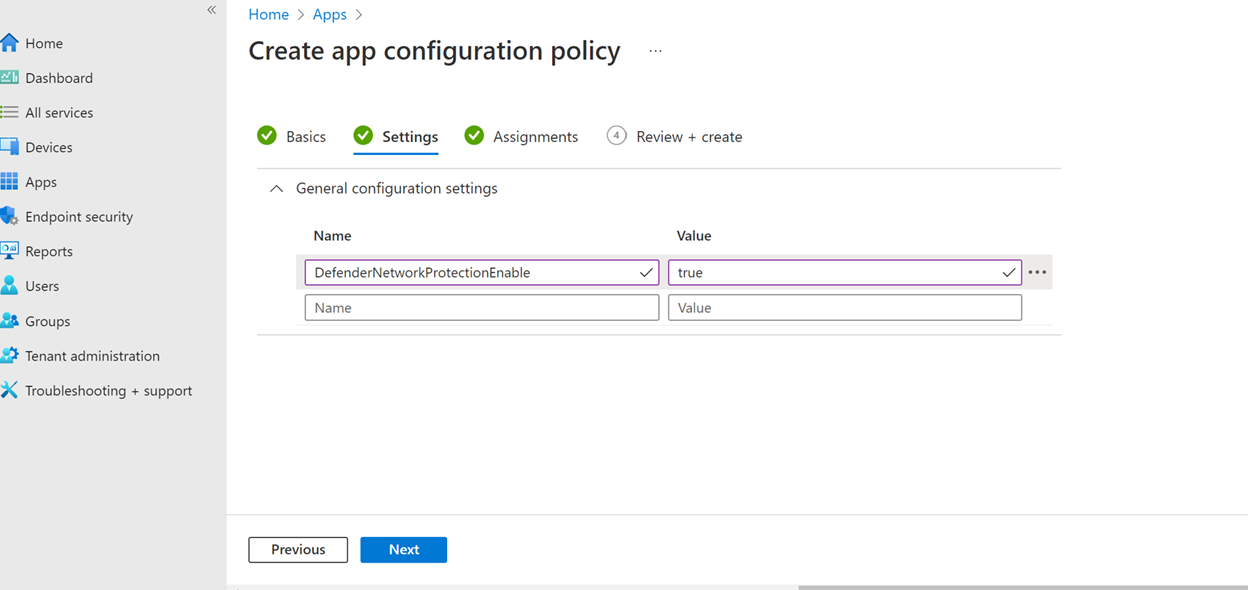

I Microsoft Intune Administration skal du navigere til Apps>Appkonfigurationspolitikker>Tilføj>administrerede apps>Opret en ny appkonfigurationspolitik.

Angiv et navn og en beskrivelse for entydigt at identificere politikken. Vælg derefter Vælg offentlige apps, og vælg Microsoft Defender for Platform iOS/iPadOS.

På siden Indstillinger skal du tilføje DefenderNetworkProtectionEnable som nøglen og værdien for

falseat deaktivere netværksbeskyttelse. (Netværksbeskyttelse er aktiveret som standard).I forbindelse med andre konfigurationer, der er relateret til netværksbeskyttelse, skal du tilføje følgende nøgler og den relevante tilsvarende værdi.

Nøgle Standard (sand – aktivér, falsk – deaktiver) Beskrivelse DefenderOpenNetworkDetection2 1 – Overvågning, 0 – Deaktiver, 2 – Aktivér (standard). Denne indstilling administreres af en it-administrator for at aktivere, overvåge eller deaktivere åben netværksregistrering. I overvågningstilstand sendes beskeder kun til ATP-portalen uden brugeroplevelse. For brugeroplevelsen skal du angive konfigurationen til "Aktivér"-tilstand. DefenderEndUserTrustFlowEnablefalsk true – aktivér, falsk – deaktiver; Denne indstilling bruges af it-administratorer til at aktivere eller deaktivere slutbrugerens oplevelse i appen for at have tillid til og ikke have tillid til de usikre og mistænkelige netværk. DefenderNetworkProtectionAutoRemediationsand true – aktivér, falsk – deaktiver; Denne indstilling bruges af it-administratoren til at aktivere eller deaktivere de afhjælpningsbeskeder, der sendes, når en bruger udfører afhjælpningsaktiviteter, f.eks. skift til sikrere WIFI-adgangspunkter. DefenderNetworkProtectionPrivacysand true – aktivér, falsk – deaktiver; Denne indstilling administreres af it-administratoren for at aktivere eller deaktivere beskyttelse af personlige oplysninger i netværksbeskyttelse. Hvis beskyttelse af personlige oplysninger er deaktiveret, vises brugerens samtykke til at dele den skadelige wi-fi. Hvis beskyttelse af personlige oplysninger er aktiveret, vises der intet brugersamtykke, og der indsamles ingen appdata. I afsnittet Tildelinger kan en administrator vælge grupper af brugere, der skal medtages og udelades fra politikken.

Gennemse og opret konfigurationspolitikken.

Sameksisten af flere VPN-profiler

Apple iOS understøtter ikke, at flere VPN'er for hele enheden er aktive samtidigt. Selvom der kan være flere VPN-profiler på enheden, kan kun én VPN-forbindelse være aktiv ad gangen.

Konfigurer Microsoft Defender for Endpoint-risikosignal i MAM (App Protection Policy)

Microsoft Defender for Endpoint på iOS aktiverer scenariet appbeskyttelsespolitik. Slutbrugere kan installere den nyeste version af appen direkte fra Apple App Store. Sørg for, at enheden er registreret til Godkender med den samme konto, der bruges til onboarding i Defender for vellykket MAM-registrering.

Microsoft Defender for Endpoint kan konfigureres til at sende trusselssignaler, der skal bruges i App Protection Policies (APP, også kendt som MAM) på iOS/iPadOS. Med denne funktion kan du også bruge Microsoft Defender for Endpoint til at beskytte adgang til virksomhedsdata fra frameldede enheder.

Følg trinnene i følgende link for at konfigurere politikker for appbeskyttelse med Microsoft Defender for Endpoint Konfigurer Defender-risikosignaler i MAM (App Protection Policy)

Du kan finde flere oplysninger om MAM- eller appbeskyttelsespolitik under Indstillinger for beskyttelsespolitik for iOS-apps.

Kontrolelementer til beskyttelse af personlige oplysninger

Microsoft Defender for Endpoint på iOS aktiverer kontrolelementer til beskyttelse af personlige oplysninger for både administratorer og slutbrugere. Dette omfatter kontrolelementerne for tilmeldte (MDM) og MAM-enheder (unenrolled).

Hvis du bruger MDM, kan dine administratorer konfigurere kontrolelementer til beskyttelse af personlige oplysninger via Administrerede enheder i App Config. Hvis du bruger MAM uden tilmelding, kan dine administratorer konfigurere kontrolelementer til beskyttelse af personlige oplysninger via Administrerede apps i appkonfigurationen. Slutbrugere kan også konfigurere indstillinger for beskyttelse af personlige oplysninger i Microsoft Defender-appindstillinger.

Konfigurer beskyttelse af personlige oplysninger i rapport over phish-beskeder

Kunder kan nu aktivere styring af beskyttelse af personlige oplysninger for den phishrapport, der sendes af Microsoft Defender for Endpoint på iOS, så domænenavnet ikke inkluderes som en del af en phish-besked, når et phish-websted registreres og blokeres af Microsoft Defender for Endpoint.

Konfigurer kontrolelementer til beskyttelse af personlige oplysninger i MDM

Brug følgende trin til at aktivere beskyttelse af personlige oplysninger og ikke indsamle domænenavnet som en del af phish-beskedrapporten for tilmeldte enheder.

I Microsoft Intune Administration skal du gå til Apps>Appkonfigurationspolitikker>Tilføj>administrerede enheder.

Giv politikken et navn, Platform > iOS/iPadOS, vælg profiltypen.

Vælg Microsoft Defender for Endpoint som destinationsapp.

På siden Indstillinger skal du vælge Brug konfigurationsdesigner og tilføje

DefenderExcludeURLInReportsom nøglen og angive dens værditype til Boolesk.- Hvis du vil aktivere beskyttelse af personlige oplysninger og ikke indsamle domænenavnet, skal du angive værdien som

trueog tildele denne politik til brugerne. Denne værdi er som standard angivet tilfalse. - For brugere med nøgle angivet som

trueindeholder phishbeskeden ikke oplysninger om domænenavne, når der registreres og blokeres et skadeligt websted af Defender for Endpoint.

- Hvis du vil aktivere beskyttelse af personlige oplysninger og ikke indsamle domænenavnet, skal du angive værdien som

Vælg Næste , og tildel denne profil til målrettede enheder/brugere.

Konfigurer kontrolelementer til beskyttelse af personlige oplysninger i MAM

Brug følgende trin til at aktivere beskyttelse af personlige oplysninger og ikke indsamle domænenavnet som en del af phish-beskedrapporten for ikke-tilmeldte enheder.

I Microsoft Intune Administration skal du gå til Apps>Appkonfigurationspolitikker>Tilføj>administrerede apps.

Giv politikken et navn.

Under Vælg offentlige apps skal du vælge Microsoft Defender for Endpoint som destinationsapp.

På siden Indstillinger under Generelle konfigurationsindstillinger skal du tilføje

DefenderExcludeURLInReportsom nøglen og angive dens værdi somtrue.- Hvis du vil aktivere beskyttelse af personlige oplysninger og ikke indsamle domænenavnet, skal du angive værdien som

trueog tildele denne politik til brugerne. Denne værdi er som standard angivet tilfalse. - For brugere med nøgle angivet som

trueindeholder phishbeskeden ikke oplysninger om domænenavne, når der registreres og blokeres et skadeligt websted af Defender for Endpoint.

- Hvis du vil aktivere beskyttelse af personlige oplysninger og ikke indsamle domænenavnet, skal du angive værdien som

Vælg Næste , og tildel denne profil til målrettede enheder/brugere.

Konfigurer kontrolelementer til beskyttelse af personlige oplysninger for slutbrugere i Microsoft Defender-appen

Disse kontrolelementer hjælper slutbrugeren med at konfigurere de oplysninger, der deles med deres organisation.

Slutbrugerkontrolelementer er ikke synlige for overvågede enheder. Din administrator beslutter og styrer indstillingerne. Men for ikke-overvågede enheder vises kontrolelementet under Indstillinger > Beskyttelse af personlige oplysninger.

Brugerne får vist en til/fra-knap for oplysninger om usikre websteder. Denne til/fra-knap er kun synlig, hvis administratoren har angivet DefenderExcludeURLInReport = true.

Hvis indstillingen er aktiveret af en administrator, kan brugerne angive, om de vil sende usikre webstedsoplysninger til deres organisation. Som standard er den angivet til false, hvilket betyder, at der ikke sendes usikre webstedsoplysninger. Hvis brugeren skifter til true, sendes der usikre webstedsoplysninger.

Aktivering eller deaktivering af kontrolelementer til beskyttelse af personlige oplysninger påvirker ikke kontrollen af enhedens overholdelse af angivne standarder eller betinget adgang.

Bemærk!

På overvågede enheder med konfigurationsprofilen kan Microsoft Defender for Endpoint få adgang til hele URL-adressen, og hvis det konstateres, at den er phishing, blokeres den. På en ikke-overvåget enhed har Microsoft Defender for Endpoint kun adgang til domænenavnet, og hvis domænet ikke er en PHISHING-URL-adresse, blokeres den ikke.

Valgfrie tilladelser

Microsoft Defender for Endpoint på iOS aktiverer valgfri tilladelser i onboardingflowet. I øjeblikket er de tilladelser, der kræves af Defender for Endpoint, obligatoriske i onboardingflowet. Med denne funktion kan administratorer installere Defender for Endpoint på BYOD-enheder uden at gennemtvinge den obligatoriske VPN-tilladelse under onboarding. Slutbrugere kan onboarde appen uden de obligatoriske tilladelser og senere gennemse disse tilladelser. Denne funktion findes i øjeblikket kun for tilmeldte enheder (MDM).

Konfigurer valgfrie tilladelser ved hjælp af MDM

Administratorer kan bruge følgende trin til at aktivere valgfri VPN-tilladelse for tilmeldte enheder.

I Microsoft Intune Administration skal du gå til Apps>Appkonfigurationspolitikker>Tilføj>administrerede enheder.

Giv politikken et navn, og vælg Platform > iOS/iPadOS.

Vælg Microsoft Defender for Endpoint som destinationsapp.

På siden Indstillinger skal du vælge Brug konfigurationsdesigner og tilføje

DefenderOptionalVPNsom nøglen og angive dens værditype somBoolean.- Hvis du vil aktivere valgfri VPN-tilladelse, skal du angive værdien som

trueog tildele denne politik til brugere. Denne værdi er som standard angivet tilfalse. - For brugere med nøglesæt som

truekan brugerne onboarde appen uden at give VPN-tilladelse.

- Hvis du vil aktivere valgfri VPN-tilladelse, skal du angive værdien som

Vælg Næste , og tildel denne profil til målrettede enheder/brugere.

Konfigurer valgfrie tilladelser som slutbruger

Slutbrugere installerer og åbner Microsoft Defender-appen for at starte onboarding.

- Hvis en administrator har konfigureret valgfrie tilladelser, kan brugeren springe VPN-tilladelse over og fuldføre onboarding.

- Selvom brugeren har sprunget VPN over, kan enheden onboarde, og der sendes en impuls.

- Hvis VPN er deaktiveret, er webbeskyttelse ikke aktiv.

- Senere kan brugeren aktivere webbeskyttelse inde fra appen, som installerer VPN-konfigurationen på enheden.

Bemærk!

Valgfri tilladelse er forskellig fra Deaktiver webbeskyttelse. Valgfri VPN-tilladelse hjælper kun med at springe tilladelsen over under onboarding, men den er tilgængelig for slutbrugeren til senere at gennemse og aktivere den. Deaktiver webbeskyttelse giver brugerne mulighed for at onboarde Defender for Endpoint-appen uden webbeskyttelse. Den kan ikke aktiveres senere.

Registrering af jailbreak

Microsoft Defender for Endpoint har mulighed for at registrere ikke-administrerede og administrerede enheder, der er jailbroken. Disse jailbreak kontrol udføres med jævne mellemrum. Hvis en enhed registreres som jailbroken, sker disse hændelser:

- Der rapporteres en højrisikobesked til Microsoft Defender-portalen. Hvis enhedens overholdelse af angivne standarder og betinget adgang er konfigureret baseret på enhedens risikoscore, blokeres enheden fra at få adgang til virksomhedens data.

- Brugerdata i appen er ryddet. Når brugeren åbner appen efter jailbreaking, slettes VPN-profilen (kun Defender for Endpoint-tilbagekoblings-VPN-profilen) også, og der tilbydes ingen webbeskyttelse. VPN-profiler, der leveres af Intune, fjernes ikke.

Konfigurer politik for overholdelse af regler og standarder for jailbrokenenheder

Vi anbefaler, at du konfigurerer følgende politik for overholdelse af angivne standarder på Intune for at beskytte virksomhedens data mod adgang til dem på jailbroken-iOS-enheder.

Bemærk!

Registrering af jailbreak er en funktion, der leveres af Microsoft Defender for Endpoint på iOS. Vi anbefaler dog, at du konfigurerer denne politik som et ekstra forsvarslag mod jailbreak-scenarier.

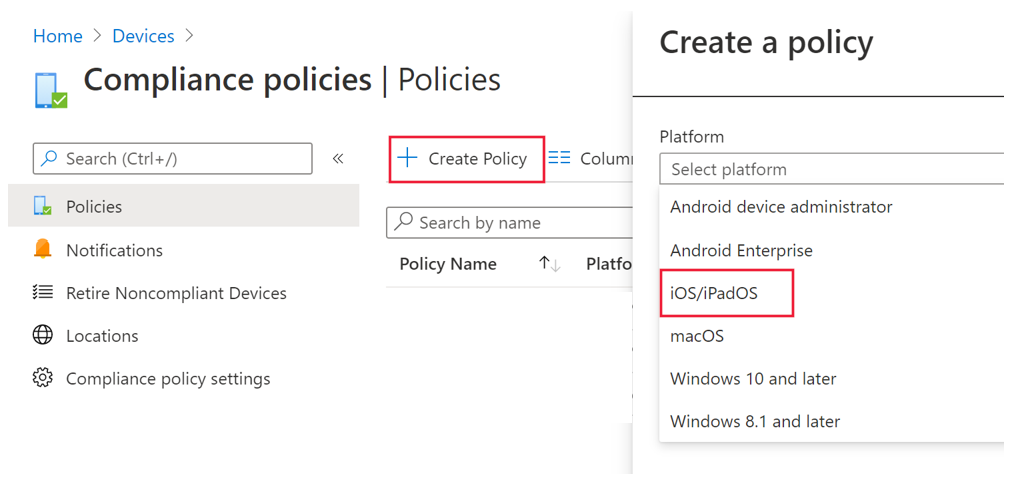

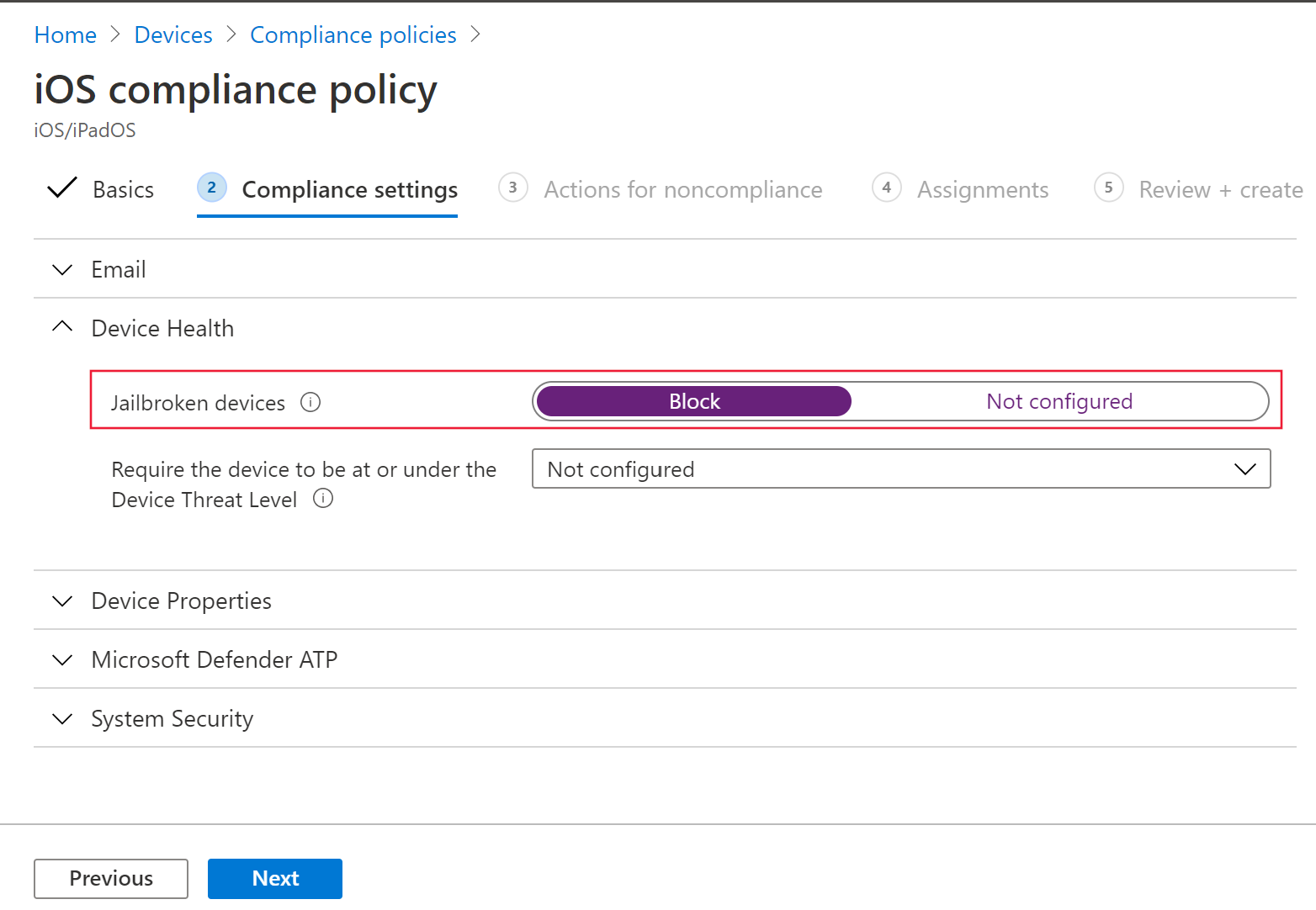

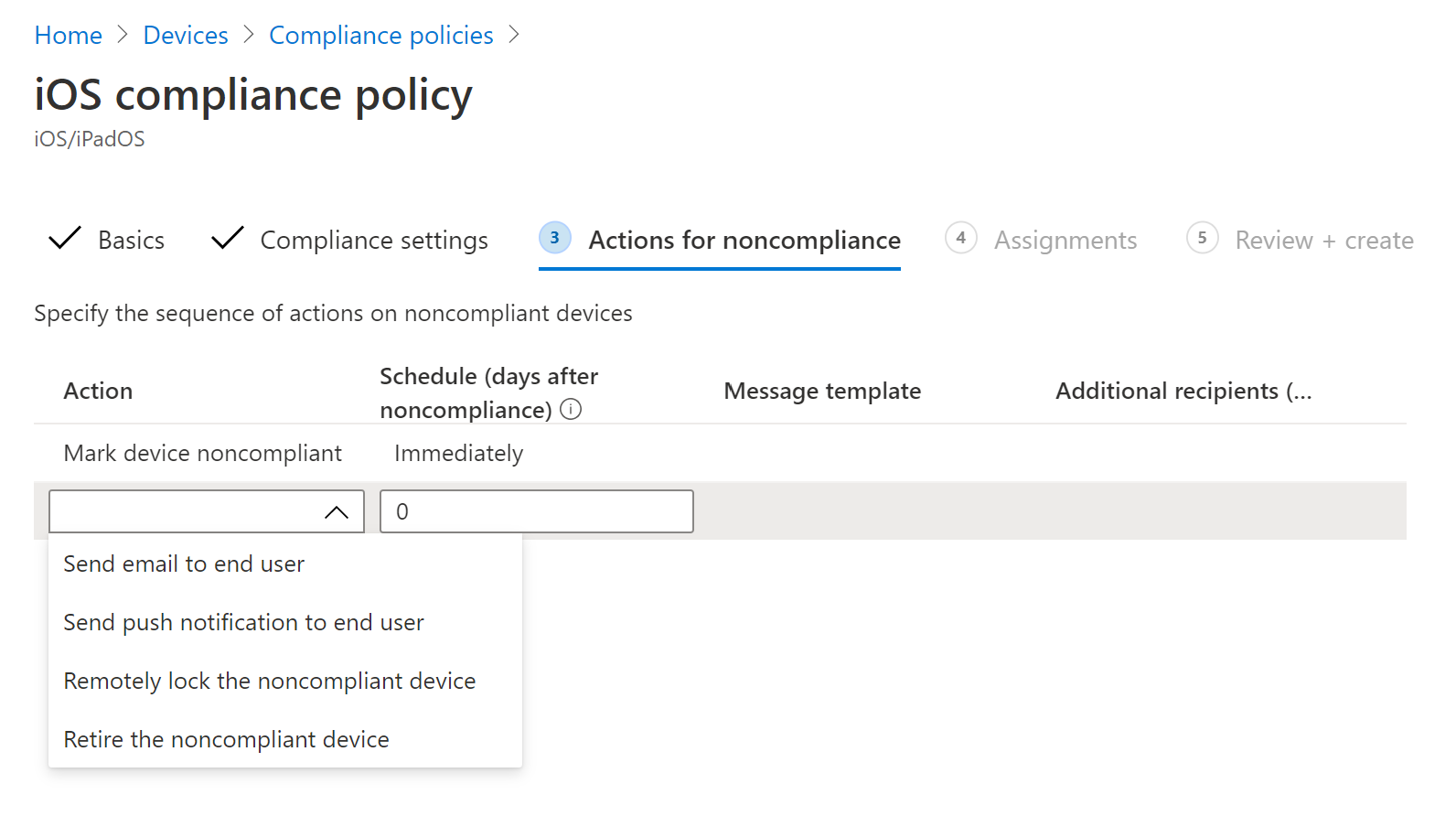

Følg nedenstående trin for at oprette en politik for overholdelse af angivne standarder for jailbrokenenheder.

I Microsoft Intune Administration skal du gå til>Enheders overholdelsespolitikker>Opret politik. Vælg "iOS/iPadOS" som platform, og vælg Opret.

Angiv et navn på politikken, f.eks . politik for overholdelse af regler og standarder for jailbreak.

På siden med indstillinger for overholdelse skal du vælge at udvide afsnittet Enhedstilstand og vælge

Blocki feltet Jailbroken-enheder .I afsnittet Handlinger for manglende overholdelse skal du vælge handlingerne i henhold til dine krav og derefter vælge Næste.

I afsnittet Tildelinger skal du vælge de brugergrupper, du vil medtage for denne politik, og derefter vælge Næste.

I afsnittet Gennemse + Opret skal du kontrollere, at alle de angivne oplysninger er korrekte, og derefter vælge Opret.

Konfigurer brugerdefinerede indikatorer

Defender for Endpoint på iOS giver administratorer mulighed for også at konfigurere brugerdefinerede indikatorer på iOS-enheder. Du kan få mere at vide om, hvordan du konfigurerer brugerdefinerede indikatorer, under Administrer indikatorer.

Bemærk!

Defender for Endpoint på iOS understøtter kun oprettelse af brugerdefinerede indikatorer for URL-adresser og domæner. IP-baserede brugerdefinerede indikatorer understøttes ikke på iOS.

For iOS genereres der ingen beskeder på Microsoft Defender XDR, når den URL-adresse eller det domæne, der er angivet i indikatoren, tilgås.

Konfigurer vurdering af sårbarheder for apps

Reduktion af cyberrisiko kræver omfattende risikobaseret sårbarhedsstyring for at identificere, vurdere, afhjælpe og spore alle dine største sårbarheder på tværs af dine vigtigste aktiver – alt sammen i en enkelt løsning. Besøg denne side for at få mere at vide om Microsoft Defender Vulnerability Management i Microsoft Defender for Endpoint.

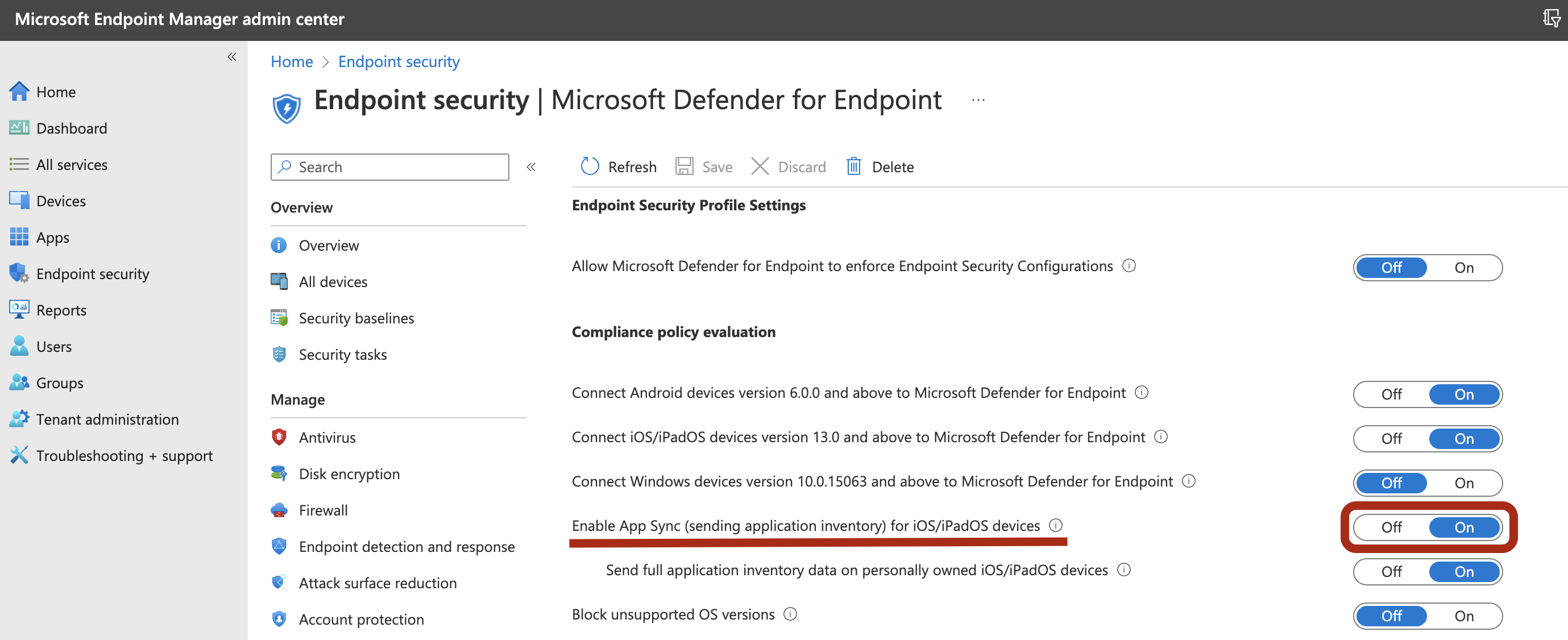

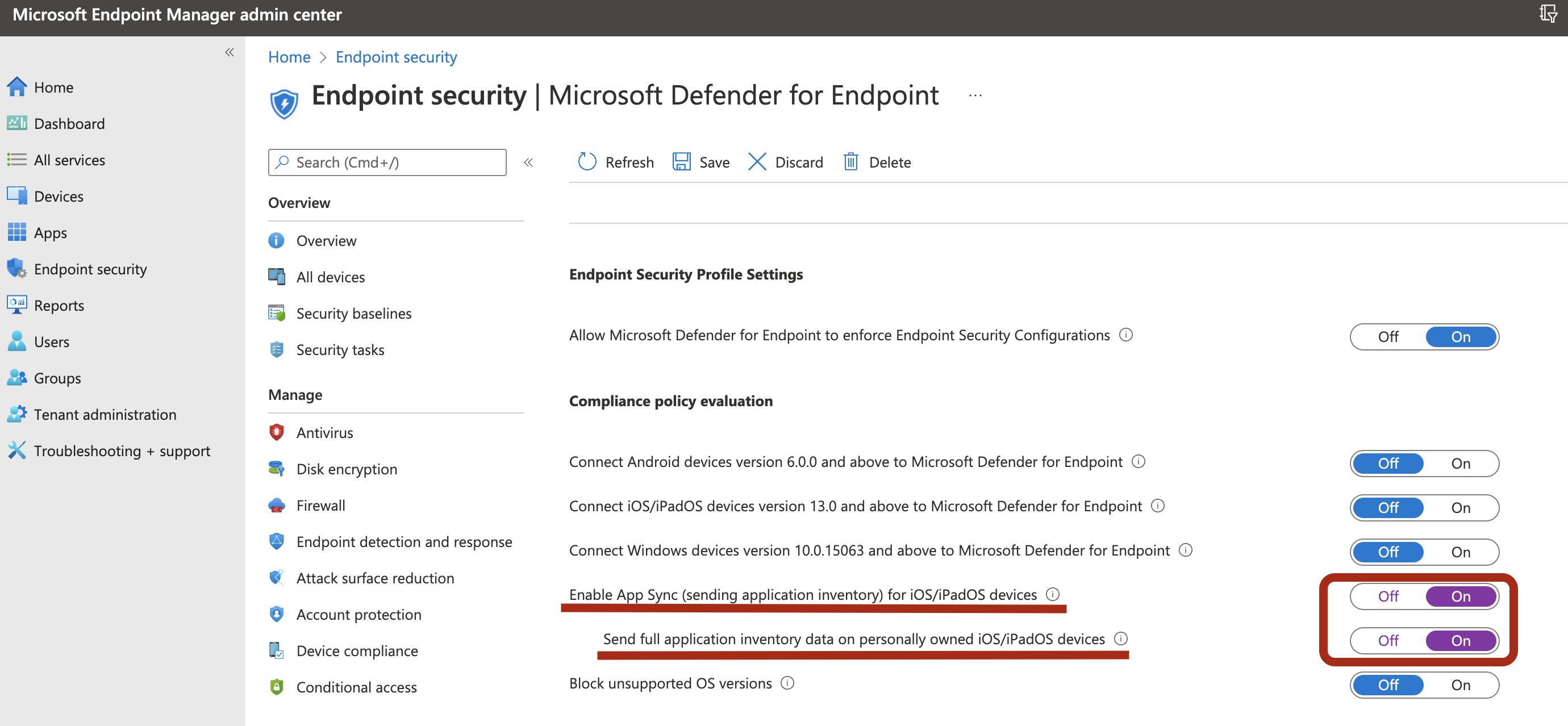

Defender for Endpoint på iOS understøtter sårbarhedsvurderinger af operativsystemet og apps. Vurdering af sårbarheder for iOS-versioner er tilgængelig for både tilmeldte (MDM) og MAM-enheder (unenrolled). Vurdering af sårbarheder for apps er kun for tilmeldte enheder (MDM). Administratorer kan bruge følgende trin til at konfigurere sårbarhedsvurderingen af apps.

På en overvåget enhed

Sørg for, at enheden er konfigureret i overvåget tilstand.

Hvis du vil aktivere funktionen i Microsoft Intune Administration, skal du gå til Endpoint Security>Microsoft Defender for Endpoint>Aktivér appsynkronisering for iOS-/iPadOS-enheder.

Bemærk!

For at få vist listen over alle apps, herunder ikke-administrerede apps, skal administratoren aktivere indstillingen Send komplette programoversigtsdata på personligt ejede iOS-/iPadOS-enheder på Intune-administrationsportalen for de overvågede enheder, der er markeret som "personlig". For de overvågede enheder, der er markeret som "Firma" på Intune-administrationsportalen, behøver administratoren ikke at aktivere Send komplette data om programoversigt på personligt ejede iOS-/iPadOS-enheder.

På en ikke-overvåget enhed

Hvis du vil aktivere funktionen i Microsoft Intune Administration, skal du gå til Endpoint Security>Microsoft Defender for Endpoint>Aktivér appsynkronisering for iOS-/iPadOS-enheder.

Hvis du vil hente listen over alle apps, herunder ikke-administrerede apps, skal du aktivere til/fra-knappen Send komplette programoversigtsdata på personligt ejede iOS-/iPadOS-enheder.

Brug følgende trin til at konfigurere indstillingen for beskyttelse af personlige oplysninger.

Gå tilKonfigurationspolitikker> for apps>Tilføj>administrerede enheder.

Giv politikken et navn, Platform>iOS/iPadOS.

Vælg Microsoft Defender for Endpoint som destinationsapp.

På siden Indstillinger skal du vælge Brug konfigurationsdesigner og tilføje

DefenderTVMPrivacyModesom nøglen. Angiv dens værditype somString.- Hvis du vil deaktivere beskyttelse af personlige oplysninger og indsamle listen over installerede apps, skal du angive værdien som

Falseog derefter tildele denne politik til brugere. - Denne værdi er som standard angivet til

Truefor ikke-overvågede enheder. - For brugere med nøgle angivet som

Falsesender Defender for Endpoint listen over apps, der er installeret på enheden, til vurdering af sårbarheder.

- Hvis du vil deaktivere beskyttelse af personlige oplysninger og indsamle listen over installerede apps, skal du angive værdien som

Vælg Næste , og tildel denne profil til målrettede enheder/brugere.

Aktivering eller deaktivering af kontrolelementer til beskyttelse af personlige oplysninger påvirker ikke kontrollen af enhedens overholdelse af angivne standarder eller betinget adgang.

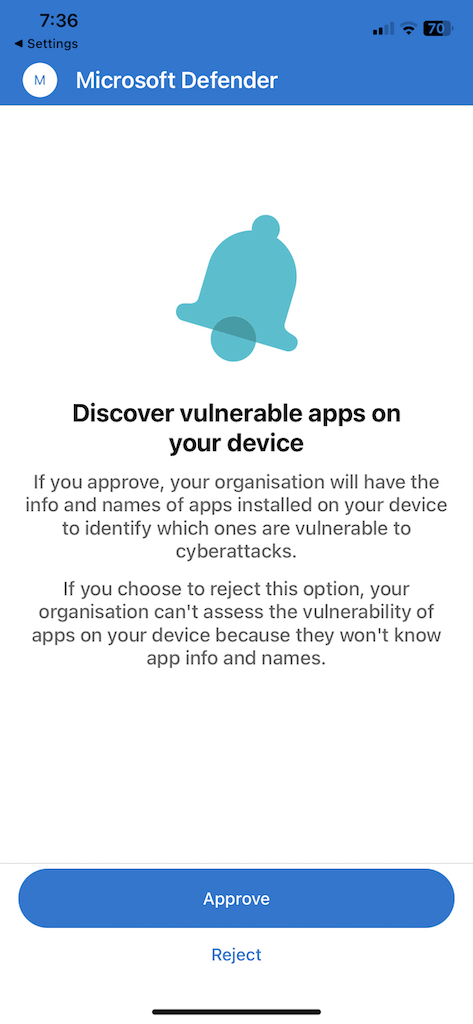

Når konfigurationen er anvendt, skal slutbrugerne åbne appen for at godkende indstillingen for beskyttelse af personlige oplysninger.

- Skærmbilledet til godkendelse af beskyttelse af personlige oplysninger vises kun for ikke-overvågede enheder.

- Kun hvis slutbrugeren godkender beskyttelsen af personlige oplysninger, sendes appoplysningerne til Defender for Endpoint-konsollen.

Når klientversionerne er installeret for at målrette iOS-enheder, starter behandlingen. Sikkerhedsrisici, der findes på disse enheder, vises i dashboardet Administration af sårbarheder i Defender. Behandlingen kan tage nogle timer (maks. 24 timer) at fuldføre. Denne tidsramme gælder især for hele listen over apps, der vises i softwareoversigten.

Bemærk!

Hvis du bruger SSL-inspektionsløsningen på din iOS-enhed, skal du tilføje domænenavnene securitycenter.windows.com (i kommercielle miljøer) og securitycenter.windows.us (i GCC-miljøer) for at få funktioner til administration af trusler og sårbarheder til at fungere.

Deaktiver log af

Defender for Endpoint på iOS understøtter installation uden knappen Log af i appen for at forhindre brugere i at logge af Defender-appen. Dette er vigtigt for at forhindre brugere i at ændre enheden.

Denne konfiguration er tilgængelig for både de tilmeldte (MDM)-enheder og MAM-enheder (unenrolled). Administratorer kan bruge følgende trin til at konfigurere log af

Konfigurer deaktivering af logon ved hjælp af MDM

For tilmeldte enheder (MDM)

I Microsoft Intune Administration skal du gå til Apps>Appkonfigurationspolitikker>Tilføj>administrerede enheder.

Giv politikken et navn, og vælg derefter Platform>iOS/iPadOS.

Vælg

Microsoft Defender for Endpointsom destinationsapp.På siden Indstillinger skal du vælge Brug konfigurationsdesigner og tilføje

DisableSignOutsom nøglen. Angiv dens værditype somString.- Som standard

DisableSignOut = false. - En administrator kan indstille

DisableSignOut = truetil at deaktivere logonknappen i appen. Brugerne kan ikke se knappen Log af, når politikken er pushet.

- Som standard

Vælg Næste, og tildel derefter denne politik til målrettede enheder/brugere.

Konfigurer deaktiver log af ved hjælp af MAM

Til ikke-tilmeldte enheder (MAM)

I Microsoft Intune Administration skal du navigere til Apps>Appkonfigurationspolitikker>Tilføj>administrerede apps.

Giv politikken et navn.

Under Vælg offentlige apps skal du vælge

Microsoft Defender for Endpointsom destinationsapp.På siden Indstillinger skal du tilføje

DisableSignOutsom nøglen og angive dens værdi somtrue.- Som standard

DisableSignOut = false. - En administrator kan indstille

DisableSignOut = truetil at deaktivere logonknappen i appen. Brugerne kan ikke se logonknappen, når politikken er pushet.

- Som standard

Vælg Næste, og tildel derefter denne politik til målrettede enheder/brugere.

Enhedsmærkning

Defender for Endpoint på iOS muliggør massemarkering af mobilenheder under onboarding ved at give administratorerne mulighed for at konfigurere mærker via Intune. Administratoren kan konfigurere enhedskoderne via Intune via konfigurationspolitikker og pushe dem til brugerens enheder. Når brugeren installerer og aktiverer Defender, overfører klientappen enhedskoderne til Microsoft Defender-portalen. Enhedskoderne vises i forhold til enhederne i enhedsoversigten.

Denne konfiguration er tilgængelig for både de tilmeldte (MDM)-enheder og MAM-enheder (unenrolled). Administratorer kan bruge følgende trin til at konfigurere enhedskoder.

Konfigurer enhedskoder ved hjælp af MDM

For tilmeldte enheder (MDM)

I Microsoft Intune Administration skal du gå til Apps>Appkonfigurationspolitikker>Tilføj>administrerede enheder.

Giv politikken et navn, og vælg derefter Platform>iOS/iPadOS.

Vælg

Microsoft Defender for Endpointsom destinationsapp.På siden Indstillinger skal du vælge Brug konfigurationsdesigner og tilføje

DefenderDeviceTagsom nøglen. Angiv dens værditype somString.- En administrator kan tildele et nyt mærke ved at tilføje nøglen

DefenderDeviceTagog angive en værdi for enhedskoden. - En administrator kan redigere en eksisterende kode ved at ændre værdien af nøglen

DefenderDeviceTag. - En administrator kan slette et eksisterende mærke ved at fjerne nøglen

DefenderDeviceTag.

- En administrator kan tildele et nyt mærke ved at tilføje nøglen

Vælg Næste, og tildel derefter denne politik til målrettede enheder/brugere.

Konfigurer enhedskoder ved hjælp af MAM

Til ikke-tilmeldte enheder (MAM)

I Microsoft Intune Administration skal du gå til Apps>Appkonfigurationspolitikker>Tilføj>administrerede apps.

Giv politikken et navn.

Under Vælg offentlige apps skal du vælge

Microsoft Defender for Endpointsom destinationsapp.På siden Indstillinger skal du tilføje

DefenderDeviceTagsom nøglen (under Generelle konfigurationsindstillinger).- En administrator kan tildele et nyt mærke ved at tilføje nøglen

DefenderDeviceTagog angive en værdi for enhedskoden. - En administrator kan redigere en eksisterende kode ved at ændre værdien af nøglen

DefenderDeviceTag. - En administrator kan slette et eksisterende mærke ved at fjerne nøglen

DefenderDeviceTag.

- En administrator kan tildele et nyt mærke ved at tilføje nøglen

Vælg Næste, og tildel derefter denne politik til målrettede enheder/brugere.

Bemærk!

Microsoft Defender-appen skal åbnes, for at mærker kan synkroniseres med Intune og overføres til Microsoft Defender-portalen. Det kan tage op til 18 timer, før mærkerne afspejles på portalen.

Ignorer meddelelser om opdateringer til operativsystemet

Der er en konfiguration tilgængelig, så kunderne kan undertrykke besked om opdatering af operativsystemet i Defender for Endpoint på iOS. Når konfigurationsnøglen er angivet i intune-appkonfigurationspolitikkerne, sender Defender for Endpoint ikke nogen meddelelser på enheden om os-opdateringer. Men når du åbner Microsoft Defender-appen, er kortet Enhedstilstand synligt og viser tilstanden for dit operativsystem.

Denne konfiguration er tilgængelig for både de tilmeldte (MDM)-enheder og MAM-enheder (unenrolled). Administratorer kan bruge følgende trin til at undertrykke meddelelsen om opdatering af operativsystemet.

Konfigurer os-opdateringsmeddelelser ved hjælp af MDM

For tilmeldte enheder (MDM)

I Microsoft Intune Administration skal du gå til Apps>Appkonfigurationspolitikker>Tilføj>administrerede enheder.

Giv politikken et navn, og vælg Platform>iOS/iPadOS.

Vælg

Microsoft Defender for Endpointsom destinationsapp.På siden Indstillinger skal du vælge Brug konfigurationsdesigner og tilføje

SuppressOSUpdateNotificationsom nøglen. Angiv dens værditype somString.- Som standard

SuppressOSUpdateNotification = false. - En administrator kan indstille

SuppressOSUpdateNotification = truetil at undertrykke meddelelser om opdateringer til operativsystemet. - Vælg Næste , og tildel denne politik til målrettede enheder/brugere.

- Som standard

Konfigurer os-opdateringsmeddelelser ved hjælp af MAM

Til ikke-tilmeldte enheder (MAM)

I Microsoft Intune Administration skal du navigere til Apps>Appkonfigurationspolitikker>Tilføj>administrerede apps.

Giv politikken et navn.

Under Vælg offentlige apps skal du vælge

Microsoft Defender for Endpointsom destinationsapp.På siden Indstillinger skal du tilføje

SuppressOSUpdateNotificationsom nøglen (under Generelle konfigurationsindstillinger).- Som standard

SuppressOSUpdateNotification = false. - En administrator kan indstille

SuppressOSUpdateNotification = truetil at undertrykke meddelelser om opdateringer til operativsystemet.

- Som standard

Vælg Næste , og tildel denne politik til målrettede enheder/brugere.

Konfigurer muligheden for at sende feedback i appen

Kunder har nu mulighed for at konfigurere muligheden for at sende feedbackdata til Microsoft i Defender for Endpoint-appen. Feedbackdata hjælper Microsoft med at forbedre produkter og foretage fejlfinding af problemer.

Bemærk!

For cloudkunder i US Government er indsamling af feedbackdata deaktiveret som standard.

Brug følgende trin til at konfigurere indstillingen for at sende feedbackdata til Microsoft:

I Microsoft Intune Administration skal du gå til Apps>Appkonfigurationspolitikker>Tilføj>administrerede enheder.

Giv politikken et navn, og vælg Platform > iOS/iPadOS som profiltype.

Vælg

Microsoft Defender for Endpointsom destinationsapp.På siden Indstillinger skal du vælge Brug konfigurationsdesigner og tilføje

DefenderFeedbackDatasom nøglen og angive dens værditype somBoolean.- Hvis du vil fjerne slutbrugernes mulighed for at give feedback, skal du angive værdien som

falseog tildele denne politik til brugere. Denne værdi er som standard angivet tiltrue. For US Government-kunder er standardværdien angivet til 'falsk'. - For brugere med nøglesæt som

trueer der en mulighed for at sende feedbackdata til Microsoft i appen (menu>hjælp & feedback>Send feedback til Microsoft).

- Hvis du vil fjerne slutbrugernes mulighed for at give feedback, skal du angive værdien som

Vælg Næste , og tildel denne profil til målrettede enheder/brugere.

Rapportér usikre websteder

Phishingwebsteder repræsenterer pålidelige websteder med det formål at indhente dine personlige eller økonomiske oplysninger. Gå til siden Giv feedback om netværksbeskyttelse for at rapportere et websted, der kan være et phishingwebsted.

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender for Endpoint Tech Community.