Konfigurer politikker for antimalware i EOP

Tip

Vidste du, at du kan prøve funktionerne i Microsoft Defender XDR til Office 365 Plan 2 gratis? Brug den 90-dages Defender for Office 365 prøveversion på Microsoft Defender portalen med prøveversionshubben. Få mere at vide om, hvem der kan tilmelde dig og prøvevilkår i Prøv Microsoft Defender for Office 365.

I Microsoft 365-organisationer med postkasser i Exchange Online eller enkeltstående Exchange Online Protection -organisationer (EOP) uden Exchange Online postkasser beskyttes mails automatisk mod malware af EOP. EOP bruger antimalwarepolitikker til beskyttelsesindstillinger for skadelig software. Du kan få flere oplysninger under Beskyttelse mod skadelig software.

Tip

Vi anbefaler, at du aktiverer og føjer alle brugere til standard- og/eller strenge forudindstillede sikkerhedspolitikker. Du kan få flere oplysninger under Konfigurer beskyttelsespolitikker.

Standardpolitikken for antimalware gælder automatisk for alle modtagere. For at opnå større granularitet kan du også oprette brugerdefinerede antimalwarepolitikker, der gælder for bestemte brugere, grupper eller domæner i din organisation.

Bemærk!

Standardpolitikken for antimalware gælder for indgående og udgående mail. Brugerdefinerede antimalwarepolitikker gælder kun for indgående mail.

Du kan konfigurere antimalwarepolitikker på Microsoft Defender-portalen eller i PowerShell (Exchange Online PowerShell til Microsoft 365-organisationer med postkasser i Exchange Online; separat EOP PowerShell til organisationer uden Exchange Online postkasser).

Hvad har du brug for at vide, før du begynder?

Du åbner portalen Microsoft Defender på https://security.microsoft.com. Hvis du vil gå direkte til siden Antimalware , skal du bruge https://security.microsoft.com/antimalwarev2.

Hvis du vil oprette forbindelse til Exchange Online PowerShell, skal du se Opret forbindelse til Exchange Online PowerShell. Hvis du vil oprette forbindelse til enkeltstående EOP PowerShell, skal du se Opret forbindelse til Exchange Online Protection PowerShell.

Du skal have tildelt tilladelser, før du kan udføre procedurerne i denne artikel. Du har følgende muligheder:

Microsoft Defender XDR Unified-rollebaseret adgangskontrol (RBAC) (Hvis mail & samarbejde>Defender for Office 365 tilladelser er

aktive. Påvirker kun Defender-portalen, ikke PowerShell: Godkendelses- og indstillinger/Sikkerhedsindstillinger/Kernesikkerhedsindstillinger (administrer) eller Godkendelses- og indstillinger/Sikkerhedsindstillinger/Kernesikkerhedsindstillinger (læs).

aktive. Påvirker kun Defender-portalen, ikke PowerShell: Godkendelses- og indstillinger/Sikkerhedsindstillinger/Kernesikkerhedsindstillinger (administrer) eller Godkendelses- og indstillinger/Sikkerhedsindstillinger/Kernesikkerhedsindstillinger (læs).-

- Tilføj, rediger og slet politikker: Medlemskab i rollegrupperne Organisationsadministration eller Sikkerhedsadministrator .

- Skrivebeskyttet adgang til politikker: Medlemskab af rollegrupperne Global læser, Sikkerhedslæser eller Vis kun organisationsadministration .

Microsoft Entra tilladelser: Rollerne Global administrator*, Sikkerhedsadministrator, Global læser eller Sikkerhedslæser giver brugerne de nødvendige tilladelser og tilladelser til andre funktioner i Microsoft 365.

Vigtigt!

* Microsoft anbefaler, at du bruger roller med færrest tilladelser. Brug af konti med lavere tilladelser hjælper med at forbedre sikkerheden for din organisation. Global administrator er en yderst privilegeret rolle, der bør være begrænset til nødsituationer, når du ikke kan bruge en eksisterende rolle.

Du kan se vores anbefalede indstillinger for politikker for antimalware under Politikindstillinger for EOP-antimalware.

Tip

Indstillinger i standardpolitikker eller brugerdefinerede antimalwarepolitikker ignoreres, hvis en modtager også er inkluderet i standard- eller strenge forudindstillede sikkerhedspolitikker. Du kan få flere oplysninger under Rækkefølgen og rækkefølgen af mailbeskyttelse.

Brug Microsoft Defender-portalen til at oprette politikker for antimalware

På Microsoft Defender-portalen på https://security.microsoft.comskal du gå til Mail & Samarbejdspolitikker>& Regler>Trusselspolitikker>Antimalware i afsnittet Politikker. Hvis du vil gå direkte til siden Antimalware , skal du bruge https://security.microsoft.com/antimalwarev2.

På siden Antimalware skal du vælge

Opret for at åbne den nye guide til antimalwarepolitik.

Opret for at åbne den nye guide til antimalwarepolitik.Konfigurer disse indstillinger på siden Navngiv din politik :

- Navn: Angiv et entydigt, beskrivende navn til politikken.

- Beskrivelse: Angiv en valgfri beskrivelse af politikken.

Når du er færdig på siden Navngiv din politik , skal du vælge Næste.

På siden Brugere og domæner skal du identificere de interne modtagere, som politikken gælder for (modtagerbetingelser):

- Brugere: De angivne postkasser, mailbrugere eller mailkontakter.

-

Grupper:

- Medlemmer af de angivne distributionsgrupper eller mailaktiverede sikkerhedsgrupper (dynamiske distributionsgrupper understøttes ikke).

- Den angivne Microsoft 365-grupper.

- Domæner: Alle modtagere i organisationen med en primær mailadresse i det angivne accepterede domæne.

Klik i det relevante felt, begynd at skrive en værdi, og vælg den ønskede værdi fra resultaterne. Gentag denne proces så mange gange, det er nødvendigt. Hvis du vil fjerne en eksisterende værdi, skal du vælge

ud for værdien.

ud for værdien.For brugere eller grupper kan du bruge de fleste identifikatorer (navn, vist navn, alias, mailadresse, kontonavn osv.), men det tilsvarende viste navn vises i resultaterne. For brugere eller grupper skal du angive en stjerne (*) alene for at se alle tilgængelige værdier.

Du kan kun bruge en betingelse én gang, men betingelsen kan indeholde flere værdier:

Flere værdier med samme betingelse bruger OR-logik (f.eks.< recipient1> eller <recipient2>). Hvis modtageren stemmer overens med en af de angivne værdier, anvendes politikken på dem.

Forskellige typer betingelser bruger AND-logik. Modtageren skal matche alle de angivne betingelser for, at politikken gælder for vedkommende. Du kan f.eks. konfigurere en betingelse med følgende værdier:

- Brugere:

romain@contoso.com - Grupper: Direktører

Politikken anvendes kun på

romain@contoso.com, hvis han også er medlem af gruppen Direktører. Ellers anvendes politikken ikke på ham.- Brugere:

Udelad disse brugere, grupper og domæner: Hvis du vil tilføje undtagelser for de interne modtagere, som politikken gælder for (modtagerundtagelser), skal du vælge denne indstilling og konfigurere undtagelserne.

Du kan kun bruge en undtagelse én gang, men undtagelsen kan indeholde flere værdier:

- Flere værdier med den samme undtagelse bruger OR-logik (f.eks.< recipient1> eller <recipient2>). Hvis modtageren matcher nogen af de angivne værdier, anvendes politikken ikke på dem.

- Forskellige typer undtagelser bruger OR-logik (f.eks. <modtager1> eller <medlem af gruppe1> eller <medlem af domæne1>). Hvis modtageren stemmer overens med nogen af de angivne undtagelsesværdier, anvendes politikken ikke på dem.

Når du er færdig på siden Brugere og domæner , skal du vælge Næste.

Konfigurer følgende indstillinger på siden Beskyttelsesindstillinger :

Sektionen Beskyttelsesindstillinger:

Aktivér filteret for almindelige vedhæftede filer: Hvis du vælger denne indstilling, behandles meddelelser med de angivne vedhæftede filer som malware og bliver automatisk sat i karantæne. Du kan redigere listen ved at klikke på Tilpas filtyper og vælge eller fravælge værdier på listen.

Du kan se standardværdierne og de tilgængelige værdier under Filter for almindelige vedhæftede filer i politikker for antimalware.

Når disse typer findes: Vælg en af følgende værdier:

- Afvis meddelelsen med en rapport, der ikke leveres (NDR) (dette er standardværdien)

- Sæt meddelelsen i karantæne

Aktivér automatisk fjernelse på nul timer for malware: Hvis du vælger denne indstilling, sætter ZAP malwaremeddelelser, der allerede er blevet leveret, i karantæne. Du kan få flere oplysninger under Zap (automatisk fjernelse på nul timer) for malware.

Karantænepolitik: Vælg den karantænepolitik, der gælder for meddelelser, der er sat i karantæne som malware. Karantænepolitikken med navnet AdminOnlyAccessPolicy bruges som standard til registrering af malware. Du kan få flere oplysninger om denne karantænepolitik under Anatomi af en karantænepolitik.

Tip

Karantænemeddelelser er deaktiveret i politikken med navnet AdminOnlyAccessPolicy. Hvis du vil give modtagere, der har meddelelser i karantæne som malware, skal du oprette eller bruge en eksisterende karantænepolitik, hvor karantænemeddelelser er slået til. Du kan finde instruktioner under Opret karantænepolitikker på Microsoft Defender-portalen.

Brugerne kan ikke frigive deres egne meddelelser, der blev sat i karantæne som malware af politikker for antimalware, uanset hvordan karantænepolitikken er konfigureret. Hvis politikken giver brugerne mulighed for at frigive deres egne karantænemeddelelser, har brugerne i stedet tilladelse til at anmode om frigivelse af deres karantænelagrede malwaremeddelelser.

Meddelelsessektion :

sektionen Administration meddelelser: Vælg ingen, én eller begge af følgende indstillinger:

- Giv en administrator besked om ikke-leverede meddelelser fra interne afsendere: Hvis du vælger denne indstilling, skal du angive en modtagermailadresse i feltet Administration mailadresse, der vises.

- Giv en administrator besked om ikke-leverede meddelelser fra eksterne afsendere: Hvis du vælger denne indstilling, skal du angive en modtagermailadresse i feltet Administration mailadresse, der vises.

Tip

Administration meddelelser sendes kun for vedhæftede filer, der er klassificeret som malware.

Den karantænepolitik, der er tildelt til antimalwarepolitikken, bestemmer, om modtagerne modtager mailmeddelelser om meddelelser, der er sat i karantæne som malware.

Afsnittet Tilpas meddelelser : Brug indstillingerne i dette afsnit til at tilpasse de meddelelsesegenskaber, der bruges til administratormeddelelser.

Brug tilpasset meddelelsestekst: Hvis du vælger denne indstilling, skal du bruge felterne Fra navn og Fra-adresse , der vises for at angive afsenderens navn og mailadresse for administratormeddelelser.

Tilpas meddelelser for meddelelser fra interne afsendere : Hvis du tidligere har valgt Giv en administrator besked om ikke-leverede meddelelser fra interne afsendere, skal du bruge felterne Emne og Meddelelse , der vises i dette afsnit, til at angive emnet og meddelelsesteksten i administratormeddelelsesmeddelelser.

Tilpas meddelelser for meddelelser fra eksterne afsendere : Hvis du tidligere har valgt Giv en administrator besked om ikke-leverede meddelelser fra eksterne afsendere, skal du bruge felterne Emne og Meddelelse , der vises i dette afsnit, til at angive emnet og meddelelsesteksten i administratormeddelelsesmeddelelser.

Når du er færdig på siden Beskyttelsesindstillinger , skal du vælge Næste.

Gennemse dine indstillinger på siden Gennemse . Du kan vælge Rediger i hver sektion for at redigere indstillingerne i sektionen. Du kan også vælge Tilbage eller den specifikke side i guiden.

Når du er færdig på siden Gennemse , skal du vælge Send.

På siden Oprettet ny antimalwarepolitik kan du vælge links for at få vist politikken, få vist politikker for antimalware og få mere at vide om antimalwarepolitikker.

Når du er færdig på siden Oprettet ny antimalwarepolitik , skal du vælge Udført.

Tilbage på siden Antimalware vises den nye politik.

Brug Microsoft Defender-portalen til at få vist oplysninger om politik for antimalware

På Microsoft Defender-portalen på https://security.microsoft.comskal du gå til Mail & Samarbejdspolitikker>& Regler>Trusselspolitikker>Antimalware i afsnittet Politikker. Du kan også gå direkte til siden Anti-malware ved at bruge https://security.microsoft.com/antimalwarev2.

På siden Antimalware vises følgende egenskaber på listen over politikker for antimalware:

- Navn

-

Status: Værdierne er:

- Altid aktiveret for standardpolitikken for antimalware.

- Til eller Fra for andre antimalwarepolitikker.

- Prioritet: Du kan få flere oplysninger i afsnittet Angiv prioritet for brugerdefinerede antimalwarepolitikker .

Hvis du vil ændre listen over politikker fra normal til kompakt afstand, skal du vælge ![]() Skift listeafstand til kompakt eller normal og derefter vælge

Skift listeafstand til kompakt eller normal og derefter vælge ![]() Kompakt liste.

Kompakt liste.

Brug søgefeltet![]() og en tilsvarende værdi til at finde specifikke antimalwarepolitikker.

og en tilsvarende værdi til at finde specifikke antimalwarepolitikker.

Brug ![]() Eksportér til at eksportere listen over politikker til en CSV-fil.

Eksportér til at eksportere listen over politikker til en CSV-fil.

Vælg en politik ved at klikke et vilkårligt sted i rækken ud for navnet for at åbne detaljer for politikken.

Tip

Hvis du vil se detaljer om andre politikker for antimalware uden at forlade pop op-vinduet med detaljer, skal du bruge  Forrige element og Næste element øverst i pop op-vinduet.

Forrige element og Næste element øverst i pop op-vinduet.

Brug Microsoft Defender-portalen til at udføre handlinger på politikker til bekæmpelse af skadelig software

På Microsoft Defender-portalen på https://security.microsoft.comskal du gå til Mail & Samarbejdspolitikker>& Regler>Trusselspolitikker>Antimalware i afsnittet Politikker. Hvis du vil gå direkte til siden Antimalware , skal du bruge https://security.microsoft.com/antimalwarev2.

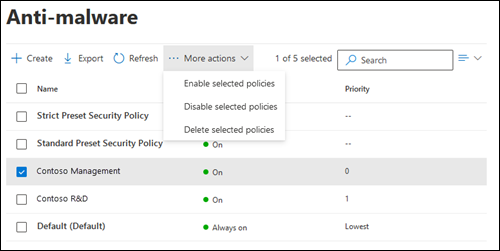

På siden Antimalware skal du vælge politikken for antimalware ved hjælp af en af følgende metoder:

Vælg politikken på listen ved at markere afkrydsningsfeltet ud for navnet. Følgende handlinger er tilgængelige på

rullelisten Flere handlinger, der vises:

rullelisten Flere handlinger, der vises:- Aktivér valgte politikker.

- Deaktiver valgte politikker.

- Slet de valgte politikker.

Vælg politikken på listen ved at klikke et vilkårligt sted i rækken ud for afkrydsningsfeltet ud for navnet. Nogle eller alle følgende handlinger er tilgængelige i det detaljerede pop op-vindue, der åbnes:

- Rediger politikindstillinger ved at klikke på Rediger i hvert afsnit (brugerdefinerede politikker eller standardpolitikken)

-

Slå til eller

Slå til eller  fra (kun brugerdefinerede politikker)

fra (kun brugerdefinerede politikker) -

Forøg prioritet eller

Forøg prioritet eller  Formindsk prioritet (kun brugerdefinerede politikker)

Formindsk prioritet (kun brugerdefinerede politikker) -

Slet politik (kun brugerdefinerede politikker)

Slet politik (kun brugerdefinerede politikker)

Handlingerne er beskrevet i følgende underafsnit.

Brug Microsoft Defender-portalen til at ændre politikker for antimalware

Når du har valgt standardpolitikken for antimalware eller en brugerdefineret politik ved at klikke et andet sted i rækken end afkrydsningsfeltet ud for navnet, vises politikindstillingerne i det detaljerede pop op-vindue, der åbnes. Vælg Rediger i hver sektion for at redigere indstillingerne i sektionen. Du kan få flere oplysninger om indstillingerne i afsnittet Opret antimalwarepolitikker tidligere i denne artikel.

For standardpolitikken kan du ikke ændre navnet på politikken, og der er ingen modtagerfiltre at konfigurere (politikken gælder for alle modtagere). Men du kan ændre alle andre indstillinger i politikken.

For antimalwarepolitikker med navnet Standard preset Security Policy og Strict Preset Security Policy , der er knyttet til forudindstillede sikkerhedspolitikker, kan du ikke ændre politikindstillingerne i pop op-vinduet med detaljer. Du skal i stedet vælge ![]() Vis forudindstillede sikkerhedspolitikker i pop op-vinduet med detaljer for at gå til siden Forudindstillede sikkerhedspolitikker på https://security.microsoft.com/presetSecurityPolicies for at redigere de forudindstillede sikkerhedspolitikker.

Vis forudindstillede sikkerhedspolitikker i pop op-vinduet med detaljer for at gå til siden Forudindstillede sikkerhedspolitikker på https://security.microsoft.com/presetSecurityPolicies for at redigere de forudindstillede sikkerhedspolitikker.

Brug Microsoft Defender-portalen til at aktivere eller deaktivere brugerdefinerede antimalwarepolitikker

Du kan ikke deaktivere standardpolitikken for antimalware (den er altid aktiveret).

Du kan ikke aktivere eller deaktivere de antimalwarepolitikker, der er knyttet til standard- og strenge forudindstillede sikkerhedspolitikker. Du aktiverer eller deaktiverer standard- eller strenge forudindstillede sikkerhedspolitikker på siden Forudindstillede sikkerhedspolitikker på https://security.microsoft.com/presetSecurityPolicies.

Når du har valgt en aktiveret brugerdefineret politik for antimalware ( statusværdien er Slået til), skal du bruge en af følgende metoder til at deaktivere den:

-

På siden Antimalware : Vælg

Flere handlinger>Deaktiver valgte politikker.

Flere handlinger>Deaktiver valgte politikker. -

I detaljer for politikken: Vælg

Slå fra øverst i pop op-vinduet.

Slå fra øverst i pop op-vinduet.

Når du har valgt en deaktiveret brugerdefineret antimalwarepolitik ( statusværdien er Slået fra), skal du bruge en af følgende metoder til at aktivere den:

-

På siden Antimalware : Vælg

Flere handlinger>Aktivér valgte politikker.

Flere handlinger>Aktivér valgte politikker. -

I pop op-vinduet med detaljer for politikken: Vælg

Slå til øverst i pop op-vinduet.

Slå til øverst i pop op-vinduet.

På siden Antimalware er statusværdien for politikken nu Til eller Fra.

Brug Microsoft Defender-portalen til at angive prioriteten for brugerdefinerede antimalwarepolitikker

Antimalwarepolitikker behandles i den rækkefølge, de vises på siden Antimalware :

- Politikken for antimalware med navnet Strict Preset Security Policy , der er knyttet til den forudindstillede sikkerhedspolitik Strict, anvendes altid først (hvis den forudindstillede sikkerhedspolitik Strict er aktiveret).

- Antimalwarepolitikken med navnet Standard Preset Security Policy , der er knyttet til den forudindstillede standardsikkerhedspolitik, anvendes altid næste (hvis standardindstillingen for den forudindstillede sikkerhedspolitik er aktiveret).

- Brugerdefinerede antimalwarepolitikker anvendes i prioriteret rækkefølge (hvis de er aktiveret):

- En lavere prioritetsværdi angiver en højere prioritet (0 er den højeste).

- En ny politik oprettes som standard med en prioritet, der er lavere end den laveste eksisterende brugerdefinerede politik (den første er 0, den næste er 1 osv.).

- Der kan ikke være to politikker med samme prioritetsværdi.

- Standardpolitikken for antimalware har altid prioritetsværdien Laveste, og du kan ikke ændre den.

Beskyttelse mod skadelig software stopper for en modtager, når den første politik er anvendt (den højeste prioritet for den pågældende modtager). Du kan få flere oplysninger under Rækkefølgen og rækkefølgen af mailbeskyttelse.

Når du har valgt den brugerdefinerede antimalwarepolitik ved at klikke et andet sted i rækken end afkrydsningsfeltet ud for navnet, kan du øge eller mindske prioriteten af politikken i det detaljerede pop op-vindue, der åbnes:

- Den brugerdefinerede politik med prioritetsværdien0 på siden Antimalware har

handlingen Formindsk prioritet øverst i pop op-vinduet med detaljer.

handlingen Formindsk prioritet øverst i pop op-vinduet med detaljer. - Den brugerdefinerede politik med den laveste prioritet (højeste prioritetsværdi, f.eks. 3) har

handlingen Forøg prioritet øverst i pop op-vinduet med detaljer.

handlingen Forøg prioritet øverst i pop op-vinduet med detaljer. - Hvis du har tre eller flere politikker, har politikkerne mellem prioritet 0 og den laveste prioritet både handlingerne

Forøg prioritet og

Forøg prioritet og  Formindsk prioritet øverst i detaljevinduet.

Formindsk prioritet øverst i detaljevinduet.

Når du er færdig i pop op-vinduet med politikoplysninger, skal du vælge Luk.

Tilbage på siden Antimalware matcher rækkefølgen af politikken på listen den opdaterede prioritetsværdi .

Brug Microsoft Defender-portalen til at fjerne brugerdefinerede politikker for antimalware

Du kan ikke fjerne standardpolitikken for antimalware eller politikker for antimalware med navnet Standard preset Security Policy og Strict Preset Security Policy , der er knyttet til forudindstillede sikkerhedspolitikker.

Når du har valgt den brugerdefinerede politik for antimalware, skal du bruge en af følgende metoder til at fjerne den:

-

På siden Antimalware : Vælg

Flere handlinger>Slet de valgte politikker.

Flere handlinger>Slet de valgte politikker. -

I pop op-vinduet med detaljer for politikken: Vælg

Slet politik øverst i pop op-vinduet.

Slet politik øverst i pop op-vinduet.

Vælg Ja i den advarselsdialogboks, der åbnes.

På siden Antimalware vises den slettede politik ikke længere.

Brug Exchange Online PowerShell eller enkeltstående EOP PowerShell til at konfigurere politikker for antimalware

I PowerShell er de grundlæggende elementer i en antimalwarepolitik:

- Filterpolitikken for malware: Angiver modtagermeddelelsen, afsender- og administratormeddelelsen, ZAP og de almindelige filterindstillinger for vedhæftede filer.

- Reglen for malwarefilter: Angiver prioritets- og modtagerfiltrene (hvem politikken gælder for) for en politik for malwarefilter.

Forskellen mellem disse to elementer er ikke indlysende, når du administrerer antimalwarepolitikker på Microsoft Defender-portalen:

- Når du opretter en antimalwarepolitik på Defender-portalen, opretter du faktisk en regel for malwarefilter og den tilknyttede politik for malwarefilter på samme tid ved hjælp af det samme navn for begge.

- Når du ændrer en antimalwarepolitik på Defender-portalen, ændrer indstillinger, der er relateret til navn, prioritet, aktiveret eller deaktiveret, og modtagerfiltre reglen for malwarefilteret. Andre indstillinger (modtagermeddelelse, afsender- og administratormeddelelse, ZAP og det almindelige filter for vedhæftede filer) ændrer den tilknyttede politik for malwarefilter.

- Når du fjerner en antimalwarepolitik fra Defender-portalen, fjernes reglen for malwarefilteret og den tilknyttede politik for malwarefilter på samme tid.

I Exchange Online PowerShell eller enkeltstående EOP PowerShell er forskellen mellem politikker for malwarefilter og regler for malwarefilter synlig. Du administrerer politikker for filtrering af skadelig software ved hjælp af *-MalwareFilterPolicy-cmdlet'erne , og du administrerer regler for malwarefilter ved hjælp af *-MalwareFilterRule-cmdlet'erne .

- I PowerShell skal du først oprette filterpolitikken for skadelig software og derefter oprette reglen for malwarefilter, der identificerer den politik, som reglen gælder for.

- I PowerShell kan du ændre indstillingerne i politikken for malwarefilter og reglen for malwarefilter separat.

- Når du fjerner en politik for malwarefilter fra PowerShell, fjernes den tilsvarende regel for malwarefilter ikke automatisk og omvendt.

Brug PowerShell til at oprette politikker for antimalware

Oprettelse af en antimalwarepolitik i PowerShell er en proces med to trin:

- Opret politikken for malwarefilter.

- Opret reglen for malwarefilter, der angiver den politik for malwarefilter, som reglen gælder for.

Noter:

- Du kan oprette en ny regel for malwarefilter og tildele den en eksisterende politik for ikke-tilknyttet malwarefilter. En regel for malwarefilter kan ikke knyttes til mere end én politik for malwarefilter.

- Der er to indstillinger, som du kan konfigurere på nye politikker for antimalware i PowerShell, som ikke er tilgængelige på Microsoft Defender-portalen, før du har oprettet politikken:

- Opret den nye politik som deaktiveret (aktiveret

$falsepå Cmdlet'en New-MalwareFilterRule ). - Angiv prioriteten for politikken under oprettelse (prioritetsnummer<>) på New-MalwareFilterRule-cmdlet'en.

- Opret den nye politik som deaktiveret (aktiveret

- En ny politik for malwarefilter, som du opretter i PowerShell, kan ikke ses på Microsoft Defender-portalen, før du tildeler politikken til en regel for malwarefilter.

Trin 1: Brug PowerShell til at oprette en politik for malwarefilter

Hvis du vil oprette en politik for malwarefilter, skal du bruge denne syntaks:

New-MalwareFilterPolicy -Name "<PolicyName>" [-AdminDisplayName "<OptionalComments>"] [-EnableFileFilter <$true | $false>] [-FileTypeAction <Reject | Quarantine>] [-FileTypes FileType1,FileType2,...FileTypeN] [-CustomNotifications <$true | $false>] [<Inbound notification options>] [<Outbound notification options>] [-QuarantineTag <QuarantineTagName>]

I dette eksempel oprettes en ny politik for malwarefilter med navnet Contoso Malware Filter Policy med disse indstillinger:

- Giv besked admin@contoso.com , når der registreres malware i en meddelelse fra en intern afsender.

- Filteret med almindelige vedhæftede filer er aktiveret (

-EnableFileFilter $true), og standardlisten over filtyper bruges (vi bruger ikke parameteren FileTypes ). - Meddelelser, der registreres af filteret for fælles vedhæftede filer, afvises med en NDR (vi bruger ikke parameteren FileTypeAction , og standardværdien er

Reject). - Standard karantænepolitikken for malwareregistreringer bruges (vi bruger ikke parameteren QuarantineTag ).

New-MalwareFilterPolicy -Name "Contoso Malware Filter Policy" -EnableFileFilter $true -EnableInternalSenderAdminNotifications $true -InternalSenderAdminAddress admin@contoso.com

Du kan finde detaljerede oplysninger om syntaks og parametre under New-MalwareFilterPolicy.

Trin 2: Brug PowerShell til at oprette en regel for malwarefilter

Hvis du vil oprette en regel for malwarefilter, skal du bruge denne syntaks:

New-MalwareFilterRule -Name "<RuleName>" -MalwareFilterPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

I dette eksempel oprettes en ny regel for malwarefilter med navnet Contoso-modtagere med disse indstillinger:

- Politikken for malwarefilter med navnet Contoso Malware Filter Policy er knyttet til reglen.

- Reglen gælder for modtagere i det contoso.com domæne.

New-MalwareFilterRule -Name "Contoso Recipients" -MalwareFilterPolicy "Contoso Malware Filter Policy" -RecipientDomainIs contoso.com

Du kan finde detaljerede oplysninger om syntaks og parametre under New-MalwareFilterRule.

Brug PowerShell til at få vist politikker for malwarefilter

Kør denne kommando for at returnere en oversigtsliste over alle politikker for malwarefiltrering:

Get-MalwareFilterPolicy

Hvis du vil returnere detaljerede oplysninger om en bestemt politik for malwarefilter, skal du bruge denne syntaks:

Get-MalwareFilterPolicy -Identity "<PolicyName>" | Format-List [<Specific properties to view>]

I dette eksempel returneres alle egenskabsværdierne for filterpolitikken for malware med navnet Direktører.

Get-MalwareFilterPolicy -Identity "Executives" | Format-List

I dette eksempel returneres kun de angivne egenskaber for den samme politik.

Get-MalwareFilterPolicy -Identity "Executives" | Format-List Action,AdminDisplayName,CustomNotifications,Enable*Notifications

Du kan finde detaljerede oplysninger om syntaks og parametre under Get-MalwareFilterPolicy.

Brug PowerShell til at få vist regler for malwarefilter

Kør denne kommando for at returnere en oversigtsliste over alle regler for malwarefilter:

Get-MalwareFilterRule

Hvis du vil filtrere listen efter aktiverede eller deaktiverede regler, skal du køre følgende kommandoer:

Get-MalwareFilterRule -State Disabled

Get-MalwareFilterRule -State Enabled

Hvis du vil returnere detaljerede oplysninger om en bestemt regel for malwarefilter, skal du bruge denne syntaks:

Get-MalwareFilterRule -Identity "<RuleName>" | Format-List [<Specific properties to view>]

I dette eksempel returneres alle egenskabsværdierne for reglen for malwarefilteret med navnet Direktører.

Get-MalwareFilterRule -Identity "Executives" | Format-List

I dette eksempel returneres kun de angivne egenskaber for den samme regel.

Get-MalwareFilterRule -Identity "Executives" | Format-List Name,Priority,State,MalwareFilterPolicy,*Is,*SentTo,*MemberOf

Du kan finde detaljerede oplysninger om syntaks og parametre under Get-MalwareFilterRule.

Brug PowerShell til at ændre politikker for malwarefilter

Ud over følgende elementer er de samme indstillinger tilgængelige, når du ændrer en politik for filtrering af malware i PowerShell, som når du opretter politikken som beskrevet i trin 1: Brug PowerShell til at oprette en politik for malwarefilter tidligere i denne artikel.

- Parameteren MakeDefault , der forvandler den angivne politik til standardpolitikken (anvendt på alle, ikke-redigerbar laveste prioritet, og du kan ikke slette den), er kun tilgængelig, når du ændrer en politik for malwarefilter i PowerShell.

- Du kan ikke omdøbe en politik for malwarefilter ( Cmdlet'en Set-MalwareFilterPolicy har ingen navneparameter ). Når du omdøber en antimalwarepolitik på Microsoft Defender-portalen, omdøber du kun reglen for malwarefilter.

Hvis du vil ændre en politik for malwarefilter, skal du bruge denne syntaks:

Set-MalwareFilterPolicy -Identity "<PolicyName>" <Settings>

Du kan finde detaljerede oplysninger om syntaks og parametre under Set-MalwareFilterPolicy.

Tip

Du kan finde detaljerede instruktioner til, hvordan du angiver den karantænepolitik, der skal bruges i en politik for malwarefilter, under Brug PowerShell til at angive karantænepolitikken i politikker til antimalware.

Brug PowerShell til at ændre regler for malwarefilter

Den eneste indstilling, der ikke er tilgængelig, når du ændrer en regel for malwarefilter i PowerShell, er parameteren Enabled , der giver dig mulighed for at oprette en deaktiveret regel. Hvis du vil aktivere eller deaktivere eksisterende regler for malwarefilter, skal du se næste afsnit.

Ellers er der ingen yderligere indstillinger tilgængelige, når du ændrer en regel for malwarefilter i PowerShell. De samme indstillinger er tilgængelige, når du opretter en regel som beskrevet i trin 2: Brug PowerShell til at oprette en regel for malwarefilter tidligere i denne artikel.

Hvis du vil ændre en regel for malwarefilter, skal du bruge denne syntaks:

Set-MalwareFilterRule -Identity "<RuleName>" <Settings>

Du kan finde detaljerede oplysninger om syntaks og parametre under Set-MalwareFilterRule.

Brug PowerShell til at aktivere eller deaktivere regler for malwarefilter

Aktivering eller deaktivering af en regel for malwarefilter i PowerShell aktiverer eller deaktiverer hele politikken for antimalware (reglen for malwarefilteret og den tildelte politik for malwarefilter). Du kan ikke aktivere eller deaktivere standardpolitikken for antimalware (den anvendes altid på alle modtagere).

Hvis du vil aktivere eller deaktivere en regel for malwarefilter i PowerShell, skal du bruge denne syntaks:

<Enable-MalwareFilterRule | Disable-MalwareFilterRule> -Identity "<RuleName>"

I dette eksempel deaktiveres reglen for malwarefilteret med navnet Marketingafdeling.

Disable-MalwareFilterRule -Identity "Marketing Department"

I dette eksempel aktiveres samme regel.

Enable-MalwareFilterRule -Identity "Marketing Department"

Du kan finde detaljerede oplysninger om syntaks og parametre under Enable-MalwareFilterRule og Disable-MalwareFilterRule.

Brug PowerShell til at angive prioriteten for regler for malwarefilter

Den højeste prioritetsværdi, du kan angive for en regel, er 0. Den laveste værdi, du kan angive, afhænger af antallet af regler. Hvis du f.eks. har fem regler, kan du bruge prioritetsværdierne 0 til 4. Hvis du ændrer prioriteten for en eksisterende regel, kan det have en overlappende effekt på andre regler. Hvis du f.eks. har fem brugerdefinerede regler (prioriteter 0 til 4), og du ændrer prioriteten for en regel til 2, ændres den eksisterende regel med prioritet 2 til prioritet 3, og reglen med prioritet 3 ændres til prioritet 4.

Hvis du vil angive prioriteten for en regel for malwarefilter i PowerShell, skal du bruge følgende syntaks:

Set-MalwareFilterRule -Identity "<RuleName>" -Priority <Number>

I dette eksempel angives prioriteten for reglen marketingafdeling til 2. Alle eksisterende regler, der har en prioritet, der er mindre end eller lig med 2, reduceres med 1 (deres prioritetstal øges med 1).

Set-MalwareFilterRule -Identity "Marketing Department" -Priority 2

Tip

Hvis du vil angive prioriteten for en ny regel, når du opretter den, skal du i stedet bruge parameteren Priority på New-MalwareFilterRule-cmdlet'en .

Standardpolitikken for malwarefilter har ikke en tilsvarende regel for malwarefilter, og den har altid den ikke-redigerbare prioritetsværdi Lavest.

Brug PowerShell til at fjerne politikker for malwarefilter

Når du bruger PowerShell til at fjerne en politik for malwarefilter, fjernes den tilsvarende regel for malwarefilter ikke.

Hvis du vil fjerne en politik for malwarefilter i PowerShell, skal du bruge denne syntaks:

Remove-MalwareFilterPolicy -Identity "<PolicyName>"

I dette eksempel fjernes filterpolitikken for malware med navnet Marketingafdeling.

Remove-MalwareFilterPolicy -Identity "Marketing Department"

Du kan finde detaljerede oplysninger om syntaks og parametre under Remove-MalwareFilterPolicy.

Brug PowerShell til at fjerne regler for malwarefilter

Når du bruger PowerShell til at fjerne en regel for malwarefilter, fjernes den tilsvarende politik for malwarefilter ikke.

Hvis du vil fjerne en regel for malwarefilter i PowerShell, skal du bruge denne syntaks:

Remove-MalwareFilterRule -Identity "<PolicyName>"

I dette eksempel fjernes reglen for malwarefilteret med navnet Marketingafdeling.

Remove-MalwareFilterRule -Identity "Marketing Department"

Du kan finde detaljerede oplysninger om syntaks og parametre under Remove-MalwareFilterRule.

Hvordan ved du, at disse procedurer virkede?

Brug filen EICAR.TXT til at bekræfte indstillingerne for politikken for antimalware

Vigtigt!

Den EICAR.TXT fil er ikke en virus. Det Europæiske Institut for Computer Antivirus Forskning (EICAR) udviklede denne fil for sikkert at teste antivirusløsninger.

Åbn Notesblok, og indsæt følgende tekst i en tom fil:

X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*Sørg for, at disse tegn er den eneste tekst i filen. Filstørrelsen skal være 68 byte.

Gem filen som EICAR.TXT

I dit antivirusprogram på skrivebordet skal du sørge for at udelukke EICAR.TXT fra scanning (ellers bliver filen sat i karantæne).

Send en mail, der indeholder den EICAR.TXT fil som en vedhæftet fil, ved hjælp af en mailklient, der ikke automatisk blokerer filen, og ved hjælp af en mailtjeneste, der ikke automatisk blokerer udgående spam. Brug politikindstillingerne for antimalware til at bestemme følgende scenarier, der skal testes:

- Mail fra en intern postkasse til en intern modtager.

- Mail fra en intern postkasse til en ekstern modtager.

- Mail fra en ekstern postkasse til en intern modtager.

Kontrollér, at meddelelsen er sat i karantæne, og bekræft resultaterne af administratormeddelelsen baseret på dine indstillinger for politik for antimalware. Den administratormailadresse, du har angivet, får f.eks. besked om afsendere af interne eller eksterne meddelelser med standardmeddelelser eller tilpassede meddelelser.

Slet den EICAR.TXT fil, når testen er fuldført (så andre brugere ikke bliver unødvendigt foruroliget over den).