Kom i gang med Microsoft Defender for Office 365

I nye Microsoft 365-organisationer med Microsoft Defender for Office 365 (inkluderet eller som et tilføjelsesprogram) beskrives de konfigurationstrin, du skal udføre i Exchange Online Protection (EOP) og Defender for Office 365 i de første dage af din organisation.

Selvom din Microsoft 365-organisation indeholder et standardbeskyttelsesniveau fra det øjeblik, du opretter den (eller føjer Defender til Office 365 til den), giver trinnene i denne artikel dig en handlingsvenlig plan for at udløse de fulde beskyttelsesfunktioner i EOP og Defender til Office 365. Når du har fuldført trinnene, kan du også bruge denne artikel til at vise administration, at du maksimerer din investering i Microsoft 365.

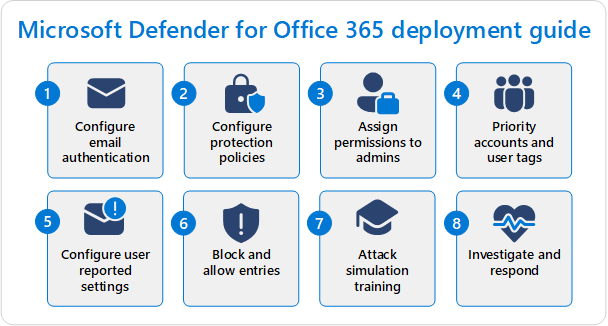

Trinnene til konfiguration af EOP og Defender for Office 365 er beskrevet i følgende diagram:

Tip

Som en ledsager til denne artikel anbefaler vi, at du bruger den automatiserede konfigurationsvejledning til Microsoft Defender til Office 365 på https://admin.microsoft.com/Adminportal/Home?Q=learndocs#/modernonboarding/office365advancedthreatprotectionadvisor. Denne vejledning tilpasser din oplevelse baseret på dit miljø. Hvis du vil gennemse de bedste fremgangsmåder uden at logge på og aktivere automatiserede konfigurationsfunktioner, skal du gå til Microsoft 365-installationsportalen på https://setup.microsoft.com/defender/office-365-setup-guide.

Forudsætninger

Funktioner til beskyttelse af mailtrusler er inkluderet i alle Microsoft 365-abonnementer med cloudpostkasser via EOP. Defender for Office 365 indeholder yderligere beskyttelsesfunktioner. Du kan finde detaljerede sammenligninger af funktionerne i EOP, Defender for Office 365 for Plan 1 og Defender for Office 365 Plan 2 i oversigten over Microsoft Defender for Office 365.

Roller og tilladelser

Hvis du vil konfigurere EOP- og Defender for Office 365-funktioner, skal du have tilladelser. I følgende tabel vises de tilladelser, du skal bruge for at udføre trinnene i denne artikel (én er nok, og du behøver ikke dem alle).

| Rolle eller rollegruppe | Få mere at vide |

|---|---|

| Global administrator i Microsoft Entra* | Indbyggede roller i Microsoft Entra |

| Organisationsadministration i mail & rollegrupper for samarbejde | Rollegrupper i Microsoft Defender til Office 365 |

| Sikkerhedsadministrator i Microsoft Entra | Indbyggede roller i Microsoft Entra |

| Sikkerhedsadministrator i mail & rollegrupper for samarbejde | Mail & samarbejdstilladelser i Microsoft Defender til Office 365 |

| Exchange Online Organization Management | Tilladelser i Exchange Online |

Vigtigt!

* Microsoft anbefaler, at du bruger roller med færrest tilladelser. Brug af konti med lavere tilladelser hjælper med at forbedre sikkerheden for din organisation. Global administrator er en yderst privilegeret rolle, der bør være begrænset til nødsituationer, når du ikke kan bruge en eksisterende rolle.

Trin 1: Konfigurer mailgodkendelse for dine Microsoft 365-domæner

Oversigt: Konfigurer SPF-, DKIM- og DMARC-poster (i denne rækkefølge) for alle brugerdefinerede Microsoft 365-domæner (herunder parkerede domæner og underdomæner). Konfigurer eventuelle ARC-sealere, der er tillid til, hvis det er nødvendigt.

Detaljer:

Mailgodkendelse (også kendt som mailvalidering) er en gruppe standarder til at bekræfte, at mails er legitime, uændrede og kommer fra forventede kilder for afsenderens maildomæne. Du kan få flere oplysninger under Mailgodkendelse i EOP.

Vi fortsætter med den antagelse, at du bruger et eller flere brugerdefinerede domæner i Microsoft 365 til mail (f.eks. contoso.com), så du skal oprette specifikke DNS-poster til mailgodkendelse for hvert brugerdefineret domæne, du bruger til mail.

Opret følgende DNS-poster til godkendelse via mail hos din DNS-registrator eller DNS-hostingtjeneste for hvert brugerdefineret domæne, du bruger til mail i Microsoft 365:

SPF (Sender Policy Framework): SPF TXT-posten identificerer gyldige kilder til mail fra afsendere i domænet. Du kan finde instruktioner under Konfigurer SPF for at forhindre spoofing.

DomainKeys Identificeret mail (DKIM): DKIM logger udgående meddelelser og gemmer signaturen i meddelelsesheaderen, der overlever videresendelse af meddelelser. Du kan finde instruktioner under Brug DKIM til at validere udgående mail, der er sendt fra dit brugerdefinerede domæne.

Domænebaseret meddelelsesgodkendelse, -rapportering og -overensstemmelse (DMARC): DMARC hjælper destinationsmailservere med at beslutte, hvad der skal gøres med meddelelser fra det brugerdefinerede domæne, der ikke udfører SPF- og DKIM-kontroller. Sørg for at inkludere DMARC-politikken (

p=rejectellerp=quarantine) og DMARC-rapportdestinationer (aggregerede og kriminaltekniske rapporter) i DMARC-posterne. Du kan finde instruktioner under Brug DMARC til at validere mail.Godkendt modtaget kæde (ARC): Hvis du bruger tredjepartstjenester, der ændrer indgående meddelelser under overførsel før levering til Microsoft 365, kan du identificere tjenesterne som ARC-beseglingere , der er tillid til (hvis de understøtter det), så de ændrede meddelelser ikke automatisk mislykkes e-mailgodkendelseskontroller i Microsoft 365. Du kan finde instruktioner under Konfigurer ARC-sealere, der er tillid til.

Hvis du bruger domænet *.onmicrosoft.com til mail (også kendt som Microsoft Online Email Routing Address eller MOERA-domænet), er der ikke nær så meget, du kan gøre:

- SPF: Der er allerede konfigureret en SPF-post for domænet *.onmicrosoft.com.

- DKIM: DKIM-signering er allerede konfigureret til udgående post ved hjælp af domænet *.onmicrosoft.com, men du kan også tilpasse det manuelt.

- DMARC: Du skal manuelt konfigurere DMARC-posten for domænet *.onmicrosoft.com, som beskrevet her.

Trin 2: Konfigurer beskyttelsespolitikker

Oversigt: Aktivér og brug standard- og/eller strenge forudindstillede sikkerhedspolitikker for alle modtagere. Eller hvis virksomheden har brug for det, kan du oprette og bruge brugerdefinerede beskyttelsespolitikker i stedet, men kontrollere dem jævnligt ved hjælp af konfigurationsanalysen.

Detaljer:

Som du sikkert kan forestille dig, er mange beskyttelsespolitikker tilgængelige i EOP og Defender for Office 365. Der er tre grundlæggende typer beskyttelsespolitikker:

Standardpolitikker: Disse politikker findes fra det øjeblik, organisationen oprettes. De gælder for alle modtagere i organisationen, du kan ikke slå politikkerne fra, og du kan ikke ændre, hvem politikkerne gælder for. Men du kan ændre sikkerhedsindstillingerne i politikkerne på samme måde som brugerdefinerede politikker. Indstillingerne i standardpolitikkerne er beskrevet i tabellerne under Anbefalede indstillinger for EOP og Microsoft Defender for Office 365-sikkerhed.

Forudindstillede sikkerhedspolitikker: Forudindstillet sikkerhed er faktisk profiler , der indeholder de fleste af de tilgængelige beskyttelsespolitikker i EOP og Defender for Office 365 med indstillinger, der er skræddersyet til bestemte beskyttelsesniveauer. De forudindstillede sikkerhedspolitikker er:

- Den forudindstillede sikkerhedspolitik Strict.

- Den forudindstillede standardsikkerhedspolitik.

- Indbygget beskyttelse.

Standard- og Strict-forudindstillede sikkerhedspolitikker er som standard slået fra, indtil du slår dem til. Du angiver betingelser og undtagelser for modtagere (brugere, gruppemedlemmer, domæner eller alle modtagere) for EOP-beskyttelsesfunktioner og Defender for Office 365-beskyttelsesfunktioner i standard- og strenge forudindstillede sikkerhedspolitikker.

Indbygget beskyttelse i Defender til Office 365 er som standard slået til for at sikre grundlæggende beskyttelse af vedhæftede filer og sikre links for alle modtagere. Du kan angive modtagerundtagelser for at identificere brugere, der ikke får beskyttelsen.

I Standard- og Strict-forudindstillede sikkerhedspolitikker i Defender for Office 365-organisationer skal du konfigurere poster og valgfrie undtagelser for beskyttelse af bruger- og domæne repræsentering. Alle andre indstillinger er låst fast i vores anbefalede standard og strenge værdier (hvoraf mange er ens). Du kan se værdierne Standard og Strict i tabellerne under Anbefalede indstillinger for sikkerhed i EOP og Microsoft Defender for Office 365, og du kan se forskellene mellem Standard og Strict her.

Efterhånden som nye beskyttelsesfunktioner føjes til EOP og Defender for Office 365, og i takt med at sikkerhedslandskabet ændres, opdateres indstillingerne i forudindstillede sikkerhedspolitikker automatisk til vores anbefalede indstillinger.

Brugerdefinerede politikker: For de fleste tilgængelige beskyttelsespolitikker kan du oprette et vilkårligt antal brugerdefinerede politikker. Du kan anvende politikkerne på brugere ved hjælp af modtagerbetingelser og -undtagelser (brugere, gruppemedlemmer eller domæner), og du kan tilpasse indstillingerne.

De tidligere oplysninger og de beskyttelsespolitikker, der er involveret, opsummeres i følgende tabel:

| Standardpolitikker | Forudindstil sikkerhedspolitikker | Brugerdefinerede politikker | |

|---|---|---|---|

| Politikker for EOP-beskyttelse: | |||

| Antimalware | ✔ | ✔ | ✔ |

| Anti-spam | ✔ | ✔ | ✔ |

| Anti-phishing (spoofing-beskyttelse) | ✔ | ✔ | ✔ |

| Udgående spam | ✔ | ✔ | |

| Forbindelsesfiltrering | ✔¹ | ||

| Defender for Office 365-politikker: | |||

| Anti-phishing (spoofing protection) plus: | ✔² | ✔² | ✔ |

| Sikre links | ³ | ✔ | ✔ |

| Sikre vedhæftede filer | ³ | ✔ | ✔ |

| Generel funktionsmåde | |||

| Beskyttelse er aktiveret som standard? | ✔ | ⁴ | |

| Skal betingelser/undtagelser konfigureres til beskyttelse? | ✔⁵ | ✔ | |

| Vil du tilpasse sikkerhedsindstillingerne? | ✔ | ⁶ | ✔ |

| Er beskyttelsesindstillinger automatisk opdateret? | ✔ |

¹ Der er ingen standardposter på listen over tilladte IP-adresser eller ip-blokeringslisten, så standardfilterpolitikken for forbindelser gør ingenting, medmindre du tilpasser indstillingerne.

² Der er ingen poster eller valgfrie undtagelser for repræsentation af brugere eller beskyttelse mod repræsentation af domæner i Defender til Office 365, før du konfigurerer dem.

³ Selvom der ikke er nogen standardpolitikker for vedhæftede filer eller Sikre links i Defender for Office 365, sikrer indbygget beskyttelse grundlæggende beskyttelse af vedhæftede filer og Sikre links, der altid er aktiveret.

⁴ Indbygget beskyttelse (sikre vedhæftede filer og beskyttelse af sikre links i Defender til Office 365) er den eneste forudindstillede sikkerhedspolitik, der er slået til som standard.

⁵ I forbindelse med standard- og strenge forudindstillede sikkerhedspolitikker kan du konfigurere separate modtagerbetingelser og valgfrie undtagelser for EOP og Defender for Office 365-beskyttelse. I forbindelse med indbygget beskyttelse i Defender til Office 365 kan du kun konfigurere modtagerundtagelser fra beskyttelse.

⁶ De eneste sikkerhedsindstillinger, der kan tilpasses i forudindstillede sikkerhedspolitikker, er posterne og valgfrie undtagelser for beskyttelse af brugeridentificeret repræsentation og beskyttelse af domæne repræsentation i standard- og strenge forudindstillede sikkerhedspolitikker i Defender til Office 365.

Rangorden for beskyttelsespolitikker

Det er vigtigt at overveje, hvordan beskyttelsespolitikker anvendes, når du beslutter, hvordan du vil konfigurere sikkerhedsindstillinger for brugere. De vigtigste punkter at huske er:

- Beskyttelsesfunktioner har en ikke-konfigurerbar behandlingsrækkefølge. For eksempel evalueres indgående meddelelser altid for malware før spam.

- Beskyttelsespolitikkerne for en bestemt funktion (anti-spam, anti-malware, anti-phishing osv.) anvendes i en bestemt rækkefølge (mere om rækkefølgen senere).

- Hvis en bruger bevidst eller utilsigtet er inkluderet i flere politikker for en bestemt funktion, bestemmer den første beskyttelsespolitik for den funktion, hvor brugeren er defineret (baseret på rækkefølgen af prioritet), hvad der sker med elementet (en meddelelse, fil, URL-adresse osv.).

- Når den første beskyttelsespolitik anvendes på et bestemt element for en bruger, stopper politikbehandlingen for den pågældende funktion. Der evalueres ikke flere beskyttelsespolitikker for denne funktion for den pågældende bruger og det pågældende element.

Rangorden forklares detaljeret i prioriteret rækkefølge for forudindstillede sikkerhedspolitikker og andre politikker, men opsummeres kort her:

- Beskyttelsespolitikker i forudindstillede sikkerhedspolitikker:

- Den forudindstillede sikkerhedspolitik Strict.

- Den forudindstillede standardsikkerhedspolitik.

- Brugerdefinerede beskyttelsespolitikker for en bestemt funktion (f.eks. antimalwarepolitikker). Hver brugerdefineret politik har en prioritetsværdi, der bestemmer den rækkefølge, som politikken anvendes i forhold til andre beskyttelsespolitikker med den samme funktion:

- En brugerdefineret politik med prioritetsværdien 0.

- En brugerdefineret politik med prioritetsværdien 1.

- Og så videre.

- Standardbeskyttelsespolitikken for en bestemt funktion (f.eks. antimalware) eller indbygget beskyttelse i Defender for Office 365 (Safe Links og Safe Attachments).

Se den forrige tabel for at se, hvordan en bestemt beskyttelsespolitik repræsenteres i prioritetsrækkefølgen. Politikker for antimalware findes f.eks. på hvert niveau. Politikker for udgående spam er tilgængelige på de brugerdefinerede politik- og standardpolitikniveauer. Politikken for forbindelsesfilter er kun tilgængelig på standardpolitikniveau.

Hvis du vil undgå forvirring og utilsigtet anvendelse af politikker, skal du bruge følgende retningslinjer:

- Brug entydige grupper eller lister over modtagere på hvert niveau. Brug f.eks. forskellige grupper eller lister over modtagere til standard- og strenge forudindstillede sikkerhedspolitikker.

- Konfigurer undtagelser på hvert niveau efter behov. Konfigurer f.eks. modtagere, der har brug for brugerdefinerede politikker, som undtagelser fra standard- og strenge forudindstillede sikkerhedspolitikker.

- Alle resterende modtagere, der ikke identificeres på de højere niveauer, får standardpolitikkerne eller indbygget beskyttelse i Defender for Office 365 (Sikre links og Sikre vedhæftede filer).

Med disse oplysninger kan du beslutte, hvordan du bedst implementerer beskyttelsespolitikker i organisationen.

Fastlæg din strategi for beskyttelsespolitik

Nu, hvor du har fået kendskab til de forskellige typer beskyttelsespolitikker, og hvordan de anvendes, kan du beslutte, hvordan du vil bruge EOP og Defender til Office 365 til at beskytte brugerne i din organisation. Din beslutning uundgåeligt falder et sted inden for følgende spektrum:

- Brug kun den forudindstillede standardsikkerhedspolitik.

- Brug standard- og strenge forudindstillede sikkerhedspolitikker.

- Brug forudindstillede sikkerhedspolitikker og brugerdefinerede politikker.

- Brug kun brugerdefinerede politikker.

Husk, at standardpolitikker (og indbygget beskyttelse i Defender for Office 365) automatisk beskytter alle modtagere i organisationen (alle, der ikke er defineret i den forudindstillede standard-sikkerhedspolitik eller i brugerdefinerede politikker). Så selvom du ikke foretager dig noget, får alle modtagere i organisationen standardbeskyttelsen som beskrevet i Anbefalede indstillinger for EOP og Microsoft Defender for Office 365-sikkerhed.

Det er også vigtigt at indse, at du ikke er låst fast i din indledende beslutning for evigt. Oplysningerne i de anbefalede indstillingstabeller og sammenligningstabellen for Standard og Strict bør give dig mulighed for at træffe en informeret beslutning. Men hvis behov, resultater eller omstændigheder ændres, er det ikke svært at skifte til en anden strategi senere.

Uden et overbevisende forretningsbehov, der angiver andet, anbefaler vi, at du starter med den forudindstillede standard sikkerhedspolitik for alle brugere i din organisation. Forudindstillede sikkerhedspolitikker konfigureres med indstillinger baseret på års observationer i Microsoft 365-datacentre og bør være det rigtige valg for de fleste organisationer. Og politikkerne opdateres automatisk, så de stemmer overens med sikkerhedstruslerne i sikkerhedslandskabet.

I forudindstillede sikkerhedspolitikker kan du vælge indstillingen Alle modtagere for nemt at anvende beskyttelse på alle modtagere i organisationen.

Hvis du vil medtage nogle brugere i den forudindstillede sikkerhedspolitik Strict og de resterende brugere i den forudindstillede standardsikkerhedspolitik, skal du huske at tage højde for rækkefølgen, som beskrevet tidligere i denne artikel, ved hjælp af følgende metoder:

Brug entydige grupper eller lister over modtagere i hver forudindstillet sikkerhedspolitik.

eller

Konfigurer modtagere, der skal hente indstillingerne for den forudindstillede standardsikkerhedspolitik som undtagelser i den forudindstillede sikkerhedspolitik Strict.

Vær opmærksom på, at følgende konfigurationer af beskyttelsesfunktioner ikke påvirkes af forudindstillede sikkerhedspolitikker (du kan bruge forudindstillede sikkerhedspolitikker og også uafhængigt konfigurere disse beskyttelsesindstillinger):

- Politikker for udgående spam (brugerdefineret og standard)

- Standardfilterpolitikken for forbindelse (liste over tilladte IP-adresser og liste over IP-blokeringer)

- Slå Sikre vedhæftede filer til globalt for SharePoint, OneDrive og Microsoft Teams

- Slå Sikre dokumenter til og konfigurer dem globalt (kun tilgængelige og meningsfulde med licenser, der ikke er inkluderet i Defender til Office 365 (f.eks. Microsoft 365 A5 eller Microsoft 365 E5 Security))

Hvis du vil aktivere og konfigurere forudindstillede sikkerhedspolitikker, skal du se Forudindstillede sikkerhedspolitikker i EOP og Microsoft Defender for Office 365.

Beslutningen om at bruge brugerdefinerede politikker i stedet for eller ud over forudindstillede sikkerhedspolitikker kommer i sidste ende til følgende forretningskrav:

- Brugerne kræver sikkerhedsindstillinger, der er forskellige fra de ikke-redigerbare indstillinger i forudindstillede sikkerhedspolitikker (uønsket i forhold til karantæne eller omvendt, ingen sikkerhedstip, giv brugerdefinerede modtagere besked osv.).

- Brugerne kræver indstillinger, der ikke er konfigureret i forudindstillede sikkerhedspolitikker (f.eks. blokering af mail fra bestemte lande eller på bestemte sprog i politikker til bekæmpelse af spam).

- Brugerne skal have en karantæneoplevelse , der er forskellig fra de ikke-redigerbare indstillinger i forudindstillede sikkerhedspolitikker. Karantænepolitikker definerer, hvad brugerne kan gøre med deres karantænemeddelelser baseret på, hvorfor meddelelsen blev sat i karantæne, og om modtagerne får besked om deres karantænemeddelelser. Standardoplevelsen for slutbrugerens karantæne opsummeres i tabellen her , og de karantænepolitikker, der bruges i standard- og strenge forudindstillede sikkerhedspolitikker, beskrives i tabellerne her.

Brug oplysningerne i Anbefalede indstillinger for EOP og Microsoft Defender for Office 365-sikkerhed til at sammenligne de tilgængelige indstillinger i brugerdefinerede politikker eller standardpolitikker i forhold til det, der er konfigureret i standard- og strenge forudindstillede sikkerhedspolitikker.

Retningslinjer for design af flere brugerdefinerede politikker for en bestemt funktion (f.eks. antimalwarepolitikker) omfatter:

- Brugere i brugerdefinerede politikker kan ikke medtages i standard- eller strenge forudindstillede sikkerhedspolitikker på grund af rækkefølgen.

- Tildel færre brugere politikker med højere prioritet og flere brugere til politikker med lavere prioritet.

- Konfigurer politikker med højere prioritet for at have strengere eller mere specialiserede indstillinger end politikker med lavere prioritet (herunder standardpolitikkerne).

Hvis du beslutter dig for at bruge brugerdefinerede politikker, skal du bruge Konfigurationsanalyse til jævnligt at sammenligne indstillingerne i dine politikker med de anbefalede indstillinger i standard- og strenge forudindstillede sikkerhedspolitikker.

Trin 3: Tildel tilladelser til administratorer

Oversigt: Tildel rollen sikkerhedsadministrator i Microsoft Entra til andre administratorer, specialister og helpdeskpersonale, så de kan udføre opgaver i EOP og Defender for Office 365.

Detaljer:

Du bruger sandsynligvis allerede den første konto, som du brugte til at tilmelde dig i Microsoft 365, for at udføre alt arbejdet i denne installationsvejledning. Denne konto er administrator overalt i Microsoft 365 (specifikt er den medlem af rollen Global administrator i Microsoft Entra) og giver dig mulighed for stort set alt. De påkrævede tilladelser blev beskrevet tidligere i denne artikel under Roller og tilladelser.

Men hensigten med dette trin er at konfigurere andre administratorer for at hjælpe dig med at administrere funktionerne i EOP og Defender for Office 365 fremover. Hvad du ikke ønsker, er en masse mennesker med Global Administrator magt, der ikke har brug for det. Har de f.eks. brug for at slette/oprette konti eller gøre andre brugere globale administratorer? Begrebet mindste rettighed (kun tildeling af de nødvendige tilladelser til at udføre jobbet og intet mere) er en god praksis at følge.

Når det gælder tildeling af tilladelser til opgaver i EOP og Defender til Office 365, er følgende indstillinger tilgængelige:

- Microsoft Entra-tilladelser: Disse tilladelser gælder for alle arbejdsbelastninger i Microsoft 365 (Exchange Online, SharePoint Online, Microsoft Teams osv.).

- Exchange Online-tilladelser: De fleste opgaver i EOP og Defender for Office 365 er tilgængelige ved hjælp af Exchange Online-tilladelser. Tildeling af tilladelser i Exchange Online forhindrer administrativ adgang i andre Microsoft 365-arbejdsbelastninger.

- Mail & samarbejdstilladelser i Microsoft Defender-portalen: Administration af nogle sikkerhedsfunktioner i EOP og Defender for Office 365 er tilgængelig med mail & samarbejdstilladelser. Det kan f.eks. være:

For nemheds skyld anbefaler vi, at du bruger rollen Sikkerhedsadministrator i Microsoft Entra for andre, der har brug for at konfigurere indstillinger i EOP og Defender til Office 365.

Du kan finde instruktioner under Tildel Microsoft Entra-roller til brugere og Administrer adgang til Microsoft Defender XDR med globale Microsoft Entra-roller.

Trin 4: Prioritetskonti og brugerkoder

Oversigt: Identificer og tagger de relevante brugere i din organisation som prioriterede konti , der gør det nemmere at identificere rapporter og undersøgelser og få prioriteret kontobeskyttelse i Defender for Office 365. Overvej at oprette og anvende brugerdefinerede brugerkoder i Defender for Office 365 Plan 2.

Detaljer:

I Defender for Office 365 giver prioritetskonti dig mulighed for at tagge op til 250 brugere med høj værdi for nem identifikation i rapporter og undersøgelser. Denne prioritetskonto modtager også yderligere heuristik, der ikke er til gavn for almindelige medarbejdere. Du kan få flere oplysninger under Administrer og overvåg prioritetskonti og Konfigurer og gennemse beskyttelse af prioriterede konti i Microsoft Defender til Office 365.

I Defender for Office 365 Plan 2 har du også adgang til at oprette og anvende brugerdefinerede brugerkoder for nemt at identificere bestemte grupper af brugere i rapporter og undersøgelser. Du kan få flere oplysninger under Brugerkoder i Microsoft Defender til Office 365.

Identificer de relevante brugere, der skal mærkes som prioritetskonti, og beslut, om du vil oprette og anvende brugerdefinerede brugerkoder.

Trin 5: Gennemse og konfigurer brugerrapporterede meddelelsesindstillinger

Oversigt: Installer tilføjelsesprogrammer til rapportmeddelelse eller rapport phishing eller et understøttet tredjepartsværktøj, så brugerne kan rapportere falske positiver og falske negativer i Outlook, så de rapporterede meddelelser er tilgængelige for administratorer under fanen Brugerrapporteret på siden Indsendelser på Defender-portalen. Konfigurer organisationen, så rapporterede meddelelser går til en angivet postkasse til rapportering, til Microsoft eller begge dele.

Detaljer:

Det er vigtigt for dig at overvåge og justere beskyttelsesindstillinger i EOP og Defender for Office 365, at brugerne kan rapportere gode meddelelser, der er markeret som dårlige (falske positiver) eller forkerte meddelelser (falske negativer).

De vigtige dele af rapportering af brugermeddelelser er:

Hvordan rapporterer brugerne meddelelser?: Sørg for, at klienter bruger en af følgende metoder, så rapporterede meddelelser vises under fanen Brugerrapporteret på siden Indsendelser på Defender-portalen på https://security.microsoft.com/reportsubmission?viewid=user:

Den indbyggede knap Rapport i Outlook på internettet (tidligere kaldet Outlook Web App eller OWA).

Tilføjelsesprogrammerne Microsoft Report Message eller Report Phishing til Outlook og Outlook på internettet.

Rapporteringsværktøjer fra tredjepart, der bruger det understøttede format til afsendelse af meddelelser.

Hvor sendes brugerrapporterede meddelelser hen?: Du har følgende muligheder:

- Til en udpeget postkasse til rapportering og til Microsoft (dette er standardværdien).

- Kun til en udpeget postkasse til rapportering.

- Kun til Microsoft.

Standardpostkassen, der bruges til at indsamle brugerrapporterede meddelelser, er den globale administrators postkasse (den første konto i organisationen). Hvis du ønsker, at brugerrapporterede meddelelser skal gå til en rapporteringspostkasse i din organisation, skal du oprette og konfigurere en eksklusiv postkasse til brug.

Det er op til dig, om du vil have, at brugerrapporterede meddelelser også sendes til Microsoft til analyse (udelukkende eller sammen med levering til din angivne rapporteringspostkasse).

Hvis du ønsker, at brugerrapporterede meddelelser kun skal gå til din angivne rapporteringspostkasse, skal administratorer manuelt sende brugerrapporterede meddelelser til Microsoft til analyse fra fanen Brugerrapporteret på siden Indsendelser på Defender-portalen på https://security.microsoft.com/reportsubmission?viewid=user.

Indsendelse af brugerrapporterede meddelelser til Microsoft er vigtigt for at give vores filtre mulighed for at lære og forbedre.

Du kan få komplette oplysninger om brugerrapporterede meddelelsesindstillinger under Brugerrapporterede indstillinger.

Trin 6: Bloker og tillad poster

Oversigt: Bliv fortrolig med de procedurer, der bruges til at blokere og tillade meddelelser, filer og URL-adresser i Defender til Office 365.

Detaljer:

Du skal blive fortrolig med, hvordan du blokerer og (midlertidigt) tillader meddelelses afsendere, filer og URL-adresser på følgende placeringer på Defender-portalen:

- Listen over tilladte/blokerede lejere på https://security.microsoft.com/tenantAllowBlockList.

- Siden Indsendelser på https://security.microsoft.com/reportsubmission.

- Siden Spoof intelligence-indsigt på https://security.microsoft.com/spoofintelligence.

Generelt er det nemmere at oprette blokke end tilladt, da unødvendige tilladte poster viser din organisation skadelige mails, der ville være blevet filtreret af systemet.

Blok:

Du kan oprette blokposter for domæner og mailadresser, filer og URL-adresser under de tilsvarende faner på listen over tilladte/blokerede lejere og ved at sende elementerne til Microsoft til analyse fra siden Indsendelser . Når du sender et element til Microsoft, oprettes der også tilsvarende blokposter på listen over tilladte/blokerede lejere.

Tip

Brugere i organisationen kan heller ikke sende mail til domæner eller mailadresser, der er angivet i blokposter på listen over tilladte/blokerede lejere.

Meddelelser, der er blokeret af spoof intelligence , vises på Spoof Intelligence-siden . Hvis du ændrer en tilladelsespost til en blokpost, bliver afsenderen en manuel blokpost på fanen Spoofed sendere på listen Over tilladte/blokerede lejere. Du kan også proaktivt oprette blokposter for endnu ikke registrerede spoofede afsendere på fanen Spoofed-afsendere .

Tillad:

Du kan ikke oprette tilladte poster for domæner og mailadresser, filer og URL-adresser direkte under de tilsvarende faner på listen Over tilladte/blokerede lejere. Du kan i stedet bruge siden Indsendelser til at rapportere elementet til Microsoft. Når du rapporterer elementet til Microsoft, kan du vælge at tillade elementet, hvilket opretter en tilsvarende midlertidig tilladelsespost på listen Over tilladte/blokerede lejere.

Meddelelser, der tillades af spoof intelligence , vises på Spoof Intelligence-siden . Hvis du ændrer en blokpost til en tilladelsespost, bliver afsenderen en manuel tilladelsespost på fanen Spoofed sendere på listen Over tilladte/bloker for lejere. Du kan også proaktivt oprette tillad poster for endnu ikke registrerede spoofede afsendere på fanen Spoofed-afsendere .

Du kan finde flere oplysninger i følgende artikler:

- Tillad eller bloker mail ved hjælp af listen over tilladte/blokerede lejere

- Tillad eller bloker filer ved hjælp af listen Tillad/bloker lejer

- Tillad eller bloker URL-adresser ved hjælp af listen Tillad/bloker lejer

- Brug siden Indsendelser til at sende mistanke om spam, phish, URL-adresser, legitime mails, der blokeres, og vedhæftede filer i mails til Microsoft

- Tilsidesæt spoof intelligence-dommen

Trin 7: Start phishingsimuleringer ved hjælp af oplæring i simulering af angreb

I Defender for Office 365 Plan 2 giver træning til simulering af angreb dig mulighed for at sende simulerede phishing-meddelelser til brugerne og tildele træning baseret på, hvordan de reagerer. Der findes følgende indstillinger:

- Individuelle simuleringer ved hjælp af indbyggede eller brugerdefinerede nyttedata.

- Simuleringsautomatiseringer taget fra phishingangreb fra den virkelige verden ved hjælp af flere nyttedata og automatisk planlægning.

- Kampagner kun til oplæring , hvor du ikke behøver at starte en kampagne og vente på, at brugerne klikker på links eller downloader vedhæftede filer i de simulerede phishing-meddelelser, før oplæringen tildeles.

Du kan få flere oplysninger under Kom i gang med at bruge træningen til simulering af angreb.

Trin 8: Undersøg og besvar

Nu, hvor din indledende konfiguration er fuldført, kan du bruge oplysningerne i Microsoft Defender for Office 365 Security Operations Guide til at overvåge og undersøge trusler i organisationen.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om