Beskyttelse mod spoofing i EOP

Tip

Vidste du, at du kan prøve funktionerne i Microsoft Defender XDR til Office 365 Plan 2 gratis? Brug den 90-dages Defender for Office 365 prøveversion på Microsoft Defender portalen med prøveversionshubben. Få mere at vide om, hvem der kan tilmelde dig og prøvevilkår i Prøv Microsoft Defender for Office 365.

I Microsoft 365-organisationer med postkasser i Exchange Online eller enkeltstående EOP-organisationer (Exchange Online Protection) uden Exchange Online postkasser indeholder EOP funktioner, der hjælper med at beskytte din organisation mod forfalskede (forfalskede) afsendere.

Når det kommer til at beskytte sine brugere, tager Microsoft truslen om phishing alvorligt. Spoofing er en almindelig teknik, der bruges af hackere. Forfalskede meddelelser stammer tilsyneladende fra en anden person eller et andet sted end den faktiske kilde. Denne teknik bruges ofte i phishing-kampagner, der er designet til at få brugerlegitimationsoplysninger. Anti-spoofing-teknologien i EOP undersøger specifikt forfalskning af headeren From i meddelelsens brødtekst, fordi denne headerværdi er den meddelelsesafsender, der vises i mailklienter. Når EOP har stor tillid til, at headeren Fra er forfalsket, identificeres meddelelsen som forfalsket.

Følgende anti-spoofing-teknologier er tilgængelige i EOP:

Mailgodkendelse: En integreret del af enhver anti-spoofing-indsats er brugen af mailgodkendelse (også kendt som mailvalidering) af SPF-, DKIM- og DMARC-poster i DNS. Du kan konfigurere disse poster for dine domæner, så destinationsmailsystemer kan kontrollere gyldigheden af meddelelser, der hævder at være fra afsendere i dine domæner. I forbindelse med indgående meddelelser kræver Microsoft 365 mailgodkendelse for afsenderdomæner. Du kan få flere oplysninger under Mailgodkendelse i Microsoft 365.

EOP analyserer og blokerer meddelelser baseret på kombinationen af standardmetoder til godkendelse af mail og teknikker til afsenderomdømme.

Indsigt i spoof intelligence: Gennemse registrerede spoofed-meddelelser fra afsendere i interne og eksterne domæner i løbet af de seneste syv dage. Du kan få flere oplysninger under Spoof intelligence-indsigt i EOP.

Tillad eller bloker spooferede afsendere på listen over tilladte/blokerede lejere: Når du tilsidesætter dommen i indsigten spoof intelligence, bliver den spooferede afsender en manuel tilladelses- eller blokpost, der kun vises under fanen Spoofed-afsendere på siden Tillad/bloker lejere Lister på https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Du kan også manuelt oprette tillad eller blokere poster for spoof-afsendere, før de registreres af spoof intelligence. Du kan få flere oplysninger under Misvisende afsendere på listen over tilladte/blokerede lejere.

Politikker til bekæmpelse af phishing: I EOP og Microsoft Defender for Office 365 indeholder politikker til bekæmpelse af phishing følgende indstillinger for anti-spoofing:

- Slå spoof intelligence til eller fra.

- Slå ikke-godkendte afsenderindikatorer til eller fra i Outlook.

- Angiv handlingen for blokerede spoofed afsendere.

Du kan få flere oplysninger under Spoof-indstillinger i politikker til bekæmpelse af phishing.

Politikker til bekæmpelse af phishing i Defender for Office 365 indeholder tilføjelsesbeskyttelse, herunder repræsentationsbeskyttelse. Du kan få flere oplysninger under Eksklusive indstillinger i politikker til bekæmpelse af phishing i Microsoft Defender for Office 365.

Rapport over spoof registreringer: Du kan få flere oplysninger under Spoof Detections-rapport.

Defender for Office 365 organisationer kan også bruge registreringer i realtid (Plan 1) eller Threat Explorer (Plan 2) til at få vist oplysninger om phishingforsøg. Du kan få flere oplysninger i Microsoft 365-trusselsundersøgelse og -svar.

Tip

Det er vigtigt at forstå, at en sammensat godkendelsesfejl ikke direkte medfører, at en meddelelse blokeres. Vores system ved hjælp af en holistisk evalueringsstrategi, der tager den overordnede mistænkelige karakter af en meddelelse sammen med sammensatte godkendelsesresultater i betragtning. Denne metode er designet til at afhjælpe risikoen for fejlagtigt at blokere legitime mails fra domæner, der muligvis ikke strengt overholder protokoller til mailgodkendelse. Denne balancerede tilgang hjælper med at skelne virkelig ondsindede mails fra afsendere af meddelelser, der ganske enkelt ikke overholder standardpraksis for godkendelse af mail.

Sådan bruges spoofing i phishing-angreb

Misvisende afsendere i meddelelser har følgende negative konsekvenser for brugerne:

Bedrag: Meddelelser fra forfalskede afsendere kan narre modtageren til at vælge et link og opgive deres legitimationsoplysninger, downloade malware eller besvare en meddelelse med følsomt indhold (kendt som kompromitteret forretningsmail eller BEC).

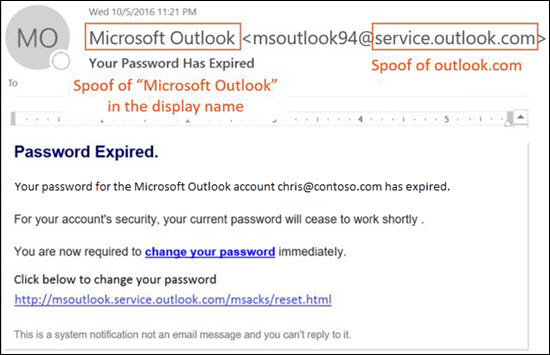

Følgende meddelelse er et eksempel på phishing, der bruger den spoofede afsender msoutlook94@service.outlook.com:

Denne meddelelse kom ikke fra service.outlook.com, men hackeren forfalskede headerfeltet Fra for at få det til at se ud, som det gjorde. Afsenderen forsøgte at narre modtageren til at vælge ændring af dit adgangskodelink og angive deres legitimationsoplysninger.

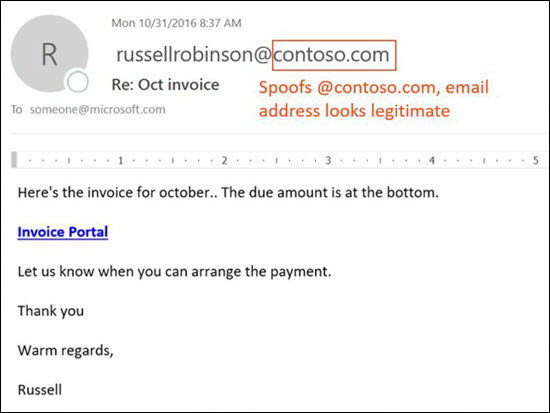

Følgende meddelelse er et eksempel på BEC, der bruger det spoofede maildomæne contoso.com:

Meddelelsen ser legitim ud, men afsenderen er spoofed.

Forvirring: Selv brugere, der kender til phishing, kan have svært ved at se forskellene mellem rigtige meddelelser og meddelelser fra forfalskede afsendere.

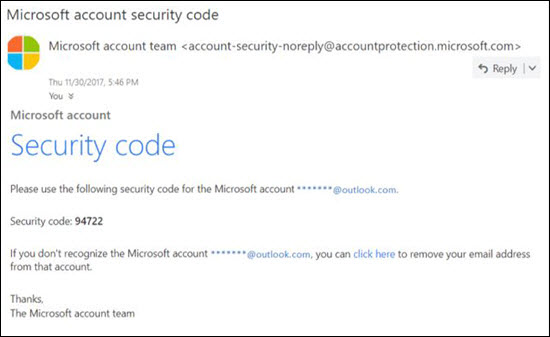

Følgende meddelelse er et eksempel på en rigtig meddelelse om nulstilling af adgangskode fra Microsoft-sikkerhedskontoen:

Meddelelsen kom virkelig fra Microsoft, men brugerne er blevet betinget til at være mistænkelige. Da det er svært at skelne mellem en rigtig meddelelse om nulstilling af adgangskode og en falsk, kan brugerne ignorere meddelelsen, rapportere den som spam eller unødvendigt rapportere meddelelsen til Microsoft som phishing.

Forskellige typer spoofing

Microsoft skelner mellem to forskellige typer spoofede afsendere i meddelelser:

Intra-org spoofing: Også kendt som selv-til-selv spoofing. Det kan f.eks. være:

Afsenderen og modtageren befinder sig i det samme domæne:

Fra: chris@contoso.com

Til: michelle@contoso.comAfsenderen og modtageren er i underdomæner for det samme domæne:

Fra: laura@marketing.fabrikam.com

Til: julia@engineering.fabrikam.comAfsenderen og modtageren er i forskellige domæner, der tilhører den samme organisation (dvs. begge domæner er konfigureret som accepterede domæner i samme organisation):

Fra: afsender @ microsoft.com

Til: modtager @ bing.comSpaces bruges i mailadresserne for at forhindre høst af spambot.

Meddelelser, der ikke kan godkende sammensat på grund af spoofing internt i organisationen, indeholder følgende headerværdier:

Authentication-Results: ... compauth=fail reason=6xxX-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.11reason=6xxangiver spoofing i organisationen.SFTYer meddelelsens sikkerhedsniveau.9angiver phishing,.11angiver spoofing i organisationen.

Spoofing på tværs af domæner: Afsender- og modtagerdomænerne er forskellige og har ingen relation til hinanden (også kaldet eksterne domæner). Det kan f.eks. være:

Fra: chris@contoso.com

Til: michelle@tailspintoys.comMeddelelser, der ikke kan godkendes på grund af spoofing på tværs af domæner, indeholder følgende headerværdier:

Authentication-Results: ... compauth=fail reason=000/001X-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.22reason=000angiver, at meddelelsen mislykkedes med eksplicit mailgodkendelse.reason=001angiver, at meddelelsen mislykkedes med implicit mailgodkendelse.SFTYer meddelelsens sikkerhedsniveau.9angiver phishing,.22angiver spoofing på tværs af domæner.

Du kan få flere oplysninger om Godkendelsesresultater og

compauth-værdier under Headerfelter til godkendelsesresultater.

Problemer med beskyttelse mod spoofing

Adresselister (også kaldet diskussionslister) er kendt for at have problemer med beskyttelse mod spoofing på grund af den måde, de videresender og redigerer meddelelser på.

Gabriela Laureano (glaureano@contoso.com) er f.eks. interesseret i at kigge på fugle, tilmelde sig postlisten birdwatchers@fabrikam.comog sender følgende meddelelse til listen:

Fra: "Gabriela Laureano" <glaureano@contoso.com>

Til: Birdwatcher's diskussionsliste <birdwatchers@fabrikam.com>

Emne: Fantastisk visning af blå jays øverst i Mt. Rainier denne ugeAlle, der ønsker at tjekke ud visning i denne uge fra Mt. Rainier?

Maillisteserveren modtager meddelelsen, ændrer dens indhold og genafspiller den til listens medlemmer. Den genafspillede meddelelse har samme Fra-adresse (glaureano@contoso.com), men der føjes et mærke til emnelinjen, og der tilføjes en sidefod nederst i meddelelsen. Denne type ændring er almindelig på adresselister og kan resultere i falske positiver for spoofing.

Fra: "Gabriela Laureano" <glaureano@contoso.com>

Til: Birdwatcher's diskussionsliste <birdwatchers@fabrikam.com>

Om: [BIRDWATCHERS] Fantastisk visning af blue jays øverst i Mt. Rainier denne ugeAlle, der ønsker at tjekke ud visning i denne uge fra Mt. Rainier?

Denne meddelelse blev sendt til Birdwatchers-diskussionslisten. Du kan når som helst opsige dit abonnement.

Du kan hjælpe postlistemeddelelser med at overføre anti-spoofing-kontroller ved at udføre følgende trin, afhængigt af om du styrer adresselisten:

Din organisation ejer adresselisten:

- Tjek ofte stillede spørgsmål på DMARC.org: Jeg driver en adresseliste, og jeg ønsker at samarbejde med DMARC, hvad skal jeg gøre?.

- Læs vejledningen i dette blogindlæg: Et tip til postlisteoperatorer for at kunne samarbejde med DMARC for at undgå fejl.

- Overvej at installere opdateringer på adresselisteserveren for at understøtte ARC. Du kan få flere oplysninger under http://arc-spec.org.

Din organisation ejer ikke adresselisten:

- Bed vedligeholderen af adresselisten om at konfigurere mailgodkendelse for det domæne, som adresselisten videresender fra. Ejerne er mere tilbøjelige til at handle, hvis nok medlemmer beder dem om at konfigurere mailgodkendelse. Selvom Microsoft også arbejder sammen med domæneejere om at publicere de påkrævede poster, hjælper det endnu mere, når individuelle brugere anmoder om det.

- Opret indbakkeregler i din mailklient for at flytte meddelelser til indbakken.

- Brug listen Over tilladte/blokerede lejere til at oprette en tilladelsespost for adresselisten for at behandle den som legitim. Du kan få flere oplysninger under Opret tilladte poster for spoofede afsendere.

Hvis alt andet mislykkes, kan du rapportere meddelelsen som en falsk positiv til Microsoft. Du kan få flere oplysninger under Rapportér meddelelser og filer til Microsoft.

Overvejelser i forbindelse med beskyttelse mod spoofing

Hvis du er administrator og i øjeblikket sender meddelelser til Microsoft 365, skal du sikre dig, at din mail er godkendt korrekt. Ellers kan det være markeret som spam eller phishing. Du kan få flere oplysninger under Sådan undgår du fejl i mailgodkendelse, når du sender mail til Microsoft 365.

Lister over afsendere i individuel bruger (eller administrator) Sikre afsendere tilsidesætter dele af filtreringsstakken, herunder spoof-beskyttelse. Du kan få flere oplysninger under Afsendere, der er tillid til i Outlook.

Hvis det overhovedet er muligt, bør administratorer undgå at bruge tilladte afsenderlister eller tilladte domænelister i politikker til bekæmpelse af spam. Disse afsendere tilsidesætter det meste af filtreringsstakken (phishing- og malwaremeddelelser med høj tillid er altid sat i karantæne). Du kan få flere oplysninger under Brug lister over tilladte afsendere eller tilladte domænelister.