Spoof intelligence-indsigt i EOP

Tip

Vidste du, at du kan prøve funktionerne i Microsoft Defender XDR til Office 365 Plan 2 gratis? Brug den 90-dages Defender for Office 365 prøveversion på Microsoft Defender portalen med prøveversionshubben. Få mere at vide om, hvem der kan tilmelde dig og prøvevilkår i Prøv Microsoft Defender for Office 365.

I Microsoft 365-organisationer med postkasser i Exchange Online eller enkeltstående EOP-organisationer (Exchange Online Protection) uden Exchange Online postkasser beskyttes indgående mails automatisk mod spoofing. EOP bruger spoof intelligence som en del af din organisations overordnede forsvar mod phishing. Du kan få flere oplysninger under Beskyttelse mod spoofing i EOP.

Når en afsender spoofs en mailadresse, ser de ud til at være en bruger i et af organisationens domæner eller en bruger i et eksternt domæne, der sender mail til din organisation. Personer med ondsindede hensigter, der forfalsker afsendere for at sende spam eller phishing-mail, skal blokeres. Men der er scenarier, hvor legitime afsendere er spoofing. Det kan f.eks. være:

Legitime scenarier til spoofing af interne domæner:

- Afsendere fra tredjepart bruger dit domæne til at sende massemails til dine egne medarbejdere til virksomhedsundersøgelser.

- En ekstern virksomhed genererer og sender reklame- eller produktopdateringer på dine vegne.

- En assistent skal jævnligt sende en mail til en anden person i din organisation.

- Et internt program sender mailmeddelelser.

Legitime scenarier til spoofing af eksterne domæner:

- Afsenderen er på en adresseliste (også kendt som en diskussionsliste), og adresselisten videresender mail fra den oprindelige afsender til alle deltagerne på adresselisten.

- En ekstern virksomhed sender mail på vegne af en anden virksomhed (f.eks. en automatiseret rapport eller et software-as-a-service-firma).

Du kan bruge indsigt i spoof intelligence på Microsoft Defender portalen til hurtigt at identificere spoofede afsendere, der lovligt sender dig ikke-godkendte mails (meddelelser fra domæner, der ikke sender SPF-, DKIM- eller DMARC-kontroller), og manuelt tillade disse afsendere.

Hvis du tillader kendte afsendere at sende spoofede meddelelser fra kendte placeringer, kan du reducere falske positiver (god mail markeret som dårlig). Når du overvåger de tilladte spoofede afsendere, giver du et ekstra sikkerhedslag for at forhindre, at usikre meddelelser ankommer til din organisation.

På samme måde kan du bruge indsigten spoof intelligence til at gennemse spoofed-afsendere, der blev tilladt af spoof intelligence, og manuelt blokere disse afsendere.

I resten af denne artikel forklares det, hvordan du bruger indsigt i spoof intelligence i Microsoft Defender-portalen og i PowerShell (Exchange Online PowerShell til Microsoft 365-organisationer med postkasser i Exchange Online; enkeltstående EOP PowerShell til organisationer uden Exchange Online postkasser).

Bemærk!

Det er kun spoofed-afsendere, der blev registreret af spoof intelligence, der vises i indsigten spoof intelligence. Når du tilsidesætter den tilladte eller blokerede dom i indsigten, bliver den spooferede afsender en manuel tilladelses- eller blokeringspost, der kun vises på fanen Spoofed-afsendere på siden Tillad/bloker lejer på siden Tillad/Bloker Lister påhttps://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Du kan også manuelt oprette tillad eller blokere poster for spoofede afsendere, før de registreres af spoof intelligence. Du kan få flere oplysninger under Misvisende afsendere på listen over tilladte/blokerede lejere.

HandlingsværdierneTillad eller Bloker i indsigten spoof intelligence henviser til registrering af spoof (uanset om Microsoft 365 har identificeret meddelelsen som spoofed eller ej). Handlingsværdien påvirker ikke nødvendigvis meddelelsens overordnede filtrering. Hvis du f.eks. vil undgå falske positiver, kan en spoofed meddelelse blive leveret, hvis vi opdager, at den ikke har ondsindede hensigter.

Indsigten spoof intelligence og fanen Spoofed sendere på listen Over tilladte/blokerede lejere erstatter funktionaliteten af den spoof intelligence-politik, der var tilgængelig på siden med politik mod spam i Security & Compliance Center.

Indsigten spoof intelligence viser data for 7 dage. Cmdlet'en Get-SpoofIntelligenceInsight viser data for 30 dage.

Hvad har du brug for at vide, før du begynder?

Du åbner portalen Microsoft Defender på https://security.microsoft.com. Hvis du vil gå direkte til fanen Spoofed-afsendere på siden Tillad/bloker lejer på siden Tillad/bloker Lister, skal du bruge https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Hvis du vil gå direkte til siden Spoof intelligence-indsigt , skal du bruge https://security.microsoft.com/spoofintelligence.

Hvis du vil oprette forbindelse til Exchange Online PowerShell, skal du se Opret forbindelse til Exchange Online PowerShell. Hvis du vil oprette forbindelse til enkeltstående EOP PowerShell, skal du se Opret forbindelse til Exchange Online Protection PowerShell.

Du skal have tildelt tilladelser, før du kan udføre procedurerne i denne artikel. Du har følgende muligheder:

Microsoft Defender XDR Unified-rollebaseret adgangskontrol (RBAC) (Hvis mail & samarbejde>Defender for Office 365 tilladelser er

aktive. Påvirker kun Defender-portalen, ikke PowerShell: Godkendelses- og indstillinger/Sikkerhedsindstillinger/Kernesikkerhedsindstillinger (administrer) eller Godkendelses- og indstillinger/Sikkerhedsindstillinger/Kernesikkerhedsindstillinger (læs).

aktive. Påvirker kun Defender-portalen, ikke PowerShell: Godkendelses- og indstillinger/Sikkerhedsindstillinger/Kernesikkerhedsindstillinger (administrer) eller Godkendelses- og indstillinger/Sikkerhedsindstillinger/Kernesikkerhedsindstillinger (læs).-

-

Tillad eller bloker spoofede afsendere, eller slå spoof intelligence til eller fra: Medlemskab i en af følgende rollegrupper:

- Organisationsadministration

- Konfiguration af sikkerhedsadministratorog kun visning eller kun visning af organisationsadministration.

- Skrivebeskyttet adgang til spoof intelligence-indsigt: Medlemskab i rollegrupperne Global Læser, Sikkerhedslæser eller Vis kun organisationsadministration .

-

Tillad eller bloker spoofede afsendere, eller slå spoof intelligence til eller fra: Medlemskab i en af følgende rollegrupper:

Microsoft Entra tilladelser: Rollerne Global administrator*, Sikkerhedsadministrator, Global læser eller Sikkerhedslæser giver brugerne de nødvendige tilladelser og tilladelser til andre funktioner i Microsoft 365.

Vigtigt!

* Microsoft anbefaler, at du bruger roller med færrest tilladelser. Brug af konti med lavere tilladelser hjælper med at forbedre sikkerheden for din organisation. Global administrator er en yderst privilegeret rolle, der bør være begrænset til nødsituationer, når du ikke kan bruge en eksisterende rolle.

Du kan se vores anbefalede indstillinger for politikker til anti-phishing under Politikindstillinger for EOP til anti-phishing.

Du aktiverer og deaktiverer spoof intelligence i politikker til bekæmpelse af phishing i EOP og Microsoft Defender for Office 365. Spoof intelligence er aktiveret som standard. Du kan få flere oplysninger under Konfigurer politikker til bekæmpelse af phishing i EOP eller Konfigurer politikker til bekæmpelse af phishing i Microsoft Defender for Office 365.

Du kan se vores anbefalede indstillinger for spoof intelligence under EOP-politikindstillinger for anti-phishing.

Find indsigt i spoof intelligence på Microsoft Defender-portalen

I Microsoft Defender-portalen på https://security.microsoft.comskal du gå til Mail & Samarbejdspolitikker>& Regler>Trusselspolitikker>Lejer tillad/bloker Lister i afsnittet Regler. Du kan også gå direkte til siden Tillad/bloker lejer Lister ved at bruge https://security.microsoft.com/tenantAllowBlockList.

Vælg fanen Spoofed sendere .

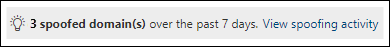

Under fanen Spoofed-afsendere ser indsigten spoof intelligence ud på følgende måde:

Indsigten har to tilstande:

- Indsigtstilstand: Hvis spoof intelligence er aktiveret, viser indsigten, hvor mange meddelelser der blev registreret af spoof intelligence i løbet af de seneste syv dage.

- What if-tilstand: Hvis spoof intelligence er deaktiveret, viser indsigten, hvor mange meddelelser der ville være blevet registreret af spoof intelligence i løbet af de seneste syv dage.

Hvis du vil have vist oplysninger om spoof intelligence-registreringer, skal du vælge Vis spoofing-aktivitet i spoof intelligence-indsigten for at gå til siden Spoof intelligence-indsigt .

Få vist oplysninger om spoof-registreringer

Bemærk!

Husk, at det kun er spoofed afsendere, der blev registreret af spoof intelligence, der vises på denne side.

Indsigtssiden Spoof intelligence på https://security.microsoft.com/spoofintelligence er tilgængelig, når du vælger Vis spoofing-aktivitet fra indsigten spoof intelligence på fanen Spoofed sendere på siden Tillad/bloker lejer Lister.

På siden Spoof intelligence-indsigt kan du sortere posterne ved at klikke på en tilgængelig kolonneoverskrift. Følgende kolonner er tilgængelige:

-

Spoofed bruger: Domænet for den spoofede bruger, der vises i feltet Fra i mailklienter. Fra-adressen kaldes også adressen

5322.From. -

Sender infrastruktur: Også kendt som infrastrukturen. Den afsendende infrastruktur er en af følgende værdier:

- Domænet, der blev fundet i et omvendt DNS-opslag (PTR-post) for kildemailserverens IP-adresse.

- Hvis kildens IP-adresse ikke har nogen PTR-post, identificeres den afsendende infrastruktur som <kilde-IP>/24 (f.eks. 192.168.100.100/24).

- Et bekræftet DKIM-domæne.

- Antal meddelelser: Antallet af meddelelser fra kombinationen af det spoofede domæne og den sendende infrastruktur til din organisation inden for de seneste syv dage.

- Sidst set: Den sidste dato, hvor der blev modtaget en meddelelse fra den afsendende infrastruktur, der indeholder det spoofede domæne.

-

Spoof-type: En af følgende værdier:

- Intern: Den spoofede afsender er i et domæne, der tilhører din organisation (et accepteret domæne).

- Ekstern: Den spoofede afsender er i et eksternt domæne.

-

Handling: Denne værdi er Tilladt eller Blokeret:

- Tilladt: Domænet kunne ikke godkende eksplicit mailgodkendelse for SPF, DKIM og DMARC. Domænet overførte dog vores implicitte kontrol af mailgodkendelse (sammensat godkendelse). Derfor blev der ikke foretaget nogen anti-spoofing-handling på meddelelsen.

- Blokeret: Meddelelser fra kombinationen af det spoofede domæne og afsendelsesinfrastrukturen er markeret som ugyldige af spoof intelligence. Den handling, der udføres på de spooferede meddelelser med ondsindede hensigter, styres af standard- eller strenge forudindstillede sikkerhedspolitikker, standardpolitikken til anti-phishing eller brugerdefinerede politikker til bekæmpelse af phishing. Du kan få flere oplysninger under Konfigurer politikker til bekæmpelse af phishing i Microsoft Defender for Office 365.

Hvis du vil ændre listen over spoofede afsendere fra normal til kompakt afstand, skal du vælge ![]() Skift listeafstand til kompakt eller normal og derefter vælge

Skift listeafstand til kompakt eller normal og derefter vælge ![]() Kompakt liste.

Kompakt liste.

Hvis du vil filtrere posterne, skal du vælge ![]() Filtrer. Følgende filtre er tilgængelige i pop op-vinduet Filter , der åbnes:

Filtrer. Følgende filtre er tilgængelige i pop op-vinduet Filter , der åbnes:

- Spoof-type: De tilgængelige værdier er Interne og Eksterne.

- Handling: De tilgængelige værdier er Allow og Block

Når du er færdig i pop op-vinduet Filtrer , skal du vælge Anvend. Hvis du vil rydde filtrene, skal du vælge ![]() Ryd filtre.

Ryd filtre.

Brug søgefeltet![]() og en tilsvarende værdi til at finde bestemte poster.

og en tilsvarende værdi til at finde bestemte poster.

Brug ![]() Eksportér til at eksportere listen over spoof-registreringer til en CSV-fil.

Eksportér til at eksportere listen over spoof-registreringer til en CSV-fil.

Få vist oplysninger om spoof-registreringer

Når du vælger en spoof-registrering på listen ved at klikke et vilkårligt sted i rækken ud for afkrydsningsfeltet ud for den første kolonne, åbnes der et detaljeret pop op-vindue, der indeholder følgende oplysninger:

Hvorfor fangede vi det? section: Hvorfor vi har registreret denne afsender som spoof, og hvad du kan gøre for yderligere oplysninger.

Afsnittet Domæneoversigt : Indeholder de samme oplysninger fra hovedsiden Spoof Intelligence-indsigt .

WhoIs-datasektion : Tekniske oplysninger om afsenderens domæne.

Undersøgelsesafsnit i Explorer: I Defender for Office 365 organisation indeholder dette afsnit et link til at åbne Threat Explorer for at få vist flere oplysninger om afsenderen under fanen Phish.

Lignende mails : Indeholder følgende oplysninger om registrering af spoof:

- Dato

- Emne

- Modtager

- Afsender

- Afsenders IP

Vælg Tilpas kolonner for at fjerne de kolonner, der vises. Når du er færdig, skal du vælge Anvend.

Tip

Hvis du vil se detaljer om andre poster uden at forlade pop op-vinduet med detaljer, skal du bruge  Forrige element og Næste element øverst i pop op-vinduet.

Forrige element og Næste element øverst i pop op-vinduet.

Hvis du vil ændre spoof-registreringen fra Tillad til Bloker eller omvendt, skal du se næste afsnit.

Tilsidesæt spoof intelligence-dommen

På siden Spoof intelligence insight på https://security.microsoft.com/spoofintelligenceskal du bruge en af følgende metoder til at tilsidesætte spoof intelligence-dommen:

Vælg et eller flere poster på listen ved at markere afkrydsningsfeltet ud for den første kolonne.

- Vælg handlingen

Massehandlinger , der vises.

Massehandlinger , der vises. - I pop op-vinduet Massehandlinger , der åbnes, skal du vælge Tillad at spoof eller Bloker fra spoofing og derefter vælge Anvend.

- Vælg handlingen

Markér posten på listen ved at klikke et vilkårligt sted i rækken ud over afkrydsningsfeltet.

I pop op-vinduet med detaljer, der åbnes, skal du vælge Tillad at spoof eller Bloker fra spoofing øverst i pop op-vinduet og derefter vælge Anvend.

Tilbage på siden Spoof intelligence-indsigt fjernes posten fra listen og føjes til fanen Spoofed sendere på siden Tillad/bloker lejer Lister på https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem.

Om tilladte spoofed-afsendere

Meddelelser fra en tilladt spoofed afsender (automatisk registreret eller manuelt konfigureret) er kun tilladt ved hjælp af kombinationen af det spoofede domæne og den afsendende infrastruktur. Følgende spoofed afsender har f.eks. tilladelse til at spoof:

- Domæne: gmail.com

- Infrastruktur: tms.mx.com

Det er kun mail fra dette domæne/det afsendende infrastrukturpar, der må forfalskes. Andre afsendere, der forsøger at spoof gmail.com, er ikke automatisk tilladt. Meddelelser fra afsendere i andre domæner, der stammer fra tms.mx.com, kontrolleres stadig af spoof intelligence og kan være blokeret.

Brug indsigt i spoof intelligence i Exchange Online PowerShell eller enkeltstående EOP PowerShell

I PowerShell skal du bruge Get-SpoofIntelligenceInsight-cmdlet'en til at få vist tilladte og blokerede spoofed-afsendere, der blev registreret af spoof intelligence. Hvis du vil tillade eller blokere de spoofede afsendere manuelt, skal du bruge cmdlet'en New-TenantAllowBlockListSpoofItems . Du kan få flere oplysninger under Brug PowerShell til at oprette tilladte poster for spoofede afsendere på lejerlisten Tillad/bloker og Brug PowerShell til at oprette blokposter for spoofede afsendere på listen over tilladte/blokerede lejere.

Kør følgende kommando for at få vist oplysningerne i indsigten spoof intelligence:

Get-SpoofIntelligenceInsight

Du kan finde detaljerede oplysninger om syntaks og parametre under Get-SpoofIntelligenceInsight.

Andre måder at administrere spoofing og phishing på

Vær omhyggelig med spoofing og phishing-beskyttelse. Her er relaterede måder at kontrollere afsendere, der spoofer dit domæne, og hjælpe med at forhindre dem i at beskadige din organisation:

Kontrollér Spoof Mail-rapporten. Brug denne rapport ofte til at få vist og hjælpe med at administrere spoofede afsendere. Du kan få flere oplysninger i Spoof Detections-rapporten.

Gennemse din SPF-, DKIM- og DMARC-konfiguration. Du kan finde flere oplysninger i følgende artikler: