Sårbarheder i min organisation

Siden Svagheder i Admininstration af håndtering af sikkerhedsrisici til Microsoft Defender viser kendte almindelige sikkerhedsrisici og eksponeringer (CVE) via deres CVE-id.

CVE-id'er er unikke id'er, der tildeles offentligt offentliggjorte sikkerhedsrisici for cybersikkerhed, som påvirker software, hardware og firmware. De giver organisationer en standard måde at identificere og spore sårbarheder på og hjælper dem med at forstå, prioritere og håndtere disse sårbarheder i deres organisation. CVEs spores i en offentlig registreringsdatabase, der tilgås fra https://www.cve.org/.

Administration af håndtering af sikkerhedsrisici til Defender bruger slutpunktssensorer til at scanne og registrere for disse og andre sikkerhedsrisici i en organisation.

Gælder for:

- Microsoft Defender Vulnerability Management

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

- Microsoft Defender til Servers Plan 1 & 2

Vigtigt!

Administration af håndtering af sikkerhedsrisici til Defender kan hjælpe med at identificere Log4j-sikkerhedsrisici i programmer og komponenter. Få mere at vide.

Tip

Vidste du, at du kan prøve alle funktionerne i Admininstration af håndtering af sikkerhedsrisici til Microsoft Defender gratis? Få mere at vide om, hvordan du tilmelder dig en gratis prøveversion.

Oversigt over svagheder

Hvis du vil have adgang til siden Svagheder, skal du vælge Svagheder i navigationsmenuen administration af sårbarheder på Microsoft Defender portalen

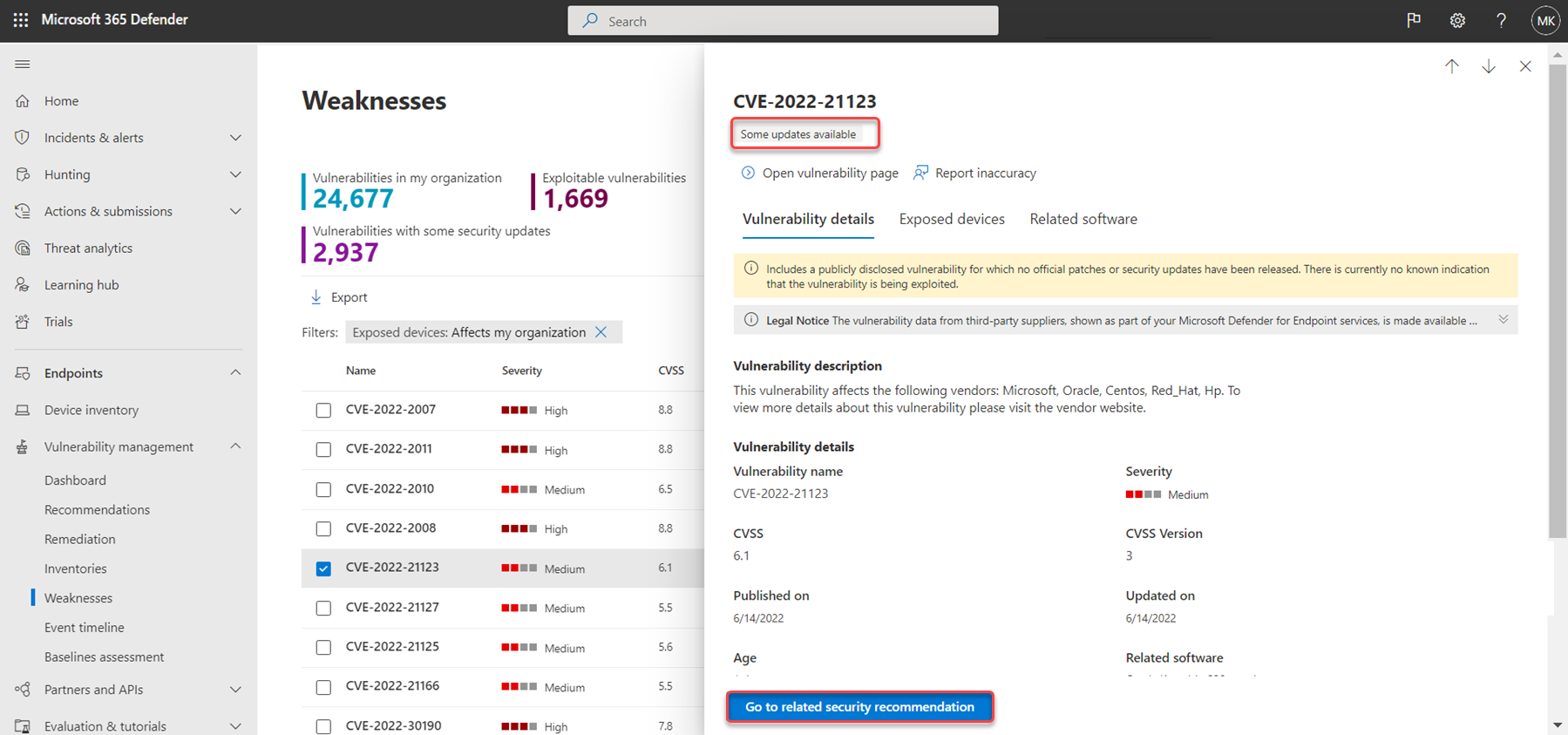

Siden Svagheder åbnes med en liste over de CVEs, dine enheder er eksponeret for. Du kan se alvorsgraden, CVSS-bedømmelse (Common Vulnerability Scoring System), tilsvarende indsigt i brud og trussel m.m.

Bemærk!

Hvis der ikke er tildelt et officielt CVE-id til en sårbarhed, tildeles navnet på sårbarheden af Admininstration af håndtering af sikkerhedsrisici til Microsoft Defender og formatet TVM-2020-002.

Bemærk!

Det maksimale antal poster, du kan eksportere fra siden med svagheder til en CSV-fil, er 8.000, og eksporten må ikke overstige 64 KB. Hvis du modtager en meddelelse om, at resultaterne er for store til at blive eksporteret, skal du afgrænse forespørgslen, så den indeholder færre poster.

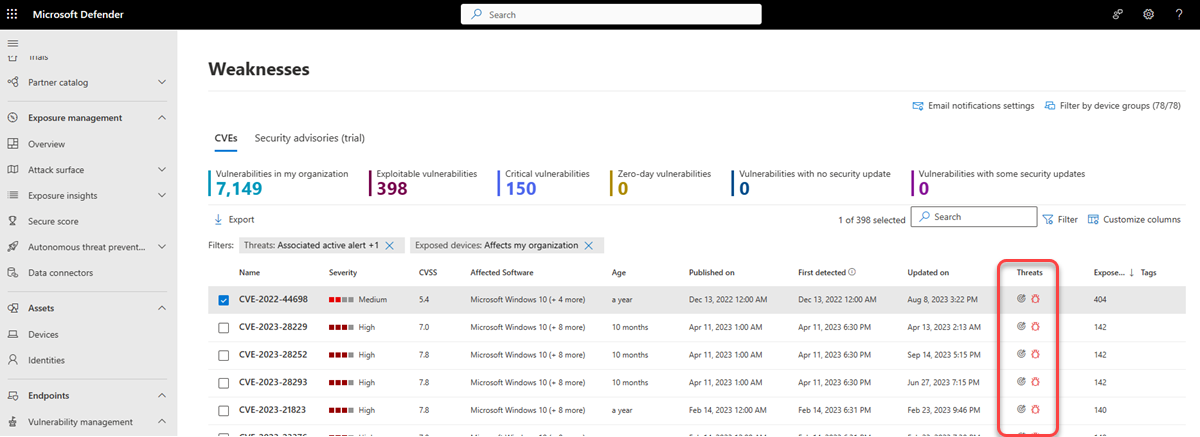

Indsigt i sikkerhedsbrud og trusler

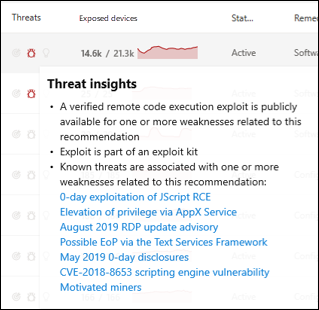

Det er vigtigt at prioritere anbefalinger, der er knyttet til igangværende trusler. Du kan bruge de oplysninger, der er tilgængelige i kolonnen Trusler , til at hjælpe dig med at prioritere sikkerhedsrisici. Hvis du vil se sikkerhedsrisici med igangværende trusler, skal du filtrere kolonnen Trusler ved at:

- Tilknyttet aktiv besked

- Udnyttelse er tilgængelig

- Udnyttelse er bekræftet

- Denne udnyttelse er en del af en udnyttelsespakke

Ikonet for trusselsindsigt ![]() Er fremhævet i kolonnen Trusler , hvis der er knyttet udnyttelser i en sårbarhed.

Er fremhævet i kolonnen Trusler , hvis der er knyttet udnyttelser i en sårbarhed.

Når du holder markøren over ikonet, kan du se, om truslen er en del af en udnyttelsespakke eller er forbundet til bestemte avancerede vedvarende kampagner eller aktivitetsgrupper. Når det er muligt, er der et link til en Threat Analytics-rapport med nyheder om udnyttelse på nul dage, afsløringer eller relaterede sikkerhedsmeddelelser.

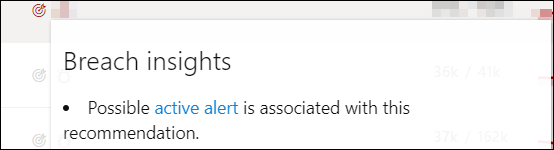

Ikonet indsigt for sikkerhedsbrud fremhæves, hvis der er fundet en sårbarhed i din organisation.

![]()

Kolonnen Eksponerede enheder viser, hvor mange enheder der i øjeblikket er udsat for en sårbarhed. Hvis kolonnen viser 0, betyder det, at du ikke er i fare.

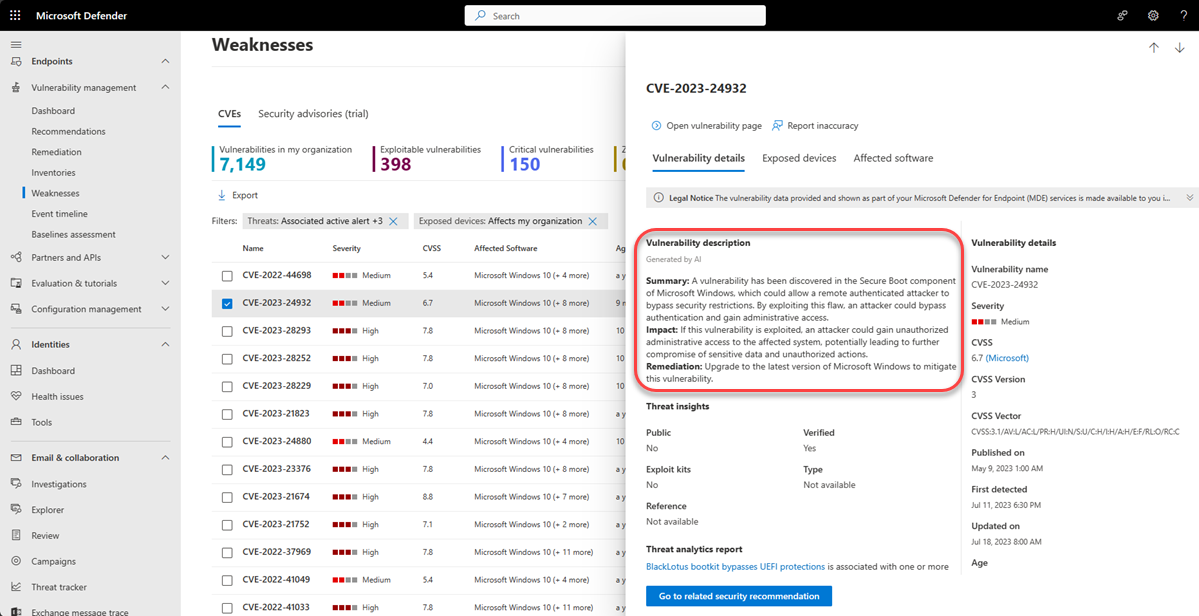

Få indsigt i sårbarheder

Hvis du vælger et CVE på siden svagheder, åbnes der et pop op-panel med flere oplysninger, f.eks. beskrivelse af sårbarhed, detaljer og trusselsindsigt. Beskrivelsen af den AI-genererede sårbarhed indeholder detaljerede oplysninger om sårbarheden, dens virkning, anbefalede afhjælpningstrin og eventuelle yderligere oplysninger, hvis de er tilgængelige.

For hver CVE kan du se en liste over de eksponerede enheder og den pågældende software.

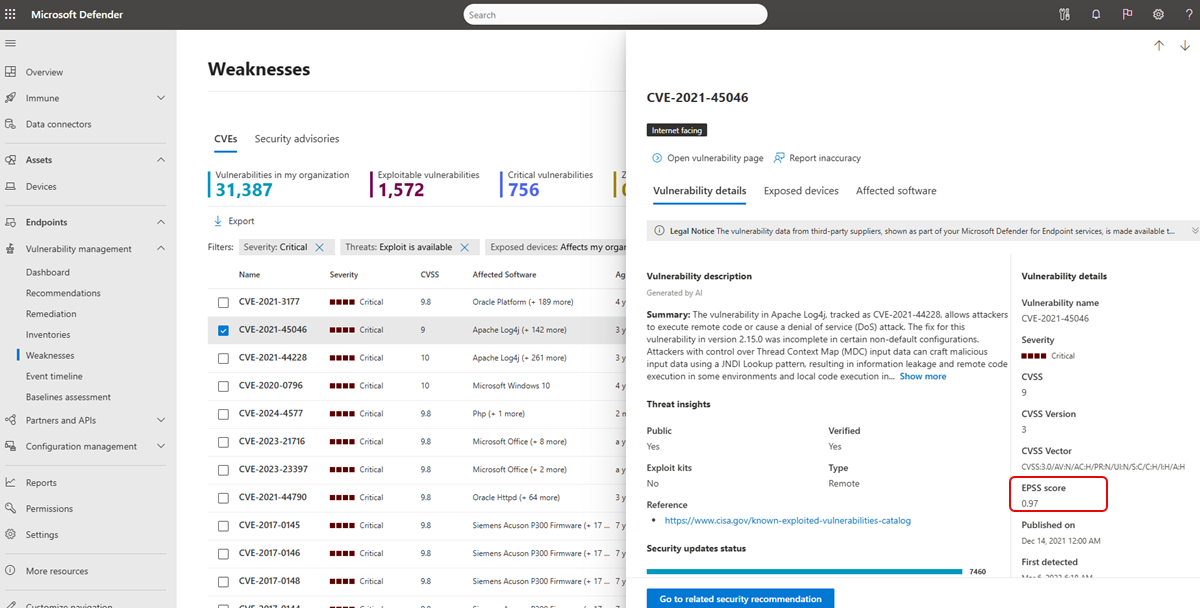

Resultatsystem for udnyttelse af forudsigelse (EPSS)

EPSS (Exploit Prediction Scoring System) genererer en datadrevet score for sandsynligheden for, at en kendt softwaresårbarhed udnyttes i naturen. EPSS bruger aktuelle trusselsoplysninger fra CVE og udnyttelse af data fra den virkelige verden. For hver CVE returnerer EPSS-modellen en sandsynlighedsscore mellem 0 og 1 (0 % og 100 %). Jo højere scoren er, jo større er sandsynligheden for, at en sårbarhed udnyttes. Få mere at vide om EPSS.

EPSS er designet til at hjælpe dig med at forbedre din viden om svagheder og deres udnyttelsessandsynlighed og give dig mulighed for at prioritere i overensstemmelse hermed.

Hvis du vil se EPSS-scoren, skal du vælge et CVE på siden Svagheder på portalen Microsoft Defender:

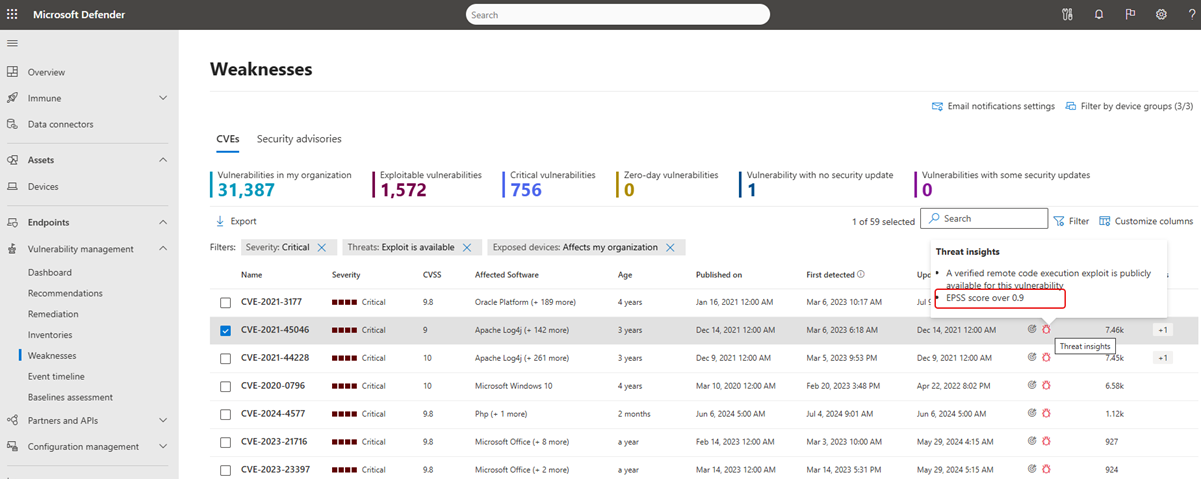

Når EPSS er større end 0,9, opdateres værktøjstippet for kolonnen Trusler med værdien for at udtrykke vigtigheden af afhjælpning:

Bemærk!

Bemærk, at hvis EPSS-scoren er mindre end 0,001, anses den for at være 0.

Du kan bruge API'en for sårbarheder til at se EPSS-scoren.

Relaterede sikkerhedsanbefalinger

Brug sikkerhedsanbefalinger til at afhjælpe sikkerhedsrisiciene på blotlagte enheder og til at reducere risikoen for dine aktiver og din organisation. Når der er en tilgængelig sikkerhedsanbefaling, kan du vælge Gå til den relaterede sikkerhedsanbefaling for at få oplysninger om, hvordan du afhjælper sårbarheden.

Anbefalinger til en CVE er ofte for at afhjælpe sårbarheden gennem en sikkerhedsopdatering til den relaterede software. Nogle CVEs har dog ikke en tilgængelig sikkerhedsopdatering. Dette kan gælde for al relateret software til en CVE eller blot et undersæt, for eksempel kan en softwareleverandør beslutte ikke at løse problemet på en bestemt sårbar version.

Når en sikkerhedsopdatering kun er tilgængelig for nogle af den relaterede software, vil CVE have mærket 'Nogle tilgængelige opdateringer' under CVE-navnet. Når der er mindst én tilgængelig opdatering, har du mulighed for at gå til den relaterede sikkerhedsanbefaling.

Hvis der ikke er nogen tilgængelig sikkerhedsopdatering, har CVE-koden 'Ingen sikkerhedsopdatering' under CVE-navnet. Der vil ikke være mulighed for at gå til den relaterede sikkerhedsanbefaling, da software, der ikke har en tilgængelig sikkerhedsopdatering, udelades fra siden Sikkerhedsanbefalinger.

Bemærk!

Sikkerhedsanbefalinger omfatter kun enheder og softwarepakker, der har sikkerhedsopdateringer tilgængelige.

Anmod om CVE-support

Et CVE til software, der i øjeblikket ikke understøttes af sårbarhedsstyring, vises stadig på siden Svagheder. Da softwaren ikke understøttes, er det kun begrænsede data, der er tilgængelige. Eksponerede enhedsoplysninger vil ikke være tilgængelige for CVEs med ikke-understøttet software.

Hvis du vil have vist en liste over ikke-understøttet software, skal du filtrere siden svagheder efter indstillingen "Ikke tilgængelig" i afsnittet "Eksponerede enheder".

Du kan anmode om, at support føjes til Administration af håndtering af sikkerhedsrisici til Defender for et bestemt CVE. Sådan anmoder du om support:

Vælg CVE på siden Svagheder på Microsoft Defender-portalen

Vælg Understøt dette CVE under fanen Detaljer om sårbarhed

Anmodningen sendes til Microsoft og hjælper os med at prioritere denne CVE blandt andre i vores system.

Bemærk!

Anmodning om CVE-supportfunktionalitet er ikke tilgængelig for GCC-, GCC High- og DoD-kunder.

Vis CVE-poster (Common Vulnerabilities and Exposures) andre steder

Mest sårbare software på dashboardet

Gå til dashboardet Administration af håndtering af sikkerhedsrisici til Defender, og rul ned til den mest sårbare softwarewidget. Du kan se antallet af sårbarheder, der findes i hver enkelt software, sammen med trusselsoplysninger og en overordnet visning af enhedseksponering over tid.

Vælg den software, du vil undersøge.

Vælg fanen Fundne sikkerhedsrisici .

Vælg den sikkerhedsrisiko, du vil undersøge, for at åbne et pop op-panel med CVE-oplysningerne.

Find sikkerhedsrisici på enhedssiden

Få vist relaterede oplysninger om svagheder på enhedssiden.

- Vælg Enheder i navigationsmenuen Aktiver på portalen Microsoft Defender.

- Vælg det enhedsnavn, du vil undersøge, på siden Enhedslager .

- Vælg Åbn enhedsside , og vælg Fundne sikkerhedsrisici på enhedssiden.

- Vælg den sikkerhedsrisiko, du vil undersøge, for at åbne et pop op-panel med CVE-oplysningerne.

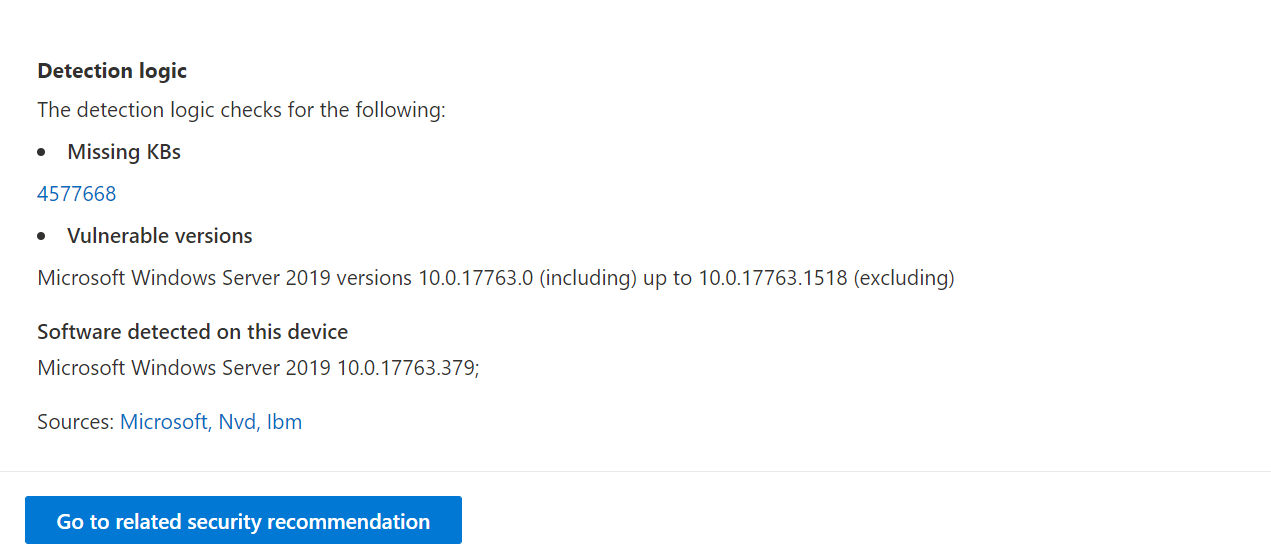

CVE-registreringslogik

På samme måde som med softwarebeviserne viser vi den registreringslogik, vi anvendte på en enhed, for at angive, at den er sårbar.

Sådan får du vist registreringslogikken:

Vælg en enhed på siden Enhedslager.

Vælg Åbn enhedsside , og vælg Fundne sikkerhedsrisici på enhedssiden.

Vælg den sikkerhedsrisiko, du vil undersøge.

Der åbnes et pop op-vindue, og afsnittet Registreringslogik viser registreringslogikken og kilden.

Kategorien "OS-funktion" vises også i relevante scenarier. Dette er, når et CVE vil påvirke enheder, der kører et sårbart operativsystem, hvis en bestemt os-komponent er aktiveret. Hvis Windows Server 2019 eller Windows Server 2022 f.eks. har en sårbarhed i sin DNS-komponent, vedhæfter vi kun denne CVE til Windows Server 2019- og Windows Server 2022-enheder med DNS-funktionen aktiveret i deres operativsystem.

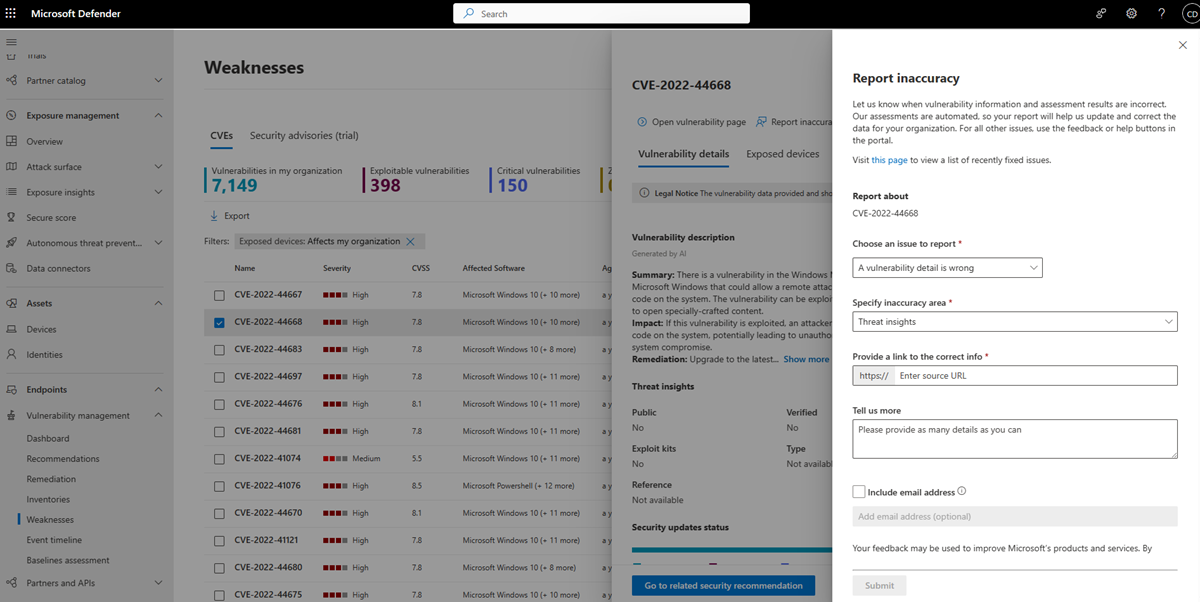

Rapport unøjagtighed

Anmeld falsk positiv, når du ser vage, unøjagtige eller ufuldstændige oplysninger. Du kan også rapportere om sikkerhedsanbefalinger, der allerede er blevet afhjælpet.

Åbn CVE på siden Svagheder.

Vælg Fejl i rapport.

Vælg et problem, der skal rapporteres, i pop op-ruden.

Udfyld de ønskede oplysninger om unøjagtigheden. Dette varierer afhængigt af det problem, du rapporterer.

Vælg Send. Din feedback sendes straks til de Admininstration af håndtering af sikkerhedsrisici til Microsoft Defender eksperter.