Overfør avancerede jagtforespørgsler fra Microsoft Defender for Endpoint

Gælder for:

- Microsoft Defender XDR

Flyt dine avancerede arbejdsprocesser til jagt fra Microsoft Defender for Endpoint til proaktivt at jage efter trusler ved hjælp af et bredere datasæt. I Microsoft Defender XDR får du adgang til data fra andre Microsoft 365-sikkerhedsløsninger, herunder:

- Microsoft Defender for Endpoint

- Microsoft Defender for Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

Bemærk!

De fleste Microsoft Defender for Endpoint kunder kan bruge Microsoft Defender XDR uden yderligere licenser. Hvis du vil begynde at overgå dine avancerede arbejdsprocesser til jagt fra Defender for Endpoint, skal du slå Microsoft Defender XDR til.

Du kan skifte uden at påvirke dine eksisterende Defender for Endpoint-arbejdsprocesser. Gemte forespørgsler forbliver intakte, og brugerdefinerede regler for registrering fortsætter med at køre og generere beskeder. De vil dog være synlige i Microsoft Defender XDR.

Kun skematabeller i Microsoft Defender XDR

Det Microsoft Defender XDR avancerede jagtskema indeholder yderligere tabeller, der indeholder data fra forskellige Microsoft 365-sikkerhedsløsninger. Følgende tabeller er kun tilgængelige i Microsoft Defender XDR:

| Tabelnavn | Beskrivelse |

|---|---|

| AlertEvidence | Filer, IP-adresser, URL-adresser, brugere eller enheder, der er knyttet til beskeder |

| AlertInfo | Beskeder fra Microsoft Defender for Endpoint, Microsoft Defender for Office 365, Microsoft Defender for Cloud Apps og Microsoft Defender for Identity, herunder oplysninger om alvorsgrad og trusselskategorier |

| EmailAttachmentInfo | Oplysninger om filer, der er knyttet til mails |

| EmailEvents | Microsoft 365-mailhændelser, herunder levering af mail og blokeringshændelser |

| EmailPostDeliveryEvents | Sikkerhedshændelser, der opstår efter levering, efter At Microsoft 365 har leveret mails til modtagerpostkassen |

| EmailUrlInfo | Oplysninger om URL-adresser i mails |

| IdentityDirectoryEvents | Hændelser, der involverer en domænecontroller i det lokale miljø, som kører Active Directory (AD). Denne tabel dækker en række identitetsrelaterede hændelser og systemhændelser på domænecontrolleren. |

| IdentityInfo | Kontooplysninger fra forskellige kilder, herunder Microsoft Entra ID |

| IdentityLogonEvents | Godkendelseshændelser på Active Directory og Microsoft onlinetjenester |

| IdentityQueryEvents | Forespørgsler til Active Directory-objekter, f.eks. brugere, grupper, enheder og domæner |

Vigtigt!

Forespørgsler og brugerdefinerede registreringer, der bruger skematabeller, som kun er tilgængelige i Microsoft Defender XDR, kan kun vises i Microsoft Defender XDR.

Tilknyt tabellen DeviceAlertEvents

Tabellerne AlertInfo og AlertEvidence erstatter tabellen DeviceAlertEvents i det Microsoft Defender for Endpoint skema. Ud over data om enhedsbeskeder omfatter disse to tabeller data om beskeder om identiteter, apps og mails.

Brug følgende tabel til at kontrollere, hvordan DeviceAlertEvents kolonner knyttes til kolonner i tabellerne AlertInfo og AlertEvidence .

Tip

Ud over kolonnerne i følgende tabel indeholder tabellen AlertEvidence mange andre kolonner, der giver et mere holistisk billede af beskeder fra forskellige kilder. Se alle kolonnerne AlertEvidence

| Kolonnen DeviceAlertEvents | Her kan du finde de samme data i Microsoft Defender XDR |

|---|---|

AlertId |

AlertInfo og AlertEvidence tabeller |

Timestamp |

AlertInfo og AlertEvidence tabeller |

DeviceId |

AlertEvidence Tabel |

DeviceName |

AlertEvidence Tabel |

Severity |

AlertInfo Tabel |

Category |

AlertInfo Tabel |

Title |

AlertInfo Tabel |

FileName |

AlertEvidence Tabel |

SHA1 |

AlertEvidence Tabel |

RemoteUrl |

AlertEvidence Tabel |

RemoteIP |

AlertEvidence Tabel |

AttackTechniques |

AlertInfo Tabel |

ReportId |

Denne kolonne bruges typisk i Microsoft Defender for Endpoint til at finde relaterede poster i andre tabeller. I Microsoft Defender XDR kan du hente relaterede data direkte fra tabellenAlertEvidence. |

Table |

Denne kolonne bruges typisk i Microsoft Defender for Endpoint til yderligere hændelsesoplysninger i andre tabeller. I Microsoft Defender XDR kan du hente relaterede data direkte fra tabellenAlertEvidence. |

Juster eksisterende Microsoft Defender for Endpoint forespørgsler

Microsoft Defender for Endpoint forespørgsler fungerer, som de er, medmindre de refererer til tabellenDeviceAlertEvents. Hvis du vil bruge disse forespørgsler i Microsoft Defender XDR, skal du anvende disse ændringer:

- Erstat

DeviceAlertEventsmedAlertInfo. - Joinforbind tabellerne

AlertInfoAlertEvidenceAlertIdog for at få tilsvarende data.

Oprindelig forespørgsel

Følgende forespørgsel bruger DeviceAlertEvents i Microsoft Defender for Endpoint til at hente de beskeder, der involverer powershell.exe:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

Ændret forespørgsel

Følgende forespørgsel er blevet justeret til brug i Microsoft Defender XDR. I stedet for at kontrollere filnavnet direkte fra DeviceAlertEventsjoinforbinder AlertEvidence og søger den efter filnavnet i tabellen.

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

Overfør regler for brugerdefineret registrering

Når Microsoft Defender for Endpoint regler redigeres på Microsoft Defender XDR, fungerer de fortsat som før, hvis den resulterende forespørgsel kun ser på enhedstabeller.

Beskeder, der genereres af regler for brugerdefineret registrering, som kun forespørger enhedstabeller, vil f.eks. fortsat blive leveret til din SIEM og generere mailmeddelelser, afhængigt af hvordan du har konfigureret disse i Microsoft Defender for Endpoint. Alle eksisterende undertrykkelsesregler i Defender for Endpoint vil også fortsat være gældende.

Når du redigerer en Defender for Endpoint-regel, så den forespørger identitets- og mailtabeller, som kun er tilgængelige i Microsoft Defender XDR, flyttes reglen automatisk til Microsoft Defender XDR.

Beskeder genereret af den migrerede regel:

- Er ikke længere synlige i Defender for Endpoint Portal (Microsoft Defender Security Center)

- Stop med at blive leveret til din SIEM, eller opret mailmeddelelser. Du kan løse problemet ved at konfigurere meddelelser via Microsoft Defender XDR for at få beskederne. Du kan bruge API'en Microsoft Defender XDR til at modtage meddelelser om kunderegistreringsbeskeder eller relaterede hændelser.

- Vil ikke blive undertrykt af Microsoft Defender for Endpoint undertrykkelse regler. Hvis du vil forhindre, at der genereres beskeder for visse brugere, enheder eller postkasser, skal du ændre de tilsvarende forespørgsler for eksplicit at udelade disse enheder.

Hvis du redigerer en regel på denne måde, bliver du bedt om at bekræfte, før sådanne ændringer anvendes.

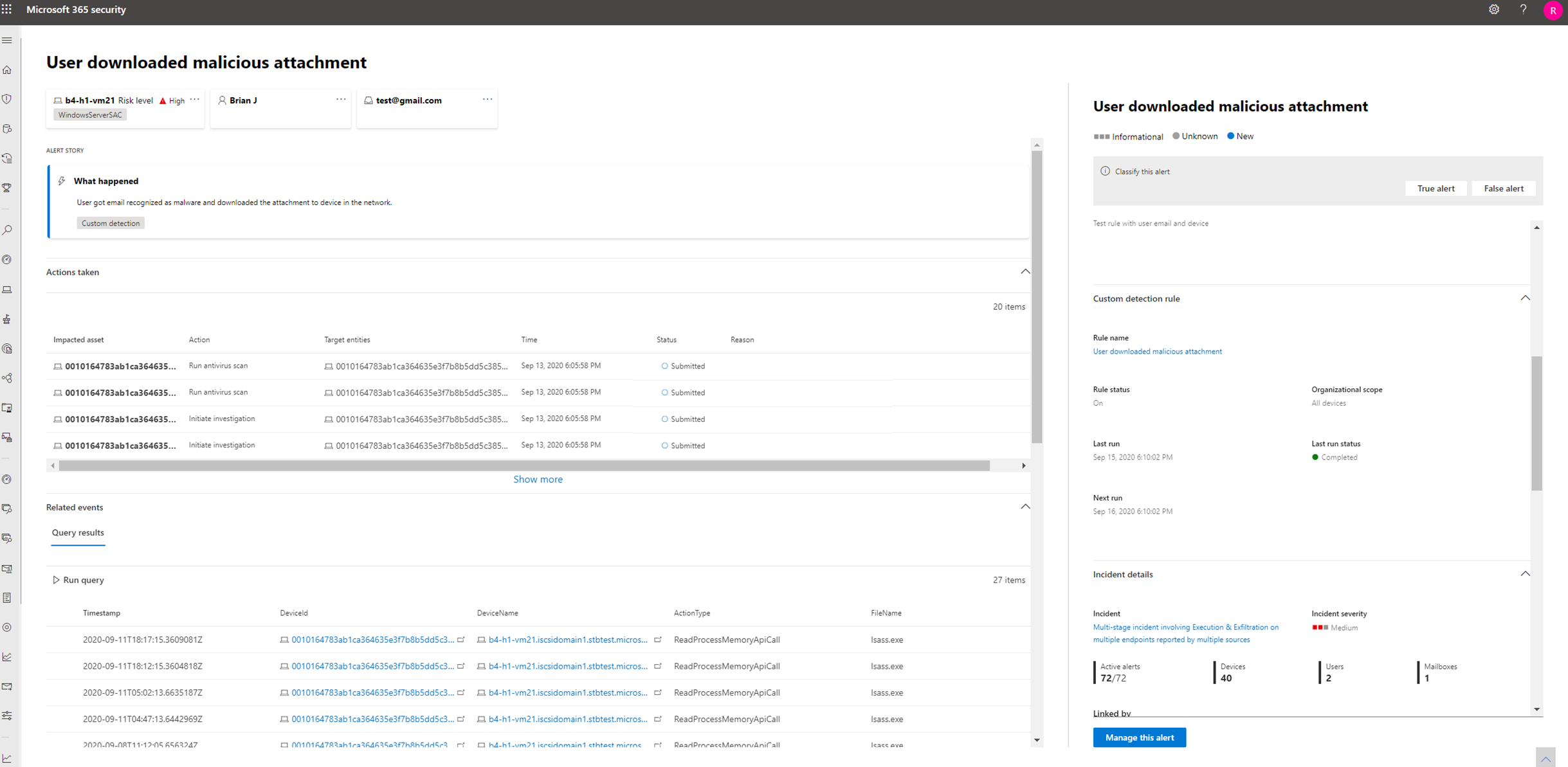

Nye beskeder, der genereres af regler for brugerdefineret registrering i Microsoft Defender XDR vises på en beskedside, der indeholder følgende oplysninger:

- Beskedtitel og -beskrivelse

- Påvirkede aktiver

- Handlinger, der udføres som svar på beskeden

- Forespørgselsresultater, der udløste beskeden

- Oplysninger om reglen for brugerdefineret registrering

Skriv forespørgsler uden DeviceAlertEvents

I det Microsoft Defender XDR skema er tabellerne AlertInfo og AlertEvidence angivet, så de passer til det forskelligartede sæt oplysninger, der følger med beskeder fra forskellige kilder.

Hvis du vil hente de samme beskedoplysninger, som du brugte til at hente fra tabellen DeviceAlertEvents i det Microsoft Defender for Endpoint skema, skal du filtrere AlertInfo tabellen efter ServiceSource og derefter joinforbinde hvert entydige id med tabellenAlertEvidence, hvilket giver detaljerede oplysninger om hændelser og enheder.

Se eksempelforespørgslen nedenfor:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

Denne forespørgsel giver mange flere kolonner end DeviceAlertEvents i Microsoft Defender for Endpoint skema. Hvis du vil holde resultaterne håndterbare, skal du kun bruge project til at hente de kolonner, du er interesseret i. I eksemplet nedenfor er der kolonner med projekter, som du kan være interesseret i, når undersøgelsen registrerede PowerShell-aktivitet:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

Hvis du vil filtrere efter bestemte objekter, der er involveret i beskederne, kan du gøre det ved at angive objekttypen i EntityType og den værdi, du vil filtrere efter. I følgende eksempel søges der efter en bestemt IP-adresse:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

Se også

- Slå Microsoft Defender XDR til

- Oversigt over avanceret jagt

- Forstå skemaet

- Avanceret jagt i Microsoft Defender for Endpoint

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om