Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Afhængigt af de Microsoft-sikkerhedsprodukter, du bruger, kan nogle avancerede funktioner være tilgængelige, så du kan integrere Defender for Endpoint med.

Aktivér avancerede funktioner

Gå til Microsoft Defender-portalen, og log på.

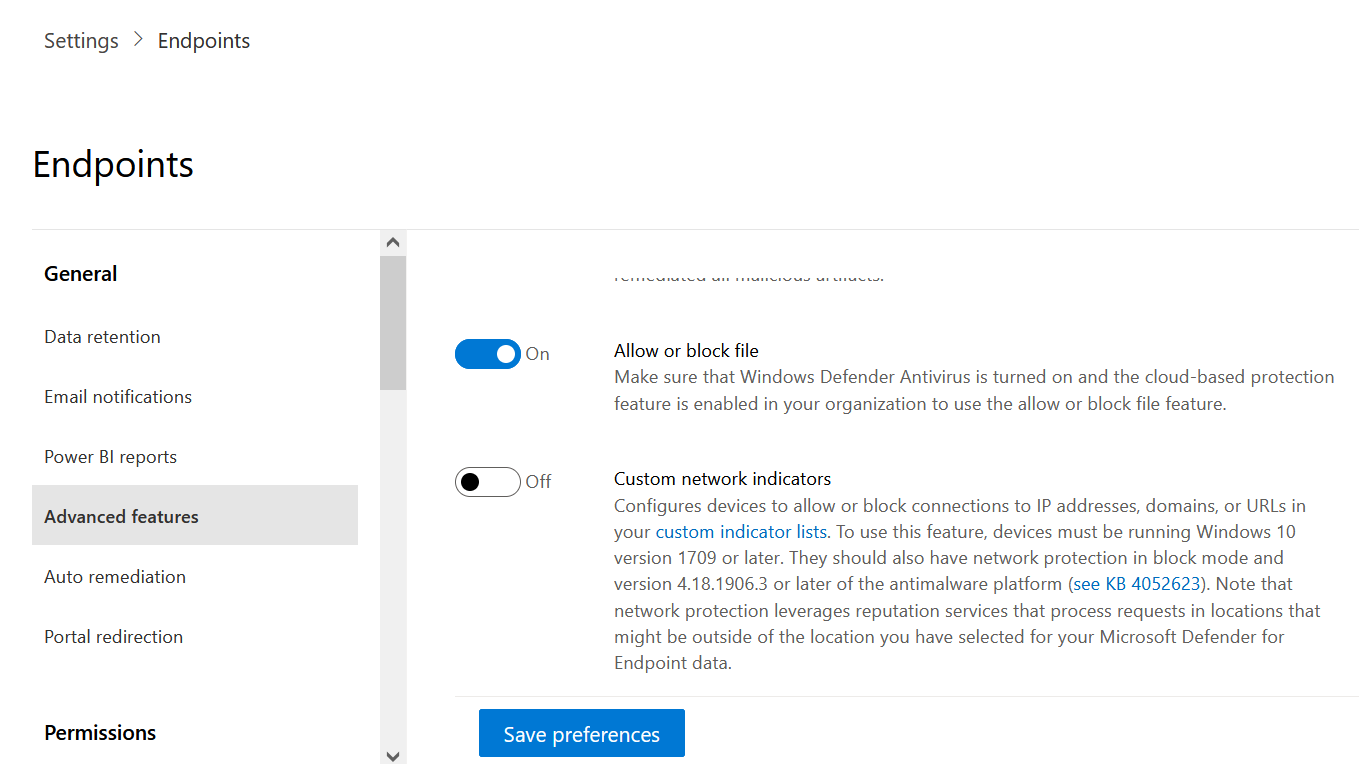

Vælg Indstillinger>Slutpunkter>Avancerede funktioner i navigationsruden.

Vælg den avancerede funktion, du vil konfigurere, og skift mellem Til og Fra.

Vælg Gem indstillinger.

Brug følgende avancerede funktioner til at blive bedre beskyttet mod potentielt skadelige filer og få bedre indsigt under sikkerhedsundersøgelser.

Begræns korrelation til inden for bestemte enhedsgrupper

Denne konfiguration kan bruges til scenarier, hvor lokale SOC-handlinger kun vil begrænse beskedkorrelationen til enhedsgrupper, som de har adgang til. Når denne indstilling er slået til, anses en hændelse, der består af beskeder om, at grupper på tværs af enheder ikke længere betragtes som en enkelt hændelse. Den lokale SOC kan derefter udføre handlinger på hændelsen, fordi de har adgang til en af de involverede enhedsgrupper. Global SOC ser dog flere forskellige hændelser efter enhedsgruppe i stedet for én hændelse. Vi anbefaler ikke, at du aktiverer denne indstilling, medmindre det opvejer fordelene ved hændelseskorrelation på tværs af hele organisationen.

Bemærk!

Ændring af denne indstilling påvirker kun fremtidige beskeders korrelation.

Oprettelse af enhedsgruppe understøttes i Defender for Endpoint Plan 1 og Plan 2.

Aktivér EDR i bloktilstand

EDR (Endpoint Detection and Response) i blokeringstilstand giver beskyttelse mod skadelige artefakter, selv når Microsoft Defender Antivirus kører i passiv tilstand. Når EDR er slået til, blokerer EDR i bloktilstand skadelige artefakter eller funktionsmåder, der registreres på en enhed. EDR i bloktilstand arbejder bag kulisserne for at afhjælpe skadelige artefakter, der registreres efter sikkerhedsbrud.

Løs automatisk beskeder

Slå denne indstilling til for automatisk at løse beskeder, hvor der ikke blev fundet trusler, eller hvor registrerede trusler blev afhjælpet. Hvis du ikke vil have beskederne løst automatisk, skal du slå funktionen fra manuelt.

Bemærk!

- Resultatet af handlingen til automatisk løsning kan påvirke beregningen af enhedens risikoniveau, som er baseret på de aktive beskeder, der findes på en enhed.

- Hvis en sikkerhedsanalytiker manuelt angiver status for en besked til "I gang" eller "Løst", overskriver funktionen til automatisk løsning ikke den.

Tillad eller bloker fil

Blokering er kun tilgængelig, hvis din organisation opfylder disse krav:

- Bruger Microsoft Defender Antivirus som den aktive antimalwareløsning, og

- Den skybaserede beskyttelsesfunktion er aktiveret

Denne funktion giver dig mulighed for at blokere potentielt skadelige filer på netværket. Blokering af en fil forhindrer den i at blive læst, skrevet eller udført på enheder i din organisation.

Sådan slår du Tillad eller bloker filer til:

Vælg Indstillinger>SlutpunkterGenerelle>avancerede funktioner>Tillad eller bloker> fil i navigationsruden i Microsoft Defender portal.

Slå indstillingen til ogfra.

Vælg Gem indstillinger nederst på siden.

Når du har aktiveret denne funktion, kan du blokere filer via fanen Tilføj indikator på en fils profilside.

Skjul potentielle duplikerede enhedsposter

Ved at aktivere denne funktion kan du sikre, at du får vist de mest nøjagtige oplysninger om dine enheder ved at skjule potentielle duplikerede enhedsposter. Der kan være forskellige årsager til, at der kan forekomme dublerede enhedsposter, f.eks. enhedens registreringsfunktion i Microsoft Defender for Endpoint kan scanne dit netværk og finde en enhed, der allerede er onboardet eller for nylig er blevet offboardet.

Denne funktion identificerer potentielle duplikerede enheder baseret på deres værtsnavn og tidspunkt for seneste gang, de ses. De duplikerede enheder skjules fra flere oplevelser på portalen, f.eks. enhedsoversigten, Admininstration af håndtering af sikkerhedsrisici til Microsoft Defender sider og offentlige API'er til computerdata, så den mest nøjagtige enhedspost er synlig. Dubleterne vil dog stadig være synlige på siderne global søgning, avanceret jagt, beskeder og hændelser.

Denne indstilling er som standard slået til og anvendes i hele lejeren. Hvis du ikke vil skjule potentielle duplikerede enhedsposter, skal du slå funktionen fra manuelt.

Brugerdefinerede netværksindikatorer

Når du aktiverer denne funktion, kan du oprette indikatorer for IP-adresser, domæner eller URL-adresser, der bestemmer, om de er tilladt eller blokeret, baseret på din brugerdefinerede indikatorliste.

Hvis du vil bruge denne funktion, skal enheder køre Windows 10 version 1709 eller nyere eller Windows 11.

Du kan få flere oplysninger under Oversigt over indikatorer.

Bemærk!

Netværksbeskyttelse udnytter omdømmetjenester, der behandler anmodninger på placeringer, der kan være uden for den placering, du har valgt til dine Defender for Endpoint-data.

Ændringsbeskyttelse

Under nogle former for cyberangreb forsøger dårlige aktører at deaktivere sikkerhedsfunktioner, f.eks. antivirusbeskyttelse, på dine maskiner. Dårlige aktører kan lide at deaktivere dine sikkerhedsfunktioner for at få lettere adgang til dine data, installere malware eller på anden måde udnytte dine data, identitet og enheder. Ændringsbeskyttelse låser i bund og grund Microsoft Defender Antivirus og forhindrer, at dine sikkerhedsindstillinger ændres via apps og metoder.

Du kan få flere oplysninger, herunder hvordan du konfigurerer beskyttelse mod ændring, under Beskyt sikkerhedsindstillinger med manipulationsbeskyttelse.

Vis brugeroplysninger

Slå denne funktion til, så du kan se brugeroplysninger, der er gemt i Microsoft Entra ID. Oplysningerne omfatter oplysninger om en brugers billede, navn, titel og afdeling, når der undersøges brugerkontoobjekter. Du kan finde brugerkontooplysninger i følgende visninger:

- Beskedkø

- Side med enhedsdetaljer

Du kan få flere oplysninger under Undersøg en brugerkonto.

Skype for Business integration

Aktivering af Skype for Business integration giver dig mulighed for at kommunikere med brugere ved hjælp af Skype for Business, mail eller telefon. Denne aktivering kan være praktisk, når du har brug for at kommunikere med brugeren og afhjælpe risici.

Bemærk!

Når en enhed isoleres fra netværket, er der et pop op-vindue, hvor du kan vælge at aktivere Outlook- og Skype-kommunikation, som tillader kommunikation til brugeren, mens brugeren ikke har forbindelse til netværket. Denne indstilling gælder for Skype- og Outlook-kommunikation, når enheder er i isolationstilstand.

Microsoft Defender for Cloud Apps

Hvis du aktiverer denne indstilling, videresendes Defender for Endpoint-signaler for at Microsoft Defender for Cloud Apps for at give en bedre indsigt i brugen af cloudprogrammer. Videresendte data gemmes og behandles på samme placering som dine Defender for Cloud Apps data.

Du kan få flere oplysninger under Microsoft Defender for Cloud Apps oversigt.

Filtrering af webindhold

Bloker adgang til websteder, der indeholder uønsket indhold, og spor webaktivitet på tværs af alle domæner. Hvis du vil angive de webindholdskategorier, du vil blokere, skal du oprette en politik for filtrering af webindhold. Sørg for, at du har netværksbeskyttelse i blokeringstilstand, når du installerer Microsoft Defender for Endpoint grundlæggende sikkerhedsindstilling.

Samlet overvågningslog

Søg i Microsoft Purview gør det muligt for dit sikkerheds- og overholdelsesteam at få vist vigtige hændelsesdata i overvågningsloggen for at få indsigt og undersøge brugeraktiviteter. Når en overvåget aktivitet udføres af en bruger eller en administrator, genereres og gemmes der en overvågningspost i Microsoft 365-overvågningsloggen for din organisation. Du kan finde flere oplysninger i Søg i overvågningsloggen.

Enhedssøgning

Hjælper dig med at finde ikke-administrerede enheder, der er tilsluttet virksomhedens netværk, uden at der er behov for ekstra apparater eller besværlige procesændringer. Ved hjælp af onboardede enheder kan du finde ikke-administrerede enheder i dit netværk og vurdere sikkerhedsrisici og risici. Du kan finde flere oplysninger under Enhedsregistrering.

Bemærk!

Du kan altid anvende filtre for at udelade ikke-administrerede enheder fra enhedslagerlisten. Du kan også bruge kolonnen med onboardingstatus i API-forespørgsler til at filtrere ikke-administrerede enheder fra.

Download filer, der er sat i karantæne

Sikkerhedskopiér filer, der er sat i karantæne, på en sikker og kompatibel placering, så de kan downloades direkte fra karantæne. Knappen Download fil vil altid være tilgængelig på filsiden. Denne indstilling er som standard slået til. Få mere at vide om krav

Standard til strømlinet forbindelse ved onboarding af enheder på Defender-portalen

Denne indstilling angiver standard onboardingpakken til strømlinet forbindelse for relevante operativsystemer. Du har stadig mulighed for at bruge standard onboardingpakken på onboardingsiden, men du skal specifikt vælge den på rullelisten.

Live-svar

Slå denne funktion til, så brugere med de relevante tilladelser kan starte en live-svarsession på enheder.

Du kan få flere oplysninger om rolletildelinger under Opret og administrer roller.

Live-svar til servere

Slå denne funktion til, så brugere med de relevante tilladelser kan starte en live-svarsession på servere.

Du kan få flere oplysninger om rolletildelinger under Opret og administrer roller.

Udførelse af direkte svar uden fortegn

Hvis du aktiverer denne funktion, kan du køre usignerede scripts i en live-svarsession.

Automatisk afbrydelse af angreb

Automatisk afbrydelse af angreb forstyrrer angreb ved automatisk at indeholde kompromitterede aktiver, som angriberen bruger. Det begrænser lateral bevægelse tidligt, hvilket reducerer den samlede indvirkning af et angreb, både for de tilhørende omkostninger og for tab af produktivitet. Samtidig efterlader den sikkerhedsteams fuld kontrol over undersøgelse, afhjælpning og onlinetilbagebringelse af aktiver. Du kan få flere oplysninger under Automatisk afbrydelse af angreb i Microsoft Defender XDR.

Del slutpunktbeskeder med Microsoft Compliance Center

Videresender sikkerhedsbeskeder for slutpunkter og deres triagestatus til Microsoft Purview-portalen, så du kan forbedre politikker for styring af insiderrisiko med beskeder og afhjælpe interne risici, før de forårsager skade. Videresendte data behandles og gemmes på samme placering som dine Office 365 data.

Når du har konfigureret indikatorerne for overtrædelse af sikkerhedspolitik i indstillingerne for styring af insiderrisiko, deles Defender for Endpoint-beskeder med styring af insiderrisiko for relevante brugere.

Microsoft Intune forbindelse

Defender for Endpoint kan integreres med Microsoft Intune for at aktivere enhedsrisikobaseret betinget adgang. Når du aktiverer denne funktion, kan du dele Defender for Endpoint-enhedsoplysninger med Intune, hvilket forbedrer håndhævelsen af politikker.

Vigtigt!

Du skal aktivere integrationen på både Intune og Defender for Endpoint for at bruge denne funktion. Du kan finde flere oplysninger om bestemte trin under Konfigurer betinget adgang i Defender for Endpoint.

Denne funktion er kun tilgængelig, hvis du har følgende forudsætninger:

- En licenseret lejer til Enterprise Mobility + Security E3 og Windows E5 (eller Microsoft 365 Enterprise E5)

- Et aktivt Microsoft Intune miljø, hvor Intune administrerede Windows-enheder Microsoft Entra tilmeldt.

Godkendt telemetri

Du kan slå godkendt telemetri til for at forhindre spoofing af telemetri i dit dashboard.

Visningsfunktioner

Få mere at vide om nye funktioner i prøveversionen af Defender for Endpoint.

Prøv kommende funktioner ved at aktivere prøveversionsoplevelsen. Du har adgang til kommende funktioner, som du kan give feedback på for at hjælpe med at forbedre den overordnede oplevelse, før funktioner bliver offentligt tilgængelige.

Hvis du allerede har aktiveret prøveversionsfunktioner, kan du administrere dine indstillinger fra de primære Defender XDR indstillinger.

Du kan få flere oplysninger under Microsoft Defender XDR prøveversionsfunktioner

Meddelelser om slutpunktsangreb

Meddelelser om slutpunktsangreb gør det muligt for Microsoft aktivt at jage efter kritiske trusler, der skal prioriteres baseret på vigtighed og indvirkning på dine slutpunktdata.

Få mere at vide om Microsoft Defender eksperter for proaktiv jagt på tværs af det fulde omfang af Microsoft Defender XDR, herunder trusler, der strækker sig over mail, samarbejde, identitet, cloudprogrammer og slutpunkter.