Er reduktion af angrebsoverfladen en del af Windows?

Reduktion af angrebsoverfladen var oprindeligt en funktion i pakken af udnytte vagt funktioner introduceret som en stor opdatering til Microsoft Defender Antivirus, i Windows 10, version 1709. Microsoft Defender Antivirus er den oprindelige antimalwarekomponent i Windows. Funktionssættet til reduktion af hele angrebsoverfladen er dog kun tilgængeligt med en Windows Enterprise-licens. Bemærk også, at nogle Microsoft Defender Antivirus-udeladelser gælder for udeladelser af angrebsoverfladereduktionsregler. Se Reference til regler for reduktion af angrebsoverfladen – Microsoft Defender Antivirus-undtagelser og regler for reduktion af angrebsoverfladen.

Skal jeg have en virksomhedslicens for at køre regler for reduktion af angrebsoverfladen?

Det fulde sæt regler og funktioner for reduktion af angrebsoverfladen understøttes kun, hvis du har en virksomhedslicens til Windows 10 eller Windows 11. Et begrænset antal regler kan fungere uden en virksomhedslicens. Hvis du har Microsoft 365 Business, skal du angive Microsoft Defender Antivirus som din primære sikkerhedsløsning og aktivere reglerne via PowerShell. Brug af reduktion af angrebsoverfladen uden en virksomhedslicens understøttes ikke officielt, og du kan ikke bruge alle funktioner i reduktion af angrebsoverfladen.

Hvis du vil vide mere om Windows-licenser, skal du se Windows 10 Licenser og få vejledningen til volumenlicens til Windows 10.

Understøttes reduktion af angrebsoverfladen, hvis jeg har en E3-licens?

Ja. Reduktion af angrebsoverfladen understøttes for Windows Enterprise E3 og nyere.

Hvilke funktioner understøttes med en E5-licens?

Alle de regler, der understøttes med E3, understøttes også med E5.

E5 tilføjer større integration med Defender for Endpoint. Med E5 kan du få vist beskeder i realtid, finjustere undtagelser for regler, konfigurere regler for reduktion af angrebsoverfladen og få vist lister over hændelsesrapporter.

Hvad er de aktuelt understøttede regler for reduktion af angrebsoverfladen?

Reduktion af angrebsoverfladen understøtter i øjeblikket alle nedenstående regler.

Hvilke regler skal aktiveres? Alle, eller kan jeg aktivere individuelle regler?

For at hjælpe dig med at finde ud af, hvad der er bedst for dit miljø, anbefaler vi, at du aktiverer regler for reduktion af angreb i overvågningstilstand. Med denne fremgangsmåde kan du bestemme den mulige effekt for din organisation. Det kan f.eks. være dine line of business-programmer.

Hvordan fungerer udelukkelser fra angrebsoverfladereduktionsregler?

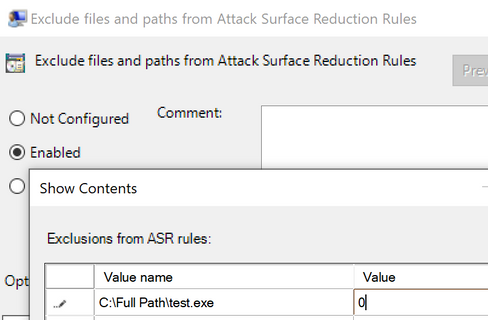

I forbindelse med regler for reduktion af angrebsoverfladen påvirker den alle regler for reduktion af angrebsoverfladen, hvis du tilføjer én udelukkelse.

Udeladelse af regler for reduktion af angrebsoverfladen understøtter jokertegn, stier og miljøvariabler. Du kan få flere oplysninger om, hvordan du bruger jokertegn i regler for reduktion af angrebsoverfladen, under Konfigurer og valider udeladelser baseret på filtypenavn og mappeplacering.

Vær opmærksom på følgende elementer om udeladelser af regler for reduktion af angrebsoverfladen (herunder jokertegn og env.-variabler):

- De fleste regler for reduktion af angrebsoverfladen er uafhængige af Microsoft Defender Antivirus-undtagelser. Men Microsoft Defender Antivirus udelukkelser gælder for nogle angreb overflade reduktion regler. Se Reference til regler for reduktion af angrebsoverfladen – Microsoft Defender Antivirus-undtagelser og regler for reduktion af angrebsoverfladen.

- Jokertegn kan ikke bruges til at definere et drevbogstav.

- Hvis du vil udelade mere end én mappe i en sti, skal du bruge flere forekomster af

\*\til at angive flere indlejrede mapper (f.eks.c:\Folder\*\*\Test) - Microsoft Endpoint Configuration Manager understøtter jokertegn (* eller? ).

- Hvis du vil udelade en fil, der indeholder tilfældige tegn (automatisk oprettelse af filer), kan du bruge symbolet '?' (f.eks.

C:\Folder\fileversion?.docx) - Udeladelser fra angrebsoverfladen i Gruppepolitik understøtter ikke anførselstegn (motoren håndterer som standard lange stier, mellemrum osv., så der er ingen grund til at bruge anførselstegn).

- Regler for reduktion af angrebsoverfladen kører under NT AUTHORITY\SYSTEM-kontoen, så miljøvariabler er begrænset til maskinvariabler.

Hvordan gør jeg ved du, hvad jeg skal ekskludere?

Forskellige regler for reduktion af angrebsoverfladen har forskellige beskyttelsesflows. Tænk altid på, hvad reglen for reduktion af angrebsoverfladen, du konfigurerer, beskytter mod, og hvordan den faktiske udførelsesflow panorerer ud.

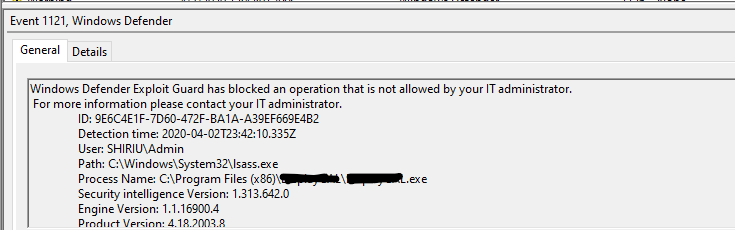

Eksempel: Bloker tyveri af legitimationsoplysninger fra det lokale Windows-undersystem til sikkerhedsmyndighed Læsning direkte fra LSASS-processen (Local Security Authority Subsystem) kan være en sikkerhedsrisiko, da det kan udsætte virksomhedens legitimationsoplysninger.

Denne regel forhindrer, at processer, der ikke er tillid til, har direkte adgang til LSASS-hukommelse. Når en proces forsøger at bruge funktionen OpenProcess() til at få adgang til LSASS med adgangsrettigheden PROCESS_VM_READ, blokerer reglen specifikt den pågældende adgangsrettighed.

Hvis du i ovenstående eksempel virkelig skulle oprette en undtagelse for den proces, hvor adgangsrettigheden blev blokeret, vil tilføjelse af filnavnet sammen med den fulde sti forhindre, at det blokeres, og efter at du har fået adgang til LSASS-proceshukommelsen. Værdien 0 betyder, at regler for reduktion af angrebsoverfladen ignorerer denne fil/proces og ikke blokerer/overvåger den.

Hvordan gør jeg konfigurere udeladelser pr. regel?

Du kan finde oplysninger om konfiguration af undtagelser pr. regel under Test regler for overfladereduktion af angreb.

Hvilke regler anbefaler Microsoft at aktivere?

Vi anbefaler, at du aktiverer alle mulige regler. Der er dog nogle tilfælde, hvor du ikke skal aktivere en regel. Vi anbefaler f.eks. ikke, at du aktiverer reglen Bloker procesoprettelser, der stammer fra PSExec- og WMI-kommandoer, hvis du bruger Microsoft Endpoint Configuration Manager (eller System Center Configuration Manager - SCCM) til at administrere dine slutpunkter.

Vi anbefaler på det kraftigste, at du læser alle regelspecifikke oplysninger og/eller advarsler, som er tilgængelige i vores offentlige dokumentation. Strækker sig over flere søjler i beskyttelse, f.eks. Office, Legitimationsoplysninger, Scripts, Mail osv. Alle regler for reduktion af angrebsoverfladen med undtagelse af Bloker vedholdenhed via WMI-hændelsesabonnement understøttes i Windows 1709 og nyere:

- Bloker misbrug af udnyttede sårbare bilister

- Bloker eksekverbart indhold fra mailklient og webmail

- Bloker alle Office-programmer, så de ikke kan oprette underordnede processer

- Bloker Office-programmer fra at oprette eksekverbart indhold

- Bloker Office-programmer fra at indsætte kode i andre processer

- Bloker JavaScript eller VBScript fra start af downloadet eksekverbart indhold

- Bloker udførelse af potentielt slørede scripts

- Bloker Win32 API-kald fra Office-makro

- Brug avanceret beskyttelse mod ransomware

- Bloker tyveri af legitimationsoplysninger fra det lokale windows-undersystem (lsass.exe)

- Bloker procesoprettelser, der stammer fra kommandoerne PSExec og WMI

- Bloker processer, der ikke er tillid til, og som ikke er signeret, og som kører fra USB

- Bloker eksekverbare filer, så de ikke kører, medmindre de opfylder et prævalens-, alders- eller listekriterium, der er tillid til

- Bloker Office-kommunikationsprogrammer fra oprettelse af underordnede processer

- Bloker Adobe Reader fra at oprette underordnede processer

- Bloker vedholdenhed via WMI-hændelsesabonnement

Er undersystemet lokal sikkerhedsmyndighed aktiveret som standard?

Standardtilstanden for reglen "Block credential stealing from the Windows local security authority subsystem (lsass.exe)" ændringer fra Not Configured to Configured (Ikke konfigureret til Konfigureret) og standardtilstanden angivet til Bloker. Alle andre regler for reduktion af angrebsoverfladen forbliver i standardtilstanden: Ikke konfigureret. Der er allerede indbygget yderligere filtreringslogik i reglen for at reducere slutbrugermeddelelser. Kunder kan konfigurere reglen til tilstanden Overvågning, Advar eller Deaktiveret , som tilsidesætter standardtilstanden. Funktionaliteten af denne regel er den samme, uanset om reglen er konfigureret i standardtilstanden, eller hvis du aktiverer Bloker-tilstand manuelt.

Hvad er nogle gode anbefalinger til at komme i gang med reduktion af angrebsoverfladen?

Test, hvordan regler for reduktion af angrebsoverfladen påvirker din organisation, før du aktiverer dem, ved at køre regler for reduktion af angrebsoverfladen i overvågningstilstand i en kort periode. Mens du kører reglerne i overvågningstilstand, kan du identificere alle line of business-programmer, der kan blive blokeret fejlagtigt, og udelukke dem fra reduktion af angrebsoverfladen.

Større organisationer bør overveje at udrulle regler for reduktion af angrebsoverfladen i "ringe" ved at overvåge og aktivere regler i stadig større undersæt af enheder. Du kan arrangere organisationens enheder i ringe ved hjælp af Intune eller et Gruppepolitik administrationsværktøj.

Hvor længe skal jeg teste en regel for reduktion af angrebsoverfladen i overvågningstilstand, før jeg aktiverer den?

Hold reglen i overvågningstilstand i ca. 30 dage for at få en god grundlinje for, hvordan reglen fungerer, når den går live i hele organisationen. I løbet af overvågningsperioden kan du identificere alle line of business-programmer, der kan blive blokeret af reglen, og konfigurere reglen til at ekskludere dem.

Jeg skifter fra en sikkerhedsløsning fra tredjepart til Defender for Endpoint. Er der en "nem" måde at eksportere regler fra en anden sikkerhedsløsning til at angribe overfladereduktion?

I de fleste tilfælde er det nemmere og bedre at starte med de anbefalinger til grundlinjer, der foreslås af Defender for Endpoint , end at forsøge at importere regler fra en anden sikkerhedsløsning. Brug derefter værktøjer som overvågningstilstand, overvågning og analyse til at konfigurere din nye løsning, så den passer til dine unikke behov.

Standardkonfigurationen for de fleste regler for reduktion af angrebsoverfladen kombineret med Defender for Endpoints beskyttelse i realtid beskytter mod et stort antal udnyttelser og sårbarheder.

Inde fra Defender for Endpoint kan du opdatere dit forsvar med brugerdefinerede indikatorer for at tillade og blokere visse softwarefunktioner. Reduktion af angrebsoverfladen giver også mulighed for tilpasning af regler i form af fil- og mappeudeladelser. Generelt er det bedst at overvåge en regel for tid og konfigurere undtagelser for alle line of business-programmer, der kan blive blokeret.

Understøtter reduktion af angreb overflade fil- eller mappeudeladelser, der omfatter systemvariabler og jokertegn i stien?

Ja. Du kan få flere oplysninger om, hvordan du udelader filer eller mapper fra regler for reduktion af angrebsoverfladen under Udelade filer og mapper fra regler for reduktion af angrebsoverfladen og for at få flere oplysninger om brug af systemvariabler og jokertegn i udeladte filstier underKonfigurer og valider udeladelser baseret på filtypenavn og mappeplacering.

Dækker regler for reduktion af angrebsoverfladen alle programmer som standard?

Det afhænger af reglen. De fleste regler for reduktion af angrebsoverfladen dækker funktionsmåden for Microsoft Office-produkter og -tjenester, f.eks. Word, Excel, PowerPoint og OneNote eller Outlook. Visse regler for reduktion af angrebsoverfladen, f.eks . Bloker udførelse af potentielt slørede scripts, er mere generelle i omfang.

Understøtter reduktion af angrebsoverfladen sikkerhedsløsninger fra tredjepart?

Reduktion af angrebsoverfladen bruger Microsoft Defender Antivirus til at blokere programmer. Det er ikke muligt at konfigurere reduktion af angrebsoverfladen for at bruge en anden sikkerhedsløsning til blokering på nuværende tidspunkt.

Jeg har en E5-licens og aktiveret nogle regler for reduktion af angrebsoverfladen med Defender for Endpoint. Er det muligt, at en hændelse til reduktion af angrebsoverfladen slet ikke vises i Defender for Endpoints begivenhedstidslinje?

Når en meddelelse udløses lokalt af en regel for reduktion af angrebsoverfladen, sendes der også en rapport om hændelsen til Defender for Endpoint-portalen. Hvis du har problemer med at finde hændelsen, kan du filtrere tidslinjen for hændelser ved hjælp af søgefeltet. Du kan også få vist hændelser for reduktion af angrebsoverfladen ved at gå til Gå til administration af angrebsoverfladen fra ikonet Konfigurationsstyring på proceslinjen Defender for Cloud. Siden til administration af angrebsoverfladen indeholder en fane til rapportregistreringer, som indeholder en komplet liste over regelhændelser for reduktion af angrebsoverflader, der rapporteres til Defender for Endpoint.

Jeg anvendte en regel ved hjælp af GPO. Når jeg nu forsøger at kontrollere indekseringsindstillingerne for reglen i Microsoft Outlook, får jeg vist en meddelelse, der angiver "Adgang nægtet".

Prøv at åbne indekseringsindstillingerne direkte fra Windows 10 eller Windows 11.

Vælg ikonet Søg på proceslinjen i Windows.

Angiv indekseringsindstillinger i søgefeltet.

Kan de kriterier, der bruges af reglen "Bloker eksekverbare filer, køre, medmindre de opfylder et prævalens-, alders- eller listekriterium, der er tillid til", og som kan konfigureres af en administrator?

Nej. De kriterier, der bruges af denne regel, vedligeholdes af Microsoft Cloud Protection for at holde listen over pålidelige konstant opdateret med data, der er indsamlet fra hele verden. Lokale administratorer har ikke skriveadgang til at ændre disse data. Hvis du vil konfigurere denne regel til at skræddersy den til din virksomhed, kan du føje visse programmer til listen over undtagelser for at forhindre, at reglen udløses.

Jeg har aktiveret reglen for reduktion af angrebsoverfladen, 'Bloker eksekverbare filer fra at køre, medmindre de opfylder en prævalens, alder eller et listekriterium, der er tillid til.' Efter et stykke tid opdaterede jeg et stykke software, og reglen blokerer det nu, selvom det ikke var før. Gik noget galt?

Denne regel er afhængig af, at hvert program har et kendt omdømme, målt efter prævalens, alder eller medtagelse på en liste over apps, der er tillid til. Reglens beslutning om at blokere eller tillade et program bestemmes i sidste ende af Microsoft Cloud Protections vurdering af disse kriterier.

Cloudbeskyttelse kan normalt fastslå, at en ny version af et program ligner nok til tidligere versioner, så den ikke behøver at blive evalueret igen. Det kan dog tage noget tid for appen at opbygge omdømme efter skift af versioner, især efter en større opdatering. I mellemtiden kan du føje programmet til listen over undtagelser for at forhindre, at denne regel blokerer for vigtige programmer. Hvis du ofte opdaterer og arbejder med nye versioner af programmer, kan du vælge at køre denne regel i overvågningstilstand i stedet for.

Jeg har for nylig aktiveret reglen om reduktion af angrebsoverfladen, 'Bloker tyveri af legitimationsoplysninger fra det lokale windows-sikkerhedsmyndigheds undersystem' (lsass.exe), og jeg får et stort antal meddelelser. Hvad sker der?

En meddelelse, der genereres af denne regel, angiver ikke nødvendigvis skadelig aktivitet. Denne regel er dog stadig nyttig til at blokere skadelig aktivitet, da malware ofte er målrettet lsass.exe for at få ulovlig adgang til konti. I lsass.exe proces gemmes brugerlegitimationsoplysninger i hukommelsen, når en bruger er logget på. Windows bruger disse legitimationsoplysninger til at validere brugere og anvende lokale sikkerhedspolitikker.

Da mange legitime processer i løbet af en typisk dag kalder på lsass.exe for legitimationsoplysninger, kan denne regel være særligt støjende. Hvis et kendt legitimt program medfører, at denne regel genererer et stort antal meddelelser, kan du føje den til listen over undtagelser. De fleste andre regler for reduktion af angrebsoverfladen genererer et relativt mindre antal meddelelser i forhold til dette, da kald af lsass.exe er typisk for mange applikationers normale funktion.

Er det en god idé at aktivere reglen "Bloker tyveri af legitimationsoplysninger fra det lokale windowssikkerhedsmyndigheds undersystem" (lsass.exe) sammen med LSA-beskyttelse?

Aktivering af denne regel giver ikke yderligere beskyttelse, hvis LSA-beskyttelse også er aktiveret. Både reglen og LSA-beskyttelse fungerer på stort hen ad samme måde, så det at have begge kører på samme tid, ville være overflødigt. Nogle gange kan du dog muligvis ikke aktivere LSA-beskyttelse. I disse tilfælde kan du aktivere denne regel for at give tilsvarende beskyttelse mod malware, der er målrettet lsass.exe.

Se også

- Oversigt over reduktion af angrebsoverflade

- Evaluer regler for reduktion af angrebsoverfladen

- Udrulning af regler for reduktion af angrebsoverfladen Trin 3: Implementer regler for reduktion af angrebsoverfladen

- Aktivér regler for reduktion af angrebsoverflade

- Kompatibilitet mellem Microsoft Defender Antivirus og andre antivirusprogrammer/antimalware