Kom i gang med fejlfindingstilstand i Microsoft Defender for Endpoint

Gælder for:

- Microsoft Defender for Endpoint

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

Vil du opleve Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Fejlfindingstilstand i Microsoft Defender for Endpoint gør det muligt for administratorer at foretage fejlfinding af forskellige Microsoft Defender Antivirus-funktioner, selvom enheder administreres af organisationens politikker. Hvis beskyttelse mod ændring f.eks. er aktiveret, kan visse indstillinger ikke ændres eller slås fra, men du kan bruge fejlfindingstilstand på en enhed til at redigere disse indstillinger midlertidigt.

Fejlfindingstilstand er som standard deaktiveret og kræver, at du aktiverer den for en enhed (og/eller gruppe af enheder) i en begrænset periode. Fejlfindingstilstand er udelukkende en funktion, der kun er til virksomheder, og som kræver Microsoft Defender adgang til portalen.

Tip

- I fejlfindingstilstand kan du bruge PowerShell-kommandoen

Set-MPPreference -DisableTamperProtection $truepå Windows-enheder. - Hvis du vil kontrollere tilstanden for manipulationsbeskyttelse, kan du bruge PowerShell-cmdlet'en Get-MpComputerStatus . Søg efter

IsTamperProtectedellerRealTimeProtectionEnabledpå listen over resultater. (Værdien true betyder, at ændringsbeskyttelse er aktiveret). .

Hvad har du brug for at vide, før du begynder?

I fejlfindingstilstand kan du bruge PowerShell-kommandoen Set-MPPreference -DisableTamperProtection $true eller, på klientoperativsystemer, Security Center-appen til midlertidigt at deaktivere ændringsbeskyttelse på din enhed og foretage de nødvendige konfigurationsændringer.

Brug fejlfindingstilstand til at deaktivere/ændre den indstilling for beskyttelse mod ændring, der skal udføres:

- Microsoft Defender Antivirus funktionel fejlfinding /programkompatibilitet (falske positive programblokke).

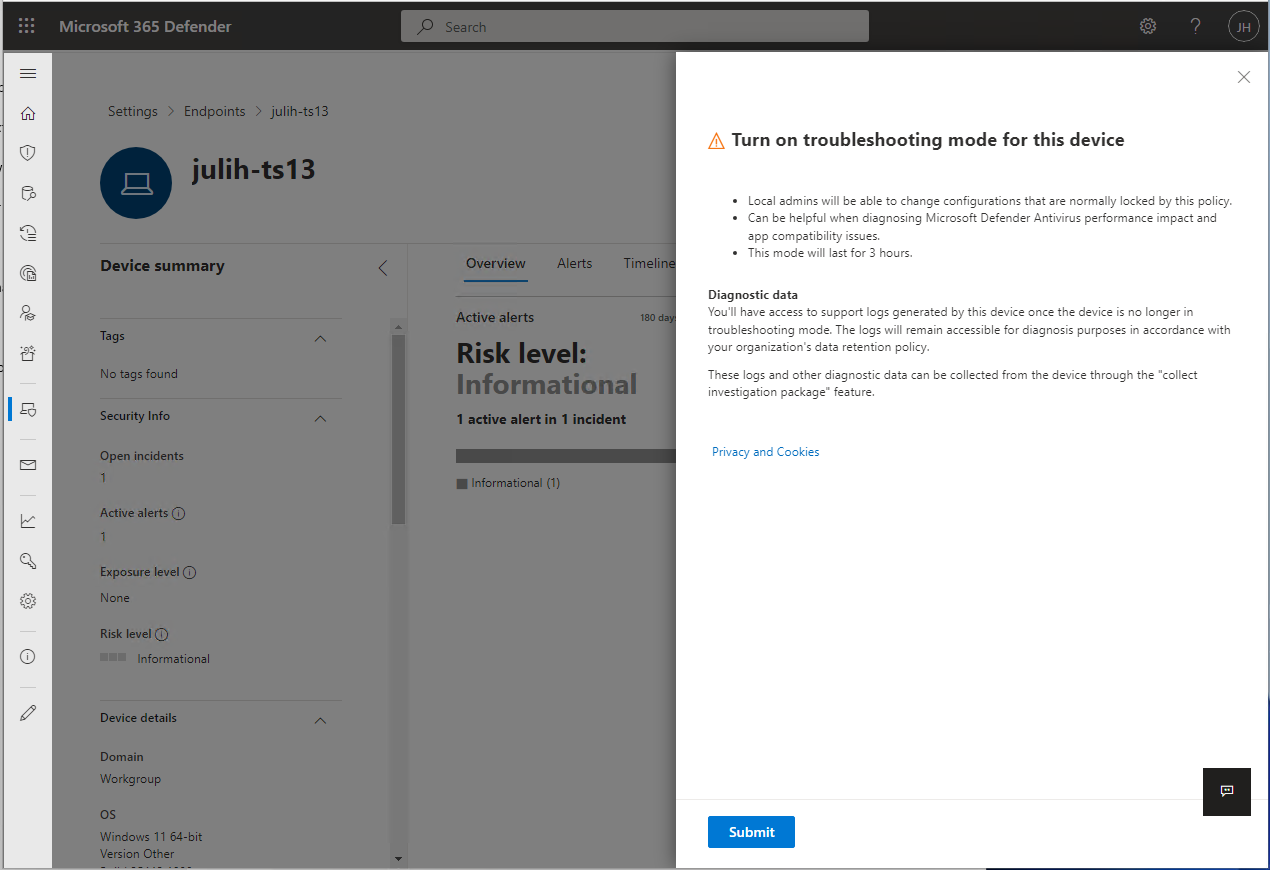

Lokale administratorer med de relevante tilladelser kan ændre konfigurationer for individuelle slutpunkter, der normalt er låst af en politik. Det kan være nyttigt at have en enhed i fejlfindingstilstand, når du diagnosticerer ydeevne- og kompatibilitetsscenarier for Microsoft Defender Antivirus.

Lokale administratorer kan ikke slå Microsoft Defender Antivirus fra eller fjerne det.

Lokale administratorer kan konfigurere alle andre sikkerhedsindstillinger i Microsoft Defender Antivirus-pakken (f.eks. cloudbeskyttelse, manipulationsbeskyttelse).

Administratorer med tilladelserne "Administrer sikkerhedsindstillinger" har adgang til at aktivere fejlfindingstilstand.

Microsoft Defender for Endpoint indsamler logge og undersøgelsesdata under hele fejlfindingsprocessen.

Der tages et snapshot af

MpPreference, før fejlfindingstilstanden starter.Der tages endnu et snapshot, lige før fejlfindingstilstanden udløber.

Der indsamles også driftslogge fra under fejlfindingstilstand.

Der indsamles logge og snapshots, som en administrator kan indsamle ved hjælp af funktionen Indsaml undersøgelsespakke på enhedssiden. Microsoft fjerner ikke disse data fra enheden, før en administrator har indsamlet dem.

Administratorer kan også gennemse ændringerne i indstillinger, der sker under fejlfindingstilstand i Logbog på selve enheden.

- Åbn Logbog, udvid derefter Programmer og tjenester Logfører>Microsoft>Windows>Defender, og vælg derefter Handling.

- Potentielle hændelser kan omfatte begivenheder med id'er 5000, 5001, 5004, 5007 og andre. Se flere oplysninger under Gennemse hændelseslogge og fejlkoder for at foretage fejlfinding af problemer med Microsoft Defender Antivirus.

Fejlfindingstilstanden slukkes automatisk, når udløbstiden er nået (den varer i 4 timer). Efter udløb bliver alle politikadministrerede konfigurationer skrivebeskyttet igen og vender tilbage til, hvordan enheden blev konfigureret, før du aktiverer fejlfindingstilstand.

Det kan tage op til 15 minutter fra det tidspunkt, hvor kommandoen sendes fra Microsoft Defender XDR, til den bliver aktiv på enheden.

Meddelelser sendes til brugeren, når fejlfindingstilstanden starter, og når fejlfindingstilstanden slutter. Der sendes også en advarsel for at angive, at fejlfindingstilstanden snart slutter.

Starten og slutningen af fejlfindingstilstanden identificeres på enhedens tidslinje på enhedens side.

Du kan forespørge om alle fejlfindingstilstandshændelser i avanceret jagt.

Bemærk!

Ændringer i politikstyring anvendes på enheden, når den aktivt er i fejlfindingstilstand. Ændringerne træder dog ikke i kraft, før fejlfindingstilstanden udløber. Derudover anvendes Microsoft Defender opdateringer til Antivirus Platform ikke under fejlfindingstilstand. Platformopdateringer anvendes, når fejlfindingstilstanden slutter med en Windows-opdatering.

Forudsætninger

En enhed, der kører Windows 10 (version 19044.1618 eller nyere), Windows 11, Windows Server 2019 eller Windows Server 2022.

Semester/Redstone Operativsystemversion Udgivelse 21H2/SV1 >=22000.593 KB5011563: Microsoft Update-katalog 20H1/20H2/21H1 >=19042.1620

>=19041.1620

>=19043.1620KB5011543: Microsoft Update-katalog Windows Server 2022 >=20348.617 KB5011558: Microsoft Update-katalog Windows Server 2019 (RS5) >=17763.2746 KB5011551: Microsoft Update-katalog Fejlfindingstilstand er også tilgængelig for maskiner, der kører den moderne, samlede løsning til Windows Server 2012 R2 og Windows Server 2016. Før du bruger fejlfindingstilstand, skal du sørge for, at alle følgende komponenter er opdaterede:

- Sense-version

10.8049.22439.1084eller nyere (KB5005292: Microsoft Update-katalog) - Microsoft Defender Antivirus - Platform:

4.18.2207.7eller nyere (KB4052623: Microsoft Update Catalog) - Microsoft Defender Antivirus - Program:

1.1.19500.2eller nyere (KB2267602: Microsoft Update Catalog)

- Sense-version

Hvis fejlfindingstilstanden skal anvendes, skal Microsoft Defender for Endpoint være tilmeldt af lejeren og være aktiv på enheden.

Enheden skal aktivt køre Microsoft Defender Antivirus version 4.18.2203 eller nyere.

Aktivér fejlfindingstilstand

Gå til Microsoft Defender-portalen (https://security.microsoft.com), og log på.

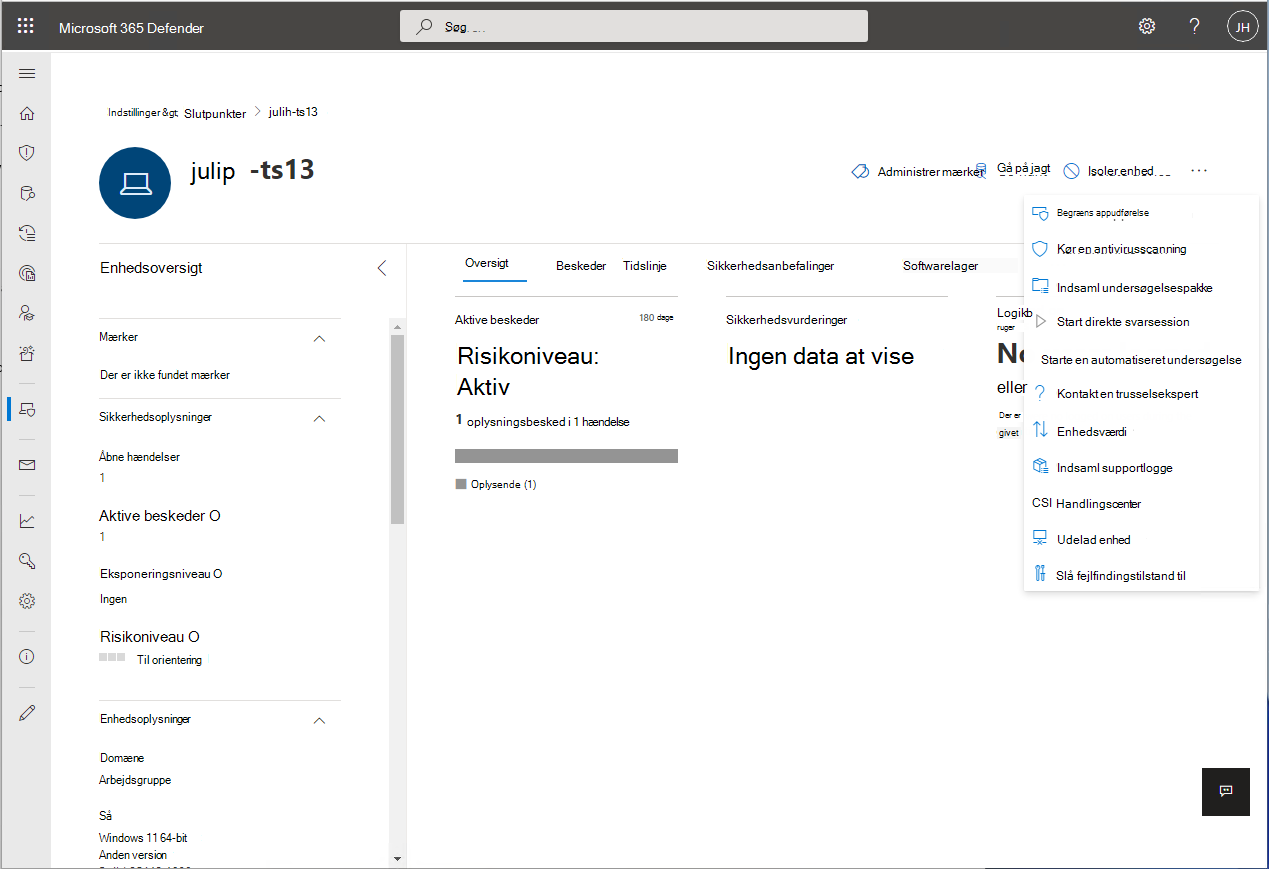

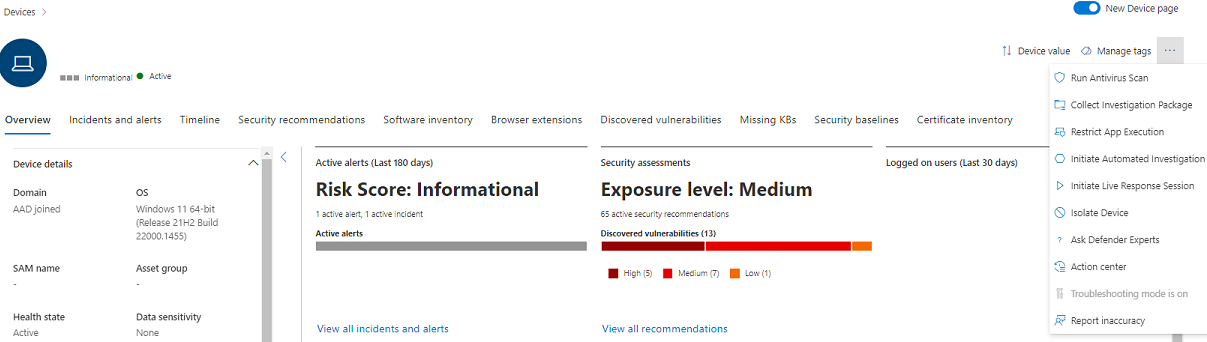

Gå til enhedssiden/maskinsiden for den enhed, du vil aktivere fejlfindingstilstand for. Vælg Slå fejlfindingstilstand til. Du skal have tilladelserne "Administrer sikkerhedsindstillinger i Security Center" for Microsoft Defender for Endpoint.

Bemærk!

Indstillingen Slå fejlfindingstilstand til er tilgængelig på alle enheder, selvom enheden ikke opfylder forudsætningerne for fejlfindingstilstand.

Bekræft, at du vil aktivere fejlfindingstilstand for enheden.

Enhedssiden viser, at enheden nu er i fejlfindingstilstand.

Avancerede jagtforespørgsler

Her er nogle færdigbyggede avancerede jagtforespørgsler, der giver dig indblik i de fejlfindingshændelser, der forekommer i dit miljø. Du kan også bruge disse forespørgsler til at oprette registreringsregler for at generere beskeder, når enheder er i fejlfindingstilstand.

Hent fejlfindingshændelser for en bestemt enhed

Søg efter deviceId eller deviceName ved at udkommentere de respektive linjer.

//let deviceName = "<deviceName>"; // update with device name

let deviceId = "<deviceID>"; // update with device id

DeviceEvents

| where DeviceId == deviceId

//| where DeviceName == deviceName

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| project Timestamp,DeviceId, DeviceName, _tsmodeproperties,

_tsmodeproperties.TroubleshootingState, _tsmodeproperties.TroubleshootingPreviousState, _tsmodeproperties.TroubleshootingStartTime,

_tsmodeproperties.TroubleshootingStateExpiry, _tsmodeproperties.TroubleshootingStateRemainingMinutes,

_tsmodeproperties.TroubleshootingStateChangeReason, _tsmodeproperties.TroubleshootingStateChangeSource

Enheder i øjeblikket i fejlfindingstilstand

DeviceEvents

| where Timestamp > ago(3h) // troubleshooting mode automatically disables after 4 hours

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

|summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| order by Timestamp desc

Antal forekomster af fejlfindingstilstand efter enhed

DeviceEvents

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where Timestamp > ago(30d) // choose the date range you want

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| sort by count_

Samlet antal

DeviceEvents

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where Timestamp > ago(2d) //beginning of time range

| where Timestamp < ago(1d) //end of time range

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count()

| where count_ > 5 // choose your max # of TS mode instances for your time range

Relaterede artikler

Tip

Tip til ydeevne På grund af en række forskellige faktorer kan Microsoft Defender Antivirus, som andre antivirusprogrammer, forårsage problemer med ydeevnen på slutpunktsenheder. I nogle tilfælde skal du muligvis tilpasse ydeevnen for Microsoft Defender Antivirus for at afhjælpe disse problemer med ydeevnen. Microsofts Effektivitetsanalyse er et PowerShell-kommandolinjeværktøj, der hjælper med at finde ud af, hvilke filer, filstier, processer og filtypenavne der kan forårsage problemer med ydeevnen. nogle eksempler er:

- Topstier, der påvirker scanningstiden

- De mest populære filer, der påvirker scanningstiden

- De vigtigste processer, der påvirker scanningstiden

- De mest populære filtypenavne, der påvirker scanningstiden

- Kombinationer – f.eks.:

- topfiler pr. filtypenavn

- øverste stier pr. udvidelse

- topprocesser pr. sti

- mest populære scanninger pr. fil

- mest populære scanninger pr. fil pr. proces

Du kan bruge de oplysninger, der indsamles, ved hjælp af Effektivitetsanalyse til bedre at vurdere problemer med ydeevnen og anvende afhjælpningshandlinger. Se: Effektivitetsanalyse for Microsoft Defender Antivirus.

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.