TRIN 3: Kontrollér klientforbindelsen til Microsoft Defender for Endpoint tjeneste-URL-adresser

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Vil du opleve Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Kontrollér, at klienter kan oprette forbindelse til URL-adresserne til Defender for Endpoint-tjenesten ved hjælp af Defender for Endpoint Client Analyzer for at sikre, at slutpunkterne kan kommunikere telemetri til tjenesten.

Du kan finde flere oplysninger om Defender for Endpoint Client Analyzer under Fejlfinding af sensortilstand ved hjælp af Microsoft Defender for Endpoint Klientanalyse.

Bemærk!

Du kan køre Defender for Endpoint Client Analyzer på enheder før onboarding og efter onboarding.

- Når du tester på en enhed, der er onboardet til Defender for Endpoint, bruger værktøjet onboardingparametrene.

- Når du tester på en enhed, der endnu ikke er onboardet til Defender for Endpoint, bruger værktøjet standarderne USA, Storbritannien og EU.

Kørmdeclientanalyzer.cmdmed-o <path to MDE onboarding package >for de konsoliderede tjeneste-URL-adresser, der leveres af strømlinet forbindelse (standard for nye lejere), når du tester enheder, der endnu ikke er onboardet til Defender for Endpoint. Kommandoen bruger geoparametre fra onboardingscriptet til at teste forbindelsen. Ellers kører standardtesten forud for onboarding i forhold til den standard-URL-adresse, der er angivet. Se følgende afsnit for at få flere oplysninger.

Kontrollér, at proxykonfigurationen er fuldført. WinHTTP kan derefter finde og kommunikere via proxyserveren i dit miljø, og derefter tillader proxyserveren trafik til URL-adresserne til Defender for Endpoint-tjenesten.

Download værktøjet Microsoft Defender for Endpoint Klientanalyse, hvor Defender for Endpoint-sensoren kører.

Udpak indholdet af MDEClientAnalyzer.zip på enheden.

Åbn en kommandolinje med administratorrettigheder:

- Gå til Start, og skriv cmd.

- Højreklik på Kommandoprompt, og vælg Kør som administrator.

Angiv følgende kommando, og tryk på Enter:

HardDrivePath\MDEClientAnalyzer.cmdErstat HardDrivePath med den sti, hvor værktøjet MDEClientAnalyzer blev downloadet. Det kan f.eks. være:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmdVærktøjet opretter og udtrækker den MDEClientAnalyzerResult.zip fil i mappen, der skal bruges i HardDrivePath.

Åbn MDEClientAnalyzerResult.txt , og kontrollér, at du har udført proxykonfigurationstrinnene for at aktivere serverregistrering og adgang til tjenestens URL-adresser.

Værktøjet kontrollerer forbindelsen til URL-adresserne til Defender for Endpoint-tjenesten. Sørg for, at Defender for Endpoint-klienten er konfigureret til at interagere. Værktøjet udskriver resultaterne i MDEClientAnalyzerResult.txt-filen for hver URL-adresse, der potentielt kan bruges til at kommunikere med Defender for Endpoint-tjenesterne. Det kan f.eks. være:

Testing URL : https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command line proxy: Doesn't exist

Hvis en af forbindelsesindstillingerne returnerer en (200)-status, kan Defender for Endpoint-klienten kommunikere med den testede URL-adresse korrekt ved hjælp af denne forbindelsesmetode.

Men hvis resultaterne af kontrollen af forbindelsen indikerer en fejl, vises der en HTTP-fejl (se HTTP-statuskoder). Du kan derefter bruge URL-adresserne i den tabel, der vises i Aktivér adgang til URL-adresser til Defender for Endpoint-tjenesten på proxyserveren. De URL-adresser, der er tilgængelige til brug, afhænger af det område, der er valgt under onboardingproceduren.

Bemærk!

Kontrol af forbindelsesanalyseværktøjets cloudforbindelse er ikke kompatibel med blokoprettelser af attack surface reduction-processer, der stammer fra PSExec- og WMI-kommandoer. Du skal deaktivere denne regel midlertidigt for at køre forbindelsesværktøjet. Du kan også tilføje ASR-udeladelser midlertidigt, når du kører analysefunktionen.

Når TelemetryProxyServer er angivet i registreringsdatabasen eller via Gruppepolitik, går Defender for Endpoint tilbage, og den kan ikke få adgang til den definerede proxy.

Test af forbindelsen til den strømlinede onboardingmetode

Hvis du tester forbindelse på en enhed, der endnu ikke er onboardet til Defender for Endpoint ved hjælp af den strømlinede tilgang (relevant for både nye og migrerende enheder):

Download den strømlinede onboardingpakke til relevante operativsystemer.

Udtræk .cmd fra onboardingpakken.

Følg instruktionerne i det forrige afsnit for at downloade Klientanalyse.

Kør

mdeclientanalyzer.cmd -o <path to onboarding cmd file>fra mappen MDEClientAnalyzer. Kommandoen bruger geoparametre fra onboardingscriptet til at teste forbindelsen.

Hvis du tester forbindelsen på en enhed, der er onboardet til Defender for Endpoint ved hjælp af den strømlinede onboardingpakke, skal du køre Defender for Endpoint Client Analyzer som normalt. Værktøjet bruger de konfigurerede onboardingparametre til at teste forbindelsen.

Du kan finde flere oplysninger om, hvordan du får adgang til strømlinede onboardingscripts, under Onboarding-enheder ved hjælp af strømlinet enhedsforbindelse.

URL-forbindelser til Tjenesten Microsoft Monitoring Agent (MMA)

Se følgende vejledning for at fjerne kravet om jokertegn (*) for dit specifikke miljø, når du bruger Microsoft Monitoring Agent (MMA) til tidligere versioner af Windows.

Onboard et tidligere operativsystem med Microsoft Monitoring Agent (MMA) til Defender for Endpoint (du kan finde flere oplysninger under Onboarder tidligere versioner af Windows på Defender for Endpoint og Onboard Windows-servere).

Sørg for, at computeren rapporterer til Microsoft Defender-portalen.

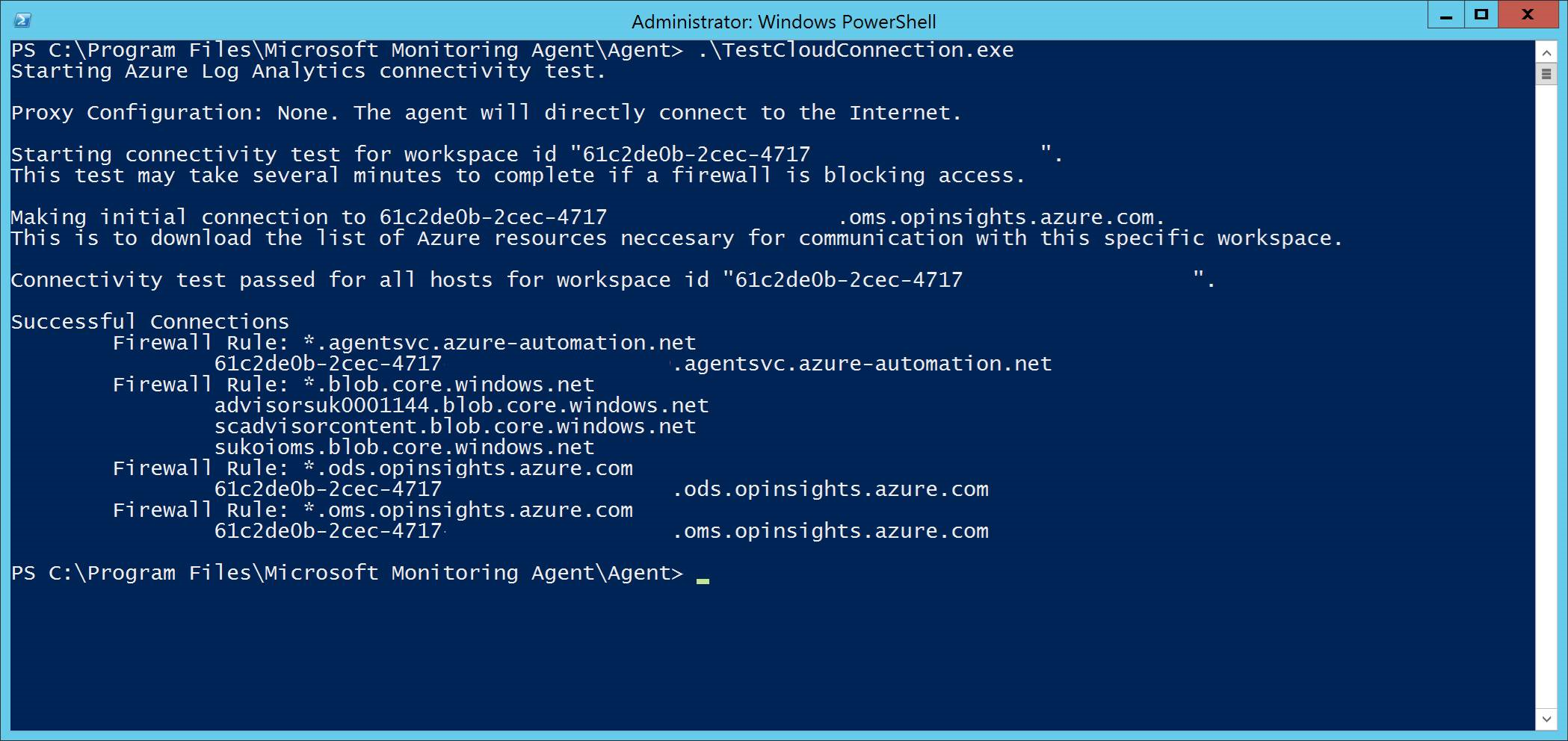

Kør værktøjet TestCloudConnection.exe fra

C:\Program Files\Microsoft Monitoring Agent\Agentfor at validere forbindelsen og for at få de påkrævede URL-adresser til dit specifikke arbejdsområde.Se listen over Microsoft Defender for Endpoint URL-adresser for at se den komplette liste over krav til dit område (se tjenestens URL-regneark).

De jokertegn (*), der bruges i *.ods.opinsights.azure.comslutpunkterne for , *.oms.opinsights.azure.comog *.agentsvc.azure-automation.net URL-adresser, kan erstattes med dit specifikke arbejdsområde-id. Arbejdsområde-id'et er specifikt for dit miljø og arbejdsområde. Du kan finde den i afsnittet Onboarding i din lejer på Microsoft Defender portalen.

*.blob.core.windows.net URL-slutpunktet kan erstattes med de URL-adresser, der vises i afsnittet "Firewallregel: *.blob.core.windows.net" i testresultaterne.

Bemærk!

I tilfælde af onboarding via Microsoft Defender til Cloud kan der bruges flere arbejdsområder. Du skal udføre TestCloudConnection.exe-proceduren på den onboardede maskine fra hvert arbejdsområde (for at afgøre, om der er ændringer af URL-adresserne til *.blob.core.windows.net mellem arbejdsområderne).

Næste trin

Onboarde Windows-klientonboardet Windows ServerOnboard ikke-Windows-enheder