Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

I denne artikel forklares det, hvordan du udelader specifikke analyseregler fra Microsoft Defender XDR korrelationsprogram. Denne funktion hjælper organisationer med at migrere fra Microsoft Sentinel opretholde forudsigelig hændelsesfunktion og sikre kompatibilitet med eksisterende automatiseringsarbejdsprocesser.

Oversigt

Microsoft Defender XDR grupperer flere beskeder og hændelser i samlede angrebshistorier. Selvom denne funktion giver effektiv sikkerhedsindsigt, kan det føre til uventet funktionsmåde for organisationer, der migrerer fra Microsoft Sentinel, hvor hændelser er statiske og udelukkende bestemmes af konfigurationer af analyseregel.

Ved at udelade specifikke analyseregler fra korrelationen kan du sikre, at beskeder, der genereres af disse regler, tilsidesætter korrelationsprogrammet og grupperer dem i hændelser, præcis som de gjorde i Microsoft Sentinel – kun baseret på grupperingskonfigurationen af analysereglen.

Du kan få flere oplysninger om, hvordan korrelation fungerer i Microsoft Defender XDR, under fletning af beskedkorrelation og hændelse på Microsoft Defender portalen.

Forudsætninger

Hvis du vil udelade analyseregler fra korrelation, skal du have følgende tilladelser:

Microsoft Sentinel bidragyderbrugere med denne Azure rolle kan administrere Microsoft Sentinel SIEM-arbejdsområdedata, herunder beskeder og registreringer.

Sådan fungerer udeladelse

Når du udelader en analyseregel fra korrelationen:

- Alle beskeder, der genereres af reglen, tilsidesætter korrelationsprogrammet

- Beskeder grupperes i hændelser, der udelukkende er baseret på konfigurationen af gruppering af analysereglen

- Funktionsmåden svarer til den måde, hændelser blev oprettet på i Microsoft Sentinel

- Reglen fungerer uafhængigt af den korrelationslogik, der normalt opretter angrebshistorier

Denne udeladelse styres ved at føje #DONT_CORR# mærket til starten af beskrivelsen af reglen.

Udelad en regel fra korrelationen ved hjælp af brugergrænsefladen

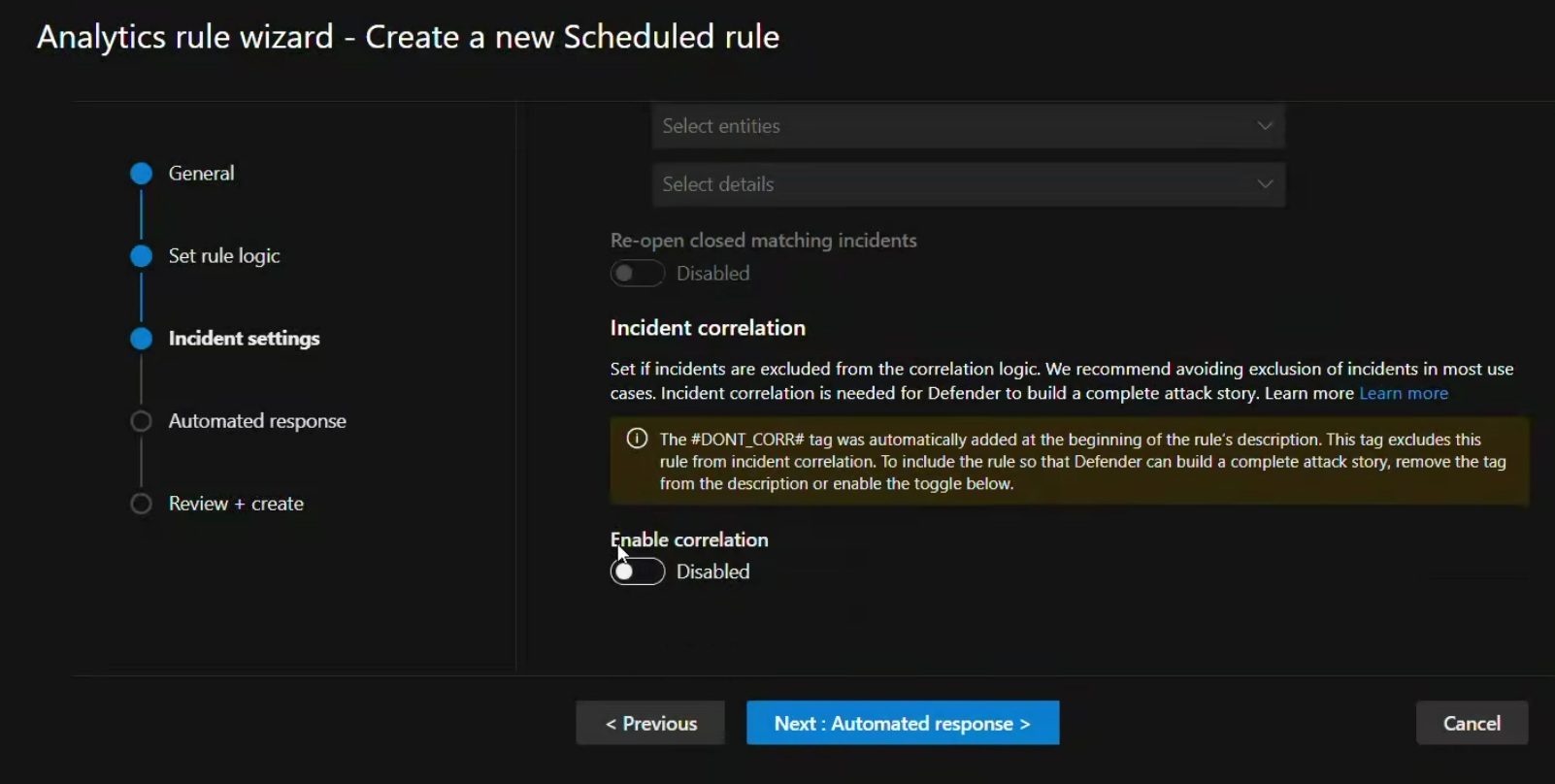

Du kan udelade en analyseregel fra korrelation ved hjælp af en til/fra-knap i guiden til analyseregel.

Gå til Microsoft Defender-portalen, og log på.

Gå til guiden Analytics-regel.

Angiv et navn og en beskrivelse under fanen Generelt i regelguiden.

Konfigurer regellogikken efter behov under fanen Angiv regellogik .

Under fanen Hændelsesindstillinger skal du sørge for, at til/fra-knappen Aktivér korrelation er angivet til Deaktiveret.

Angiv til/fra-knappen til Til for at udelade reglen fra korrelationen.

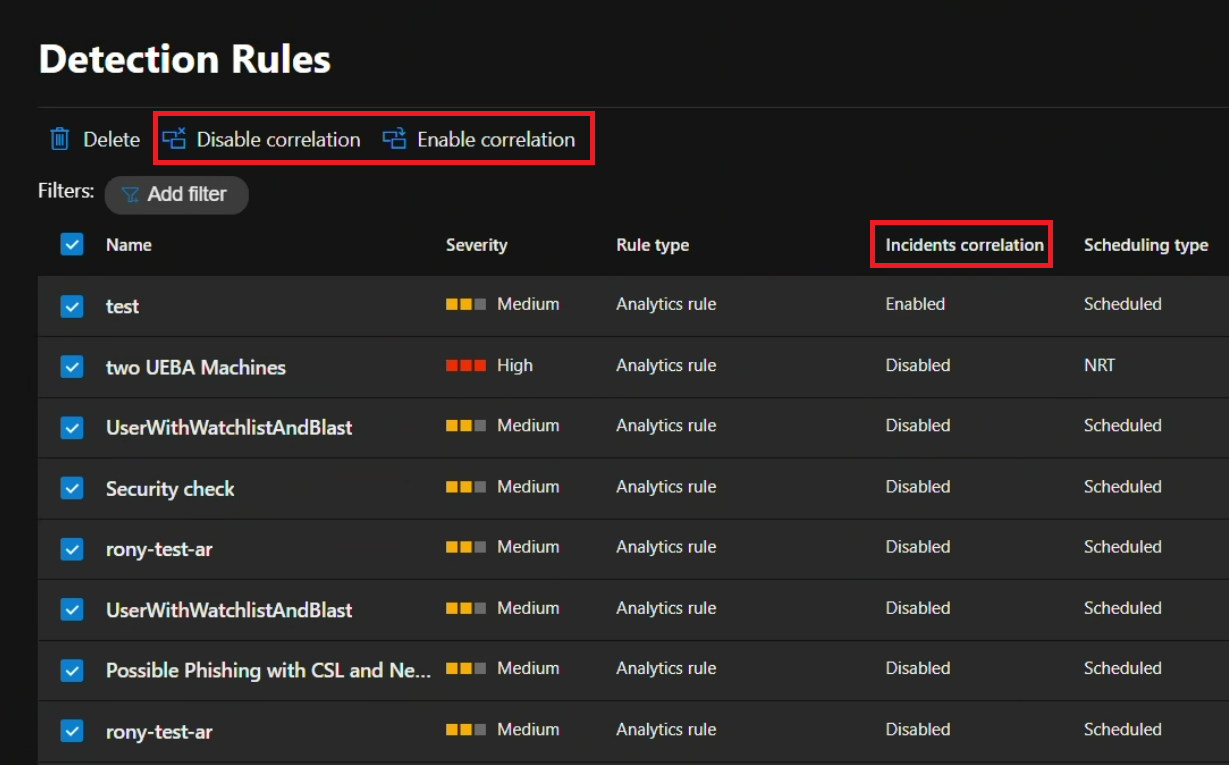

Når du udelader en regel ved hjælp af til/fra-knappen for brugergrænsefladen, #DONT_CORR# føjes koden automatisk til starten af beskrivelsen af reglen. Visningen af analyseregler indeholder nu en kolonne til korrelationstilstand, så du nemt kan se, hvilke regler der er udeladt, samt filtrere listen for at få vist regler i en bestemt tilstand.

Udelad en regel fra korrelationen manuelt

Du kan tilføje eller fjerne #DONT_CORR# mærket manuelt for at styre korrelationstilstanden for en analyseregel.

Tilføj mærket manuelt

Åbn analysereglen i redigeringstilstand.

Tilføj i begyndelsen af teksten i feltet

#DONT_CORR#Beskrivelse af reglen.Gem reglen.

Kontrollér korrelationsudeladelse via API

Du kan programmatisk styre udeladelsestilstanden for analyseregler ved at tilføje eller fjerne #DONT_CORR# mærket via analyse-API'en.

Sådan redigerer du en regels korrelationstilstand:

Brug API'en Microsoft Defender XDR til at hente reglens aktuelle konfiguration.

Tilføj eller fjern

#DONT_CORR#koden i starten af beskrivelsesfeltet for reglen.Opdater reglen ved hjælp af API'en.

Du kan få flere oplysninger om brug af API'en til Microsoft Defender XDR under oversigt over API'er Microsoft Defender XDR.

Vigtige overvejelser

Vær opmærksom på følgende punkter, når du bruger korrelationsudeladelse:

Korrelationstilstanden svarer altid til koden. Hvis du udelader en regel ved hjælp af til/fra-knappen for brugergrænsefladen og derefter fjerner

#DONT_CORR#koden manuelt fra beskrivelsen, gendannes reglens korrelationstilstand til Korrelation aktiveret.Alle analyseregler har som standard aktiveret korrelation, medmindre de udtrykkeligt er udeladt.

Selvom du udelukker en regel fra korrelationen, kan hændelsestitel på Defender-portalen være forskellig fra titlen i Microsoft Sentinel, hvis du definerer en analyseregel med en dynamisk titel. Titlen på Microsoft Sentinel er titlen på den første besked, og i Defender falder den tilbage på den almindelige MITRE-taktik for alle beskeder.

Ændring af en regels korrelationstilstand påvirker ikke beskeder, der blev oprettet før ændringen. Beskeder modtager deres korrelationstilstand, når de oprettes, og denne tilstand forbliver statisk.

Korrelationsprogrammet er designet til at skabe komplette angrebshistorier og hjælper SOC-analytikere med at forstå angreb og reagere effektivt. Udelad kun regler fra korrelation, når det er nødvendigt for specifikke forretnings- eller driftskrav.

Regler for kodeformatering:

-

Skelner ikke mellem store og små bogstaver – Du kan bruge en kombination af store og små bogstaver (f.eks.

#dont_corr#eller#DONT_CORR#). - Afstand er fleksibel – Du kan tilføje et vilkårligt antal mellemrum mellem koden og resten af beskrivelsen eller slet ingen mellemrum.

- Skal være i begyndelsen – koden skal vises i starten af beskrivelsesfeltet.

Følgende beskrivelser er f.eks. alle gyldige:

- #DONT_CORR# Denne regel registrerer mistænkelige logonforsøg

- #dont_corr# Denne regel overvåger filændringer

- #DONT_CORR#This regel har ikke noget mellemrum efter koden

-

Skelner ikke mellem store og små bogstaver – Du kan bruge en kombination af store og små bogstaver (f.eks.

I bestemte scenarier kan titlen på hændelsen variere mellem Defender-portalen og Microsoft Sentinel, selvom du slår hændelseskorrelation for reglen fra:

- Når en hændelse indeholder beskeder med forskellige titler, viser Defender-portalen hændelsesnavnet som den almindelige MITRE ATT-teknik&CK for alle beskeder, mens Microsoft Sentinel bruger titlen på den første besked.

- Beskeder i den samme hændelse kan have forskellige titler, når beskedens titel er konfigureret som en dynamisk titel, og gruppering af beskeder for hændelser er slået til.

Næste trin

- Fletning af beskedkorrelation og hændelse på Microsoft Defender-portalen

- Opret regler for brugerdefineret registrering

- Administrer brugerdefinerede registreringer

- Administrer hændelser i Microsoft Defender

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.