Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Microsoft Defender-portalen anvender korrelationsanalyser og aggregerer relaterede beskeder og automatiserede undersøgelser fra forskellige produkter i en hændelse. Microsoft Sentinel og Defender XDR også udløse entydige beskeder om aktiviteter, der kun kan identificeres som skadelige på grund af synligheden fra ende til anden på den samlede platform på tværs af hele produktpakken. Denne visning giver dine sikkerhedsanalytikere den bredere angrebshistorie, som hjælper dem med bedre at forstå og håndtere komplekse trusler på tværs af din organisation.

Vigtigt!

Microsoft Sentinel er generelt tilgængelig på Microsoft Defender-portalen med eller uden Microsoft Defender XDR eller en E5-licens. Du kan få flere oplysninger under Microsoft Sentinel på Microsoft Defender-portalen.

Efter den 31. marts 2027 understøttes Microsoft Sentinel ikke længere i Azure Portal og er kun tilgængelig på Microsoft Defender-portalen.

Hvis du i øjeblikket bruger Microsoft Sentinel i Azure Portal, anbefaler vi, at du begynder at planlægge overgangen til Defender-portalen nu for at sikre en problemfri overgang og drage fuld fordel af den samlede sikkerhedsdriftsoplevelse, der tilbydes af Microsoft Defender. Du kan få flere oplysninger under Overgå dit Microsoft Sentinel miljø til Defender-portalen og Planlægning af flytningen til Microsoft Defender-portalen for alle Microsoft Sentinel kunder (blog).

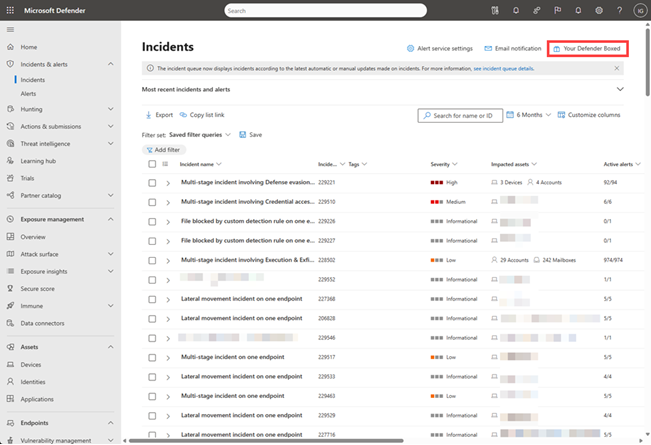

Hændelseskø

Hændelseskøen viser en kø over hændelser, der blev oprettet på tværs af enheder, brugere, postkasser og andre ressourcer. Det hjælper dig med at prioritere hændelserne, prioritere og oprette en informeret beslutning om cybersikkerhedsrespons.

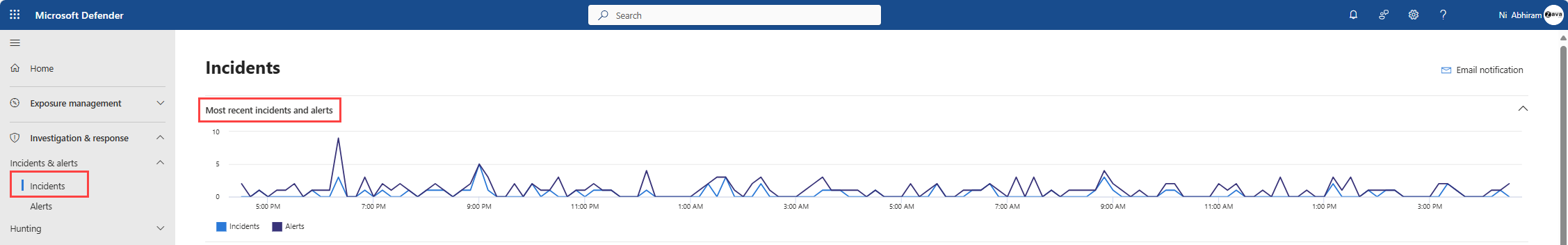

Find hændelseskøen på Hændelser & beskeder > Hændelser på hurtig start af Microsoft Defender-portalen.

Vælg Seneste hændelser og beskeder for at skifte mellem et tidslinjediagram over antallet af modtagne beskeder og hændelser, der er oprettet inden for de seneste 24 timer.

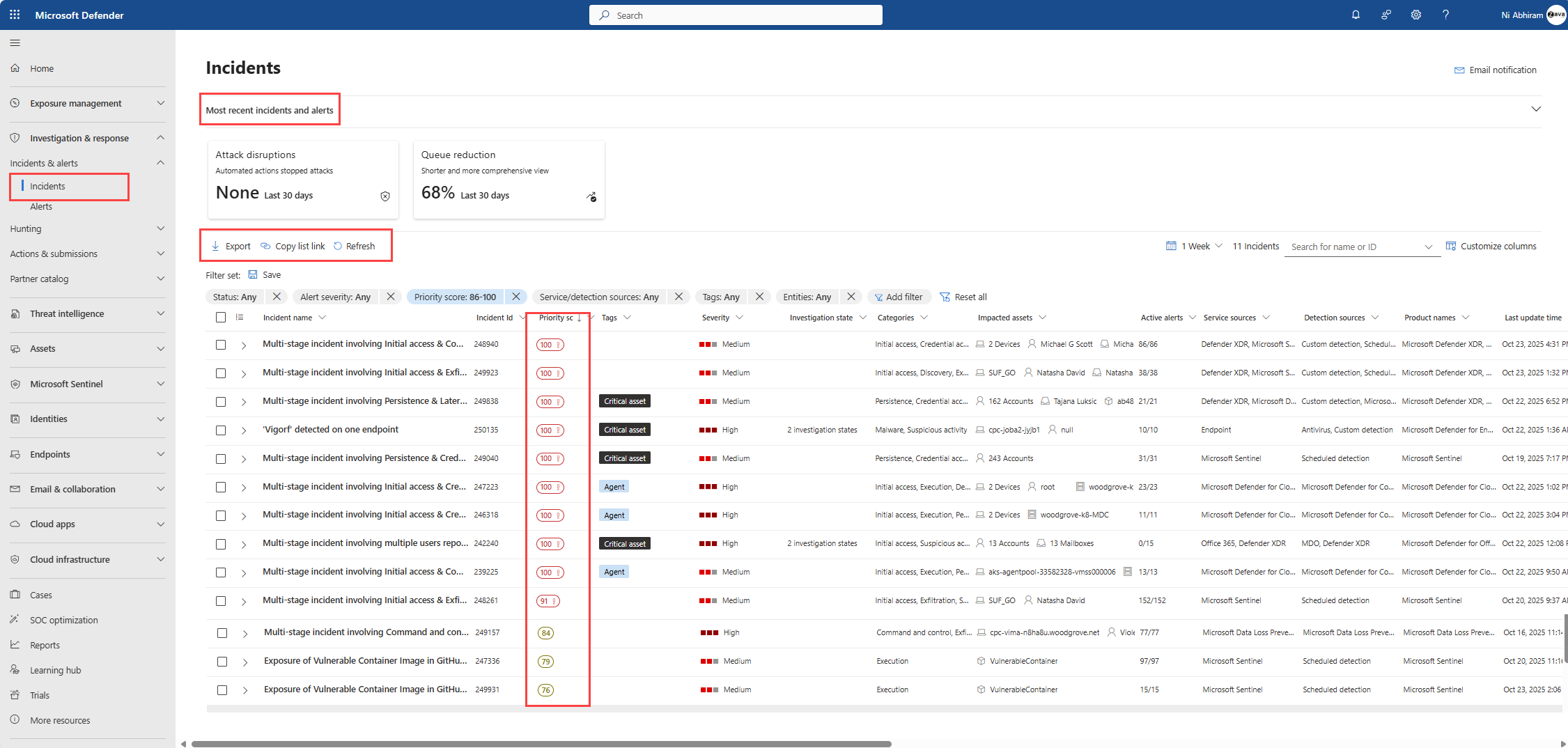

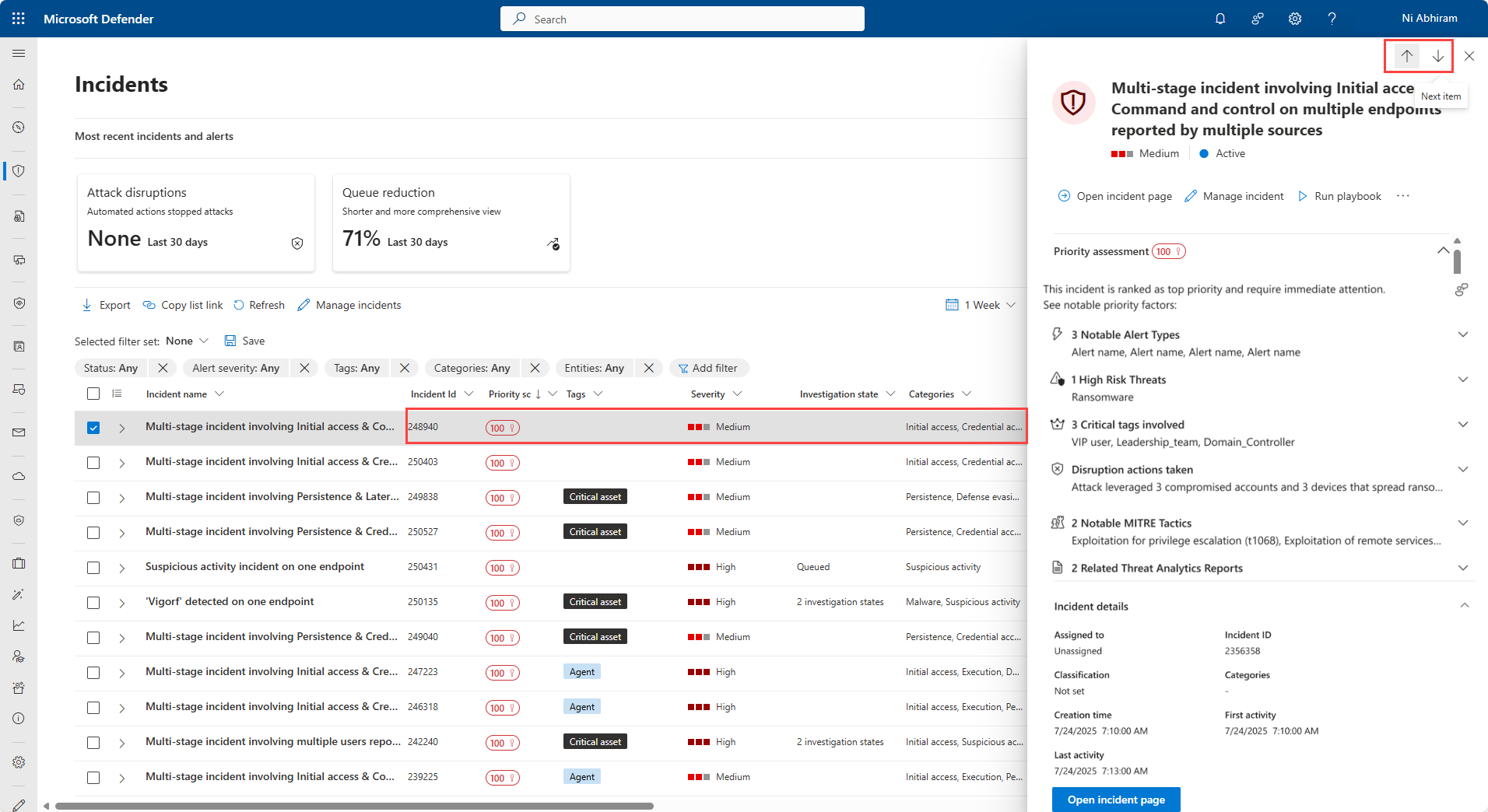

Hændelseskøen indeholder Defender Queue Assistant, der hjælper sikkerhedsteams med at skære igennem det store antal hændelser og fokusere på de hændelser, der betyder mest. Ved hjælp af en algoritme til prioritering af maskinel indlæring får Køassistenten vist de højeste prioritetshændelser, forklarer begrundelsen for prioriteringen og indeholder intuitive værktøjer til sortering og filtrering af hændelseskøen. Algoritmen kører for alle beskeder, oprindelige Microsoft-beskeder, brugerdefinerede registreringer eller tredjepartssignaler. Algoritmen oplæres i anonymiserede data fra den virkelige verden og tager bl.a. følgende datapunkter i betragtning ved beregning af prioritetsscoren:

- Signal om afbrydelse af angreb

- Trusselsanalyse

- Sværhedsgraden

- Snr

- MITRE-teknikker

- Aktivkritiskhed

- Beskedtyper og sjældenhed

- Højt profilerede trusler som ransomware og nationalstatsangreb.

Hændelser tildeles automatisk en prioritetsscore fra 0 til 100, hvor 100 er den højeste prioritet. Scoreintervaller farvekodes på følgende måde:

- Rød: Topprioritet (score > 85)

- Orange: Mellemprioritet (15-85)

- Grå: Lav prioritet (<15)

Vælg hændelsesrækken hvor som helst undtagen hændelsesnavnet for at få vist en oversigtsrude med nøgleoplysninger om hændelsen. Ruden indeholder prioritetsvurderingen, de faktorer, der påvirker prioritetsscoren, oplysninger om hændelsen, anbefalede handlinger og relaterede trusler. Brug pil op og ned øverst i ruden til at navigere til den forrige eller næste hændelse i hændelseskøen. Du kan få flere oplysninger om undersøgelse af hændelsen under Undersøg hændelser.

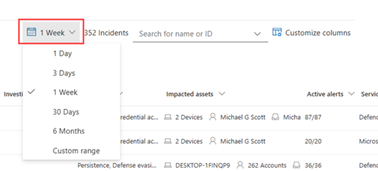

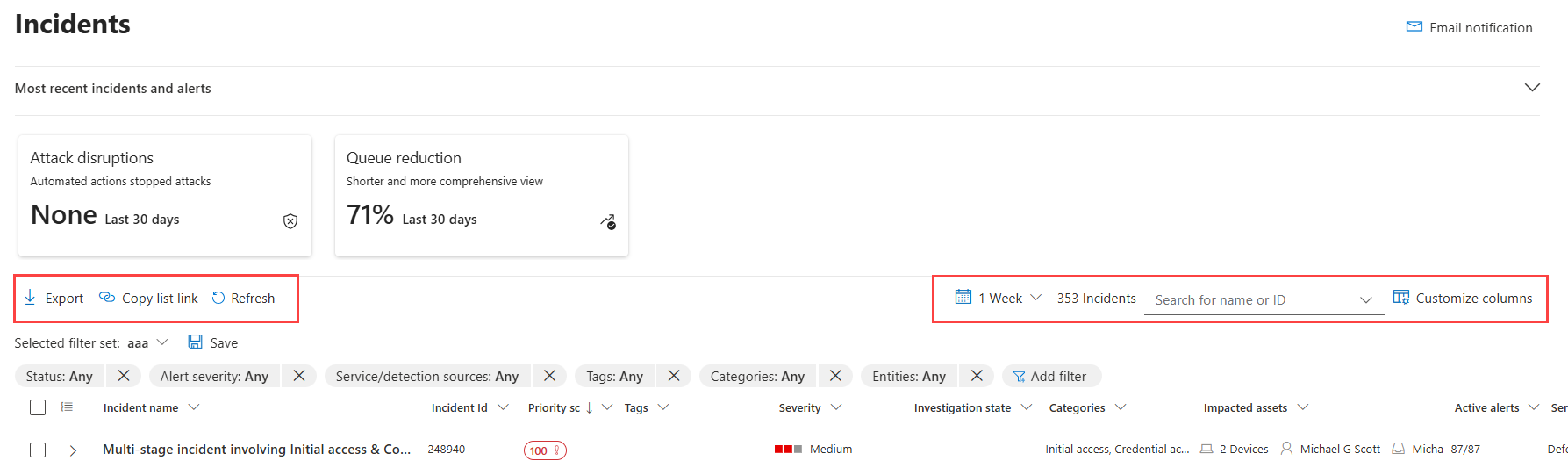

Hændelseskøen viser som standard hændelser, der er oprettet i den sidste uge. Vælg en anden tidsramme ved at vælge rullelisten med tidsvælgeren over køen.

Det samlede antal hændelser i køen vises ud for tidsvælgeren. Antallet af hændelser varierer afhængigt af de filtre, der er i brug. Du kan søge efter hændelser efter navn eller hændelses-id

Vælg Tilpas kolonner for at vælge kolonner, der vises i køen. Markér eller fjern markeringen af de kolonner, du vil have vist i hændelseskøen. Arranger kolonnernes rækkefølge ved at trække dem op og ned.

Med knappen Eksportér kan du eksportere de filtrerede data i hændelseskøen til en CSV-fil. Det maksimale antal poster, du kan eksportere til en CSV-fil, er 10.000.

Navne på hændelser

Hvis du vil have et overblik, Microsoft Defender XDR genererer automatisk hændelsesnavne baseret på beskedattributter, f.eks. antallet af berørte slutpunkter, berørte brugere, registreringskilder eller kategorier. Denne specifikke navngivning giver dig mulighed for hurtigt at forstå omfanget af hændelsen.

Eksempel: Hændelse med flere faser på flere slutpunkter rapporteret af flere kilder.

Hvis du onboardede Microsoft Sentinel til Defender-portalen, vil alle beskeder og hændelser, der kommer fra Microsoft Sentinel sandsynligvis få deres navne ændret (uanset om de blev oprettet før eller siden onboarding).

Vi anbefaler, at du undgår at bruge hændelsesnavnet som en betingelse for at udløse automatiseringsregler. Hvis hændelsesnavnet er en betingelse, og hændelsesnavnet ændres, udløses reglen ikke.

Filtre

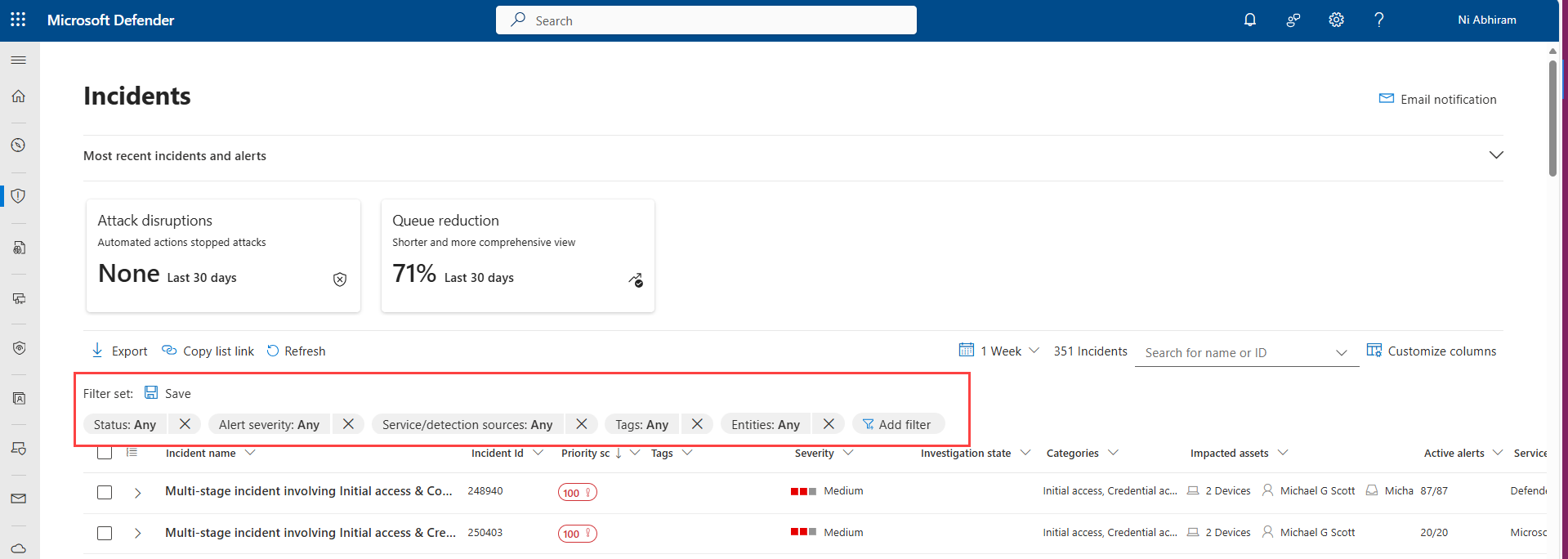

Hændelseskøen indeholder også flere filtreringsindstillinger, der, når de anvendes, giver dig mulighed for at udføre en bred gennemgang af alle eksisterende hændelser i dit miljø eller beslutte at fokusere på et bestemt scenarie eller en bestemt trussel. Anvendelse af filtre på hændelseskøen kan hjælpe med at afgøre, hvilken hændelse der kræver øjeblikkelig opmærksomhed.

Listen Filtre over hændelseskøen viser de aktuelle filtre, der aktuelt er anvendt på køen. Vælg Tilføj filter for at anvende flere filtre for at begrænse det viste sæt hændelser.

Vælg de filtre, du vil bruge, og vælg derefter Tilføj. De valgte filtre vises sammen med de eksisterende anvendte filtre. Vælg det nye filter for at angive dets betingelser. Hvis du f.eks. vælger filteret "Tjeneste-/registreringskilder", skal du vælge det for at vælge de kilder, listen skal filtreres efter.

Du kan fjerne et filter ved at vælge X på filternavnet på listen filtre.

I følgende tabel vises de tilgængelige filtre.

| Filternavn | Beskrivelse/betingelser |

|---|---|

| Status | Vælg Ny, Igangværende eller Løst. |

|

Alvorsgrad af vigtig besked Alvorsgrad af hændelse |

Alvorsgraden af en besked eller hændelse er et tegn på den indvirkning, den kan have på dine aktiver. Jo højere alvorsgrad, jo større virkning og kræver typisk den mest øjeblikkelige opmærksomhed. Vælg Høj, Mellem, Lav eller Oplysende. |

| Hændelsestildeling | Vælg den eller de tildelte brugere. |

| Flere tjenestekilder | Angiv, om filteret skal bruges til mere end én tjenestekilde. |

| Tjeneste-/registreringskilder | Angiv hændelser, der indeholder beskeder fra en eller flere af følgende: Mange af disse tjenester kan udvides i menuen for at få vist yderligere valg af registreringskilder i en given tjeneste. |

| Mærker | Vælg et eller flere mærkatnavne på listen. |

| Flere kategorier | Angiv, om filteret skal indeholde mere end én kategori. |

| Kategorier | Vælg kategorier for at fokusere på specifikke taktikker, teknikker eller angrebskomponenter, der ses. |

| Enheder | Angiv navnet på et aktiv, f.eks. en bruger, en enhed, en postkasse eller et programnavn. |

| Følsomhedsmærkat | Filtrer hændelser baseret på den følsomhedsmærkat, der er anvendt på dataene. Nogle angreb fokuserer på at udtømme følsomme eller værdifulde data. Ved at anvende et filter for bestemte følsomhedsmærkater kan du hurtigt afgøre, om følsomme oplysninger potentielt er kompromitteret, og prioritere håndteringen af disse hændelser. |

| Enhedsgrupper | Angiv navnet på en enhedsgruppe . |

| OS-platform | Angiv enhedsoperativsystemer. |

| Klassificering | Angiv sættet af klassificeringer for de relaterede beskeder. |

| Automatiseret undersøgelsestilstand | Angiv status for automatiseret undersøgelse. |

| Tilknyttet trussel | Angiv en navngiven trussel. |

| Politik-/politikregel | Filtrer hændelser baseret på politik eller politikregel. |

| Produktnavne | Filtrer hændelser baseret på produktnavn. |

| Datastream | Filtrer hændelser baseret på placeringen eller arbejdsbelastningen. |

Bemærk!

Hvis du har klargjort adgang til Microsoft Purview Styring af insider-risiko, kan du få vist og administrere beskeder om insiderrisikostyring og søge efter insiderrisikostyringshændelser på Microsoft Defender portalen. Du kan få flere oplysninger under Undersøg insiderrisikotrusler på portalen Microsoft Defender.

Standardfilteret er at vise alle beskeder og hændelser med statussen Ny og I gang og med alvorsgraden Høj, Mellem eller Lav.

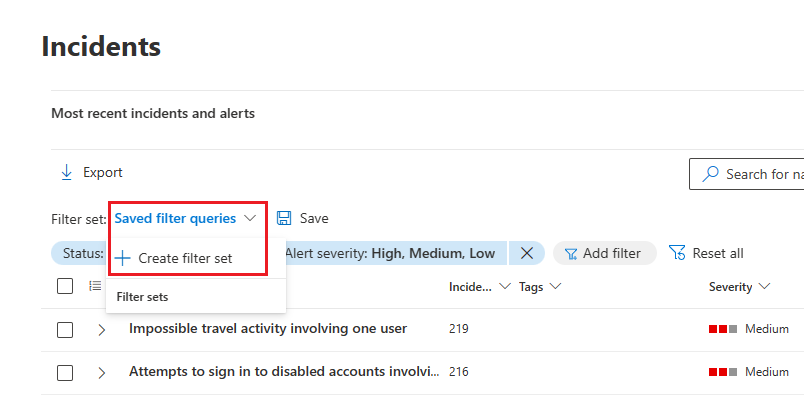

Du kan også oprette filtersæt på hændelsessiden ved at vælge Gemte filterforespørgsler > Opret filtersæt. Hvis der ikke er oprettet nogen filtersæt, skal du vælge Gem for at oprette et.

Bemærk!

Microsoft Defender XDR kunder kan nu filtrere hændelser med beskeder, hvor en kompromitteret enhed kommunikeret med driftsteknologienheder, der er forbundet til virksomhedsnetværket, via integration af Microsoft Defender til IoT og Microsoft Defender for Endpoint. Hvis du vil filtrere disse hændelser, skal du vælge Enhver i tjeneste-/registreringskilderne og derefter vælge Microsoft Defender for IoT i produktnavnet eller se Undersøg hændelser og beskeder i Microsoft Defender for IoT på Defender-portalen. Du kan også bruge enhedsgrupper til at filtrere efter webstedsspecifikke beskeder. Du kan få flere oplysninger om Defender for IoT-forudsætninger under Kom i gang med IoT-overvågning i virksomheder i Microsoft Defender XDR.

Gem brugerdefinerede filtre som URL-adresser

Når du har konfigureret et nyttigt filter i hændelseskøen, kan du bogmærke URL-adressen til browserfanen eller på anden måde gemme den som et link på en webside, et Word dokument eller et sted efter eget valg. Bogmærker giver dig adgang til nøglevisninger af hændelseskøen med et enkelt klik, f.eks.:

- Nye hændelser

- Hændelser med høj alvorsgrad

- Ikke-tildelte hændelser

- Hændelser med høj alvorsgrad, ikke-tildelte hændelser

- Hændelser, der er tildelt mig

- Hændelser, der er tildelt mig og for Microsoft Defender for Endpoint

- Hændelser med et bestemt mærke eller mærker

- Hændelser med en bestemt trusselskategori

- Hændelser med en bestemt tilknyttet trussel

- Hændelser med en bestemt agent

Når du har kompileret og gemt din liste over nyttige filtervisninger som URL-adresser, kan du bruge den til hurtigt at behandle og prioritere hændelserne i din kø og administrere dem til efterfølgende tildeling og analyse.

Søg

I feltet Søg efter navn eller id over listen over hændelser kan du søge efter hændelser på flere måder for hurtigt at finde det, du leder efter.

Søg efter hændelsesnavn eller id

Søg direkte efter en hændelse ved at skrive hændelses-id'et eller hændelsesnavnet. Når du vælger en hændelse på listen over søgeresultater, åbner Microsoft Defender-portalen en ny fane med egenskaberne for hændelsen, hvorfra du kan starte din undersøgelse.

Søg efter påvirkede aktiver

Du kan navngive et aktiv – f.eks. en bruger, enhed, postkasse, programnavn eller cloudressource – og finde alle de hændelser, der er relateret til det pågældende aktiv.

Angiv et tidsinterval

Standardlisten over hændelser er for dem, der er opstået i de sidste seks måneder. Du kan angive et nyt tidsinterval på rullelisten ud for kalenderikonet ved at vælge:

- En dag

- Tre dage

- En uge

- 30 dage

- 30 dage

- Seks måneder

- Et brugerdefineret område, hvor du kan angive både datoer og klokkeslæt

Næste trin

Når du har bestemt, hvilken hændelse der kræver den højeste prioritet, skal du vælge den og:

- Administrer egenskaberne for hændelsen for tags, tildeling, øjeblikkelig løsning for falske positive hændelser og kommentarer.

- Begynd efterforskningen.

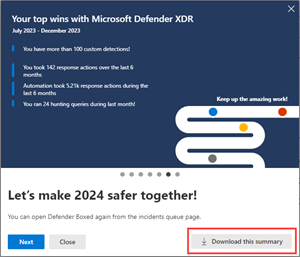

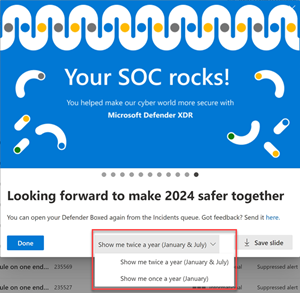

Defender Boxed

I en begrænset periode i løbet af januar og juli hvert år vises Defender Boxed automatisk, når du åbner hændelseskøen første gang. Defender Boxed fremhæver din organisations sikkerhedssucces, forbedringer og svarhandlinger i løbet af de forrige seks måneder eller kalenderåret.

Bemærk!

Defender Boxed er kun tilgængelig for brugere, der har udført relevante aktiviteter på Microsoft Defender-portalen.

Du kan udføre følgende handlinger i den serie kort, der vises i Defender Boxed:

Download en detaljeret oversigt over dine gennemførelser, der kan deles med andre i din organisation.

Rediger hyppigheden af, hvor ofte Defender Boxed skal vises. Du kan vælge mellem én gang (hver januar) eller to gange (hver januar og juli) pr. år.

Del dit resultat med dine sociale medienetværk, e-mail og andre fora ved at gemme sliden som et billede.

Hvis du vil genåbne Defender Boxed, skal du gå til køen Hændelser og derefter vælge Din Defender Boxed i højre side af ruden.

Se også

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.