Undersøg beskeder i Microsoft Defender XDR

Gælder for:

- Microsoft Defender XDR

Bemærk

I denne artikel beskrives sikkerhedsbeskeder i Microsoft Defender XDR. Du kan dog bruge aktivitetsbeskeder til at sende mailmeddelelser til dig selv eller andre administratorer, når brugerne udfører bestemte aktiviteter i Microsoft 365. Du kan få flere oplysninger under Opret aktivitetsbeskeder – Microsoft Purview | Microsoft Docs.

Beskeder er grundlaget for alle hændelser og angiver forekomsten af skadelige eller mistænkelige hændelser i dit miljø. Beskeder er typisk en del af et bredere angreb og giver fingerpeg om en hændelse.

I Microsoft Defender XDR samles relaterede beskeder sammen for at danne hændelser. Hændelser vil altid give den bredere kontekst for et angreb, men analyse af beskeder kan være værdifuld, når en dybere analyse er påkrævet.

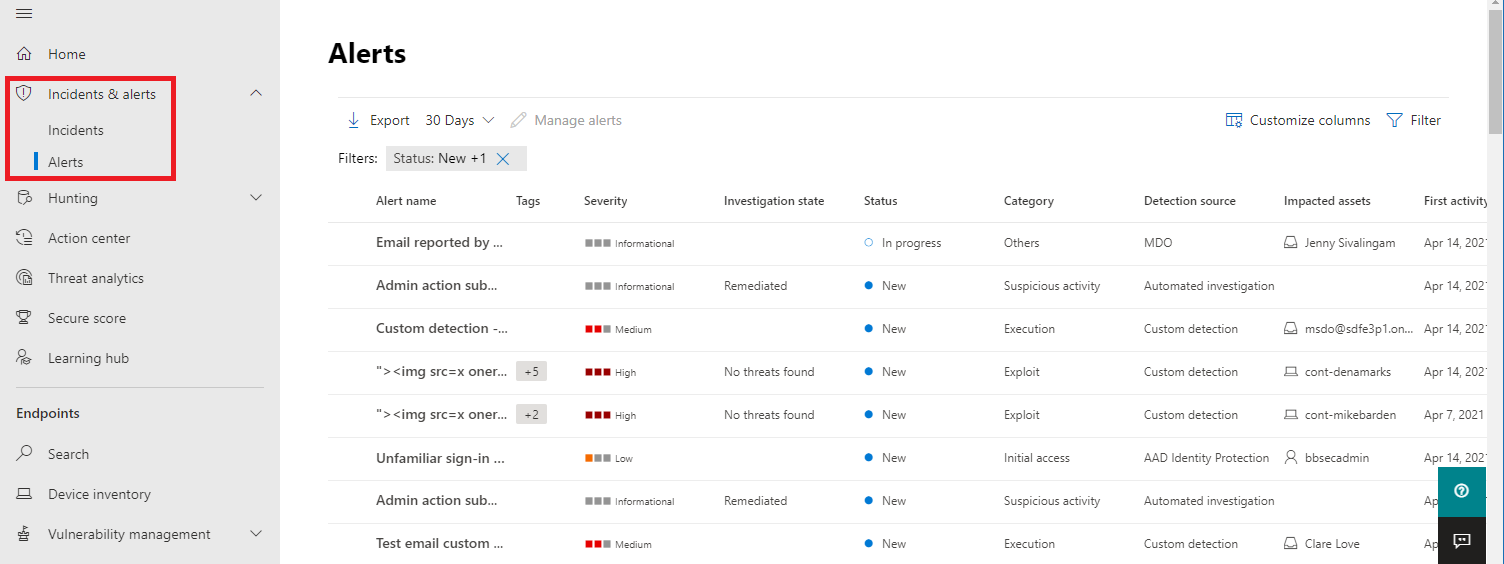

Køen Beskeder viser det aktuelle sæt beskeder. Du kommer til beskedkøen fra Hændelser & beskeder > Beskeder på hurtig start af Microsoft Defender-portalen.

Beskeder fra forskellige Microsoft-sikkerhedsløsninger, f.eks. Microsoft Defender for Endpoint, Defender for Office 365, Microsoft Sentinel, Defender for Cloud, Defender for Identity, Defender for Cloud Apps, Defender XDR, App Governance, Microsoft Entra ID Protection og Microsoft Data Loss Prevention vises her.

Som standard viser beskedkøen på Microsoft Defender-portalen de nye og igangværende beskeder fra de seneste syv dage. Den seneste besked er øverst på listen, så du kan se den først.

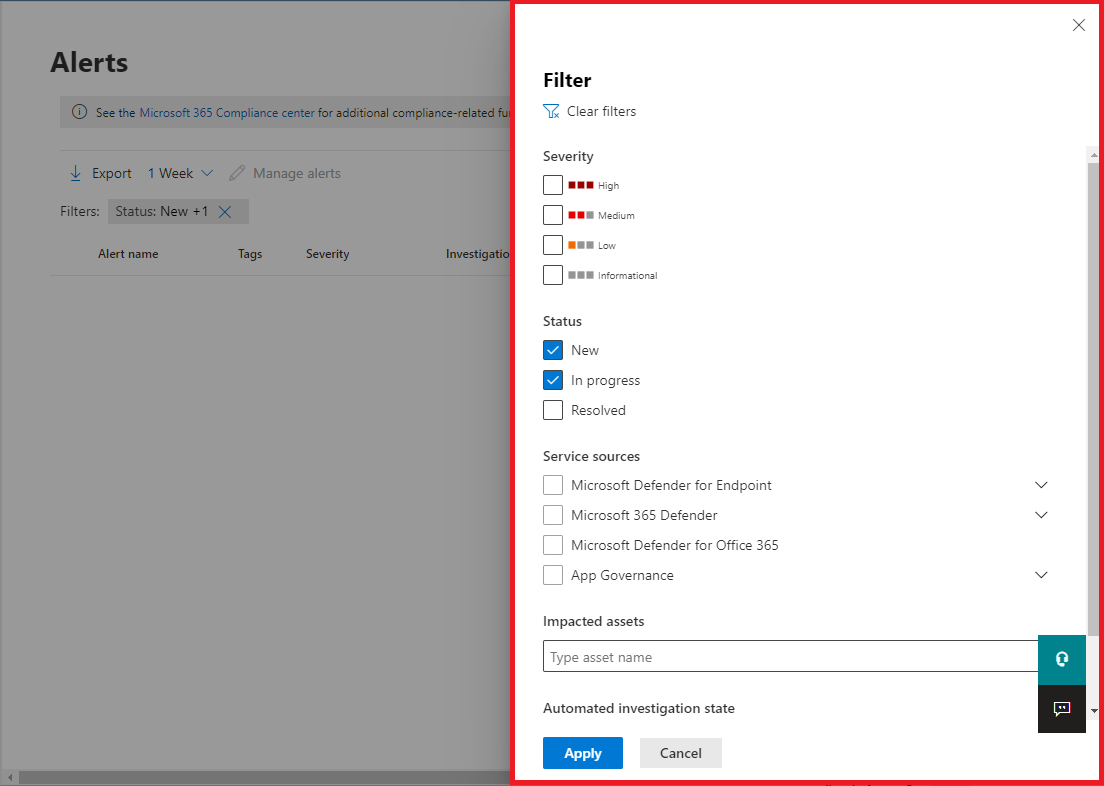

Fra standardkøen for beskeder kan du vælge Filter for at få vist ruden Filter , hvorfra du kan angive et undersæt af beskederne. Her er et eksempel.

Du kan filtrere beskeder i henhold til disse kriterier:

- Alvorlighed

- Status

- Kategorier

- Tjeneste-/registreringskilder

- Mærker

- Politik

- Enheder (de påvirkede aktiver)

- Automatiseret undersøgelsestilstand

- Id'er for beskedabonnement

Bemærk

Microsoft Defender XDR-kunder kan nu filtrere hændelser med beskeder, hvor en kompromitteret enhed kommunikeret med driftsteknologienheder ( OT) er forbundet til virksomhedsnetværket via enhedsregistreringsintegrationen af Microsoft Defender for IoT og Microsoft Defender for Endpoint. Hvis du vil filtrere disse hændelser, skal du vælge Enhver i kilderne til tjeneste/registrering og derefter vælge Microsoft Defender for IoT i produktnavnet eller se Undersøg hændelser og beskeder i Microsoft Defender for IoT på Defender-portalen. Du kan også bruge enhedsgrupper til at filtrere efter webstedsspecifikke beskeder. Du kan få flere oplysninger om IoT-forudsætninger i Kom i gang med IoT-overvågning i virksomheder i Microsoft Defender XDR.

En besked kan have systemkoder og/eller brugerdefinerede mærker med visse farvebaggrunde. Brugerdefinerede mærker bruger den hvide baggrund, mens systemkoder typisk bruger røde eller sorte baggrundsfarver. Systemkoder identificerer følgende i en hændelse:

- En type angreb, f.eks. ransomware eller phishing med legitimationsoplysninger

- Automatiske handlinger, f.eks. automatisk undersøgelse og svar og automatisk afbrydelse af angreb

- Defender Experts, der håndterer en hændelse

- Kritiske aktiver , der er involveret i hændelsen

Tip

Microsofts administration af sikkerhedseksponering, der er baseret på foruddefinerede klassificeringer, mærker automatisk enheder, identiteter og cloudressourcer som et vigtigt aktiv. Denne "out-of-the-box"-funktionalitet sikrer beskyttelse af en organisations værdifulde og vigtigste aktiver. Det hjælper også sikkerhedsteams med at prioritere undersøgelse og afhjælpning. Få mere at vide om kritisk ressourcestyring.

Du skal have en af følgende roller for at få adgang til Microsoft Defender for Office 365-beskeder:

For globale Microsoft Entra-roller:

- Global administrator

- Sikkerhedsadministrator

- Sikkerhedsoperator

- Global læser

- Sikkerhedslæser

Rollegrupper for Office 365 Security & overholdelse

- Administrator for overholdelse af angivne standarder

- Organisationsadministration

Bemærk

Microsoft anbefaler, at du bruger roller med færre tilladelser for at opnå bedre sikkerhed. Rollen Global administrator, som har mange tilladelser, bør kun bruges i nødsituationer, når der ikke er andre roller, der passer.

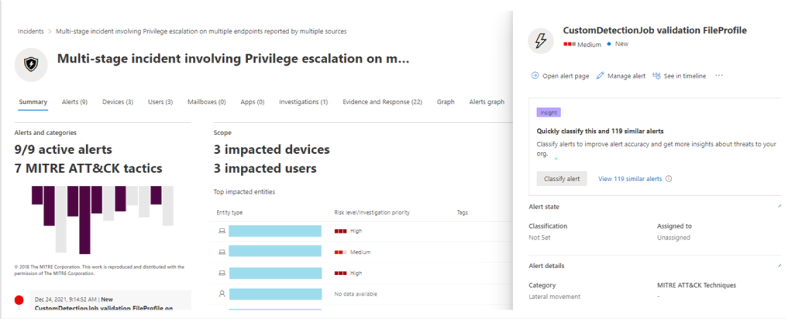

Hvis du vil se hovedbeskedsiden, skal du vælge navnet på beskeden. Her er et eksempel.

Du kan også vælge handlingen Åbn hovedbeskedsiden i ruden Administrer besked .

En beskedside består af disse afsnit:

- Beskedhistorie, som er den kæde af hændelser og beskeder, der er relateret til denne besked i kronologisk rækkefølge

- Oversigtsoplysninger

På hele en beskedside kan du vælge ellipsen (...) ud for en hvilken som helst enhed for at se tilgængelige handlinger, f.eks. linke beskeden til en anden hændelse. Listen over tilgængelige handlinger afhænger af typen af besked.

Microsoft Defender XDR-beskeder kommer fra løsninger som Microsoft Defender for Endpoint, Defender for Office 365, Defender for Identity, Defender for Cloud Apps, tilføjelsesprogrammet til appstyring til Microsoft Defender for Cloud Apps, Microsoft Entra ID Protection og Microsoft Forebyggelse af datatab. Du vil måske bemærke beskeder med forudberedte tegn i beskeden. Følgende tabel indeholder en vejledning til at hjælpe dig med at forstå tilknytningen af beskedkilder baseret på det forberedte tegn i beskeden.

Bemærk

- Guid'erne for forberedelse er kun specifikke for samlede oplevelser, f.eks. unified alerts queue, unified alerts page, unified investigation og unified incident.

- Det forberedte tegn ændrer ikke guid'et for beskeden. Den eneste ændring af GUID'et er den forudforberedte komponent.

| Beskedkilde | Besked-id med forudberedte tegn |

|---|---|

| Microsoft Defender XDR | ra{GUID} ta{GUID} for beskeder fra ThreatExpertsea{GUID} for beskeder fra brugerdefinerede registreringer |

| Microsoft Defender for Office 365 | fa{GUID} Eksempel: fa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender for Endpoint | da{GUID} ed{GUID} for beskeder fra brugerdefinerede registreringer |

| Microsoft Defender for Identity | aa{GUID} Eksempel: aa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender for Cloud Apps | ca{GUID} Eksempel: ca123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Entra ID Protection | ad{GUID} |

| Appstyring | ma{GUID} |

| Microsoft Forebyggelse af datatab | dl{GUID} |

| Microsoft Defender for Cloud | dc{GUID} |

| Microsoft Sentinel | sn{GUID} |

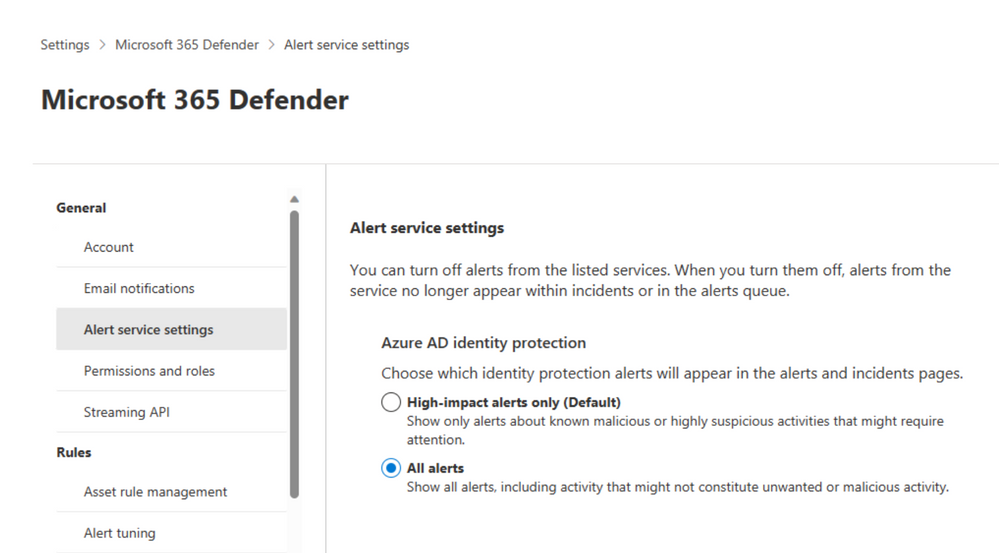

Gå til Microsoft Defender-portalen (security.microsoft.com), vælg Indstillinger>Microsoft Defender XDR.

På listen skal du vælge Indstillinger for beskedtjeneste og derefter konfigurere beskedtjenesten Microsoft Entra ID Protection .

Som standard er det kun de mest relevante beskeder for Security Operation Center, der er aktiveret. Hvis du vil hente alle Microsoft Entra IP-risikoregistreringer, kan du ændre det i afsnittet Indstillinger for beskedtjeneste .

Du kan også få adgang til indstillinger for beskedtjenesten direkte fra siden Hændelser på Microsoft Defender-portalen.

Vigtigt

Nogle oplysninger er relateret til et forhåndsudgivet produkt, som kan blive ændret væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier, hverken udtrykkelige eller underforståede, med hensyn til de oplysninger, der gives her.

Afsnittet Udførte handlinger indeholder en liste over påvirkede aktiver, f.eks. postkasser, enheder og brugere, der påvirkes af denne besked.

Du kan også vælge Vis i Handlingscenter for at få vist fanen Oversigt i Løsningscenter på Microsoft Defender-portalen.

Beskedhistorien viser alle aktiver eller enheder, der er relateret til beskeden, i en procestrævisning. Beskeden i titlen er i fokus, første gang du lander på den valgte beskeds side. Aktiver i beskedhistorien kan udvides, og der kan klikkes på dem. De giver yderligere oplysninger og fremskynder dit svar ved at give dig mulighed for at handle direkte i forbindelse med beskedsiden.

Bemærk

Afsnittet med beskedhistorien kan indeholde mere end én besked, hvor yderligere beskeder, der er relateret til det samme udførelsestræ, vises før eller efter den besked, du har valgt.

Detaljesiden viser detaljerne for den valgte besked med oplysninger og handlinger, der er relateret til den. Hvis du vælger en af de berørte aktiver eller objekter i beskedhistorien, ændres detaljesiden for at angive kontekstafhængige oplysninger og handlinger for det valgte objekt.

Når du har valgt et objekt af interesse, ændres detaljesiden, så der vises oplysninger om den valgte objekttype, historikoplysninger, når den er tilgængelig, og indstillinger, der kan udføres på denne enhed direkte fra beskedsiden.

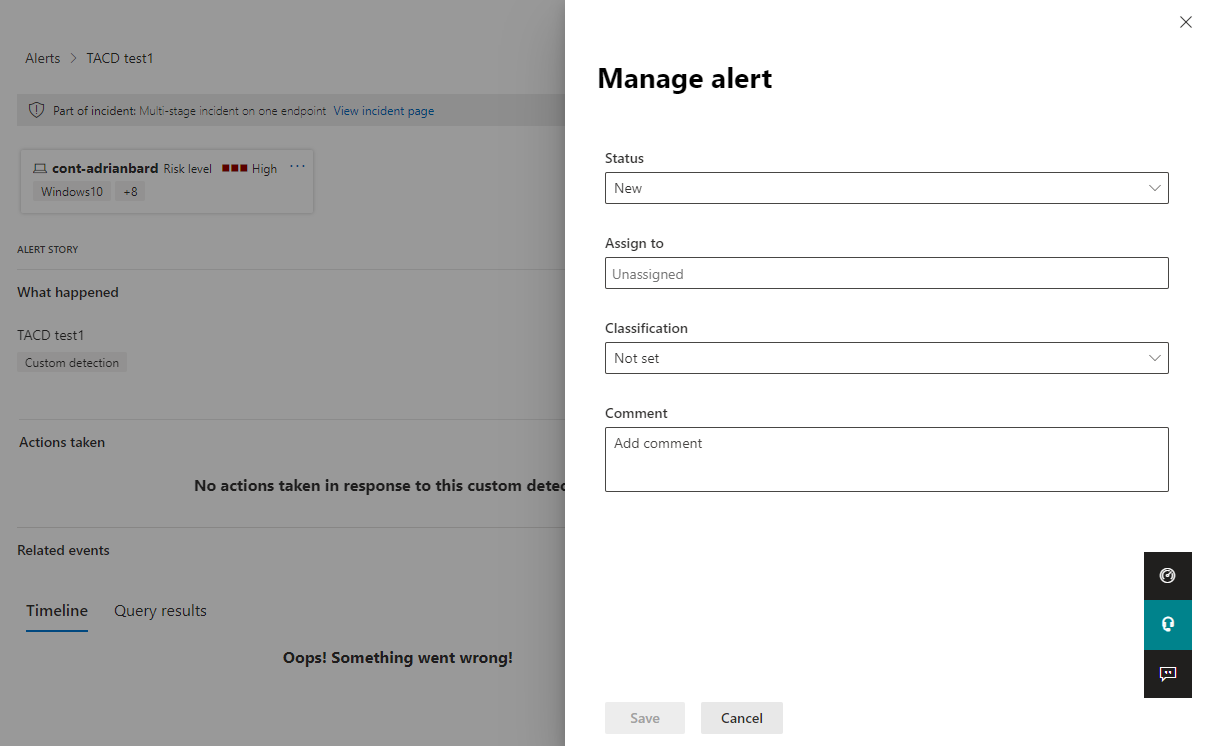

Hvis du vil administrere en besked, skal du vælge Administrer besked i sektionen med oversigtsoplysninger på beskedsiden. For en enkelt besked er her et eksempel på ruden Administrer besked .

Ruden Administrer beskeder giver dig mulighed for at få vist eller angive:

- Beskedstatus (Ny, Løst, Igangværende).

- Den brugerkonto, der er tildelt beskeden.

- Klassificeringen af beskeden:

- Ikke angivet (standard).

- Sand positiv med en form for trussel. Brug denne klassificering til beskeder, der nøjagtigt angiver en reel trussel. Hvis du angiver denne trusselstype, får dit sikkerhedsteam vist trusselsmønstre og reagerer for at forsvare din organisation mod dem.

- Oplysende, forventet aktivitet med en aktivitetstype. Brug denne indstilling til beskeder, der er teknisk nøjagtige, men repræsenterer normal funktionsmåde eller simuleret trusselsaktivitet. Du vil generelt gerne ignorere disse beskeder, men forvente dem for lignende aktiviteter i fremtiden, hvor aktiviteterne udløses af faktiske hackere eller malware. Brug indstillingerne i denne kategori til at klassificere beskeder om sikkerhedstest, rød teamaktivitet og forventet usædvanlig adfærd fra apps og brugere, der er tillid til.

- Falsk positiv for typer af beskeder, der blev oprettet, selv når der ikke er nogen skadelig aktivitet eller for en falsk alarm. Brug indstillingerne i denne kategori til at klassificere beskeder, der ved en fejl er identificeret som normale hændelser eller aktiviteter som skadelige eller mistænkelige. I modsætning til beskeder om "Information, forventet aktivitet", hvilket også kan være nyttigt for at opfange reelle trusler, vil du generelt ikke se disse beskeder igen. Hvis du klassificerer beskeder som falske positive, hjælper det Microsoft Defender XDR med at forbedre registreringskvaliteten.

- En kommentar til beskeden.

Bemærk

Omkring den 29. august 2022 frarådes tidligere understøttede værdier for bestemmelse af beskeder ('Apt' og 'SecurityPersonnel') og er ikke længere tilgængelige via API'en.

Bemærk

En måde at administrere beskeder på ved hjælp af mærker. Mærkningsfunktionen for Microsoft Defender til Office 365 udrulles trinvist og er i øjeblikket en prøveversion.

I øjeblikket anvendes ændrede kodenavne kun på beskeder, der er oprettet efter opdateringen. Beskeder, der blev genereret før ændringen, afspejler ikke det opdaterede kodenavn.

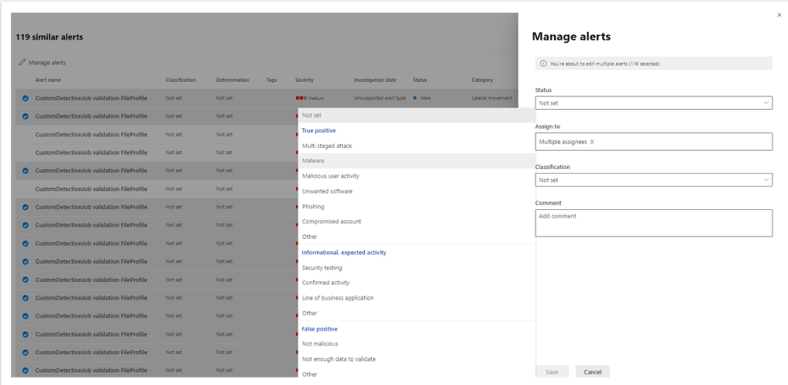

Hvis du vil administrere et sæt beskeder, der ligner en bestemt besked, skal du vælge Få vist lignende beskeder i feltet INSIGHT i afsnittet med oversigtsoplysninger på beskedsiden.

I ruden Administrer beskeder kan du derefter klassificere alle relaterede beskeder på samme tid. Her er et eksempel.

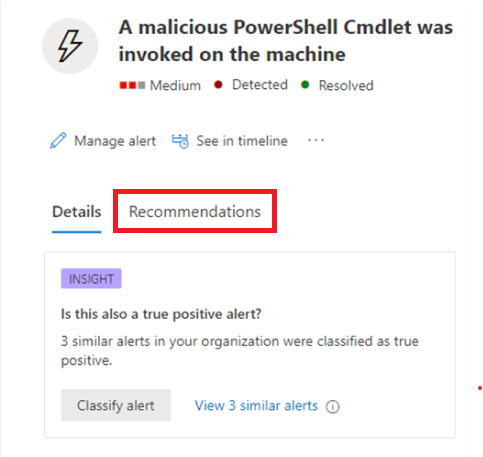

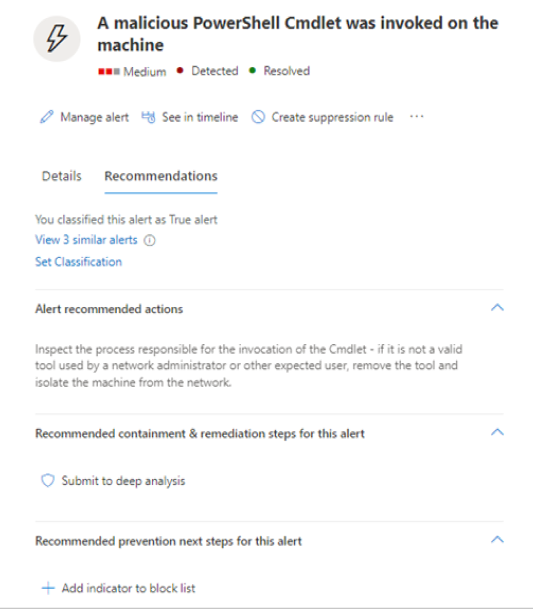

Hvis lignende beskeder allerede tidligere er klassificeret, kan du spare tid ved hjælp af Microsoft Defender XDR-anbefalinger for at få mere at vide om, hvordan de andre beskeder blev løst. Vælg Anbefalinger i afsnittet med oversigtsoplysninger.

Fanen Anbefalinger indeholder næste trins handlinger og råd til undersøgelse, afhjælpning og forebyggelse. Her er et eksempel.

Som SOC-analytiker (Security Operations Center) er et af de største problemer at triaging det eneste antal beskeder, der udløses dagligt. En analytikers tid er værdifuld og vil kun fokusere på vigtige beskeder med høj alvorsgrad og høj prioritet. I mellemtiden er analytikere også forpligtet til at prioritere og løse vigtige beskeder med lavere prioritet, hvilket normalt er en manuel proces.

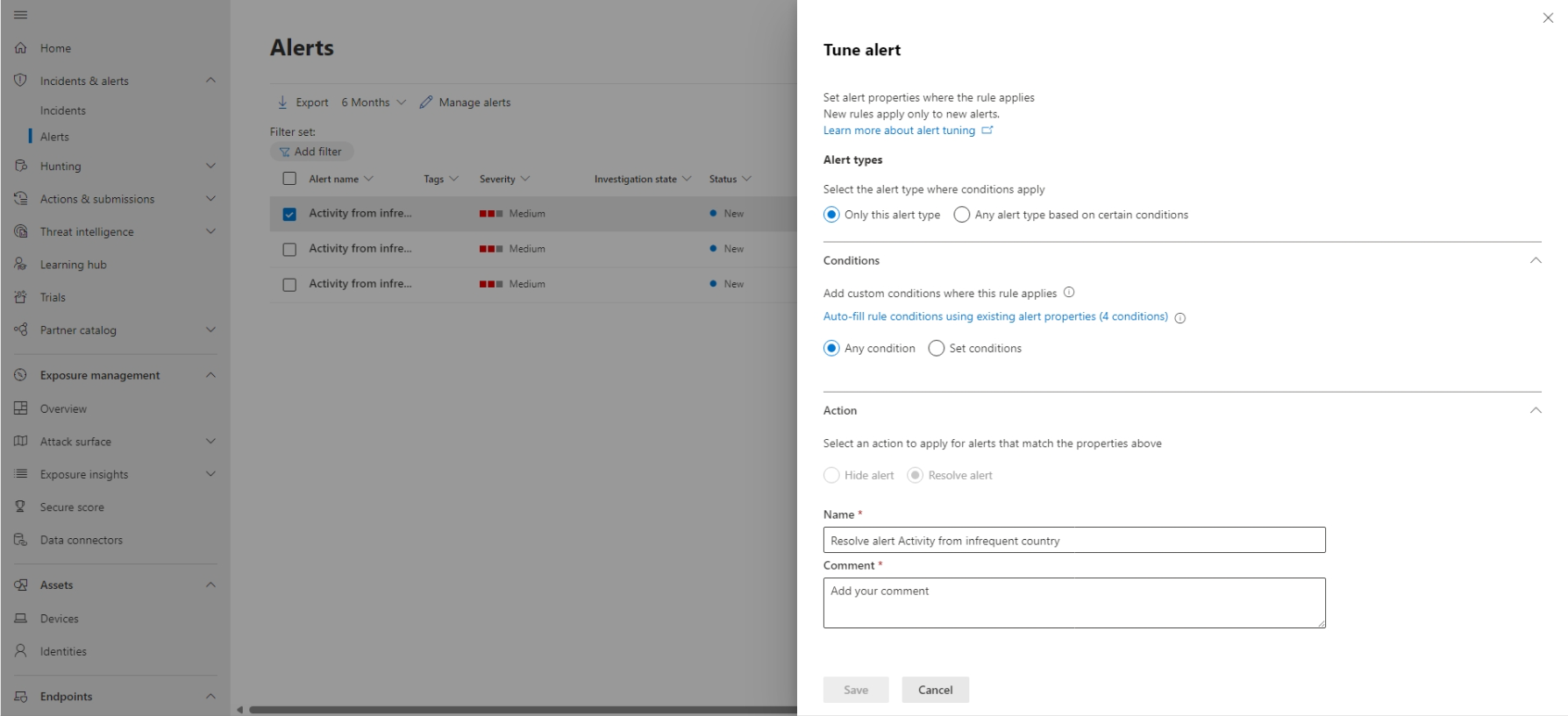

Justering af beskeder, tidligere kendt som undertrykkelse af beskeder, giver mulighed for at indstille og administrere beskeder på forhånd. Dette strømliner beskedkøen og sparer triagetid ved at skjule eller løse beskeder automatisk, hver gang en bestemt forventet organisationsfunktionsmåde opstår, og regelbetingelserne er opfyldt.

Regler for justering af beskeder understøtter betingelser baseret på bevistyper , f.eks. filer, processer, planlagte opgaver og andre typer af beviser, der udløser beskeder. Når du har oprettet en regel for justering af beskeder, skal du anvende den på den valgte besked eller en hvilken som helst beskedtype, der opfylder de definerede betingelser for at justere beskeden.

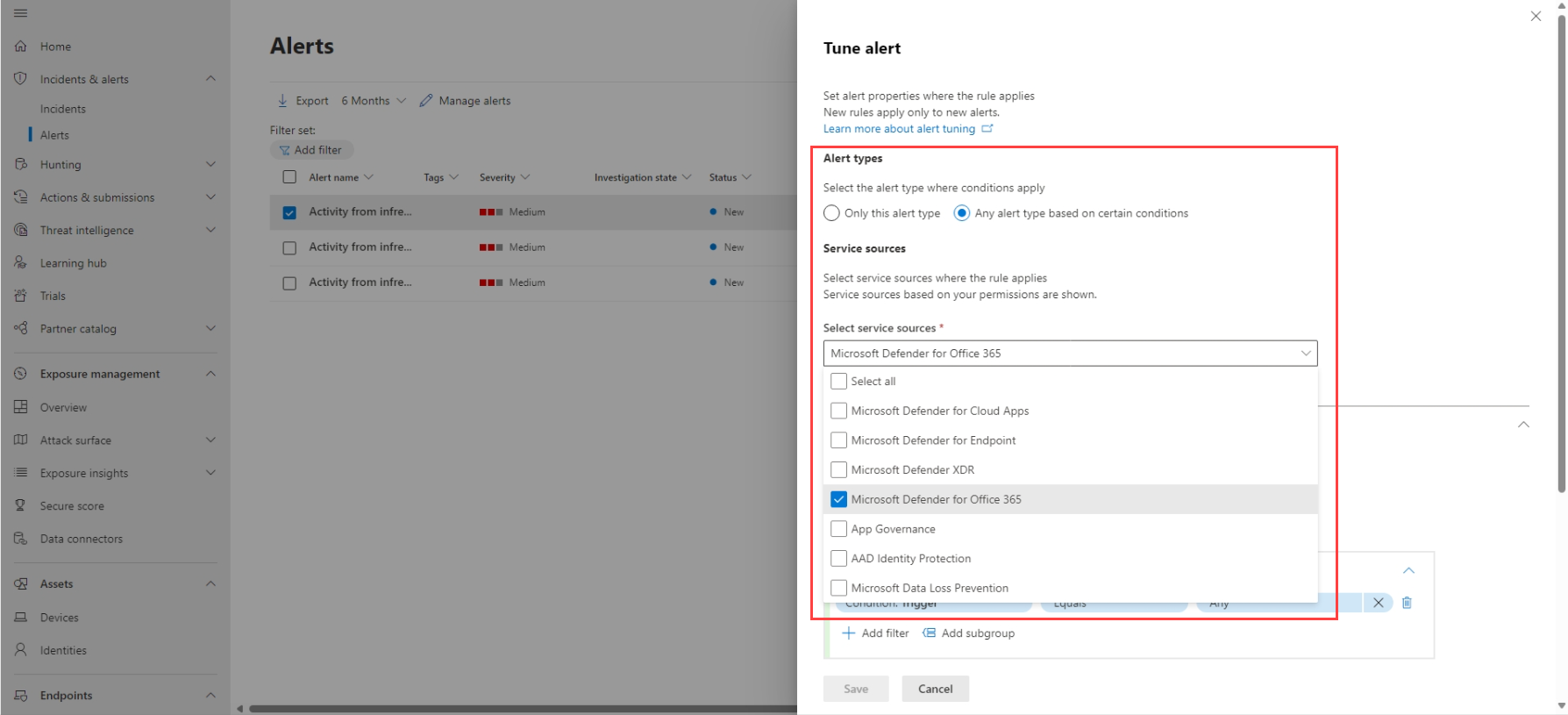

Beskedjustering som offentlig tilgængelighed registrerer kun beskeder fra Defender for Endpoint. Som prøveversion udvides beskedjustering også til andre Microsoft Defender XDR-tjenester, herunder Defender for Office 365, Defender for Identity, Defender for Cloud Apps, Microsoft Entra ID Protection (Microsoft Entra IP) og andre, hvis de er tilgængelige på din platform og plan.

Forsigtigt

Vi anbefaler, at du bruger advarselsjustering med forsigtighed i scenarier, hvor kendte interne virksomhedsprogrammer eller sikkerhedstest udløser en forventet aktivitet, og du ikke ønsker at se beskederne.

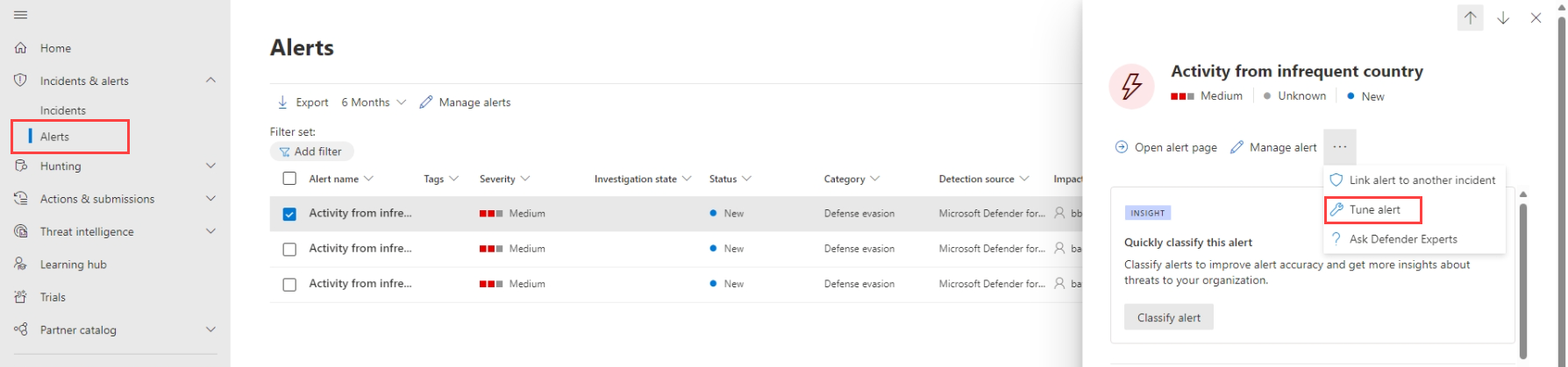

Opret regler for justering af beskeder fra området Microsoft Defender XDR-indstillinger eller fra siden med beskedoplysninger. Vælg en af følgende faner for at fortsætte.

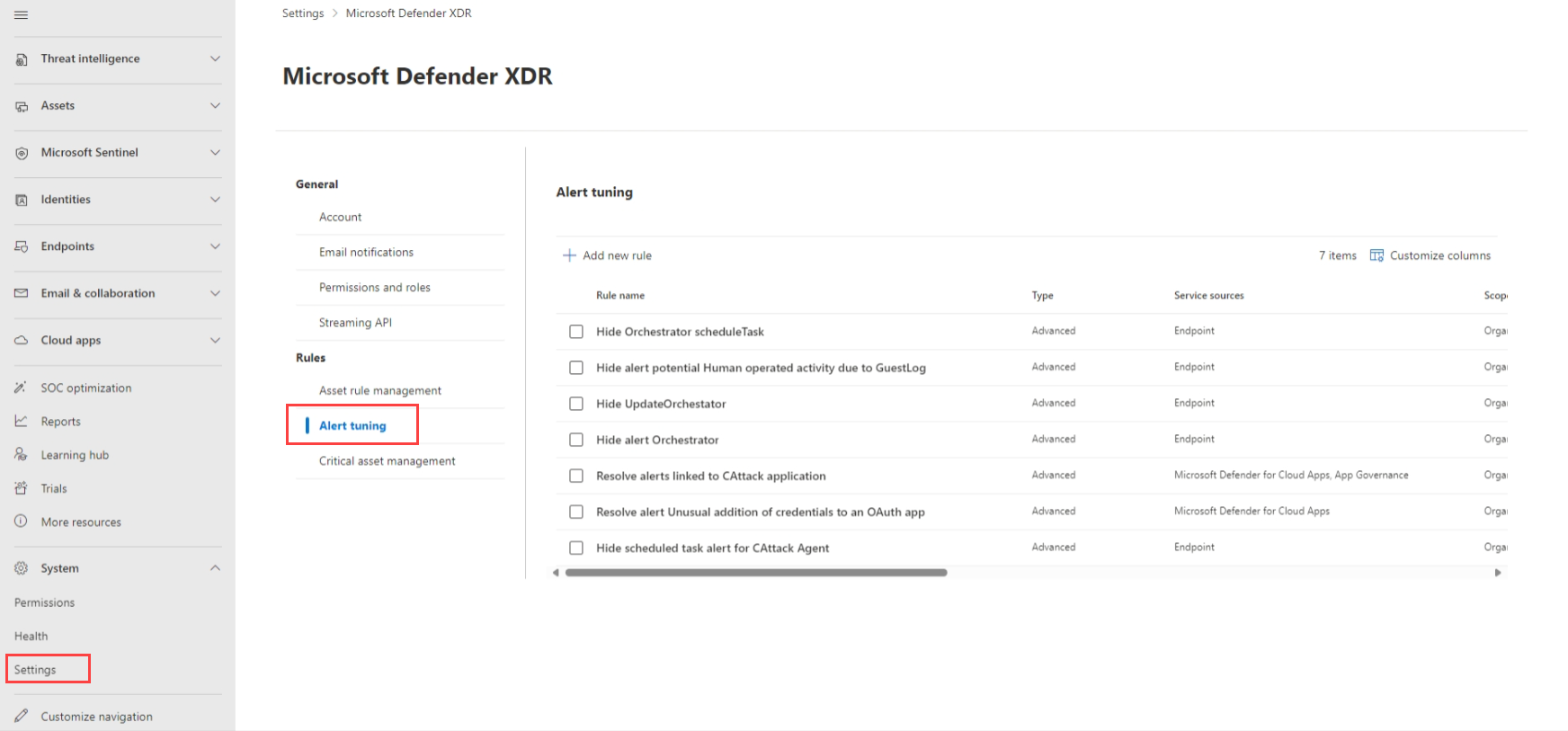

På Microsoft Defender-portalen skal du vælge Indstillinger For > justering af Microsoft Defender XDR-besked>.

Vælg Tilføj ny regel for at finjustere en ny besked, eller vælg en eksisterende regelrække for at foretage ændringer. Når du vælger regeltitlen, åbnes en side med regeloplysninger, hvor du kan få vist en liste over tilknyttede beskeder, redigere betingelser eller slå reglen til og fra.

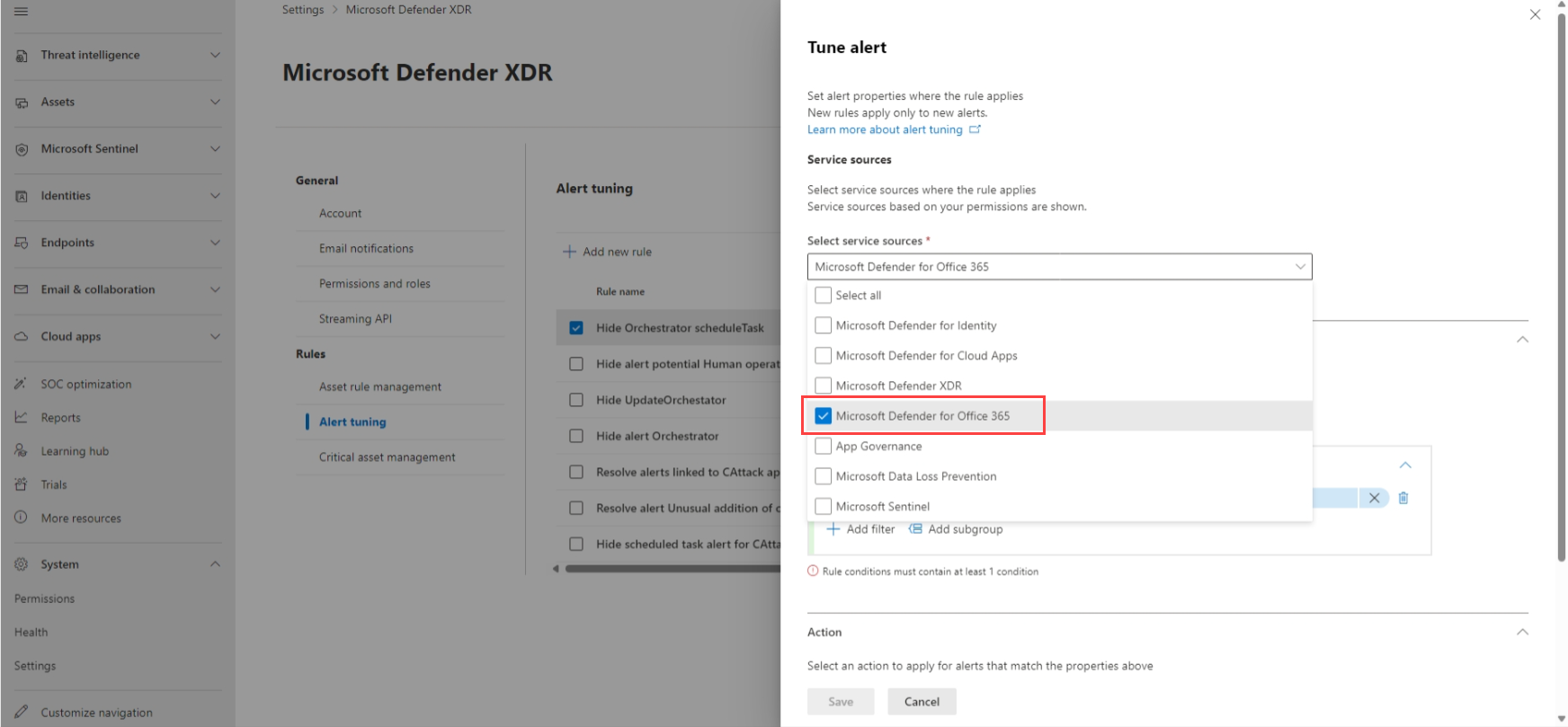

Vælg de tjenestekilder, hvor du vil anvende reglen, under Vælg tjenestekilder i ruden Finjuster beskeder. Det er kun tjenester, hvor du har tilladelser, der vises på listen. Det kan f.eks. være:

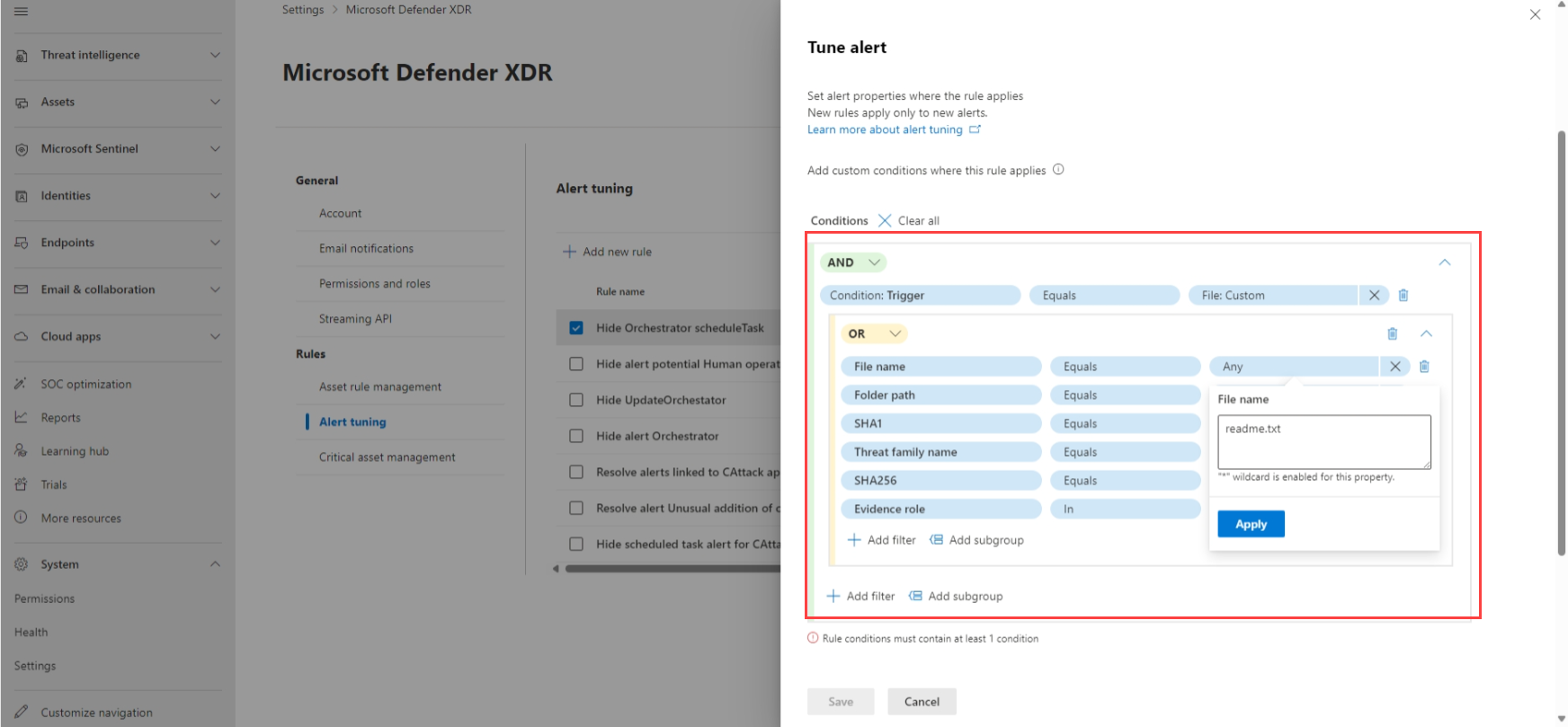

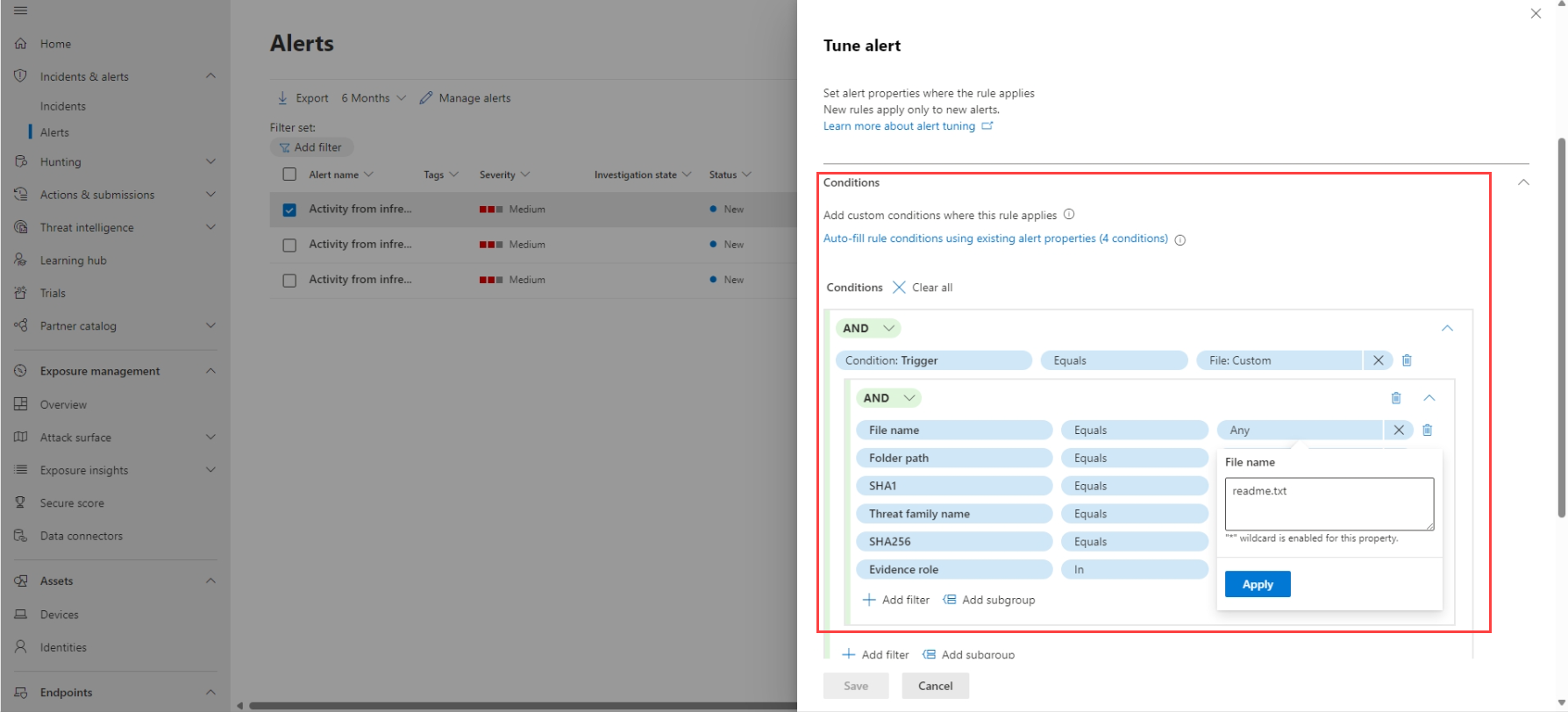

I området Betingelser skal du tilføje en betingelse for beskedens udløsere. Hvis du f.eks. vil forhindre, at en besked udløses, når der oprettes en bestemt fil, skal du definere en betingelse for udløseren Fil:Brugerdefineret og definere filoplysningerne:

De viste udløsere varierer, afhængigt af de valgte tjenestekilder. Udløsere er alle indikatorer for kompromitterede (IOCs), f.eks. filer, processer, planlagte opgaver og andre bevistyper, der kan udløse en besked, herunder AMSI-scripts (AntiMalware Scan Interface), WMI-hændelser (Windows Management Instrumentation) eller planlagte opgaver.

Hvis du vil angive flere regelbetingelser, skal du vælge Tilføj filter og bruge AND, OR og grupperingsindstillinger for at definere relationerne mellem de flere bevistyper, der udløser beskeden. Yderligere bevisegenskaber udfyldes automatisk som en ny undergruppe, hvor du kan definere dine betingelsesværdier. Der skelnes ikke mellem store og små bogstaver i betingelsesværdier, og nogle egenskaber understøtter jokertegn.

I området Handling i ruden Juster besked skal du vælge den relevante handling, reglen skal udføre, enten Skjul besked eller Løs besked.

Angiv et sigende navn til beskeden og en kommentar for at beskrive beskeden, og vælg derefter Gem.

Bemærk

Beskedens titel (navn) er baseret på beskedtypen (IoaDefinitionId), som bestemmer beskedens titel. To beskeder med samme beskedtype kan ændres til en anden beskedtitel.

Når du er færdig med at analysere en besked, og den kan løses, skal du gå til ruden Administrer beskeder for beskeden eller lignende beskeder og markere statussen som Løst og derefter klassificere den som sand positiv med en type trussel, en oplysende, forventet aktivitet med en aktivitetstype eller falsk positiv.

Klassificering af beskeder hjælper Microsoft Defender XDR med at forbedre registreringskvaliteten.

SecOps-teams (Modern Security Operations) har brug for automatisering for at fungere effektivt. For at fokusere på jagt efter og undersøge reelle trusler bruger SecOps-teams Power Automate til at gennemgå listen over beskeder og fjerne dem, der ikke er trusler.

- Fraværende-meddelelse er slået til for brugeren

- Brugeren er ikke mærket som høj risiko

Hvis begge er sande, markerer SecOps beskeden som legitim rejse og løser den. Der sendes en meddelelse i Microsoft Teams, når beskeden er løst.

Hvis du vil oprette automatiseringen, skal du bruge et API-token, før du kan oprette forbindelse mellem Power Automate og Microsoft Defender for Cloud Apps.

Åbn Microsoft Defender , og vælg Indstillinger>Cloud Apps>API-token, og vælg derefter Tilføj token under fanen API-tokens .

Angiv et navn til dit token, og vælg derefter Generér. Gem tokenet, som du skal bruge det senere.

Se denne korte video for at få mere at vide om, hvordan automatisering fungerer effektivt for at oprette en problemfri arbejdsproces, og hvordan du opretter forbindelse mellem Power Automate og Defender for Cloud Apps.

Fortsæt din undersøgelse efter behov i forbindelse med igangværende hændelser.

- Oversigt over hændelser

- Administrer hændelser

- Undersøg hændelser

- Undersøg beskeder om forebyggelse af datatab i Defender

- Microsoft Entra ID Protection

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.