Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Gælder for:

- Microsoft Defender XDR

Vigtigt!

Nogle oplysninger i denne artikel er relateret til et produkt, der er udgivet på forhånd, og som kan blive ændret væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier, udtrykt eller stiltiende, med hensyn til de oplysninger, der er angivet her.

Threat Analytics er en løsning til trusselsintelligens i produktet fra ekspertforskere i Microsoft-sikkerhed. Det hjælper sikkerhedsteams med at forblive effektive, mens de står over for nye trusler, f.eks.:

- Aktive trusselsaktører og deres kampagner

- Populære og nye angrebsteknikker

- Kritiske sikkerhedsrisici

- Almindelige angrebsoverflader

- Udbredt malware

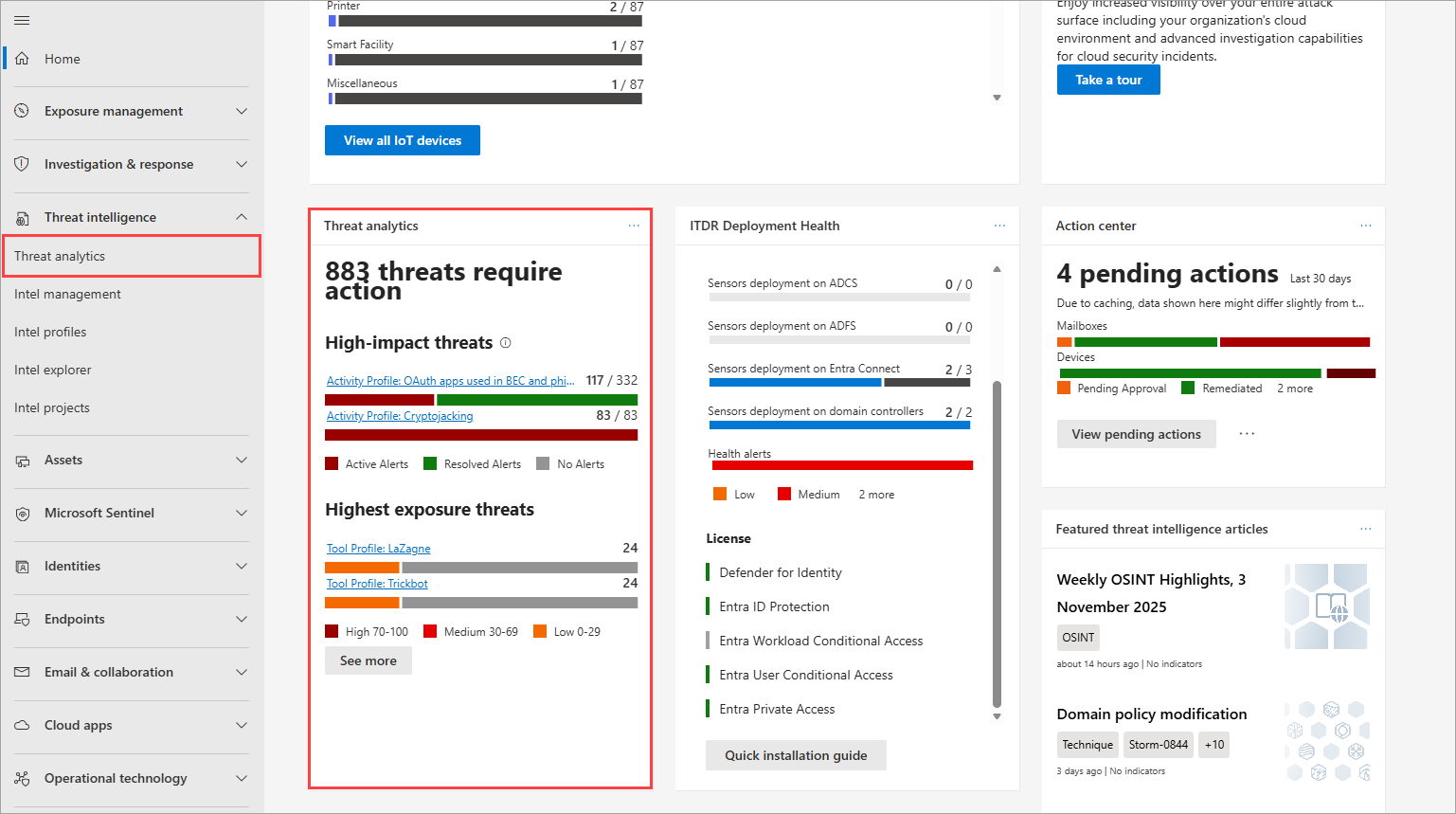

Du kan få adgang til trusselsanalyser fra øverste venstre side af Microsoft Defender portalens navigationslinje eller fra et dedikeret dashboardkort, der viser de største trusler mod din organisation, både med hensyn til kendt påvirkning og eksponering.

Hvis du får synlighed på aktive eller igangværende kampagner, og du ved, hvad du skal gøre via trusselsanalyser, kan det hjælpe med at udstyre dit team med sikkerhedshandlinger med velunderbyggede beslutninger.

Med mere avancerede modstandere og nye trusler, der dukker op ofte og udbredt, er det vigtigt at kunne hurtigt:

- Identificer og reager på nye trusler

- Få mere at vide om, om du i øjeblikket er under angreb

- Vurder effekten af truslen mod dine aktiver

- Gennemse din robusthed mod eller eksponering for truslerne

- Identificer de afhjælpnings-, genoprettelses- eller forebyggelseshandlinger, du kan udføre for at stoppe eller indeholde truslerne

Hver rapport indeholder en analyse af en sporet trussel og omfattende vejledning i, hvordan man kan forsvare sig mod denne trussel. Den indeholder også data fra dit netværk, der angiver, om truslen er aktiv, og om du har gældende beskyttelse på plads.

Påkrævede roller og tilladelser

Hvis du vil have adgang til Threat-analyser på Defender-portalen, skal du have en licens til mindst ét Microsoft Defender XDR produkt. Du kan få flere oplysninger under Microsoft Defender XDR forudsætninger.

Bemærk!

Den Microsoft Defender for Endpoint P1-licens er en undtagelse til denne forudsætning og giver ikke adgang til Threat Analytics.

Microsoft Sentinel SIEM-kunder har kun adgang til visse threatanalysesektioner eller -faner. Få mere at vide

Følgende roller og tilladelser er også påkrævet for at få adgang til Threat-analyser:

- Grundlæggende oplysninger om sikkerhedsdata (læs) – for at få vist rapport over trusselsanalyser, relaterede hændelser og beskeder og påvirkede aktiver

- Administration af sårbarheder (læse) og eksponeringsstyring (læs) – for at se relaterede eksponeringsdata og anbefalede handlinger

Adgang til tjenester, der er tilgængelige på Defender-portalen, administreres som standard samlet ved hjælp af Microsoft Entra globale roller. Hvis du har brug for større fleksibilitet og kontrol over adgangen til specifikke produktdata og endnu ikke bruger Microsoft Defender XDR Unified-rollebaseret adgangskontrol til central administration af tilladelser, anbefaler vi, at du opretter brugerdefinerede roller for hver tjeneste. Få mere at vide om oprettelse af brugerdefinerede roller

Vigtigt!

Microsoft anbefaler, at du bruger roller med færrest tilladelser. Dette hjælper med at forbedre sikkerheden for din organisation. Global administrator er en yderst privilegeret rolle, der bør være begrænset til nødsituationer, når du ikke kan bruge en eksisterende rolle.

Du har synlighed for alle trusselsanalyserapporter, selvom du kun har et af de understøttede produkter. Du skal dog bruge hvert enkelt produkt og hver rolle for at se produktets specifikke hændelser, aktiver, eksponering og anbefalede handlinger, der er knyttet til truslen.

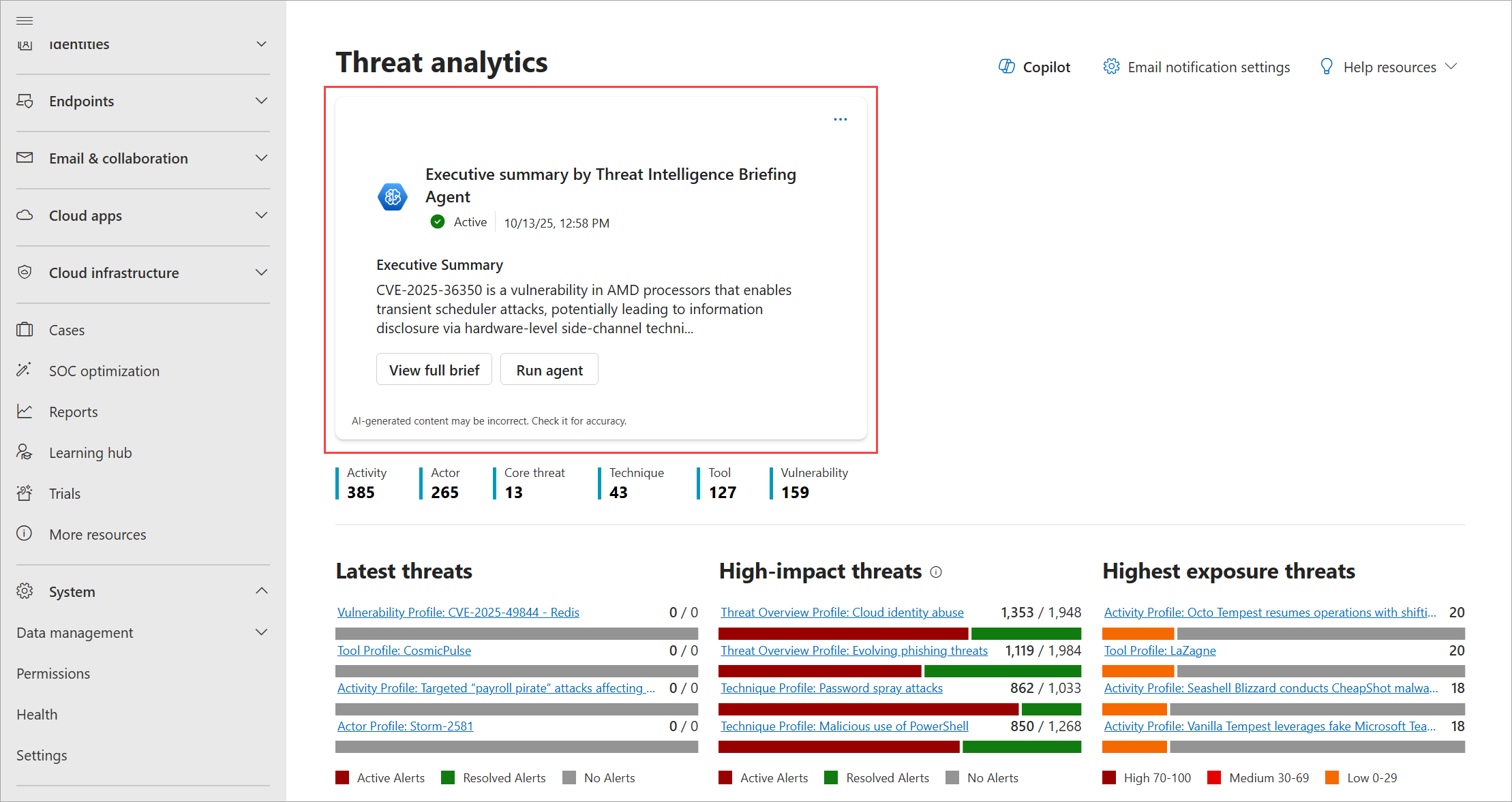

Få vist dashboardet til trusselsanalyse

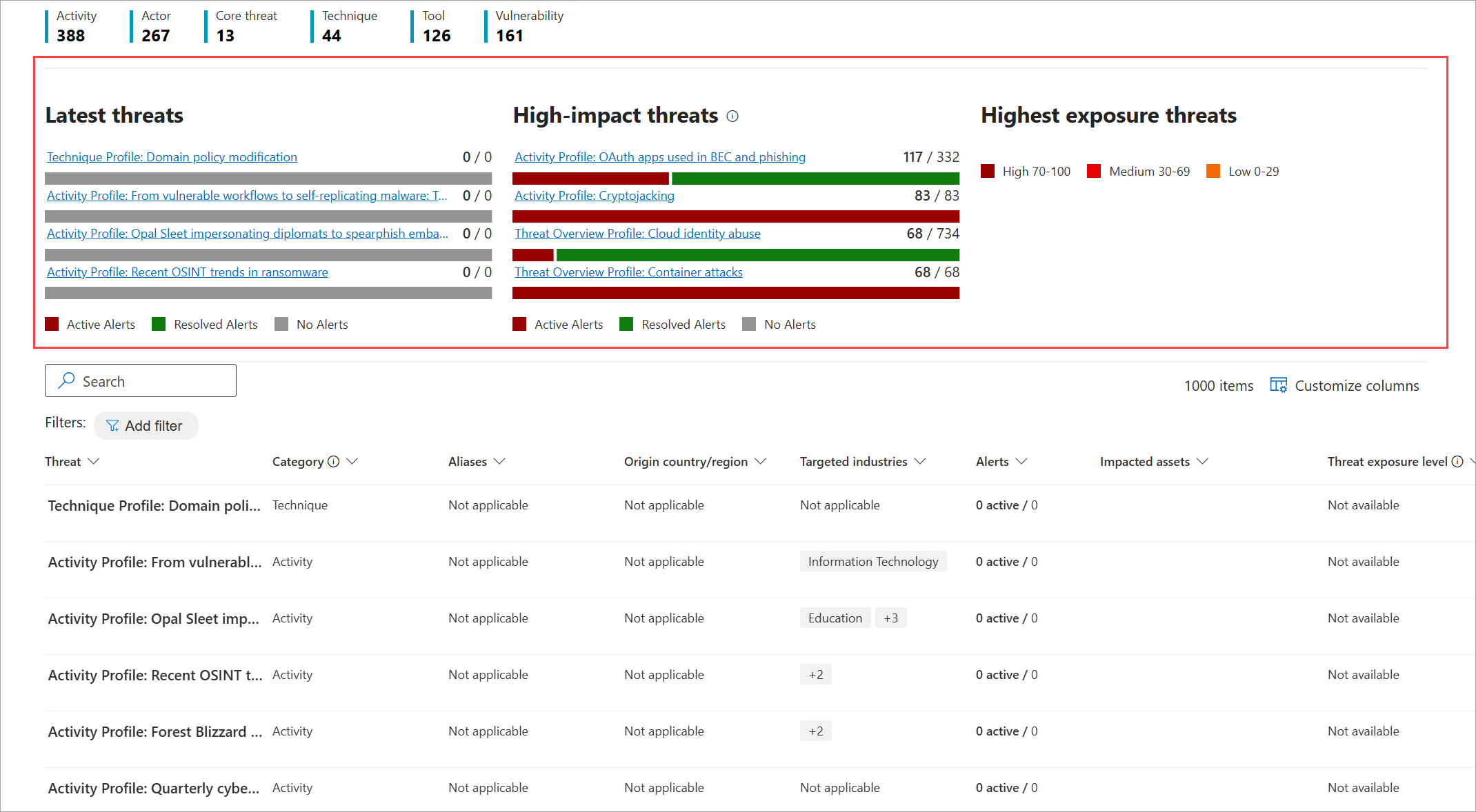

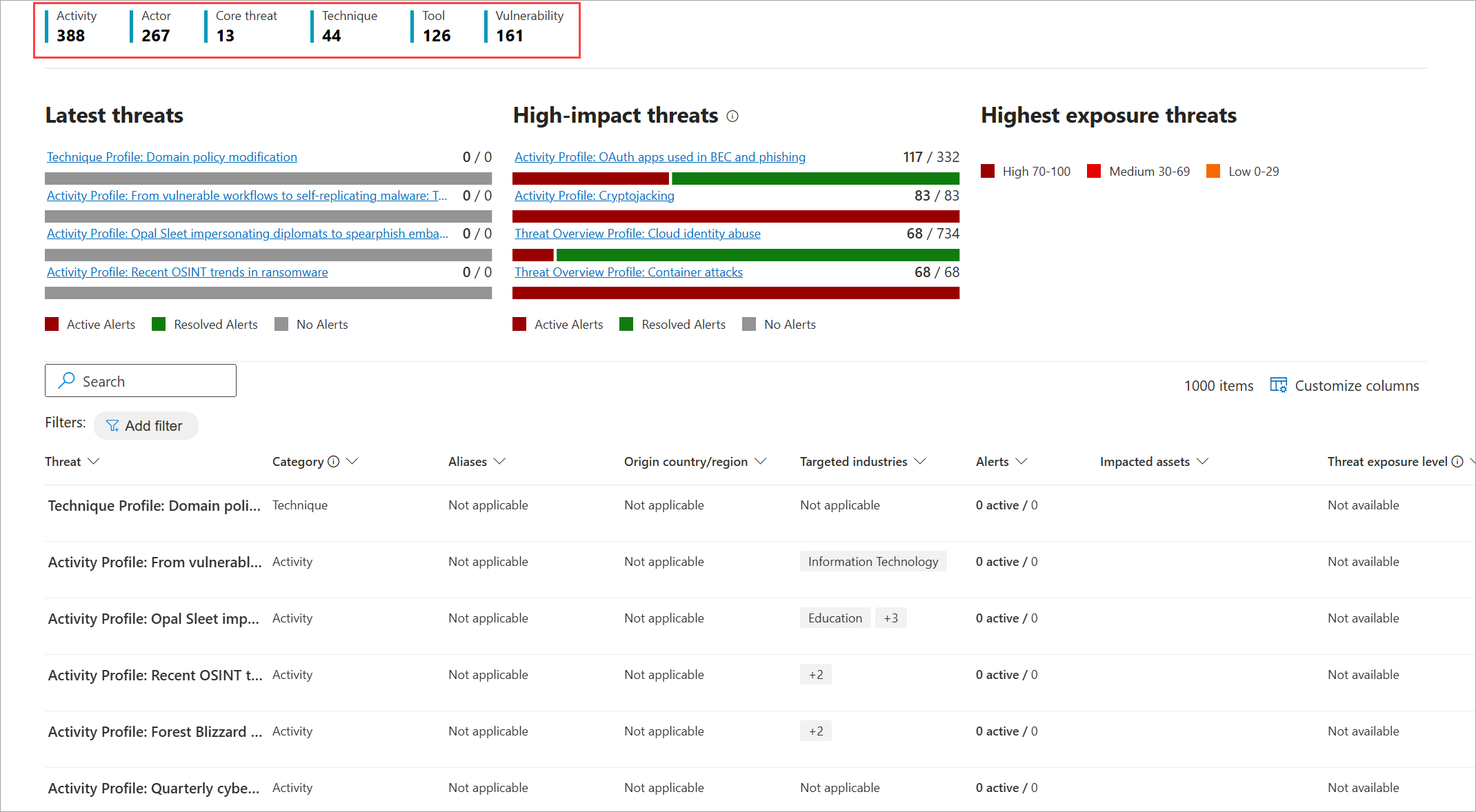

Dashboardet til trusselsanalyse (security.microsoft.com/threatanalytics3) fremhæver de rapporter, der er mest relevante for din organisation. Den opsummerer truslerne i følgende afsnit:

- Seneste trusler – viser de senest publicerede eller opdaterede trusselsrapporter sammen med antallet af aktive og løste beskeder.

- Trusler med stor indvirkning – viser de trusler, der har den største indvirkning på din organisation. I dette afsnit vises en liste over trusler med det højeste antal aktive og løste beskeder først.

- Trusler mod den højeste eksponering – viser en liste over trusler, som din organisation har den højeste eksponering over for. Dit eksponeringsniveau for en trussel beregnes ved hjælp af to oplysninger: hvor alvorlige sårbarheder, der er knyttet til truslen, og hvor mange enheder i organisationen der kan udnyttes af disse sikkerhedsrisici.

Vælg en trussel fra dashboardet for at få vist rapporten for den pågældende trussel. Du kan også vælge søgefeltet for at angive et nøgleord, der er relateret til den trusselsanalyserapport, du vil læse.

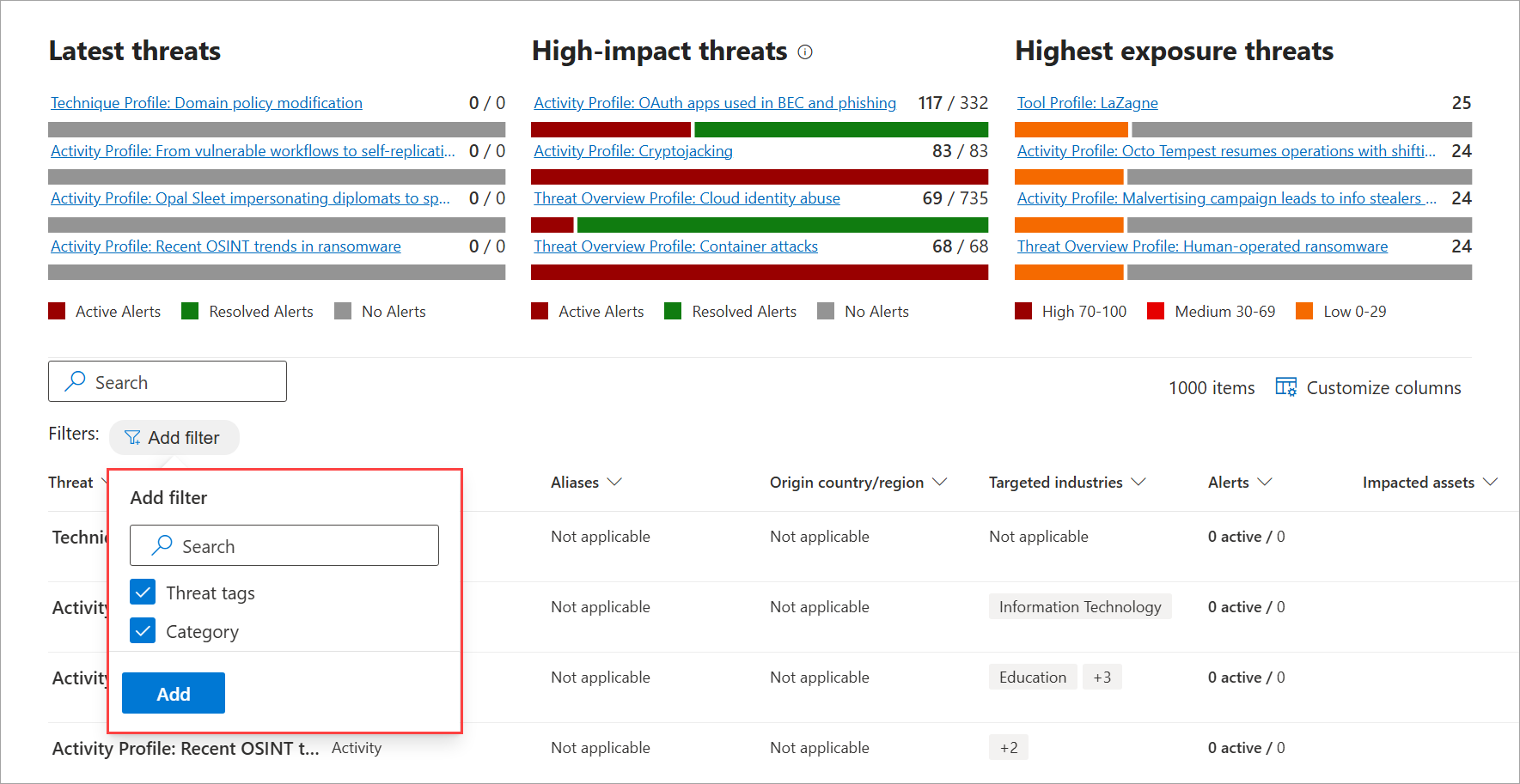

Få vist rapporter efter kategori

Du kan filtrere listen over trusselsrapporter og få vist de mest relevante rapporter i henhold til følgende indstillinger:

Trusselstags – hjælper dig med at få vist de mest relevante rapporter i henhold til en bestemt trusselskategori. Ransomware-tagget inkluderer f.eks. alle rapporter, der er relateret til ransomware.

Microsoft Threat Intelligence-teamet føjer trusselskoder til hver trusselsrapport. Følgende trusselskoder er tilgængelige i øjeblikket:

- Ransomware

- Phishing

- Aktivitetsgruppe

- Sikkerhedsrisici

Kategori – hjælper dig med at få vist de mest relevante rapporter i henhold til en bestemt rapporttype. Kategorien Agent indeholder f.eks. alle trusselsaktørprofiler. Få mere at vide om de forskellige rapporttyper for analytikere

Disse filtre hjælper dig med effektivt at gennemse listen over trusselsrapporter. For eksempel kan du se alle trusselsrapporter, der er relateret til ransomware-kategorien, eller trusselsrapporter, der involverer sårbarheder.

Kategorier vises øverst på siden til trusselsanalyse. Tællere viser antallet af tilgængelige rapporter under hver kategori.

Hvis du vil tilføje rapportfiltertyper i dit dashboard, skal du vælge Filtre, vælge på listen og vælge Tilføj.

Hvis du vil angive de typer rapporter, du vil have på listen, baseret på de tilgængelige filtre, skal du vælge en filtertype (f.eks . Trusselskoder), vælge på listen og vælge Anvend.

Få vist en rapport over trusselsanalyse

Hver rapport til trusselsanalyse indeholder oplysninger i flere afsnit:

- Oversigt

- Analytikerrapport

- Relaterede hændelser

- Påvirkede aktiver

- Eksponering af slutpunkter

- Anbefalede handlinger

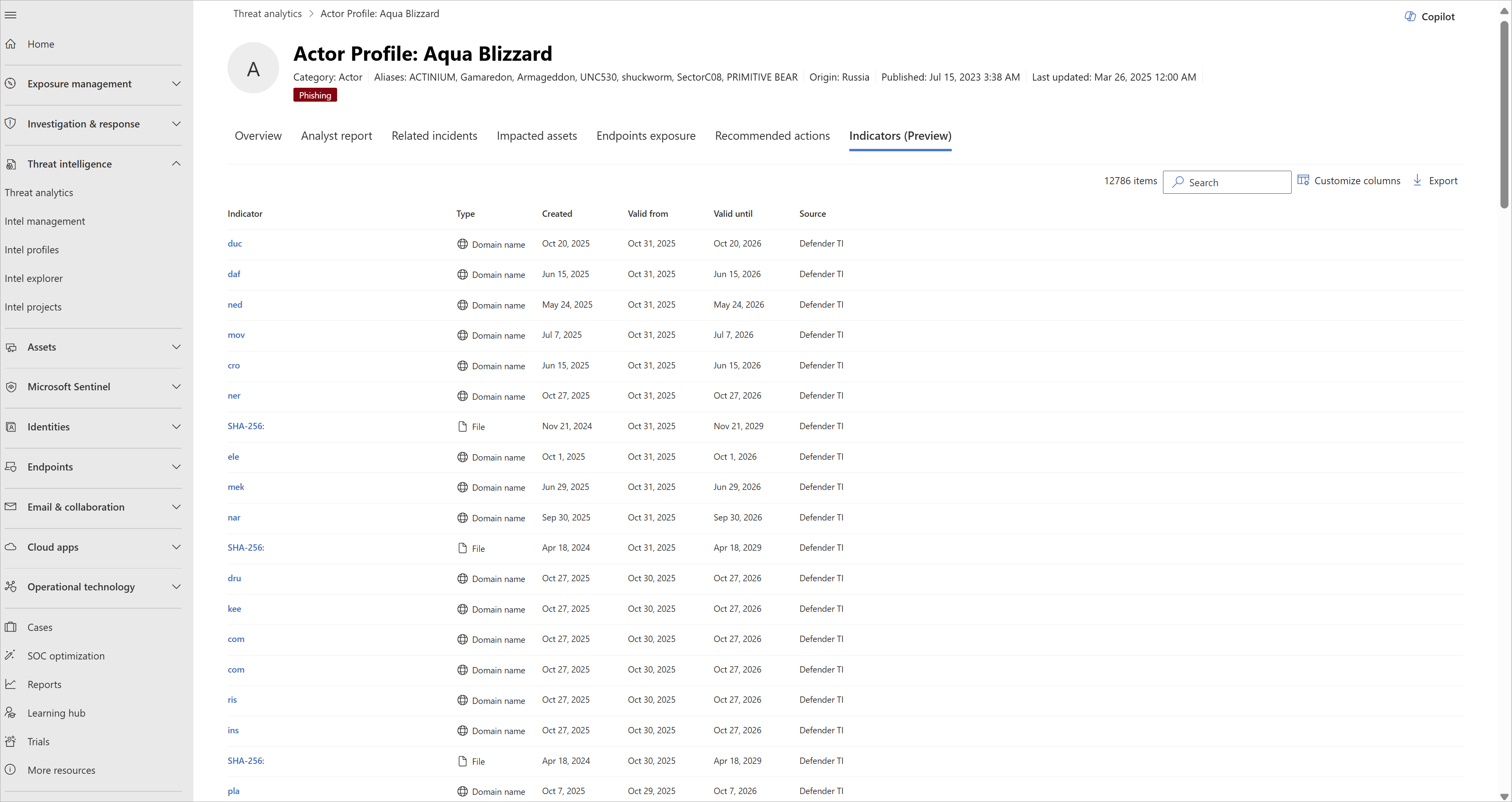

- Indikatorer (prøveversion)

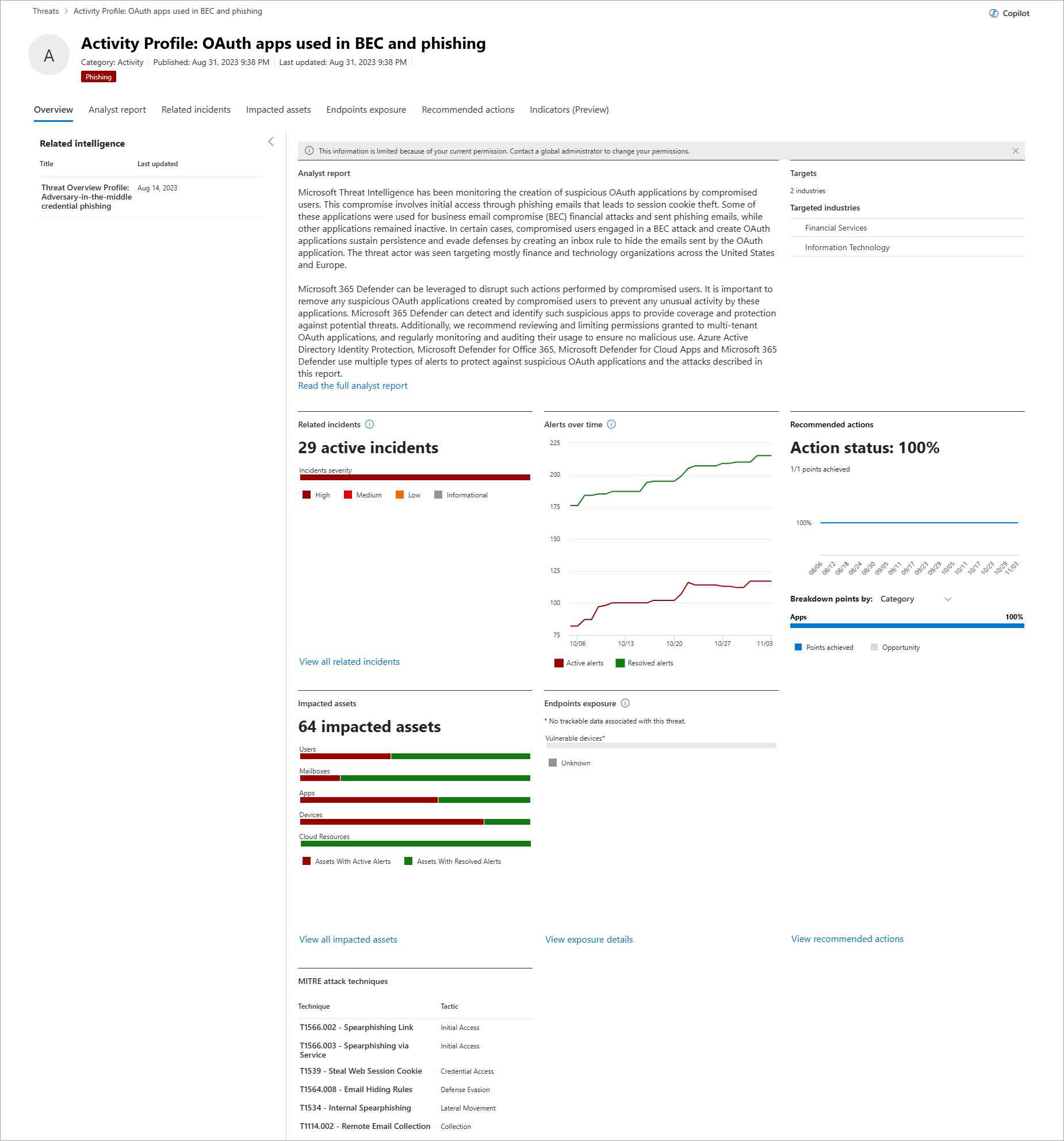

Oversigt: Forstå hurtigt truslen, vurder dens virkning og gennemgå forsvar

Afsnittet Oversigt indeholder et eksempel på den detaljerede analytikerrapport. Den indeholder også diagrammer, der fremhæver virkningen af truslen mod din organisation og din eksponering via forkert konfigurerede og ikke-kompatible enheder.

Forstå truslen og dens taktik, teknikker og procedurer

Hver rapport indeholder følgende oplysninger om en trussel, når det er relevant eller tilgængeligt, hvilket giver dig et hurtigt overblik over, hvad truslen er, og hvordan den kan påvirke din organisation:

- Aliasser – viser de offentligt offentliggjorte navne, der er givet af andre sikkerhedsleverandører til truslen

- Oprindelse – viser det land eller område, som truslen stammer fra

- Relateret intelligens – viser andre trusselsanalyserapporter, der er relevante eller relateret til truslen

- Mål – viser de lande eller områder og brancher, der er målrettet mod truslen

- MITRE-angrebsteknikker – viser truslens observerede taktik, teknikker og procedurer (TTP'er) i henhold til MITRE ATT-&CK-strukturen

Vurder indvirkningen på din organisation

Hver rapport indeholder diagrammer, der er designet til at give oplysninger om en trussels organisatoriske indvirkning:

-

Relaterede hændelser – giver et overblik over virkningen af den sporede trussel for din organisation med følgende data:

- Antal aktive beskeder og antallet af aktive hændelser, de er knyttet til

- Alvorsgrad af aktive hændelser

- Beskeder over tid – viser antallet af relaterede aktive og løste beskeder over tid. Antallet af løste beskeder angiver, hvor hurtigt din organisation reagerer på beskeder, der er knyttet til en trussel. Ideelt set bør diagrammet vise beskeder, der er løst inden for et par dage.

- Påvirkede aktiver – viser antallet af særskilte aktiver, der i øjeblikket har mindst én aktiv besked knyttet til den sporede trussel. Beskeder udløses for postkasser, der modtager trusselsmails. Gennemse politikker på både organisations- og brugerniveau for tilsidesættelser, der forårsager levering af trusselsmails.

Gennemse robusthed og arbejdsholdning for sikkerhed

Hver rapport indeholder diagrammer, der giver et overblik over, hvor robust din organisation er mod en given trussel:

- Anbefalede handlinger – viser procentdelen af handlingsstatus eller antallet af punkter, du har opnået for at forbedre din sikkerhedsholdning. Udfør de anbefalede handlinger for at hjælpe med at håndtere truslen. Du kan få vist opdelingen af punkter efter Kategori eller Status.

- Eksponering af slutpunkter – viser antallet af sårbare enheder. Anvend sikkerhedsopdateringer eller programrettelser for at løse sårbarheder, der udnyttes af truslen.

Analytikerrapport: Få ekspertindsigt fra Microsofts sikkerhedsforskere

I afsnittet Analytikerrapport kan du læse den detaljerede ekspertudskrivning. De fleste rapporter indeholder detaljerede beskrivelser af angrebskæder, herunder taktikker og teknikker, der er knyttet til MITRE ATT-&CK-strukturen, udtømmende lister over anbefalinger og effektiv vejledning til trusselsjagt .

Få mere at vide om analytikerrapporten

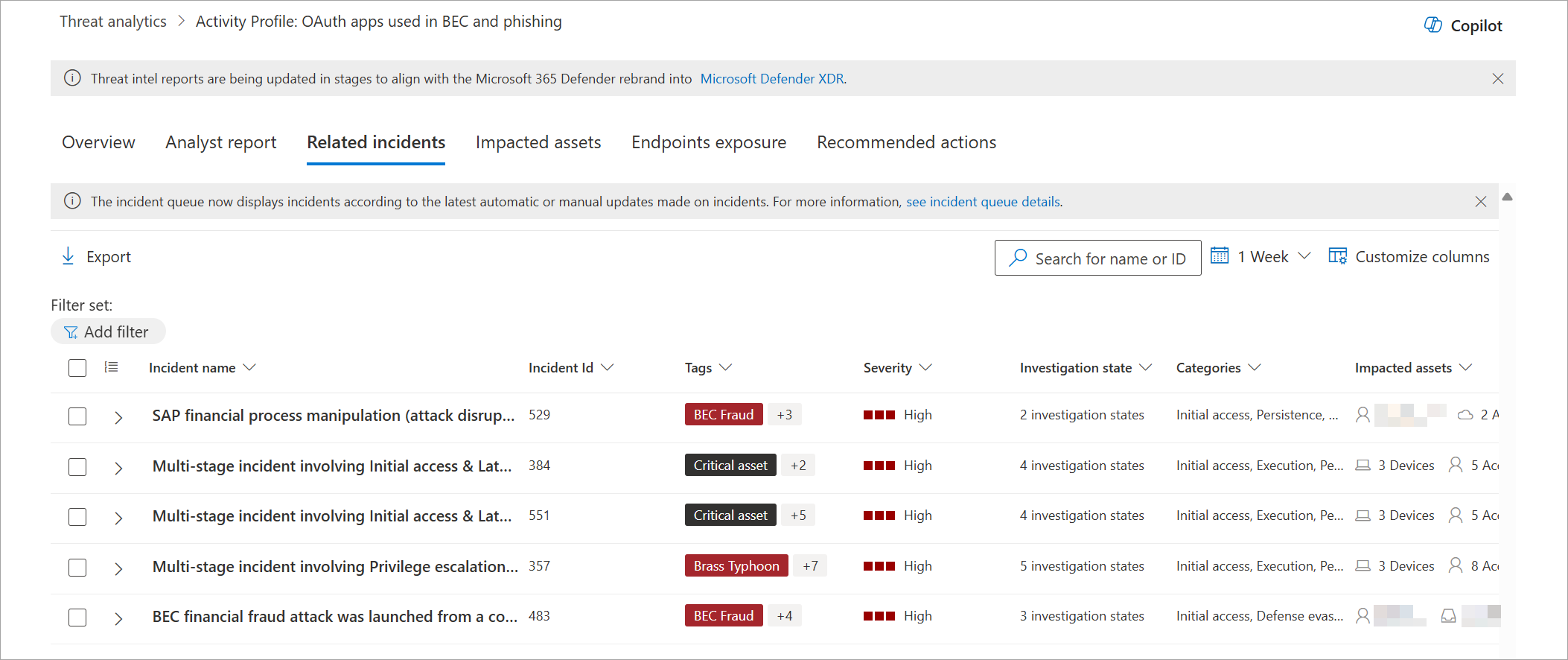

Relaterede hændelser: Få vist og administrer relaterede hændelser

Fanen Relaterede hændelser indeholder en liste over alle hændelser, der er relateret til den sporede trussel. Du kan tildele hændelser eller administrere beskeder, der er knyttet til hver hændelse.

Bemærk!

Hændelser og beskeder, der er knyttet til truslen, kommer fra Microsoft Defender for Endpoint, Microsoft Defender for Identity, Microsoft Defender for Office 365, Microsoft Defender for Cloud Apps og Microsoft Defender for Cloud.

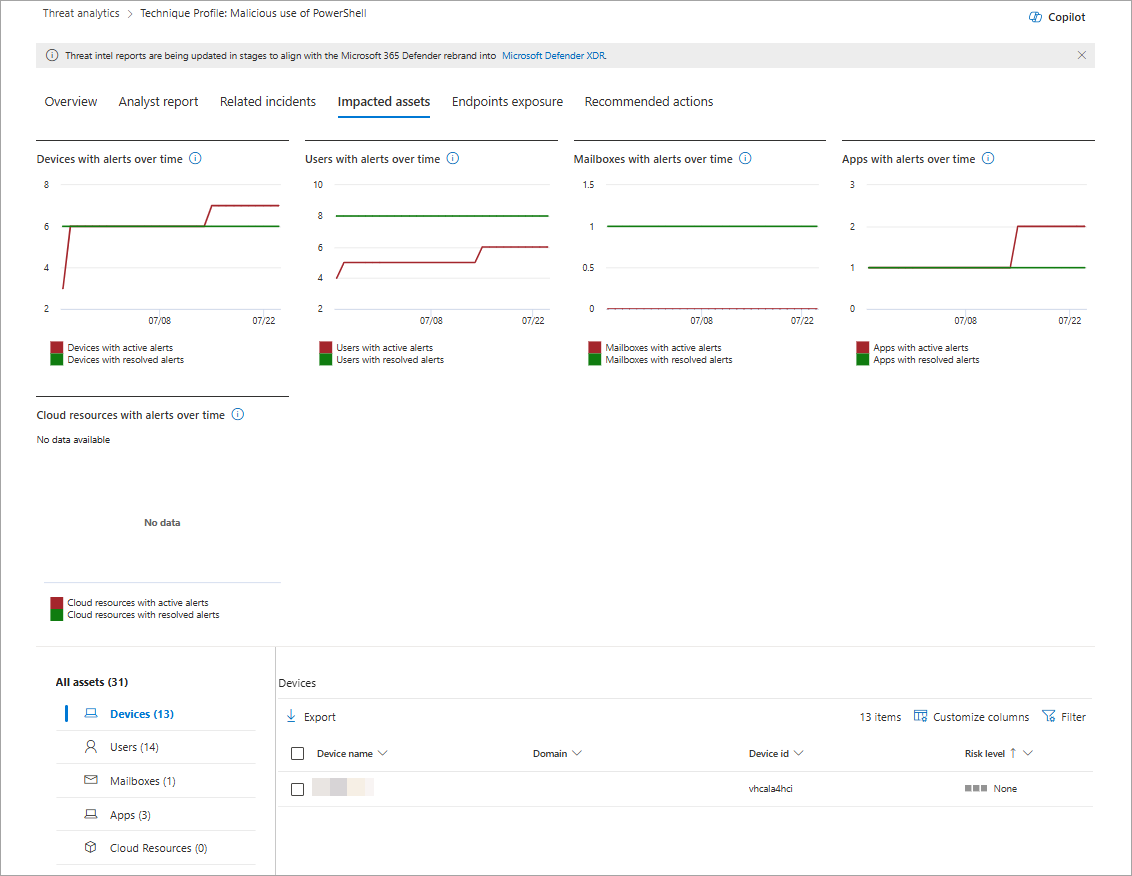

Påvirkede aktiver: Hent en liste over berørte enheder, brugere, postkasser, apps og cloudressourcer

Fanen Påvirkede aktiver viser de aktiver, der er påvirket af truslen over tid. Det vises:

- Aktiver, der påvirkes af aktive beskeder

- Aktiver, der påvirkes af løste beskeder

- Alle aktiver eller det samlede antal aktiver, der påvirkes af aktive og løste beskeder

Aktiver er opdelt i følgende kategorier:

- Enheder

- Brugere

- Postkasser

- Apps

- Cloudressourcer

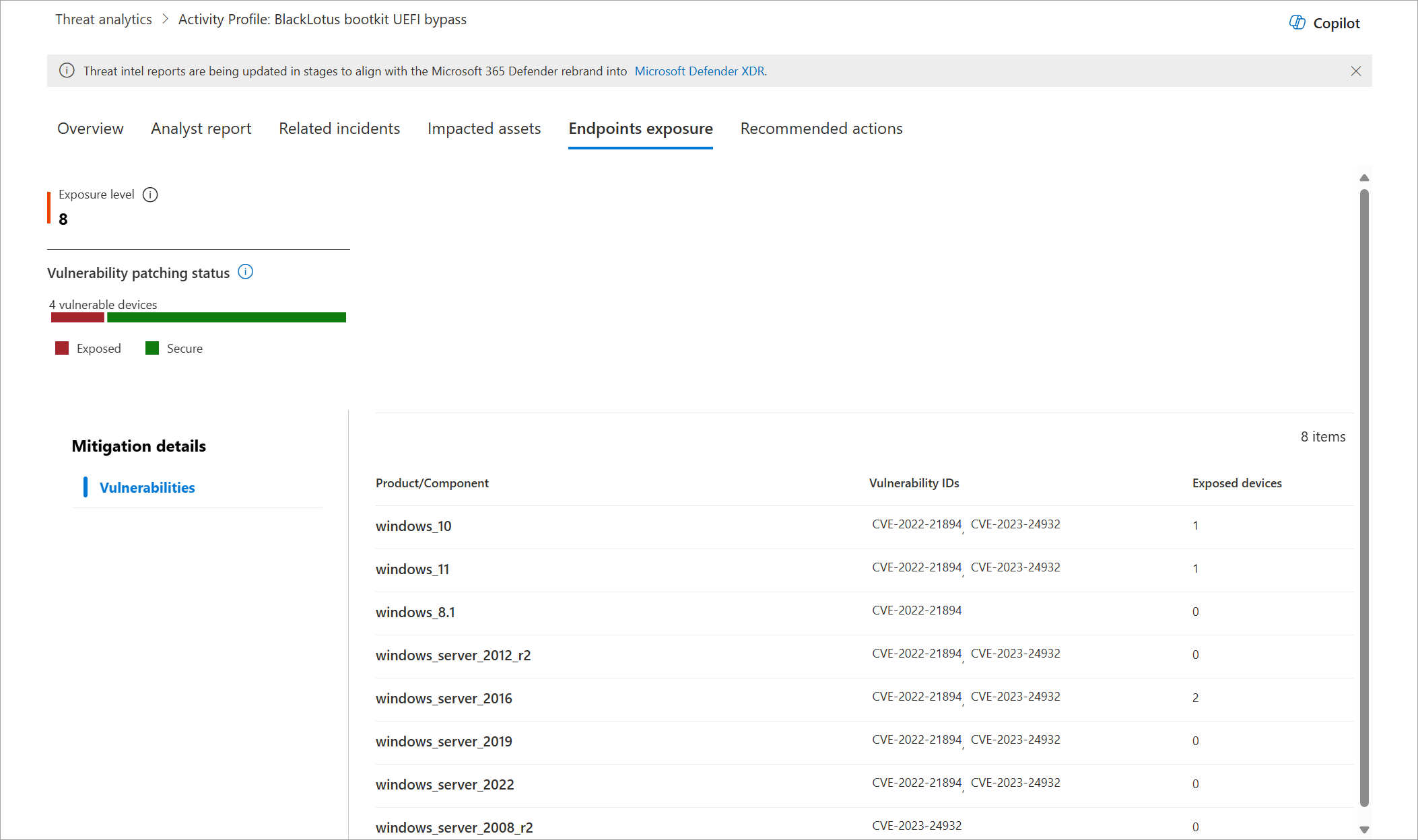

Eksponering af slutpunkter: Kend installationsstatus for sikkerhedsopdateringer

Afsnittet Endpoints exposure giver din organisations eksponeringsniveau for truslen. Eksponeringsniveauet beregnes på baggrund af alvorsgraden af de sårbarheder og fejlkonfigurationer, som truslen udnytter, og antallet af enheder med disse svagheder.

Dette afsnit indeholder også installationsstatus for understøttede softwaresikkerhedsopdateringer for sikkerhedsrisici, der findes på onboardede enheder. Den indeholder data fra Admininstration af håndtering af sikkerhedsrisici til Microsoft Defender, som også indeholder detaljerede oplysninger om detailudledning fra forskellige links i rapporten.

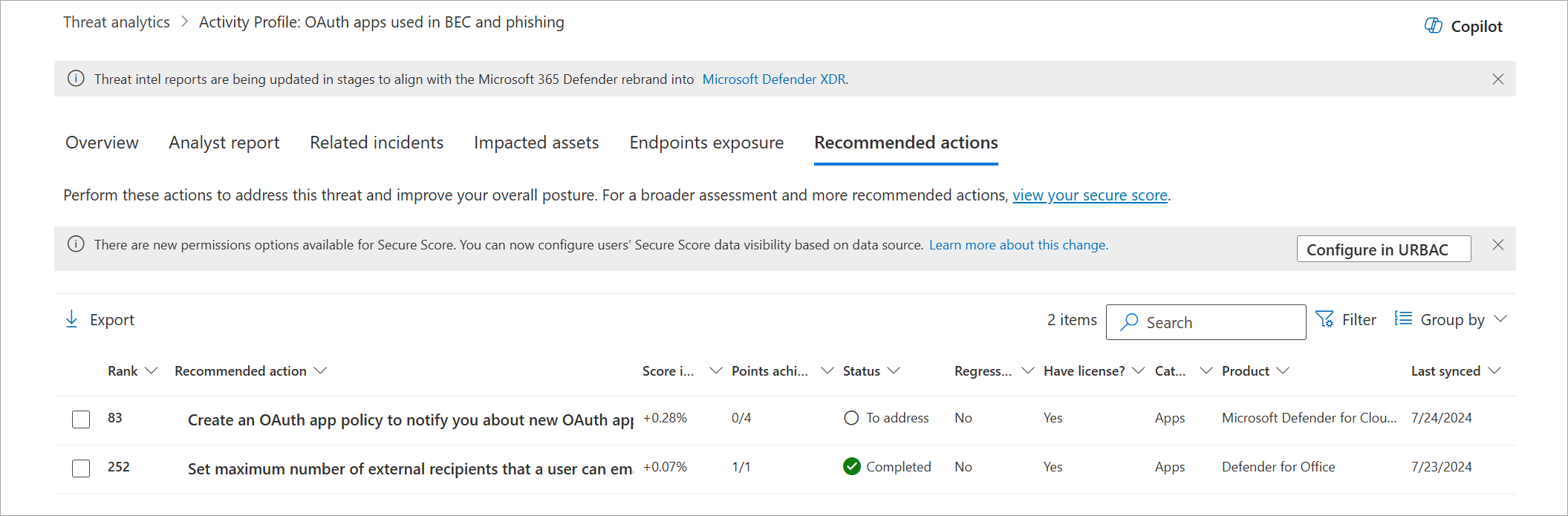

Anbefalede handlinger: Gennemse listen over afhjælpninger og status for dine enheder

Under fanen Anbefalede handlinger skal du gennemse listen over specifikke anbefalinger, der kan handles på, som kan hjælpe dig med at øge din organisations robusthed mod truslen. Listen over sporede afhjælpninger omfatter understøttede sikkerhedskonfigurationer, f.eks.:

- Skybaseret beskyttelse

- Potentielt uønsket programbeskyttelse (PUA)

- Beskyttelse i realtid

Indikatorer: Få vist specifik infrastruktur og beviser bag truslen (prøveversion)

Fanen Indikatorer indeholder en liste over alle indikatorer for kompromis (IOCs), der er knyttet til truslen. Microsoft-forskere opdaterer disse IOCs i realtid, da de finder nye beviser relateret til truslen. Disse oplysninger hjælper dine SOC-analytikere (Security Operations Center) og analytikere af trusselsintelligens med afhjælpning og proaktiv jagt. Listen bevarer også udløbne IOCs, så du kan undersøge tidligere trusler og forstå deres indvirkning i dit miljø.

Vigtigt!

Det er kun bekræftede kunder, der kan få adgang til oplysningerne under fanen Indikatorer . Hvis du ikke har adgang til disse oplysninger, skal du bekræfte din lejer. Få mere at vide om at få adgang til IOCs

Hold dig opdateret med de nyeste rapporter og trusselsintelligens

Trusselsanalyse udnytter og integrerer forskellige Microsoft Defender og Microsoft Security Copilot funktioner for at holde dig og dit SOC-team opdateret, hver gang en ny rapport eller ny trusselsintelligens, der er relevant for dit miljø, bliver tilgængelig.

Konfigurer Threat Intelligence Briefing Agent

Konfigurer Threat Intelligence Briefing Agent for at få rettidige, relevante trusselsintelligensrapporter med detaljeret teknisk analyse baseret på den seneste trusselsagentaktivitet og både intern og ekstern sårbarhedseksponering. Agenten korrelerer Microsoft-trusselsdata og kundesignaler for at føje kritisk kontekst til trusselsoplysninger på få minutter og dermed spare analytikerteamets timer eller endda dage brugt på indsamling og korrelation af intelligens.

Når Threat Intelligence Briefing Agent er installeret, vises den som et banner øverst på siden Threat Analytics.

Få mere at vide om Threat Intelligence Briefing Agent

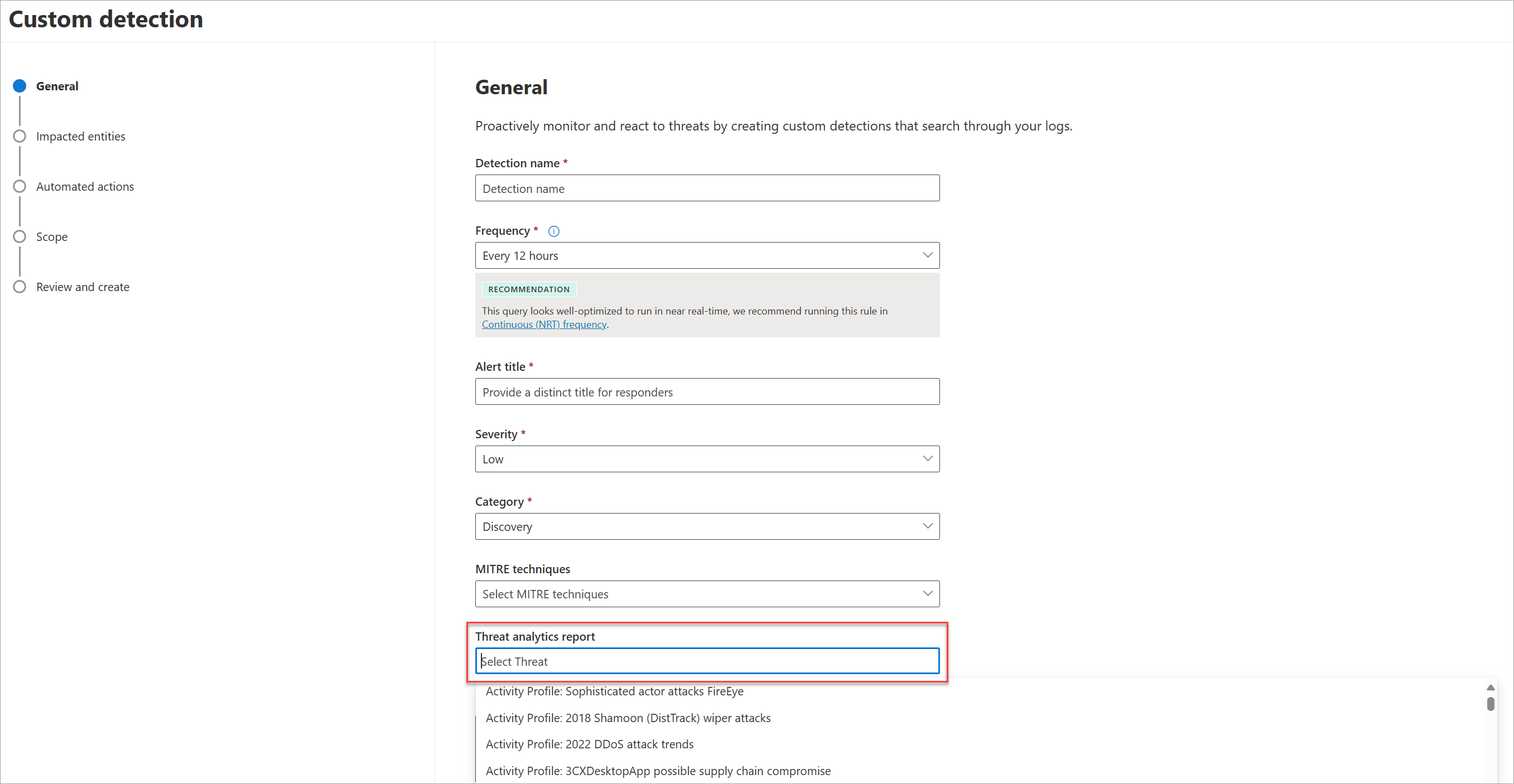

Konfigurer brugerdefinerede registreringer, og sammenkæd dem med trusselsanalyserapporter

Konfigurer regler for brugerdefineret registrering, og sammenkæd dem med trusselsanalyserapporter. Hvis disse regler udløses, og en besked genererer en hændelse, vises rapporten i den pågældende hændelse, og hændelsen vises under fanen Relaterede hændelser på samme måde som enhver anden Microsoft-defineret registrering.

Få mere at vide om oprettelse og administration af regler for brugerdefinerede registreringer

Konfigurer mailmeddelelser for rapportopdateringer

Konfigurer mailmeddelelser, der sender dig opdateringer i Threat-analyserapporter. Hvis du vil oprette mailmeddelelser, skal du følge trinnene i Hent mailmeddelelser for Threat-analyseopdateringer i Microsoft Defender XDR.

Andre rapportdetaljer og -begrænsninger

Når du gennemser trusselsanalysedataene, skal du overveje følgende faktorer:

- Kontrollisten under fanen Anbefalede handlinger viser kun anbefalinger, der er registreret i Microsoft Secure Score. Se fanen Analytikerrapport for at få flere anbefalede handlinger, der ikke spores i Sikker score.

- De anbefalede handlinger garanterer ikke fuldstændig robusthed og afspejler kun de bedst mulige handlinger, der er nødvendige for at forbedre den.

- Antivirusrelaterede statistikker er baseret på Microsoft Defender Antivirus-indstillinger.

- Kolonnen Forkert konfigurerede enheder på hovedsiden Threat Analytics viser antallet af enheder, der påvirkes af en trussel, når truslens relaterede anbefalede handlinger ikke er slået til. Men hvis Microsoft-forskere ikke linker nogen anbefalede handlinger, viser kolonnen Forkert konfigurerede enheder statussen Ikke tilgængelig.

- Kolonnen Sårbare enheder på hovedsiden Threat Analytics viser antallet af enheder, der kører software, som er sårbare over for nogen af de sårbarheder, der er knyttet til truslen. Men hvis Microsoft-forskere ikke linker nogen sårbarheder, viser kolonnen Sårbare enheder statussen Ikke tilgængelig.

Se også

- Find proaktivt trusler med avanceret jagt

- Forstå afsnittet om analytikerrapport

- Vurder og løs sikkerhedsmæssige svagheder og eksponeringer

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.