Forstå analytikerrapporten i trusselsanalyse i Microsoft Defender XDR

Gælder for:

- Microsoft Defender XDR

Vigtigt!

Nogle oplysninger i denne artikel er relateret til et produkt, der er udgivet på forhånd, og som kan blive ændret væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier, udtrykt eller stiltiende, med hensyn til de oplysninger, der er angivet her.

Hver rapport til trusselsanalyse indeholder dynamiske afsnit og et omfattende skrevet afsnit kaldet analytikerrapporten. Hvis du vil have adgang til dette afsnit, skal du åbne rapporten om den sporede trussel og vælge fanen Analytikerrapport .

Sektionen Analytikerrapport i en rapport med trusselsanalyse

Kend de forskellige rapporttyper for analytikere

En rapport til trusselsanalyse kan klassificeres under en af følgende rapporttyper:

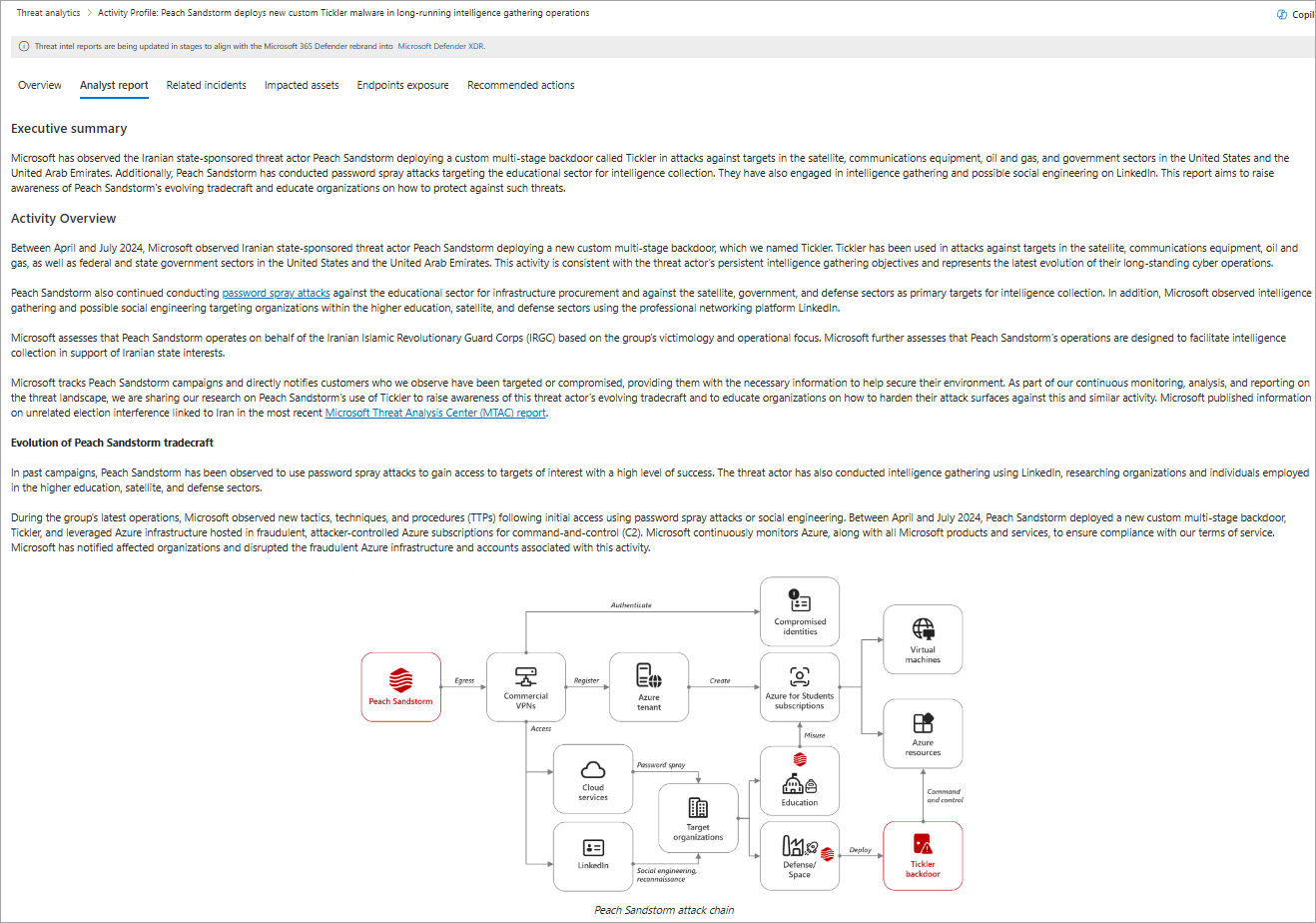

- Aktivitetsprofil – indeholder oplysninger om en bestemt angrebskampagne, der ofte er knyttet til en trusselsaktør. I denne rapport beskrives det, hvordan et angreb skete, hvorfor skulle du bekymre dig om det, og hvordan Microsoft beskytter sine kunder mod det. En aktivitetsprofil kan også indeholde oplysninger som tidslinje for hændelser, angrebskæder og adfærd og metoder.

- Agentprofil – indeholder oplysninger om en bestemt Microsoft-sporet trusselsaktør bag bemærkelsesværdige cyberangreb. I denne rapport drøftes skuespillerens motivationer, branche og/eller geografiske mål og deres taktik, teknikker og procedurer (TTP'er). En agentprofil kan også indeholde oplysninger om agentens angrebsinfrastruktur, malware (brugerdefineret eller åben kildekode) og udnyttelser, de brugte, og bemærkelsesværdige begivenheder eller kampagner, som de var en del af.

- Teknikprofil – indeholder oplysninger om en bestemt teknik, der bruges af trusselsaktører – f.eks. skadelig brug af PowerShell eller høst af legitimationsoplysninger i forbindelse med kompromis med forretningsmail – og hvordan Microsoft beskytter sine kunder ved at registrere aktivitet, der er knyttet til teknikken.

- Oversigt over trusler – opsummerer flere profilrapporter i et narrativ, der tegner et bredere billede af en trussel, der bruger eller er relateret til disse rapporter. Trusselsaktører bruger f.eks. forskellige teknikker til at stjæle lokale legitimationsoplysninger, og en oversigt over trusler om tyveri af legitimationsoplysninger i det lokale land kan linke til teknikprofiler for brute-force-angreb, Kerberos-angreb eller information-stjæle malware. Microsoft Threat Intelligence bruger deres sensorer på de vigtigste trusler, der påvirker kundemiljøer, til at vurdere, hvilken trussel der kan være relevant for denne rapporttype.

- Værktøjsprofil – indeholder oplysninger om et bestemt brugerdefineret værktøj eller et værktøj med åben kildekode, der ofte er knyttet til en trusselsaktør. I denne rapport beskrives værktøjets egenskaber, de mål, som trusselsaktøren bruger, som det kan forsøge at opnå, og hvordan Microsoft beskytter sine kunder ved at registrere aktiviteter, der er knyttet til det.

- Profil for sårbarheder – indeholder oplysninger om et bestemt CVE-id (Common Vulnerabilities and Exposures) eller en gruppe lignende CVEs, der påvirker et produkt. En sårbarhedsprofil diskuterer typisk bemærkelsesværdige sårbarheder, f.eks. dem, der bruges af trusselsaktører og bemærkelsesværdige angrebskampagner. Den dækker en eller flere af følgende typer oplysninger: sårbarhedstype, påvirkede tjenester, udnyttelse uden dags dato eller i naturen, alvorlighedsscore og potentiel indvirkning samt Microsofts dækning.

Scan analytikerrapporten

Hvert afsnit i analytikerrapporten er designet til at levere handlingsrettede oplysninger. Selvom rapporter varierer, indeholder de fleste rapporter de afsnit, der er beskrevet i følgende tabel.

| Rapportsektion | Beskrivelse |

|---|---|

| Resumé | Snapshot af truslen, som kan omfatte, hvornår den først blev set, dens motivationer, bemærkelsesværdige begivenheder, store mål og forskellige værktøjer og teknikker. Du kan bruge disse oplysninger til yderligere at vurdere, hvordan du prioriterer truslen i forhold til din branche, din geografiske placering og dit netværk. |

| Oversigt | Teknisk analyse af truslen, som, afhængigt af rapporttypen, kan omfatte oplysninger om et angreb, og hvordan angribere kan bruge en ny teknik eller angrebsoverflade. Dette afsnit har også forskellige overskrifter og yderligere undersektioner, afhængigt af rapporttypen, for at give mere kontekst og detaljer. En sårbarhedsprofil har f.eks. et separat afsnit, der viser påvirkede teknologier, mens en agentprofil kan omfatte afsnit med værktøjer og TTP'er og tilskrivning . |

| Registreringer/jagtforespørgsler | Specifikke og generiske registreringer , der leveres af Microsofts sikkerhedsløsninger, som kan vise aktivitet eller komponenter, der er knyttet til truslen. Dette afsnit indeholder også jagtforespørgsler til proaktivt at identificere mulig trusselsaktivitet. De fleste forespørgsler leveres for at supplere registreringer, især for at finde potentielt skadelige komponenter eller funktionsmåder, der ikke dynamisk kan vurderes som skadelige. |

| MITRE ATT-&observerede CK-teknikker | Hvordan observerede teknikker knyttes til MITRE ATT&CK-angrebsstrukturen |

| Anbefalinger | Handlingsvenlige trin, der kan stoppe eller hjælpe med at reducere truslens indvirkning. Dette afsnit indeholder også afhjælpninger, der ikke spores dynamisk som en del af rapporten til trusselsanalyse. |

| Referencer | Microsoft- og tredjepartspublikationer, som analytikere refererer til under oprettelsen af rapporten. Trusselsanalyseindhold er baseret på data, der er valideret af Microsoft-forskere. Oplysninger fra offentligt tilgængelige tredjepartskilder identificeres klart som sådanne. |

| Ændringslog | Det tidspunkt, hvor rapporten blev publiceret, og hvor der blev foretaget betydelige ændringer af rapporten. |

Forstå, hvordan hver trussel kan registreres

Analytikerrapporten indeholder også oplysninger fra forskellige Microsoft-løsninger, der kan hjælpe med at registrere truslen. Den viser en liste over registreringer, der er specifikke for denne trussel, fra hvert af de produkter, der er angivet i følgende afsnit, alt efter hvad der er relevant. Beskeder fra disse trusselsspecifikke registreringer vises på beskedstatuskortene på siden Trusselsanalyse.

Nogle analytikerrapporter nævner også beskeder, der er designet til generisk at markere mistænkelig adfærd og muligvis ikke er knyttet til den sporede trussel. I sådanne tilfælde angiver rapporten tydeligt, at beskeden kan udløses af ikke-relateret trusselsaktivitet, og at den ikke overvåges på statuskortene, der er angivet på siden Threat Analytics.

Microsoft Defender Antivirus

Antivirusregistreringer er tilgængelige på enheder, hvor Microsoft Defender Antivirus i Windows er slået til. Disse registreringer er knyttet til deres respektive beskrivelser af malware encyclopedia i Microsoft Sikkerhedsviden, når de er tilgængelige.

Microsoft Defender for Endpoint

EDR-beskeder (Endpoint Detection and Response) sendes for enheder, der er onboardet i Microsoft Defender for Endpoint. Disse beskeder er afhængige af sikkerhedssignaler, der indsamles af Defender for Endpoint-sensoren og andre slutpunktsfunktioner – f.eks. antivirus, netværksbeskyttelse, manipulationsbeskyttelse – der fungerer som effektive signalkilder.

Microsoft Defender for Office 365

Registreringer og afhjælpninger fra Defender for Office 365 er også inkluderet i analytikerrapporter. Defender for Office 365 er en problemfri integration i Microsoft 365-abonnementer, der beskytter mod trusler i mails, links (URL-adresser), vedhæftede filer og samarbejdsværktøjer.

Microsoft Defender for Identity

Defender for Identity er en cloudbaseret sikkerhedsløsning, der hjælper med at sikre din identitetsovervågning på tværs af din organisation. Den bruger signaler fra både Active Directory i det lokale miljø- og cloudidentiteter for at hjælpe dig med bedre at identificere, registrere og undersøge avancerede trusler, der er rettet mod din organisation.

Microsoft Defender for Cloud Apps

Defender for Cloud Apps giver fuld beskyttelse af SaaS-programmer, hvilket hjælper dig med at overvåge og beskytte dine cloudappdata ved hjælp af GRUNDLÆGGENDE CASB-funktionalitet (Cloud Access Security Broker), SSPM-funktioner (Security Posture Management), avanceret trusselsbeskyttelse og app til app-beskyttelse.

Microsoft Defender for Cloud

Defender for Cloud er en cloudbaseret CNAPP (Application Protection Platform), der består af sikkerhedsforanstaltninger og -fremgangsmåder, der er udviklet til at beskytte cloudbaserede programmer mod forskellige trusler og sårbarheder.

Find subtile trusselsartefakter ved hjælp af avanceret jagt

Selvom registreringer giver dig mulighed for at identificere og stoppe den sporede trussel automatisk, efterlader mange angrebsaktiviteter diskrete sporinger, der kræver mere inspektion. Nogle angrebsaktiviteter udviser adfærd, der også kan være normale, så detektering af dem dynamisk kan resultere i driftsstøj eller endda falske positiver. Med jagtforespørgsler kan du proaktivt finde disse potentielt skadelige komponenter eller funktionsmåder.

Microsoft Defender XDR avancerede jagtforespørgsler

Avanceret jagt giver en forespørgselsgrænseflade, der er baseret på Kusto Query Language, som forenkler lokalisering af diskrete indikatorer for trusselsaktivitet. Du kan også få vist kontekstafhængige oplysninger og kontrollere, om indikatorer er forbundet med en trussel.

Avancerede jagtforespørgsler i analytikerrapporterne er blevet undersøgt af Microsoft-analytikere og er klar til at køre i editoren til avanceret jagtforespørgsel. Du kan også bruge forespørgslerne til at oprette brugerdefinerede registreringsregler , der udløser beskeder om fremtidige matches.

Microsoft Sentinel forespørgsler

Analytikerrapporter kan også omfatte relevante jagtforespørgsler for Microsoft Sentinel kunder.

Microsoft Sentinel har effektive søge- og forespørgselsværktøjer til jagt efter sikkerhedstrusler på tværs af organisationens datakilder. For at hjælpe dig med proaktivt at søge efter nye uregelmæssigheder, der ikke registreres af dine sikkerhedsapps eller endda af dine planlagte analyseregler, hjælper Sentinel jagtforespørgsler dig med at stille de rigtige spørgsmål for at finde problemer i de data, du allerede har på dit netværk.

Anvend yderligere afhjælpninger

Trusselsanalyser sporer dynamisk status for visse sikkerhedsopdateringer og sikre konfigurationer. Disse typer oplysninger er tilgængelige som diagrammer og tabeller under fanerne Endpoints-eksponeringer og Anbefalede handlinger og er gentagne anbefalinger, der gælder for denne trussel, og som også kan gælde for andre trusler.

Ud over disse sporede anbefalinger kan analytikerrapporten også diskutere afhjælpninger, der ikke overvåges dynamisk, fordi de kun er specifikke for den trussel eller situation, der drøftes i rapporten. Her er nogle eksempler på vigtige afhjælpninger, der ikke spores dynamisk:

- Bloker mails med .lnk vedhæftede filer eller andre mistænkelige filtyper

- Randomiser adgangskoder til lokale administratorer

- Oplær slutbrugere i phishing-mail og andre trusselsvektorer

- Aktivér specifikke regler for reduktion af angrebsoverfladen

Selvom du kan bruge fanerne Endpoints Exposures og Anbefalede handlinger til at vurdere din sikkerhedsholdning mod en trussel, kan du med disse anbefalinger tage andre skridt i retning af at forbedre din sikkerhedsholdning. Læs omhyggeligt alle afhjælpningsvejledningerne i analytikerrapporten, og anvend dem, når det er muligt.

Se også

- Oversigt over Trusselsanalyse

- Find proaktivt trusler med avanceret jagt

- Regler for brugerdefineret registrering

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.