Beskyt data med Fabric, Compute Engines og OneLake

Fabric tilbyder en sikkerhedsmodel med flere lag til administration af dataadgang. Sikkerhed kan indstilles for et helt arbejdsområde, for individuelle elementer eller via detaljerede tilladelser i hvert Fabric-program. OneLake har sine egne sikkerhedsovervejelser, der er beskrevet i dette dokument.

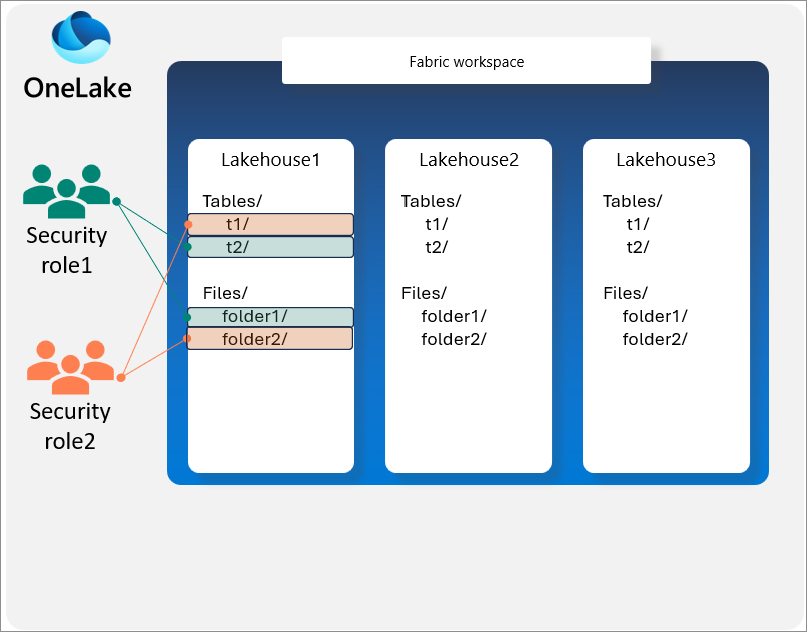

OneLake-dataadgangsroller (prøveversion)

OneLake-dataadgangsroller (prøveversion) giver brugerne mulighed for at oprette brugerdefinerede roller i et lakehouse og kun give læsetilladelser til de angivne mapper, når de får adgang til OneLake. For hver OneLake-rolle kan brugerne tildele brugere, sikkerhedsgrupper eller tildele en automatisk tildeling baseret på arbejdsområderollen.

Få mere at vide om OneLake Data Access Control Model og Kom i gang med dataadgang .

Genvejssikkerhed

Genveje i Microsoft Fabric gør det muligt at administrere forenklede data. Sikkerhed i OneLake-mappe gælder for OneLake-genveje baseret på roller, der er defineret i det lakehouse, hvor dataene er gemt.

Du kan få flere oplysninger om sikkerhedsovervejelser i forbindelse med genveje under OneLake-adgangskontrolmodel. Du kan finde flere oplysninger om genveje her.

Godkendelse

OneLake bruger Microsoft Entra ID til godkendelse. Du kan bruge den til at give tilladelser til brugeridentiteter og tjenesteprincipaler. OneLake udtrækker automatisk brugeridentiteten fra værktøjer, som bruger Microsoft Entra-godkendelse og knytter den til de tilladelser, du har angivet på Fabric-portalen.

Bemærk

Hvis du vil bruge tjenesteprincipaler i en Fabric-lejer, skal en lejeradministrator aktivere SPN'er (Service Principal Names) for hele lejeren eller bestemte sikkerhedsgrupper. Få mere at vide om aktivering af tjenesteprincipaler i udviklerindstillinger på lejeradministrationsportalen

Data i rest

Data, der er gemt i OneLake, krypteres som standard inaktivt ved hjælp af En Microsoft-administreret nøgle. Microsoft-administrerede nøgler roteres korrekt. Data i OneLake krypteres og dekrypteres gennemsigtigt, og de er FIPS 140-2-kompatible.

Inaktiv kryptering ved hjælp af kundeadministrerede nøgler understøttes ikke i øjeblikket. Du kan sende en anmodning om denne funktion på Microsoft Fabric Ideas.

Data i transit

Data, der overføres via det offentlige internet mellem Microsoft-tjenester, krypteres altid med mindst TLS 1.2. Fabric forhandler til TLS 1.3, når det er muligt. Trafikken mellem Microsoft-tjenester altid dirigeres over Microsofts globale netværk.

Indgående OneLake-kommunikation gennemtvinger også TLS 1.2 og forhandler til TLS 1.3, når det er muligt. Udgående fabric-kommunikation til kundeejet infrastruktur foretrækker sikre protokoller, men kan falde tilbage til ældre, usikre protokoller (herunder TLS 1.0), når nyere protokoller ikke understøttes.

Private links

Fabric understøtter i øjeblikket ikke adgang til private links til OneLake-data via ikke-Fabric-produkter og Apache Spark.

Tillad, at apps, der kører uden for Fabric, får adgang til data via OneLake

OneLake giver dig mulighed for at begrænse adgangen til data fra programmer, der kører uden for Fabric-miljøer. Administratorer kan finde indstillingen i afsnittet OneLake på lejeradministrationsportalen. Når du slår denne knap til, kan brugerne få adgang til data via alle kilder. Når du slår kontakten fra, kan brugerne ikke få adgang til data via programmer, der kører uden for Fabric-miljøer. Brugerne kan f.eks. få adgang til data via programmer ved hjælp af ADLS-API'er (Azure Data Lake Storage) eller OneLake-stifinder.