Microsoft 365 principper for netværksforbindelse

Denne artikel gælder både for Microsoft 365 Enterprise og Office 365 Enterprise.

Før du begynder at planlægge dit netværk til Microsoft 365-netværksforbindelsen, er det vigtigt at forstå principperne for sikker administration af Microsoft 365-trafik og opnå den bedst mulige ydeevne. Denne artikel hjælper dig med at forstå den nyeste vejledning til sikker optimering af Microsoft 365-netværksforbindelsen.

Traditionelle virksomhedsnetværk er primært designet til at give brugerne adgang til programmer og data, der hostes i virksomhedsdrevne datacentre med stærk perimetersikkerhed. Den traditionelle model forudsætter, at brugerne får adgang til programmer og data fra virksomhedens netværksperimeter, via WAN-links fra forgreninger eller fjernadgang via VPN-forbindelser.

Indførelsen af SaaS-programmer som Microsoft 365 flytter nogle kombinationer af tjenester og data uden for netværksperimeteren. Uden optimering er trafik mellem brugere og SaaS-programmer underlagt ventetid, der introduceres af pakkekontrol, netværkshårnåle, utilsigtede forbindelser til geografisk fjerne slutpunkter og andre faktorer. Du kan sikre den bedste ydeevne og pålidelighed i Microsoft 365 ved at forstå og implementere retningslinjer for nøgleoptimering.

I denne artikel får du mere at vide om:

- Microsoft 365-arkitektur , som den gælder for kundeforbindelse til clouden

- Opdaterede principper og strategier for microsoft 365-forbindelse til optimering af netværkstrafik og slutbrugeroplevelsen

- Webtjenesten Office 365 Slutpunkter, som gør det muligt for netværksadministratorer at bruge en struktureret liste over slutpunkter til brug i netværksoptimering

- Vejledning til optimering af forbindelsen til Microsoft 365-tjenester

- Sammenligning af netværksperimetersikkerhed med slutpunktssikkerhed

- Indstillinger for trinvis optimering af Microsoft 365-trafik

- Microsoft 365-forbindelsestest, et nyt værktøj til test af grundlæggende forbindelse til Microsoft 365

Microsoft 365-arkitektur

Microsoft 365 er en saaS-cloud (Software-as-a-Service), der leverer produktivitets- og samarbejdsscenarier via et bredt udvalg af mikrotjenester og programmer. Eksempler omfatter Exchange Online, SharePoint Online, Microsoft Teams, Exchange Online Protection, Office i en browser og mange andre. Selvom specifikke Microsoft 365-programmer kan have deres unikke funktioner, da det gælder for kundenetværk og forbindelse til clouden, deler de alle nogle vigtige principaler, mål og arkitekturmønstre. Disse principper og arkitekturmønstre for forbindelse er typiske for mange andre SaaS-cloudmiljøer. Samtidig er de forskellige fra de typiske udrulningsmodeller for cloudmiljøer af typen Platform-as-a-Service og Infrastructure-as-a-Service, f.eks. Microsoft Azure.

En af de vigtigste arkitektoniske funktioner i Microsoft 365 (der ofte overses eller misforstås af netværksarkitekter) er, at det er en virkelig global distribueret tjeneste i konteksten af, hvordan brugerne opretter forbindelse til den. Placeringen af Mål-Microsoft 365-lejeren er vigtig for at forstå, hvor kundedata gemmes i cloudmiljøet. Brugeroplevelsen med Microsoft 365 involverer dog ikke, at der oprettes direkte forbindelse til diske, der indeholder dataene. Brugeroplevelsen med Microsoft 365 (herunder ydeevne, pålidelighed og andre vigtige kvalitetsegenskaber) omfatter forbindelse via yderst distribuerede frontdøre til tjenester, der skaleres ud over hundredvis af Microsoft-placeringer over hele verden. I de fleste tilfælde opnås den bedste brugeroplevelse ved at give kundenetværket tilladelse til at dirigere brugeranmodninger til det nærmeste Indgangspunkt for Microsoft 365-tjenesten. Dette foretrækkes i stedet for at oprette forbindelse til Microsoft 365 via et udgående sted på en central placering eller et centralt område.

For de fleste kunder distribueres Microsoft 365-brugere på tværs af mange placeringer. For at opnå de bedste resultater bør man se på de principper, der er beskrevet i dette dokument, ud fra scale-out-synspunkt (ikke scale-up). Samtidig med at du fokuserer på at optimere forbindelsen til det nærmeste tilstedeværelsespunkt i Microsoft Global Network og ikke til den geografiske placering af Microsoft 365-lejeren. Det betyder grundlæggende, at selvom Microsoft 365-lejerdata kan være gemt på en bestemt geografisk placering, distribueres Microsoft 365-oplevelsen for den pågældende lejer. Den kan være til stede i meget tæt (netværk) nærhed til alle slutbrugerens placeringer, som lejeren har.

Principper for Microsoft 365-forbindelse

Microsoft anbefaler følgende principper for at opnå optimal forbindelse og ydeevne til Microsoft 365. Brug disse principper for Microsoft 365-forbindelse til at administrere din trafik og opnå den bedste ydeevne, når du opretter forbindelse til Microsoft 365.

Det primære mål i netværksdesignet bør være at minimere ventetiden ved at reducere rundturstiden (RTT) fra dit netværk til Microsoft Global Network, Microsofts offentlige netværks backbone, der forbinder alle Microsofts datacentre med lav ventetid og indgangspunkter for cloudprogrammer spredt over hele verden. Du kan få mere at vide om Microsoft Global Network på Sådan bygger Microsoft sit hurtige og pålidelige globale netværk.

Identificer og differentiere Microsoft 365-trafik

Identificering af Microsoft 365-netværkstrafik er det første skridt til at kunne skelne denne trafik fra generisk internetbundet netværkstrafik. Microsoft 365-forbindelse kan optimeres ved at implementere en kombination af fremgangsmåder som optimering af netværksrute, firewallregler, browserproxyindstillinger. Derudover er det også en fordel at omgå netværksinspektionsenheder for visse slutpunkter.

Du kan få flere oplysninger om microsoft 365-optimeringsmetoder i afsnittet Optimering af forbindelse til Microsoft 365-tjenester .

Microsoft publicerer nu alle Microsoft 365-slutpunkter som en webtjeneste og giver vejledning i, hvordan disse data bedst kan bruges. Du kan finde flere oplysninger om, hvordan du henter og arbejder med Microsoft 365-slutpunkter, i artiklen Office 365 URL-adresser og IP-adresseområder.

Udgående netværksforbindelser lokalt

Lokal DNS- og internetudgående data er afgørende for at reducere forbindelsesventetiden og sikre, at der oprettes brugerforbindelser til det nærmeste indgangspunkt til Microsoft 365-tjenester. I en kompleks netværkstopologi er det vigtigt at implementere både lokal DNS og lokal internet udgående data sammen. Du kan få flere oplysninger om, hvordan Microsoft 365 dirigerer klientforbindelser til det nærmeste indgangspunkt, i artiklen Client Connectivity.

Forud for fremkomsten af cloudtjenester som Microsoft 365 var slutbrugernes internetforbindelse en designfaktor i netværksarkitekturen relativt enkel. Når internettjenester og websteder distribueres rundt om i verden, ventetid mellem virksomhedernes udgående punkter og enhver given destination slutpunkt er stort set en funktion af geografisk afstand.

I en traditionel netværksarkitektur gennemgår alle udgående internetforbindelser virksomhedens netværk og udgående data fra en central placering. Efterhånden som Microsofts cloudtilbud er modnet, er en distribueret netværksarkitektur på internettet blevet afgørende for at understøtte ventetidsfølsomme cloudtjenester. Microsoft Global Network er udviklet til at imødekomme ventetidskrav med Distributed Service Front Door-infrastrukturen, der er et dynamisk stof af globale indgangspunkter, der dirigerer indgående cloudtjenesteforbindelser til det nærmeste indgangspunkt. Dette er beregnet til at reducere længden af den "sidste mil" for Microsoft-cloudkunder ved effektivt at forkorte ruten mellem kunden og cloudmiljøet.

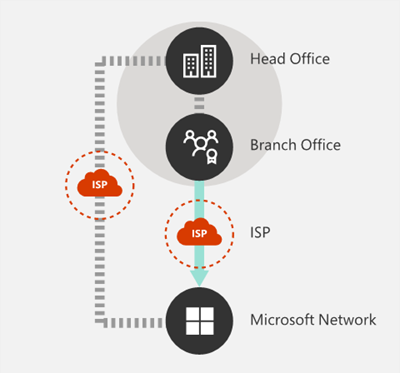

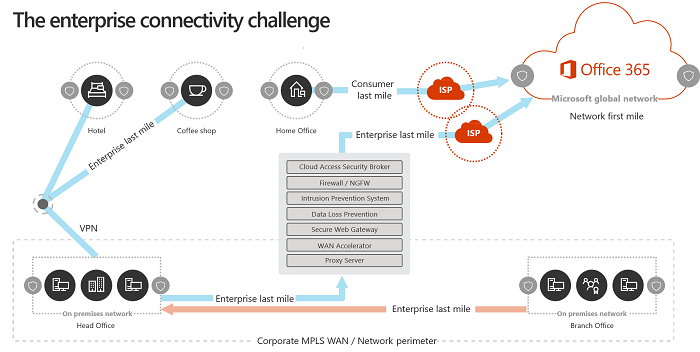

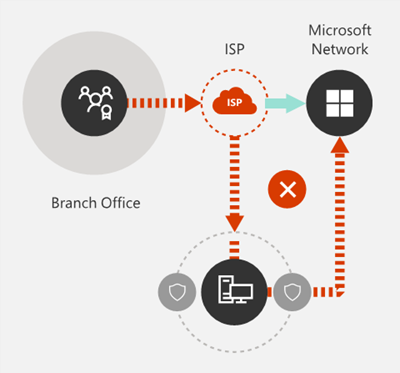

Enterprise WAN'er er ofte designet til at backhaul netværkstrafik til en central virksomhed hovedkontor for inspektion før udgående til internettet, som regel gennem en eller flere proxy-servere. I følgende diagram illustreres en sådan netværkstopologi.

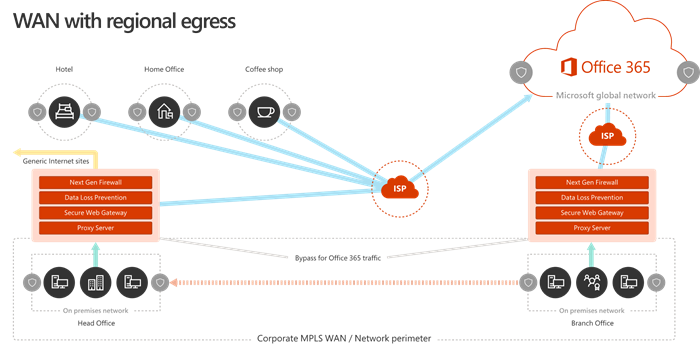

Da Microsoft 365 kører på Microsoft Global Network, som omfatter frontendservere over hele verden, er der ofte en frontendserver tæt på brugerens placering. Ved at angive lokal internet udgående data og ved at konfigurere interne DNS-servere til at levere lokal navneopløsning for Microsoft 365-slutpunkter kan netværkstrafik, der er beregnet til Microsoft 365, oprette forbindelse til Microsoft 365-frontendservere så tæt som muligt på brugeren. I følgende diagram vises et eksempel på en netværkstopologi, der giver brugere, der opretter forbindelse fra hovedkontorer, forgreningskontorer og fjernplaceringer, mulighed for at følge den korteste rute til det nærmeste Microsoft 365-indgangspunkt.

Hvis netværksstien forkortes til Microsoft 365-indgangspunkter på denne måde, kan det forbedre forbindelsesydeevnen og slutbrugeroplevelsen i Microsoft 365. Det kan også hjælpe med at reducere effekten af fremtidige ændringer af netværksarkitekturen på Ydeevnen og pålideligheden i Microsoft 365.

DNS-anmodninger kan også medføre ventetid, hvis den reagerende DNS-server er fjern eller optaget. Du kan minimere ventetiden for navnefortsættelse ved at klargøre lokale DNS-servere på forgreningsplaceringer og sikre, at de er konfigureret til at cachelagre DNS-poster korrekt.

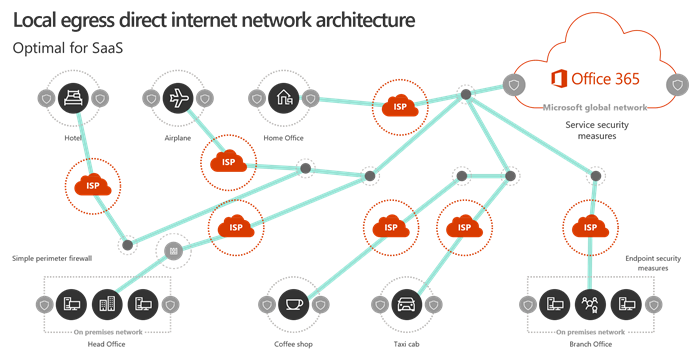

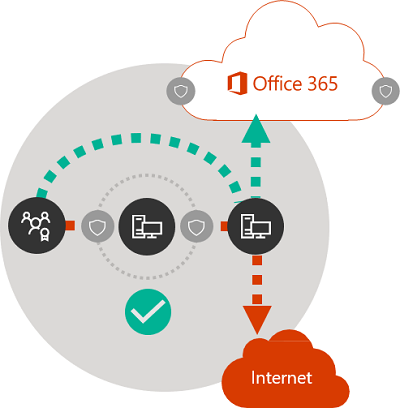

Selvom regional udgående data kan fungere godt for Microsoft 365, vil den optimale forbindelsesmodel være altid at levere netværksafgang på brugerens placering, uanset om det er på virksomhedens netværk eller fjernplaceringer, f.eks. hjem, hoteller, kaffebarer og lufthavne. Denne lokale model for direkte udgående data er repræsenteret i følgende diagram.

Virksomheder, der har indført Microsoft 365, kan drage fordel af Microsoft Global Network's Distributed Service Front Door-arkitektur ved at sikre, at brugerforbindelser til Microsoft 365 tager den kortest mulige rute til det nærmeste Microsoft Global Network-indgangspunkt. Arkitekturen for det lokale udgående netværk gør dette ved at tillade, at Microsoft 365-trafik dirigeres over den nærmeste udgående trafik, uanset brugerens placering.

Den lokale udgangsarkitektur har følgende fordele i forhold til den traditionelle model:

- Giver optimal ydeevne i Microsoft 365 ved at optimere rutelængden. Slutbrugerforbindelser dirigeres dynamisk til det nærmeste Microsoft 365-indgangspunkt af Front Door-infrastrukturen for distribuerede tjenester.

- Reducerer belastningen af virksomhedens netværksinfrastruktur ved at tillade lokal udgående data.

- Sikrer forbindelser i begge ender ved hjælp af klientslutpunktsikkerhed og cloudsikkerhedsfunktioner.

Undgå netværkshårnåle

Som en generel tommelfingerregel giver den korteste, mest direkte rute mellem brugeren og det nærmeste Microsoft 365-slutpunkt den bedste ydeevne. En netværkspin sker, når WAN- eller VPN-trafik, der er bundet til en bestemt destination, først dirigeres til en anden mellemliggende placering (f.eks. sikkerhedsstak, cloudadgangsmægler eller cloudbaseret webgateway), der introducerer ventetid og potentiel omdirigering til et geografisk fjernt slutpunkt. Netværkshårnåle skyldes også ineffektivitet i forbindelse med routing/peering eller ikke-optimale (eksterne) DNS-opslag.

Hvis du vil sikre dig, at Microsoft 365-forbindelsen ikke er underlagt netværkshårnåle, selv i det lokale udgående tilfælde, skal du kontrollere, om den internetudbyder, der bruges til at give udgående internet for brugerens placering, har en direkte peering-relation til Microsoft Global Network i nærheden af denne placering. Det kan også være en god idé at konfigurere udgående routing til at sende Microsoft 365-trafik, der er tillid til, direkte. Dette er i modsætning til proxying eller tunnelføring gennem en tredjepartsudbyder af cloud- eller cloudbaseret netværkssikkerhed, der behandler din internetbundne trafik. Opløsningen af lokale DNS-navne for Microsoft 365-slutpunkter hjælper med at sikre, at ud over direkte routing bruges de nærmeste Microsoft 365-indgangspunkter til brugerforbindelser.

Hvis du bruger cloudbaserede netværk eller sikkerhedstjenester til din Microsoft 365-trafik, skal du sikre, at resultatet af hårnålen evalueres, og at effekten på Microsoft 365-ydeevnen forstås. Dette kan gøres ved at undersøge antallet og placeringerne af tjenesteudbyderens placeringer, hvor trafikken videresendes i forhold til antallet af dine forgreninger og Microsoft Global Network-peeringpunkter, kvaliteten af netværkspeeringsforholdet mellem tjenesteudbyderen og internetudbyderen og Microsoft samt den ydeevneeffekt, som backhauling har i tjenesteudbyderens infrastruktur.

På grund af det store antal distribuerede placeringer med Microsoft 365-indgangspunkter og deres nærhed til slutbrugere kan routing af Microsoft 365-trafik til et tredjepartsnetværk eller en hvilken som helst sikkerhedsudbyder have en negativ effekt på Microsoft 365-forbindelser, hvis udbydernetværket ikke er konfigureret til optimal Microsoft 365-peering.

Vurder omgåelse af proxyer, trafikkontrolenheder og duplikerede sikkerhedsteknologier

Virksomhedskunder bør gennemgå deres metoder til netværkssikkerhed og risikoreduktion specifikt for Microsoft 365-bundet trafik og bruge Microsoft 365-sikkerhedsfunktioner til at reducere deres afhængighed af påtrængende, ydeevnepåvirkning og dyre teknologier til netværkssikkerhed til Microsoft 365-netværkstrafik.

De fleste virksomhedsnetværk gennemtvinger netværkssikkerhed for internettrafik ved hjælp af teknologier som proxyer, TLS-inspektion, pakkekontrol og systemer til forebyggelse af datatab. Disse teknologier giver en vigtig risikoafhjælpning for generiske internetanmodninger, men kan reducere ydeevnen, skalerbarheden og kvaliteten af slutbrugerens oplevelse væsentligt, når de anvendes på Microsoft 365-slutpunkter.

webtjenesten Office 365 slutpunkter

Microsoft 365-administratorer kan bruge et script eller REST-kald til at bruge en struktureret liste over slutpunkter fra webtjenesten Office 365 Slutpunkter og opdatere konfigurationerne af perimeterfirewalls og andre netværksenheder. Dette sikrer, at trafik, der er på vej til Microsoft 365, identificeres, behandles korrekt og administreres anderledes end netværkstrafik, der er bundet til generiske og ofte ukendte internetwebsteder. Du kan finde flere oplysninger om, hvordan du bruger webtjenesten Office 365 Endpoints, i artiklen Office 365 URL-adresser og IP-adresseområder.

PAC-scripts (proxy automatisk konfiguration)

Microsoft 365-administratorer kan oprette PAC-scripts (proxy automatisk konfiguration), der kan leveres til brugercomputere via WPAD eller GPO. PAC-scripts kan bruges til at omgå proxyer for Microsoft 365-anmodninger fra WAN- eller VPN-brugere, så Microsoft 365-trafik kan bruge direkte internetforbindelser i stedet for at gennemgå virksomhedens netværk.

Microsoft 365-sikkerhedsfunktioner

Microsoft er gennemsigtig med hensyn til datacentersikkerhed, driftsmæssig sikkerhed og risikoreduktion omkring Microsoft 365-servere og de netværksslutpunkter, de repræsenterer. Indbyggede sikkerhedsfunktioner i Microsoft 365 er tilgængelige til reduktion af netværkssikkerhedsrisici, f.eks. Microsoft Purview Forebyggelse af datatab, antivirus, Multifactor Authentication, Customer Lockbox, Defender for Office 365, Microsoft 365 Threat Intelligence, Microsoft 365 Secure Score, Exchange Online Protection og Netværks-DDOS-sikkerhed.

Du kan få flere oplysninger om Microsoft-datacenter og global netværkssikkerhed i Microsoft Center for sikkerhed og rettighedsadministration.

Optimering af forbindelsen til Microsoft 365-tjenester

Microsoft 365-tjenester er en samling dynamiske, indbyrdes afhængige og dybt integrerede produkter, programmer og tjenester. Når du konfigurerer og optimerer forbindelsen til Microsoft 365-tjenester, er det ikke muligt at sammenkæde bestemte slutpunkter (domæner) med nogle få Microsoft 365-scenarier for at implementere en tilladelsesoversigt på netværksniveau. Microsoft understøtter ikke selektiv angivelse af tilladte, da det medfører forbindelses- og tjenestehændelser for brugere. Netværksadministratorer bør derfor altid anvende Microsoft 365-retningslinjer for netværkstilladelser og almindelige netværksoptimeringsoptimeringer til det fulde sæt påkrævede netværksslutpunkter (domæner), der udgives og opdateres regelmæssigt. Selvom vi forenkler Microsoft 365-netværksslutpunkter som svar på kundefeedback, skal netværksadministratorer være opmærksomme på følgende kernemønstre i det eksisterende sæt slutpunkter i dag:

- Hvor det er muligt, indeholder de publicerede domæneslutpunkter jokertegn for at reducere netværkskonfigurationsindsatsen betydeligt for kunderne.

- Microsoft 365 annoncerede et domænekonsolideringsinitiativ (cloud.microsoft), der giver kunderne mulighed for at forenkle deres netværkskonfigurationer og automatisk påtrække netværksoptimeringer for dette domæne til mange aktuelle og fremtidige Microsoft 365-tjenester.

- Eksklusiv brug af cloud.microsoft-roddomæne til sikkerhedsisolation og specifikke funktioner. Dette gør det muligt for kundenetværks- og sikkerhedsteams at have tillid til Microsoft 365-domæner, samtidig med at de forbedrer forbindelsen til disse slutpunkter og undgår unødvendig netværkssikkerhedsbehandling.

- Visse slutpunktsdefinitioner angiver entydige IP-præfikser, der svarer til deres domæner. Denne funktion understøtter kunder med komplicerede netværksstrukturer, så de kan anvende præcise netværksoptimeringer ved at bruge ip-præfiksoplysninger.

Følgende netværkskonfigurationer anbefales til alle "Obligatoriske" Microsoft 365-netværksslutpunkter (domæner) og kategorier:

- Eksplicit tilladelse til Microsoft 365-netværksslutpunkter på de netværksenheder og -tjenester, som brugerforbindelser gennemgår (f.eks. sikkerhedsenheder til netværksperimeter, f.eks. proxyer, firewalls, DNS, cloudbaserede netværkssikkerhedsløsninger osv.)

- Tilsidesæt Microsoft 365-domæner fra TLS-dekryptering, trafikaflytning, detaljeret pakkekontrol og netværkspakke- og indholdsfiltrering. Bemærk, at mange resultater, som kunderne bruger disse netværksteknologier til i forbindelse med programmer, der ikke er tillid til, eller som ikke administreres, kan opnås af Microsoft 365-sikkerhedsfunktioner i det oprindelige miljø.

- Direkte internetadgang bør prioriteres for Microsoft 365-domæner ved at reducere afhængigheden af backhauling (Wide Area Network), undgå netværkshårnåle og muliggøre en mere effektiv internetstrøm lokalt for brugerne og direkte til Microsoft-netværket.

- Sørg for, at DNS-navneopløsningen forekommer tæt på netværksudgangen for at sikre, at forbindelserne betjenes gennem den mest optimale Microsoft 365-hoveddør.

- Prioriter Microsoft 365-forbindelser langs netværksstien for at sikre kapacitet og servicekvalitet til Microsoft 365-oplevelser.

- Tilsidesættelse af trafikintermediationsenheder, f.eks. proxyer og VPN-tjenester.

Kunder med komplekse netværkstopologier, implementering af netværksoptimeringer, f.eks. brugerdefineret routing, IP-baseret proxy-bypass og VPN med opdelt tunnel, kan kræve IP-præfiksoplysninger ud over domæner. For at lette disse kundescenarier grupperes Microsoft 365-netværksslutpunkter i kategorier for at prioritere og lette konfigurationen af disse yderligere netværksoptimeringer. Netværksslutpunkter, der er klassificeret under kategorierne "Optimer" og "Tillad" , har store trafikmængder og er følsomme over for netværksventetid og -ydeevne, og kunderne vil måske optimere forbindelsen til dem først. Netværksslutpunkter under kategorierne "Optimer" og "Tillad" har IP-adresser angivet sammen med domæner. Netværksslutpunkter, der er klassificeret under kategorien "Standard" , har ikke IP-adresser tilknyttet, da de er mere dynamiske i naturen, og IP-adresser ændres over tid.

Yderligere netværksovervejelser

Når du optimerer forbindelsen til Microsoft 365, kan visse netværkskonfigurationer have en negativ indvirkning på Microsoft 365-tilgængelighed, interoperabilitet, ydeevne og brugeroplevelse. Microsoft har ikke testet følgende netværksscenarier med vores tjenester, og de er kendt for at forårsage forbindelsesproblemer.

- TLS-afslutning eller detaljeret pakkekontrol af M365-domæner med kundeproxyer eller andre typer netværksenheder eller -tjenester.

- Blokering af specifikke protokoller eller protokolversioner, f.eks. QUIC, WebSocket's osv. efter mellemliggende netværksinfrastruktur eller -tjeneste.

- Gennemtving nedgradering eller failover af protokoller (f.eks. UDP -> TCP, TLS1.3 --> TLS1.2 --> TLS1.1), der bruges mellem klientprogrammer og Microsoft 365-tjenester.

- Routingforbindelser via netværksinfrastruktur, der anvender sin egen godkendelse, f.eks. proxygodkendelse.

Vi anbefaler, at kunderne undgår at bruge disse netværksteknikker til trafik, der er bestemt til Microsoft 365-domæner, og omgå disse til Microsoft 365-forbindelser.

Microsoft anbefaler, at du konfigurerer et automatiseret system til download og anvender M365-netværksslutpunktlisten regelmæssigt. Se Ændringsstyring for Microsoft 365 IP-adresser og URL-adresser for at få flere oplysninger.

Sammenligning af netværksperimetersikkerhed med slutpunktssikkerhed

Målet med traditionel netværkssikkerhed er at hærde virksomhedens netværksperimeter mod indtrængen og ondsindede udnyttelser. I takt med at organisationer bruger Microsoft 365, overføres nogle netværkstjenester og data delvist eller fuldstændigt til cloudmiljøet. Hvad angår enhver grundlæggende ændring af netværksarkitekturen, kræver denne proces en revaluering af netværkssikkerheden, der tager højde for nye faktorer:

- I takt med at cloudtjenesterne anvendes, distribueres netværkstjenester og data mellem datacentre i det lokale miljø og cloudmiljøet, og perimetersikkerhed er ikke længere tilstrækkelig alene.

- Fjernbrugere opretter forbindelse til virksomhedsressourcer både i datacentre i det lokale miljø og i cloudmiljøet fra ikke-kontrollerede steder, f.eks. hjem, hoteller og kaffebarer.

- Specialbyggede sikkerhedsfunktioner er i stigende grad indbygget i cloudtjenester og kan potentielt supplere eller erstatte eksisterende sikkerhedssystemer.

Microsoft tilbyder en lang række microsoft 365-sikkerhedsfunktioner og giver en præskriptiv vejledning til anvendelse af bedste praksis for sikkerhed, der kan hjælpe dig med at sikre data- og netværkssikkerhed for Microsoft 365. Anbefalede bedste fremgangsmåder omfatter:

Brug multifaktorgodkendelse (MFA) MFA føjer et ekstra lag af beskyttelse til en stærk adgangskodestrategi ved at kræve, at brugerne skal bekræfte et telefonopkald, en sms eller en appmeddelelse på deres smartphone, når de har indtastet deres adgangskode korrekt.

Brug Microsoft Defender for Cloud Apps Konfigurer politikker til at spore uregelmæssig aktivitet og reagere på den. Konfigurer beskeder med Microsoft Defender for Cloud Apps, så administratorer kan gennemse usædvanlig eller risikabel brugeraktivitet, f.eks. download af store mængder data, flere mislykkede logonforsøg eller forbindelser fra en ukendt eller farlig IP-adresse.

Konfigurer DLP (Forebyggelse af datatab) DLP giver dig mulighed for at identificere følsomme data og oprette politikker, der hjælper med at forhindre dine brugere i utilsigtet eller bevidst at dele dataene. DLP fungerer på tværs af Microsoft 365, herunder Exchange Online, SharePoint Online og OneDrive, så dine brugere kan forblive kompatible uden at afbryde deres arbejdsproces.

Brug kundelåseboks Som Microsoft 365-administrator kan du bruge Customer Lockbox til at styre, hvordan en Microsoft-supporttekniker får adgang til dine data under en hjælpsession. I tilfælde hvor teknikeren kræver adgang til dine data for at fejlfinde og løse et problem, giver kundelockbox dig mulighed for at godkende eller afvise anmodningen om adgang.

Brug Sikker score Et værktøj til sikkerhedsanalyse, der anbefaler, hvad du kan gøre for yderligere at reducere risikoen. Secure Score kigger på dine Microsoft 365-indstillinger og -aktiviteter og sammenligner dem med en baseline, der er oprettet af Microsoft. Du får en score baseret på, hvordan du er justeret i forhold til bedste sikkerhedspraksis.

En holistisk tilgang til forbedret sikkerhed bør omfatte følgende overvejelser:

- Skift fokus fra perimetersikkerhed til slutpunktssikkerhed ved at anvende skybaserede sikkerhedsfunktioner og Office-klientsikkerhedsfunktioner.

- Gør sikkerhedsperimeteren mindre til datacenteret

- Aktivér tilsvarende tillid for brugerenheder på kontoret eller på eksterne placeringer

- Fokuser på sikring af dataplaceringen og brugerplaceringen

- Administrerede brugercomputere har større tillid til slutpunktssikkerhed

- Administrer al informationssikkerhed holistisk, ikke kun med fokus på perimeteren

- Omdefiner WAN, og opret perimeternetværkssikkerhed ved at tillade pålidelig trafik at omgå sikkerhedsenheder og adskille ikke-administrerede enheder til gæstenetværk Wi-Fi netværk

- Reducer kravene til netværkssikkerhed for virksomhedens WAN-kant

- Nogle sikkerhedsenheder til netværksperimeter, f.eks. firewalls, er stadig påkrævet, men belastningen reduceres

- Sikrer lokal udgang for Microsoft 365-trafik

- Forbedringer kan håndteres trinvist som beskrevet i afsnittet Trinvis optimering . Nogle optimeringsteknikker kan give bedre forhold mellem omkostninger og fordele, afhængigt af din netværksarkitektur, og du bør vælge optimeringer, der giver mest mening for din organisation.

Du kan få flere oplysninger om microsoft 365-sikkerhed og -overholdelse i artiklerne Microsoft 365-sikkerhed og Microsoft Purview.

Trinvis optimering

Vi har repræsenteret den ideelle netværksforbindelsesmodel for SaaS tidligere i denne artikel, men for mange store organisationer med historisk komplekse netværksarkitekturer er det ikke praktisk at foretage alle disse ændringer direkte. I dette afsnit gennemgår vi mange trinvise ændringer, der kan hjælpe med at forbedre Ydeevnen og pålideligheden af Microsoft 365.

De metoder, du skal bruge til at optimere Microsoft 365-trafik, varierer afhængigt af din netværkstopologi og de netværksenheder, du har implementeret. Store virksomheder med mange placeringer og komplekse fremgangsmåder for netværkssikkerhed skal udvikle en strategi, der indeholder de fleste eller alle de principper, der er angivet i afsnittet om principperne for Microsoft 365-forbindelse , mens mindre organisationer muligvis kun skal overveje en eller to.

Du kan nærme dig optimering som en trinvis proces og anvende hver metode efterfølgende. I følgende tabel vises nøgleoptimeringsmetoder i rækkefølge efter deres effekt på ventetid og pålidelighed for det største antal brugere.

| Optimeringsmetode | Beskrivelse | Indvirkning |

|---|---|---|

| Lokal DNS-opløsning og internet udgående data | Klargør lokale DNS-servere på hver placering, og sørg for, at Microsoft 365-forbindelser udgående til internettet så tæt som muligt på brugerens placering. | Minimer ventetid Gør pålidelig forbindelse til det nærmeste Microsoft 365-indgangspunkt bedre |

| Tilføj regionale udgående punkter | Hvis virksomhedens netværk har flere placeringer, men kun ét udgående sted, skal du tilføje regionale udgående punkter for at give brugerne mulighed for at oprette forbindelse til det nærmeste Microsoft 365-indgangspunkt. | Minimer ventetid Gør pålidelig forbindelse til det nærmeste Microsoft 365-indgangspunkt bedre |

| Omgå proxyer og kontrolenheder | Konfigurer browsere med PAC-filer, der sender Microsoft 365-anmodninger direkte til udgående data. Konfigurer edge routere og firewalls for at tillade Microsoft 365-trafik uden inspektion. |

Minimer ventetid Reducer belastningen på netværksenheder |

| Aktivér direkte forbindelse for VPN-brugere | For VPN-brugere skal du gøre det muligt for Microsoft 365-forbindelser at oprette direkte forbindelse fra brugerens netværk i stedet for via VPN-tunnellen ved at implementere opdelt tunnelføring. | Minimer ventetid Gør pålidelig forbindelse til det nærmeste Microsoft 365-indgangspunkt bedre |

| Migrer fra traditionelt WAN til SD-WAN | SD-WANs (Software Defined Wide Area Networks) forenkler WAN-administrationen og forbedrer ydeevnen ved at erstatte traditionelle WAN-routere med virtuelle apparater på samme måde som virtualisering af beregningsressourcer ved hjælp af virtuelle maskiner ( VM'er). | Gør ydeevnen og administrationen af WAN-trafik bedre Reducer belastningen på netværksenheder |

Relaterede artikler

Oversigt over Microsoft 365 Network Connectivity

Administrere Office 365-slutpunkter

Office 365-URL-adresser og IP-adresseintervaller

Office 365 IP-adresse og URL-adressewebtjeneste

Vurderer Microsoft 365 netværksforbindelse

Netværksplanlægning og justering af ydeevne til Microsoft 365

Office 365 justering af ydeevnen ved hjælp af grundlinjer og ydeevnehistorik

Plan for fejlfinding af ydeevnen for Office 365

Netværk til levering af indhold

Microsoft 365-forbindelsestest

Sådan bygger Microsoft sit hurtige og pålidelige globale netværk

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om