Almindelige scenarier med opdelt VPN-tunnelføring til Microsoft 365

Bemærk!

Denne artikel er en del af et sæt artikler, der omhandler Microsoft 365-optimering for fjernbrugere.

- Du kan få en oversigt over, hvordan du bruger OPDELT VPN-tunnelføring til at optimere Microsoft 365-forbindelse til fjernbrugere, under Oversigt: VPN-opdelt tunnelføring til Microsoft 365.

- Hvis du vil have en detaljeret vejledning i implementering af VPN-opdelt tunnelføring, skal du se Implementering af VPN-opdelt tunnelføring til Microsoft 365.

- Du kan finde vejledning i beskyttelse af Teams-medietrafik i VPN-opdelte tunnelføringsmiljøer under Sikring af Teams-medietrafik til VPN-opdelt tunnelføring.

- Du kan få oplysninger om, hvordan du konfigurerer Stream og livebegivenheder i VPN-miljøer, under Særlige overvejelser i forbindelse med Stream og livebegivenheder i VPN-miljøer.

- Du kan få oplysninger om optimering af lejerydeevnen i Microsoft 365 over hele verden for brugere i Kina under Optimering af ydeevnen i Microsoft 365 for brugere i Kina.

På listen nedenfor kan du se de mest almindelige VPN-scenarier i virksomhedsmiljøer. De fleste kunder anvender traditionelt model 1 (VPN-gennemtvunget tunnel). Dette afsnit hjælper dig med hurtigt og sikkert at skifte til model 2, hvilket kan opnås med relativt lidt indsats og har enorme fordele for netværksydeevnen og brugeroplevelsen.

| Model | Beskrivelse |

|---|---|

| 1. VPN-gennemtvunget tunnel | 100 % af trafikken går ind i VPN-tunnelen, herunder lokalt, internet og al O365/M365 |

| 2. VPN-gennemtvunget tunnel med få undtagelser | VPN-tunnel bruges som standard (standardrute peger på VPN) med få, vigtigste undtagelsesscenarier, der har tilladelse til at gå direkte |

| 3. VPN-gennemtvunget tunnel med brede undtagelser | VPN-tunnel bruges som standard (standardrutepunkter til VPN) med brede undtagelser, der har tilladelse til at gå direkte (f.eks. alle Microsoft 365, All Salesforce, All Zoom) |

| 4. Selektiv VPN-tunnel | VPN-tunnelen bruges kun til corpnet-baserede tjenester. Standardrute (internet og alle internetbaserede tjenester) går direkte. |

| 5. Ingen VPN | En variation på #2. I stedet for ældre VPN publiceres alle corpnet-tjenester via moderne sikkerhedsmetoder (f.eks. Zscaler ZPA, Microsoft Entra ID Proxy/MCAS osv.) |

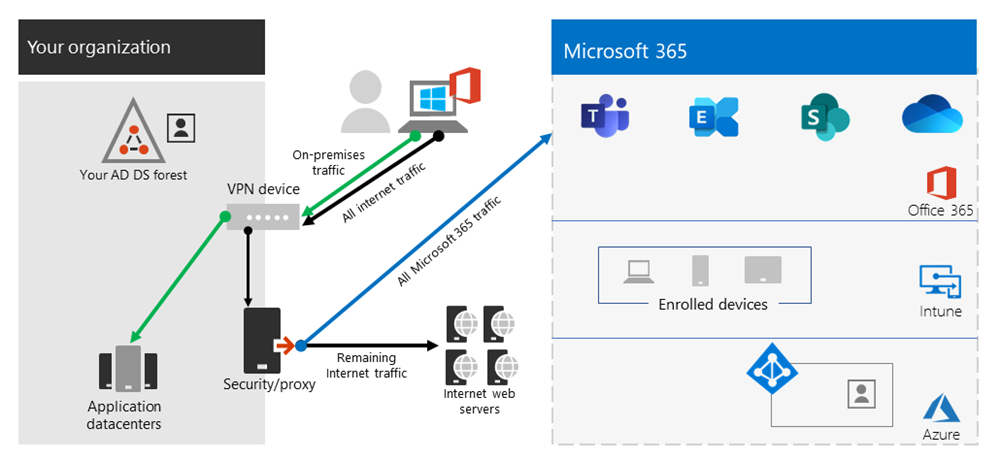

1. VPN-gennemtvunget tunnel

Det mest almindelige startscenarie for de fleste virksomhedskunder. Der bruges en tvungen VPN, hvilket betyder, at 100 % af trafikken dirigeres til virksomhedens netværk, uanset om slutpunktet er placeret på virksomhedens netværk eller ej. Al ekstern (internet)bundet trafik, f.eks. Microsoft 365 eller internetbrowsing, bliver derefter hårpint ud af sikkerhedsudstyret i det lokale miljø, f.eks. proxyer. I det nuværende klima med næsten 100% af brugerne, der arbejder eksternt, lægger denne model derfor stor belastning på VPN-infrastrukturen og vil sandsynligvis i væsentlig grad hindre ydeevnen af al virksomhedstrafik og dermed virksomheden til at fungere effektivt i en krisetid.

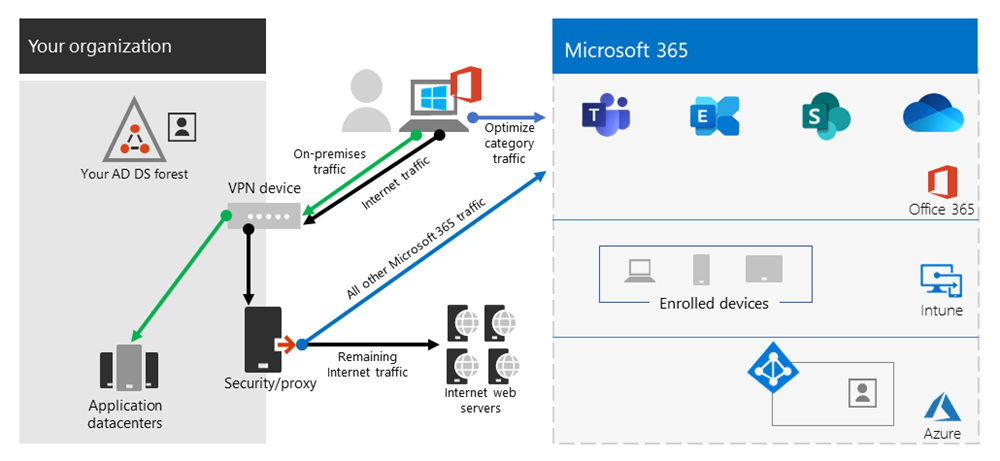

2. VPN-gennemtvunget tunnel med et lille antal undtagelser, der er tillid til

Betydeligt mere effektiv for en virksomhed at operere under. Denne model gør det muligt for nogle få styrede og definerede slutpunkter, der har høj belastning og ventetid, at omgå VPN-tunnellen og gå direkte til Microsoft 365-tjenesten. Dette forbedrer ydeevnen markant for de offloadede tjenester og reducerer også belastningen af VPN-infrastrukturen, hvilket gør det muligt for elementer, der stadig kræver, at de arbejder med lavere indhold for ressourcer. Det er denne model, som denne artikel koncentrerer sig om at hjælpe med overgangen til, da det giver mulighed for, at enkle, definerede handlinger kan udføres hurtigt med mange positive resultater.

3. VPN-gennemtvunget tunnel med brede undtagelser

Udvider omfanget af model 2. I stedet for blot at sende en lille gruppe definerede slutpunkter direkte sender den i stedet al trafik direkte til tjenester, der er tillid til, f.eks. Microsoft 365 og SalesForce. Dette reducerer yderligere belastningen af virksomhedens VPN-infrastruktur og forbedrer ydeevnen for de definerede tjenester. Da denne model sandsynligvis vil tage mere tid at vurdere gennemførligheden af og implementere, er det sandsynligvis et skridt, der kan tages iterativt på et senere tidspunkt, når model to er på plads.

4. Selektiv VPN-tunnel

Vender den tredje model, idet det kun er trafik, der identificeres som havende en virksomheds IP-adresse, der sendes ned ad VPN-tunnellen, og internetstien er derfor standardruten for alt andet. Denne model kræver, at en organisation er godt på vej til at Nul tillid i stand til sikkert at implementere denne model. Det skal bemærkes, at denne model eller en vis variation heraf sandsynligvis vil blive den nødvendige standard over tid, efterhånden som flere tjenester flytter væk fra virksomhedens netværk og ind i cloudmiljøet.

Microsoft bruger denne model internt. Du kan finde flere oplysninger om Microsofts implementering af VPN-opdelt tunnelføring ved at køre på VPN: Hvordan Microsoft holder sin eksterne arbejdsstyrke tilsluttet.

5. Ingen VPN

En mere avanceret version af modelnummer 2, hvor alle interne tjenester publiceres via en moderne sikkerhedstilgang eller SDWAN-løsning, f.eks. Microsoft Entra ID Proxy, Defender for Cloud Apps, Zscaler ZPA osv.

Relaterede artikler

Oversigt: VPN-opdelt tunnelføring til Microsoft 365

Implementering af OPDELT VPN-tunnelføring til Microsoft 365

Sikring af Teams-medietrafik til VPN-opdelt tunnelføring

Særlige overvejelser i forbindelse med Stream og livebegivenheder i VPN-miljøer

Optimering af ydeevnen i Microsoft 365 for kinabrugere

Principper for Microsoft 365 Network Connectivity

Vurderer Microsoft 365 netværksforbindelse

Microsoft 365-netværk og justering af ydeevne

Kører på VPN: Sådan holder Microsoft sin eksterne arbejdsstyrke tilsluttet