Create og administrer regler for brugerdefinerede registreringer

Gælder for:

- Microsoft Defender XDR

Brugerdefinerede registreringsregler er regler, du kan designe og finjustere ved hjælp af avancerede jagtforespørgsler. Disse regler giver dig mulighed for proaktivt at overvåge forskellige hændelser og systemtilstande, herunder mistanke om brudaktivitet og forkert konfigurerede slutpunkter. Du kan indstille dem til at køre med jævne intervaller, generere beskeder og udføre svarhandlinger, når der er match.

Påkrævede tilladelser til administration af brugerdefinerede registreringer

Hvis du vil administrere brugerdefinerede registreringer, skal du have tildelt en af disse roller:

Sikkerhedsindstillinger (administrer) – Brugere med denne Microsoft Defender XDR tilladelse kan administrere sikkerhedsindstillinger på Microsoft Defender portalen.

Sikkerhedsadministrator – brugere med denne Microsoft Entra rolle kan administrere sikkerhedsindstillinger på Microsoft Defender-portalen og i andre portaler og tjenester.

Sikkerhedsoperator – brugere med denne Microsoft Entra rolle kan administrere beskeder og have global skrivebeskyttet adgang til sikkerhedsrelaterede funktioner, herunder alle oplysninger i Microsoft Defender-portalen. Denne rolle er kun tilstrækkelig til at administrere brugerdefinerede registreringer, hvis rollebaseret adgangskontrol er slået fra i Microsoft Defender for Endpoint. Hvis du har konfigureret RBAC, skal du også have tilladelse til at administrere sikkerhedsindstillinger for Defender for Endpoint.

Du kan administrere brugerdefinerede registreringer, der gælder for data fra bestemte Microsoft Defender XDR løsninger, hvis du har de rette tilladelser til dem. Hvis du f.eks. kun har tilladelse til at administrere Microsoft Defender for Office 365, kan du oprette brugerdefinerede registreringer ved hjælp af Email* tabeller, men ikke Identity* tabeller.

Da tabellen IdentityLogonEvents indeholder oplysninger om godkendelsesaktivitet fra både Microsoft Defender for Cloud Apps og Defender for Identity, skal du også have tilladelse til at administrere begge tjenester for at administrere brugerdefinerede registreringer, der forespørger den pågældende tabel.

Bemærk!

Hvis du vil administrere brugerdefinerede registreringer, skal sikkerhedsoperatorer have tilladelse til at administrere sikkerhedsindstillinger i Microsoft Defender for Endpoint hvis RBAC er slået til.

Hvis du vil administrere påkrævede tilladelser, kan en global administrator :

- Tildel sikkerhedsadministratoren eller sikkerhedsoperatørrollen i Microsoft 365 Administration under Roller>Sikkerhedsadministrator.

- Kontrollér RBAC-indstillinger for Microsoft Defender for Endpoint i Microsoft Defender XDR under Indstillinger>tilladelsesroller>. Vælg den tilsvarende rolle for at tildele tilladelsen Administrer sikkerhedsindstillinger .

Bemærk!

En bruger skal også have de nødvendige tilladelser til enhederne i enhedsområdet for en brugerdefineret registreringsregel, som brugeren opretter eller redigerer, før vedkommende kan fortsætte. En bruger kan ikke redigere en brugerdefineret registreringsregel, der er beregnet til at køre på alle enheder, hvis den samme bruger ikke har tilladelser til alle enheder.

Create en brugerdefineret registreringsregel

1. Forbered forespørgslen

I Microsoft Defender-portalen skal du gå til Avanceret jagt og vælge en eksisterende forespørgsel eller oprette en ny forespørgsel. Når du bruger en ny forespørgsel, skal du køre forespørgslen for at identificere fejl og forstå mulige resultater.

Vigtigt!

For at forhindre tjenesten i at returnere for mange beskeder er hver regel begrænset til kun at generere 100 beskeder, når den kører. Før du opretter en regel, skal du finjustere din forespørgsel for at undgå at advare om normal dag-til-dag-aktivitet.

Påkrævede kolonner i forespørgselsresultaterne

Hvis du vil oprette en brugerdefineret registreringsregel, skal forespørgslen returnere følgende kolonner:

Timestamp– bruges til at angive tidsstemplet for genererede beskederReportId– aktiverer opslag for de oprindelige poster- En af følgende kolonner, der identificerer bestemte enheder, brugere eller postkasser:

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddressSenderFromAddress(afsender eller Return-Path adresse på konvolut)SenderMailFromAddress(afsenderadresse, der vises af mailklienten)RecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

Bemærk!

Understøttelse af yderligere enheder tilføjes, efterhånden som nye tabeller føjes til det avancerede jagtskema.

Enkle forespørgsler, f.eks. dem, der ikke bruger operatoren project or summarize til at tilpasse eller aggregere resultater, returnerer typisk disse almindelige kolonner.

Der er forskellige måder at sikre, at mere komplekse forespørgsler returnerer disse kolonner på. Hvis du f.eks. foretrækker at aggregere og tælle efter objekt under en kolonne, f.eks DeviceId. , kan du stadig returnere Timestamp og ReportId ved at hente den fra den seneste hændelse, der involverer hver enkelt entydige DeviceId.

Vigtigt!

Undgå at filtrere brugerdefinerede registreringer ved hjælp af kolonnen Timestamp . De data, der bruges til brugerdefinerede registreringer, filtreres på forhånd baseret på registreringshyppigheden.

Eksempelforespørgslen nedenfor tæller antallet af entydige enheder (DeviceId) med antivirusregistreringer og bruger dette antal til kun at finde enheder med mere end fem registreringer. Hvis du vil returnere den nyeste Timestamp og den tilsvarende ReportId, bruger den operatoren summarize med arg_max funktionen .

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

Tip

Du kan få en bedre ydeevne af forespørgsler ved at angive et tidsfilter, der svarer til den ønskede kørselshyppighed for reglen. Da den mindst hyppige kørsel er hver 24. time, dækker filtreringen for den seneste dag alle nye data.

2. Create ny regel, og giv beskedoplysninger

Med forespørgslen i forespørgselseditoren skal du vælge Create registreringsregel og angive følgende beskedoplysninger:

- Registreringsnavn – navnet på registreringsreglen. skal være entydig

- Hyppighed – interval for kørsel af forespørgslen og handling. Se mere vejledning i afsnittet regelhyppighed

- Titel på besked – titel, der vises med beskeder udløst af reglen. skal være entydig

- Alvorsgrad – potentiel risiko for den komponent eller aktivitet, der er identificeret af reglen

- Kategori – trusselskomponent eller -aktivitet, der er identificeret af reglen

- MITRE ATT&CK-teknikker – en eller flere angrebsteknikker, der er identificeret af reglen som dokumenteret i MITRE ATT-&CK-strukturen. Dette afsnit er skjult for visse beskedkategorier, herunder malware, ransomware, mistænkelig aktivitet og uønsket software

- Beskrivelse – flere oplysninger om den komponent eller aktivitet, der er identificeret af reglen

- Anbefalede handlinger – yderligere handlinger, som svarpersoner kan udføre som svar på en besked

Regelhyppighed

Når du gemmer en ny regel, køres den, og der søges efter match fra de seneste 30 dage med data. Reglen kører derefter igen med faste intervaller og anvender en tilbagesendelsesvarighed baseret på den hyppighed, du vælger:

- Hver 24. time – kører hver 24. time og kontrollerer data fra de seneste 30 dage

- Hver 12. time – kører hver 12. time og kontrollerer data fra de seneste 48 timer

- Hver 3. time – kører hver 3. time og kontrollerer data fra de seneste 12 timer

- Hver time – kører hver time og kontrollerer data fra de seneste 4 timer

- Fortløbende (NRT) – kører løbende og kontrollerer data fra hændelser, efterhånden som de indsamles og behandles i næsten realtid (NRT), se Fortløbende (NRT)-hyppighed

Tip

Match tidsfiltrene i din forespørgsel med varigheden af tilbagesøgningen. Resultater uden for tilbagesendelsesvarigheden ignoreres.

Når du redigerer en regel, køres den med de anvendte ændringer i det næste kørselstidspunkt, der er planlagt i henhold til den hyppighed, du har angivet. Regelhyppigheden er baseret på tidsstemplet for hændelsen og ikke indtagelsestiden.

Fortløbende frekvens (NRT)

Hvis du angiver en brugerdefineret registrering, der skal køre med fortløbende frekvens (NRT), kan du øge din organisations mulighed for at identificere trusler hurtigere.

Bemærk!

Brug af frekvensen Fortløbende (NRT) har minimal eller ingen indvirkning på dit ressourceforbrug og bør derfor overvejes for enhver kvalificeret brugerdefineret registreringsregel i din organisation.

Forespørgsler, du kan køre løbende

Du kan køre en forespørgsel løbende, så længe:

- Forespørgslen refererer kun til én tabel.

- Forespørgslen bruger en operator fra listen over understøttede KQL-operatorer. Understøttede KQL-funktioner

- Forespørgslen bruger ikke joinforbindelser, foreningsforbindelser eller operatoren

externaldata.

Tabeller, der understøtter fortløbende frekvens (NRT)

Registreringer i nærheden af realtid understøttes for følgende tabeller:

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfoEmailEvents(undtagenLatestDeliveryLocationkolonner ogLatestDeliveryAction)EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

Bemærk!

Det er kun kolonner, der er offentligt tilgængelige, der understøtter fortløbende frekvens (NRT ).

3. Vælg de påvirkede enheder

Identificer kolonnerne i dine forespørgselsresultater, hvor du forventer at finde det primære berørte eller påvirkede objekt. En forespørgsel kan f.eks. returnere afsenderadresser (SenderFromAddress eller SenderMailFromAddress) og modtageradresser (RecipientEmailAddress). Hvis du identificerer, hvilke af disse kolonner der repræsenterer den primære påvirkede enhed, hjælper tjenesten med at aggregere relevante beskeder, korrelere hændelser og målsvarhandlinger.

Du kan kun vælge én kolonne for hver objekttype (postkasse, bruger eller enhed). Kolonner, der ikke returneres af forespørgslen, kan ikke vælges.

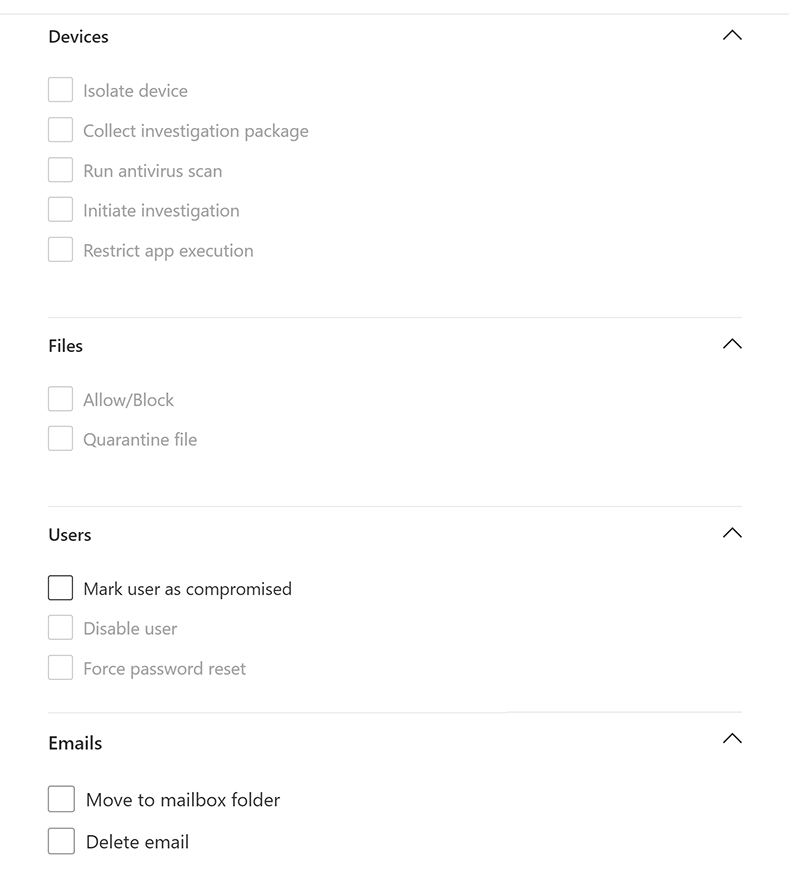

4. Angiv handlinger

Reglen for brugerdefineret registrering kan automatisk foretage handlinger på enheder, filer, brugere eller mails, der returneres af forespørgslen.

Handlinger på enheder

Disse handlinger anvendes på enheder i kolonnen DeviceId i forespørgselsresultaterne:

- Isoler enhed – bruger Microsoft Defender for Endpoint til at anvende fuld netværksisolation, hvilket forhindrer enheden i at oprette forbindelse til et hvilket som helst program eller en hvilken som helst tjeneste. Få mere at vide om Microsoft Defender for Endpoint maskinisolation

- Indsaml undersøgelsespakken – indsamler enhedsoplysninger i en ZIP-fil. Få mere at vide om Microsoft Defender for Endpoint undersøgelsespakken

- Kør antivirusscanning – udfører en komplet Microsoft Defender Antivirusscanning på enheden

- Start undersøgelse – starter en automatiseret undersøgelse på enheden

- Begræns udførelse af apps – angiver begrænsninger på enheden, så det kun er filer, der er signeret med et Microsoft-udstedt certifikat, der kan køres. Få mere at vide om appbegrænsninger med Microsoft Defender for Endpoint

Handlinger på filer

Når handlingen Tillad/Bloker er valgt, kan den anvendes på filen. Blokering af filer er kun tilladt, hvis du har tilladelse til at afhjælpe filer, og hvis forespørgselsresultaterne har identificeret et fil-id, f.eks. en SHA1. Når en fil er blokeret, blokeres andre forekomster af den samme fil på alle enheder også. Du kan styre, hvilken enhedsgruppe blokeringen anvendes på, men ikke bestemte enheder.

Når den er valgt, kan handlingen Karantænefil anvendes på filer i

SHA1kolonnen ,InitiatingProcessSHA1SHA256ellerInitiatingProcessSHA256i kolonnen i forespørgselsresultaterne. Denne handling sletter filen fra dens aktuelle placering og placerer en kopi i karantæne.

Handlinger på brugere

Når den er valgt, udføres handlingen Markér brugeren som kompromitteret på brugere i

AccountObjectIdkolonnen ,InitiatingProcessAccountObjectIdellerRecipientObjectIdi kolonnen i forespørgselsresultaterne. Denne handling angiver brugernes risikoniveau til "høj" i Microsoft Entra ID, der udløser tilsvarende politikker for identitetsbeskyttelse.Vælg Deaktiver bruger for midlertidigt at forhindre en bruger i at logge på.

Vælg Gennemtving nulstilling af adgangskode for at bede brugeren om at ændre sin adgangskode ved næste logonsession.

Disable user Både indstillingerne og Force password reset kræver bruger-SID, som findes i kolonnerne AccountSid, InitiatingProcessAccountSid, RequestAccountSidog OnPremSid.

Du kan finde flere oplysninger om brugerhandlinger ved at læse Afhjælpningshandlinger i Microsoft Defender for Identity.

Handlinger i mails

Hvis den brugerdefinerede registrering giver mailmeddelelser, kan du vælge Flyt til postkassemappe for at flytte mailen til en valgt mappe (en hvilken som helst mappe med uønsket post, Indbakke eller Slettet post ).

Du kan også vælge Slet mail og derefter vælge enten at flytte mails til Slettet post (blød sletning) eller slette de markerede mails permanent (Hård sletning).

Kolonnerne NetworkMessageId og RecipientEmailAddress skal være til stede i outputresultaterne af forespørgslen for at anvende handlinger på mails.

5. Angiv regelomfanget

Angiv omfanget for at angive, hvilke enheder der er omfattet af reglen. Omfanget påvirker regler, der kontrollerer enheder, og påvirker ikke regler, der kun kontrollerer postkasser og brugerkonti eller identiteter.

Når du angiver området, kan du vælge:

- Alle enheder

- Specifikke enhedsgrupper

Det er kun data fra enheder i området, der forespørges. Handlinger udføres også kun på disse enheder.

Bemærk!

Brugerne kan kun oprette eller redigere en brugerdefineret registreringsregel, hvis de har de tilsvarende tilladelser til de enheder, der er omfattet af reglens område. Administratorer kan f.eks. kun oprette eller redigere regler, der er begrænset til alle enhedsgrupper, hvis de har tilladelser til alle enhedsgrupper.

6. Gennemse og slå reglen til

Når du har gennemset reglen, skal du vælge Create for at gemme den. Reglen for brugerdefineret registrering kører straks. Den kører igen baseret på den konfigurerede hyppighed for at søge efter matches, generere beskeder og udføre svarhandlinger.

Vigtigt!

Brugerdefinerede registreringer bør regelmæssigt revideres for at opnå effektivitet og effektivitet. Hvis du vil sikre dig, at du opretter registreringer, der udløser sande beskeder, skal du bruge tid på at gennemse dine eksisterende brugerdefinerede registreringer ved at følge trinnene i Administrer eksisterende brugerdefinerede regler for registrering af ion.

Du bevarer kontrollen over bredde eller specificitet for dine brugerdefinerede registreringer, så eventuelle falske beskeder, der genereres af brugerdefinerede registreringer, kan indikere, at det er nødvendigt at ændre visse parametre for reglerne.

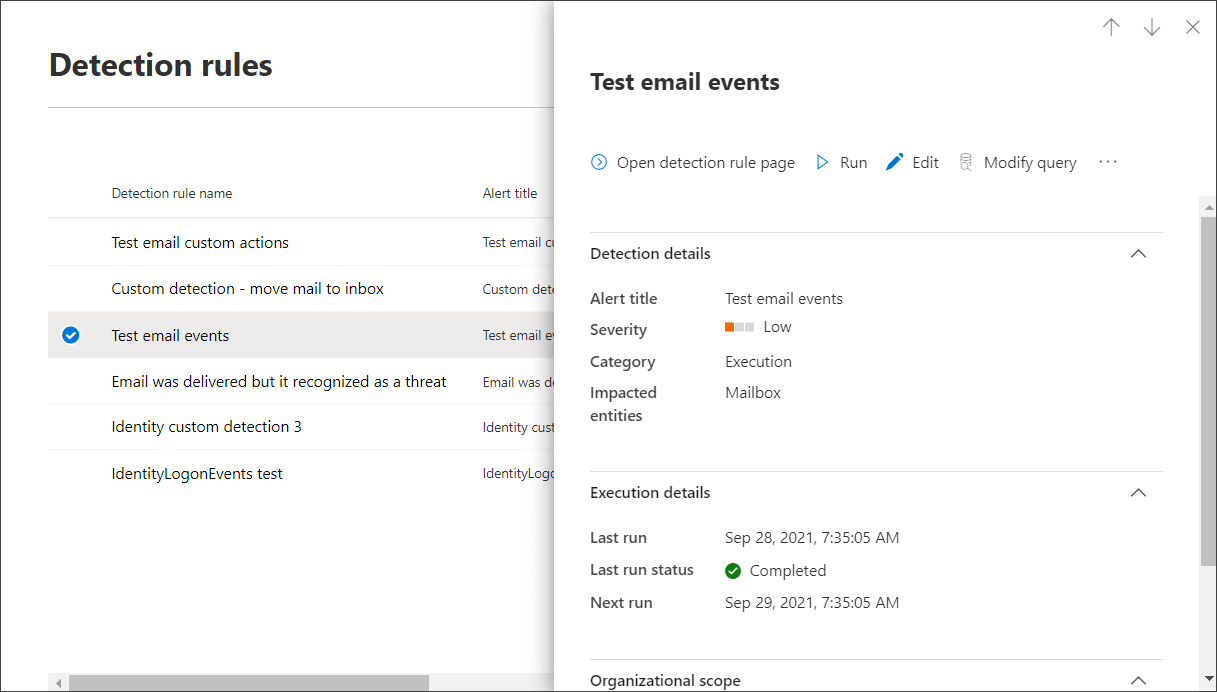

Administrer eksisterende regler for brugerdefineret registrering

Du kan få vist listen over eksisterende regler for brugerdefineret registrering, kontrollere deres tidligere kørsler og gennemse de beskeder, der blev udløst. Du kan også køre en regel efter behov og redigere den.

Tip

Beskeder, der sendes af brugerdefinerede registreringer, er tilgængelige via beskeder og hændelses-API'er. Du kan få flere oplysninger under Understøttede Microsoft Defender XDR API'er.

Vis eksisterende regler

Hvis du vil have vist alle eksisterende regler for brugerdefineret registrering, skal du gå tilRegler for brugerdefineret registrering efterjagt>. På siden vises alle regler med følgende kørselsoplysninger:

- Seneste kørsel – hvornår en regel sidst blev kørt for at kontrollere, om forespørgslen stemmer overens, og generere beskeder

- Status for seneste kørsel – om en regel blev kørt korrekt

- Næste kørsel – den næste planlagte kørsel

- Status – om en regel er slået til eller fra

Få vist regeldetaljer, rediger regel, og kør regel

Hvis du vil have vist omfattende oplysninger om en brugerdefineret registreringsregel, skal du gå tilRegler for brugerdefineret registrering efter jagt> og derefter vælge navnet på reglen. Du kan derefter få vist generelle oplysninger om reglen, herunder oplysninger, dens kørselsstatus og omfang. Siden indeholder også en liste over udløste beskeder og handlinger.

Du kan også foretage følgende handlinger på reglen fra denne side:

- Kør – kør reglen med det samme. Dette nulstiller også intervallet for næste kørsel.

- Rediger – rediger reglen uden at ændre forespørgslen

- Rediger forespørgsel – rediger forespørgslen i avanceret jagt

- Slå til / Deaktiver – aktivér reglen, eller stop den i at køre

- Slet – deaktiver reglen, og fjern den

Få vist og administrer udløste beskeder

Gå til Udløste beskeder på skærmen med regeloplysninger (Brugerdefinerede>jagtregistreringer>[Regelnavn]), hvor de beskeder, der genereres af matches til reglen, vises. Vælg en besked for at få vist detaljerede oplysninger om den, og udfør følgende handlinger:

- Administrer beskeden ved at angive dens status og klassificering (sand eller falsk besked)

- Link beskeden til en hændelse

- Kør den forespørgsel, der udløste beskeden ved avanceret jagt

Gennemse handlinger

Gå til Udløste handlinger på skærmen med regeloplysninger (Jagt>brugerdefinerede registreringer>[Regelnavn]), som viser de handlinger, der udføres på baggrund af match til reglen.

Tip

Hvis du hurtigt vil have vist oplysninger og udføre handlinger på et element i en tabel, skal du bruge markeringskolonnen [✓] til venstre for tabellen.

Bemærk!

Nogle kolonner i denne artikel er muligvis ikke tilgængelige i Microsoft Defender for Endpoint. Slå Microsoft Defender XDR til for at jage efter trusler ved hjælp af flere datakilder. Du kan flytte dine avancerede arbejdsprocesser for jagt fra Microsoft Defender for Endpoint til Microsoft Defender XDR ved at følge trinnene i Overfør avancerede jagtforespørgsler fra Microsoft Defender for Endpoint.

Se også

- Oversigt over brugerdefinerede registreringer

- Oversigt over avanceret jagt

- Få mere at vide om det avancerede forespørgselssprog for jagt

- Overfør avancerede jagtforespørgsler fra Microsoft Defender for Endpoint

- Microsoft Graph Security API til brugerdefinerede registreringer

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om