Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Bemærk

Den nye og forbedrede Power Platform Administration er nu i offentlig forhåndsversion! Vi har designet det nye Administration, så det er nemmere at bruge med opgaveorienteret navigation, der hjælper dig med at opnå specifikke resultater hurtigere. Vi udgiver ny og opdateret dokumentation, efterhånden som det nye Power Platform Administration bliver generelt tilgængeligt.

Power Platform giver både ikke-professionelle og professionelle udviklere mulighed for hurtigt og nemt at oprette totalløsninger. Sikkerhed er vigtig for disse løsninger. Power Platform er udviklet til at yde en førende beskyttelse i branchen.

Organisationer accelererer deres overgang til skyen med avancerede teknologier i driften og beslutningsprocesserne i virksomheden. Flere medarbejdere arbejder eksternt. Kundernes behov for onlinetjenester er stigende. Traditionel programsikkerhed på stedet er ikke længere tilstrækkelig. Organisationer, der kigger efter en cloudbaseret sikkerhedsløsning med dybdegående forsvar i flere lag til deres business intelligence-data, ser på Power Platform. I dag bruger mange offentlige sikkerhedstjenester, finansielle institutioner og leverandører af sundhedsydelser Power Platform til de mest følsomme oplysninger.

Microsoft har foretaget massive investeringer i sikkerhed siden midten af 2000'erne. Mere end 3.500 Microsoft-teknikere arbejder proaktivt på at løse det stadigt skiftende trusselsbillede. Microsoft-sikkerhed starter ved den BIOS-kernen på chippen og går hele vejen op til brugeroplevelsen. I dag er vores sikkerhedsstak den mest avancerede i branchen. Microsoft anses i hele verden for at være førende på globalt plan i forhold til kampen mod ondsindede angreb. Milliardvis af computere, billioner af logon og zettabyte data er betroet Microsofts beskyttelse.

Power Platform bygger på dette stærke fundament. Det bruger den samme sikkerhedsstak, som har givet Azure rettigheden til at varetage og beskytte de mest følsomme data i verden, og det kan integreres i de mest avancerede værktøjer til beskyttelse af oplysninger og overholdelse af regler og standarder i Microsoft 365. Power Platform leverer total beskyttelse, der er designet efter vores kunders mest udfordrende behov i cloud-æraen:

- Hvordan styrer vi, hvem der kan oprette forbindelse, hvor de opretter forbindelse fra, og hvordan de opretter forbindelse? Hvordan kan vi styre forbindelserne?

- Hvordan er vores data gemt? Hvordan krypteres de? Hvilke kontroller har vi på vores data?

- Hvordan styrer og beskytter vi vores følsomme data? Hvordan sikrer vi, at disse data ikke lækker uden for organisationen?

- Hvordan kan vi overvåge, hvem der kan gøre hvad? Hvordan kan vi reagere hurtigt, hvis der registreres mistænkelig aktivitet?

Styring

Power Platform-tjenesten er underlagt servicebetingelserne for Microsoft Online og erklæringen om beskyttelse af personlige oplysninger for Microsoft Enterprise. Hvis du vil have mere at vide om placeringen af databehandling, skal du læse servicebetingelserne for Microsoft Online og tillægget om databeskyttelse.

Microsoft Sikkerhedscenter er den primære ressource for Power Platform-oplysninger om overholdelse af angivne standarder. Få mere at vide under Tilbud om Microsoft-overholdelse.

Tjenesten Power Platform følger SDL-livscyklus for sikkerhedsudvikling (Security Development Lifecycle). SDL er en række strenge fremgangsmåder, der understøtter krav til sikkerhed og overholdelse af angivne standarder. Få mere at vide i Praksis for Microsoft Security Development Lifecycle.

Almindelige Power Platform-sikkerhedsbegreber

Power Platform indeholder flere tjenester. Nogle af de sikkerhedskoncepter, vi vil dække i denne serie, gælder for dem alle. Andre er specifikke for de enkelte tjenester. Der, hvor sikkerhedskoncepterne er forskellige, fremhæver vi dem.

Sikkerhedskoncepter, der er fælles for alle Power Platform-tjenester, omfatter:

- Servicearkitekturen i Power Platform – hvordan oplysninger flyder gennem systemet

- Godkendelse af Power Platform-tjenester , eller hvordan brugere får adgang til servicer

- Oprettelse af forbindelse til og godkendelse af datakilder, eller hvordan tjenester opretter forbindelse til datakilder, og brugere får adgang til data

- Datalager i Power Platform, eller hvordan data beskyttes, uanset om de er inaktive eller i transit mellem de forskellige systemer og servicer

Arkitektur i Power Platform-tjenesten

Power Platform-tjenesterne er baseret på Azure, Microsofts platform til cloudcomputing. Servicearkitekturen i Power Platform består af fire komponenter:

- Webfrontend-klynge

- Backend-klynge

- Premium-infrastruktur

- Mobilplatforme

Webfrontend-klynge

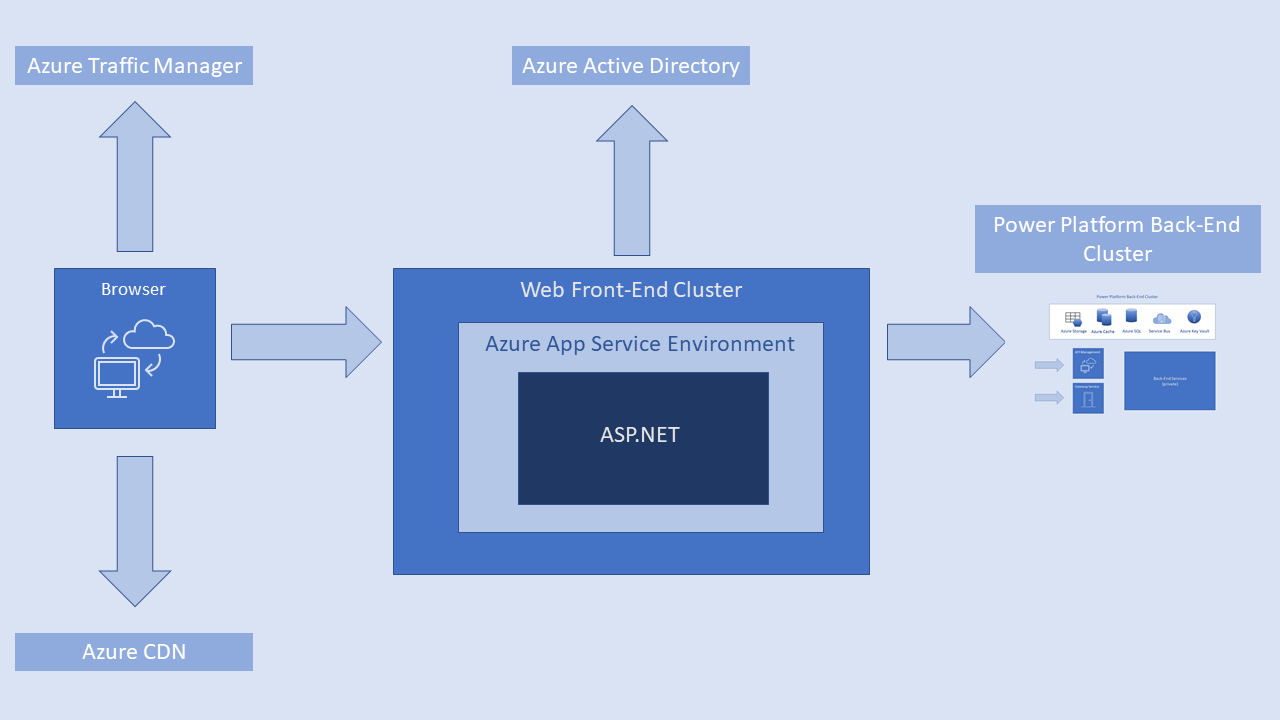

Gælder for Power Platform-tjenester, der viser en brugergrænseflade på internettet. Webfrontend-klyngen leverer programmets eller tjenestens startside i brugerens browser. Den bruger Microsoft Entra til at godkende klienter i første omgang og angive tokener for efterfølgende klientforbindelser til Power Platform-backend-tjenesten.

En webfrontend-klynge består af et ASP.NET-websted, der kører i Azure App Service Environment. Når en bruger besøger en Power Platform-tjeneste eller et program, får klientens DNS-tjeneste måske det mest relevante (som regel nærmeste) datacenter fra Azure Traffic Manager. Du kan finde flere oplysninger i Metode til routing af trafik for ydeevne til Azure Traffic Manager.

Webfrontend-klyngen administrerer logon- og godkendelsessekvensen. Den anskaffer en Microsoft Entra-adgangstoken, når brugeren er godkendt. Tokenet fortolkes af ASP.NET-komponenten for at afgøre, hvilken organisation brugeren tilhører. Komponenten konsulterer derefter den globale Power Platform-backend-tjeneste for at angive den browser, hvis backend-klynge indeholder organisationens lejer. Efterfølgende klientinteraktioner udføres direkte med backend-klyngen uden webfrontend-klyngen som mellemled.

Browseren henter statiske ressourcer, f.eks. .js-, .css- og billedfiler, primært fra et Azure Content Delivery Network (CDN). Udrulning af suveræne offentlige myndigheders klynger er en undtagelse. Af overholdelseshensyn udelader disse installationer Azure CDN. De bruger i stedet en webfrontend-klynge fra et kompatibelt område til at være vært for statisk indhold.

Power Platform-backend-klynge

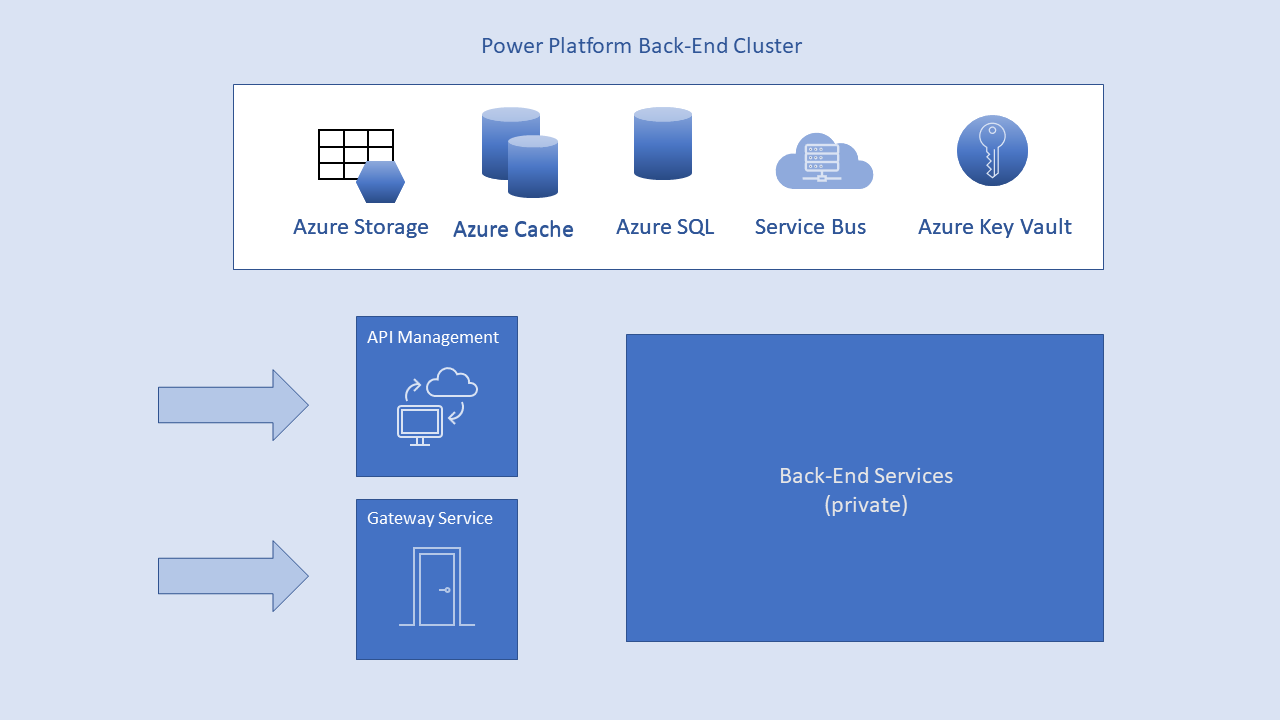

Backend-klyngen er grundstenen i alle de funktioner, der findes i Power Platform-tjenesten. Den består af tjenesteslutpunkter, arbejdstjenester i baggrunden, databaser, cacher og andre komponenter.

Backend er tilgængelig i de fleste Azure-områder og installeres i nye områder, efterhånden som den bliver tilgængelige. Ét område kan være vært for flere klynger. Denne konfiguration giver Power Platform-tjenester ubegrænset vandret skalering, når de lodrette og vandrette skaleringsgrænser for en enkelt klynge er nået.

Backend-klynger er tilstandsbestemte. En backend-klynge er vært for alle data for alle de lejere, der er tildelt til den. Klyngen, der indeholder dataene for en bestemt lejer, kaldes lejerens startklynge. En godkendt brugers oplysninger om startklyngen leveres af den globale Power Platform-backend-service til webfrontend-klyngen. I webfrontenden bruges oplysningerne til at distribuere anmodninger til lejerens backend-startklynge.

Lejermetadata og -data lagres inden for klyngens grænser. Undtagelsen er datareplikering til en sekundær backend-klynge, der er placeret i et parret område i samme Azure-geografiske område. Den sekundære klynge fungerer som reserve i tilfælde af regionalt udfald og er ellers altid passiv. Mikrotjenester, der kører på forskellige maskiner i klyngens virtuelle netværk, fungerer også som backend-funktionalitet. Der er kun adgang til to af disse mikrotjenester fra det offentlige internet:

- Gatewaytjeneste

- Azure API Management

Power Platform Premium-infrastruktur

Power Platform Premium giver adgang til et udvidet sæt connectorer som en betalt service. Power Platform-udviklere er ikke begrænset til brug af Premium-connectorer, men det er appbrugere. Brugere af en app, der inkluderer Premium-connectorer, skal have den rette licens for at få adgang til dem. Power Platform-backend-tjenesten bestemmer, om en bruger har adgang til Premium-connectorer.

Mobilplatforme

Power Platform understøtter Android, iOS og Windows-programmer (UWP). Sikkerhedsovervejelser i forbindelse med mobilapps er opdelt i to kategorier:

- Enhedskommunikation

- Appen og dataene på enheden

Enhedskommunikation

Power Platform-mobilapps bruger de samme forbindelses- og godkendelsessekvenser, der bruges af browsere. Android- og iOS-apps åbner en browsersession i appen. Windows-apps bruger en mægler til at oprette en kommunikationskanal med Power Platform-tjenesterne til logonprocessen.

I følgende tabel vises understøttelse af certifikatbaseret godkendelse (CBA) for mobilapps:

| CBA-understøttelse | iOS | Android | Vinduer |

|---|---|---|---|

| Log på tjenesten | Understøttet | Understøttet | Ikke understøttet |

| SSRS ADFS i det lokale miljø (opret forbindelse til SSRS-server) | Ikke understøttet | Understøttet | Ikke understøttet |

| SSRS-app-proxy | Understøttet | Understøttet | Ikke understøttet |

Mobilapps kommunikerer aktivt med Power Platform-tjenesterne. Statistikker over brug af apps og lignende data overføres til tjenester, der overvåger forbrug og aktivitet. Der medtages ingen kundedata.

Appen og dataene på enheden

Mobilappen og de data, den kræver, gemmes sikkert på enheden. Microsoft Entra og opdateringstokener lagres ved hjælp af branchestandard for sikkerhedsforanstaltninger.

Data, der er cachelagret på enheden, omfatter appdata, brugerindstillinger og dashboards og rapporter, der er tilgået i tidligere sessioner. Cachen gemmes i en sandkasse i et internt lager. Cachen er kun tilgængelig for appen og kan krypteres af operativsystemet.

- iOS: Kryptering sker dette automatisk, når brugeren angiver en adgangskode.

- Android: Kryptering kan konfigureres i indstillingerne.

- Windows: Kryptering håndteres af BitLocker.

Microsoft Intune-kryptering på filniveau kan bruges til at forbedre datakryptering. Intune er en softwaretjeneste, der leverer styring af mobilenheder og programmer. Alle tre mobilplatforme understøtter Intune. Når Intune er aktiveret og konfigureret, krypteres data på mobilenheden, og Power Platform-appen kan ikke installeres på et SD-kort.

Windows-appen understøtter også Windows Information Protection (WIP).

Cachelagrede data slettes, når brugeren:

- fjerner appen

- logger af Power Platform-tjenesten

- ikke har logget på, når ændring af en adgangskode eller et token udløber

Geografisk placering aktiveres eller deaktiveres eksplicit af brugeren. Hvis indstillingen er aktiveret, gemmes geografiske data ikke på enheden, og de deles ikke med Microsoft.

Meddelelser aktiveres eller deaktiveres eksplicit af brugeren. Hvis meddelelser er aktiveret, understøtter Android og iOS ikke krav om geografisk dataopbevaring.

Power Platform-mobiltjenesterne har ikke adgang til andre programmapper eller filer på enheden.

Nogle tokenbaserede godkendelsesdata er tilgængelige for andre Microsoft-apps, f.eks. Authenticator, for at aktivere enkeltlogon. Disse data administreres af SDK til Microsoft Entra-godkendelsesbiblioteket.

Relaterede artikler

Godkende Power Platform-tjenester

Oprette forbindelse til og godkende datakilder

Datalager i Power Platform

Ofte stillede spørgsmål om Power Platform-sikkerhed

Se også

- Sikkerhed i Microsoft Dataverse

- Vilkår for Microsofts onlinetjenester

- Erklæring om beskyttelse af personlige oplysninger for Microsoft Enterprise

- Tillæg om databeskyttelse

- Praksis for Microsoft Security Development Lifecycle

- Metode til routing af trafik for ydeevne til Azure Traffic Manager

- Microsoft Intune

- Windows Information Protection (WIP)