Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Power Platform behandler både personlige data og kundedata. Få mere at vide om personlige data og kundedata i Microsoft Sikkerhedscenter.

Dataopbevaring

En Microsoft Entra-lejer gemmer oplysninger, der er relevante for en organisation og dens sikkerhed. Når en Microsoft Entra-lejer tilmelder sig Power Platform-tjenester, knyttes lejerens valgte land eller område til det mest relevante geografiske Azure-område, hvor en Power Platform-installation findes. Power Platform gemmer kundedata i lejerens tildelte geografiske Azure-område, eller det hjemmegeografiske område, medmindre organisationer installerer tjenester i flere områder.

Nogle organisationer har en global tilstedeværelse. En virksomhed kan f.eks. have hovedkontor i USA, men den gør forretninger i Australien. Det kan være nødvendigt at gemme visse Power Platform-data i Australien for at overholde de lokale regler. Når Power Platform-tjenester installeres i mere end ét Azure-geografisk område, kaldes det en multi-geografisk installation. I så fald er det kun de miljørelaterede metadata, der gemmes i det hjemmegeografiske område. Alle metadata og produktdata i det pågældende miljø lagres i det eksterne geografiske område.

Power Platform-tjenester er tilgængelige i visse geografiske Azure-områder. Du kan finde flere oplysninger om, hvor Power Platform-tjenester er tilgængelige, hvor dine data gemmes og replikeres til for at gøre dem mere robuste, og hvordan de bruges, i Microsoft Sikkerhedscenter. Forpligtelser i forbindelse med placeringen inaktive kundedata findes under Vilkår for databehandling i Servicevilkår for Microsofts onlinetjenester. Microsoft leverer også datacentre til nationale enheder.

Datahåndtering

I dette afsnit beskrives, hvordan Power Platform-kundedata lagres, behandles og overføres.

Inaktive data

Medmindre andet er angivet i dokumentationen, forbliver kundedata i deres oprindelige kilde (f.eks. Dataverse eller SharePoint). Power Platform-apps gemmes i Azure Storage som en del af et miljø. Data i mobilapps krypteres og gemmes i SQL Express. I de fleste tilfælde bruger apps Azure Storage til at opbevare Power Platform-servicedata og Azure SQL Database til at bevare servicemetadataene. De data, som er indtastet af appbrugere, gemmes i de respektive datakilder for tjenesten, for eksempel Dataverse.

Power Platform krypterer som standard alle vedvarende data ved hjælp af Microsoft-administrerede nøgler. Kundedata, der gemmes i Azure SQL Database, krypteres fuldt ud ved hjælp af teknologien Transparent Data Encryption (TDE) i Azure SQL. Kundedata, der lagres i Azure Blob Storage, krypteres ved hjælp af Azure Storage Encryption.

Data under behandling

Data behandles, når de enten bruges af et interaktivt scenario, eller når en baggrundsproces, for eksempel en opdatering, behandler disse data. Power Platform indlæser data under behandling i hukommelsen for en eller flere tjenestearbejdsbelastninger. For at lette arbejdsbelastningens funktionalitet er data, der lagres i hukommelsen, ikke krypteret.

Data i transit

Power Platform krypterer al indgående HTTP-trafik ved hjælp af TLS 1.2 eller nyere. Anmodninger, der forsøger at bruge TLS 1.1 eller lavere, afvises.

Avancerede sikkerhedsfunktioner

Nogle af de avancerede sikkerhedsfunktioner i Power Platform kan have specifikke licenskrav.

Servicemærker

Et tjenestemærke er en gruppe IP-adressepræfikser fra en bestemt Azure-tjeneste. Du kan bruge servicemærker til at definere adgangskontroller for netværk i netværkssikkerhedsgrupper eller Azure Firewall.

Servicemærker er med til at minimere kompleksiteten af hyppige opdateringer af regler for netværkssikkerhed. Du kan bruge servicemærker i stedet for bestemte IP-adresser, når du opretter sikkerhedsregler, der f.eks. tillader eller afviser trafik for den tilknyttede tjeneste.

Microsoft administrerer adressepræfikserne i tjenestemærket og opdaterer det automatisk, efterhånden som adresser ændres. Du kan finde flere oplysninger i Azure IP-områder og servicemærker – offentlig cloud.

Datapolitikker

Power Platform indeholder omfattende datapolitikfunktioner , der kan hjælpe med at administrere datasikkerhed.

IP-begrænsning for delte lageradgangssignaturer (SAS)

Bemærk

Før en af disse SAS-funktioner aktiveres, skal kunderne først give adgang til domænet https://*.api.powerplatformusercontent.com, ellers virker de fleste SAS-funktioner ikke.

Dette funktionssæt er lejerspecifikke funktioner, der begrænser SAS-tokener (Storage Shared Access Signature), og de styres via en menu i Power Platform Administration. Denne indstilling begrænser, hvem der baseret på IP (IPv4 og IPv6) kan bruge SAS-virksomhedstokens.

Du kan finde disse indstillinger i et miljøs Privatliv + Sikkerhed-indstillinger i Administration. Du skal slå indstillingen Aktivér IP-adressebaseret SAS-regel (Storage Shared Access Signature).

Administratorer kan vælge en af disse fire indstillinger:

| Mulighed | Indstilling | Description |

|---|---|---|

| 0 | Kun IP-binding | Derved begrænses SAS-nøglerne til den anmodendes IP-adresse. |

| 2 | Kun IP-firewall | Derved begrænses brugen af SAS-nøgler til kun at fungere inden for et angivet interval for administratorer. |

| 3 | IP-binding og firewall | Derved begrænses brugen af SAS-nøgler til kun at inden for et angivet interval for administratorer og kun for den anmodendes IP-adresse. |

| 4 | IP-binding eller firewall | Gør det muligt at bruge SAS-nøgler inden for det angivne område. Hvis anmodningen kommer uden for området, anvendes IP-binding. |

Bemærk

Administratorer, der vælger at tillade IP-firewall (mulighed 2, 3 og 4 angivet i tabellen ovenfor), skal angive både IPv4- og IPv6-intervallerne for deres netværk for at sikre korrekt dækning af deres brugere.

Advarsel!

Mulighed 1 og 3 bruger IP-binding, som ikke fungerer korrekt, hvis kunderne har gateways, der er aktiveret med IP-puljer, Omvendt proxy eller Oversættelse af netværksadresser (NAT), som bruges i deres netværk. Dette resulterer i, at en brugers IP-adresse ændres for ofte til, at en anmoder pålideligt kan have den samme IP mellem SAS' læse-/skriveoperationer.

Mulighed 2 og 4 fungerer efter hensigten.

Produkter, der gennemtvinger IP-binding, når de er aktiveret:

- Dataverse

- Power Automate

- Brugerdefinerede forbindelseskomponenter

- Power Apps

Påvirkning fra brugeroplevelsen

Når en bruger, der ikke overholder et miljøs IP-adressebegrænsninger, åbner en app: Brugere får en fejlmeddelelse, der henviser til et generisk IP-problem.

Når en bruger, der overholder IP-adressebegrænsningerne, åbner en app: Følgende hændelser indtræffer:

- Brugerne får muligvis vist et banner, der hurtigt forsvinder, så brugerne ved, at der er angivet en IP-indstilling, og som kan kontakte administratoren for at få flere oplysninger eller opdatere sider, der mister forbindelsen.

- På grund af den IP-validering, som denne sikkerhedsindstilling bruger, vil nogle af funktionerne muligvis udføre langsommere, end hvis de blev deaktiveret.

Opdater indstillinger via programmering

Administratorer kan bruge automatisering til at indstille og opdatere både IP-binding versus firewallindstilling, det IP-område, der er på listen over tilladte, og til/fra-knappen Logføring. Få mere at vide i Selvstudium: Opret, opdater og vis indstillinger for miljøadministration.

Logføring af SAS-kald

Med denne indstilling logføres alle SAS-opkald i Power Platform i Purview. Logføringen viser de relevante metadata for alle oprettelses- og brugshændelser og kan aktiveres uafhængigt af ovenstående IP-begrænsninger for SAS. Power Platform -tjenester onboarder i øjeblikket SAS-kald i 2024.

| Feltnavn | Feltbeskrivelse |

|---|---|

| response.status_message | Angiver, om hændelsen blev gennemført eller ej: SASSuccess eller SASAuthorizationError. |

| response.status_code | Angiver, om hændelsen blev gennemført eller ej: 200, 401 eller 500. |

| ip_binding_mode | IP-bindingstilstand, der er indstillet af en lejeradministrator, hvis den er slået til. Gælder kun for SAS-oprettelseshændelser. |

| admin_provided_ip_ranges | Eventuelle IP-områder, der er angivet af en lejeradministrator. Gælder kun for SAS-oprettelseshændelser. |

| computed_ip_filters | Det endelige sæt IP-filtre, der er bundet til SAS-URI'er, er baseret på IP-bindingstilstand og de intervaller, der er angivet af en lejeradministrator. Gælder for både oprettelses- og brugshændelser for SAS. |

| analytics.resource.sas.uri | De data, der blev gjort forsøgt på at få adgang til eller blev oprettet. |

| enduser.ip_address | Den offentlige IP på den person, der ringer op. |

| analytics.resource.sas.operation_id | Det entydige id fra oprettelseshændelsen. Når du søger efter dette, vises alle de brugs- og oprettelseshændelser, der er relateret til SAS-opkald fra oprettelseshændelsen. Knyttes til responsheaderen "x-ms-sas-operation-id". |

| request.service_request_id | Entydigt id fra anmodningen eller svaret og kan bruges til at slå en enkelt post op. Knyttes til responsheaderen "x-ms-service-request-id". |

| version | Version af dette logskema. |

| type | Generisk svar. |

| analytics.activity.name | Typen af aktivitet denne hændelse var: Oprettelse eller brug. |

| analytics.activity.id | Entydigt post-id i Purview. |

| analytics.resource.organization.id | Id for organisation |

| analytics.resource.environment.id | Miljø-id |

| analytics.resource.tenant.id | Lejer-id |

| enduser.id | GUID'et fra Microsoft Entra ID for opretteren af oprettelseshændelsen. |

| enduser.principal_name | Opretterens UPN/mailadresse. For brugshændelser er dette et generisk svar: "system@powerplatform". |

| enduser.role | Generisk respons: Regulær for oprettelseshændelser og System for brugshændelser. |

Slå Purview-overvågningslog til

Hvis logfilerne skal vises i din Purview-forekomst, skal du først tilmelde dig den for hvert miljø, du vil have logfiler for. Denne indstilling kan opdateres i Power Platform Administration af en lejeradministrator.

- Log på Power Platform Administration med lejeradministratorlegitimationsoplysninger.

- Vælg Administrer i navigationsruden.

- Vælg Miljøer i ruden Administration.

- Vælg det miljø, som du vil aktivere administratorlogføring for.

- Vælg Indstillinger på kommandolinjen.

- Vælg Produkt>Beskyttelse af personlige oplysninger og sikkerhed.

- Under SAS-sikkerhedsindstillinger (Shared Access Signature) til lager (forhåndsversion) skal du aktivere funktionen Aktivér SAS-logføring i Purview.

Søge i overvågningslogge

Lejeradministratorer kan bruge Purview til at se overvågningslogfiler, der er udsendt til SAS-operationer, og kan selv diagnosticere fejl, der kan returneres i IP-valideringsproblemer. Purview-logfiler er den mest pålidelige løsning.

Brug følgende trin til at diagnosticere problemer eller bedre forstå SAS-brugsmønstre i din lejer.

Sørg for, at logføring af overvågning er slået til for miljøet. Se Slå Purview-overvågningslog til.

Gå til Microsoft Purview-overholdelsesportal, og log på med lejeradministratorens legitimationsoplysninger.

Vælg Overvåg i venstre navigationsrude. Hvis denne indstilling ikke er tilgængelig for dig, betyder det, at den bruger, der er logget på, ikke har administratoradgang til at forespørge på overvågningslogfiler.

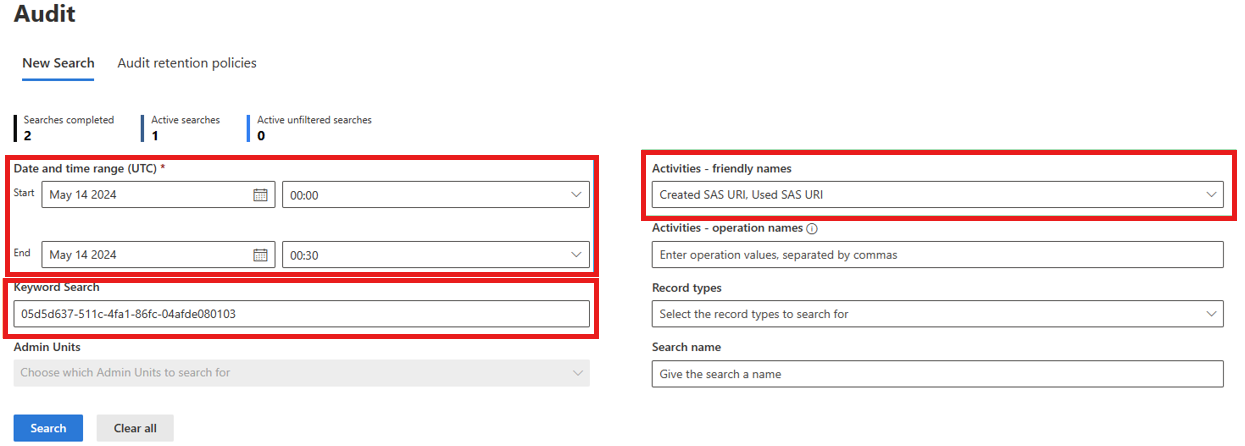

Vælg datoen og tidsintervallet i UTC for at søge efter logfiler. Det kan f.eks. være, når Fejlen Forbudt 403 med fejlkoden unauthorized_caller blev returneret.

Søg i Aktiviteter - brugervenlige navne efter Power Platform-lagerhandlinger på rullelisten, og vælg Oprettet SAS-URI og Brugt SAS-URI.

Angiv et nøgleord i Søgeordssøgning. Se Kom godt i gang med søgning i dokumentationen til Purview for at få mere at vide om dette felt. Du kan bruge en værdi fra et hvilket som helst af de felter, der er beskrevet i tabellen ovenfor, afhængigt af dit scenarie, men nedenfor er de anbefalede felter at søge på (i prioriteret rækkefølge):

- Værdien af x-ms-service-request-id-svarheader. Dette filtrerer resultaterne til én SAS URI-oprettelseshændelse eller én SAS URI-brugshændelse, afhængigt af hvilken anmodningstype headeren er fra. Det er nyttigt, når du undersøger en 403 Forbidden fejl, der returneres til brugeren. Det kan også bruges til at få fat i powerplatform.analytics.resource.sas.operation_id-værdien.

- Værdien af x-ms-sas-operation-id-svarheader. Dette filtrerer resultaterne til én SAS URI-oprettelseshændelse og en eller flere brugshændelser for den pågældende SAS URI, afhængigt af hvor mange gange den blev åbnet. Den knyttes til feltet powerplatform.analytics.resource.sas.operation_id.

- Hel eller delvis SAS URI minus signaturen. Dette kan returnere mange SAS URI-oprettelser og mange SAS URI-brugshændelser, fordi det er muligt at anmode om den samme URI til oprettelse så mange gange som nødvendigt.

- Opkalders IP-adresse. Returnerer alle oprettelses- og brugshændelser for den pågældende IP.

- Miljø-id. Dette kan returnere et stort datasæt, der kan spænde over mange forskellige tilbud af Power Platform, så undgå det, hvis det er muligt, eller overvej at indsnævre søgevinduet.

Advarsel!

Vi anbefaler, at du ikke søger efter brugerens hovednavn eller objekt-id, da disse kun overføres til oprettelseshændelser, ikke brugshændelser.

Vælg Søg, og vent på, at resultaterne vises.

Advarsel!

Logindtagelse i Purview kan være forsinket i op til en time eller mere, så husk det, når du søger efter nylige begivenheder.

Fejlfinding af fejlen 403 Forbidden/unauthorized_caller

Du kan bruge oprettelses- og brugslogfiler til at finde ud af, hvorfor et kald vil resultere i Fejlen Forbudt 403 med en unauthorized_caller-fejlkode.

- Find logfiler i Purview som beskrevet i det foregående afsnit. Overvej at bruge enten x-ms-service-request-id eller x-ms-sas-operation-id fra svaroverskrifterne som søgeord.

- Åbn brugshændelsen Brugt SAS-URI, og se efter feltet powerplatform.analytics.resource.sas.computed_ip_filters under PropertyCollection. Dette IP-interval er, hvad SAS-opkaldet bruger til at afgøre, om anmodningen er godkendt til at fortsætte eller ej.

- Sammenlign denne værdi med feltet IP-adresse i loggen, hvilket burde være tilstrækkeligt til at afgøre, hvorfor anmodningen mislykkedes.

- Hvis du mener, at værdien af powerplatform.analytics.resource.sas.computed_ip_filters er forkert, skal du fortsætte med de næste trin.

- Åbn oprettelseshændelsen Oprettet SAS-URI ved at søge ved hjælp af x-ms-sas-operation-id-svarheaderværdien (eller værdien af powerplatform.analytics.resource.sas.operation_id-feltet fra oprettelsesloggen).

- Hent værdien af powerplatform.analytics.resource.sas.ip_binding_mode-feltet. Hvis den mangler eller er tom, betyder det, at IP-binding ikke var slået til for det pågældende miljø på tidspunktet for den pågældende anmodning.

- Hent værdien af powerplatform.analytics.resource.sas.admin_provided_ip_ranges. Hvis den mangler eller er tom, betyder det, at IP-firewallintervaller ikke var angivet for det pågældende miljø på tidspunktet for den pågældende anmodning.

- Hent værdien af powerplatform.analytics.resource.sas.computed_ip_filters, som skal være identisk med brugshændelsen og udledes på baggrund af IP-bindingstilstand og IP-firewallintervaller, der leveres af administratoren. Se afledningslogikken i Datalager og styring i Power Platform.

Disse oplysninger hjælper lejeradministratorer med at rette eventuelle fejlkonfigurationer i miljøets IP-bindingsindstillinger.

Advarsel!

Det kan tage mindst 30 minutter, før ændringer af miljøindstillingerne for SAS IP-binding træder i kraft. Det kan være mere, hvis partnerteams har deres egen cache.

Relaterede artikler

Oversigt over sikkerhed

Godkende Power Platform-tjenester

Oprette forbindelse til og godkende datakilder

Ofte stillede spørgsmål om Power Platform-sikkerhed