So hilft Ihnen Defender for Cloud Apps beim Schutz Ihrer Google Cloud Platform (GCP)-Umgebung

Google Cloud Platform ist ein IaaS-Anbieter, mit dem Ihre Organisation ihre gesamten Workloads in der Cloud hosten und verwalten kann. Die Nutzung der Infrastruktur in der Cloud hat jedoch die Kehrseite, dass kritische Ressourcen Ihrer Organisation Bedrohungen ausgesetzt sein können. Anfällige Ressourcen sind Speicherinstanzen mit potenziell vertraulichen Informationen, Computerressourcen, die einige Ihrer wichtigsten Anwendungen, Ports und virtuellen privaten Netzwerke betreiben, die den Zugriff auf Ihre Organisation ermöglichen.

Durch die Verbindung von GCP mit Defender for Cloud Apps können Sie Ihre Ressourcen sichern und potenzielle Bedrohungen erkennen, indem Sie administrative und Anmeldeaktivitäten überwachen und über mögliche Brute-Force-Angriffe, die böswillige Verwendung eines privilegierten Benutzerkontos und ungewöhnliche Löschungen von VMs benachrichtigen.

Größte Bedrohungen

- Missbrauch von Cloudressourcen

- Kompromittierte Konten und Insiderbedrohungen

- Datenlecks

- Fehlkonfiguration von Ressourcen und unzureichende Zugriffssteuerung

So hilft Ihnen Defender for Cloud Apps beim Schutz Ihrer Umgebung

- Erkennen von Cloudbedrohungen, kompromittierten Konten und böswilligen Insidern

- Verwenden des Überwachungspfads von Aktivitäten für forensische Untersuchungen

GCP mit integrierten Richtlinien und Richtlinienvorlagen steuern

Sie können die folgenden integrierten Richtlinienvorlagen verwenden, um potenzielle Bedrohungen zu erkennen und zu melden:

| Typ | Name |

|---|---|

| Integrierte Anomalieerkennungsrichtlinie | Aktivitäten von anonymen IP-Adressen Aktivität aus selten verwendetem Land Aktivität von verdächtigen IP-Adressen Unmöglicher Ortswechsel Aktivität, die vom beendeten Benutzer ausgeführt wird (erfordert Microsoft Entra-ID als IdP) Mehrere fehlerhafte Anmeldeversuche Ungewöhnliche Administratoraktivitäten Mehrere Aktivitäten zum Löschen von VMs Mehrere ungewöhnliche VM-Erstellungsaktivitäten (Vorschau) |

| Aktivitätsrichtlinienvorlage | Änderungen an Ressourcen der Compute-Engine Änderungen an der StackDriver-Konfiguration Änderungen an Speicherressourcen Änderungen am virtuellen privaten Netzwerk Anmeldung von einer riskanten IP-Adresse |

Weitere Informationen zum Erstellen von Richtlinien finden Sie unter Erstellen einer Richtlinie.

Automatisieren von Governance-Kontrollen

Neben der Überwachung potenzieller Bedrohungen können Sie die folgenden GCP-Governanceaktionen anwenden und automatisieren, um erkannte Bedrohungen zu beheben:

| Typ | Aktion |

|---|---|

| Benutzer-Governance | – Benutzer*innen müssen das Passwort auf Google zurücksetzen (erfordert eine verbundene verknüpfte Google Workspace-Instanz) – Benutzer*in sperren (erfordert eine verbundene Google Workspace-Instanz) – Benutzer*in über die Warnung benachrichtigen (über Microsoft Entra ID) – Benutzer müssen sich erneut anmelden (über Microsoft Entra-ID) – Benutzer sperren (über Microsoft Entra-ID) |

Weitere Informationen zum Beheben von Bedrohungen aus Apps finden Sie unter Verwalten verbundener Apps.

Echtzeit-Schutz von GCP

Überprüfen Sie unsere bewährten Methoden zum Sichern und Zusammenarbeiten mit externen Benutzern und zum Blockieren und Schützen des Downloads vertraulicher Daten auf nicht verwaltete oder riskante Geräte.

Verbinden von Google Cloud Platform und Microsoft Defender for Cloud Apps

Dieser Abschnitt enthält Anweisungen zum Verbinden von Microsoft Defender für Cloud Apps mit Ihrem vorhandenen Google Cloud Platform (GCP)-Konto mithilfe der Connector-APIs. Diese Verbindung gibt Ihnen Einblick in und Kontrolle über die GCP-Nutzung. Informationen darüber, wie Defender for Cloud Apps GCP schützt, finden Sie unter Schutz von GCP.

Es wird empfohlen, ein dediziertes Projekt für die Integration zu verwenden und den Zugriff auf das Projekt einzuschränken, um eine stabile Integration sicherzustellen und Löschungen/Änderungen des Einrichtungsvorgangs zu verhindern.

Hinweis

Die Anweisungen zum Verbinden Ihrer GCP-Umgebung zur Überwachung basieren auf den Empfehlungen von Google für die Nutzung gesammelter Protokolle. Die Integration nutzt Google StackDriver sowie weitere Ressourcen, die sich auf Ihre Abrechnung auswirken können. Folgende Ressourcen werden genutzt:

- Zusammengeführte Export-Senke – Organisationsebene

- Pub/Sub-Thema – GCP-Projektebene

- Pub/Sub-Abonnement – GCP-Projektebene

Die Defender for Cloud Apps-Überwachungsverbindung importiert nur Administrator-Aktivitätsüberwachungsprotokolle; Datenzugriffs- und Systemereignisüberwachungsprotokolle werden nicht importiert. Weitere Informationen zu GCP-Protokollen finden Sie unter Cloud-Überwachungsprotokolle.

Voraussetzungen

Der integrierende GCP-Benutzer muss über die folgenden Berechtigungen verfügen:

- IAM- und Admin-Bearbeitungsberechtigung – Organisationsebene

- Projekterstellungs- und -bearbeitungsberechtigung

Sie können die GCP-Sicherheitsüberwachung mit Defender for Cloud Apps verbinden, um erhöhte Transparenz und Kontrolle über die Nutzung von GCP-Apps zu erhalten.

Konfigurieren der Google Cloud Platform

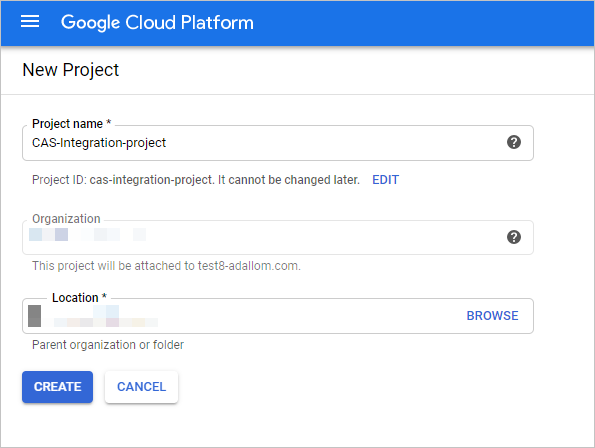

Erstellen eines dedizierten Projekts

Erstellen eines dedizierten Projekts in GCP in Ihrer Organisation, um die Isolation und Stabilität der Integration zu ermöglichen

Melden Sie sich mit Ihrem integrierten GCP-Benutzerkonto beim GCP-Portal an.

Wählen Sie Projekt erstellen, um ein Projekt zu erstellen.

Geben Sie dem Projekt auf dem Bildschirm Neues Projekt einen Namen, und wählen Sie Erstellen.

Aktivieren erforderliche APIs

Wechseln Sie zum dedizierten Projekt.

Wechseln Sie zur Registerkarte Bibliothek.

Suchen Sie die Cloudprotokollierungs-API, und wählen Sie sie aus. Wählen Sie dann auf der API-Seite AKTIVIEREN.

Suchen Sie die Cloud-Pub/Sub-API, und wählen Sie sie aus. Wählen Sie dann auf der API-Seite AKTIVIEREN.

Hinweis

Achten Sie darauf, nicht die Pub/Sub Lite-API auszuwählen.

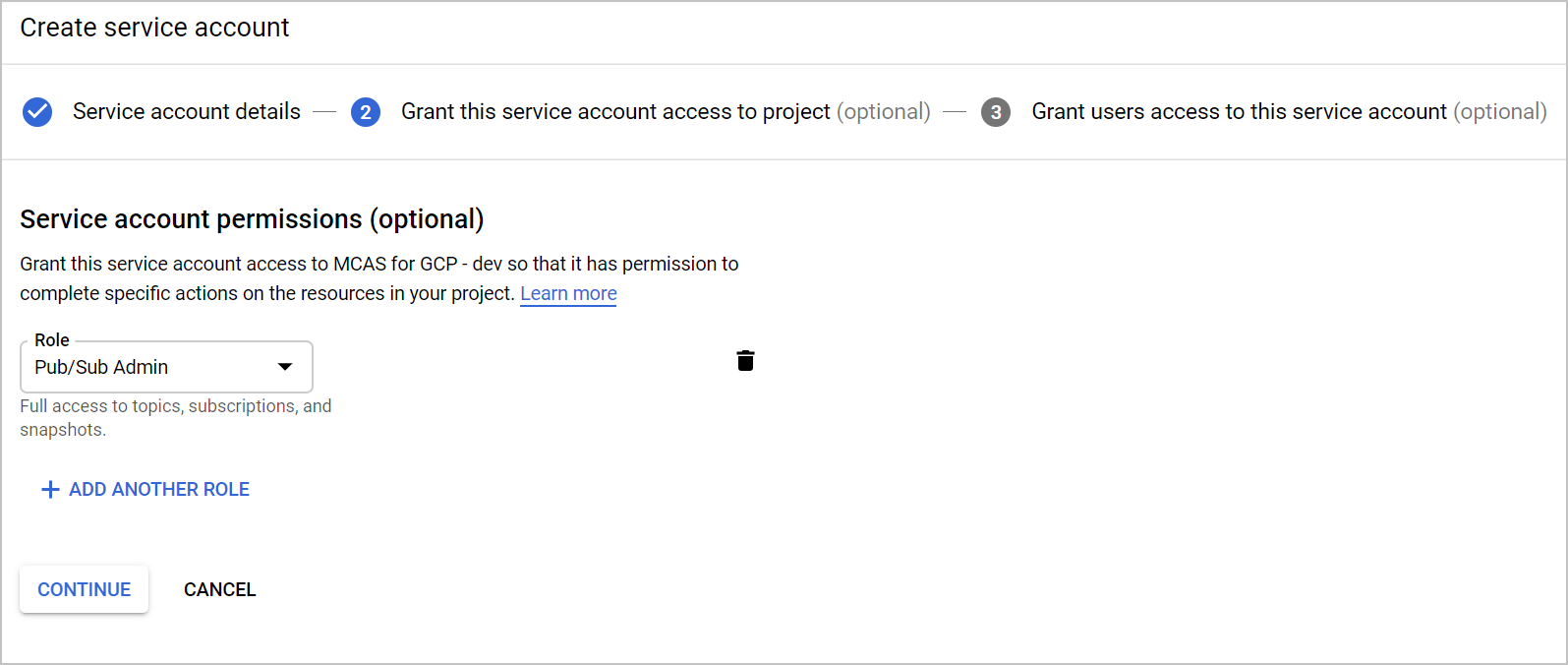

Erstellen eines dedizierten Dienstkontos für die Integration der Sicherheitsüberwachung

Wählen Sie unter IAM & Admin Dienstkonten aus.

Wählen Sie DIENSTKONTO ERSTELLEN, um ein dediziertes Dienstkonto zu erstellen.

Geben Sie einen Kontonamen ein, und wählen Sie dann Create (Erstellen) aus.

Geben Sie als RollePub/Sub-Administrator an, und wählen Sie dann Speichern.

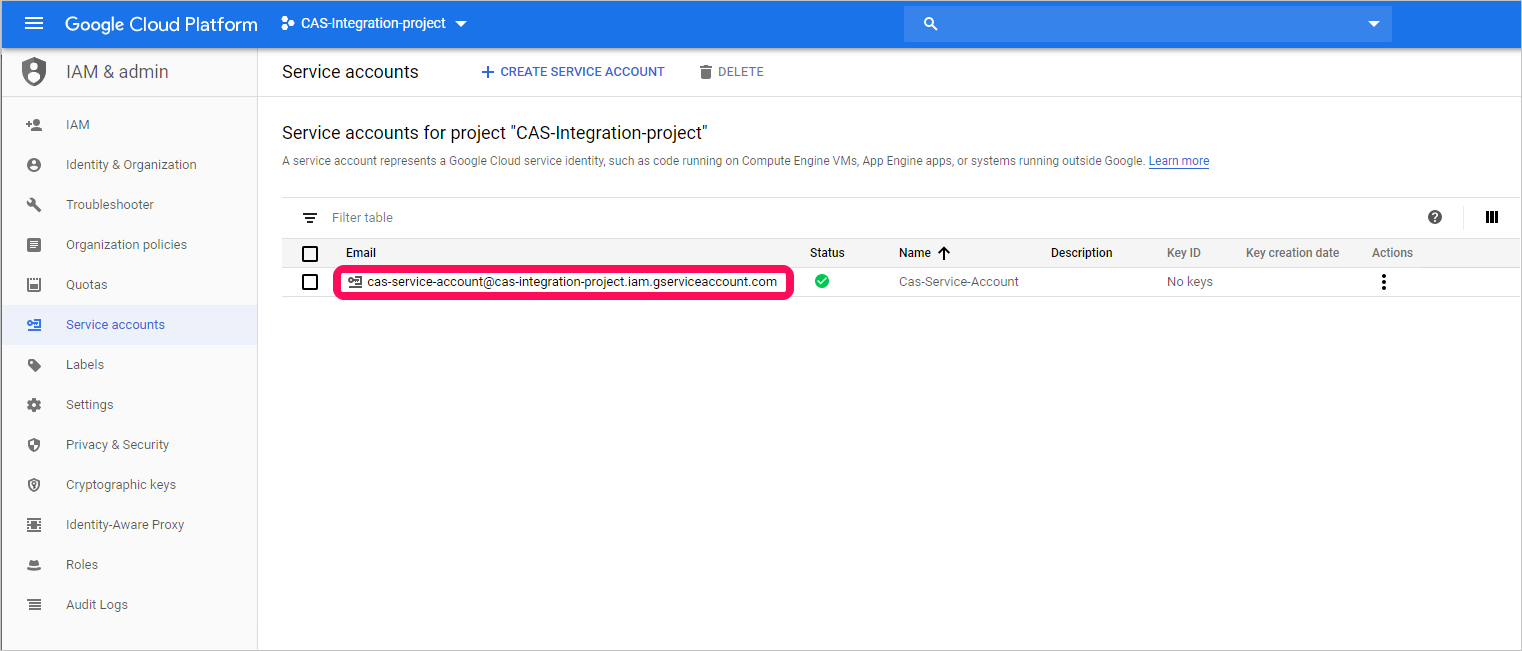

Kopieren Sie den E-Mail-Wert; Sie werden ihn später benötigen.

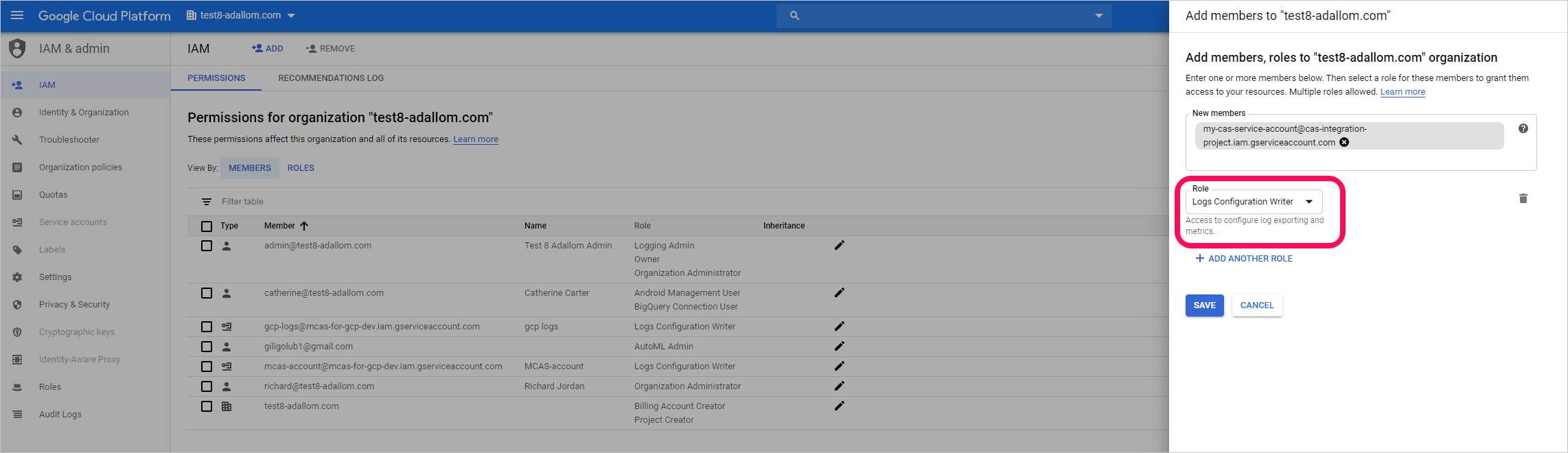

Wählen Sie unter IAM & Admin DIE Option IAM aus.

Wechseln Sie zur Organisationsebene.

Wählen Sie ADD (Hinzufügen) aus.

Fügen Sie im Feld Neue Mitglieder den E-Mail-Wert ein, den Sie zuvor kopiert haben.

Geben Sie als RolleErsteller von Protokollkonfigurationen an, und wählen Sie dann Seichern.

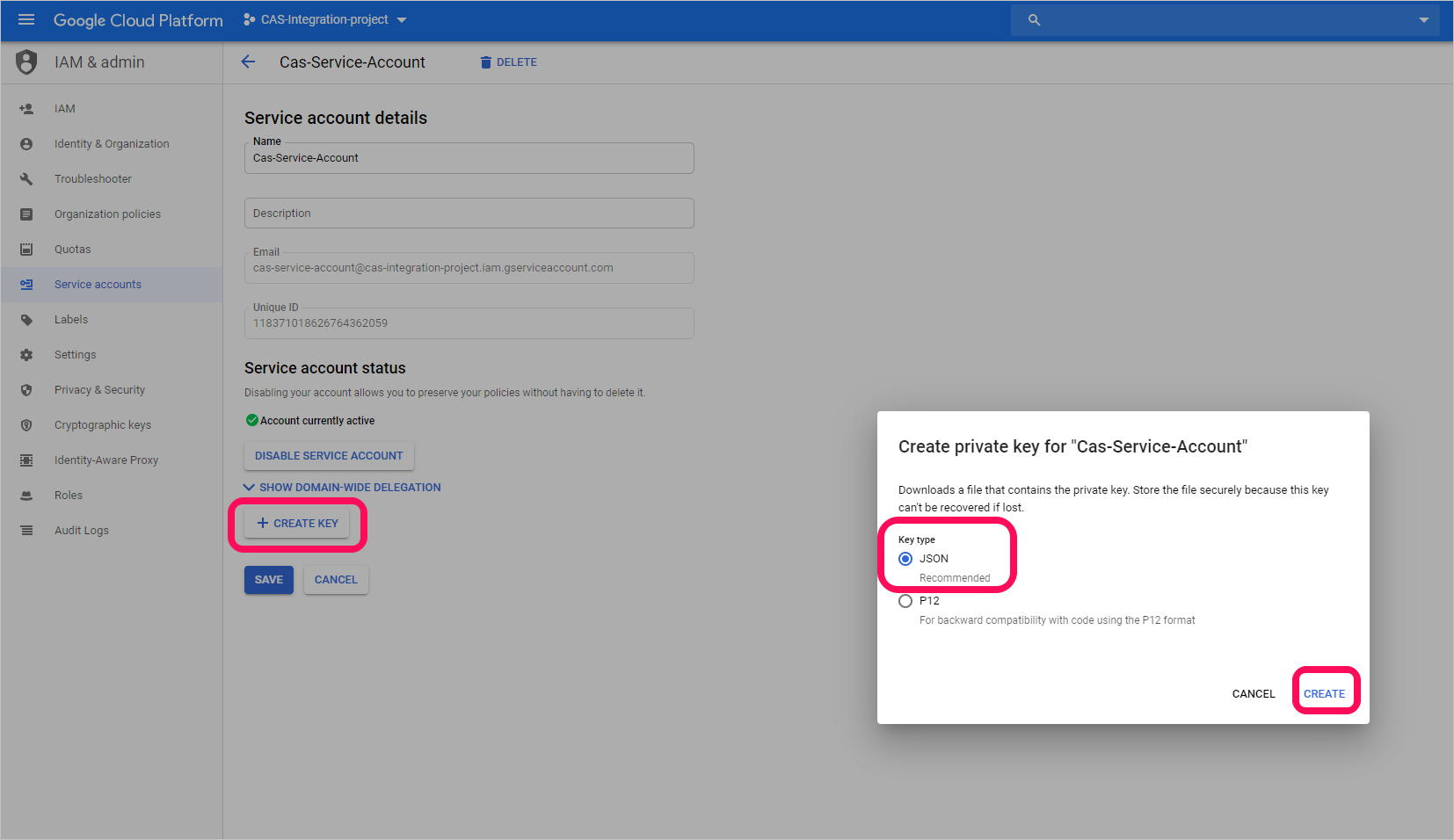

Erstellen Sie einen privaten Schlüssels für das dedizierte Dienstkonto

Wechseln Sie zur Projektebene.

Wählen Sie unter IAM & Admin Dienstkonten aus.

Öffnen Sie das dedizierte Dienstkonto, und wählen Sie Edit (Bearbeiten) aus.

Wählen Sie SCHLÜSSEL ERSTELLEN.

Wählen Sie auf dem Bildschirm Privaten Schlüssel erstellen die Option JSON und dann ERSTELLEN.

Hinweis

Sie benötigen die JSON-Datei, die später auf Ihr Gerät heruntergeladen wird.

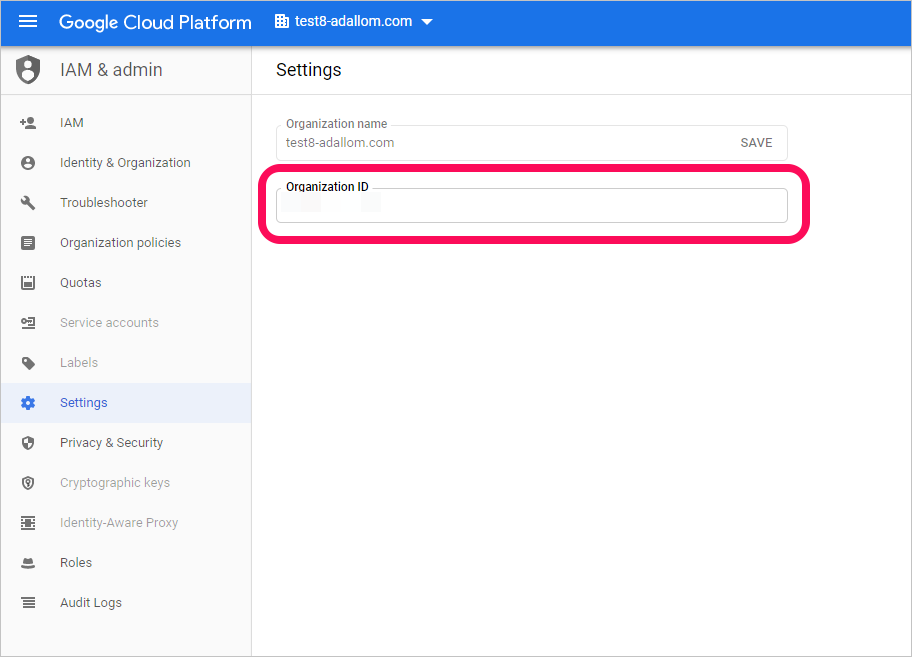

Abrufen Ihrer Organisations-ID

Notieren Sie sich Ihre Organisations-ID, Sie werden sie später benötigen. Weitere Informationen finden Sie unter Abrufen Ihrer Organisations-ID.

Verbinden der Google Cloud Platform-Überwachung mit Defender for Cloud Apps

In diesem Verfahren wird beschrieben, wie Sie die GCP-Verbindungsdetails hinzufügen, um die Google Cloud Platform-Überwachung mit Defender für Cloud Apps zu verbinden.

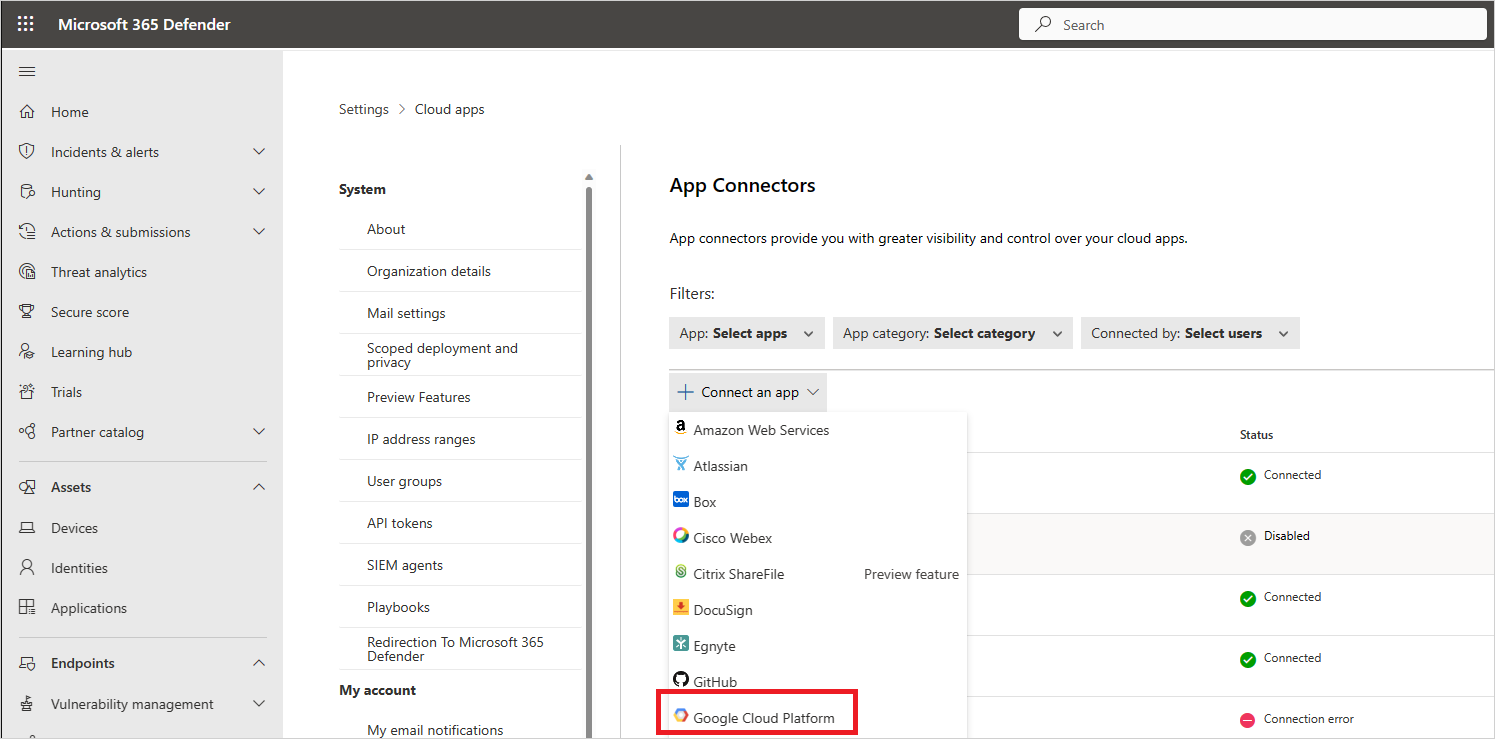

Wählen Sie im Microsoft Defender-Portal Einstellungen aus. Wählen Sie dann Cloud-Apps. Wählen Sie unter Verbundene Apps die Option App-Connectors.

Führen Sie auf der Seite App-Connectors eine der folgenden Aktionen aus, um die Anmeldedaten des GCP-Connectors bereitzustellen:

Hinweis

Es wird empfohlen, Ihre Google Workspace-Instanz zu verbinden, um von einer einheitlichen Benutzerverwaltung und Governance zu profitieren. Dies wird auch dann empfohlen, wenn Sie keine Google Workspace-Produkte verwenden und die GCP-Benutzer*innen über das Google Workspace-Benutzerverwaltungssystem verwaltet werden.

Neuer Connector

Wählen Sie +App verbinden und dann Google Cloud Platform.

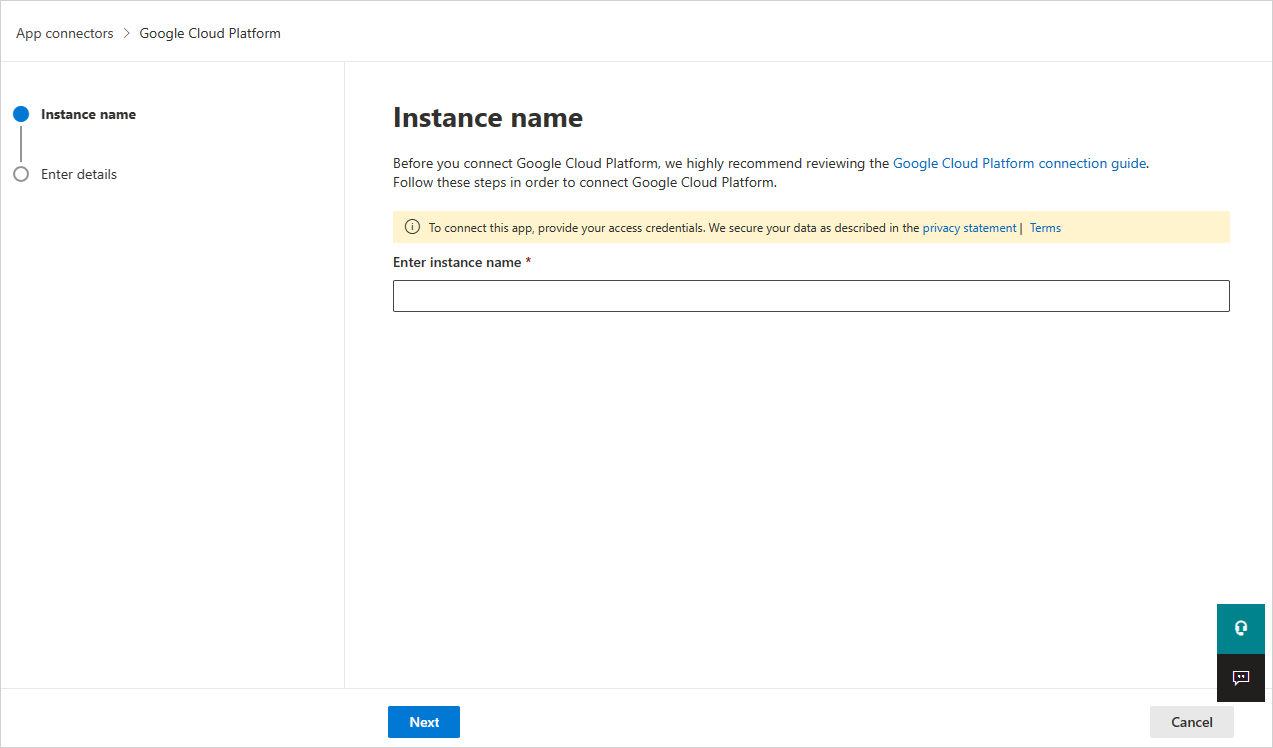

Geben Sie dem Connector im nächsten Fenster einen Namen, und wählen Sie Weiter.

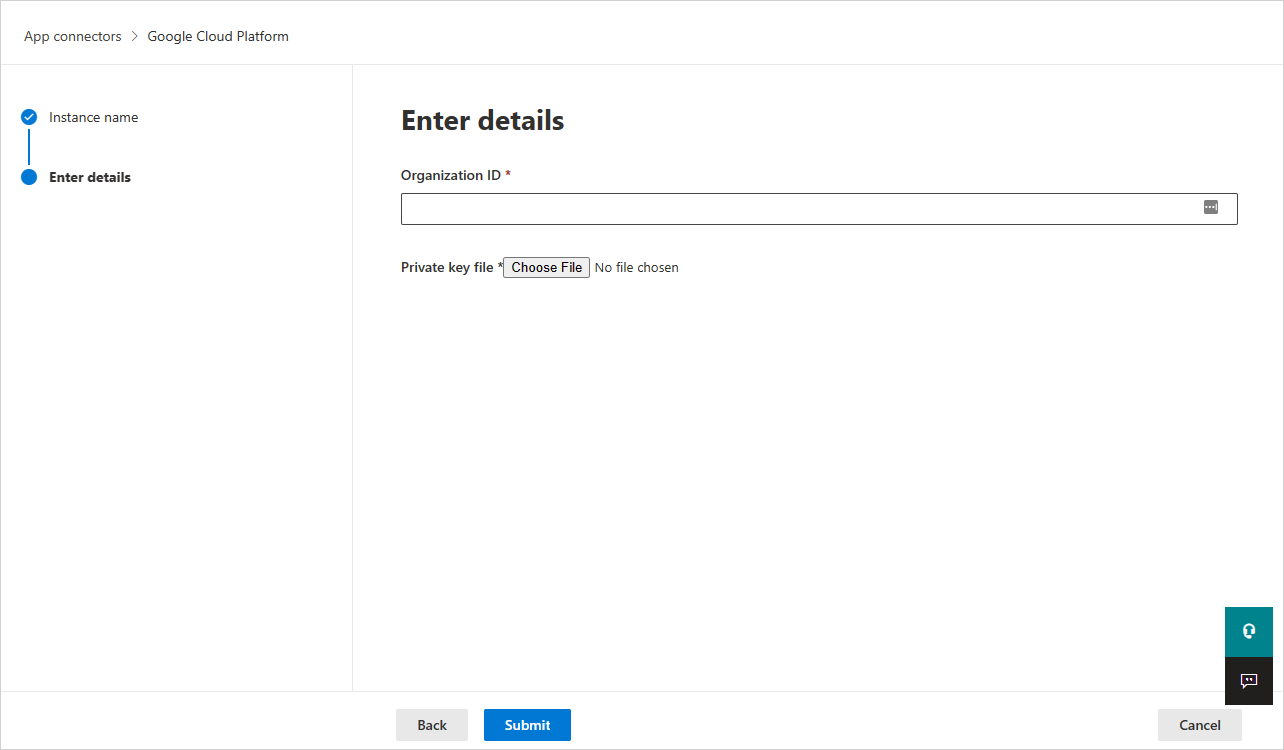

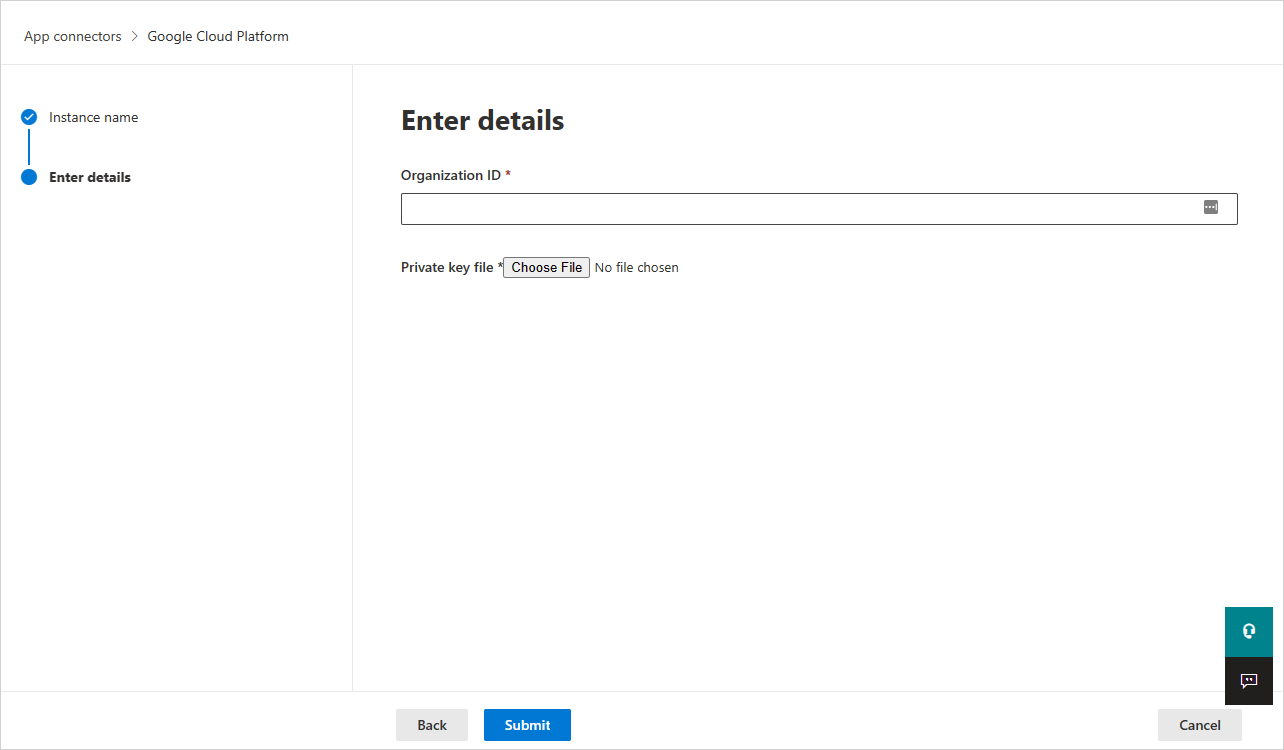

Führen Sie auf der Seite Details eingeben folgende Schritte aus, und klicken Sie dann auf Senden.

- Geben Sie im Feld Organisations-ID die Organisation ein, die Sie zuvor notiert haben.

- Navigieren Sie im Feld Datei für den privaten Schlüssel zu der JSON-Datei, die Sie zuvor heruntergeladen haben.

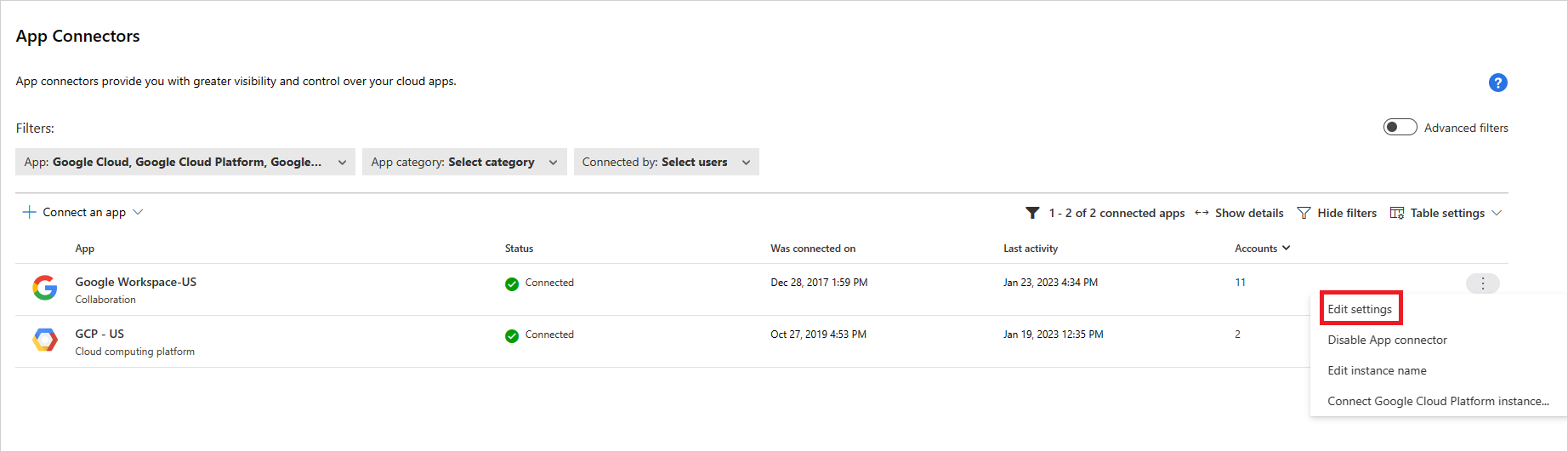

Bestehender Connector

Wählen Sie in der Liste der Connectors in der Zeile, in der der GCP-Connector angezeigt wird, die Option Einstellungen bearbeiten.

Führen Sie auf der Seite Details eingeben folgende Schritte aus, und klicken Sie dann auf Senden.

- Geben Sie im Feld Organisations-ID die Organisation ein, die Sie zuvor notiert haben.

- Navigieren Sie im Feld Datei für den privaten Schlüssel zu der JSON-Datei, die Sie zuvor heruntergeladen haben.

Wählen Sie im Microsoft Defender-Portal die Option Einstellungen. Wählen Sie dann Cloud-Apps. Wählen Sie unter Verbundene Apps die Option App-Connectors. Stellen Sie sicher, dass der Status des verbundenen App-Connectors Verbunden lautet.

Hinweis

Defender for Cloud Apps erstellt eine zusammengeführte Export-Senke (Organisationsebene), ein Pub/Sub-Thema und ein Pub/Sub-Abonnement mit dem Integrationsdienstkonto im Integrationsprojekt.

Die zusammengeführte Export-Senke wird verwendet, um Protokolle in der gesamten GCP-Organisation zu sammeln, und das erstellte Pub/Sub-Thema dient dabei als Ziel. Defender for Cloud Apps abonniert dieses Thema über das erstellte Pub/Sub-Abonnement, um die Administratoraktivitätsprotokolle in der gesamten GCP-Organisation abzurufen.

Wenn Sie Probleme beim Verbinden der App haben, lesen Sie die Problembehandlung bei App-Connectors.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.