Kontrollierte Ordnerzugriff aktivieren

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Plattformen

- Windows

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Der kontrollierte Ordnerzugriff hilft Ihnen, wertvolle Daten vor schädlichen Apps und Bedrohungen wie Ransomware zu schützen. Der kontrollierte Ordnerzugriff ist in Windows 10, Windows 11 und Windows Server 2019 enthalten. Der kontrollierte Ordnerzugriff ist auch Teil der modernen, einheitlichen Lösung für Windows Server 2012R2 und 2016.

Sie können den kontrollierten Ordnerzugriff mit einer der folgenden Methoden aktivieren:

- Windows-Sicherheits-App *

- Microsoft Intune

- Verwaltung von Mobilgeräten (Mobile Device Management, MDM)

- Microsoft Configuration Manager

- Gruppenrichtlinie

- PowerShell

Tipp

Versuchen Sie zunächst, den Überwachungsmodus zu verwenden, damit Sie sehen können, wie das Feature funktioniert und Ereignisse überprüfen können, ohne die normale Gerätenutzung in Ihrer Organisation zu beeinträchtigen.

Hinweis

Wenn Sie Microsoft Defender Antivirus-Ausschlüsse (Prozess oder Pfad) für die betreffende Binärdatei hinzufügen, vertraut ihr der kontrollierte Ordnerzugriff, und der Prozess oder Pfad wird nicht blockiert. Gruppenrichtlinieneinstellungen, die das Zusammenführen lokaler Administratorlisten deaktivieren, setzen die einstellungen für den kontrollierten Ordnerzugriff außer Kraft. Sie überschreiben auch geschützte Ordner und zulässige Apps, die vom lokalen Administrator durch kontrollierten Ordnerzugriff festgelegt wurden. Diese Richtlinien umfassen Folgendes:

- Microsoft Defender Antivirus : Konfigurieren des Zusammenführungsverhaltens eines lokalen Administrators für Listen

- System Center Endpoint Protection Benutzern das Hinzufügen von Ausschlüssen und Außerkraftsetzungen erlauben

Weitere Informationen zum Deaktivieren des Zusammenführens lokaler Listen finden Sie unter Verhindern oder zulassen, dass Benutzer die Einstellungen von Microsoft Defender Antivirus-Richtlinien lokal ändern können.

Windows-Sicherheit-App

Öffnen Sie die Windows-Sicherheit App, indem Sie das Schildsymbol in der Taskleiste anklicken. Sie können auch im Startmenü nach Windows-Sicherheit suchen.

Wählen Sie die Kachel Virenschutz & Bedrohungsschutz (oder das Schildsymbol in der linken Menüleiste) und dann Ransomware-Schutz aus.

Legen Sie den Schalter für kontrollierten Ordnerzugriff aufEin fest.

Hinweis

Diese Methode ist unter Windows Server 2012 R2 oder Windows Server 2016 nicht verfügbar. Wenn der kontrollierte Ordnerzugriff mit Gruppenrichtlinien, PowerShell oder MDM-CSPs konfiguriert ist, ändert sich der Status in der Windows-Sicherheits-App erst nach dem Neustart des Geräts. Wenn das Feature mit einem dieser Tools auf Überwachungsmodus festgelegt ist, zeigt die Windows-Sicherheits-App den Status Aus an.

Wenn Sie Benutzerprofildaten schützen, sollte sich das Benutzerprofil auf dem Standard-Windows-Installationslaufwerk befinden.

Microsoft Intune

Melden Sie sich beim Microsoft Intune Admin Center an, und öffnen Sie Endpoint Security.

Wechseln Sie zu Richtlinie zur Verringerung der> Angriffsfläche.

Wählen Sie Plattform aus, wählen Sie Windows 10, Windows 11 und Windows Server aus, und wählen Sie das Profil Angriffsflächenverringerungsregeln>Erstellen aus.

Benennen Sie die Richtlinie, und fügen Sie eine Beschreibung hinzu. Wählen Sie Weiter aus.

Scrollen Sie nach unten, und wählen Sie in der Dropdownliste Kontrollierten Ordnerzugriff aktivieren eine Option aus, z. B. Überwachungsmodus.

Es wird empfohlen, zuerst den kontrollierten Ordnerzugriff im Überwachungsmodus zu aktivieren, um zu sehen, wie er in Ihrer Organisation funktioniert. Sie können ihn später auf einen anderen Modus festlegen, z. B. Aktiviert.

Wenn Sie optional Ordner hinzufügen möchten, die geschützt werden sollen, wählen Sie Kontrollierter Ordnerzugriff Geschützte Ordner aus, und fügen Sie dann Ordner hinzu. Dateien in diesen Ordnern können von nicht vertrauenswürdigen Anwendungen nicht geändert oder gelöscht werden. Beachten Sie, dass Ihre Standardsystemordner automatisch geschützt werden. Sie können die Liste der Standardsystemordner in der Windows-Sicherheits-App auf einem Windows-Gerät anzeigen. Weitere Informationen zu dieser Einstellung finden Sie unter Richtlinien-CSP – Defender: ControlledFolderAccessProtectedFolders.

Wenn Sie optional Anwendungen hinzufügen möchten, die vertrauenswürdig sein sollen, wählen Sie Kontrollierter Ordnerzugriff Zulässige Anwendungen aus, und fügen Sie dann die Apps für den Zugriff auf geschützte Ordner hinzu. Microsoft Defender Antivirus bestimmt automatisch, welche Anwendungen vertrauenswürdig sind. Verwenden Sie diese Einstellung nur, um zusätzliche Anwendungen anzugeben. Weitere Informationen zu dieser Einstellung finden Sie unter Richtlinien-CSP – Defender: ControlledFolderAccessAllowedApplications.

Wählen Sie das Profil Zuweisungen aus, weisen Sie Alle Benutzer & Alle Geräte zu, und wählen Sie Speichern aus.

Wählen Sie Weiter aus, um jedes geöffnete Blatt zu speichern, und klicken Sie dann auf Erstellen.

Hinweis

Wildcards werden für Anwendungen, aber nicht für Ordner unterstützt. Zulässige Apps lösen weiterhin Ereignisse aus, bis sie neu gestartet werden.

Mobile Geräteverwaltung (MDM)

Verwenden Sie . /Vendor/MSFT/Policy/Config/ControlledFolderAccessProtectedFolders Configuration Service Provider (CSP), damit Apps Änderungen an geschützten Ordnern vornehmen können.

Microsoft Configuration Manager

Navigieren Sie in Microsoft Configuration Manager zu Bestand und Compliance>Endpoint Protection>Windows Defender Exploit Guard.

Wählen Sie Start>Exploit Guard-Richtlinie erstellen aus.

Geben Sie einen Namen und eine Beschreibung ein, wählen Sie Kontrollierter Ordnerzugriff und dann Weiter aus.

Wählen Sie aus, ob Änderungen blockiert oder überwacht, andere Apps zugelassen oder andere Ordner hinzugefügt werden sollen, und wählen Sie Weiter aus.

Hinweis

Ein Wildcard wird für Anwendungen unterstützt, aber nicht für Ordner. Zulässige Apps lösen weiterhin Ereignisse aus, bis sie neu gestartet werden.

Überprüfen Sie die Einstellungen, und wählen Sie Weiter aus, um die Richtlinie zu erstellen.

Schließen Sie, nachdem die Richtlinie erstellt wurde.

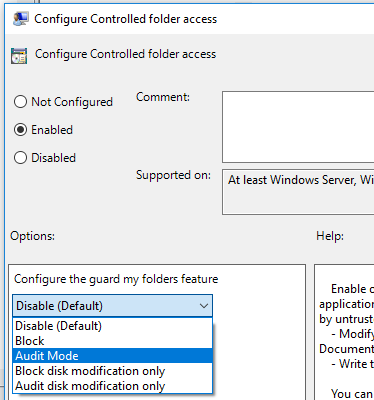

Gruppenrichtlinien

Öffnen Sie auf Ihrem Gerät für die Gruppenrichtlinienverwaltung die Gruppenrichtlinien-Verwaltungskonsole, klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinienobjekt, das Sie konfigurieren möchten, und wählen Sie Bearbeiten aus.

Wechseln Sie im Gruppenrichtlinien-Verwaltungs-Editor zu Computerkonfiguration, und wählen Sie Administrative Vorlagen aus.

Erweitern Sie die Struktur zu Windows-Komponenten > Microsoft Defender Antivirus > Microsoft Defender Exploit Guard > Kontrollierter Ordnerzugriff.

Doppelklicken Sie auf die Einstellung Kontrollierten Ordnerzugriff konfigurieren , und legen Sie die Option auf Aktiviert fest. Im Abschnitt optionen müssen Sie eine der folgenden Optionen angeben:

- Aktivieren : Schädliche und verdächtige Apps dürfen keine Änderungen an Dateien in geschützten Ordnern vornehmen. Eine Benachrichtigung wird im Windows-Ereignisprotokoll bereitgestellt.

- Deaktivieren (Standard): Das Feature "Kontrollierter Ordnerzugriff" funktioniert nicht. Alle Apps können Änderungen an Dateien in geschützten Ordnern vornehmen.

- Überwachungsmodus : Änderungen sind zulässig, wenn eine böswillige oder verdächtige App versucht, eine Änderung an einer Datei in einem geschützten Ordner vorzunehmen. Sie wird jedoch im Windows-Ereignisprotokoll aufgezeichnet, in dem Sie die Auswirkungen auf Ihre Organisation bewerten können.

- Nur Datenträgeränderung blockieren : Versuche von nicht vertrauenswürdigen Apps, auf Datenträgersektoren zu schreiben, werden im Windows-Ereignisprotokoll protokolliert. Diese Protokolle finden Sie unter Anwendungs- und Dienstprotokolle> Microsoft > Windows > Windows Windows Defender > Operational > ID 1123.

- Nur Datenträgeränderung überwachen : Nur Versuche, auf geschützte Datenträgersektoren zu schreiben, werden im Windows-Ereignisprotokoll aufgezeichnet (unter Anwendungs- und Dienstprotokolle>Microsoft>Windows>Windows Windows Defender>Operational>ID 1124). Versuche, Dateien in geschützten Ordnern zu ändern oder zu löschen, werden nicht aufgezeichnet.

Wichtig

Um den kontrollierten Ordnerzugriff vollständig zu aktivieren, müssen Sie die Option Gruppenrichtlinie auf Aktiviert festlegen und im Dropdownmenü optionen die Option Blockieren auswählen.

PowerShell

Geben Sie im Startmenü powershell ein, klicken Sie mit der rechten Maustaste auf Windows PowerShell und wählen Sie Als Administrator ausführen aus.

Geben Sie folgendes Cmdlet ein:

Set-MpPreference -EnableControlledFolderAccess EnabledSie können das Feature im Überwachungsmodus aktivieren, indem Sie anstelle von

EnabledangebenAuditMode. Verwenden SieDisabled, um das Feature zu deaktivieren.

Siehe auch

- Schützen wichtiger Ordner durch kontrollierten Ordnerzugriff

- Kontrollierte Ordnerzugriff anpassen

- Auswerten des Microsoft Defender für Endpunkt

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.