Tutorial: Konfigurieren des sicheren Hybridzugriffs mit Microsoft Entra ID und Datawiza

In diesem Tutorial wird erläutert, wie Sie Microsoft Entra ID mit Datawiza integrieren, um Hybridzugriff zu erhalten. Datawiza Access Proxy (DAP) erweitert Microsoft Entra ID, um einmaliges Anmelden (Single Sign-On, SSO) zu ermöglichen und Zugriffssteuerungen zum Schutz lokaler und in der Cloud gehosteter Anwendungen wie Oracle E-Business Suite, Microsoft-Internetinformationsdienste und SAP bereitzustellen. Mit dieser Lösung können Unternehmen von Legacy-WAMs (Web Access Manager) wie Symantec SiteMinder, NetIQ, Oracle und IBM zu Microsoft Entra ID wechseln, ohne dabei Anwendungen neu zu schreiben. Unternehmen können Datawiza als codelose oder codearme Lösung verwenden, um neue Anwendungen in Microsoft Entra ID zu integrieren. Mit diesem Ansatz können Unternehmen ihre Zero Trust-Strategie implementieren und gleichzeitig Entwicklungszeit sparen und Kosten reduzieren.

Weitere Informationen: Zero Trust-Sicherheit

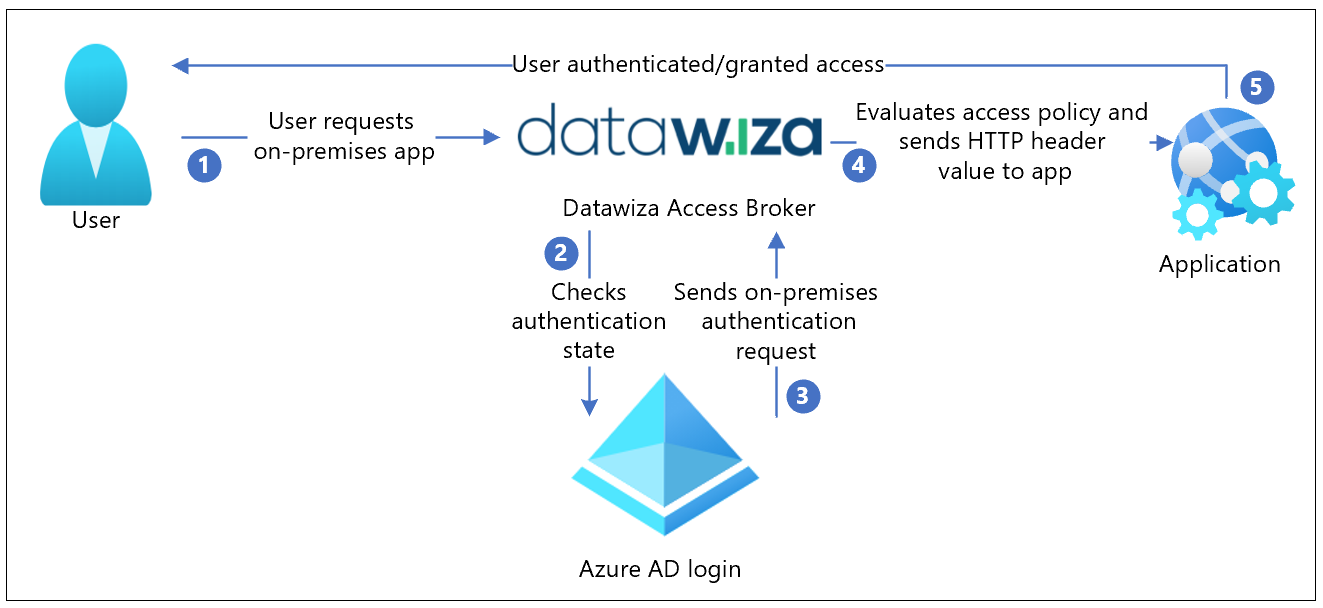

Datawiza mit Microsoft Entra-Authentifizierungsarchitektur

Die Datawiza-Integration umfasst die folgenden Komponenten:

- Microsoft Entra ID: Identitäts- und Zugriffsverwaltungsdienst, mit dem sich Benutzer*innen anmelden und auf externe und interne Ressourcen zugreifen können

- Datawiza Access Proxy (DAP): Dieser Dienst übergibt Identitätsinformationen transparent über HTTP-Header an Anwendungen.

- Datawiza Cloud Management Console (DCMC): Benutzeroberfläche und RESTful-APIs für Administratoren zum Verwalten der Richtlinien für DAP-Konfiguration und Zugriffssteuerung.

Im folgenden Diagramm wird die Authentifizierungsarchitektur mit Datawiza in einer Hybridumgebung veranschaulicht:

- Der Benutzer fordert Zugriff auf die lokale oder in der Cloud gehostete Anwendung an. DAP leitet die Anforderung per Proxy an die Anwendung weiter.

- DAP überprüft den Authentifizierungsstatus des Benutzers. Wenn kein Sitzungstoken vorhanden oder das Sitzungstoken ungültig ist, sendet DAP die Benutzeranforderung für die Authentifizierung an Microsoft Entra ID.

- Microsoft Entra ID sendet die Benutzeranforderung an den Endpunkt, der bei der DAP-Registrierung im Microsoft Entra-Mandanten angegeben wurde.

- DAP wertet Richtlinien und Attributwerte aus, die in die an die Anwendung weitergeleiteten HTTP-Header einbezogen werden sollen. DAP ruft möglicherweise den Identitätsanbieter auf, um die Informationen zum ordnungsgemäßen Festlegen der Headerwerte abzurufen. DAP legt die Headerwerte fest und sendet die Anforderung an die Anwendung.

- Der Benutzer wird authentifiziert und erhält Zugriff.

Voraussetzungen

Zunächst benötigen Sie Folgendes:

- Azure-Abonnement

- Wenn Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto anfordern.

- Ein mit dem Azure-Abonnement verknüpfter Microsoft Entra Mandant

- Docker und docker-compose sind zum Ausführen von DAP erforderlich.

- Ihre Anwendungen können auf einer beliebigen Plattform ausgeführt werden, z. B. auf VMs oder Bare-Metal-Computern.

- Eine lokale oder in der Cloud gehostete Anwendung, die von einem Legacyidentitätssystem auf Microsoft Entra ID umgestellt werden soll

- In diesem Beispiel wird DAP auf demselben Server bereitgestellt, auf dem sich die Anwendung befindet.

- Die Anwendung wird auf localhost: 3001 ausgeführt. DAP leitet Datenverkehr per Proxy über localhost: 9772 an die Anwendung weiter.

- Der Datenverkehr an die Anwendung erreicht DAP und wird per Proxy an die Anwendung weitergeleitet.

Konfigurieren der Datawiza-Cloudverwaltungskonsole

Melden Sie sich bei der Datawiza-Cloudverwaltungskonsole (DCMC) an.

Erstellen Sie eine Anwendung in DCMC, und generieren Sie ein Schlüsselpaar für die App:

PROVISIONING_KEYundPROVISIONING_SECRET.Um die App zu erstellen und das Schlüsselpaar zu generieren, folgen Sie den Anweisungen unter Datawiza Cloud Management Console.

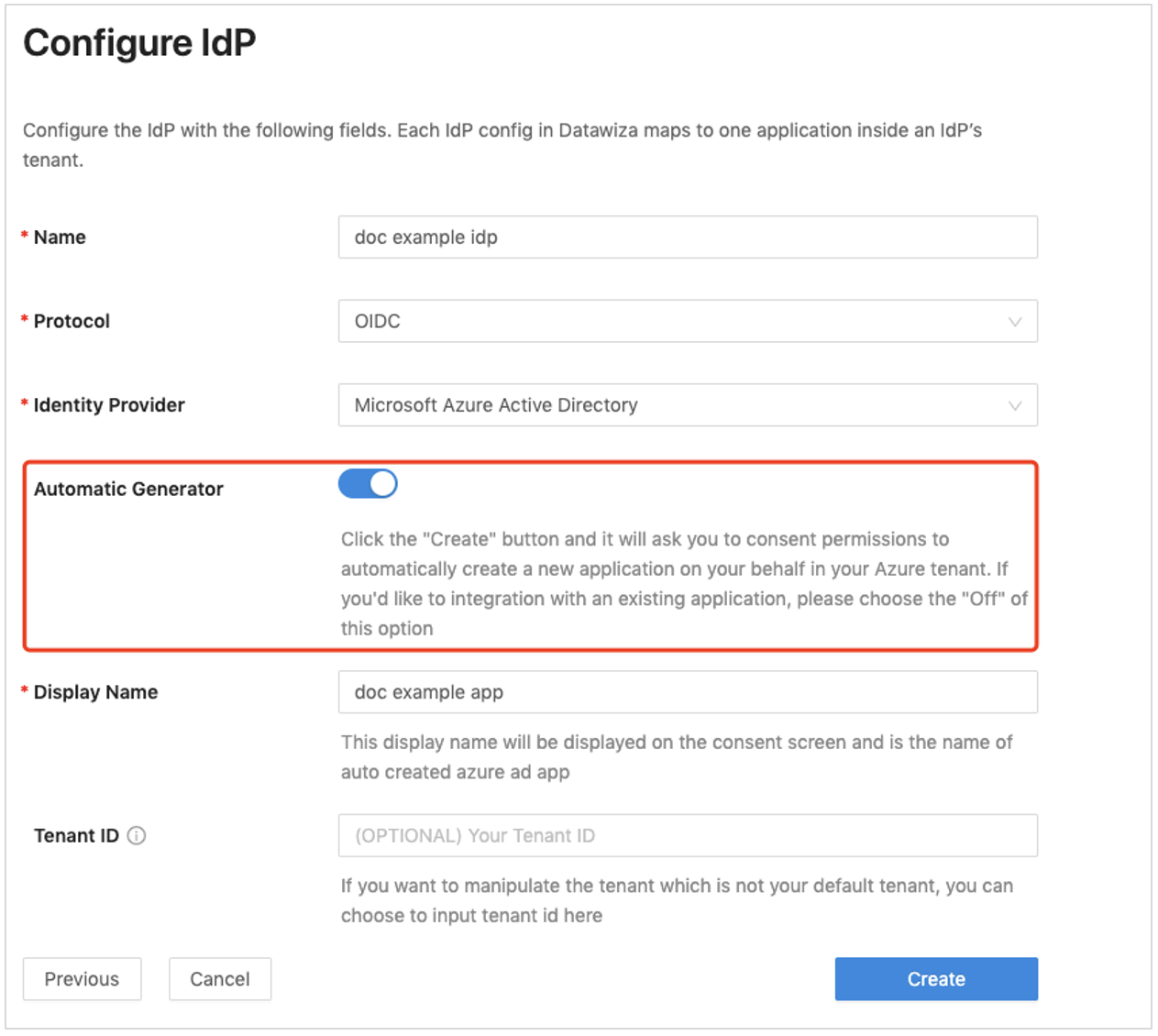

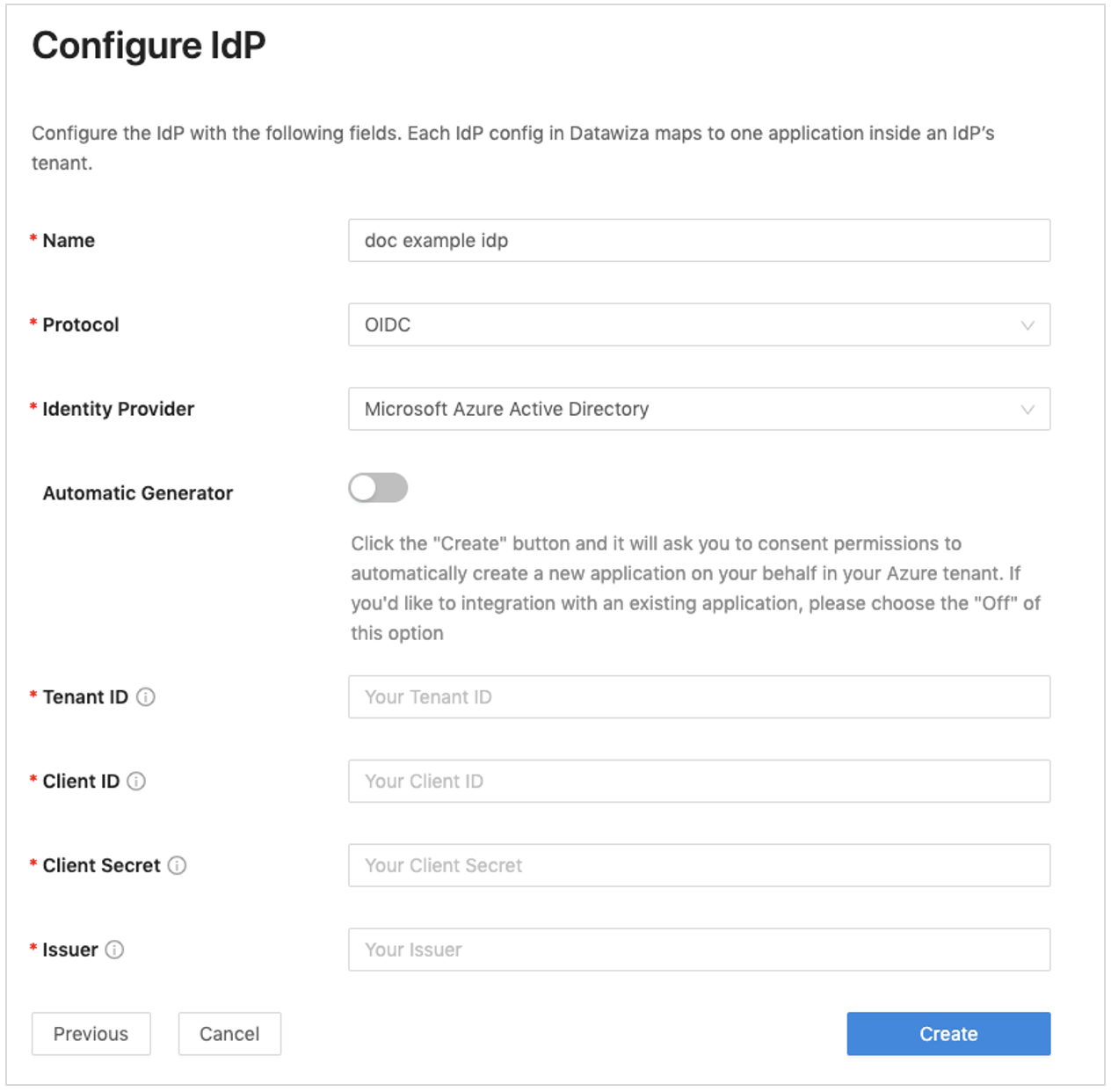

Registrieren Sie Ihre Anwendung in Microsoft Entra ID mit 1-Klick-Integration in Microsoft Entra ID.

Um eine Webanwendung zu verwenden, füllen Sie die folgenden Formularfelder manuell aus: Tenant ID, Client ID und Client Secret.

Weitere Informationen: Informationen zum Erstellen einer Webanwendung und zum Abrufen von Werten finden Sie unter docs.datawiza.com in der Dokumentation zu Microsoft Entra ID.

Führen Sie DAP entweder mittels Docker oder mit Kubernetes aus. Das Docker-Image ist erforderlich, damit eine headerbasierte Beispielanwendung erstellt werden kann.

- Anweisungen für Kubernetes finden Sie unter Deploy Datawiza Access Proxy with a Web App using Kubernetes (Bereitstellen von Datawiza Access Proxy mit einer Web-App mithilfe von Kubernetes).

- Anweisungen für Docker finden Sie unter Deploy Datawiza Access Proxy With Your App (Bereitstellen von Datawiza Access Proxy mit Ihrer App).

- Sie können die folgende Docker-Beispielimagedatei „docker-compose.yml“ verwenden:

services:

datawiza-access-broker:

image: registry.gitlab.com/datawiza/access-broker

container_name: datawiza-access-broker

restart: always

ports:

- "9772:9772"

environment:

PROVISIONING_KEY: #############################################

PROVISIONING_SECRET: ##############################################

header-based-app:

image: registry.gitlab.com/datawiza/header-based-app

restart: always

ports:

- "3001:3001"

- Melden Sie sich bei der Containerregistrierung an.

- Laden Sie die DAP-Images und die headerbasierte Anwendung wie in diesem wichtigen Schritt beschrieben herunter.

- Führen Sie den folgenden Befehl aus:

docker-compose -f docker-compose.yml up. - Für die headerbasierte Anwendung ist SSO mit Microsoft Entra ID aktiviert.

- Navigieren Sie in einem Browser zu

http://localhost:9772/. - Eine Microsoft Entra-Anmeldeseite wird angezeigt.

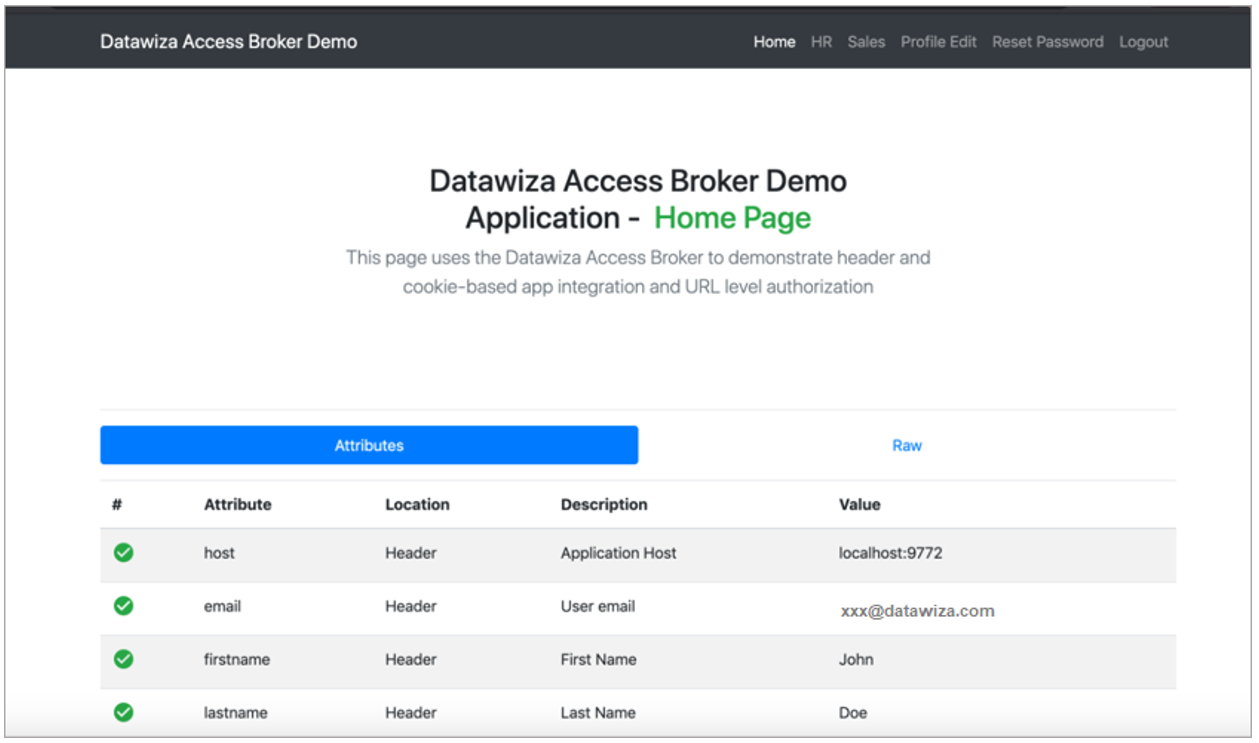

- Übergeben Sie Benutzerattribute an die headerbasierte Anwendung. DAP ruft Benutzerattribute aus Microsoft Entra ID ab und übergibt Attribute per Header oder Cookie an die Anwendung.

- Lesen Sie die Anweisungen zum Übergeben von Benutzerattributen (z. B. E-Mail-Adresse, Vorname und Nachname) an die headerbasierte Anwendung.

- Neben den erfolgreich konfigurierten Benutzerattributen wird ein grünes Häkchen angezeigt.

Testen des Flows

- Wechseln Sie zur Anwendungs-URL.

- DAP leitet Sie zur Microsoft Entra-Anmeldeseite um.

- Nach der Authentifizierung werden Sie zu DAP umgeleitet.

- DAP wertet Richtlinien aus, berechnet Header und schickt Sie zur Anwendung.

- Die angeforderte Anwendung wird angezeigt.

Nächste Schritte

- Tutorial: Konfigurieren von Azure Active Directory B2C mit Datawiza zum Bereitstellen eines sicheren Hybridzugriffs

- Tutorial: Konfigurieren von Datawiza, um die Multi-Faktor-Authentifizierung und das einmalige Anmelden von Microsoft Entra für Oracle JD Edwards zu aktivieren

- Tutorial: Konfigurieren von Datawiza, um die Multi-Faktor-Authentifizierung und das einmalige Anmelden von Microsoft Entra für Oracle PeopleSoft zu aktivieren

- Tutorial: Konfigurieren von Datawiza, um die Multi-Faktor-Authentifizierung und das einmalige Anmelden von Microsoft Entra für Oracle Hyperion EPM zu aktivieren

- Unter docs.datawiza.com finden Sie Benutzerhandbücher zu Datawiza.