Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Zero Trust ist eine Sicherheitsstrategie, bei der eine Verletzung angenommen und jede Anforderung überprüft wird, als ob sie von einem nicht kontrollierten Netzwerk stammt. In diesem Artikel wird erläutert, wie Sie Zero Trust-Prinzipien auf Microsoft Azure-Infrastruktur und -Dienste anwenden.

Umfassende Informationen zu Zero Trust als Sicherheitsmodell und deren Anwendung in Microsoft-Produkten finden Sie unter "Was ist Zero Trust?"

Zero Trust-Prinzipien für Azure

Heute benötigen Organisationen ein Sicherheitsmodell, das sich effektiv an die Komplexität der modernen Umgebung anpasst, die mobilen Mitarbeiter umfasst und Personen, Geräte, Anwendungen und Daten schützt, wo sie sich befinden.

Das Zero Trust-Sicherheitsmodell basiert auf drei Leitprinzipien:

- Explizit überprüfen – Immer authentifizieren und autorisieren basierend auf allen verfügbaren Datenpunkten, einschließlich Benutzeridentität, Standort, Geräteintegrität und Dienst oder Workload.

- Verwenden Sie den geringstmöglichen privilegierten Zugriff – Beschränken Sie den Benutzerzugriff mit Just-In-Time und Just-Enough-Access (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz.

- Ausgehen von einem Sicherheitsverstoß – Minimieren Sie den Schadensbereich und segmentieren Sie den Zugriff. Überprüfen Sie die End-to-End-Verschlüsselung, und verwenden Sie Analysen, um Sichtbarkeit zu erhalten, Bedrohungserkennung zu fördern und Abwehrmaßnahmen zu verbessern.

Anwenden von Prinzipien auf Azure-Workloads

Bei der Implementierung von Zero Trust in Azure werden diese Prinzipien in bestimmte Architekturmuster übersetzt:

Überprüfen Sie explizit dass jede Zugriffsanforderung für Azure-Ressourcen mithilfe der Microsoft Entra ID authentifiziert und autorisiert werden muss, wobei Richtlinien für bedingten Zugriff Risiken auf der Grundlage mehrerer Signale, einschließlich Benutzer-, Geräte-, Standort- und Workload-Kontext, bewerten.

Für die Verwendung des geringsten Berechtigungszugriffs ist die Verwendung der rollenbasierten Zugriffssteuerung (RBAC) mit minimalen Berechtigungen, just-In-Time (JIT)-Zugriff für Administrative Vorgänge und verwaltete Identitäten erforderlich, anstatt Anmeldeinformationen zu speichern.

Das Prinzip "Assume Breach" treibt die Netzwerksegmentierung an, um die laterale Bewegung zu begrenzen, die Verschlüsselung für Daten im Ruhezustand und während der Übertragung, die kontinuierliche Überwachung und Bedrohungserkennung sowie unveränderliche Backups, um sich gegen destruktive Angriffe zu schützen.

Zero Trust-Architektur in Azure

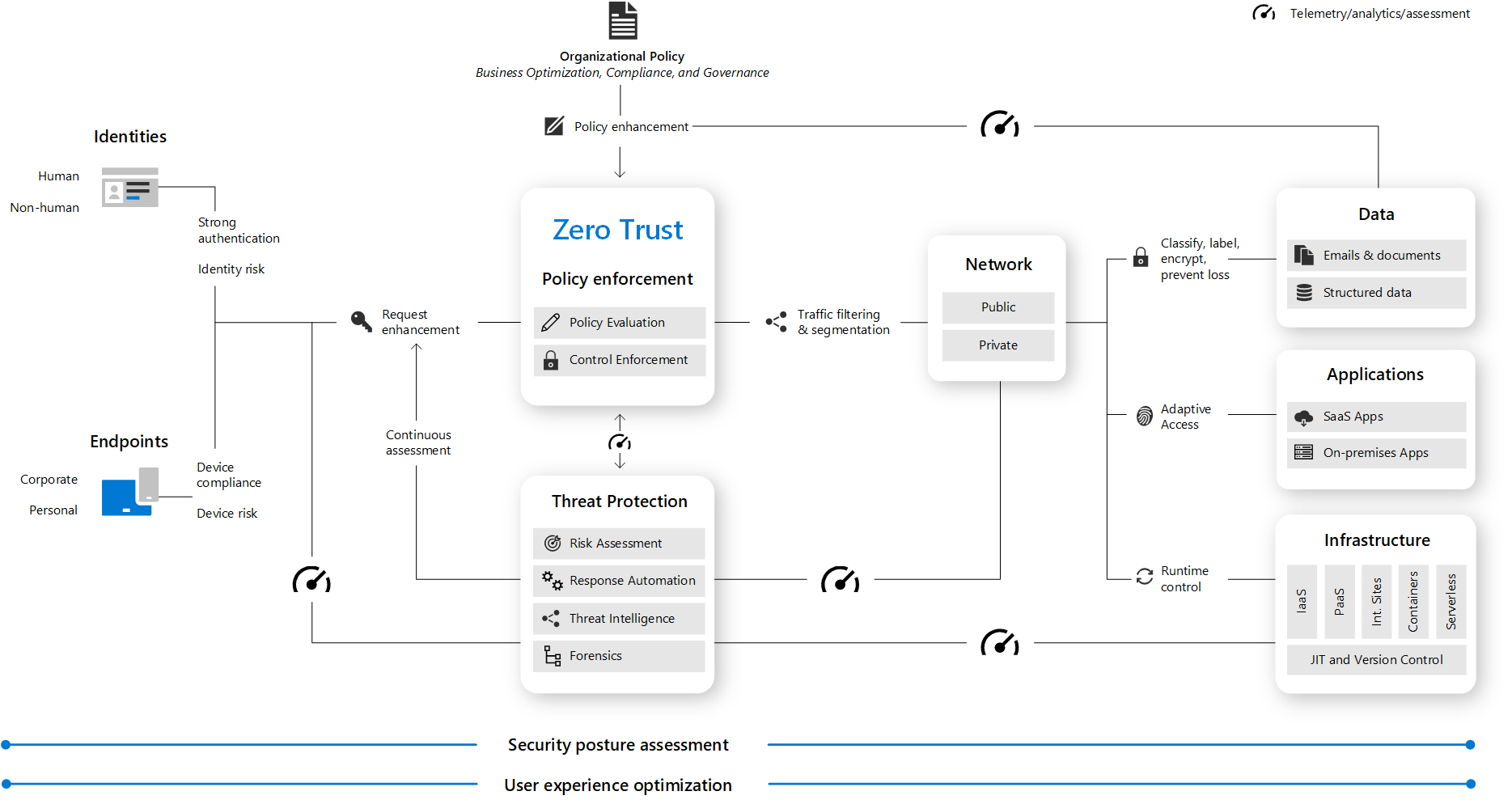

Ein Zero Trust-Ansatz erstreckt sich über die gesamte digitale Landschaft und dient als integrierte Sicherheitsphilosophie und End-to-End-Strategie. Bei Anwendung auf Azure ist ein multidisziplinärer Ansatz erforderlich, der Infrastruktur, Netzwerk, Identität und Datenschutz systematisch behandelt.

Diese Abbildung enthält eine Darstellung der primären Elemente, die zur Zero Trust beitragen.

In der Abbildung:

- Die Durchsetzung von Sicherheitsrichtlinien befindet sich im Zentrum einer Zero Trust-Architektur. Dazu gehört mehrstufige Authentifizierung mit bedingtem Zugriff, die das Benutzerkontorisiko, den Gerätestatus und andere von Ihnen festgelegte Kriterien und Richtlinien berücksichtigt.

- Identitäten, Geräte (auch als Endpunkte bezeichnet), Daten, Anwendungen, Netzwerke und andere Infrastrukturkomponenten sind alle mit entsprechender Sicherheit konfiguriert. Richtlinien, die für jede dieser Komponenten konfiguriert sind, werden mit Ihrer gesamten Zero Trust-Strategie koordiniert.

- Der Bedrohungsschutz und die Intelligenz überwacht die Umgebung, zeigt aktuelle Risiken an und führt automatisierte Maßnahmen zur Behebung von Angriffen durch.

Vom perimeterbasierten zu Zero Trust

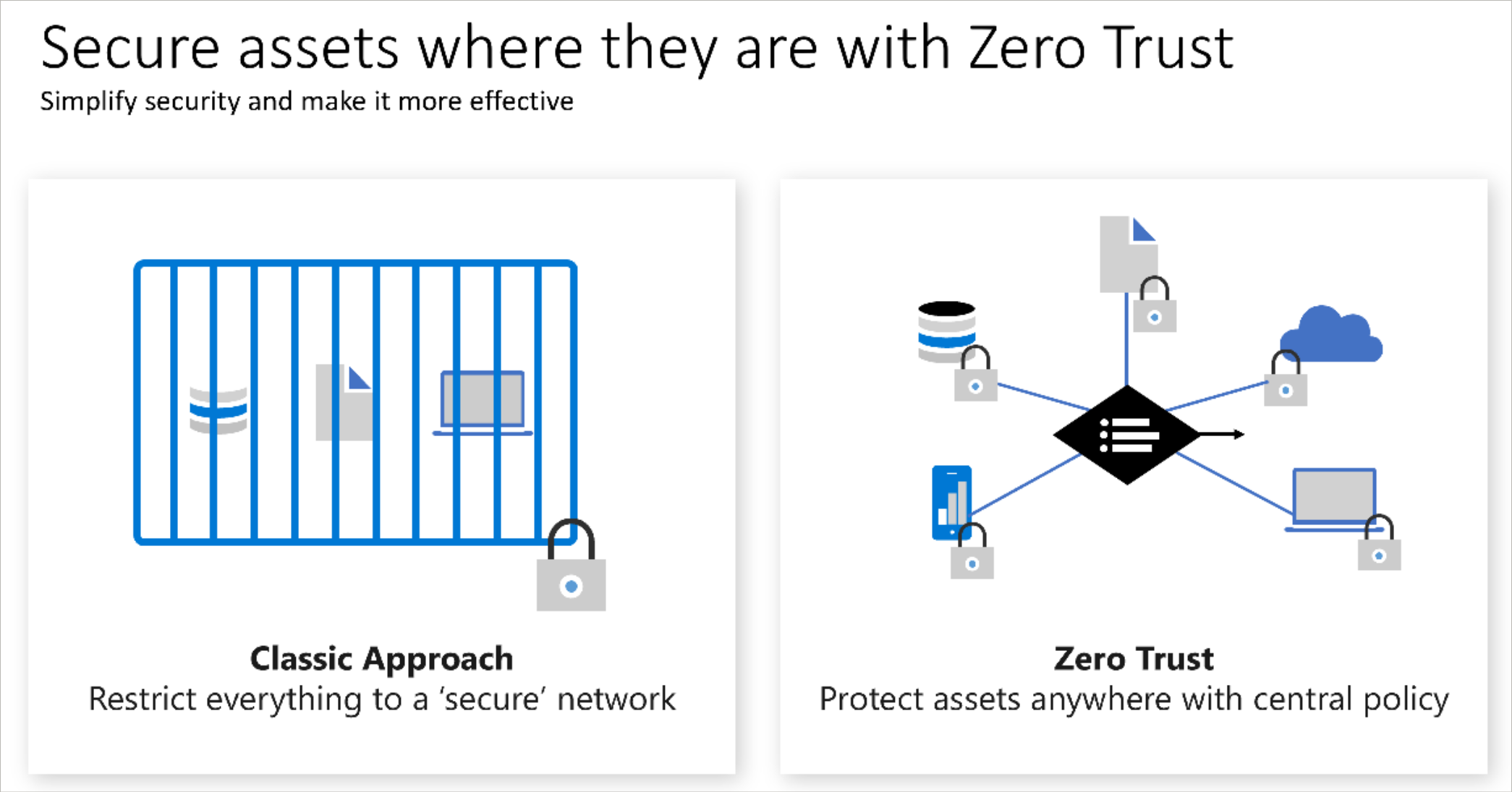

Der herkömmliche Ansatz der Zugriffssteuerung für die IT basiert auf der Beschränkung des Zugriffs auf einen Unternehmensnetzwerkperimeter. Dieses Modell beschränkt alle Ressourcen auf eine unternehmenseigene Netzwerkverbindung und ist zu restriktiv geworden, um die Anforderungen eines dynamischen Unternehmens zu erfüllen.

In Azure-Umgebungen ist die Umstellung auf Zero Trust besonders wichtig, da Cloudressourcen außerhalb herkömmlicher Netzwerkperimeter vorhanden sind. Organisationen müssen einen Zero Trust-Ansatz für die Zugriffssteuerung nutzen, während sie Remotearbeit nutzen und Cloudtechnologie verwenden, um ihr Geschäftsmodell zu transformieren.

Zero Trust-Prinzipien helfen dabei, Sicherheitsvorkehrungen einzurichten und kontinuierlich zu verbessern und gleichzeitig die erforderliche Flexibilität in modernen Cloudumgebungen aufrechtzuerhalten. Die meisten Zero Trust-Reisen beginnen mit der Zugriffssteuerung und konzentrieren sich auf die Identität als bevorzugtes und primäres Steuerelement. Die Netzwerksicherheitstechnologie bleibt ein wichtiges Element, aber es ist nicht der dominante Ansatz in einer vollständigen Zugriffssteuerungsstrategie.

Weitere Informationen zur Zero Trust-Transformation der Zugriffssteuerung in Azure finden Sie in der Zugriffssteuerung des Cloud Adoption Framework.

Implementieren von Zero Trust für Azure-Infrastruktur

Das Anwenden von Zero Trust auf Azure erfordert einen methodischen Ansatz, der verschiedene Ebenen Ihrer Infrastruktur behandelt, von grundlegenden Elementen bis hin zu vollständigen Workloads.

Azure IaaS- und Infrastrukturkomponenten

Zero Trust für Azure IaaS befasst sich mit dem gesamten Infrastrukturstapel: Speicherdienste mit Verschlüsselung und Zugriffssteuerung, virtuelle Computer mit vertrauenswürdiger Start- und Datenträgerverschlüsselung, Speichennetzwerke mit Mikrosegmentierung, Hubnetzwerke mit zentralisierten Sicherheitsdiensten und PaaS-Integration über private Endpunkte. Ausführliche Anleitungen finden Sie unter Anwenden von Zero Trust-Prinzipien auf Azure IaaS –Übersicht.

Azure-Netzwerke

Die Netzwerksicherheit konzentriert sich auf vier Schlüsselbereiche: Verschlüsselung des gesamten Netzwerkdatenverkehrs, Segmentierung mithilfe von Netzwerksicherheitsgruppen und Azure Firewall, Sichtbarkeit durch Datenverkehrsüberwachung und Einstellung von älteren VPN-basierten Steuerelementen zugunsten identitätsorientierter Ansätze. Ausführliche Anleitungen finden Sie unter Anwenden von Zero Trust-Prinzipien auf Azure-Netzwerke.

Identität als Steuerebene

Identität ist die primäre Kontrollebene für Zero Trust in Azure. Bedingter Zugriff dient als Hauptrichtlinienmodul, das Zugriffsanforderungen basierend auf mehreren Signalen auswertet, um den Zugriff zu gewähren, einzuschränken oder zu blockieren. Weitere Informationen finden Sie unter " Bedingter Zugriff für Zero Trust " und "Azure Identity Management Security".

Schützen von Daten und Sicherstellen der Verfügbarkeit

Der Datenschutz in Azure erfordert mehrere Ebenen: Verschlüsselung ruhender und während der Übertragung, identitätsbasierte Zugriffssteuerungen mit verwalteten Identitäten und RBAC sowie für hochsensible Workloads, vertrauliches Computing zum Schutz von Daten während der Verarbeitung. Resilienz gegen destruktive Angriffe erfordert Ressourcensperren, unveränderliche Sicherungen, Georeplikation und Schutz der Wiederherstellungsinfrastruktur selbst. Ausführliche Anleitungen finden Sie unter Schützen Ihrer Azure-Ressourcen vor destruktiven Cyberangriffen.

Bedrohungserkennung und -reaktion

Zero Trust erfordert eine kontinuierliche Überwachung mit der Annahme, dass Bedrohungen möglicherweise bereits vorhanden sind. Microsoft Defender für Cloud bietet einheitliche Sicherheitsverwaltung und Bedrohungsschutz für Azure-Ressourcen, während die Integration in Microsoft Defender XDR die korrelierte Erkennung in Ihrer gesamten Umgebung ermöglicht. Ausführliche Informationen finden Sie in der Übersicht über die Azure-Bedrohungserkennung sowie unter Microsoft Sentinel und Microsoft Defender XDR.

Gemeinsame Verantwortung und Azure-Sicherheit

Sicherheit in Azure ist eine gemeinsame Verantwortung zwischen Microsoft und Kunden. Microsoft sichert die physische Infrastruktur und die Azure-Plattform, während Kunden für Identitäts-, Daten- und Anwendungssicherheit verantwortlich sind, wobei die Division je nach Dienstmodell (IaaS, PaaS, SaaS) variiert. Die Implementierung von Zero Trust erfordert die Koordination von Steuerelementen auf Plattformebene mit Kundenkonfigurationsoptionen. Weitere Informationen dazu finden Sie unter Gemeinsame Verantwortung in der Cloud.

Azure-Sicherheitsfunktionen

Während sich dieser Artikel auf die konzeptionelle Anwendung von Zero Trust auf Azure konzentriert, ist es wichtig, die Breite der verfügbaren Sicherheitsfunktionen zu verstehen. Azure bietet umfassende Sicherheitsdienste auf allen Ebenen Ihrer Infrastruktur.

Eine Übersicht über die Sicherheitsfunktionen von Azure, die nach Funktionsbereich organisiert sind, finden Sie in der Einführung in die Azure-Sicherheit. Eine Ansicht der Azure-Sicherheit, die nach Schutz-, Erkennungs- und Reaktionsfunktionen organisiert ist, finden Sie unter End-to-End-Sicherheit in Azure.

Weitere detaillierte Anleitungen sind für bestimmte Domänen verfügbar:

- Identität und Zugriff - Übersicht über die Azure Identity Management-Sicherheit

- Netzwerksicherheit - Übersicht über die Azure-Netzwerksicherheit

- Datenschutz - Azure-Verschlüsselungsübersicht und Azure Key Vault-Sicherheit

- Computesicherheit - Übersicht über die Sicherheit virtueller Azure-Computer

- Plattformsicherheit - Übersicht über die Azure-Plattformsicherheit

- Bedrohungserkennung - Übersicht über die Azure-Bedrohungserkennung

- Verwaltung und Überwachung - Übersicht über Azure-Sicherheitsverwaltung und -überwachung

Anwendungsentwicklung und Zero Trust

Anwendungen, die in Azure bereitgestellt werden, müssen jede Anforderung authentifizieren und autorisieren, anstatt auf das implizite Vertrauen in den Netzwerkstandort zu setzen. Die wichtigsten Prinzipien umfassen die Verwendung der Microsoft Entra-ID für die Identitätsüberprüfung, das Anfordern von Mindestberechtigungen, den Schutz vertraulicher Daten und die Verwendung von verwalteten Identitäten anstelle von gespeicherten Anmeldeinformationen. Umfassende Anleitungen finden Sie unter Entwickeln mit Zero Trust-Prinzipien und Erstellen von Zero Trust-fähigen Apps mithilfe der Microsoft Identity Platform.

Nächste Schritte

Um Zero Trust in Ihrer Azure-Umgebung zu implementieren, beginnen Sie mit den folgenden Ressourcen:

- Anwenden von Zero Trust-Prinzipien auf Azure-Dienste – Beginnen Sie hier, um einen umfassenden Überblick über das Anwenden von Zero Trust auf verschiedene Azure-Diensttypen zu finden.

- Anwenden von Zero Trust-Prinzipien auf Azure IaaS -Übersicht – Detaillierte Anleitungen für Infrastrukturworkloads

- Anwenden von Zero Trust-Prinzipien auf Azure-Netzwerke – Leitfaden zur Implementierung der Netzwerksicherheit

- Schützen Ihrer Azure-Ressourcen vor destruktiven Cyberangriffen – Resilienz- und Wiederherstellungsplanung

- Was ist Zero Trust? – Umfassende Zero Trust-Richtlinien für Microsoft-Produkte

Für breitere Microsoft Zero Trust-Ressourcen:

- Zero Trust-Bereitstellungsleitfaden – technologiespezifische Bereitstellungsziele

- Zero Trust Adoption Framework – Implementierungsleitfaden mit Fokus auf Geschäftsergebnisse

- Zero Trust für Microsoft 365 – Leitfaden für SaaS- und Produktivitätsworkloads