Schützen des Hybridzugriffs mit Microsoft Entra-Integration

Microsoft Entra ID unterstützt moderne Authentifizierungsprotokolle, mit denen Anwendungen geschützt werden können. Viele Geschäftsanwendungen kommen jedoch in einem geschützten Unternehmensnetzwerk zum Einsatz, und für einige Anwendungen werden Legacy-Authentifizierungsmethoden verwendet. Wenn Unternehmen Zero Trust-Strategien entwickeln und sowohl hybride als auch reine Cloudumgebungen unterstützen, können sie Lösungen verwenden, die Apps mit Microsoft Entra ID verbinden und so die Authentifizierung für ältere Anwendungen bereitstellen.

Weitere Informationen: Zero Trust-Sicherheit

Microsoft Entra ID unterstützt standardmäßig moderne Protokolle:

- Security Assertion Markup Language (SAML)

- Webdienstverbund (Web Service Federation, WS-Fed)

- OpenID Connect (OIDC)

Der Microsoft Entra-Anwendungsproxy unterstützt die Kerberos- und headerbasierte Authentifizierung. Andere Protokolle wie SSH (Secure Shell), Microsoft Windows NTLM (NT LAN Manager), LDAP (Lightweight Directory Access Protocol) und Cookies werden nicht unterstützt. Unabhängige Softwarehersteller (ISVs) können jedoch Lösungen erstellen, um diese Anwendungen mit Microsoft Entra-ID zu verbinden.

ISVs können Kunden bei der Ermittlung von SaaS-Anwendungen (Software-as-a-Service) und deren Migration in Microsoft Entra ID unterstützen. Sie können Apps, die Legacyauthentifizierungsmethoden verwenden, mit Microsoft Entra-ID verbinden. Kunden können in Microsoft Entra ID eine Konsolidierung vornehmen, um die App-Verwaltung zu vereinfachen und Zero Trust-Prinzipien zu implementieren.

Lösungsübersicht

Die Lösung, die Sie erstellen, kann die folgenden Teile umfassen:

- App-Ermittlung: Kunden kennen häufig nicht alle Anwendungen, die verwendet werden

- Die App-Ermittlung sucht nach den Anwendungen und erleichtert damit die App-Integration in Microsoft Entra ID

- App-Migration: Erstellen eines Workflows zum Integrieren von Apps in Microsoft Entra ID ohne Verwendung des Microsoft Entra Admin Centers

- Integrieren der aktuell beim Kunden verwendeten Apps

- Unterstützung der Legacyauthentifizierung: Verbinden Sie Apps mit älteren Authentifizierungsmethoden und einmaligem Anmelden (Single Sign-On, SSO)

- Bedingter Zugriff: Bieten Sie Kunden die Möglichkeit, in Ihrer Lösung ohne Verwendung des Microsoft Entra Admin Center Microsoft Entra-Richtlinien auf Apps anzuwenden

Weitere Informationen: Was ist bedingter Zugriff?

Die folgenden Abschnitte enthalten technische Überlegungen und Empfehlungen.

Veröffentlichen von Anwendung in Azure Marketplace

Azure Marketplace ist eine vertrauenswürdige Quelle für Anwendungen für IT-Administratoren. Die Anwendungen sind mit Microsoft Entra ID kompatibel und unterstützen einmaliges Anmelden, automatisieren die Benutzerbereitstellung und werden über die automatische App-Registrierung in die externen Mandanten integriert.

Sie können Ihre Anwendung vorab in Microsoft Entra ID integrieren, um einmaliges Anmelden (SSO) und die automatische Bereitstellung zu unterstützen. Weitere Informationen finden Sie unter Senden einer Anforderung zur Veröffentlichung Ihrer Anwendung im Microsoft Entra-Anwendungskatalog.

Wir empfehlen, sich als Herausgeber verifizieren zu lassen, damit die Kunden wissen, dass Sie der vertrauenswürdige und verifizierte Herausgeber der App sind. Weitere Informationen: Herausgeberüberprüfung.

Aktivieren des einmaligen Anmeldens für IT-Administratoren

Es gibt mehrere Möglichkeiten, in Ihrer Lösung das einmalige Anmelden (Single Sign-On, SSO) für IT-Administratoren zu aktivieren. Weitere Informationen:Planen einer SSO-Bereitstellung (Einmaliges Anmelden), SSO-Optionen.

Microsoft Graph verwendet OIDC/OAuth. Kunden verwenden OIDC, um sich bei Ihrer Lösung anzumelden. Verwenden Sie JSON Web Token (JWT) für die Interaktion mit Microsoft Graph (Microsoft Entra ID-Probleme). Weitere Informationen: OpenID Connect auf Microsoft Identity Platform.

Wenn Ihre Lösung SAML für das einmalige Anmelden von IT-Administratoren verwendet, wird Ihre Lösung durch das SAML-Token nicht für die Interaktion mit Microsoft Graph aktiviert. Sie können SAML zwar für das einmalige Anmelden von IT-Administratoren verwenden, jedoch muss Ihre Lösung die OIDC-Integration mit Microsoft Entra ID unterstützen, damit sie für die Interaktion mit Microsoft Graph ein JWT von Microsoft Entra ID erhalten kann. Weitere Informationen: Verwenden des SAML-Protokolls durch Microsoft Identity Platform.

Sie können einen der folgenden SAML-Ansätze verwenden:

- Empfohlener SAML-Ansatz: Erstellen Sie eine neue Registrierung in Azure Marketplace, die eine OIDC-Anwendung ist. Kunden fügen sowohl die SAML- als auch die OIDC-Apps zu ihrem Mandanten hinzu. Wenn sich Ihre Anwendung nicht im Microsoft Entra-Katalog befindet, können Sie mit einer mehrinstanzenfähigen Anwendung beginnen, die nicht aus dem Katalog stammt.

- Alternativer SAML-Ansatz: Kunden können manuell in ihrem Microsoft Entra-Mandanten eine OIDC-Anwendungsregistrierung erstellen und URIs, Endpunkte und Berechtigungen festlegen

Verwenden Sie den Gewährungstyp „Clientanmeldeinformationen“, der in der Lösung voraussetzt, dass Kunden eine Client-ID und ein Geheimnis eingeben. Die Lösung erfordert auch das Speichern dieser Informationen. Rufen Sie ein JWT von Microsoft Entra ID ab, und verwenden Sie es dann für die Interaktion mit Microsoft Graph. Weitere Informationen: Abrufen eines Tokens. Wir empfehlen, für die Kunden eine Dokumentation zum Erstellen der Anwendungsregistrierung im Microsoft Entra-Mandanten vorzubereiten. Schließen Sie Endpunkte, URIs und Berechtigungen ein.

Hinweis

Bevor Anwendungen für das einmalige Anmelden von IT-Administratoren oder Benutzern verwendet werden können, muss der IT-Administrator des Kunden seine Einwilligung für die Anwendung in seinem Mandanten geben. Weitere Informationen: Erteilen einer mandantenweiten Administratoreinwilligung für eine Anwendung.

Authentifizierungsflows

Die Authentifizierungsflows der Lösung unterstützen die folgenden Szenarien:

- Der IT-Administrator des Kunden meldet sich mit einmaligen Anmelden (SSO) an, um Ihre Lösung zu verwalten

- Der IT-Administrator des Kunden verwendet Ihre Lösung, um Anwendungen mit Microsoft Graph mit Microsoft Entra ID zu integrieren

- Benutzer melden sich bei Legacy-Anwendungen an, die durch Ihre Lösung und Microsoft Entra ID geschützt sind

Der IT-Administrator Ihres Kunden meldet sich mit einmaligem Anmelden bei Ihrer Lösung an

Ihre Lösung kann SAML oder OIDC für einmaliges Anmelden (SSO) verwenden, wenn sich der IT-Administrator des Kunden anmeldet. Wir empfehlen, dass sich der IT-Administrator mit seinen Microsoft Entra-Anmeldeinformationen bei Ihrer Lösung anmeldet, wodurch die Verwendung aktueller Sicherheitskontrollen ermöglicht wird. Integrieren Sie das einmalige Anmelden von Microsoft Entra ID mit Ihrer Anwendung über SAML oder OIDC.

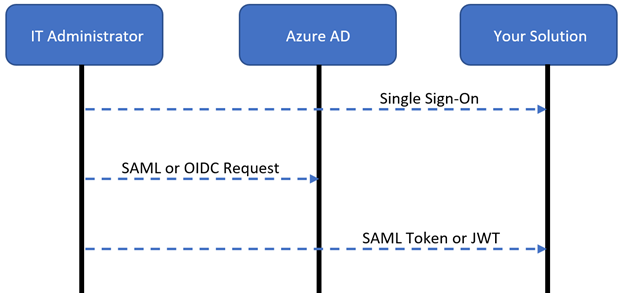

Das folgende Diagramm veranschaulicht den Ablauf der Benutzerauthentifizierung:

- Der IT-Administrator meldet sich mit seinen Microsoft Entra-Anmeldeinformationen bei Ihrer Lösung an

- Die Lösung leitet den IT-Administrator entweder mit einer SAML- oder einer OIDC-Anmeldeanforderung an Microsoft Entra ID um

- Microsoft Entra authentifiziert den IT-Administrator und leitet ihn dann mit einem SAML-Token oder JWT (JSON Web Token) an Ihre Lösung weiter, damit er in Ihrer Lösung autorisiert wird

IT-Administratoren integrieren Anwendungen mit Microsoft Entra ID

IT-Administratoren integrieren Anwendungen mithilfe Ihrer Lösung, die Microsoft Graph zum Erstellen von Anwendungsregistrierungen und Microsoft Entra ID-Richtlinien für bedingten Zugriff verwendet, mit Microsoft Entra ID.

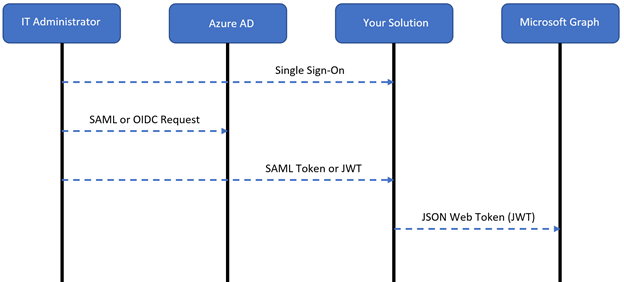

Das folgende Diagramm veranschaulicht den Ablauf der Benutzerauthentifizierung:

- Der IT-Administrator meldet sich mit seinen Microsoft Entra-Anmeldeinformationen bei Ihrer Lösung an

- Die Lösung leitet den IT-Administrator entweder mit einer SAML- oder einer OIDC-Anmeldeanforderung an Microsoft Entra ID um

- Microsoft Entra ID authentifiziert den IT-Administrator und leitet ihn dann mit einem SAML-Token oder JWT (JSON Web Token) an Ihre Lösung weiter

- Wenn der IT-Administrator eine Anwendung mit Microsoft Entra ID integriert, ruft die Lösung mit ihrem JSON Web Token Microsoft Graph auf, um Anwendungen zu registrieren oder Richtlinien für den bedingten Zugriff von Microsoft Entra ID anzuwenden

Benutzer melden sich bei den Anwendungen an

Benutzer, die sich bei Anwendungen anmelden, verwenden OIDC oder SAML. Wenn die Anwendungen mit Microsoft Graph oder einer von Microsoft Entra geschützten API interagieren müssen, empfehlen wir, sie für die Verwendung von OICD zu konfigurieren. Durch diese Konfiguration wird sichergestellt, dass JWT für die Interaktion mit Microsoft Graph angewendet wird. Wenn die Anwendungen nicht mit Microsoft Graph oder von Microsoft Entra geschützten APIs interagieren müssen, verwenden Sie SAML.

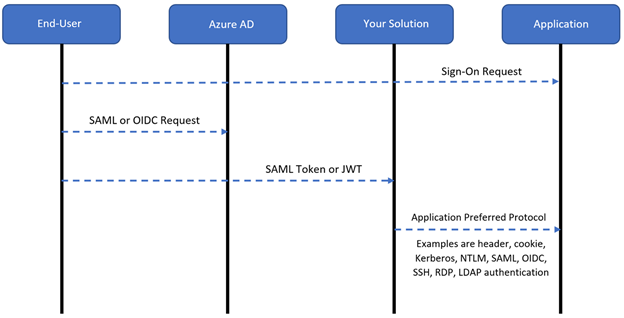

Das folgende Diagramm zeigt den Ablauf der Benutzerauthentifizierung:

- Der Benutzer meldet sich bei einer Anwendung an

- Die Lösung leitet den Benutzer entweder mit einer SAML- oder OIDC-Anmeldeanforderung an Microsoft Entra ID um

- Microsoft Entra authentifiziert den Benutzer und leitet ihn dann mit einem SAML-Token oder JWT (JSON Web Token) zur Authentifizierung an Ihre Lösung weiter

- Die Lösung lässt die Anforderung mithilfe des Anwendungsprotokolls zu

Microsoft Graph-API

Wir empfehlen die Verwendung der folgenden APIs. Verwenden Sie Microsoft Entra-ID, um delegierte Berechtigungen oder Anwendungsberechtigungen zu konfigurieren. Für diese Lösung verwenden Sie delegierte Berechtigungen.

- Anwendungsvorlagen-API: Verwenden Sie in Azure Marketplace diese API, um nach einer passenden Anwendungsvorlage zu suchen

- Erforderliche Berechtigungen: Application.Read.All

- Anwendungsregistrierungs-API: Erstellen von OIDC- oder SAML-Anwendungsregistrierungen für Benutzer zum Anmelden bei Anwendungen, die durch Ihre Lösung geschützt sind

- Erforderliche Berechtigungen: Application.Read.All, Application.ReadWrite.All

- Dienstprinzipal-API: Aktualisieren des Dienstprinzipalobjekts im Anschluss an die Registrierung, um die Eigenschaften für einmaliges Anmelden (SSO) festzulegen

- Erforderliche Berechtigungen: Application.ReadWrite.All, Directory.AccessAsUser.All, AppRoleAssignment.ReadWrite.All (für Zuweisung)

- API für bedingten Zugriff: Anwenden von Microsoft Entra-Richtlinien für bedingten Zugriff auf Benutzeranwendungen

- Erforderliche Berechtigungen: Policy.Read.All, Policy.ReadWrite.ConditionalAccess und Application.Read.All

Weitere Informationen: Verwenden der Microsoft Graph-API

Szenarios für die Microsoft Graph-API

Verwenden Sie die folgenden Informationen, um Anwendungsregistrierungen zu implementieren, Legacyanwendungen zu verbinden und Richtlinien für bedingten Zugriff zu aktivieren. Erfahren Sie, wie Sie die Administratoreinwilligung automatisieren, das Tokensignaturzertifikat abrufen und Benutzer und Gruppen zuweisen.

Verwenden von Microsoft Graph-API zum Registrieren von Apps mit Microsoft Entra ID

Hinzufügen von Apps in Azure Marketplace

Einige Anwendungen, die Ihre Kunden verwenden, befinden sich in Azure Marketplace. Sie können eine Lösung erstellen, die dem externen Mandanten Anwendungen hinzufügt. Verwenden Sie das folgende Beispiel mit der Microsoft Graph-API, um Azure Marketplace nach einer Vorlage zu durchsuchen.

Hinweis

In der Anwendungsvorlagen API wird beim Anzeigenamen die Groß-/Kleinschreibung beachtet.

Authorization: Required with a valid Bearer token

Method: Get

https://graph.microsoft.com/v1.0/applicationTemplates?$filter=displayname eq "Salesforce.com"

Wenn Sie mit dem API-Aufruf eine Übereinstimmung finden, erfassen Sie die ID. Führen Sie den folgenden API-Aufruf aus, und geben Sie einen Anzeigenamen für die Anwendung im JSON-Text an:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/cd3ed3de-93ee-400b-8b19-b61ef44a0f29/instantiate

{

"displayname": "Salesforce.com"

}

Nach dem API-Aufruf generieren Sie ein Dienstprinzipalobjekt. Erfassen Sie die Anwendungs-ID und die Dienstprinzipal-ID, damit Sie sie in den nächsten API-Aufrufen verwenden können.

Ergänzen Sie das Dienstprinzipalobjekt um das SAML-Protokoll und eine Anmelde-URL:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.salesforce.com"

}

Ergänzen Sie das Anwendungsobjekt um Umleitungs-URIs und die Bezeichner-URIs:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/54c4806b-b260-4a12-873c-967116983792

{

"web": {

"redirectUris":["https://www.salesforce.com"]},

"identifierUris":["https://www.salesforce.com"]

}

Hinzufügen von Apps, die sich nicht in Azure Marketplace befinden

Wenn es keine Übereinstimmung in Azure Marketplace oder eine benutzerdefinierte Anwendung integriert werden soll, registrieren Sie eine benutzerdefinierte Anwendung in Microsoft Entra ID mit der Vorlagen-ID 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Führen Sie dann den folgenden API-Aufruf aus, und geben Sie einen Anzeigenamen für die Anwendung im JSON-Text an:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

Nach dem API-Aufruf generieren Sie ein Dienstprinzipalobjekt. Erfassen Sie die Anwendungs-ID und die Dienstprinzipal-ID, damit Sie sie in den nächsten API-Aufrufen verwenden können.

Ergänzen Sie das Dienstprinzipalobjekt um das SAML-Protokoll und eine Anmelde-URL:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

Ergänzen Sie das Anwendungsobjekt um Umleitungs-URIs und die Bezeichner-URIs:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/54c4806b-b260-4a12-873c-967116983792

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

Verwenden des einmaligen Anmeldens von Microsoft Entra

Nachdem die SaaS-Anwendungen in Microsoft Entra ID registriert wurden, müssen die Anwendungen Microsoft Entra ID als Identitätsanbieter (IdP) verwenden:

- Anwendungen unterstützen einmaliges Anmelden mit einem Klick (1-Klick-SSO): Microsoft Entra ID aktiviert die Anwendungen. Der Kunde führt im Microsoft Entra Admin Center das einmalige Anmelden mit einem Klick (1-Klick-SSO) mit den administrativen Anmeldeinformationen für die unterstützten SaaS-Anwendungen aus.

- Weitere Informationen: 1-Klick-App-Konfiguration für einmaliges Anmelden

- Anwendungen unterstützen einmaliges Anmelden mit einem Klick (1-Klick-SSO) nicht: Der Kunde aktiviert die Anwendungen für die Verwendung von Microsoft Entra ID.

Verbinden von Apps mit Microsoft Entra ID mit Legacyauthentifizierung

Ihre Lösung kann dem Kunden die Möglichkeit bieten, einmaliges Anmelden und Microsoft Entra-Features auch für nicht unterstützte Anwendungen zu verwenden. Um den Zugriff mit Legacy-Protokollen zu gewähren, ruft Ihre Anwendung Microsoft Entra ID auf, um den Benutzer zu authentifizieren und Microsoft Entra-Richtlinien für bedingten Zugriff anzuwenden. Aktivieren Sie diese Integration über Ihre Konsole. Erstellen Sie eine SAML- oder OIDC-Anwendungsregistrierung zwischen Ihrer Lösung und Microsoft Entra ID.

Erstellen einer SAML-Anwendungsregistrierung

Verwenden Sie die folgende benutzerdefinierte Anwendungsvorlagen-ID: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Führen Sie dann den folgenden API-Aufruf aus, und geben Sie einen Anzeigenamen im JSON-Text an:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

Nach dem API-Aufruf generieren Sie ein Dienstprinzipalobjekt. Erfassen Sie die Anwendungs-ID und die Dienstprinzipal-ID, damit Sie sie in den nächsten API-Aufrufen verwenden können.

Ergänzen Sie das Dienstprinzipalobjekt um das SAML-Protokoll und eine Anmelde-URL:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

Ergänzen Sie das Anwendungsobjekt um Umleitungs-URIs und die Bezeichner-URIs:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/54c4806b-b260-4a12-873c-967116983792

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

Erstellen einer OIDC-Anwendungsregistrierung

Verwenden Sie die folgende Vorlagen-ID für eine benutzerdefinierte Anwendung: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Führen Sie den folgenden API-Aufruf aus, und geben Sie einen Anzeigenamen im JSON-Text an:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom OIDC App"

}

Erfassen Sie beim API-Aufruf die Anwendungs-ID und Dienstprinzipal-ID, damit Sie sie in den nächsten API-Aufrufen verwenden können.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/{Application Object ID}

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["[https://www.samlapp.com"],

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "7427e0e9-2fba-42fe-b0c0-848c9e6a8182",

"type": "Scope"

},

{

"id": "e1fe6dd8-ba31-4d61-89e7-88639da4683d",

"type": "Scope"

},

{

"id": "37f7f235-527c-4136-accd-4a02d197296e",

"type": "Scope"

}]

}]

}

Hinweis

Die API-Berechtigungen im Knoten resourceAccess gewähren der Anwendung die Berechtigungen „openid“, „User.Read“ und „offline_access“, die eine Anmeldung ermöglichen. Weitere Informationen: Übersicht über Microsoft Graph-Berechtigungen.

Anwenden von Richtlinien für bedingten Zugriff

Kunden und Partner können die Microsoft Graph-API zum Erstellen oder Anwenden von Richtlinien für bedingten Zugriff pro Anwendung verwenden. Bei Partnern können Kunden diese Richtlinien aus Ihrer Lösung heraus und ohne Microsoft Entra Admin Center anwenden. Es gibt zwei Optionen zum Anwenden von Microsoft Entra-Richtlinien für bedingten Zugriff:

- Zuweisen der Anwendung zu einer Richtlinie für bedingten Zugriff

- Erstellen einer neuen Richtlinie für bedingten Zugriff und Zuweisen der Anwendung zu dieser Richtlinie

Verwenden einer Richtlinie für bedingten Zugriff

Führen Sie die folgende Abfrage aus, um eine Liste der Richtlinien für bedingten Zugriff abzurufen. Rufen Sie die zu ändernde Richtlinienobjekt-ID ab.

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

Um die Richtlinie zu ergänzen, fügen Sie die Anwendungsobjekt-ID so ein, dass sie sich im JSON-Körper im Bereich includeApplications befindet:

Authorization: Required with a valid Bearer token

Method: PATCH

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/{policyid}

{

"displayName":"Existing Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications":

{

"includeApplications":[

"00000003-0000-0ff1-ce00-000000000000",

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls":

{

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

Erstellen einer neuen Richtlinie für bedingten Zugriff

Fügen Sie die Anwendungsobjekt-ID so ein, dass sie sich im JSON-Körper im Bereich includeApplications befindet:

Authorization: Required with a valid Bearer token

Method: POST

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/

{

"displayName":"New Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

#Policy Template for Requiring Compliant Device

{

"displayName":"Enforce Compliant Device",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"compliantDevice",

"domainJoinedDevice"

]

}

}

#Policy Template for Block

{

"displayName":"Block",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"block"

]

}

}

Automatisieren der Administratoreinwilligung

Wenn der Kunde Anwendungen von Ihrer Lösung zu Microsoft Entra ID hinzufügt, können Sie die Administratoreinwilligung mit Microsoft Graph automatisieren. Sie benötigen die Dienstprinzipalobjekt-ID der Anwendung, die Sie in den API-Aufrufen erstellt haben, und die Dienstprinzipalobjekt-ID von Microsoft Graph vom externen Mandanten.

Rufen Sie die Dienstprinzipalobjekt-ID von Microsoft Graph mit dem folgenden API-Aufruf ab:

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/serviceprincipals/?$filter=appid eq '00000003-0000-0000-c000-000000000000'&$select=id,appDisplayName

Führen Sie den folgenden API-Aufruf aus, um die Administratoreinwilligung zu automatisieren:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/oauth2PermissionGrants

{

"clientId":"{Service Principal Object ID of Application}",

"consentType":"AllPrincipals",

"principalId":null,

"resourceId":"{Service Principal Object ID Of Microsoft Graph}",

"scope":"openid user.read offline_access}"

}

Abrufen des Tokensignaturzertifikats

Um den öffentlichen Teil des Tokensignaturzertifikats abzurufen, verwenden Sie GET vom Microsoft Entra-Metadaten-Endpunkt für die Anwendung:

Method:GET

https://login.microsoftonline.com/{Tenant_ID}/federationmetadata/2007-06/federationmetadata.xml?appid={Application_ID}

Zuweisen von Benutzern und Gruppen

Wenn Sie die Anwendung in Microsoft Entra ID veröffentlicht haben, können Sie die App Benutzern und Gruppen zuweisen, um sicherzustellen, dass sie im Portal „Meine Apps“ angezeigt wird. Diese Zuweisung befindet sich im Dienstprinzipalobjekt, das beim Erstellen der Anwendung generiert wurde. Weitere Informationen: Übersicht über das Portal „Meine Apps“.

Rufen Sie die AppRole-Instanzen ab, die der Anwendung möglicherweise zugeordnet sind. Bei SaaS-Anwendungen ist es üblich, dass verschiedene AppRole-Instanzen mit ihnen verbunden sind. Bei benutzerdefinierten Anwendungen gibt es normalerweise nur eine standardmäßige AppRole-Instanz. Rufen Sie die ID der AppRole-Instanz ab, die Sie zuweisen möchten:

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

Rufen Sie aus Microsoft Entra ID die Benutzer- oder Gruppenobjekt-ID ab, die Sie der Anwendung zuweisen möchten. Übermitteln Sie auch die Anwendungsrollen-ID aus dem vorherigen API-Aufruf mit dem PATCH-Text an den Dienstprinzipal:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

{

"principalId":"{Principal Object ID of User -or- Group}",

"resourceId":"{Service Principal Object ID}",

"appRoleId":"{App Role ID}"

}

Partnerschaften

Um den Schutz von Legacy-Anwendungen bei Verwendung von Netzwerk- und Anwendungsbereitstellungs-Controllern zu unterstützen, unterhält Microsoft Partnerschaften mit folgenden ADC-Anbietern (Application Delivery Controller).

- Akamai Enterprise Application Access

- Citrix ADC

- F5 Big-IP Zugriffsrichtlinien-Manager

- Kemp LoadMaster

- Pulse Secure Virtual Traffic Manager

Die folgenden VPN-Lösungsanbieter stellen eine Verbindung mit Microsoft Entra ID her, um moderne Authentifizierungs- und Autorisierungsmethoden wie einmaliges Anmelden (SSO) und Multi-Faktor-Authentifizierung (MFA) zu ermöglichen.

- Cisco AnyConnect

- Fortinet FortiGate

- F5 Big-IP Zugriffsrichtlinien-Manager

- Palo Alto Networks GlobalProtect

- Pulse Connect Secure

Die folgenden Anbieter von softwaredefinierten Perimeter-Lösungen (SDP) stellen eine Verbindung mit Microsoft Entra ID her, um moderne Authentifizierungs- und Autorisierungsmethoden wie einmaliges Anmelden (SSO) und Multi-Faktor-Authentifizierung (MFA) zu ermöglichen.

- Datawiza Access Broker

- Perimeter 81

- Silverfort Authentication Platform

- Strata Maverics Identitätsorchestrator

- Zscaler Private Access