Zugriffsrichtlinien in Microsoft Defender für Cloud Apps

Zugriffsrichtlinien in Microsoft Defender for Cloud Apps ermöglichen die Überwachung und Steuerung des Zugriffs auf Cloud-Apps in Echtzeit anhand des Benutzers, des Standorts, des Geräts und der App. Sie können Zugriffsrichtlinien für jedes Gerät erstellen, auch für Geräte, die nicht in Azure AD Hybrid eingebunden sind und nicht von Microsoft Intune verwaltet werden, indem Sie Clientzertifikate auf verwaltete Geräte ausrollen oder vorhandene Zertifikate verwenden, z. B. MDM-Zertifikate von Drittanbietern. Beispielsweise können Sie Clientzertifikate für verwaltete Geräte bereitstellen und anschließend den Zugriff über Geräte ohne Zertifikate blockieren.

Hinweis

- Sie können mit den Sitzungsrichtlinien den Zugriff während der Überwachung der Sitzung zulassen und bzw. oder bestimmte Sitzungsaktivitäten einschränken, statt den Zugriff vollständig zuzulassen oder zu blockieren.

- Es gibt keine Verbindung zwischen einer Richtlinie, die Sie für eine Host-App erstellen, und den zugehörigen Ressourcen-Apps. Beispielsweise sind Zugriffsrichtlinien, die Sie für Teams, Exchange oder Gmail erstellen, nicht mit SharePoint, OneDrive oder Google Drive verbunden. Wenn Sie zusätzlich zur Host-App eine Richtlinie für die Ressourcen-App benötigen, erstellen Sie eine separate Richtlinie.

Voraussetzungen für das Verwenden von Zugriffsrichtlinien

- Microsoft Entra ID P1-Lizenz oder die Lizenz, die von Ihrer IdP-Lösung (Identity Provider) benötigt wird

- Die relevanten Apps sollten mit Conditional Access App Control bereitgestellt werden

- Stellen Sie sicher, dass Sie Ihre IdP-Lösung für die Arbeit mit Defender for Cloud Apps wie folgt konfiguriert haben:

- Informationen zum bedingten Zugriff von Microsoft Entra finden Sie unter Konfigurieren der Integration mit der Microsoft Entra-ID

- Weitere IdP-Lösungen finden Sie unter Konfigurieren der Integration mit anderen IdP-Lösungen

Eine Zugriffsrichtlinie für Defender for Cloud-Apps erstellen

Um eine neue Zugriffsrichtlinie zu erstellen, führen Sie die folgenden Schritte aus:

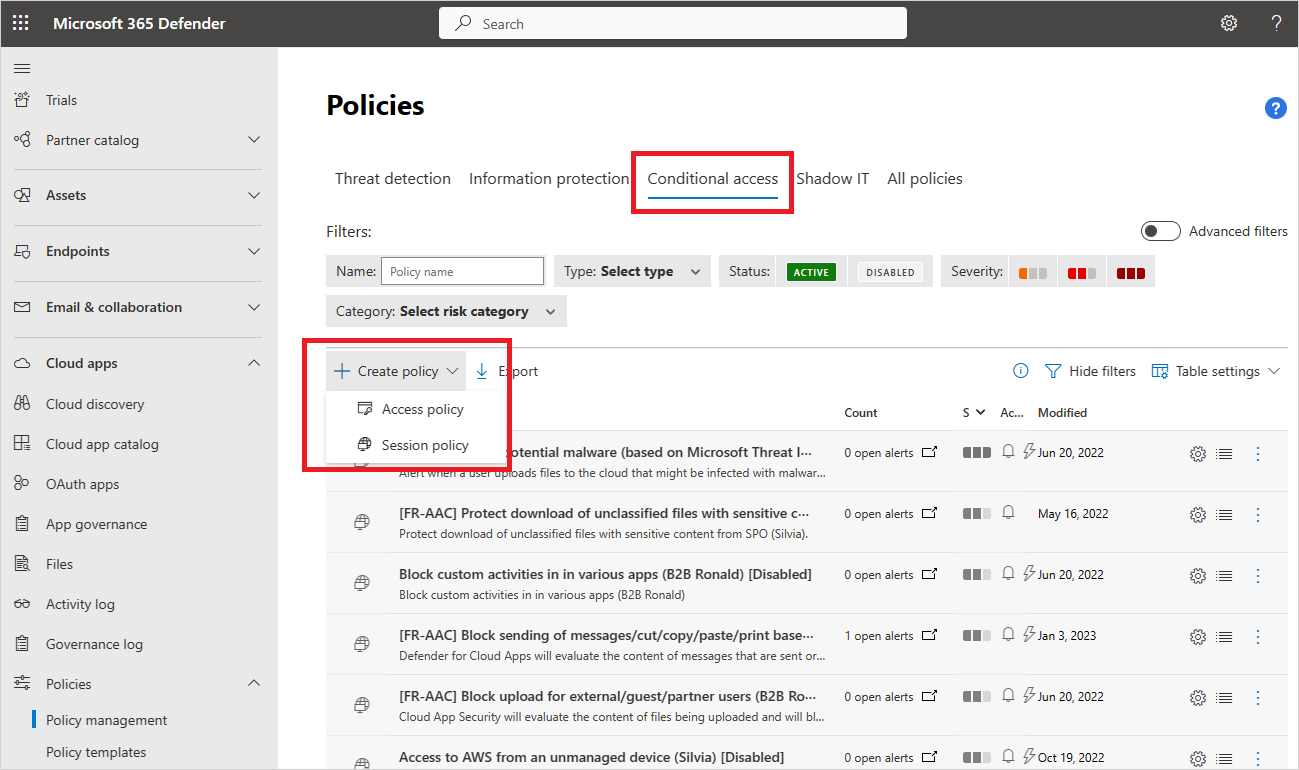

Wählen Sie im Microsoft Defender-Portal unter Cloud-Apps die Option Richtlinien – >Richtlinienverwaltung. Wählen Sie dann die Registerkarte Bedingter Zugriff aus.

Wählen Sie Zugriffsrichtlinien erstellen und dann Zugriffsrichtlinie aus:

Weisen Sie Ihrer Richtlinie im Fenster Zugriffsrichtlinie einen Namen zu, z.B. Den Zugriff über nicht verwaltete Geräte blockieren.

Wählen Sie im Abschnitt Activities matching all of the following (Aktivitäten, die Folgendem vollständig entsprechen) zusätzliche Aktivitätsfilter aus, die auf die Richtlinie angewendet werden sollen. Filter können folgende Optionen umfassen:

Gerätetags: Verwenden Sie diesen Filter, um nicht verwaltete Geräte zu identifizieren.

Standort: Verwenden Sie diesen Filter, um unbekannte (und daher riskante) Standorte zu identifizieren.

IP-Adresse: Verwenden Sie diesen Filter, um nach IP-Adresse zu filtern oder zuvor zugewiesene IP-Adresstags zu verwenden.

Benutzer-Agent-Tag: Verwenden Sie diesen Filter, um die Heuristik für das Identifizieren von mobilen Apps und Desktop-Apps zu aktivieren. Diese Filter können auf „Ist gleich“ oder „Ungleich“ festgelegt werden. Diese Werte sollten für jede Cloud-App für Ihre mobilen Apps und Desktop-Apps getestet werden.

Wählen Sie unter Aktionen eine der folgenden Optionen aus:

Test: Legen Sie diese Aktion fest, um den Zugriff gemäß den von Ihnen festgelegten Richtlinienfiltern explizit zu gewähren.

Blockieren: Legen Sie diese Aktion fest, um den Zugriff gemäß den von Ihnen festgelegten Richtlinienfiltern explizit zu blockieren.

Sie können eine Warnung für jedes Ereignis erstellen, das mit dem Schweregrad der Richtlinie übereinstimmt, ein Limit für Warnungen festlegen und auswählen, ob die Warnung als E-Mail, Textnachricht oder beides ausgegeben werden soll.

Verwandte Videos

Nächste Schritte

Siehe auch

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.