Neuigkeiten in Windows Server 2016

In diesem Artikel werden einige der neuen Features in Windows Server 2016 beschrieben, die für Ihre Arbeit mit diesem Release wahrscheinlich die größten Auswirkungen haben.

Compute

Der Virtualisierungsbereich umfasst Virtualisierungsprodukte und -features, mit denen IT-Profis Windows Server entwerfen, bereitstellen und warten können.

Allgemein

Physische und virtuelle Computer profitieren durch Verbesserungen beim Win32-Zeitdienst und Hyper-V-Uhrzeitsynchronisierungsdienst von einer höheren Zeitgenauigkeit. Windows Server kann jetzt zum Hosten von Diensten genutzt werden, die zukünftige Bestimmungen einhalten, bei denen eine Genauigkeit von 1 ms für UTC erforderlich ist.

Hyper-V

Die Hyper-V-Netzwerkvirtualisierung (HNV) ist ein grundlegender Baustein der aktualisierten Software Defined Networking (SDN)-Lösung von Microsoft und ist vollständig in den SDN-Stack integriert. Windows Server 2016 enthält die folgenden Änderungen für Hyper-V:

Windows Server 2016 enthält jetzt einen programmierbaren Hyper-V-Switch. Microsofts Network Controller gibt HNV-Richtlinien an einen Host-Agenten weiter, der auf jedem Host unter Verwendung des Open vSwitch Database Management Protocol (OVSDB) als SouthBound Interface (SBI) läuft. Der Host-Agent speichert diese Richtlinie mithilfe einer Anpassung des VTEP-Schemas und programmiert komplexe Flowregeln in einer leistungsfähigen Flow-Engine im Hyper-V-Switch. Die Flow-Engine im Hyper-V-Switch ist die gleiche, die auch in Azure verwendet wird. Der gesamte SDN-Stack bis hin zum Network Controller und Network Resource Provider ist ebenfalls mit Azure konsistent, sodass die Leistung mit der Azure Public Cloud vergleichbar ist. Innerhalb der Flow-Engine von Microsoft ist der Hyper-V-Switch in der Lage, sowohl zustandslose als auch zustandsbehaftete Flow-Regeln über einen einfachen Match-Action-Mechanismus zu verarbeiten, der definiert, wie Pakete innerhalb des Switches verarbeitet werden sollen.

HNV unterstützt jetzt Virtual eXtensible Local Area Network (VXLAN)-Protokoll-Verkapselung. HNV verwendet das VXLAN-Protokoll im MAC-Verteilungsmodus über den Microsoft Network Controller, um die IP-Adressen des Tenant-Overly-Netzwerks den IP-Adressen des physischen Underlay-Netzwerks zuzuordnen. Die NVGRE- und VXLAN-Task-Offloads unterstützen Treiber von Drittanbietern für eine verbesserte Leistung.

Windows Server 2016 umfasst ein SLB-Mosul (Software Load Balancer) mit vollständiger Unterstützung für virtuellen Netzwerkdatenverkehr und nahtloser Interaktion mit HNV. Die performante Flow-Engine implementiert den SLB im v-Switch der Datenebene, und der Network Controller steuert ihn dann für virtuelle IP- (VIP) oder dynamische IP- (DIP) Zuordnungen.

HNV implementiert ordnungsgemäße L2-Ethernet-Header, um die Interoperabilität mit virtuellen und physischen Geräten von Drittanbietern sicherzustellen, die von Branchenstandardprotokollen abhängen. Microsoft stellt sicher, dass alle übertragenen Pakete in allen Feldern konforme Werte aufweisen, um die Interoperabilität zu gewährleisten. HNV erfordert die Unterstützung von Jumbo Frames (MTU > 1780) im physischen L2-Netzwerk, um den Paket-Overhead zu berücksichtigen, der durch Verkapselungsprotokolle wie NVGRE und VXLAN entsteht. Die Jumbo Frame-Unterstützung stellt sicher, dass virtuelle Gastmaschinen, die an ein virtuelles HNV-Netzwerk angeschlossen sind, eine MTU von 1514 einhalten.

Die Unterstützung für Windows Container bietet Leistungsverbesserungen, vereinfachte Netzwerkverwaltung und Unterstützung für Windows Container unter Windows 10. Weitere Informationen finden Sie in unserer Dokumentation zu Windows-Containern und in Container: Docker, Windows und Trends.

Hyper-V ist jetzt mit dem verbundenen Standbymodus kompatibel. Wenn Sie die Hyper-V-Rolle auf einem Computer installieren, der das Betriebsmodell „Always On/Always Connected“ (AOAC) verwendet, können Sie diesen jetzt so konfigurieren, dass er den Betriebszustand „Verbundener Standbymodus“ verwendet.

Mit der diskreten Gerätezuweisung können Sie einem virtuellen Computer (Virtual Machine, VM) direkten und exklusiven Zugriff auf bestimmte PCIe-Hardwaregeräte gewähren. Dieses Feature umgeht den Hyper-V-Virtualisierungsstapel, was zu einem schnelleren Zugriff führt. Weitere Informationen finden Sie unter Diskrete Gerätezuweisung und Diskrete Gerätezuweisung – Beschreibung und Hintergrund.

Hyper-V unterstützt jetzt die BitLocker-Laufwerkverschlüsselung für Betriebssystemdatenträger in VMs der 1. Generation. Diese Schutzmethode ersetzt virtuelle Trusted Platform Modules (TPMs), die nur in VMs der 2. Generation verfügbar sind. Um den Datenträger zu entschlüsseln und die VM zu starten, muss der Hyper-V-Host entweder Teil einer autorisierten geschützten Fabric sein oder über den privaten Schlüssel eines der VM-Wächter verfügen. Der Schlüsselspeicher erfordert eine VM der Version 8. Weitere Informationen finden Sie unter Upgrade der VM-Version in Hyper-V auf Windows oder Windows Server.

Der Hostressourcenschutz verhindert durch die Nachverfolgung übermäßiger Aktivitäten, dass VMs zu viele Systemressourcen verwenden. Wenn die Überwachung eine ungewöhnlich hohe Aktivität in einer VM erkennt, drosselt sie die Menge der Ressourcen, die von der VM verbraucht werden. Sie können dieses Feature durch die Ausführung des Cmdlets Set-VMProcessor in PowerShell aktivieren.

Sie können jetzt in VMs der 2. Generation, auf denen Linux- oder Windows-Betriebssystemen ausgeführt werden, Netzwerkadapter im laufenden Systembetrieb hinzufügen oder entfernen, während die VM ausgeführt wird, ohne dass es zu Ausfallzeiten kommt. Sie können auch die Menge des Arbeitsspeichers, der einem virtuellen Computer zugewiesen wird, während dessen Ausführung anpassen, auch wenn Sie den dynamischen Arbeitsspeicher nicht aktiviert haben. Dies gilt für VMs der 1. und 2. Generation, auf denen Windows Server 2016 und höher oder Windows 10 und höher ausgeführt wird.

Hyper-V-Manager unterstützt jetzt die folgenden allgemeinen Features:

Alternative Anmeldeinformationen, sodass Sie einen anderen Satz von Anmeldeinformationen im Hyper-V-Manager verwenden können, wenn Sie eine Verbindung mit einem anderen Windows Server 2016- oder Windows 10-Remotehost herstellen. Sie können diese Anmeldeinformationen auch speichern, um die Anmeldung zu vereinfachen.

Sie können Hyper-V jetzt auf Computern mit Windows Server 2012 R2, Windows Server 2012, Windows 8.1 und Windows 8 verwalten.

Hyper-V-Manager kommuniziert jetzt mit Hyper-V-Remotehosts über das WS-MAN-Protokoll, das die CredSSP-, Kerberos- und NTLM-Authentifizierung zulässt. Wenn Sie für die Herstellung einer Verbindung mit einem Hyper-V-Remotehost CredSSP verwenden, können Sie eine Livemigration durchführen, ohne die eingeschränkte Delegierung in Active Directory zu aktivieren. WS-MAN vereinfacht auch die Aktivierung von Hosts für die Remoteverwaltung. WS-MAN stellt über Port 80 eine Verbindung her, der standardmäßig geöffnet ist.

Updates für Integrationsdienste für Windows-Gäste werden jetzt über Windows Update verteilt. Dienstanbieter und private Cloudhosts können den Mandanten, die die VMs besitzen, die Kontrolle über die Anwendung von Updates geben. Windows-Mandanten können jetzt ihre VMs über eine einzige Methode mit allen neuesten Updates aktualisieren. Weitere Informationen zur Verwendung von Integrationsdiensten durch Linux-Mandanten finden Sie unter Unterstützte virtuelle Linux- und FreeBSD-Computer für Hyper-V unter Windows Server und Windows.

Wichtig

Hyper-V für Windows Server 2016 enthält die Bilddatei vmguest.iso nicht mehr, da sie nicht mehr erforderlich ist.

Linux-Betriebssysteme, die auf VMs der 2. Generation ausgeführt werden, können jetzt bei aktivierter Option „Sicherer Start“ gestartet werden. Zu den Betriebssystemen, die den sicheren Start auf Windows Server 2016-Hosts unterstützen, gehören Ubuntu 14.04 und höher, SUSE Linux Enterprise Server 12 und höher, Red Hat Enterprise Linux 7.0 und höher sowie CentOS 7.0 und höher. Bevor Sie die VM zum ersten Mal starten, müssen Sie diese für die Verwendung der Microsoft UEFI-Zertifizierungsstelle in Hyper-V-Manager, in Virtual Machine Manager oder durch Ausführung des Cmdlets Set-VMFirmware in PowerShell konfigurieren.

VMs der 2. Generation und Hyper-V-Hosts können jetzt deutlich mehr Arbeitsspeicher und virtuelle Prozessoren verwenden. Sie können jetzt auch Hosts mit mehr Arbeitsspeicher und virtuellen Prozessoren konfigurieren als bei früheren Versionen. Diese Änderungen unterstützen Szenarien wie die Ausführung großer In-Memory-Datenbanken für die Onlinetransaktionsverarbeitung (OLTP) und Data Warehousing (DW) im E-Commerce. Weitere Informationen finden Sie unter Leistung großer VMs mit Windows Server 2016 Hyper-V bei der In-Memory-Transaktionverarbeitung (auf Englisch). Weitere Informationen zur Versionskompatibilität und zu den unterstützten maximalen Konfigurationen finden Sie unter Upgrade der VM-Version in Hyper-V auf Windows oder Windows Server und Planen der Hyper-V-Skalierbarkeit in Windows Server.

Mithilfe der geschachtelten Virtualisierung können Sie eine VM als Hyper-V-Host verwenden und innerhalb des virtualisierten Hosts VMs erstellen. Sie können dieses Feature für die Erstellung von Entwicklungs- und Testumgebungen verwenden, die mindestens Windows Server 2016 oder Windows 10 mit einem Intel VT-x-kompatiblen Prozessor ausführen. Weitere Informationen finden Sie unter Was ist geschachtelte Virtualisierung?.

Sie können jetzt Produktionsprüfpunkte einrichten, um Supportrichtlinien für VMs einzuhalten, die Produktionsworkloads ausführen. Diese Prüfpunkte werden auf der Sicherungstechnologie des Gastgeräts und nicht im gespeicherten Zustand ausgeführt. Windows-VMs verwenden Volume Snapshot Service (VSS), während Linux-VMs die Dateisystempuffer leeren, um Prüfpunkte zu erstellen, die mit dem Dateisystem konsistent sind. Sie können Prüfpunkte weiterhin im gespeicherten Zustand verwenden, indem Sie stattdessen Standardprüfpunkte verwenden. Weitere Informationen finden Sie unter Wählen zwischen Standard- und Produktionsprüfpunkten in Hyper-V.

Wichtig

Neue VMs verwenden Produktionsprüfpunkte als Standard.

Sie können jetzt die Größe freigegebener virtueller Festplatten (

.vhdx-Dateien) für das Gastclustering ändern, ohne dass es zu Ausfallzeiten kommt. Sie können Gastcluster auch für den Schutz freigegebener virtueller Festplatten verwenden, indem Sie das Hyper-V-Replikat für die Notfallwiederherstellung verwenden. Sie können dieses Feature nur für Sammlungen in einem Gastcluster verwenden, für den Sie die Replikation über die Windows-Verwaltungsinstrumentation (WMI) aktiviert haben. Weitere Informationen finden Sie unter Klasse Msvm_CollectionReplicationService und Übersicht über die Freigabe virtueller Festplatten.Hinweis

Die Verwaltung der Replikation einer Sammlung über PowerShell-Cmdlets oder die WMI-Schnittstelle ist nicht möglich.

Beim Sichern eines einzelnen virtuellen Computers wird die Verwendung einer VM-Gruppe oder Momentaufnahmesammlung nicht empfohlen, unabhängig davon, ob der Host gruppiert ist oder nicht. Diese Optionen sind für das Sichern von Gastclustern vorgesehen, die eine freigegebene virtuelle Festplattendatei (Virtual Hard Disk-Datei, VHDX-Datei) verwenden. Stattdessen sollte eine Momentaufnahme über den Hyper-V-WMI-Anbieter (V2) erstellt werden.

Sie können jetzt abgeschirmte Hyper-V-VMs mit Features erstellen, die verhindern, dass Hyper-V-Administrator*innen auf dem Host oder Schadsoftware Daten auf VMs im abgeschirmten Zustand überprüfen, manipulieren oder stehlen. Daten und Zustand werden verschlüsselt, sodass Hyper-V-Administrator*innen Videoausgaben und verfügbare Datenträger nicht anzeigen können. Sie können die VMs auch so einschränken, dass sie nur auf Hosts ausgeführt werden, für die ein Hostüberwachungsserver festgestellt hat, dass sie fehlerfrei und vertrauenswürdig sind. Weitere Informationen finden Sie unter Übersicht über geschütztes Fabric und abgeschirmte VMs.

Hinweis

Abgeschirmte VMs sind mit Hyper-V-Replikaten kompatibel. Um eine abgeschirmte virtuelle Maschine zu replizieren, müssen Sie den Host, den Sie replizieren möchten, für die Ausführung dieser abgeschirmten VM autorisieren.

Über die Priorität in der Startreihenfolge für geclusterte virtuelle Computer können Sie besser steuern, welche gruppierten VMs zuerst gestartet oder neu gestartet werden. Wenn Sie die Priorität in der Startreihenfolge festlegen, können Sie VMs starten, die Dienste bereitstellen, bevor Sie die VMs starten, die diese Dienste verwenden. Sie können Sets definieren, VMs zu Sets hinzufügen und mithilfe von PowerShell-Cmdlets wie New-ClusterGroupSet, Get-ClusterGroupSet und Add-ClusterGroupSetDependency Abhängigkeiten angeben.

VM-Konfigurationsdateien verwenden jetzt das Dateierweiterungsformat

.vmcx, während Laufzeitdatendateien das Dateierweiterungsformat.vmrsverwenden. Diese neuen Dateiformate wurden entwickelt, um effizientere Lese- und Schreibvorgänge zu unterstützen. Die aktualisierten Formate verringern auch die Wahrscheinlichkeit von Datenbeschädigungen bei Speicherfehlern.Wichtig

Die Dateinamenerweiterung

.vmcxgibt an, dass es sich um eine Binärdatei handelt. Hyper-V für Windows Server 2016 unterstützt die Bearbeitung von Dateien mit den Erweiterungen.vmcxoder.vmrsnicht.Die Versionskompatibilität mit VMs der Version 5 wurde aktualisiert. Diese VMs sind sowohl mit Windows Server 2012 R2 als auch mit Windows Server 2016 kompatibel. VMs der Version 5, die mit Windows Server 2019 kompatibel sind, können jedoch nur unter Windows Server 2016, nicht unter Windows Server 2012 R2 ausgeführt werden. Wenn Sie eine VM mit Windows Server 2012 R2 zu einem Server mit einer höheren Windows Server-Version verschieben oder in einen solchen Server importieren, müssen Sie die VM-Konfiguration manuell aktualisieren, um Features der höheren Windows Server-Versionen verwenden zu können. Weitere Informationen zur Versionskompatibilität und zu den aktualisierten Features finden Sie unter Upgrade der VM-Version in Hyper-V auf Windows oder Windows Server.

Sie können jetzt virtualisierungsbasierte Sicherheitsfeatures für VMs der 2. Generation verwenden, z. B. Device Guard und Credential Guard, um das Betriebssystem vor Schadsoftware-Exploits zu schützen. Diese Features sind in VMs mit Version 8 oder höher verfügbar. Weitere Informationen finden Sie unter Upgrade der VM-Version in Hyper-V auf Windows oder Windows Server.

Sie können jetzt Cmdlets mit Windows PowerShell Direct ausführen, um eine VM auf dem Hostcomputer als Alternative zu VMConnect oder Remote PowerShell zu konfigurieren. Sie müssen keine Netzwerk- oder Firewallanforderungen erfüllen oder über eine spezielle Remoteverwaltungskonfiguration verfügen, um dieses Feature verwenden zu können. Weitere Informationen finden Sie unter Automatisierung und Verwaltung virtueller Computer mithilfe von PowerShell Direct.

Nano Server

Nano Server verfügt jetzt über ein aktualisiertes Modul zum Erstellen von Nano Server-Images. Außerdem ist die Funktionalität für physische Hosts und Gast-VMs stärker getrennt und Kunden profitieren von der Unterstützung für unterschiedliche Windows Server-Editionen. Weitere Informationen finden Sie unter Installieren von Nano Server.

Außerdem gibt es Verbesserungen an der Wiederherstellungskonsole, einschließlich der Trennung von eingehenden und ausgehenden Firewall-Regeln und der Möglichkeit, die WinRM-Konfiguration zu reparieren.

Abgeschirmte virtuelle Computer

Windows Server 2016 bietet eine neue Hyper-V-basierte abgeschirmte VM, um jeden virtuellen Computer der Generation 2 vor einem gefährdeten Fabric zu schützen. Zu den in Windows Server 2016 eingeführten Funktionen zählen die folgenden:

Ein neuer Modus Verschlüsselung unterstützt, der einen umfangreicheren Schutz bietet als bei herkömmlichen virtuellen Computern, jedoch weniger Schutzmaßnahmen als im Modus Geschützt. Gleichzeitig werden vTPM, Datenträgerverschlüsselung, Datenverkehrverschlüsselung bei der Livemigration und andere Features weiterhin unterstützt. Dazu zählen auch die benutzerfreundlichen direkten Fabric-Verwaltungsfunktionen wie VM-Konsolenverbindungen und PowerShell Direct.

Vollständige Unterstützung für die Umwandlung vorhandener nicht abgeschirmter Generation 2-VMs in abgeschirmte virtuelle Computer (einschließlich automatisierter Datenträgerverschlüsselung).

Hyper-V Virtual Machine Manager kann jetzt die Fabrics anzeigen, auf denen ein abgeschirmter virtueller Computer ausgeführt werden darf. Dabei kann der Fabric-Administrator die Schlüsselschutzvorrichtung eines abgeschirmten virtuellen Computers anzeigen und ermitteln, für welche Fabrics der virtuelle Computer autorisiert ist.

Für einen ausgeführten Host-Überwachungsdienst kann nun der Nachweismodus geändert werden. Sie können jetzt während der Ausführung zwischen dem weniger sicheren, jedoch einfacheren Active Directory-basierten Nachweis und dem TPM-basierten Nachweis wechseln.

Auf Windows PowerShell basierende End-to-End-Diagnosetools, mit denen falsch konfigurierte Einstellungen oder Fehler in geschützten Hyper-V-Hosts und im Host-Überwachungsdienst ermittelt werden können.

Eine Wiederherstellungsumgebung, mit der eine sicher Problembehandlung und Reparatur von abgeschirmten virtuellen Computern innerhalb des Fabrics möglich ist, in der diese normalerweise ausgeführt werden. Gleichzeitig bietet diese Umgebung dieselbe Schutzebene wie die abgeschirmten virtuellen Computer selbst.

Unterstützung für den Host-Überwachungsdienst für vorhandenes sicheres Active Directory: Sie können den Host-Überwachungsdienst so steuern, dass dieser eine vorhandene Active Directory-Gesamtstruktur als Active Directory verwendet, anstatt eine eigene Active Directory-Instanz zu erstellen.

Weitere Informationen und Anweisungen zur Arbeit mit abgeschirmten virtuellen Computern finden Sie unter Geschütztes Fabric und abgeschirmte VMs.

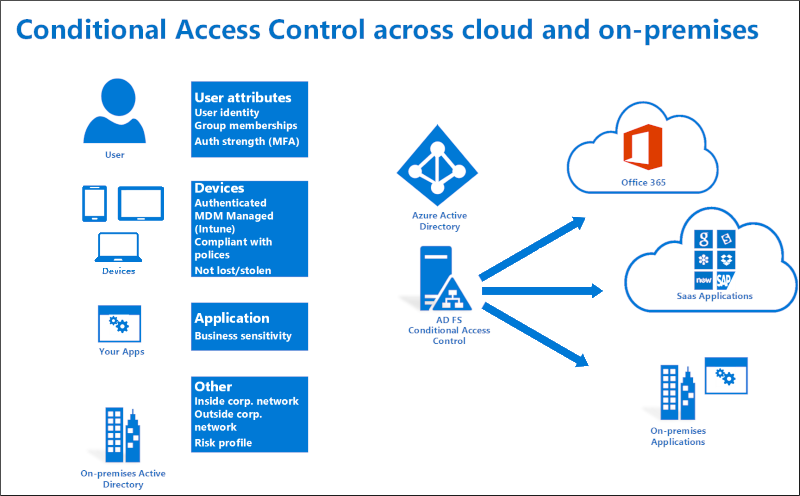

Identität und Zugriff

Mit den neuen Features in Identität wird die Möglichkeit verbessert, Active Directory-Umgebungen zu schützen. Außerdem können Unternehmen eine Migration zu reinen Cloudbereitstellungen oder Hybridbereitstellungen durchführen, bei denen einige Anwendungen und Dienste in der Cloud und andere Anwendungen und Dienste lokal gehostet werden.

Active Directory-Zertifikatdienste

Active Directory-Zertifikatdienste (AD CS) in Windows Server 2016 jetzt mit verbesserter Unterstützung für den TPM-Schlüsselnachweis: Sie können jetzt Smart Card KSP für den Schlüsselnachweis nutzen, und Geräte, die kein Domänenmitglied sind, können jetzt die NDES-Registrierung nutzen, um Zertifikate abzurufen, die als Nachweis für Schlüssel in einem TPM verwendet werden können.

Privileged Access Management

Privileged Access Management (PAM) trägt dazu bei, Sicherheitsprobleme in Active Directory-Umgebungen zu entschärfen, die durch Techniken zum Diebstahl von Anmeldeinformationen wie Pass-the-Hash, Spearphishing usw. verursacht werden. Sie können diese neue Verwaltungszugriffslösung mit Microsoft Identity Manager (MIM) konfigurieren, und sie führt die folgenden Funktionen ein:

Die von MIM bereitgestellte Active Directory-Gesamtstruktur verfügt über eine spezielle PAM-Vertrauensstellung mit einer vorhandenen Gesamtstruktur. Bastion-Gesamtstrukturen sind eine neue Art von Active Directory-Umgebung, die frei von böswilligen Aktivitäten ist, da sie von vorhandenen Gesamtstrukturen isoliert werden und nur den Zugriff auf privilegierte Konten zulassen.

Neue Prozesse in MIM zum Anfordern von Administratorrechten, einschließlich neuer Workflows zum Genehmigen von Anforderungen.

Neue Schattensicherheitsprinzipale oder Gruppen, die in der Bastiongesamtstruktur von MIM als Reaktion auf Anforderungen von Administratorberechtigungen bereitgestellt werden. Die Schattensicherheitsgruppen verfügen über ein Attribut, das auf die SID einer administrativen Gruppe in einer vorhandenen Gesamtstruktur verweist. Dadurch kann die Schattengruppe auf Ressourcen in vorhandenen Gesamtstrukturen zugreifen, ohne Zugriffssteuerungslisten (Access Control Lists, ACLs) zu ändern.

Ein Feature für ablaufende Links, das zeitlich begrenzte Mitgliedschaften in einer Schattengruppe ermöglicht. Sie können der Gruppe Benutzer für einen bestimmten Zeitraum hinzufügen, mit dem sie administrative Aufgaben ausführen können. Die zeitlich begrenzte Mitgliedschaft wird durch einen Gültigkeitsdauerwert (Time-to-Live, TTL) konfiguriert, der an eine Kerberos-Ticketlebensdauer weitergegeben wird.

Hinweis

Ablaufende Links sind für alle verknüpften Attribute verfügbar. Allerdings ist nur die verknüpfte Attributbeziehung member/memberOF zwischen einer Gruppe und einem Benutzer mit PAM vorkonfiguriert, um die Funktion für ablaufende Verknüpfungen zu verwenden.

Integrierte Kerberos-Domänencontroller (KDC) ermöglichen es Active Directory-Domänencontrollern, die Lebensdauer von Kerberos-Tickets auf den niedrigsten möglichen TTL-Wert zu beschränken, wenn Benutzer mehrere zeitlich begrenzte Mitgliedschaften in administrativen Gruppen haben. Wenn Sie beispielsweise Mitglied der zeitgebundenen Gruppe Asind, entspricht die Lebensdauer des Kerberos-Tickets (TGT) der verbleibenden Zeit in der Gruppe A. Wenn Sie auch der zeitlich gebundenen Gruppe B beitreten, die eine niedrigere TTL als die Gruppe A hat, entspricht die Lebensdauer des TGT der verbleibenden Zeit in der Gruppe B.

Neue Überwachungsfunktionen, mit denen Sie ermitteln können, welche Benutzer Zugriff angefordert haben, welchen Zugriff die Administratoren ihnen gewährt haben, und welche Aktivitäten sie während der Anmeldung ausgeführt haben.

Weitere Informationen zu PAM finden Sie unter Privileged Access Management für Active Directory-Domäne Services.

Microsoft Entra join

Die Microsoft Entra-Einbindung verbessert die Identitätsumgebungen für Unternehmenskunden, Geschäftskunden und Kunden aus dem Bildungswesen und bietet verbesserte Funktionen für Firmen- und Privatgeräte.

Moderne Einstellungen sind jetzt auf unternehmenseigenen Windows-Geräten verfügbar. Für die Nutzung zentraler Windows-Funktionen ist kein persönliches Microsoft-Konto mehr erforderlich, und die neuen Funktionen werden unter Verwendung bestehender Benutzerkonten ausgeführt, um die Compliance sicherzustellen. Diese Dienste funktionieren auf PCs, die einer lokalen Windows-Domäne angehören, sowie auf Geräten, die mit Microsoft Entra verbunden sind. Diese Einstellungen umfassen Folgendes:

Roamingbetrieb oder Personalisierung, Barrierefreiheitseinstellungen und Anmeldeinformationen

Sichern und Wiederherstellen

Zugriff auf den Microsoft Store mit Ihrem Geschäftskonto

Livekacheln und Benachrichtigungen

Zugriff auf Unternehmensressourcen über mobile Geräte wie Telefone und Tablets, die nicht mit einer Windows-Domäne verbunden werden können, unabhängig davon, ob es sich um unternehmenseigene oder mitgebrachte Geräte (BYOD) handelt.

Verwenden Sie einmaliges Anmelden (SSO) bei Office 365 und anderen Apps, Websites und Ressourcen der Organisation.

Fügen Sie auf BYOD-Geräten ein Geschäftskonto aus einer lokalen Domäne oder Azure AD zu einem persönlichen Gerät hinzu. Sie können SSO verwenden, um über Apps oder im Web auf Arbeitsressourcen zuzugreifen, während sie mit neuen Features wie bedingte Kontosteuerung und Geräteintegritätsnachweis kompatibel bleiben.

Dank der MDM-Integration können Sie Geräte automatisch bei Ihrem MDM-Tool (Mobile Device Management) (Microsoft Intune oder Drittanbieter) registrieren.

Richten Sie einen Kioskmodus und freigegebene Geräte für mehrere Benutzer in Ihrer Organisation ein.

In der Entwicklerumgebung können Sie mithilfe eines freigegebenen Programmierstapels Apps erstellen, die sowohl für Unternehmen als auch für Privatpersonen geeignet sind.

Mit der Option Imageerstellung können Sie zwischen der Imageerstellung und der Möglichkeit wählen, dass Ihre Benutzer unternehmenseigene Geräte direkt während der ersten Ausführung konfigurieren dürfen.

Windows Hello For Business

Windows Hello for Business ist ein schlüsselbasierter Authentifizierungsansatz für Unternehmen und Endkunden, der weit über Kennwörter hinausgeht. Diese Form der Authentifizierung basiert auf Anmeldeinformationen, die vor Verletzungen, Diebstahl und Phishing geschützt sind.

Der Benutzer meldet sich am Gerät mit einem biometrischen Merkmal oder einer PIN an, die mit einem Zertifikat oder einem asymmetrischen Schlüsselpaar verknüpft sind. Die Identitätsanbieter (Identity Providers, IDPs) überprüfen den Benutzer, indem sie den öffentlichen Schlüssel des Benutzers IDLocker zuordnen, und bieten Anmeldeinformationen per Einmalkennwort (One Time Password, OTP), Telefon oder einen anderen Benachrichtigungsmechanismus.

Weitere Informationen finden Sie unter Windows Hello for Business.

Dateireplikationsdienst und Windows Server 2003-Funktionsebenen veraltet

Obwohl der Dateireplikationsdienst (File Replication Service, FRS) und die Windows Server 2003-Funktionsebenen schon in früheren Versionen von Windows Server veraltet waren, möchten wir Sie daran erinnern, dass AD DS Windows Server 2003 nicht mehr unterstützt. Sie sollten jeden Domänencontroller, auf dem Windows Server 2003 läuft, aus der Domäne entfernen. Sie sollten auch die Funktionsebene der Domäne und Gesamtstruktur auf mindestens Windows Server 2008 erhöhen.

Bei Windows Server 2008-Domänenfunktionsebenen (und höher) verwendet AD DS die DFS-Replikation (Distributed File Service) zum Replizieren von SYSVOL-Ordnerinhalten zwischen Domänencontrollern. Wenn Sie auf der Windows Server 2008-Domänenfunktionsebene (oder höher) eine neue Domäne erstellen, repliziert die DFS Replikation automatisch den Ordner SYSVOL. Wenn Sie die Domäne auf einer niedrigeren Funktionsebene erstellt haben, müssen Sie für den Ordner SYSVOL anstatt des Dateireplikationsdiensts die DFS-Replikation verwenden. Ausführlichere Migrationsschritte finden Sie unter Installieren, Aktualisieren oder Migrieren zu Windows Server.

Weitere Informationen finden Sie in den folgenden Ressourcen:

- Grundlegendes zu Funktionsebenen von Active Directory-Domänendiensten (AD DS)

- So erhöhen Sie die Funktionsebenen der Active Directory-Domäne und der Gesamtstruktur

Active Directory-Verbunddienste (AD FS)

Active Directory-Verbunddienste (AD FS) unter Windows Server 2016 enthält neue Funktionen, die Ihnen die Konfiguration von AD FS für die Authentifizierung von Benutzern ermöglichen, die in Lightweight Directory Access Protocol-Verzeichnissen (LDAP) gespeichert sind.

Webanwendungsproxy

Im Fokus der aktuellen Version des Webanwendungsproxys stehen neue Features, die die Veröffentlichung und Vorauthentifizierung weiterer Anwendungen ermöglichen und das Benutzererlebnis verbessern. Sehen Sie sich die vollständige Liste der neuen Features an, die die Vorauthentifizierung für funktionsreiche Client-Apps wie Exchange ActiveSync sowie Platzhalterdomänen für die einfachere Veröffentlichung von SharePoint-Apps umfassen. Weitere Informationen finden Sie unter Webanwendungsproxy unter Windows Server 2016.

Verwaltung

Im Bereich Verwaltung und Automatisierung liegt der Schwerpunkt auf Tool- und Referenzinformationen für IT-Profis, die Windows Server 2016 (einschließlich Windows PowerShell) ausführen und verwalten möchten.

Windows PowerShell 5.1 enthält wichtige neue Features – einschließlich Unterstützung für die Entwicklung mit Klassen und neue Sicherheitsfunktionen –, die den Funktionsumfang erweitern, die Benutzerfreundlichkeit verbessern und die Steuerung und Verwaltung von Windows-basierten Umgebungen erleichtern und erweitern. Weitere Informationen finden Sie unter Neue Szenarien und Features in WMF 5.1.

Die neuen Features für Windows Server 2016 umfassen Folgendes: PowerShell.exe kann lokal unter Nano Server ausgeführt werden (nicht mehr nur remote), neue Cmdlets für lokale Benutzer und Gruppen ersetzen die GUI, neue PowerShell-Debuggingunterstützung sowie neue Unterstützung in Nano Server für Sicherheitsprotokollierung und -aufzeichnung sowie JEA.

Dies sind einige weitere neue Verwaltungsfeatures:

PowerShell Desired State Configuration (DSC) im Windows Management Framework (WMF) 5

Windows Management Framework 5 enthält Updates für Windows PowerShell Desired State Configuration (DSC), die Windows-Remoteverwaltung (Windows Remote Management, WinRM) und die Windows-Verwaltungsinstrumentation (Windows Management Instrumentation, WMI).

Weitere Informationen zum Testen der DSC-Features von Windows Management Framework 5 finden Sie in der Blogbeitragsreihe, die unter Validate features of PowerShell DSC (Überprüfen der PowerShell DSC-Features) besprochen wird. Die Downloaddateien finden Sie unter Windows Management Framework 5.1.

Einheitliche Paketverwaltung mit PackageManagement für die Softwareerkennung, Installation und Inventur

Windows Server 2016 und Windows 10 enthalten ein neues PackageManagement-Feature (ehemals OneGet), das IT-Experten oder DevOps ermöglicht, die Erkennung, Installation und Inventarisierung von Software (Software Discovery, Installation, Inventory – SDII) lokal oder remote zu automatisieren, unabhängig von der Installationstechnologie und davon, wo sich die Software befindet.

Weitere Informationen finden Sie unter https://github.com/OneGet/oneget/wiki.

PowerShell-Erweiterungen zur Unterstützung der digitalen Forensik und Verringerung von Sicherheitslücken

Um das Team zu unterstützen, das für die Untersuchung kompromittierter Systeme zuständig ist – manchmal als „Blue Team“ bezeichnet –, haben wir zusätzliche PowerShell-Protokollierungen und andere digitale, forensische Features hinzugefügt. Wir haben außerdem die Features zur Reduzierung von Sicherheitsrisiken in Skripts, z.B. PowerShell (eingeschränkt) und sichere CodeGeneration-APIs, hinzugefügt.

Weitere Informationen finden Sie im Blogbeitrag zum PowerShell ♥ Blue Team.

Netzwerkfunktionen

Der Netzwerkbereich befasst sich mit Netzwerkprodukten und -features, die IT-Spezialisten beim Entwerfen, Bereitstellen und Warten von Windows Server 2016 verwenden können.

Softwaredefinierte Netzwerke

Software-Defined Networking (SDN) ist eine neue Software Defined Datacenter (SDDC)-Lösung, die die folgenden Features umfasst:

Network Controller, mit dem Sie die Konfiguration der Netzwerkinfrastruktur automatisieren können, anstatt die Netzwerkgeräte und -dienste manuell zu konfigurieren. Der Netzwerkcontroller verwendet REST (Representational State Transfer) in seiner Northbound-Schnittstelle mit JSON-Nutzdaten (JavaScript Object Notation). Die Southbound-Schnittstelle des Netzwerkcontrollers verwendet OVSDB (Open vSwitch Database Management Protocol).

Neue Features für Hyper-V:

Hyper-V Virtual Switch, mit dem Sie verteiltes Switching und Routing erstellen können, sowie eine Richtliniendurchsetzungsebene, die auf Microsoft Azure ausgerichtet und kompatibel ist. Weitere Informationen finden Sie unter Hyper-V Virtual Switch.

Direkter Remotespeicherzugriff (Remote Direct Memory Access, RDMA) und Switch Embedded Teaming (SET) für die Erstellung virtueller Switches. Sie können RDMA für Netzwerkadapter einrichten, die an einen virtuellen Hyper-V-Switch gebunden sind, unabhängig davon, ob Sie SET bereits verwenden. SET kann Funktionen ähnlich NIC-Teamvorgängen für Ihre virtuellen Switches bereitstellen. Weitere Informationen finden Sie unter Anforderungen an das Hostnetzwerk für Azure Stack HCI.

VM-Multiwarteschlangen (Virtual Machine Multi Queues, VMMQs) verbessern den VMQ-Durchsatz durch die Zuteilung mehrerer Hardwarewarteschlangen pro VM. Die Standardwarteschlange wird zu einer Gruppe von Warteschlangen für eine VM und teilt den Datenverkehr auf die Warteschlangen auf.

Quality of Service (QoS) für softwaredefinierte Netzwerke verwaltet die Datenverkehr-Standardklasse über den virtuellen Switch innerhalb der Standardklassenbandbreite.

Network Function Virtualization (NFV), mit dem Sie Netzwerkfunktionen, die von Hardwaregeräten ausgeführt werden, an virtuelle Appliances spiegeln oder weiterleiten können, z. B. Lastenausgleichsgeräte, Firewalls, Router, Switches usw. Sie können ihren gesamten SDN-Stapel auch mithilfe von System Center Virtual Machine Manager bereitstellen und verwalten. Sie können Windows Server-Container-Netzwerke mit Docker verwalten und SDN-Richtlinien sowohl mit virtuellen Computern als auch mit Containern verknüpfen.

Eine Datacenter-Firewall, die granulare Zugriffskontrolllisten (Access Control Lists, ACLs) bereitstellt, mit denen Sie Firewall-Richtlinien auf VM-Schnittstellenebene oder auf Subnetzebene anwenden können. Weitere Informationen finden Sie unter Was ist die Datacenter-Firewall?

RAS-Gateway, mit dem Sie Datenverkehr zwischen virtuellen Netzwerken und physischen Netzwerken weiterleiten können, einschließlich Site-to-Site-VPN-Verbindungen von Ihrem Cloud-Rechenzentrum zu den Remotestandorten Ihrer Mandanten. Mit dem Border Gateway Protocol (BGP) können Sie dynamisches Routing zwischen Netzwerken für alle Gatewayszenarien bereitstellen, einschließlich Internet Key Exchange Version 2 (IKEv2) standortbasierte private Netzwerke (VPNs), Layer 3 (L3) VPNs und Generic Routing Encapsulation (GRE)-Gateways. Gateways unterstützen jetzt auch Gatewaypools und M+N-Redundanz. Weitere Informationen finden Sie unter Was ist ein RAS-Gateway (Remote Access Service) für softwaredefinierte Netzwerke?.

Software Load Balancer (SLB) und Network Address Translation (NAT) verbessern den Durchsatz, indem Direct Server Return unterstützt wird. Dadurch kann der Rückgabenetzwerkdatenverkehr den Load Balancer Multiplexer umgehen und mithilfe eines Nord-Süd- und Ost-West-Lastenausgleichsmoduls und NAT erreicht werden. Weitere Informationen finden Sie unter Was ist Software Load Balancer (SLB) für SDN? und Virtualisierung von Netzwerkfunktionen.

Flexible Kapselungstechnologien, die auf der Datenebene arbeiten und sowohl Virtual Extensible LAN (VxLAN) als auch Network Virtualization Generic Routing Encapsulation (NVGRE) unterstützen.

Weitere Informationen finden Sie unter Planen einer softwaredefinierten Netzwerkinfrastruktur.

Grundlagen der Cloudskalierung

Windows Server 2016 umfasst die folgenden Grundlagen der Cloud-Skalierung:

Konvergente Netzwerkschnittstellenkarte (NIC), mit der Sie einen einzelnen Netzwerkadapter für die Verwaltung, RDMA-fähigen Speicher (Remote Direct Memory Access) und Mandantendatenverkehr verwenden können. Eine konvergente NIC reduziert die Kosten für jeden Server in Ihrem Rechenzentrum, da weniger Netzwerkadapter erforderlich sind, um unterschiedliche Arten von Datenverkehr pro Server zu verwalten.

Packet Direct bietet hohen Netzwerk-Datenverkehrdurchsatz sowie eine Paketverarbeitungsinfrastruktur mit geringer Latenz.

Switch Embedded Teaming (SET) ist eine NIC-Teaming-Lösung, die in den virtuellen Hyper-V-Switch integriert ist. SET ermöglicht das Teaming von bis zu acht physischen Netzwerkkarten in einem einzigen SET-Team, was die Verfügbarkeit verbessert und Failover ermöglicht. In Windows Server 2016 können Sie SET-Teams erstellen, die auf die Verwendung von Server Message Block (SMB) und RDMA beschränkt sind. Sie können auch SET-Teams verwenden, um den Netzwerkdatenverkehr für die Hyper-V-Netzwerkvirtualisierung zu verteilen. Weitere Informationen finden Sie im Abschnitt mit den Host-Netzwerkanforderungen für Azure Stack HCI.

TCP-Leistungsverbesserungen

Das standardmäßige anfängliche Überlastungsfenster (Initial Congestion Window, ICW) wurde von 4 auf 10 erhöht und TCP Fast Open (TFO) wurde implementiert. TFO reduziert den Zeitaufwand für das Herstellen einer TCP-Verbindung, und das erhöhte ICW ermöglicht die Übertragung von größeren Objekten in den anfänglichen Burst. Diese Kombination kann die erforderliche Zeit für die Übertragung eines Internetobjekts zwischen dem Client und der Cloud erheblich reduzieren.

Zur Verbesserung des TCP-Verhaltens bei der Wiederherstellung nach einem Paketverlust wurden TCP: Tail Loss Probe (TLP) und Recent ACKnowledgement (RACK) implementiert. TLP hilft bei der Konvertierung von RTOs (Retransmit TimeOuts) in schnelle Wiederherstellungen, und RACK reduziert die Zeit, die die schnelle Wiederherstellung benötigt, um ein verlorenes Paket erneut zu übertragen.

Dynamic Host Configuration-Protokoll (DHCP)

Das Dynamic Host Configuration Protocol (DHCP) hat die folgenden Änderungen in Windows Server 2016:

Ab Windows 10, Version 2004, wenn Sie einen Windows-Client ausführen und eine Internetverbindung über ein angebundenes Android-Gerät herstellen, werden die Verbindungen jetzt als getaktet gekennzeichnet. Der herkömmliche Clientanbietername, der auf bestimmten Windows-Geräten als MSFT 5.0 angezeigt wurde, ist jetzt MSFT 5.0 XBOX.

Ab Windows 10, Version 1803, kann der DHCP-Client jetzt die Option 119, die Option "Domänensuche", vom DHCP-Server lesen und anwenden, mit dem ihr System eine Verbindung herstellt. Die Option "Domänensuche" bietet auch DNS-Suffixe (Domain Name Services) für DNS-Lookups von Kurznamen. Weitere Informationen finden Sie unter RFC 3397.

DHCP unterstützt ab sofort Option 82 (Unteroption 5). Sie können diese Option verwenden, um DHCP-Proxyclients und Relay-Agents das Anfordern einer IP-Adresse für ein bestimmtes Subnetz zu erlauben. Wenn Sie einen DHCP-Relay-Agent verwenden, der mit der DHCP-Option 82 (Unteroption 5) konfiguriert ist, kann der Relay-Agent eine IP-Adresslease für DHCP-Clients aus einem bestimmten IP-Adressbereich anfordern. Weitere Informationen finden Sie unter Optionen für die DHCP-Subnetzauswahl.

Neue Protokollierungsereignisse für Szenarien, in denen DNS-Eintragsregistrierungen auf dem DNS-Server fehlschlagen. Weitere Informationen finden Sie unter DHCP-Protokollierungsereignisse für DNS-Registrierungen.

Die DHCP-Serverrolle unterstützt keinen Netzwerkzugriffsschutz (Network Access Protection, NAP). DHCP-Server erzwingen keine NAP-Richtlinien, und DHCP-Bereiche können nicht NAP-aktiviert werden. DHCP-Clientcomputer, die auch NAP-Clients sind, senden eine Integritätsanweisung (Statement of Health, SoH) mit der DHCP-Anforderung. Wenn auf dem DHCP-Server Windows Server 2016 ausgeführt wird, werden diese Anforderungen so verarbeitet, als ob kein SoH vorhanden wäre. Der DHCP-Server gewährt dem Client eine normale DHCP-Lease. Wenn es sich bei Servern unter Windows Server 2016 um RADIUS-Proxys (Remote Authentication Dial-In User Service) handelt, die Authentifizierungsanforderungen an einen Netzwerkrichtlinienserver (Network Policy Server, NPS) weiterleiten, der NAP unterstützt, wertet der NPS diese Clients als nicht NAP-fähig aus, was dazu führt, dass die NAP-Verarbeitung fehlschlägt. Weitere Informationen zu NAP und NAP-Deprecation finden Sie unter In Windows Server 2012 R2 entfernte oder veraltete Features .

GRE-Tunneling

Das RAS-Gateway unterstützt jetzt GRE-Tunnel (Generic Routing Encapsulation) für Standortverbindungen und M+N-Redundanz von Gateways. GRE ist ein einfaches Tunneling-Protokoll, das eine Vielzahl von Protokollen der Vermittlungsschicht in virtuellen Point-to-Point-Links über ein IP-Internetwork kapselt. Weitere Informationen finden Sie unter GRE-Tunneling in Windows Server 2016.

IP-Adressverwaltung (IP Address Management, IPAM)

IPAM verfügt über die folgenden Updates:

Erweiterte IP-Adressverwaltung. IPAM verfügt über verbesserte Funktionen für Szenarien wie das Verarbeiten von IPv4/32- und IPv6/128-Subnetzen und das Suchen nach freien IP-Adresssubnetzen und -bereichen in einem IP-Adressblock.

Sie können nun das

Find-IpamFreeSubnetCmdlet ausführen, um verfügbare Subnetze für die Zuordnung zu finden. Diese Funktion ordnet die Subnetze nicht zu, sondern meldet nur deren Verfügbarkeit. Sie können die Cmdlet-Ausgabe jedoch an dasAdd-IpamSubnetCmdlet weiterleiten, um ein Subnetz zu erstellen. Weitere Informationen finden Sie unter Find-IpamFreeSubnet.Sie können nun das

Find-IpamFreeRangeCmdlet ausführen, um verfügbare IP-Adressbereiche innerhalb eines IP-Blocks, einer Präfixlänge und der Anzahl der angeforderten Subnetze zu finden. Dieses Cmdlet weist den IP-Adressbereich nicht zu, meldet nur deren Verfügbarkeit. Sie können die Ausgabe jedoch an dasAddIpamRangeCmdlet weiterleiten, um den Bereich zu erstellen. Weitere Informationen finden Sie unter Find-IpamFreeRange.Erweiterte DNS-Dienstverwaltung:

Sammlung von DNS-Ressourceneinträgen für NICHT-DNSSEC-DNS-Server.

Konfigurieren von Eigenschaften und Vorgängen für alle Typen von Nicht-DNSSEC-Ressourceneinträgen.

DNS-Zonenverwaltung sowohl für domänengebundene Active Directory-integrierte als auch für dateigestützte DNS-Server. Sie können alle Arten von DNS-Zonen verwalten, einschließlich primärer, sekundärer und Stubzonen.

Sie können Aufgaben in sekundären und Stubzonen auslösen, unabhängig davon, ob es sich um Forward- oder Reverse-Lookupzonen handelt.

Rollenbasierte Zugriffssteuerung für unterstützte DNS-Konfigurationen für Einträge und Zonen.

Bedingte Weiterleitungen

Integrierte DNS-, DHCP- und IP-Adressverwaltung (DDI). Jetzt können Sie alle DNS-Ressourceneinträge anzeigen, die einer IP-Adresse im IP-Adressbestand zugeordnet sind. Sie können auch Zeigereinträge (PTR) von IP-Adressen automatisch beibehalten und IP-Adresslebenszyklus für DNS- und DHCP-Vorgänge verwalten.

Unterstützung für mehrere Active Directory-Gesamtstrukturen. Sie können IPAM verwenden, um die DNS- und DHCP-Server mehrerer Active Directory-Gesamtstrukturen zu verwalten, wenn eine bidirektionale Vertrauensstellung zwischen der Gesamtstruktur, in der Sie IPAM installiert haben, und den einzelnen Remotegesamtstrukturen besteht. Weitere Informationen finden Sie unter Verwalten von Ressourcen in mehreren Active Directory-Gesamtstrukturen.

Mit der Funktion "Nutzungsdaten löschen" können Sie die Größe der IPAM-Datenbank reduzieren, indem Sie alte IP-Nutzungsdaten löschen. Geben Sie einfach ein Datum an, und IPAM löscht alle Datenbankeinträge, die älter als oder gleich dem eingegebenen Datum sind. Weitere Informationen finden Sie unter Endgültiges Löschen von Nutzungsdaten.

Sie können jetzt die rollenbasierte Zugriffssteuerung (Role Based Access Control, RBAC) verwenden, um Zugriffsbereiche für IPAM-Objekte in PowerShell zu definieren. Weitere Informationen finden Sie unter Verwalten der rollenbasierten Zugriffssteuerung mit Windows PowerShell und IPAM-Server-Cmdlets in Windows PowerShell.

Weitere Informationen finden Sie unter Verwalten von IPAM.

Sicherheit und Assurance

Der Sicherheits- und Assurancebereich beinhaltet Sicherheitslösungen und -features für Ihr Rechenzentrum und Ihre Cloudumgebung. Informationen zur allgemeinen Sicherheit in Windows Server 2016 finden Sie unter Sicherheit und Zusicherungen.

Just Enough Administration

Just Enough Administration in Windows Server 2016 ist eine Sicherheitstechnologie, die eine delegierte Verwaltung für sämtliche Bereiche bietet, die sich mit Windows PowerShell verwalten lassen. Die Funktionen umfassen die Unterstützung für die Ausführung unter einer Netzwerkidentität, für das Herstellen einer Verbindung über PowerShell Direct, das sichere Kopieren von Dateien von/zu JEA-Endpunkten sowie das Konfigurieren der PowerShell-Konsole für den standardmäßigen Start in einem JEA-Kontext. Weitere Informationen findest du unter JEA auf GitHub.

Credential Guard

Credential Guard nutzt auf Virtualisierung basierende Sicherheitsverfahren, um geheime Daten zu isolieren, damit nur durch privilegierte Systemsoftware auf diese Daten zugegriffen werden kann. Weitere Informationen finden Sie unter Schützen abgeleiteter Domänenanmeldeinformationen mit Credential Guard.

Credential Guard für Windows Server 2016 beinhaltet die folgenden Updates für angemeldete Benutzersitzungen:

Kerberos und NTLM (New Technology LAN Manager) verwenden virtualisierungsbasierte Sicherheit, um Kerberos- und NTLM-Geheimnisse für angemeldete Benutzersitzungen zu schützen.

Credential Manager schützt gespeicherte Domänenanmeldeinformationen mithilfe von virtualisierungsbasierter Sicherheit. Eingegebene Anmeldeinformationen und gespeicherte Domänenanmeldeinformationen werden mithilfe von Remotedesktop nicht an Remotehosts übergeben.

Sie können Credential Guard ohne UEFI-Sperre (Unified Extensible Firmware Interface) aktivieren.

Remote Credential Guard

Credential Guard umfasst die Unterstützung für RDP-Sitzungen, damit die Anmeldeinformationen des Benutzers auf der Clientseite bleiben und nicht auf der Serverseite offengelegt werden. Außerdem wird Einmaliges Anmelden für Remotedesktop bereitgestellt. Weitere Informationen finden Sie unter Schützen abgeleiteter Domänenanmeldeinformationen mit Windows Defender Credential Guard.

Remote Credential Guard für Windows Server 2016 beinhaltet die folgenden Updates für angemeldete Benutzer:

Remote Credential Guard speichert Kerberos- und NTLM-Geheimnisse für eingegebene Benutzeranmeldeinformationen auf dem Clientgerät. Alle Authentifizierungsanforderungen vom Remotehost zur Bewertung von Netzwerkressourcen als Benutzer erfordern, dass das Clientgerät die Geheimnisse verwendet.

Remote Credential Guard schützt die bereitgestellten Benutzeranmeldeinformationen bei Verwendung von Remotedesktop.

Domänenschutzmaßnahmen

Für den Domänenschutz ist jetzt eine Active Directory-Domäne erforderlich.

Unterstützung der PKInit Freshness-Erweiterung

Kerberos-Clients versuchen jetzt, die PKInit Freshness-Erweiterung für auf öffentlichen Schlüsseln basierende Anmeldungen auszuführen.

KDCs unterstützen jetzt die PKINIT-Aktualitätserweiterung. Sie bieten die PKInit Freshness-Erweiterung jedoch nicht standardmäßig.

Weitere Informationen finden Sie unter Kerberos-Client und KDC-Unterstützung für RFC 8070 PKInit Freshness-Erweiterung.

Ausführen eines Rollovers für NTLM-Geheimnisse von Benutzern mit nur öffentlichen Schlüsseln

Ab der Windows Server 2016-Domänenfunktionsebene (Domain Functional Level, DFL) unterstützen Domänencontroller jetzt das Rollover der NTLM-Geheimnisse eines Benutzers, der nur öffentliche Schlüssel nutzt. Dieses Feature ist in niedrigeren Domänenfunktionsebenen (DFLs) nicht verfügbar.

Warnung

Das Hinzufügen eines Domänencontrollers, der vor dem Update vom 8. November 2016 aktiviert wurde, zu einer Domäne, die das Rollover von NTLM-Schlüsseln unterstützt, kann zum Absturz des Domänencontrollers führen.

Bei neuen Domänen wird dieses Feature standardmäßig aktiviert. Bei vorhandenen Domänen müssen Sie es im Active Directory-Verwaltungscenter konfigurieren.

Klicken Sie im Active Directory-Verwaltungscenter im linken Bereich mit der rechten Maustaste auf die Domäne, und wählen Sie Eigenschaften aus. Aktivieren Sie das Kontrollkästchen Rollover von ablaufenden NTLM-Geheimnissen während der Anmeldung für Benutzer aktivieren, die Windows Hello for Business oder eine Smartcard für die interaktive Anmeldung verwenden müssen. Wählen Sie anschließend OK aus, um diese Änderung anzuwenden.

Zulassen von Netzwerk-NTLM, wenn der Benutzer auf bestimmte, in die Domäne eingebundene Geräte beschränkt ist

Domänencontroller können jetzt das Zulassen von Netzwerk-NTLM unterstützen, wenn ein Benutzer auf bestimmte in die Domäne eingebundene Geräte der Windows Server 2016-Domänenfunktionsebene und höher beschränkt ist. Dieses Feature ist in DFLs, die ein früheres Betriebssystem als Windows Server 2016 ausführen, nicht verfügbar.

Wählen Sie zum Konfigurieren dieser Einstellung in der Authentifizierungsrichtlinie die Option NTLM-Netzwerkauthentifizierung zulassen, wenn der Benutzer auf ausgewählte Geräte beschränkt ist aus.

Weitere Informationen finden Sie unter Authentifizierungsrichtlinien und Authentifizierungsrichtliniensilos.

Device Guard (Codeintegrität)

Device Guard bietet Codeintegrität im Kernelmodus (Kernel Mode Code Integrity, KMCI) und Codeintegrität im Benutzermodus (User Mode Code Integrity, UMCI), indem Richtlinien erstellt werden, die angeben, welcher Code auf dem Server ausgeführt werden kann. Siehe Einführung in Windows Defender Device Guard: virtualisierungsbasierte Sicherheit und Richtlinien zur Codeintegrität.

Windows Defender

Übersicht über Windows Defender für Windows Server 2016. Windows Server Antimalware wird in Windows Server 2016 standardmäßig installiert und aktiviert, die Benutzeroberfläche von Windows Server Antimalware wird jedoch nicht installiert. Windows Server Antimalware aktualisiert jedoch die Antischadsoftware-Definitionen und schützt Ihren Computer so auch ohne die Benutzeroberfläche. Wenn Sie die Benutzeroberfläche von Windows Server Antimalware benötigen, können Sie sie nach der Installation des Betriebssystems mit dem Assistenten zum Hinzufügen von Rollen und Features installieren.

Ablaufsteuerungsschutz

Beim Ablaufsteuerungsschutz (Control Flow Guard, CFG) handelt es sich um eine Plattformsicherheitsfunktion, die erstellt wurde, um auf Speicherbeschädigungs-Sicherheitsrisiken zu reagieren. Weitere Informationen finden Sie unter Control Flow Guard (Ablaufsteuerungsschutz).

Speicher

Der Speicher in Windows Server 2016 stellt neue Funktionen und Verbesserungen für den softwaredefinierten Speicher und herkömmliche Dateiserver bereit.

Speicherplätze DAS

Mit direkten Speicherplätzen kann hoch verfügbarer und skalierbarer Speicher unter Verwendung von Servern mit lokalem Speicher erstellt werden. Dies vereinfacht die Bereitstellung und Verwaltung von softwaredefinierten Speichersystemen. Sie können auch neue Klassen von Datenträgergeräten verwenden, z. B. SATA-SSDs und NVMe-Datenträger. Dies war für gruppierte Speicherplätze mit freigegebenen Datenträgern zuvor nicht möglich.

Weitere Informationen finden Sie unter Direkte Speicherplätze – Übersicht.

Speicherreplikat

Speicherreplikate ermöglichen eine speicheragnostische, synchrone Replikation auf Blockebene zwischen Servern oder Clustern für die Notfallwiederherstellung und die Ausdehnung eines Failoverclusters über verschiedene Standorte. Die synchrone Replikation ermöglicht die Spiegelung von Daten an physischen Standorten mit ausfallsicheren Volumes, um auf Dateisystemebene sicherzustellen, dass kein Datenverlust auftritt. Die asynchrone Replikation ermöglicht die Standorterweiterung über regionale Bereiche hinaus mit der Möglichkeit von Datenverlusten.

Weitere Informationen finden Sie unter Storage Replica overview (Speicherreplikat: Übersicht).

Quality of Service (QoS) für Speicher

Sie können Quality of Service (QoS) für Speicher jetzt nutzen, um die End-to-End-Speicherleistung zu überwachen und Verwaltungsrichtlinien unter Verwendung von Hyper-V- und CSV-Clustern in Windows Server 2016 zu erstellen.

Weitere Informationen finden Sie unter Storage Quality of Service (QoS für Speicher).

Datendeduplizierung

Windows Server 2016 enthält die folgenden neuen Features für die Datendeduplizierung.

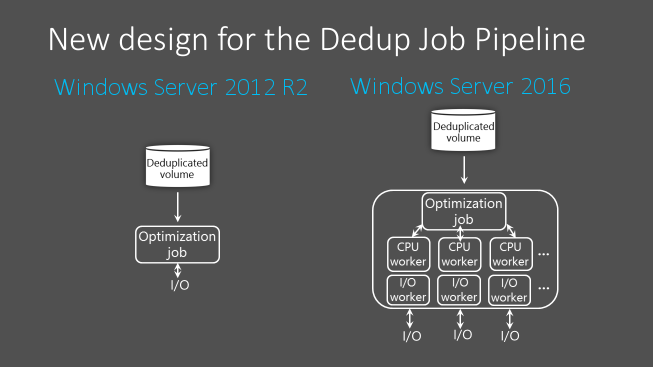

Unterstützung für große Volumes

Ab Windows Server 2016 kann die Pipeline des Datendeduplizierungsauftrags nun mehrere Threads parallel ausführen und dabei mehrere E/A-Warteschlangen für jedes Volume verwenden. Diese Änderung erhöht die Leistung auf ein Niveau, das bisher nur durch Aufteilung der Daten in mehrere kleinere Volumes möglich war. Diese Optimierungen gelten nicht nur für den Optimierungsauftrag, sondern für alle Datendeduplizierungsaufträge. Das folgende Diagramm veranschaulicht, wie sich die Pipeline zwischen Versionen von Windows Server geändert hat.

Aufgrund dieser Leistungsverbesserungen verfügt die Datendeduplizierung unter Windows Server 2016 über eine hohe Leistung bei Volumes mit bis zu 64 TB.

Unterstützung für große Dateien

Ab Windows Server 2016 verwendet die Datendeduplizierung Streamzuordnungsstrukturen und andere Verbesserungen zur Steigerung des Optimierungsdurchsatzes und der Zugriffsleistung. Die Pipeline für die Deduplizierungsverarbeitung kann die Optimierung auch nach Failoverszenarien fortsetzen, anstatt von Anfang an zu beginnen. Diese Änderung verbessert die Leistung von Dateien bis zu 1 TB, sodass Administratoren Deduplizierungseinsparungen auf eine größere Bandbreite von Workloads anwenden können, z. B. große Dateien, die Sicherungslasten zugeordnet sind.

Unterstützung für Nano Server

Nano Server ist eine monitorlose Bereitstellungsoption in Windows Server 2016 mit wesentlich geringerer Systemressourcennutzung und erheblich kürzerer Startzeit, für die weniger Updates und Neustarts erforderlich sind als bei der Windows Server Core-Bereitstellungsoption. Nano Server unterstützt auch die Datendeduplizierung vollständig. Weitere Informationen zu Nano Server finden Sie unter Containerbasisimages.

Vereinfachte Konfigurationen für virtualisierte Sicherungsanwendungen

Ab Windows Server 2016 wird die Datendeduplizierung für virtualisierte Sicherungsanwendungen erheblich vereinfacht. Dieses Szenario ist jetzt eine vordefinierte Option für den Verwendungstyp. Sie müssen die Deduplizierungseinstellungen nicht mehr manuell optimieren, nur die Deduplizierung für ein Volume aktivieren, genau wie General Purpose File Server and Virtual Desktop Infrastructure (VDI).

Unterstützung von Cluster OS Rolling Upgrade

Windows Server-Failovercluster, auf denen die Datendeduplizierung ausgeführt wird, können eine Mischung aus Knoten haben, auf denen die Windows Server 2012 R2- und Windows Server 2016-Versionen von Datendeduplizierung laufen. Dieses Cluster-Feature für den gemischten Modus ermöglicht den vollen Datenzugriff auf alle deduplizierten Volumes bei Rolling Upgrades des Clusters. Sie können jetzt schrittweise spätere Versionen der Datendeduplizierungen auf Clustern bereitstellen, die frühere Versionen von Windows Server ohne Ausfallzeiten ausführen.

Sie können jetzt auch parallele Upgrades für Hyper-V verwenden. Mit parallelen Hyper-V-Clusterupgrades können Sie jetzt einen Knoten unter Windows Server 2019 oder Windows Server 2016 zu einem Hyper-V-Cluster mit Knoten hinzufügen, auf denen Windows Server 2012 R2 ausgeführt wird. Nachdem Sie den Knoten mit der höheren Windows Server-Version hinzugefügt haben, können Sie den Rest des Clusters ohne Ausfallzeiten aktualisieren. Der Cluster wird auf einer Windows Server 2012 R2-Featureebene ausgeführt, bis Sie alle Knoten im Cluster aktualisieren und Update-ClusterFunctionalLevel in PowerShell ausführen, um die Clusterfunktionsebene zu aktualisieren. Ausführlichere Informationen zur Funktionsweise paralleler Upgrades finden Sie unter Paralleles Upgrade für Clusterbetriebssystem.

Hinweis

Hyper-V unter Windows 10 unterstützt kein Failoverclustering.

Verbesserungen beim Härten von SMB für SYSVOL- und NETLOGON-Verbindungen

In Windows 10 und Windows Server 2016 wurden für Clientverbindungen mit den Active Directory-Domänendiensten standardmäßig SYSVOL- und NETLOGON-Freigaben auf Domänencontrollern verwendet. Jetzt erfordern diese Verbindungen die SMB-Signierung und die gegenseitige Authentifizierung mithilfe von Diensten wie Kerberos. Wenn die SMB-Signierung und die gegenseitige Authentifizierung nicht verfügbar sind, kann ein Computer mit Windows 10 oder Windows Server 2016 keine domänenbasierten Gruppenrichtlinien und Skripts verarbeiten. Diese Änderung schützt Geräte vor Adversary-in-the-Middle-Angriffen.

Hinweis

Die Registrierungswerte für diese Einstellungen sind nicht standardmäßig verfügbar. Die Härtungsregeln gelten jedoch trotzdem, bis sie durch die Bearbeitung von Gruppenrichtlinien oder anderen Registrierungswerten außer Kraft gesetzt werden.

Weitere Informationen zu diesen Sicherheitsverbesserungen finden Sie unter MS15-011: Sicherheitsrisiko in Gruppenrichtlinien und MS15-011 & MS15-014: Härtung der Gruppenrichtlinie.

Arbeitsordner

Verbesserte Änderungsbenachrichtigung in Windows Server 2016, wenn auf dem Arbeitsordnerserver Windows Server 2016 und auf dem Arbeitsordnerclient Windows 10 ausgeführt wird. Wenn die Dateisynchronisierung mit dem Arbeitsordnerserver geändert wird, benachrichtigt der Server jetzt sofort Windows 10-Clients und synchronisiert dann die Dateiänderungen.

ReFS

Die nächste Iteration von ReFS unterstützt umfangreiche Speicherbereitstellungen mit unterschiedlichen Workloads und bietet Zuverlässigkeit, Resilienz und Skalierbarkeit für Ihre Daten.

ReFS sorgt für folgende Verbesserungen:

Neue Speicherebenenfunktionalität zur Unterstützung einer höheren Leistung und Speicherkapazität, einschließlich:

Mehrere Resilienztypen auf demselben virtuellen Datenträger mit Spiegelung auf Leistungsebene und Parität auf Kapazitätsebene.

Schnellere Reaktion auf driftende Workingsets.

Einführung des Klonens von Blöcken zur Verbesserung der Leistung von VM-Vorgängen, z. B. von

.vhdxZusammenführungsvorgängen von Prüfpunkten.Ein neues ReFS-Überprüfungstool, das Ihnen hilft, verlorenen Speicher wiederherzustellen und Daten nach kritischen Beschädigungen zu retten.

Failoverclustering

Windows Server 2016 umfasst viele neue Funktionen und Verbesserungen für mehrere Server, die mithilfe der Failoverclustering-Funktion in einem einzelnen fehlertoleranten Cluster zusammengefasst sind.

Paralleles Upgrade für Clusterbetriebssystem

Das parallele Upgrade für Clusterbetriebssysteme ermöglicht einem Administrator, das Upgrade des Betriebssystems des Clusterknotens von Windows Server 2012 R2 auf Windows Server 2016 ohne eine Unterbrechung von Hyper-V-Workloads oder Workloads des Dateiservers mit horizontaler Skalierung durchzuführen. Sie können dieses Feature nutzen, um Strafen für Ausfallzeiten im Rahmen von Service Level Agreements (SLAs) zu vermeiden.

Weitere Informationen finden Sie unter Paralleles Upgrade für Clusterbetriebssysteme.

Cloudzeuge

Der Cloudzeuge ist ein neuer Failovercluster-Quorumzeugen-Typ in Windows Server 2016, der Microsoft Azure als Vermittlungspunkt nutzt. Der Cloudzeuge erhält wie jeder andere Quorumzeuge eine Stimme und kann damit an Quorumberechnungen teilnehmen. Sie können den Cloudzeugen als Quorumzeugen konfigurieren, indem Sie den Assistenten zum Konfigurieren eines Clusterquorums verwenden.

Weitere Informationen finden Sie unter Bereitstellen eines Cloudzeugen für einen Failovercluster.

Resilienz von VMs

Windows Server 2016 enthält eine höhere Resilienz virtueller Computer gegenüber Fehlern bei der clusterinternen Kommunikation innerhalb eines Rechenclusters zu reduzieren. Diese erhöhte Resilienz umfasst die folgenden Updates:

Sie können jetzt die folgenden Optionen konfigurieren, um zu definieren, wie sich die virtuellen Computer während vorübergehender Fehler verhalten sollen:

Die Resilienzstufe definiert, wie Ihre Bereitstellung vorübergehende Fehler behandeln soll.

Der Resilienzzeitraum definiert, wie lange alle VMs isoliert ausgeführt werden dürfen.

Fehlerhafte Knoten werden unter Quarantäne gestellt und dürfen dem Cluster nicht mehr beitreten. Dieses Feature verhindert, dass sich fehlerhafte Knoten negativ auf andere Knoten und den gesamten Cluster auswirken.

Weitere Informationen zu Computeresilienzfeatures finden Sie unter Virtual Machine Compute Resiliency in Windows Server 2016.

Windows Server 2016-VMs enthalten auch neue Speicherresilienzfeatures zur Behandlung vorübergehender Speicherfehler. Die verbesserte Resilienz trägt dazu bei, den Sitzungsstatus von Mandanten-VMs im Falle einer Speicherunterbrechung beizubehalten. Wenn eine VM die Verbindung zum zugrunde liegenden Speicher trennt, wird sie angehalten und wartet, bis der Speicher wiederhergestellt ist. Während der Pause behält der virtuelle Computer den Kontext von Anwendungen bei, die zum Zeitpunkt des Speicherfehlers darin ausgeführt wurden. Wenn die Verbindung zwischen dem virtuellen Computer und dem Speicher wiederhergestellt wird, wird der virtuelle Computer wieder in den Ausführungszustand versetzt. Infolgedessen bleibt der Sitzungsstatus des Mandantencomputers bei der Wiederherstellung erhalten.

Die neuen Speicherresilienzfeatures gelten auch für Gastcluster.

Verbesserungen bei der Diagnose

Um Probleme mit Failoverclustern zu diagnostizieren, ist in Windows Server 2016 Folgendes enthalten:

Mehrere Verbesserungen an Clusterprotokolldateien, z. B. Zeitzoneninformationen und DiagnosticVerbose-Protokoll, erleichtern die Behandlung von Failoverclusteringproblemen. Weitere Informationen finden Sie unter Verbesserungen bei der Behandlung von Problemen bei Failoverclustern unter Windows Server 2016 – Clusterprotokoll.

Ein neuer Typ von aktivem Speicherabbild filtert die meisten Speicherseiten heraus, die VMs zugeordnet sind, wodurch die memory.dmp Datei viel kleiner und einfacher zu speichern oder zu kopieren ist. Weitere Informationen finden Sie unter Verbesserungen bei der Behandlung von Problemen bei Failoverclustern unter Windows Server 2016 – Aktives Speicherabbild.

Standortabhängige Failovercluster

Windows Server 2016 enthält standortbezogene Failovercluster, die es ermöglichen, Knoten in gestreckten Clustern basierend auf ihrem physischen Standort zu gruppieren. Dass Cluster standortspezifisch sind, verbessert wesentliche Vorgänge während des Clusterlebenszyklus, z. B. Failoververhalten, Platzierungsrichtlinien, Heartbeat zwischen den Knoten und Quorumverhalten. Weitere Informationen finden Sie unter Standortspezifische Failovercluster unter Windows Server 2016.

Arbeitsgruppencluster und Cluster mit mehreren Domänen

In Windows Server 2012 R2 und früheren Versionen kann ein Cluster nur zwischen Memberknoten erstellt werden, die der gleichen Domäne beigefügt waren. Windows Server 2016 beseitigt diese Hindernisse und führt die Möglichkeit zum Erstellen eines Failoverclusters ohne Active Directory-Abhängigkeiten ein. Sie können jetzt Failovercluster in den folgenden Konfigurationen erstellen:

Einzeldomänencluster, die alle ihre Knoten mit derselben Domäne verknüpft haben.

Cluster mit mehreren Domänen, die über Knoten verfügen, die Mitglieder verschiedener Domänen sind.

Arbeitsgruppencluster mit Knoten, die Mitgliedsserver oder Arbeitsgruppen sind, die nicht in die Domäne eingebunden sind.

Weitere Informationen finden Sie unter Arbeitsgruppencluster und Cluster mit mehreren Domänen unter Windows Server 2016.

VM-Lastenausgleich

Der Lastenausgleich für virtuelle Computer ist eine neue Funktion im Failoverclustering, mit der VMs nahtlos über die Knoten in einem Cluster verteilt werden. Das Feature identifiziert überkommissionierte Knoten basierend auf VM-Arbeitsspeicher und CPU-Auslastung auf dem Knoten. Anschließend werden live die virtuellen Computer vom überkommissionierten Knoten zu Knoten mit verfügbarer Bandbreite migriert. Sie können anpassen, wie aggressiv das Feature Knoten ausgleicht, um eine optimale Clusterleistung und -auslastung sicherzustellen. Der Lastenausgleich ist in Windows Server 2016 Technical Preview standardmäßig aktiviert. Der Lastenausgleich ist jedoch deaktiviert, wenn die dynamische SCVMM-Optimierung aktiviert ist.

VM-Startreihenfolge

Die Startreihenfolge virtueller Computer ist ein neues Feature im Failoverclustering, mit dem die Orchestrierung der Startreihenfolge für VMs und andere Gruppen in einem Cluster eingeführt wird. Sie können jetzt virtuelle Computer in Ebenen gruppieren und dann Startreihenfolgenabhängigkeiten zwischen verschiedenen Ebenen erstellen. Diese Abhängigkeiten stellen sicher, dass die wichtigsten virtuellen Computer, z. B. Domänencontroller oder Hilfs-VMs, zuerst gestartet werden. Virtuelle Computer mit niedrigerer Priorität beginnen erst nach den virtuellen Computern, die vom Start abhängig sind.

Vereinfachte SMB Multichannel- und Multi-NIC-Clusternetzwerke

Failoverclusternetzwerke sind nicht mehr auf eine einzelne Netzwerkschnittstellenkarte (Network Interface Card, NIC) pro Subnetz oder Netzwerk beschränkt. Mit vereinfachten SMB-Multichannel- und Multi-NIC-Clusternetzwerken (Server Message Block) erfolgt die Netzwerkkonfiguration automatisch, und jede Netzwerkkarte im Subnetz kann für Cluster- und Workload-Datenverkehr verwendet werden. Mit dieser Verbesserung können Kunden den Netzwerkdurchsatz für Hyper-V, SQL Server-Failoverclusterinstanz und andere SMB-Workloads maximieren.

Weitere Informationen finden Sie unter Vereinfachte SMB Multichannel- und Multi-NIC-Clusternetzwerke.

Anwendungsentwicklung

Internetinformationsdienste (IIS) 10.0

Zu den neuen Features des IIS 10.0-Webservers unter Windows Server 2016 gehören:

- Die Unterstützung des HTTP/2-Protokolls im Netzwerkstapel und die Integration in IIS 10.0 ermöglichen IIS 10.0-Websites die automatische Verarbeitung von HTTP/2-Anforderungen für unterstützte Konfigurationen. Dies ermöglicht zahlreiche Verbesserungen gegenüber HTTP/1.1, z.B. die effizientere Wiederverwendung von Verbindungen und geringere Latenz, wodurch die Ladezeiten für Webseiten verbessert werden.

- Möglichkeit zum Ausführen und Verwalten von IIS 10.0 unter Nano Server. Informationen dazu finden Sie unter IIS unter Nano Server.

- Die Unterstützung für Platzhalter-Hostheader ermöglicht Administratoren die Einrichtung eines Webservers für eine Domäne und die anschließende Verarbeitung von Anforderungen für jede Unterdomäne durch den Webserver.

- Ein neues PowerShell-Modul (IISAdministration) zum Verwalten von IIS.

Weitere Informationen finden Sie unter: IIS.

Distributed Transaction Coordinator (MSDTC)

In Microsoft Windows 10 und Windows Server 2016 werden drei neue Features hinzugefügt:

Eine neue Benutzeroberfläche für den erneuten Beitritt zum Ressourcen-Manager (Resource Manager Rejoin) kann von einem Ressourcenmanager zum Ermitteln des Ergebnisses einer unsicheren Transaktion nach dem Neustart einer Datenbank aufgrund eines Fehlers verwendet werden. Details finden Sie unter IResourceManagerRejoinable::Rejoin.

Der Grenzwert des DSN-Namens wurde von 256 Bytes auf 3072 Bytes heraufgesetzt. Details finden Sie unter IDtcToXaHelperFactory::Create, IDtcToXaHelperSinglePipe::XARMCreate oder IDtcToXaMapper::RequestNewResourceManager.

Die verbesserte Ablaufverfolgung ermöglicht Ihnen das Festlegen eines Registrierungsschlüssels, um den Pfad einer Imagedatei in den Namen der Ablaufverfolgungs-Protokolldatei aufzunehmen, sodass Sie sehen können, welche Ablaufverfolgungs-Protokolldatei überprüft werden muss. Ausführliche Informationen zum Konfigurieren der Ablaufverfolgung für MSDTC finden Sie unter Aktivieren der Diagnoseablaufverfolgung für MS DTC auf einem Windows-basierten Computer.

DNS-Server

Windows Server 2016 enthält die folgenden Updates für den Domain Name System (DNS)-Server.

DNS-Richtlinien

Sie können DNS-Richtlinien konfigurieren, um anzugeben, wie ein DNS-Server auf DNS-Abfragen reagiert. Sie können DNS-Antworten basierend auf der Client-IP-Adresse, der Tageszeit und verschiedenen anderen Parametern konfigurieren. DNS-Richtlinien können standortbezogenes DNS, Datenverkehrsverwaltung, Lastenausgleich, Split Brain-DNS und andere Szenarien ermöglichen. Weitere Informationen finden Sie im Leitfaden zu DNS-Richtlinienszenarios.

RRL

Sie können auf Ihren DNS-Servern Response Rate Limiting (RRL) aktivieren, um zu verhindern, dass bösartige Systeme Ihre DNS-Server verwenden, um einen verteilten Denial-of-Service-Angriff (DDoS) auf einem DNS-Client zu initiieren. RRL verhindert, dass Ihr DNS-Server gleichzeitig auf zu viele Anforderungen reagiert. Dies schützt ihn in Szenarien, in denen ein Botnet mehrere Anforderungen gleichzeitig sendet und versucht, Servervorgänge zu unterbrechen.

DANE-Unterstützung

Sie können die DNS-basierte Authentifizierung benannter Entitäten (DANE) (RFC 6394 und RFC 6698) verwenden, um anzugeben, welche Zertifizierungsstelle Ihren DNS-Clients Zertifikate für auf Ihrem DNS-Server gehostete Domänennamen bereitstellen sollte. Dadurch wird eine Form der Man-in-the-Middle-Angriffe verhindert, bei denen ein böswilliger Akteur einen DNS-Cache beschädigt und einen DNS-Namen auf seine eigene IP-Adresse verweist.

Unterstützung für unbekannte Einträge

Sie können Einträge hinzufügen, die der DNS-Server nicht explizit unterstützt, indem Sie die Funktion für unbekannte Einträge verwenden. Ein Eintrag ist unbekannt, wenn der DNS-Server das RDATA-Format nicht erkennt. Windows Server 2016 unterstützt unbekannte Datensatztypen (RFC 3597), sodass Sie zu Windows DNS-Serverzonen unbekannte Einträge im binären On-Wire-Format hinzufügen können. Der Windows-Zwischenspeicherungsresolver kann unbekannte Datensatztypen bereits verarbeiten. Der Windows-DNS-Server führt keine datensatzspezifische Verarbeitung für unbekannte Einträge durch, kann diese jedoch als Antwort auf empfangene Abfragen senden.

IPv6-Stammhinweise

Der Windows-DNS-Server enthält jetzt IPv6-Stammhinweise, die von der Internet Assigned Numbers Authority (IANA) veröffentlicht wurden. Durch die Unterstützung von IPv6-Stammhinweisen können Sie Internetabfragen durchführen, die die IPv6-Stammserver zum Ausführen von Namensauflösungen verwenden.

Windows PowerShell-Unterstützung

Windows Server 2016 enthält neue Befehle, die Sie zum Konfigurieren von DNS in PowerShell verwenden können. Weitere Informationen finden Sie im Modul „Windows Server 2016 DnsServer“ und im Modul „Windows Server 2016 DnsClient“.

Nano Server-Unterstützung für dateibasiertes DNS.

Sie können DNS-Server in Windows Server 2016 auf einem Nano Server-Image bereitstellen. Diese Bereitstellungsoption ist verfügbar, wenn Sie dateibasiertes DNS verwenden. Wenn Sie den DNS-Server auf einem Nano Server-Image ausführen, können Sie Ihre DNS-Server mit geringerem Speicherbedarf, schnellem Start und minimalem Patching ausführen.

Hinweis

In Active Directory integriertes DNS wird mit Nano Server nicht unterstützt.

DNS-Client

Der DNS-Clientdienst bietet jetzt eine verbesserte Unterstützung für Computer mit mehr als einer Netzwerkschnittstelle.

Computer mit mehreren Standorten können auch die DNS-Clientdienstbindung verwenden, um die Serverauflösung zu verbessern:

Wenn Sie einen DNS-Server verwenden, der auf einer bestimmten Schnittstelle konfiguriert ist, um eine DNS-Abfrage aufzulösen, bindet sich der DNS-Client an die Schnittstelle, bevor er die Anfrage sendet. Mit dieser Bindung kann der DNS-Client die Schnittstelle angeben, über die die Namensauflösung erfolgen soll, wodurch die Kommunikation zwischen Anwendungen und DNS-Client über die Netzwerkschnittstelle optimiert wird.

Wenn der verwendete DNS-Server durch eine Gruppenrichtlinieneinstellung aus der Tabelle der Namensauflösungsrichtlinien (NRPT) bestimmt wurde, bindet sich der DNS-Clientdienst nicht an die angegebene Schnittstelle.

Hinweis

Die Änderungen am DNS-Client-Dienst in Windows 10 sind auch auf Computern mit Windows Server 2016 und höher vorhanden.

Remotedesktopdienste

Remotedesktopdienste (RDS) haben die folgenden Änderungen für Windows Server 2016 vorgenommen.

Anwendungskompatibilität

RDS und Windows Server 2016 sind mit vielen Windows 10-Anwendungen kompatibel, wodurch eine Benutzeroberfläche entsteht, die fast identisch mit einem physischen Desktop ist.

Azure SQL-Datenbank

Der Remotedesktop-Verbindungsbroker kann jetzt alle Bereitstellungsinformationen, wie Verbindungsstatus und Benutzerhostzuordnungen, in einer freigegebenen Azure Structured Query Language (SQL)-Datenbank speichern. Mit diesem Feature können Sie eine hoch verfügbare Umgebung verwenden, ohne eine SQL Server AlwaysOn-Verfügbarkeitsgruppe verwenden zu müssen. Weitere Informationen finden Sie unter Verwenden einer Azure SQL-Datenbank zum Ermöglichen von hoher Verfügbarkeit für den Verbindungsbroker.

Grafikverbesserungen

Mit der diskreten Gerätezuweisung für Hyper-V können Sie Grafikverarbeitungseinheiten (GPUs) auf einem Hostcomputer einem virtuellen Computer (VM) direkt zuordnen. Alle Anwendungen auf dem virtuellen Computer, die mehr GPU benötigen als der virtuelle Computer, können stattdessen die zugeordnete GPU verwenden. Außerdem wurde die RemoteFX vGPU verbessert, einschließlich Unterstützung für OpenGL 4.4, OpenCL 1.1, 4K-Auflösung und Windows Server-VMs. Weitere Informationen finden Sie unter Diskrete Gerätezuweisung.

Verbesserungen des RD-Verbindungsbrokers

Wir haben die Art und Weise verbessert, wie der RD-Verbindungsbroker die Verbindung bei Anmeldestürmen behandelt, d. h. in Zeiten mit vielen Anmeldeanfragen von Benutzern. Der RD-Verbindungsbroker kann jetzt mehr als 10.000 gleichzeitige Anmeldeanforderungen verarbeiten! Verbesserungen bei der Wartung erleichtern Ihnen auch die Durchführung von Wartungsarbeiten an Ihrer Bereitstellung, da Sie die Server schnell wieder in die Umgebung einfügen können, sobald sie wieder online gehen können. Weitere Informationen finden Sie unter Leistungsverbesserung für den Remotedesktop-Verbindungsbroker.

RDP 10-Protokolländerungen

Remote Desktop Protocol (RDP) 10 verwendet jetzt den H.264/AVC 444-Codec, der sowohl für Video als auch für Text optimiert ist. Diese Version unterstützt auch die Verwendung eines Stifts in Remotedesktopsitzungen. Mit diesen neuen Funktionen fühlen sich Ihre Remotesitzungen mehr wie lokale Sitzungen an. Weitere Informationen finden Sie unter RDP 10 AVC/H.264-Verbesserungen in Windows 10 und Windows Server 2016.

Persönliche Sitzungsdesktops

Persönliche Sitzungsdesktops sind eine neue Funktion zum Hosten eigener persönlicher Desktops in der Cloud. Administratorrechte und dedizierte Sitzungshosts tragen zur Vereinfachung von Hostingumgebungen bei und ermöglichen es den Benutzern, einen Remotedesktop wie einen lokalen Desktop zu verwalten. Weitere Informationen finden Sie unter Persönliche Sitzungsdesktops.

Kerberos-Authentifizierung

Windows Server 2016 enthält die folgenden Updates für die Kerberos-Authentifizierung.

KDC-Unterstützung für die auf Vertrauensstellungen mit öffentlichem Schlüssel basierende Clientauthentifizierung

Key Distribution Centers (KDCs) unterstützen jetzt die öffentliche Schlüsselzuordnung. Wenn Sie einen öffentlichen Schlüssel für ein Konto bereitstellen, unterstützt der KDC Kerberos PKInit explizit unter Verwendung dieses Schlüssels. Da es keine Zertifikatüberprüfung gibt, unterstützt Kerberos selbstsignierte Zertifikate, aber keine Authentifizierungsmechanismussicherung.

Konten, die Sie für die Verwendung von Schlüsselvertrauensstellung konfiguriert haben, verwenden nur die Schlüsselvertrauensstellung, unabhängig davon, wie Sie die Einstellung UseSubjectAltName konfiguriert haben.

Kerberos-Client- und KDC-Unterstützung für RFC 8070 PKInit Freshness Extension

Ab Windows 10, Version 1607 und Windows Server 2016, können Kerberos-Clients die RFC 8070 PKInit Freshness-Erweiterung für Anmeldungen auf der Grundlage öffentlicher Schlüssel verwenden. KDCs haben die PKInit Freshness-Erweiterung standardmäßig deaktiviert. Sie müssen die administrative KDC-Vorlagenrichtlinie KDC-Unterstützung für die PKInit Freshness-Erweiterung für alle DCs in Ihrer Domäne konfigurieren, um sie zu aktivieren.

Die Richtlinie verfügt über die folgenden Einstellungen, wenn Ihre Domäne in der Funktionsebene (DFL) Windows Server 2016 Standard ist:

- Deaktiviert: Der KDC-Dienst bietet die PKInit Freshness Extension nie an und akzeptiert gültige Authentifizierungsanforderungen ohne Überprüfung der Aktualität. Benutzer erhalten nicht die neue Identitäts-SID für den öffentlichen Schlüssel.

- Unterstützt: Kerberos unterstützt die PKInit Freshness-Erweiterung auf Anforderung. Kerberos-Clients, die sich erfolgreich bei der PKInit Freshness Extension authentifizieren, erhalten die aktuelle SID der öffentlichen Schlüsselidentität.

- Erforderlich: Die PKInit Freshness Extension ist für eine erfolgreiche Authentifizierung erforderlich. Kerberos-Clients, die die PKInit-Freshness-Erweiterung nicht unterstützen, schlagen immer fehl, wenn Anmeldeinformationen für öffentliche Schlüssel verwendet werden.

Unterstützung der Authentifizierung mit öffentlichen Schlüsseln für in eine Domäne eingebundene Geräte

Wenn ein in die Domäne eingebundenes Gerät seinen gebundenen öffentlichen Schlüssel bei einem Windows Server 2016-Domänencontroller (DC) registrieren kann, kann sich das Gerät mithilfe der Kerberos-PKInit-Authentifizierung bei einem Windows Server 2016-Domänencontroller mit dem öffentlichen Schlüssel authentifizieren.

In die Domäne eingebundene Geräte mit gebundenen öffentlichen Schlüsseln, die bei einem Windows Server 2016-Domänencontroller registriert sind, können sich jetzt mithilfe von Kerberos PKInit-Protokollen (Public Key Cryptography for Initial Authentication) bei einem Windows Server 2016-Domänencontroller authentifizieren. Weitere Informationen finden Sie unter Authentifizierung mit öffentlichem Schlüssel für in die Domäne eingebundene Geräte.

Key Distribution Centers (KDCs) unterstützen jetzt die Authentifizierung mithilfe der Kerberos-Schlüsselvertrauensstellung.

Weitere Informationen finden Sie unter KDC-Unterstützung für die Zuordnung von Schlüsselvertrauenskonten.

Kerberos-Clients lassen IPv4- und IPv6-Adresshostnamen in Dienstprinzipalnamen (Service Principal Names, SPNs) zu

Ab Windows 10, Version 1507 und Windows Server 2016, können Sie Kerberos-Clients so konfigurieren, dass IPv4- und IPv6-Hostnamen in SPNs unterstützt werden. Weitere Informationen finden Sie unter Konfigurieren von Kerberos für IP-Adressen.

Um die Unterstützung für IP-Adresshostnamen in SPNs zu konfigurieren, erstellen Sie einen TryIPSPN-Eintrag. Dieser Eintrag ist nicht standardmäßig in der Registrierung vorhanden. Sie sollten diesen Eintrag im folgenden Pfad platzieren:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters

Nachdem Sie den Eintrag erstellt haben, ändern Sie seinen DWORD-Wert auf 1. Wenn dieser Wert nicht konfiguriert ist, versucht Kerberos nicht, IP-Adresshostnamen zu verwenden.

Die Kerberos-Authentifizierung ist nur erfolgreich, wenn der SPN in Active Directory registriert ist.

KDC-Unterstützung für die Zuordnung von Schlüsselvertrauensstellungskonten

Domänencontroller unterstützen jetzt die Zuordnung von Schlüsselvertrauenskonten und Fallback auf vorhandene AltSecID und User Principal Name (UPN) im SAN-Verhalten. Sie können die UseSubjectAltName-Variable für die folgenden Einstellungen konfigurieren:

Wenn Sie die Variable auf 0 festlegen, ist eine explizite Zuordnung erforderlich. Die Benutzenden müssen entweder eine Schlüsselvertrauensstellung verwenden oder eine ExplicitAltSecID-Variable festlegen.