Konfigurieren des automatischen Protokolluploads mit lokalem Docker unter Windows

Sie können den automatischen Protokollupload für fortlaufende Berichte in Defender for Cloud Apps mithilfe von Docker unter Windows konfigurieren.

Voraussetzungen

Architekturspezifikationen:

Spezifikation Beschreibung Betriebssystem Einer der folgenden: - Windows 10 (Fall Creators Update)

- Windows Server, Version 1709+ (SAC)

- Windows Server 2019 (LTSC)

Speicherplatz 250 GB CPU-Kerne 2 CPU-Architektur Intel 64 und AMD 64 RAM 4 GB Eine Liste der unterstützten Docker-Architekturen finden Sie in der Dokumentation zur Docker-Installation.

Konfigurieren Sie Ihre Firewall den Gegebenheiten entsprechend. Weitere Informationen finden Sie unter Netzwerkanforderungen.

Für die Virtualisierung auf dem Betriebssystem muss Hyper-V aktiviert sein.

Wichtig

- Enterprise-Kunden mit über 250 Benutzern oder mehr als 10 Millionen US-Dollar Jahresumsatz müssen für die Verwendung von Docker Desktop für Windows ein kostenpflichtiges Abonnement abschließen. Weitere Informationen finden Sie in der Übersicht über das Docker-Abonnement.

- Benutzer*innen müssen bei Docker angemeldet sein, um Protokolle zu sammeln. Wir empfehlen, Ihre Docker-Benutzer*innen anzuweisen, die Verbindung zu trennen, ohne sich abzumelden.

- Docker für Windows wird in VMWare-Virtualisierungsszenarien nicht offiziell unterstützt.

- Docker für Windows wird in geschachtelten Virtualisierungsszenarien nicht offiziell unterstützt. Wenn Sie trotzdem die geschachtelte Virtualisierung verwenden möchten, lesen Sie das Offizielle Handbuch von Docker.

- Weitere Informationen zu zusätzlichen Konfigurations- und Implementierungsaspekten zu Docker für Windows finden Sie unter Installieren von Docker Desktop unter Windows.

Entfernen eines vorhandenen Protokollsammlers

Führen Sie die folgenden Befehle aus, wenn Sie über einen Protokollsammler verfügen und ihn entfernen möchten, bevor Sie ihn erneut bereitstellen, oder wenn Sie ihn einfach nur entfernen möchten:

docker stop <collector_name>

docker rm <collector_name>

Leistung des Protokollsammlers

Der Protokollsammler kann erfolgreich eine Protokollkapazität von bis zu 50 GB pro Stunde verarbeiten. Die wichtigsten Engpässe im Protokollsammelprozess sind:

Netzwerkbandbreite: Ihre Netzwerkbandbreite bestimmt die Geschwindigkeit des Protokolluploads.

E/A-Leistung des virtuellen Computers: Bestimmt die Geschwindigkeit, mit der Protokolle auf den Datenträger des Protokollsammlers geschrieben werden. Der Protokollsammler verfügt über einen integrierten Sicherheitsmechanismus, der die Rate überwacht, mit der Protokolle ankommen, und mit der Uploadrate vergleicht. Bei Überlastung beginnt der Protokollsammler, Protokolldateien zu verwerfen. Überschreitet Ihr Setup in der Regel 50 GB pro Stunde, sollten Sie den Datenverkehr auf mehrere Protokollsammler aufteilen.

Schritt 1 – Webportalkonfiguration

Führen Sie die folgenden Schritte aus, um Ihre Datenquellen zu definieren und mit einem Protokollsammler zu verknüpfen. Ein einzelner Protokollsammler kann mehrere Datenquellen verarbeiten.

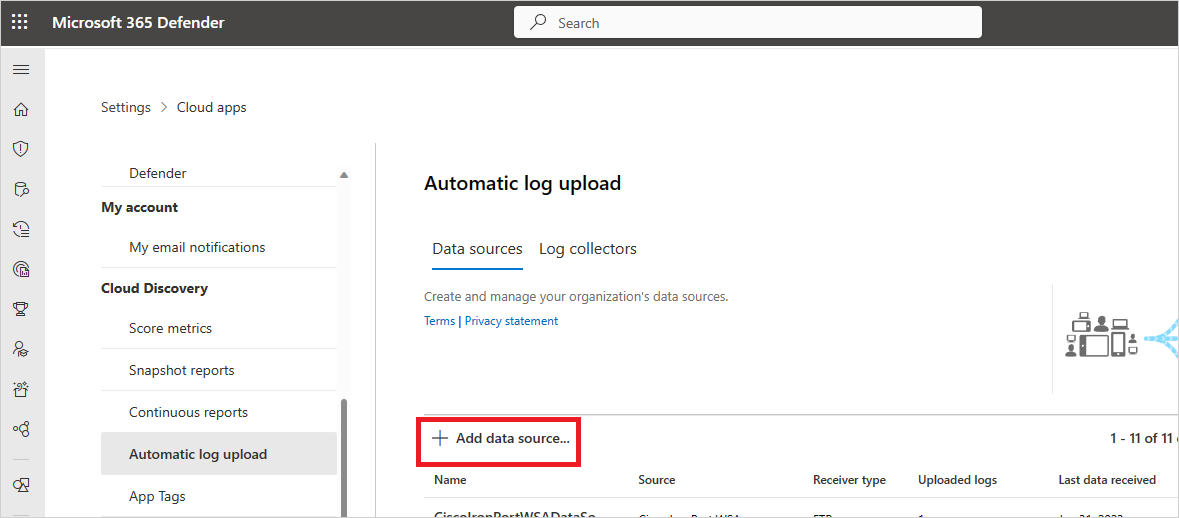

Wählen Sie im Microsoft Defender-Portal Einstellungen>Cloud-Apps>Cloud Discovery>Automatischer Protokollupload>Registerkarte „Datenquellen“ aus.

Erstellen Sie für jede Firewall bzw. jeden Proxy, von wo Sie Protokolle hochladen möchten, eine entsprechende Datenquelle:

Wählen Sie die Option +Datenquelle hinzufügen.

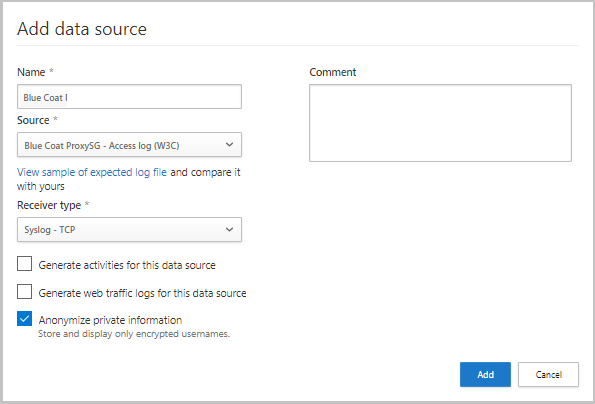

Geben Sie Ihrem Proxy/Ihrer Firewall einen Namen.

Wählen Sie das Gerät aus der Liste Quelle. Wenn Sie Benutzerdefiniertes Protokollformat auswählen, um mit einem nicht aufgeführten Netzwerkgerät zu arbeiten, lesen Sie die Konfigurationsanweisungen unter Verwenden eines benutzerdefinierten Protokollparsers.

Vergleichen Sie Ihr Protokoll mit dem Beispiel für das erwartete Protokollformat. Wenn Ihr Protokolldateiformat nicht mit diesem Beispiel übereinstimmt, sollten Sie die Datenquelle als Andere hinzufügen.

Legen Sie den Empfängertyp auf FTP, FTPS, Syslog – UDP oder Syslog – TCP bzw. Syslog – TLS fest.

Hinweis

Die Integration in sichere Übertragungsprotokolle (FTPS und Syslog – TLS) erfordert häufig zusätzliche Einstellungen für die Firewall bzw. den Proxy.

Wiederholen Sie diesen Vorgang für alle Firewalls/Proxys, deren Protokolle verwendet werden können, um Datenverkehr in Ihrem Netzwerk zu erkennen. Es empfiehlt sich, eine dedizierte Datenquelle pro Netzwerkgerät einzurichten, damit Sie folgende Aktionen durchführen können:

- Separates Überwachen des Status jedes Geräts zu Untersuchungszwecken.

- Untersuchen von Shadow IT Discovery pro Gerät, wenn jedes Gerät von einem anderen Benutzersegment verwendet wird.

Wählen Sie oben auf der Seite die Registerkarte Protokollsammler und wählen Sie dann Protokollsammler hinzufügen aus.

Im Dialogfeld Protokollsammler erstellen:

Geben Sie im Feld Name einen aussagekräftigen Namen für den Protokollsammler ein.

Geben Sie dem Protokollsammler einen Namen, und geben Sie die Host-IP-Adresse (private IP-Adresse) des Computers ein, mit dem Sie den Docker bereitstellen. Die IP-Adresse des Hosts kann durch den Computernamen ersetzt werden, wenn ein DNS-Server (oder ein ähnlicher Server) verfügbar ist, der den Hostnamen auflöst.

Wählen Sie alle Datenquellen aus, die Sie mit dem Sammler verbinden möchten, und wählen Sie Aktualisieren, um die Konfiguration zu speichern.

Weitere Bereitstellungsinformationen werden im Abschnitt Nächste Schritte angezeigt, einschließlich eines Befehls, mit dem Sie später die Sammlungskonfiguration implementieren. Wenn Sie „Syslog“ ausgewählt haben, enthalten diese Informationen auch Daten zum Port, den Syslog-Listener abhört.

Kopieren Sie den Befehl mit der Schaltfläche

Kopieren in die Zwischenablage, und speichern Sie ihn an einem anderen Ort.

Kopieren in die Zwischenablage, und speichern Sie ihn an einem anderen Ort.Exportieren Sie die erwartete Datenquellenkonfiguration mit der Schaltfläche

Exportieren. Diese Konfiguration beschreibt, wie Sie den Protokollexport in Ihren Geräten festlegen sollten.

Exportieren. Diese Konfiguration beschreibt, wie Sie den Protokollexport in Ihren Geräten festlegen sollten.

Benutzer*innen, die zum ersten Mal Protokolldaten per FTP senden, empfehlen wir, das Passwort für den FTP-Benutzer zu ändern. Weitere Informationen finden Sie unter Ändern des FTP-Passworts.

Schritt 2 – Lokale Bereitstellung Ihres Computers

In den folgenden Schritten wird die Bereitstellung unter Windows beschrieben. Die Bereitstellungsschritte für andere Plattformen weichen davon geringfügig ab.

Öffnen Sie ein PowerShell-Terminal als Administrator auf Ihrem Windows-Computer.

Führen Sie den folgenden Befehl aus, um die PowerShell-Skriptdatei des Docker-Installationsprogramm für Windows herunterzuladen:

Invoke-WebRequest https://adaprodconsole.blob.core.windows.net/public-files/LogCollectorInstaller.ps1 -OutFile (Join-Path $Env:Temp LogCollectorInstaller.ps1)Wenn Sie überprüfen möchten, ob das Installationsprogramm von Microsoft signiert wurde, finden Sie weitere Informationen unter Überprüfen der Signatur des Installationsprogramms.

Führen Sie Folgendes aus, um die Ausführung von PowerShell-Skripts zu aktivieren:

Set-ExecutionPolicy RemoteSigned`Führen Sie Folgendes aus, um der Docker-Client auf Ihrem Computer zu installieren.

& (Join-Path $Env:Temp LogCollectorInstaller.ps1)`Der Computer wird nach dem Ausführen des Befehls automatisch neu gestartet.

Wenn der Computer wieder hochgefahren ist, führen Sie denselben Befehl noch einmal aus:

& (Join-Path $Env:Temp LogCollectorInstaller.ps1)`Führen Sie das Docker-Installationsprogramm aus, und wählen Sie WSL 2 anstelle von Hyper-V aus.

Nach Abschluss der Installation wird der Computer automatisch neu gestartet.

Öffnen Sie nach Abschluss des Neustarts den Docker-Client, und akzeptieren Sie die Docker-Abonnementvereinbarung.

Wenn die WSL2-Installation nicht abgeschlossen ist, zeigt eine Meldung an, dass der WSL 2 Linux-Kernel mit einem gesonderten MSI-Updatepaket installiert wird.

Schließen Sie die Installation ab, indem Sie das Paket herunterladen. Weitere Informationen finden Sie unter Herunterladen des Updatepakets für den Linux-Kernel.

Öffnen Sie den Docker Desktop-Client erneut, und stellen Sie sicher, dass er gestartet wurde.

Öffnen Sie eine Eingabeaufforderung als Administrator, und geben Sie den run-Befehl ein, den Sie zuvor im Portal in Schritt 1 – Webportalkonfiguration kopiert haben.

Wenn Sie einen Proxy konfigurieren müssen, fügen Sie die IP-Adresse des Proxys und die Portnummer hinzu. Wenn Ihre Proxydetails z. B. 172.31.255.255:8080 sind, lautet der aktualisierte Befehl „run“ folgendermaßen:

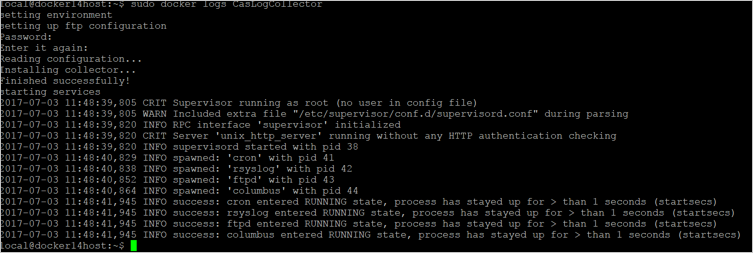

(echo db3a7c73eb7e91a0db53566c50bab7ed3a755607d90bb348c875825a7d1b2fce) | docker run --name MyLogCollector -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='10.255.255.255'" -e "PROXY=172.31.255.255:8080" -e "CONSOLE=mod244533.us.portal.cloudappsecurity.com" -e "COLLECTOR=MyLogCollector" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterFühren Sie Folgendes aus, um zu überprüfen, ob der Collector ordnungsgemäß ausgeführt wird:

docker logs <collector_name>Die folgende Meldung sollte angezeigt werden: Finished successfully! Beispiel:

Schritt 3: Lokale Konfiguration Ihrer Netzwerkgeräte

Konfigurieren Sie Ihre Netzwerkfirewalls und -proxys so, dass Protokolle in regelmäßigen Abständen gemäß den Anweisungen im Dialogfeld in den dedizierten Syslog-Port des FTP-Verzeichnisses exportiert werden. Zum Beispiel:

BlueCoat_HQ - Destination path: \<<machine_name>>\BlueCoat_HQ\

Schritt 4: Überprüfen der erfolgreichen Bereitstellung im Portal

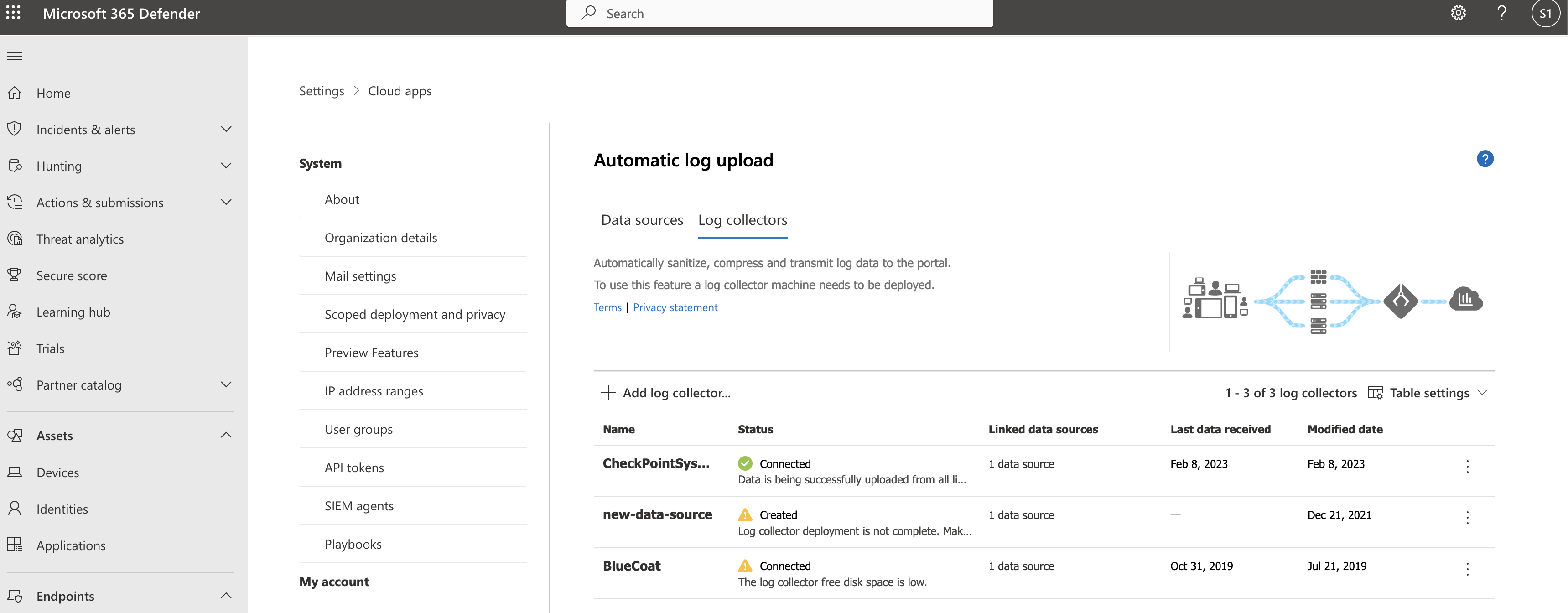

Überprüfen Sie den Status des Protokollsammlers in der Tabelle Protokollsammler, und achten Sie darauf, dass er Verbunden ist. Wenn der Status Erstellt angezeigt wird, wurde die Verbindung mit dem Protokollsammler möglicherweise nicht hergestellt und die Analyse nicht durchgeführt.

Sie können auch zum Governanceprotokoll navigieren und überprüfen, ob die Protokolle in regelmäßigen Abständen in das Portal hochgeladen werden.

Alternativ können Sie den Protokollsammlerstatus im Docker-Container mithilfe der folgenden Befehle überprüfen:

Melden Sie sich beim Container an:

docker exec -it <Container Name> bashÜberprüfen Sie den Status des Protokollsammlers:

collector_status -p

Wenn Probleme bei der Bereitstellung auftreten, finden Sie weitere Informationen unter Problembehandlung bei Cloud Discovery.

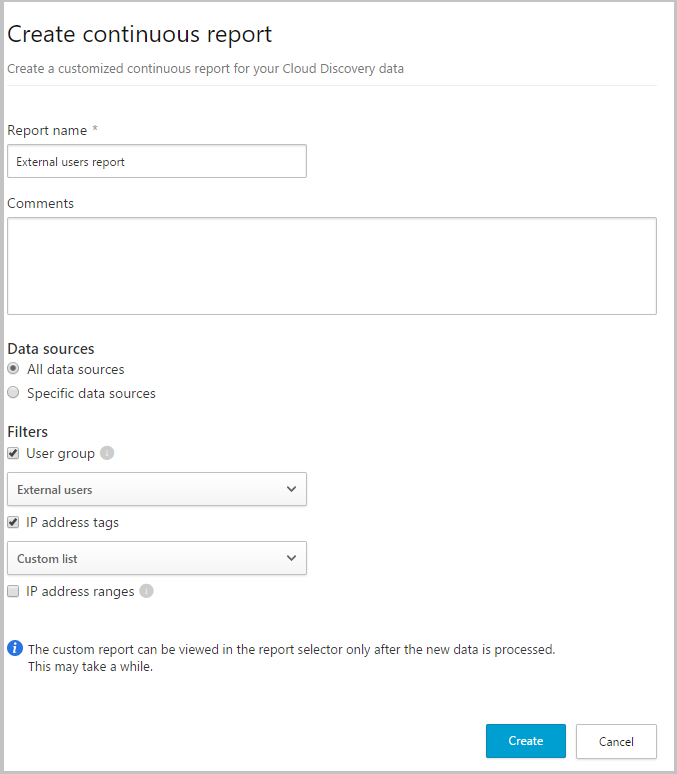

Optional: Erstellen eines benutzerdefinierten kontinuierlichen Berichts

Überprüfen Sie, ob die Protokolle in Defender for Cloud Apps hochgeladen und Berichte erstellt werden. Nach der Überprüfung erstellen Sie benutzerdefinierte Berichte. Sie können benutzerdefinierte Ermittlungsberichte auf Grundlage von Microsoft Entra-Benutzergruppen erstellen. Wenn Sie z. B. wissen möchten, wie Ihre Marketingabteilung die Cloud nutzt, importieren Sie die Marketinggruppe mithilfe des Features „Benutzergruppe importieren“. Erstellen Sie anschließend einen benutzerdefinierten Bericht für diese Gruppe. Außerdem können Sie einen Bericht auf Grundlage von IP-Adressentags oder IP-Adressenbereichen anpassen.

Wählen Sie im Microsoft Defender-Portal Einstellungen>Cloud-Apps>Cloud Discovery>Fortlaufende Berichte aus.

Wählen Sie die Schaltfläche Bericht erstellen, und füllen Sie die Felder aus.

Unter den Filtern können Sie die Daten nach Datenquellen filtern, entweder nach importierten Benutzergruppen oder nach IP-Adressentags und -bereichen.

Hinweis

Wenn Sie Filter auf fortlaufende Berichte anwenden, wird die Auswahl eingeschlossen, nicht ausgeschlossen. Wenn Sie beispielsweise einen Filter auf eine bestimmte Benutzergruppe anwenden, wird nur diese Benutzergruppe in den Bericht eingeschlossen.

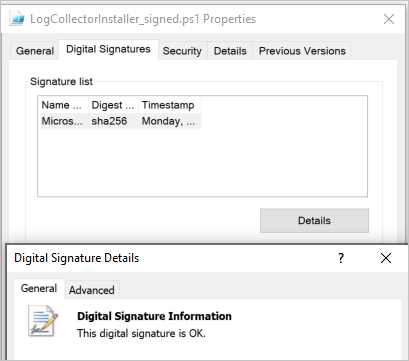

Optional: Überprüfen der Signatur des Installationsprogramms

So stellen Sie sicher, dass das Docker-Installationsprogramm von Microsoft signiert wurde:

Klicken Sie mit der rechten Maustaste auf die Datei, und wählen Sie Eigenschaften.

Wählen Sie Digitale Signaturen, und stellen Sie sicher, dass die Meldung Diese digitale Signatur ist OK lautet.

Stellen Sie sicher, dass Microsoft Corporation als einziger Eintrag unter Name des Signaturgebers aufgeführt wird.

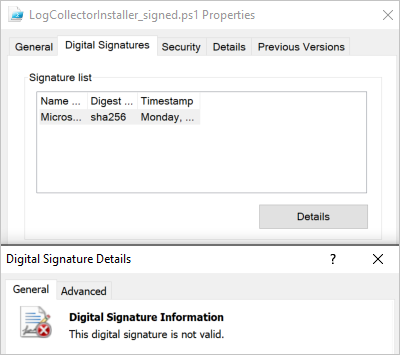

Wenn die digitale Signatur nicht gültig ist, lautet die Meldung Diese digitale Signatur ist ungültig:

Nächste Schritte

Sollten Sie Probleme haben, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.