Konfigurieren von Antiphishingrichtlinien in Microsoft Defender for Office 365

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender XDR für Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Informationen dazu, wer sich registrieren und testen kann, finden Sie unter Try Microsoft Defender for Office 365.

In Organisationen mit Microsoft Defender for Office 365 bieten Antiphishingrichtlinien die folgenden Arten von Schutz:

- Derselbe Antispoofingschutz, der auch in Exchange Online Protection (EOP) verfügbar ist. Weitere Informationen finden Sie unter Spoofeinstellungen.

- Anti-Identitätswechsel-Schutz vor anderen Arten von Phishing-Angriffen. Weitere Informationen finden Sie unter Exklusive Einstellungen in Antiphishingrichtlinien in Microsoft Defender für Office 365.

Die Standardmäßige Antiphishingrichtlinie gilt automatisch für alle Empfänger. Für eine höhere Granularität können Sie auch benutzerdefinierte Antiphishingrichtlinien erstellen, die für bestimmte Benutzer, Gruppen oder Domänen in Ihrem organization gelten.

Sie konfigurieren Antiphishingrichtlinien im Microsoft Defender-Portal oder in Exchange Online PowerShell.

Informationen zu Antiphishingrichtlinienprozeduren in Organisationen ohne Defender for Office 365 finden Sie unter Konfigurieren von Antiphishingrichtlinien in EOP.

Was sollten Sie wissen, bevor Sie beginnen?

Sie öffnen das Microsoft Defender-Portal unter https://security.microsoft.com. Um direkt zur Anti-Phishing-Seite zu wechseln, verwenden Sie https://security.microsoft.com/antiphishing.

Wie Sie eine Verbindung mit Exchange Online PowerShell herstellen, finden Sie unter Herstellen einer Verbindung mit Exchange Online PowerShell.

Ihnen müssen Berechtigungen zugewiesen werden, bevor Sie die Verfahren in diesem Artikel ausführen können. Sie haben folgende Optionen:

Microsoft Defender XDR Vereinheitlichte rollenbasierte Zugriffssteuerung (Unified Role Based Access Control, RBAC) (Wenn Email & Zusammenarbeit>Defender for Office 365 Berechtigungen aktiv sind

. Betrifft nur das Defender-Portal, nicht PowerShell): Autorisierung und Einstellungen/Sicherheitseinstellungen/Core-Sicherheitseinstellungen (verwalten) oder Autorisierung und Einstellungen/Sicherheitseinstellungen/Core-Sicherheitseinstellungen (lesen).

. Betrifft nur das Defender-Portal, nicht PowerShell): Autorisierung und Einstellungen/Sicherheitseinstellungen/Core-Sicherheitseinstellungen (verwalten) oder Autorisierung und Einstellungen/Sicherheitseinstellungen/Core-Sicherheitseinstellungen (lesen).Exchange Online Berechtigungen:

- Hinzufügen, Ändern und Löschen von Richtlinien: Mitgliedschaft in den Rollengruppen Organisationsverwaltung oder Sicherheitsadministrator .

- Schreibgeschützter Zugriff auf Richtlinien: Mitgliedschaft in den Rollengruppen "Globaler Leser", "Sicherheitsleser" oder " Organisationsverwaltung anzeigen" .

Microsoft Entra Berechtigungen: Durch die Mitgliedschaft in den Rollen "Globaler Administrator*", "Sicherheitsadministrator", "Globaler Leser" oder "Sicherheitsleseberechtigter" erhalten Benutzer die erforderlichen Berechtigungen und Berechtigungen für andere Features in Microsoft 365.

Wichtig

* Microsoft empfiehlt die Verwendung von Rollen mit den geringsten Berechtigungen. Die Verwendung von Konten mit niedrigeren Berechtigungen trägt zur Verbesserung der Sicherheit für Ihre organization bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Informationen zu den empfohlenen Einstellungen für Antiphishingrichtlinien in Defender for Office 365 finden Sie unter Antiphishingrichtlinie in Defender for Office 365 Einstellungen.

Tipp

Einstellungen in den Standard- oder benutzerdefinierten Antiphishingrichtlinien werden ignoriert, wenn ein Empfänger auch in den voreingestellten Sicherheitsrichtlinien Standard oder Strict enthalten ist. Weitere Informationen finden Sie unter Reihenfolge und Rangfolge des E-Mail-Schutzes.

Warten Sie bis zu 30 Minuten, bis eine neue oder aktualisierte Richtlinie angewendet wird.

Verwenden des Microsoft Defender-Portals zum Erstellen von Antiphishingrichtlinien

Navigieren Sie im Microsoft Defender-Portal unter zu https://security.microsoft.comEmail & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Antiphishing im Abschnitt Richtlinien. Um direkt zur Anti-Phishing-Seite zu wechseln, verwenden Sie https://security.microsoft.com/antiphishing.

Wählen Sie auf der Seite Antiphishingdie Option Erstellen aus

, um den Assistenten für neue Antiphishingrichtlinien zu öffnen.

, um den Assistenten für neue Antiphishingrichtlinien zu öffnen.Konfigurieren Sie auf der Seite Richtlinienname die folgenden Einstellungen:

- Name: Geben Sie einen eindeutigen, aussagekräftigen Namen für die Richtlinie ein.

- Beschreibung: Geben Sie eine optionale Beschreibung für die Richtlinie ein.

Wenn Sie auf der Seite Richtlinienname fertig sind, wählen Sie Weiter aus.

Identifizieren Sie auf der Seite Benutzer, Gruppen und Domänen die internen Empfänger, für die die Richtlinie gilt (Empfängerbedingungen):

- Benutzer: Die angegebenen Postfächer, E-Mail-Benutzer oder E-Mail-Kontakte.

-

Gruppen:

- Mitglieder der angegebenen Verteilergruppen oder E-Mail-aktivierten Sicherheitsgruppen (dynamische Verteilergruppen werden nicht unterstützt).

- Die angegebene Microsoft 365-Gruppen.

- Domänen: Alle Empfänger im organization mit einem primäre E-Mail-Adresse in der angegebenen akzeptierten Domäne.

Klicken Sie auf das entsprechende Feld, beginnen Sie mit der Eingabe eines Wertes, und wählen Sie den gewünschten Wert aus den Ergebnissen aus. Wiederholen Sie diesen Vorgang so oft wie nötig. Um einen vorhandenen Wert zu entfernen, wählen Sie

neben dem Wert aus.

neben dem Wert aus.Für Benutzer oder Gruppen können Sie die meisten Bezeichner verwenden (Name, Anzeigename, Alias, E-Mail-Adresse, Kontoname usw.), aber in den Ergebnissen wird der entsprechende Anzeigename angezeigt. Geben Sie für Benutzer oder Gruppen selbst ein Sternchen (*) ein, um alle verfügbaren Werte anzuzeigen.

Sie können eine Bedingung nur einmal verwenden, aber die Bedingung kann mehrere Werte enthalten:

Mehrere Wertederselben Bedingung verwenden OR-Logik (z. B <. recipient1> oder <recipient2>). Wenn der Empfänger mit einem der angegebenen Werte übereinstimmt, wird die Richtlinie auf sie angewendet.

Verschiedene Arten von Bedingungen verwenden AND-Logik. Der Empfänger muss allen angegebenen Bedingungen entsprechen, damit die Richtlinie auf sie angewendet wird. Beispielsweise konfigurieren Sie eine Bedingung mit den folgenden Werten:

- Benutzer:

romain@contoso.com - Gruppen: Führungskräfte

Die Richtlinie wird nur auf

romain@contoso.comangewendet, wenn er auch Mitglied der Gruppe "Führungskräfte" ist. Andernfalls wird die Richtlinie nicht auf ihn angewendet.- Benutzer:

Ausschließen dieser Benutzer, Gruppen und Domänen: Um Ausnahmen für die internen Empfänger hinzuzufügen, für welche die Richtlinie gilt (Empfängerausnahmen), wählen Sie diese Option und konfigurieren Sie die Ausnahmen.

Sie können eine Ausnahme nur einmal verwenden, aber die Ausnahme kann mehrere Werte enthalten:

- Mehrere Wertederselben Ausnahme verwenden OR-Logik (z. B <. recipient1> oder <recipient2>). Wenn der Empfänger mit einem der angegebenen Werte übereinstimmt, wird die Richtlinie nicht auf sie angewendet.

- Verschiedene Arten von Ausnahmen verwenden OR-Logik (z. B. <recipient1> oder <member of group1> oder <member of domain1>). Wenn der Empfänger mit einem der angegebenen Ausnahmewerte übereinstimmt, wird die Richtlinie nicht auf sie angewendet.

Wenn Sie auf der Seite Benutzer, Gruppen und Domänen fertig sind, wählen Sie Weiter aus.

Konfigurieren Sie auf der Seite Phishingschwellenwert & Schutz die folgenden Einstellungen:

Schwellenwert für Phishing-E-Mails: Verwenden Sie den Schieberegler, um einen der folgenden Werte auszuwählen:

- 1 – Standard (Dies ist der Standardwert.)

- 2 – Aggressiv

- 3 – Aggressiver

- 4 – Am aggressivsten

Weitere Informationen zu dieser Einstellung finden Sie unter Erweiterte Phishingschwellenwerte in Antiphishingrichtlinien in Microsoft Defender for Office 365.

Identitätswechsel: Diese Einstellungen sind Bedingungen für die Richtlinie, die bestimmte Absender identifizieren, die (einzeln oder nach Domäne) in der Von-Adresse eingehender Nachrichten gesucht werden sollen. Weitere Informationen finden Sie unter Identitätswechseleinstellungen in Antiphishingrichtlinien in Microsoft Defender for Office 365.

Schützen von Benutzern aktivieren: Diese Einstellung ist standardmäßig nicht ausgewählt. Um den Schutz vor Benutzeridentitätswechseln zu aktivieren, aktivieren Sie das Kontrollkästchen, und wählen Sie dann den Link Absender (nn) verwalten aus . Sie identifizieren die Aktion für Erkennungen von Benutzeridentitätswechseln auf der nächsten Seite.

Sie identifizieren die zu schützenden internen und externen Absender durch die Kombination ihres Anzeigenamens und ihrer E-Mail-Adresse.

Wählen Sie Benutzer hinzufügen aus

. Führen Sie im daraufhin geöffneten Flyout Benutzer hinzufügen die folgenden Schritte aus:

. Führen Sie im daraufhin geöffneten Flyout Benutzer hinzufügen die folgenden Schritte aus:Interne Benutzer: Klicken Sie in das Feld Gültige E-Mail hinzufügen , oder beginnen Sie mit der Eingabe der E-Mail-Adresse des Benutzers. Wählen Sie die E-Mail-Adresse in der Dropdownliste Vorgeschlagene Kontakte aus, die angezeigt wird. Der Anzeigename des Benutzers wird dem Feld Namen hinzufügen hinzugefügt (das Sie ändern können). Wenn Sie den Benutzer ausgewählt haben, wählen Sie Hinzufügen aus.

Externe Benutzer: Geben Sie die vollständige E-Mail-Adresse des externen Benutzers in das Feld Gültige E-Mail hinzufügen ein, und wählen Sie dann die E-Mail-Adresse in der angezeigten Dropdownliste Vorgeschlagene Kontakte aus. Die E-Mail-Adresse wird auch im Feld Namen hinzufügen hinzugefügt (das Sie in einen Anzeigenamen ändern können).

Die hinzugefügten Benutzer werden im Flyout Benutzer hinzufügen nach Name und Email Adresse aufgeführt. Um einen Benutzer zu entfernen, wählen Sie

neben dem Eintrag aus.

neben dem Eintrag aus.Wenn Sie mit dem Flyout Benutzer hinzufügen fertig sind, wählen Sie Hinzufügen aus.

Zurück im Flyout Absender für Identitätswechselschutz verwalten werden die ausgewählten Benutzer nach Anzeigename und Absender-E-Mail-Adresse aufgelistet.

Wenn Sie die Liste der Einträge von normal in kompakten Abstand ändern möchten, wählen Sie

Listenabstand in komprimieren oder normal ändern und dann Liste komprimieren aus

Listenabstand in komprimieren oder normal ändern und dann Liste komprimieren aus .

.Verwenden Sie das

Suchfeld , um Einträge im Flyout zu suchen.

Suchfeld , um Einträge im Flyout zu suchen.Um Einträge hinzuzufügen, wählen Sie Benutzer hinzufügen aus

, und wiederholen Sie die vorherigen Schritte.

, und wiederholen Sie die vorherigen Schritte.Führen Sie einen der folgenden Schritte aus, um Einträge zu entfernen:

- Wählen Sie einen oder mehrere Einträge aus, indem Sie das runde Kontrollkästchen aktivieren, das im leeren Bereich neben dem Anzeigenamenwert angezeigt wird.

- Wählen Sie alle Einträge gleichzeitig aus, indem Sie das runde Kontrollkästchen aktivieren, das im leeren Bereich neben der Spaltenüberschrift Anzeigename angezeigt wird.

Wenn Sie mit dem Flyout Absender für Identitätswechselschutz verwalten fertig sind, wählen Sie Fertig aus, um zum Phishingschwellenwert & Seite Schutz zurückzukehren.

Hinweis

Sie können für den Schutz vor Benutzeridentitätswechseln in jeder Antiphishingrichtlinie maximal 350 Benutzer angeben.

Der Schutz vor Benutzeridentitätswechseln funktioniert nicht, wenn Absender und Empfänger zuvor per E-Mail kommuniziert haben. Wenn Absender und Empfänger noch nie per E-Mail kommuniziert haben, kann die Nachricht als Identitätswechselversuch identifiziert werden.

Möglicherweise wird die Fehlermeldung "Die E-Mail-Adresse ist bereits vorhanden" angezeigt, wenn Sie versuchen, einen Benutzer zum Schutz vor Benutzeridentitätswechseln hinzuzufügen, wenn diese E-Mail-Adresse bereits für den Schutz vor Benutzeridentitätswechseln in einer anderen Antiphishingrichtlinie angegeben ist. Dieser Fehler tritt nur im Defender-Portal auf. Sie erhalten den Fehler nicht, wenn Sie den entsprechenden TargetedUsersToProtect-Parameter in den Cmdlets New-AntiPhishPolicy oder Set-AntiPhishPolicy in Exchange Online PowerShell verwenden.

Zu schützende Domänen aktivieren: Diese Einstellung ist standardmäßig nicht ausgewählt. Um den Schutz vor Domänenidentitätswechseln zu aktivieren, aktivieren Sie das Kontrollkästchen, und konfigurieren Sie dann eine oder beide der folgenden Einstellungen, die angezeigt werden. Sie identifizieren die Aktion für Die Erkennung von Domänenidentitätswechseln auf der nächsten Seite.

Domänen einschließen, die ich besitze: Aktivieren Sie das Kontrollkästchen, um diese Einstellung zu aktivieren. Um die Domänen anzuzeigen, die Sie besitzen, wählen Sie Meine Domänen anzeigen aus.

Benutzerdefinierte Domänen einschließen: Um diese Einstellung zu aktivieren, aktivieren Sie das Kontrollkästchen, und wählen Sie dann den Link Benutzerdefinierte Domänen verwalten (nn) aus. Führen Sie im geöffneten Flyout Verwalten von benutzerdefinierten Domänen für den Identitätswechselschutz die folgenden Schritte aus:

Wählen Sie Domänen hinzufügen aus

.

.Klicken Sie im angezeigten Flyout Benutzerdefinierte Domänen hinzufügen in das Feld Domäne , geben Sie einen Domänenwert ein, und wählen Sie dann den Wert aus, der unterhalb des Felds angezeigt wird. Wiederholen Sie diesen Schritt so oft wie nötig.

Die domänen, die Sie hinzugefügt haben, werden im Flyout Add custom domains (Benutzerdefinierte Domänen hinzufügen) aufgelistet. Um die Domäne zu entfernen, wählen Sie

neben dem Wert aus.

neben dem Wert aus.Wenn Sie mit dem Flyout Benutzerdefinierte Domänen hinzufügen fertig sind, wählen Sie Domänen hinzufügen aus.

Im Flyout Benutzerdefinierte Domänen für Identitätswechselschutz verwalten werden die von Ihnen eingegebenen Domänen aufgelistet.

Wenn Sie die Liste der Einträge von normal in kompakten Abstand ändern möchten, wählen Sie

Listenabstand in komprimieren oder normal ändern und dann Liste komprimieren aus

Listenabstand in komprimieren oder normal ändern und dann Liste komprimieren aus .

.Verwenden Sie das

Suchfeld , um Einträge im Flyout zu suchen.

Suchfeld , um Einträge im Flyout zu suchen.Um Einträge hinzuzufügen, wählen Sie Domänen hinzufügen aus

, und wiederholen Sie die vorherigen Schritte.

, und wiederholen Sie die vorherigen Schritte.Führen Sie einen der folgenden Schritte aus, um Einträge zu entfernen:

- Wählen Sie mindestens einen Eintrag aus, indem Sie das runde Kontrollkästchen aktivieren, das im leeren Bereich neben dem Domänenwert angezeigt wird.

- Wählen Sie alle Einträge gleichzeitig aus, indem Sie das runde Kontrollkästchen aktivieren, das im leeren Bereich neben der Spaltenüberschrift Domänen angezeigt wird.

Wenn Sie das Flyout Benutzerdefinierte Domänen für Den Identitätswechselschutz verwalten fertig sind, wählen Sie Fertig aus, um zum Phishingschwellenwert & Seite Schutz zurückzukehren.

Vertrauenswürdige Absender und Domänen hinzufügen: Geben Sie Ausnahmen für den Identitätswechselschutz für die Richtlinie an, indem Sie Vertrauenswürdige Absender und Domänen verwalten auswählen. Im Flyout Benutzerdefinierte Domänen für Identitätswechselschutz verwalten , das geöffnet wird, geben Sie Absender auf der Registerkarte Absender und Domänen auf der Registerkarte Domäne ein.

Hinweis

Die maximale Anzahl vertrauenswürdiger Absender- und Domäneneinträge beträgt 1024.

Registerkarte Absender: Wählen Sie Absender hinzufügen aus

.

.Geben Sie im daraufhin geöffneten Flyout vertrauenswürdige Absender hinzufügen eine E-Mail-Adresse in das Feld Gültige E-Mail hinzufügen ein , und wählen Sie dann Hinzufügen aus. Wiederholen Sie diesen Schritt so oft wie nötig. Um einen vorhandenen Eintrag zu entfernen, wählen Sie

für den Eintrag aus.

für den Eintrag aus.Wenn Sie mit dem Flyout Vertrauenswürdige Absender hinzufügen fertig sind, wählen Sie Hinzufügen aus.

Zurück auf der Registerkarte Absender werden die von Ihnen eingegebenen Absender aufgelistet.

Wenn Sie die Liste der Einträge von normal in kompakten Abstand ändern möchten, wählen Sie

Listenabstand in komprimieren oder normal ändern und dann Liste komprimieren aus

Listenabstand in komprimieren oder normal ändern und dann Liste komprimieren aus .

.Verwenden Sie das

Suchfeld , um Einträge im Flyout zu suchen.

Suchfeld , um Einträge im Flyout zu suchen.Um Einträge hinzuzufügen, wählen Sie Absender hinzufügen aus

, und wiederholen Sie die vorherigen Schritte.

, und wiederholen Sie die vorherigen Schritte.Führen Sie einen der folgenden Schritte aus, um Einträge zu entfernen:

- Wählen Sie mindestens einen Eintrag aus, indem Sie das runde Kontrollkästchen aktivieren, das im leeren Bereich neben dem Absenderwert angezeigt wird.

- Wählen Sie alle Einträge gleichzeitig aus, indem Sie das runde Kontrollkästchen aktivieren, das im leeren Bereich neben der Spaltenüberschrift Absender angezeigt wird.

Wenn Sie im Flyout Benutzerdefinierte Domänen für Identitätswechselschutz verwalten auf der Registerkarte Absender fertig sind, wählen Sie die Registerkarte Domäne aus, um Domänen hinzuzufügen, oder wählen Sie Fertig aus, um zur Seite Phishingschwellenwert & Schutz zurückzukehren.

Tipp

Wenn Microsoft 365-Systemnachrichten von den folgenden Absendern als Identitätswechselversuche identifiziert werden, können Sie die Absender der Liste der vertrauenswürdigen Absender hinzufügen:

noreply@email.teams.microsoft.comnoreply@emeaemail.teams.microsoft.comno-reply@sharepointonline.comnoreply@planner.office365.com

Registerkarte Domäne: Wählen Sie Domänen hinzufügen aus

. Geben Sie im flyout Vertrauenswürdige Domänen hinzufügen , das geöffnet wird, domäne in das Feld Domäne ein, und wählen Sie dann die Domäne in der angezeigten Dropdownliste aus. Wiederholen Sie diesen Schritt so oft wie nötig. Um einen vorhandenen Eintrag zu entfernen, wählen Sie

. Geben Sie im flyout Vertrauenswürdige Domänen hinzufügen , das geöffnet wird, domäne in das Feld Domäne ein, und wählen Sie dann die Domäne in der angezeigten Dropdownliste aus. Wiederholen Sie diesen Schritt so oft wie nötig. Um einen vorhandenen Eintrag zu entfernen, wählen Sie  für den Eintrag aus.

für den Eintrag aus.Wenn Sie mit dem Flyout Vertrauenswürdige Domänen hinzufügen fertig sind, wählen Sie Domänen hinzufügen aus.

Auf der Registerkarte Domäne werden nun die hinzugefügten Domänen aufgelistet.

Wenn Sie die Liste der Einträge von normal in kompakten Abstand ändern möchten, wählen Sie

Listenabstand in komprimieren oder normal ändern und dann Liste komprimieren aus

Listenabstand in komprimieren oder normal ändern und dann Liste komprimieren aus .

.Verwenden Sie das

Suchfeld , um Nach Einträgen auf der Registerkarte zu suchen.

Suchfeld , um Nach Einträgen auf der Registerkarte zu suchen.Um Einträge hinzuzufügen, wählen Sie Domänen hinzufügen aus

, und wiederholen Sie die vorherigen Schritte.

, und wiederholen Sie die vorherigen Schritte.Führen Sie einen der folgenden Schritte aus, um Einträge zu entfernen:

- Wählen Sie mindestens einen Eintrag aus, indem Sie das runde Kontrollkästchen aktivieren, das im leeren Bereich neben dem Domänenwert angezeigt wird.

- Wählen Sie alle Einträge gleichzeitig aus, indem Sie das runde Kontrollkästchen aktivieren, das im leeren Bereich neben der Spaltenüberschrift Domäne angezeigt wird.

Wenn Sie auf der Registerkarte Domäne des Flyouts Benutzerdefinierte Domänen für Identitätswechselschutz verwalten fertig sind, wählen Sie die Registerkarte Absender aus, um Absender hinzuzufügen, oder wählen Sie Fertig aus, um zur Seite Phishingschwellenwert & Schutz zurückzukehren.

Hinweis

Vertrauenswürdige Domäneneinträge enthalten keine Unterdomänen der angegebenen Domäne. Sie müssen für jede Unterdomäne einen Eintrag hinzufügen.

Wenn Sie mit dem Flyout Benutzerdefinierte Domänen für Den Identitätswechselschutz verwalten fertig sind, wählen Sie Fertigaus, um zum Phishingschwellenwert & Seite Schutz zurückzukehren.

Postfachintelligenz aktivieren: Diese Einstellung ist standardmäßig ausgewählt, und es wird empfohlen, sie aktiviert zu lassen. Deaktivieren Sie das Kontrollkästchen, um die Postfachintelligenz zu deaktivieren.

Intelligenz für Identitätswechselschutz aktivieren: Diese Einstellung ist nur verfügbar, wenn Postfachintelligenz aktivieren ausgewählt ist. Diese Einstellung ermöglicht der Postfachintelligenz, Aktionen für Nachrichten zu ergreifen, die als Identitätswechselversuche identifiziert werden. Auf der nächsten Seite geben Sie die Aktion an, die für postfachintelligente Erkennungen ausgeführt werden soll.

Hinweis

Der Schutz von Postfachintelligenz funktioniert nicht, wenn Absender und Empfänger zuvor per E-Mail kommuniziert haben. Wenn absender und empfänger noch nie per E-Mail kommuniziert haben, kann die Nachricht von postfach intelligence als Identitätswechselversuch identifiziert werden.

Aktivieren Sie das Kontrollkästchen, um den Schutz der Postfachintelligenz zu aktivieren. Sie geben die Aktion für Postfachintelligenzerkennungen auf der nächsten Seite an.

Spoof-Abschnitt : Verwenden Sie das Kontrollkästchen Spoofintelligenz aktivieren , um Spoofintelligenz zu aktivieren oder zu deaktivieren. Diese Einstellung ist standardmäßig ausgewählt, und es wird empfohlen, sie ausgewählt zu lassen. Auf der nächsten Seite geben Sie die Aktion an, die für Nachrichten von blockierten gefälschten Absendern ausgeführt werden soll.

Deaktivieren Sie das Kontrollkästchen, um Spoofintelligenz zu deaktivieren.

Hinweis

Sie müssen die Spoofintelligenz nicht deaktivieren, wenn Ihr MX-Eintrag nicht auf Microsoft 365 verweist. sie stattdessen die erweiterte Filterung für Connectors aktivieren. Anweisungen hierzu finden Sie unter Erweiterte Filterung für Connectors in Exchange Online.

Wenn Sie die Seite Phishingschwellenwert & Schutz abgeschlossen haben, wählen Sie Weiter aus.

Konfigurieren Sie auf der Seite Aktionen die folgenden Einstellungen:

Abschnitt "Nachrichtenaktionen": Konfigurieren Sie die folgenden Aktionen:

Wenn eine Nachricht als Benutzeridentitätswechsel erkannt wird: Diese Einstellung ist nur verfügbar, wenn Sie auf der vorherigen Seite Benutzerschutz aktivieren ausgewählt haben. Wählen Sie in der Dropdownliste eine der folgenden Aktionen aus:

Keine Aktion anwenden (Standard)

Umleiten der Nachricht an andere E-Mail-Adressen

Verschieben der Nachricht in die Junk-Email Ordner der Empfänger

Nachricht unter Quarantäne stellen: Wenn Sie diese Aktion auswählen, wird das Feld Quarantänerichtlinie anwenden angezeigt, in dem Sie die Quarantänerichtlinie auswählen, die für Nachrichten gilt, die durch schutz vor Benutzeridentitätswechsel unter Quarantäne gesetzt werden. Quarantänerichtlinien definieren, was Benutzer mit unter Quarantäne gestellten Nachrichten tun können, und ob Benutzer Nachrichten erhalten, wenn eine Nachricht unter Quarantäne gestellt wurde. Weitere Informationen zu Quarantänerichtlinien finden Sie unter Anatomie einer Quarantänerichtlinie.

Wenn Sie keine Quarantänerichtlinie auswählen, wird die Standardquarantänerichtlinie für Die Erkennung von Benutzeridentitätswechseln verwendet (DefaultFullAccessPolicy). Wenn Sie die Antiphishing-Richtlinieneinstellungen später anzeigen oder bearbeiten, wird der Name der Quarantänerichtlinie angezeigt.

Übermitteln Sie die Nachricht, und fügen Sie der Bcc-Zeile weitere Adressen hinzu.

Löschen der Nachricht vor der Übermittlung

Wenn die Nachricht als Identitätswechseldomäne erkannt wird: Diese Einstellung ist nur verfügbar, wenn Sie auf der vorherigen Seite Schützende Domänen aktivieren ausgewählt haben. Wählen Sie in der Dropdownliste eine der folgenden Aktionen aus:

Keine Aktion anwenden (Standard)

Umleiten der Nachricht an andere E-Mail-Adressen

Verschieben der Nachricht in die Junk-Email Ordner der Empfänger

Nachricht unter Quarantäne stellen: Wenn Sie diese Aktion auswählen, wird das Feld Quarantänerichtlinie anwenden angezeigt, in dem Sie die Quarantänerichtlinie auswählen, die für Nachrichten gilt, die durch Den Schutz vor Domänenidentitätswechsel unter Quarantäne gesetzt werden.

Wenn Sie keine Quarantänerichtlinie auswählen, wird die Standardquarantänerichtlinie für Erkennungen von Domänenidentitätswechseln verwendet (DefaultFullAccessPolicy). Wenn Sie die Antiphishing-Richtlinieneinstellungen später anzeigen oder bearbeiten, wird der Name der Quarantänerichtlinie angezeigt.

Übermitteln Sie die Nachricht, und fügen Sie der Bcc-Zeile weitere Adressen hinzu.

Löschen der Nachricht vor der Übermittlung

Wenn die Postfachintelligenz einen benutzer imitierten Benutzer erkennt: Diese Einstellung ist nur verfügbar, wenn Sie auf der vorherigen Seite Die Option Intelligenz für Identitätswechselschutz aktivieren ausgewählt haben. Wählen Sie in der Dropdownliste eine der folgenden Aktionen aus:

Keine Aktion anwenden (Standard)

Umleiten der Nachricht an andere E-Mail-Adressen

Verschieben der Nachricht in die Junk-Email Ordner der Empfänger

Nachricht in Quarantäne stellen: Wenn Sie diese Aktion auswählen, wird das Feld Quarantänerichtlinie anwenden angezeigt, in dem Sie die Quarantänerichtlinie auswählen, die für Nachrichten gilt, die durch postfachintelligenten Schutz unter Quarantäne gesetzt werden.

Wenn Sie keine Quarantänerichtlinie auswählen, wird die Standardquarantänerichtlinie für Postfachintelligenzerkennungen verwendet (DefaultFullAccessPolicy). Wenn Sie die Antiphishing-Richtlinieneinstellungen später anzeigen oder bearbeiten, wird der Name der Quarantänerichtlinie angezeigt.

Übermitteln Sie die Nachricht, und fügen Sie der Bcc-Zeile weitere Adressen hinzu.

Löschen der Nachricht vor der Übermittlung

DMARC-Datensatzrichtlinie berücksichtigen, wenn die Nachricht als Spoof erkannt wird: Diese Einstellung ist standardmäßig ausgewählt und ermöglicht Es Ihnen zu steuern, was mit Nachrichten geschieht, bei denen der Absender explizite DMARC-Überprüfungen nicht erfolgreich ist und die DMARC-Richtlinie auf

p=quarantineoderp=rejectfestgelegt ist:Wenn die Nachricht als Spoof erkannt wird und die DMARC-Richtlinie auf p=quarantine festgelegt ist: Wählen Sie eine der folgenden Aktionen aus:

- Nachricht unter Quarantäne stellen: Dies ist der Standardwert.

- Verschieben einer Nachricht in die Junk-Email Ordner der Empfänger

Wenn die Nachricht als Spoof erkannt wird und die DMARC-Richtlinie auf p=reject festgelegt ist: Wählen Sie eine der folgenden Aktionen aus:

- Quarantäne der Nachricht

- Nachricht ablehnen: Dies ist der Standardwert.

Weitere Informationen finden Sie unter Spoofschutz und DMARC-Richtlinien für Absender.

Wenn die Nachricht von Spoofintelligenz als Spoof erkannt wird: Diese Einstellung ist nur verfügbar, wenn Sie auf der vorherigen Seite Spoofintelligenz aktivieren ausgewählt haben. Wählen Sie eine der folgenden Aktionen in der Dropdownliste für Nachrichten von blockierten gefälschten Absendern aus:

Verschieben der Nachricht in die Junk-Email Ordner der Empfänger (Standard)

Nachricht unter Quarantäne stellen: Wenn Sie diese Aktion auswählen, wird das Feld Quarantänerichtlinie anwenden angezeigt, in dem Sie die Quarantänerichtlinie auswählen, die für Nachrichten gilt, die durch Spoofintelligenzschutz unter Quarantäne gesetzt werden.

Wenn Sie keine Quarantänerichtlinie auswählen, wird die Standardquarantänerichtlinie für Spoofintelligenzerkennungserkennungen verwendet (DefaultFullAccessPolicy). Wenn Sie die Antiphishing-Richtlinieneinstellungen später anzeigen oder bearbeiten, wird der Name der Quarantänerichtlinie angezeigt.

Sicherheitstipps & Abschnitt indikatoren : Konfigurieren Sie die folgenden Einstellungen:

- Sicherheitstipp für ersten Kontakt anzeigen: Weitere Informationen finden Sie unter Sicherheitstipp für den ersten Kontakt.

- Sicherheitstipp zum Benutzerwechsel anzeigen: Diese Einstellung ist nur verfügbar, wenn Sie auf der vorherigen Seite Benutzerschutz aktivieren ausgewählt haben.

- Sicherheitstipp zum Domänenwechsel anzeigen: Diese Einstellung ist nur verfügbar, wenn Sie auf der vorherigen Seite Die Option Schützende Domänen aktivieren ausgewählt haben.

- Sicherheitstipp zum Anzeigen des Benutzeridentitätswechsels mit ungewöhnlichen Zeichen Diese Einstellung ist nur verfügbar, wenn Sie auf der vorherigen Seite Benutzer schützen oder Schützende Domänen aktivieren ausgewählt haben.

- Anzeigen (?) für nicht authentifizierte Absender für Spoofs: Diese Einstellung ist nur verfügbar, wenn Sie auf der vorherigen Seite Spoofintelligenz aktivieren ausgewählt haben. Fügt dem Foto des Absenders im Feld Von in Outlook ein Fragezeichen (?) hinzu, wenn die Nachricht SPF- oder DKIM-Überprüfungen nicht besteht und die Nachricht die DMARC- oder verbundbasierte Authentifizierung nicht besteht. Diese Einstellung ist standardmäßig aktiviert.

- Tag "via" anzeigen: Diese Einstellung ist nur verfügbar, wenn Sie auf der vorherigen Seite Spoofintelligenz aktivieren ausgewählt haben. Fügt der From-Adresse tag named via (chris@contoso.com via fabrikam.com) hinzu, wenn es sich von der Domäne in der DKIM-Signatur oder der MAIL FROM-Adresse unterscheidet. Diese Einstellung ist standardmäßig aktiviert.

Aktivieren Sie das Kontrollkästchen, um eine Einstellung zu aktivieren. Deaktivieren Sie das Kontrollkästchen, um es zu deaktivieren.

Wenn Sie auf der Seite Aktionen fertig sind, wählen Sie Weiter aus.

Überprüfen Sie auf der Seite Überprüfen Ihre Einstellungen. Sie können in jedem Abschnitt Bearbeiten auswählen, um die Einstellungen in diesem Abschnitt zu ändern. Sie können auch Zurück oder die spezifische Seite im Assistenten auswählen.

Wenn Sie auf der Seite Überprüfen fertig sind, wählen Sie Absenden aus.

Auf der Seite Neue Antiphishingrichtlinie erstellt können Sie die Links auswählen, um die Richtlinie anzuzeigen, Antiphishingrichtlinien anzuzeigen und mehr über Antiphishingrichtlinien zu erfahren.

Wenn Sie auf der Seite Neue Antiphishingrichtlinie erstellt fertig sind, wählen Sie Fertig aus.

Auf der Seite Antiphishing wird die neue Richtlinie aufgelistet.

Verwenden des Microsoft Defender-Portals zum Anzeigen von Antiphishingrichtliniendetails

Navigieren Sie im Microsoft Defender-Portal im Abschnitt Richtlinien zu Email & Richtlinienfür die Zusammenarbeit >& Regeln>Bedrohungsrichtlinien>Antiphishing. Oder verwenden Sie https://security.microsoft.com/antiphishing, um direkt zur Anti-Phishing-Seite zu wechseln.

Auf der Seite Antiphishing werden die folgenden Eigenschaften in der Liste der Antiphishingrichtlinien angezeigt:

- Name

-

Status: Die Werte sind:

- Immer aktiviert für die Standardmäßige Antiphishingrichtlinie.

- Ein oder Aus für andere Antispamrichtlinien.

-

Priorität: Weitere Informationen finden Sie im Abschnitt Festlegen der Priorität benutzerdefinierter Antispamrichtlinien .

Um die Liste der Richtlinien von normalem in kompakten Abstand zu ändern, wählen Sie

Listenabstand in komprimieren oder normal ändern und dann Liste komprimieren aus

Listenabstand in komprimieren oder normal ändern und dann Liste komprimieren aus .

.

Wählen Sie Filtern aus![]() , um die Richtlinien nach Zeitbereich (Erstellungsdatum) oder Status zu filtern.

, um die Richtlinien nach Zeitbereich (Erstellungsdatum) oder Status zu filtern.

Verwenden Sie das ![]() Suchfeld und einen entsprechenden Wert, um bestimmte Antiphishingrichtlinien zu finden.

Suchfeld und einen entsprechenden Wert, um bestimmte Antiphishingrichtlinien zu finden.

Verwenden Sie ![]() Exportieren , um die Liste der Richtlinien in eine CSV-Datei zu exportieren.

Exportieren , um die Liste der Richtlinien in eine CSV-Datei zu exportieren.

Wählen Sie eine Richtlinie aus, indem Sie auf eine andere Stelle in der Zeile als das Kontrollkästchen neben dem Namen klicken, um das Details-Flyout für die Richtlinie zu öffnen.

Tipp

Um Details zu anderen Antiphishingrichtlinien anzuzeigen, ohne das Details-Flyout zu verlassen, verwenden Sie  Vorheriges Element und Nächstes Element oben im Flyout.

Vorheriges Element und Nächstes Element oben im Flyout.

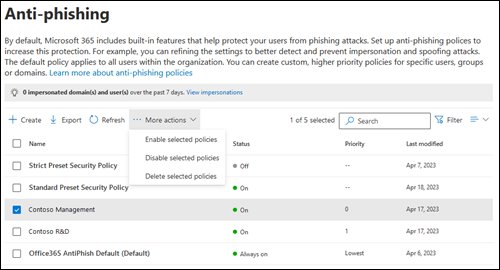

Verwenden des Microsoft Defender-Portals, um Maßnahmen für Antiphishingrichtlinien zu ergreifen

Navigieren Sie im Microsoft Defender-Portal im Abschnitt Richtlinien zu Email & Richtlinienfür die Zusammenarbeit >& Regeln>Bedrohungsrichtlinien>Antiphishing. Oder verwenden Sie https://security.microsoft.com/antiphishing, um direkt zur Anti-Phishing-Seite zu wechseln.

Wählen Sie auf der Seite Antiphishing die Antiphishingrichtlinie aus, indem Sie eine der folgenden Methoden verwenden:

Wählen Sie die Richtlinie aus der Liste aus, indem Sie das Kontrollkästchen neben dem Namen aktivieren. Die folgenden Aktionen sind in der

Dropdownliste Weitere Aktionen verfügbar, die angezeigt wird:

Dropdownliste Weitere Aktionen verfügbar, die angezeigt wird:- Aktivieren Sie ausgewählte Richtlinien.

- Deaktivieren Sie ausgewählte Richtlinien.

- Ausgewählte Richtlinien löschen.

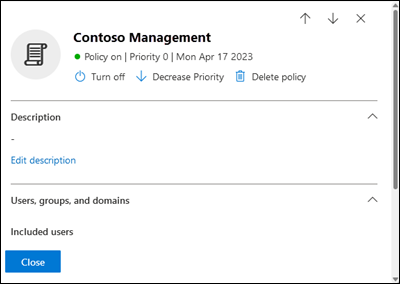

Wählen Sie die Richtlinie aus der Liste aus, indem Sie an einer anderen Stelle in der Zeile als dem Kontrollkästchen neben dem Namen klicken. Einige oder alle folgenden Aktionen sind im details-Flyout verfügbar, das geöffnet wird:

- Ändern Sie Die Richtlinieneinstellungen, indem Sie in jedem Abschnitt Bearbeiten auswählen (benutzerdefinierte Richtlinien oder Standardrichtlinie).

-

Aktivieren oder

Aktivieren oder  Deaktivieren (nur benutzerdefinierte Richtlinien)

Deaktivieren (nur benutzerdefinierte Richtlinien) -

Erhöhen der Priorität oder

Erhöhen der Priorität oder  Verringern der Priorität (nur benutzerdefinierte Richtlinien)

Verringern der Priorität (nur benutzerdefinierte Richtlinien) -

Richtlinie löschen (nur benutzerdefinierte Richtlinien)

Richtlinie löschen (nur benutzerdefinierte Richtlinien)

Die Aktionen werden in den folgenden Unterabschnitten beschrieben.

Verwenden des Microsoft Defender-Portals zum Ändern von Antiphishingrichtlinien

Nachdem Sie die Standard-Antiphishingrichtlinie oder eine benutzerdefinierte Richtlinie ausgewählt haben, indem Sie an einer beliebigen Stelle in der Zeile neben dem Kontrollkästchen neben dem Namen klicken, werden die Richtlinieneinstellungen im daraufhin geöffneten Details-Flyout angezeigt. Wählen Sie in jedem Abschnitt Bearbeiten aus, um die Einstellungen im Abschnitt zu ändern. Weitere Informationen zu den Einstellungen finden Sie weiter oben in diesem Artikel im Abschnitt Erstellen von Antiphishingrichtlinien .

Für die Standardrichtlinie können Sie den Namen der Richtlinie nicht ändern, und es sind keine Empfängerfilter zu konfigurieren (die Richtlinie gilt für alle Empfänger). Sie können jedoch alle anderen Einstellungen in der Richtlinie ändern.

Für die Antiphishingrichtlinien namens Standard Preset Security Policy und Strict Preset Security Policy , die voreingestellten Sicherheitsrichtlinien zugeordnet sind, können Sie die Richtlinieneinstellungen im Details-Flyout nicht ändern. Stattdessen wählen Sie im Details-Flyout voreingestellte Sicherheitsrichtlinien anzeigen aus![]() , um zur Seite https://security.microsoft.com/presetSecurityPoliciesVoreingestellte Sicherheitsrichtlinien unter zu wechseln, um die voreingestellten Sicherheitsrichtlinien zu ändern.

, um zur Seite https://security.microsoft.com/presetSecurityPoliciesVoreingestellte Sicherheitsrichtlinien unter zu wechseln, um die voreingestellten Sicherheitsrichtlinien zu ändern.

Verwenden des Microsoft Defender-Portals zum Aktivieren oder Deaktivieren von benutzerdefinierten Antiphishingrichtlinien

Sie können die Standardmäßige Antiphishingrichtlinie nicht deaktivieren (sie ist immer aktiviert).

Sie können die Antiphishingrichtlinien, die den voreingestellten Sicherheitsrichtlinien "Standard" und "Strict" zugeordnet sind, nicht aktivieren oder deaktivieren. Sie aktivieren oder deaktivieren die voreingestellten Sicherheitsrichtlinien Standard oder Strict auf der Seite Voreingestellte Sicherheitsrichtlinien unter https://security.microsoft.com/presetSecurityPolicies.

Nachdem Sie eine aktivierte benutzerdefinierte Antiphishingrichtlinie ausgewählt haben (der Wert Status ist Ein), verwenden Sie eine der folgenden Methoden, um sie zu deaktivieren:

-

Auf der Seite Antiphishing: Wählen Sie Weitere Aktionen>Ausgewählte Richtlinien deaktivieren aus

.

. - Klicken Sie

im Details-Flyout der Richtlinie oben im Flyout auf Deaktivieren.

im Details-Flyout der Richtlinie oben im Flyout auf Deaktivieren.

Nachdem Sie eine deaktivierte benutzerdefinierte Antiphishingrichtlinie ausgewählt haben (der Wert Status ist Aus), verwenden Sie eine der folgenden Methoden, um sie zu aktivieren:

-

Auf der Seite Antiphishing: Wählen Sie Weitere Aktionen>Ausgewählte Richtlinien aktivieren aus

.

. - Klicken Sie

im Details-Flyout der Richtlinie oben im Flyout auf Aktivieren.

im Details-Flyout der Richtlinie oben im Flyout auf Aktivieren.

Auf der Seite Antiphishing ist der Statuswert der Richtlinie jetzt Ein oder Aus.

Verwenden des Microsoft Defender-Portals zum Festlegen der Priorität von benutzerdefinierten Antiphishingrichtlinien

Antiphishingrichtlinien werden in der Reihenfolge verarbeitet, in der sie auf der Seite Antiphishing angezeigt werden:

- Die Antiphishingrichtlinie namens Strict Preset Security Policy , die der voreingestellten Sicherheitsrichtlinie Strict zugeordnet ist, wird immer zuerst angewendet (wenn die voreingestellte Sicherheitsrichtlinie Strict aktiviert ist).

- Die Antiphishingrichtlinie namens Standard Preset Security Policy , die der standardvoreingestellten Sicherheitsrichtlinie zugeordnet ist, wird als Nächstes immer angewendet (wenn die standardvoreingestellte Sicherheitsrichtlinie aktiviert ist).

- Als Nächstes werden benutzerdefinierte Antiphishingrichtlinien in der Reihenfolge der Priorität angewendet (sofern sie aktiviert sind):

- Ein niedrigerer Prioritätswert gibt eine höhere Priorität an (0 ist die höchste).

- Standardmäßig wird eine neue Richtlinie mit einer Priorität erstellt, die niedriger als die niedrigste vorhandene benutzerdefinierte Richtlinie ist (die erste ist 0, die nächste ist 1 usw.).

- Keine zwei Richtlinien können denselben Prioritätswert aufweisen.

- Die Standardmäßige Antiphishingrichtlinie hat immer den Prioritätswert Niedrigste, und Sie können ihn nicht ändern.

Der Antiphishingschutz wird für einen Empfänger beendet, nachdem die erste Richtlinie angewendet wurde (die Richtlinie mit der höchsten Priorität für diesen Empfänger). Weitere Informationen finden Sie unter Reihenfolge und Rangfolge des E-Mail-Schutzes.

Nachdem Sie die benutzerdefinierte Antiphishingrichtlinie ausgewählt haben, indem Sie auf eine beliebige Stelle in der Zeile neben dem Kontrollkästchen neben dem Namen klicken, können Sie die Priorität der Richtlinie im daraufhin geöffneten Details-Flyout erhöhen oder verringern:

- Die benutzerdefinierte Richtlinie mit dem Prioritätswert0 auf der Seite Antiphishing weist oben im Detail-Flyout die

Aktion Priorität verringern auf.

Aktion Priorität verringern auf. - Die benutzerdefinierte Richtlinie mit der niedrigsten Priorität (höchster Prioritätswert, z. B. 3) weist die

Aktion Priorität erhöhen oben im Details-Flyout auf.

Aktion Priorität erhöhen oben im Details-Flyout auf. - Wenn Sie über drei oder mehr Richtlinien verfügen, weisen die Richtlinien zwischen Priorität 0 und der niedrigsten Priorität sowohl die

Aktionen Priorität erhöhen als

Aktionen Priorität erhöhen als  auch Priorität verringern am Anfang des Details-Flyouts auf.

auch Priorität verringern am Anfang des Details-Flyouts auf.

Wenn Sie im Flyout mit den Richtliniendetails fertig sind, wählen Sie Schließen aus.

Zurück auf der Seite Antiphishing stimmt die Reihenfolge der Richtlinie in der Liste mit dem aktualisierten Prioritätswert überein .

Verwenden des Microsoft Defender-Portals zum Entfernen von benutzerdefinierten Antiphishingrichtlinien

Sie können die Standardmäßige Antiphishingrichtlinie oder die Antiphishingrichtlinien namens StandardVoreingestellte Sicherheitsrichtlinie und Strict Preset Security Policy , die voreingestellten Sicherheitsrichtlinien zugeordnet sind, nicht entfernen.

Nachdem Sie die benutzerdefinierte Antiphishingrichtlinie ausgewählt haben, verwenden Sie eine der folgenden Methoden, um sie zu entfernen:

-

Auf der Seite Antiphishing: Wählen Sie Weitere Aktionen>Ausgewählte Richtlinien löschen aus

.

. -

Im Details-Flyout der Richtlinie: Wählen Sie

richtlinie löschen oben im Flyout aus.

richtlinie löschen oben im Flyout aus.

Wählen Sie ja im daraufhin geöffneten Warnungsdialogfeld aus.

Auf der Seite Antiphishing wird die gelöschte Richtlinie nicht mehr aufgeführt.

Verwenden von Exchange Online PowerShell zum Konfigurieren von Antiphishingrichtlinien

In PowerShell sind die grundlegenden Elemente einer Antiphishingrichtlinie:

- Die Anti-Phish-Richtlinie: Gibt die zu aktivierenden oder deaktivierenden Phishing-Schutzmechanismen, die für diese Schutzmaßnahmen anzuwendenden Aktionen und andere Optionen an.

- Anti-Phish-Regel: Gibt die Prioritäts- und Empfängerfilter (für die die Richtlinie gilt) für die zugeordnete Anti-Phish-Richtlinie an.

Der Unterschied zwischen diesen beiden Elementen ist nicht offensichtlich, wenn Sie Antiphishingrichtlinien im Microsoft Defender-Portal verwalten:

- Wenn Sie eine Richtlinie im Defender-Portal erstellen, erstellen Sie tatsächlich eine Anti-Phish-Regel und die zugehörige Anti-Phish-Richtlinie gleichzeitig mit dem gleichen Namen für beide.

- Wenn Sie eine Richtlinie im Defender-Portal ändern, ändern Einstellungen, die sich auf den Namen, die Priorität beziehen, aktiviert oder deaktiviert sind, und Empfängerfilter die Anti-Phish-Regel. Alle anderen Einstellungen ändern die zugeordnete Anti-Phish-Richtlinie.

- Wenn Sie eine Richtlinie im Defender-Portal entfernen, werden die Anti-Phish-Regel und die zugehörige Anti-Phish-Richtlinie gleichzeitig entfernt.

In Exchange Online PowerShell ist der Unterschied zwischen Anti-Phish-Richtlinien und Anti-Phish-Regeln offensichtlich. Sie verwalten Anti-Phish-Richtlinien mithilfe der Cmdlets *-AntiPhishPolicy , und Sie verwalten Anti-Phish-Regeln mithilfe der *-AntiPhishRule-Cmdlets .

- In PowerShell erstellen Sie zuerst die Anti-Phish-Richtlinie und dann die Anti-Phish-Regel, die die zugeordnete Richtlinie identifiziert, für die die Regel gilt.

- In PowerShell ändern Sie die Einstellungen in der Anti-Phish-Richtlinie und der Anti-Phish-Regel separat.

- Wenn Sie eine Anti-Phish-Richtlinie aus PowerShell entfernen, wird die entsprechende Anti-Phish-Regel nicht automatisch entfernt und umgekehrt.

Verwenden von PowerShell zum Erstellen von Antiphishingrichtlinien

Das Erstellen einer Antiphishingrichtlinie in PowerShell ist ein zweistufiger Prozess:

- Erstellen Sie die Anti-Phish-Richtlinie.

- Erstellen Sie die Anti-Phish-Regel, die die Anti-Phish-Richtlinie angibt, für die die Regel gilt.

Hinweise:

- Sie können eine neue Anti-Phish-Regel erstellen und ihr eine vorhandene, nicht zugeordnete Anti-Phish-Richtlinie zuweisen. Eine Anti-Phish-Regel kann nicht mit mehr als einer Anti-Phish-Richtlinie verknüpft werden.

- Sie können die folgenden Einstellungen für neue Anti-Phish-Richtlinien in PowerShell konfigurieren, die erst nach dem Erstellen der Richtlinie im Microsoft Defender-Portal verfügbar sind:

- Erstellen Sie die neue Richtlinie als deaktiviert (Im Cmdlet New-AntiPhishRuleaktiviert

$false). - Legen Sie die Priorität der Richtlinie während der Erstellung (Prioritätsnummer<>) im Cmdlet New-AntiPhishRule fest.

- Erstellen Sie die neue Richtlinie als deaktiviert (Im Cmdlet New-AntiPhishRuleaktiviert

- Eine neue Anti-Phish-Richtlinie, die Sie in PowerShell erstellen, wird im Microsoft Defender-Portal erst angezeigt, wenn Sie die Richtlinie einer Anti-Phish-Regel zuweisen.

Schritt 1: Verwenden von PowerShell zum Erstellen einer Anti-Phish-Richtlinie

Verwenden Sie diese Syntax, um eine Anti-Phish-Richtlinie zu erstellen:

New-AntiPhishPolicy -Name "<PolicyName>" [-AdminDisplayName "<Comments>"] <Additional Settings>

In diesem Beispiel wird eine Anti-Phish-Richtlinie namens Forschungsquarantäne mit den folgenden Einstellungen erstellt:

- Die Richtlinie ist aktiviert (wir verwenden nicht den Parameter Enabled , und der Standardwert ist

$true). - Die Beschreibung lautet: Politik der Forschungsabteilung.

- Aktiviert organization Domänenschutz für alle akzeptierten Domänen und Zieldomänenschutz für fabrikam.com.

- Gibt Quarantäne als Aktion für Die Erkennung von Domänenidentitätswechseln an und verwendet die Standardquarantänerichtlinie für die in Quarantäne befindlichen Nachrichten (der TargetedDomainQuarantineTag-Parameter wird nicht verwendet).

- Gibt Mai Fujito (mfujito@fabrikam.com) als Benutzer an, der vor Identitätswechsel geschützt werden soll.

- Gibt Quarantäne als Aktion für Erkennungen von Benutzeridentitätswechseln an und verwendet die Standardquarantänerichtlinie für die unter Quarantäne gesteckten Nachrichten (der TargetedUserQuarantineTag-Parameter wird nicht verwendet).

- Aktiviert Postfachintelligenz (EnableMailboxIntelligence), ermöglicht dem Schutz der Postfachintelligenz das Ausführen von Aktionen für Nachrichten (EnableMailboxIntelligenceProtection), gibt Quarantäne als Aktion für erkannte Nachrichten an und verwendet die Standardquarantänerichtlinie für die unter Quarantäne geschalteten Nachrichten (der Parameter MailboxIntelligenceQuarantineTag wird nicht verwendet).

- Ändert die Standardaktion für Spoofingerkennungen in Quarantäne und verwendet die Standardquarantänerichtlinie für die unter Quarantäne stehenden Nachrichten (wir verwenden nicht den SpoofQuarantineTag-Parameter ).

- Die DMARC-Richtlinien des Absenders

p=quarantineundp=rejectsind standardmäßig aktiviert (wir verwenden nicht den HonorDmarcPolicy-Parameter , und der Standardwert ist$true).- Nachrichten, bei denen DMARC fehlschlägt, bei denen sich die DMARC-Richtlinie des Absenders befindet

p=quarantine, werden unter Quarantäne gesetzt (wir verwenden nicht den DmarcQuarantineAction-Parameter , und der Standardwert ist Quarantäne). - Nachrichten, bei denen DMARC fehlschlägt, bei denen die DMARC-Richtlinie des Absenders abgelehnt wird

p=reject(wir verwenden nicht den DmarcRejectAction-Parameter , und der Standardwert ist Reject).

- Nachrichten, bei denen DMARC fehlschlägt, bei denen sich die DMARC-Richtlinie des Absenders befindet

- Aktiviert alle Sicherheitstipps.

New-AntiPhishPolicy -Name "Monitor Policy" -AdminDisplayName "Research department policy" -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainsToProtect fabrikam.com -TargetedDomainProtectionAction Quarantine -EnableTargetedUserProtection $true -TargetedUsersToProtect "Mai Fujito;mfujito@fabrikam.com" -TargetedUserProtectionAction Quarantine -EnableMailboxIntelligence $true -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction -AuthenticationFailAction Quarantine -EnableSimilarUsersSafetyTips $true -EnableSimilarDomainsSafetyTips $true -EnableUnusualCharactersSafetyTips $true

Ausführliche Informationen zu Syntax und Parametern finden Sie unter New-AntiPhishPolicy.

Tipp

Ausführliche Anweisungen zum Angeben der Quarantänerichtlinien, die in einer Anti-Phishing-Richtlinie verwendet werden sollen, finden Sie unter Verwenden von PowerShell zum Angeben der Quarantänerichtlinie in Antiphishingrichtlinien.

Schritt 2: Verwenden von PowerShell zum Erstellen einer Anti-Phish-Regel

Verwenden Sie diese Syntax, um eine Anti-Phish-Regel zu erstellen:

New-AntiPhishRule -Name "<RuleName>" -AntiPhishPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

In diesem Beispiel wird eine Anti-Phish-Regel mit dem Namen Research Department mit den folgenden Bedingungen erstellt:

- Die Regel ist der Anti-Phish-Richtlinie namens Forschungsquarantäne zugeordnet.

- Die Regel gilt für Mitglieder der Gruppe „Research Department“.

- Da wir den Priority-Parameter nicht verwenden, wird die Standardpriorität verwendet.

New-AntiPhishRule -Name "Research Department" -AntiPhishPolicy "Research Quarantine" -SentToMemberOf "Research Department"

Ausführliche Informationen zu Syntax und Parametern finden Sie unter New-AntiPhishRule.

Verwenden von PowerShell zum Anzeigen von Anti-Phish-Richtlinien

Verwenden Sie die folgende Syntax, um vorhandene Anti-Phish-Richtlinien anzuzeigen:

Get-AntiPhishPolicy [-Identity "<PolicyIdentity>"] [| <Format-Table | Format-List> <Property1,Property2,...>]

In diesem Beispiel wird eine Zusammenfassungsliste aller Anti-Phish-Richtlinien zusammen mit den angegebenen Eigenschaften zurückgegeben.

Get-AntiPhishPolicy | Format-Table Name,IsDefault

In diesem Beispiel werden alle Eigenschaftswerte für die Anti-Phish-Richtlinie mit dem Namen Executives zurückgegeben.

Get-AntiPhishPolicy -Identity "Executives"

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Get-AntiPhishPolicy.

Verwenden von PowerShell zum Anzeigen von Anti-Phish-Regeln

Verwenden Sie die folgende Syntax, um vorhandene Anti-Phish-Regeln anzuzeigen:

Get-AntiPhishRule [-Identity "<RuleIdentity>"] [-State <Enabled | Disabled] [| <Format-Table | Format-List> <Property1,Property2,...>]

In diesem Beispiel wird eine Zusammenfassungsliste aller Anti-Phish-Regeln zusammen mit den angegebenen Eigenschaften zurückgegeben.

Get-AntiPhishRule | Format-Table Name,Priority,State

Führen Sie die folgenden Befehle aus, um die Liste nach aktivierten oder deaktivierten Regeln zu filtern:

Get-AntiPhishRule -State Disabled | Format-Table Name,Priority

Get-AntiPhishRule -State Enabled | Format-Table Name,Priority

In diesem Beispiel werden alle Eigenschaftswerte für die Anti-Phish-Regel namens Contoso Executives zurückgegeben.

Get-AntiPhishRule -Identity "Contoso Executives"

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Get-AntiPhishRule.

Verwenden von PowerShell zum Ändern von Anti-Phish-Richtlinien

Abgesehen von den folgenden Elementen sind die gleichen Einstellungen verfügbar, wenn Sie eine Anti-Phish-Richtlinie in PowerShell ändern, wie beim Erstellen der Richtlinie, wie weiter oben in diesem Artikel im Abschnitt Schritt 1: Erstellen einer Anti-Phish-Richtlinie beschrieben.

Der MakeDefault-Schalter , mit dem die angegebene Richtlinie in die Standardrichtlinie umgewandelt wird (gilt für alle, immer niedrigste Priorität, und Sie können sie nicht löschen) ist nur verfügbar, wenn Sie eine Anti-Phish-Richtlinie in PowerShell ändern.

Sie können eine Anti-Phish-Richtlinie nicht umbenennen (das Cmdlet Set-AntiPhishPolicy hat keinen Parameter Name ). Wenn Sie eine Antiphishingrichtlinie im Microsoft Defender-Portal umbenennen, benennen Sie nur die Anti-Phishing-Regel um.

Verwenden Sie die folgende Syntax, um eine Anti-Phish-Richtlinie zu ändern:

Set-AntiPhishPolicy -Identity "<PolicyName>" <Settings>

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Set-AntiPhishPolicy.

Tipp

Ausführliche Anweisungen zum Angeben der Quarantänerichtlinien, die in einer Anti-Phishing-Richtlinie verwendet werden sollen, finden Sie unter Verwenden von PowerShell zum Angeben der Quarantänerichtlinie in Antiphishingrichtlinien.

Verwenden von PowerShell zum Ändern von Anti-Phish-Regeln

Die einzige Einstellung, die beim Ändern einer Anti-Phish-Regel in PowerShell nicht verfügbar ist, ist der Parameter Enabled , mit dem Sie eine deaktivierte Regel erstellen können. Informationen zum Aktivieren oder Deaktivieren vorhandener Anti-Phish-Regeln finden Sie im nächsten Abschnitt.

Andernfalls sind keine zusätzlichen Einstellungen verfügbar, wenn Sie eine Anti-Phish-Regel in PowerShell ändern. Die gleichen Einstellungen sind verfügbar, wenn Sie eine Regel erstellen, wie im Abschnitt Schritt 2: Verwenden von PowerShell zum Erstellen einer Anti-Phish-Regel weiter oben in diesem Artikel beschrieben.

Verwenden Sie die folgende Syntax, um eine Anti-Phish-Regel zu ändern:

Set-AntiPhishRule -Identity "<RuleName>" <Settings>

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Set-AntiPhishRule.

Verwenden von PowerShell zum Aktivieren oder Deaktivieren von Anti-Phish-Regeln

Das Aktivieren oder Deaktivieren einer Anti-Phish-Regel in PowerShell aktiviert oder deaktiviert die gesamte Antiphishingrichtlinie (die Anti-Phish-Regel und die zugewiesene Anti-Phish-Richtlinie). Sie können die Standardmäßige Antiphishingrichtlinie nicht aktivieren oder deaktivieren (sie wird immer auf alle Empfänger angewendet).

Verwenden Sie die folgende Syntax, um eine Anti-Phish-Regel in PowerShell zu aktivieren oder zu deaktivieren:

<Enable-AntiPhishRule | Disable-AntiPhishRule> -Identity "<RuleName>"

In diesem Beispiel wird die Anti-Phish-Regel mit dem Namen Marketing Department deaktiviert.

Disable-AntiPhishRule -Identity "Marketing Department"

In diesem Beispiel wird dieselbe Regel aktiviert.

Enable-AntiPhishRule -Identity "Marketing Department"

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Enable-AntiPhishRule und Disable-AntiPhishRule.

Verwenden von PowerShell zum Festlegen der Priorität von Anti-Phish-Regeln

Der höchste Prioritätswert, den Sie für eine Regel festlegen können, ist 0. Der niedrigste Wert, den Sie festlegen können, hängt von der Anzahl von Regeln ab. Wenn Sie z. B. fünf Regeln haben, können Sie die Prioritätswerte 0 bis 4 verwenden. Das Ändern der Priorität einer vorhandenen Regel kann sich entsprechend auf andere Regeln auswirken. Wenn Sie z. B. fünf benutzerdefinierte Regeln haben (Priorität 0 bis 4) und die Priorität einer Regel in 2 ändern, erhält die vorhandene Regel mit Priorität 2 die Priorität 3, und die Regel mit Priorität 3 erhält Priorität 4.

Verwenden Sie die folgende Syntax, um die Priorität einer Anti-Phish-Regel in PowerShell festzulegen:

Set-AntiPhishRule -Identity "<RuleName>" -Priority <Number>

In diesem Beispiel wird die Priorität der Regel namens „Marketing Department“ auf 2 festgelegt. Alle vorhandenen Regeln mit Priorität kleiner oder gleich 2 werden um 1 verringert (die Prioritätswerte werden um 1 erhöht).

Set-AntiPhishRule -Identity "Marketing Department" -Priority 2

Hinweise:

- Um die Priorität einer neuen Regel beim Erstellen festzulegen, verwenden Sie stattdessen den Priority-Parameter im Cmdlet New-AntiPhishRule.

- Die Standardmäßige Anti-Phish-Richtlinie verfügt nicht über eine entsprechende Anti-Phish-Regel, und sie hat immer den nicht änderbaren Prioritätswert Niedrigste.

Verwenden von PowerShell zum Entfernen von Anti-Phishing-Richtlinien

Wenn Sie PowerShell verwenden, um eine Anti-Phish-Richtlinie zu entfernen, wird die entsprechende Anti-Phish-Regel nicht entfernt.

Verwenden Sie diese Syntax, um eine Anti-Phish-Richtlinie in PowerShell zu entfernen:

Remove-AntiPhishPolicy -Identity "<PolicyName>"

In diesem Beispiel wird die Anti-Phish-Richtlinie mit dem Namen Marketing Department entfernt.

Remove-AntiPhishPolicy -Identity "Marketing Department"

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Remove-AntiPhishPolicy.

Verwenden von PowerShell zum Entfernen von Anti-Phish-Regeln

Wenn Sie PowerShell verwenden, um eine Anti-Phish-Regel zu entfernen, wird die entsprechende Anti-Phish-Richtlinie nicht entfernt.

Verwenden Sie die folgende Syntax, um eine Anti-Phish-Regel in PowerShell zu entfernen:

Remove-AntiPhishRule -Identity "<PolicyName>"

In diesem Beispiel wird die Anti-Phish-Regel mit dem Namen Marketing Department entfernt.

Remove-AntiPhishRule -Identity "Marketing Department"

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Remove-AntiPhishRule.

Wie können Sie feststellen, dass diese Verfahren erfolgreich waren?

Führen Sie einen der folgenden Schritte aus, um zu überprüfen, ob Sie Antiphishingrichtlinien in Defender for Office 365 erfolgreich konfiguriert haben:

Überprüfen Sie auf der Seite Antiphishing im Microsoft Defender-Portal unter https://security.microsoft.com/antiphishingdie Liste der Richtlinien, deren Statuswerte und Prioritätswerte. Um weitere Details anzuzeigen, wählen Sie die Richtlinie aus der Liste aus, indem Sie an einer beliebigen Stelle in der Zeile neben dem Kontrollkästchen neben dem Namen klicken und die Details im angezeigten Flyout anzeigen.

Ersetzen Sie <in Exchange Online PowerShell Name> durch den Namen der Richtlinie oder Regel, führen Sie den folgenden Befehl aus, und überprüfen Sie die Einstellungen:

Get-AntiPhishPolicy -Identity "<Name>"Get-AntiPhishRule -Identity "<Name>"