Quarantäne-Richtlinien

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender XDR für Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Informationen dazu, wer sich registrieren und testen kann, finden Sie unter Try Microsoft Defender for Office 365.

In Exchange Online Protection (EOP) und Microsoft Defender for Office 365 ermöglichen Quarantänerichtlinien Administratoren, die Benutzeroberfläche für unter Quarantäne gestellte Nachrichten zu definieren:

- Was Benutzer mit ihren eigenen in Quarantäne befindlichen Nachrichten (Nachrichten, deren Empfänger sie sind) tun dürfen, basierend auf dem Grund, warum die Nachricht unter Quarantäne gesetzt wurde.

- Ob Benutzer regelmäßig (alle vier Stunden, täglich oder wöchentlich) Benachrichtigungen über ihre in Quarantäne befindlichen Nachrichten über Quarantänebenachrichtigungen erhalten.

In der Tradition wurde Benutzern basierend auf dem Grund, warum die Nachricht unter Quarantäne gestellt wurde, interaktive Ebenen mit Quarantänenachrichten erlaubt oder verweigert. Beispielsweise können Benutzer Nachrichten anzeigen und freigeben, die als Spam oder massenhaft unter Quarantäne gesetzt wurden, aber sie können keine Nachrichten anzeigen oder freigeben, die als Phishing mit hoher Zuverlässigkeit oder Schadsoftware unter Quarantäne gesetzt wurden.

Standardmäßige Quarantänerichtlinien erzwingen diese bisherigen Benutzerfunktionen und werden automatisch in unterstützten Schutzfeatures zugewiesen, die Nachrichten unter Quarantäne stellen.

Ausführliche Informationen zu den Elementen einer Quarantänerichtlinie, Standardquarantänerichtlinien und einzelnen Berechtigungen finden Sie im Anhangabschnitt am Ende dieses Artikels.

Wenn Ihnen die Standardbenutzerfunktionen für unter Quarantäne gestellte Nachrichten für ein bestimmtes Feature (einschließlich fehlender Quarantänebenachrichtigungen) nicht gefallen, können Sie benutzerdefinierte Quarantänerichtlinien erstellen und verwenden, wie in diesem Artikel beschrieben.

Sie erstellen und weisen Quarantänerichtlinien im Microsoft Defender-Portal oder in PowerShell (Exchange Online PowerShell für Microsoft 365-Organisationen mit Exchange Online Postfächern; eigenständige EOP PowerShell in EOP-Organisationen ohne Exchange Online Postfächer) zu.

Was sollten Sie wissen, bevor Sie beginnen?

In Microsoft 365, betrieben von 21Vianet, ist quarantäne derzeit nicht im Microsoft Defender-Portal verfügbar. Quarantäne ist nur im klassischen Exchange Admin Center (klassisches EAC) verfügbar.

Sie öffnen das Microsoft Defender-Portal unter https://security.microsoft.com. Um direkt zur Seite Quarantänerichtlinien zu wechseln, verwenden Sie https://security.microsoft.com/quarantinePolicies.

Wie Sie eine Verbindung mit Exchange Online PowerShell herstellen, finden Sie unter Herstellen einer Verbindung mit Exchange Online PowerShell. Informationen zum Herstellen einer Verbindung mit dem eigenständigen Exchange Online Protection PowerShell finden Sie unter Verbinden mit PowerShell in Exchange Online Protection.

Wenn Sie die Quarantänerichtlinie ändern, die einem unterstützten Schutzfeature zugewiesen ist, wirkt sich die Änderung auf die in Quarantäne befindliche Nachricht aus, nachdem Sie die Änderung vorgenommen haben. Nachrichten, die vor der Änderung unter Quarantäne gestellt wurden, sind von den Einstellungen der neuen Quarantänerichtlinienzuweisung nicht betroffen.

Wie lange Nachrichten, die durch Antispam- und Phishingschutz unter Quarantäne gestellt wurden, vor dem Ablauf aufbewahrt werden, wird durch die Antispamrichtlinien unter Beibehaltung von Spam in Quarantäne für diese vielen Tage (QuarantineRetentionPeriod) gesteuert. Weitere Informationen finden Sie in der Tabelle unter Quarantäneaufbewahrung.

Ihnen müssen Berechtigungen zugewiesen werden, bevor Sie die Verfahren in diesem Artikel ausführen können. Sie haben folgende Optionen:

Microsoft Defender XDR Vereinheitlichte rollenbasierte Zugriffssteuerung (Unified Role Based Access Control, RBAC) (Wenn Email & Zusammenarbeit>Defender for Office 365 Berechtigungen aktiv sind

. Betrifft nur das Defender-Portal, nicht PowerShell): Autorisierung und Einstellungen/Sicherheitseinstellungen/Core-Sicherheitseinstellungen (verwalten) oder Sicherheitsvorgänge/Sicherheitsdaten/Email & Zusammenarbeitsquarantäne (verwalten).

. Betrifft nur das Defender-Portal, nicht PowerShell): Autorisierung und Einstellungen/Sicherheitseinstellungen/Core-Sicherheitseinstellungen (verwalten) oder Sicherheitsvorgänge/Sicherheitsdaten/Email & Zusammenarbeitsquarantäne (verwalten).Email & Berechtigungen für die Zusammenarbeit im Microsoft Defender-Portal: Mitgliedschaft in den Rollengruppen Quarantäneadministrator, Sicherheitsadministrator oder Organisationsverwaltung.

Microsoft Entra Berechtigungen: Durch die Mitgliedschaft in den Rollen "Globaler Administrator*" oder "Sicherheitsadministrator" erhalten Benutzer die erforderlichen Berechtigungen und Berechtigungen für andere Features in Microsoft 365.

Wichtig

* Microsoft empfiehlt die Verwendung von Rollen mit den geringsten Berechtigungen. Die Verwendung von Konten mit niedrigeren Berechtigungen trägt zur Verbesserung der Sicherheit für Ihre organization bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Alle Aktionen, die von Administratoren oder Benutzern für unter Quarantäne gestellte Nachrichten ausgeführt werden, werden überwacht. Weitere Informationen zu überwachten Quarantäneereignissen finden Sie unter Quarantäneschema in der Office 365 Management-API.

Schritt 1: Erstellen von Quarantänerichtlinien im Microsoft Defender-Portal

Wechseln Sie im Microsoft Defender-Portal unter zu https://security.microsoft.comEmail & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Quarantänerichtlinie im Abschnitt Regeln. Oder verwenden Sie https://security.microsoft.com/quarantinePolicies, um direkt zur Seite Quarantänerichtlinie zu wechseln.

Wählen Sie auf der Seite Quarantänerichtlinien die Option Benutzerdefinierte Richtlinie hinzufügen aus

, um den Assistenten für neue Quarantänerichtlinien zu starten.

, um den Assistenten für neue Quarantänerichtlinien zu starten.Geben Sie auf der Seite Richtlinienname einen kurzen, aber eindeutigen Namen in das Feld Richtlinienname ein. Der Richtlinienname kann in den nächsten Schritten in Dropdownlisten ausgewählt werden.

Wenn Sie auf der Seite Richtlinienname fertig sind, wählen Sie Weiter aus.

Wählen Sie auf der Seite Empfängernachrichtenzugriff einen der folgenden Werte aus:

Eingeschränkter Zugriff: Die einzelnen Berechtigungen, die in dieser Berechtigungsgruppe enthalten sind, werden im Abschnitt Anhang beschrieben. Grundsätzlich können Benutzer alles für ihre unter Quarantäne gestellten Nachrichten tun, außer sie ohne Genehmigung des Administrators aus der Quarantäne zu entlassen.

Festlegen eines bestimmten Zugriffs (Erweitert):Verwenden Sie diesen Wert, um benutzerdefinierte Berechtigungen anzugeben. Konfigurieren Sie die folgenden Einstellungen, die angezeigt werden:

-

Einstellung für Releaseaktion auswählen: Wählen Sie in der Dropdownliste einen der folgenden Werte aus:

- Leer: Benutzer können ihre Nachrichten nicht aus der Quarantäne freigeben oder anfordern. Dies ist der Standardwert.

- Zulassen, dass Empfänger anfordern können, dass eine Nachricht aus der Quarantäne freigegeben wird

- Zulassen, dass Empfänger eine Nachricht aus der Quarantäne freigeben

-

Wählen Sie zusätzliche Aktionen aus, die Empfänger für unter Quarantäne gestellte Nachrichten ausführen können: Wählen Sie einige, alle oder keinen der folgenden Werte aus:

- Delete

- Vorschau

- Absender blockieren

- Absender zulassen

-

Einstellung für Releaseaktion auswählen: Wählen Sie in der Dropdownliste einen der folgenden Werte aus:

Diese Berechtigungen und ihre Auswirkungen auf unter Quarantäne gestellte Nachrichten und in Quarantänebenachrichtigungen werden weiter unten in diesem Artikel im Abschnitt Details zur Berechtigung der Quarantänerichtlinie beschrieben.

Wenn Sie auf der Seite Zugriff auf Empfängernachrichten fertig sind, wählen Sie Weiter aus.

Wählen Sie auf der Seite Quarantänebenachrichtigungendie Option Aktivieren aus, um Quarantänebenachrichtigungen zu aktivieren, und wählen Sie dann einen der folgenden Werte aus:

- Einschließen von in Quarantäne befindlichen Nachrichten von blockierten Absenderadressen

- Keine in Quarantäne befindlichen Nachrichten von blockierten Absenderadressen einschließen

Tipp

Wenn Sie Quarantänebenachrichtigungen für Keine Zugriffsberechtigungen aktivieren (auf der Seite Empfängernachrichtenzugriff haben Sie Bestimmte Zugriff festlegen (Erweitert)>Einstellung für Freigabeaktion> auswählen leer ausgewählt), können Benutzer ihre Nachrichten in Quarantäne anzeigen, aber die einzige verfügbare Aktion für die Nachrichten ist

Nachrichtenkopfzeilen anzeigen.

Nachrichtenkopfzeilen anzeigen.Wenn Sie auf der Seite Quarantänebenachrichtigungen fertig sind, wählen Sie Weiter aus.

Auf der Seite Richtlinie überprüfen können Sie Ihre Auswahl überprüfen. Wählen Sie in jedem Abschnitt Bearbeiten aus, um die Einstellungen im Abschnitt zu ändern. Sie können auch Zurück oder die spezifische Seite im Assistenten auswählen.

Wenn Sie auf der Seite Richtlinie überprüfen fertig sind, wählen Sie Absenden und dann auf der Bestätigungsseite Fertig aus.

Auf der angezeigten Bestätigungsseite können Sie die Links verwenden, um unter Quarantäne gestellte Nachrichten zu überprüfen oder zur Seite Antispamrichtlinien im Defender-Portal zu wechseln.

Wenn Sie mit der Seite fertig sind, wählen Sie Fertig aus.

Auf der Seite Quarantänerichtlinie wird nun die von Ihnen erstellte Richtlinie aufgeführt. Sie können die Quarantänerichtlinie einem unterstützten Sicherheitsfeature zuweisen, wie im Abschnitt Schritt 2 beschrieben.

Erstellen von Quarantänerichtlinien in PowerShell

Tipp

Die Berechtigung PermissionToAllowSender in Quarantänerichtlinien in PowerShell wird nicht verwendet.

Wenn Sie lieber PowerShell zum Erstellen von Quarantänerichtlinien verwenden möchten, stellen Sie eine Verbindung mit Exchange Online PowerShell oder einer eigenständigen Exchange Online Protection PowerShell her, und verwenden Sie die folgende Syntax:

New-QuarantinePolicy -Name "<UniqueName>" -EndUserQuarantinePermissionsValue <0 to 236> [-EsnEnabled $true]

Der ESNEnabled-Parameter mit dem Wert

$trueaktiviert Quarantänebenachrichtigungen. Quarantänebenachrichtigungen sind standardmäßig deaktiviert (der Standardwert ist$false).Der Parameter EndUserQuarantinePermissionsValue verwendet einen Dezimalwert, der aus einem Binärwert konvertiert wird. Der Binärwert entspricht den verfügbaren Quarantäneberechtigungen für Endbenutzer in einer bestimmten Reihenfolge. Für jede Berechtigung ist der Wert 1 gleich True und der Wert 0 gleich False.

Die erforderliche Reihenfolge und werte für jede einzelne Berechtigung werden in der folgenden Tabelle beschrieben:

Berechtigung Dezimalwert Binärwert PermissionToViewHeader¹ 128 10000000 PermissionToDownload² 64 01000000 PermissionToAllowSender 32 00100000 PermissionToBlockSender 16 00010000 PermissionToRequestRelease¹ 8 00001000 PermissionToRelease¹ 4 00000100 PermissionToPreview 2 00000010 PermissionToDelete 1 00000001 ¹ Der Wert 0 für diese Berechtigung blendet die

Aktion Nachrichtenheader anzeigen in Quarantäne nicht aus. Wenn die Nachricht für einen Benutzer sichtbar ist, der sich in Quarantäne befindet, ist die Aktion immer für die Nachricht verfügbar.

Aktion Nachrichtenheader anzeigen in Quarantäne nicht aus. Wenn die Nachricht für einen Benutzer sichtbar ist, der sich in Quarantäne befindet, ist die Aktion immer für die Nachricht verfügbar.² Diese Berechtigung wird nicht verwendet (der Wert 0 oder 1 bewirkt nichts).

¹ Legen Sie nicht beide Berechtigungswerte auf 1 fest. Legen Sie einen Wert auf 1 und den anderen wert auf 0 fest, oder legen Sie beide Werte auf 0 fest.

Für eingeschränkte Zugriffsberechtigungen sind folgende Werte erforderlich:

Berechtigung Eingeschränkter Zugriff PermissionToViewHeader 0 PermissionToDownload 0 PermissionToAllowSender 1 PermissionToBlockSender 0 PermissionToRequestRelease 1 PermissionToRelease 0 PermissionToPreview 1 PermissionToDelete 1 Binärwert 00101011 Zu verwendende Dezimalwert 43 Wenn Sie den ESNEnabled-Parameter auf den Wert

$truefestlegen, wenn der Wert des EndUserQuarantinePermissionsValue-Parameters 0 ist (Kein Zugriff , bei dem alle Berechtigungen deaktiviert sind), können Empfänger ihre Nachrichten in Quarantäne sehen, aber die einzige verfügbare Aktion für die Nachrichten ist Nachrichtenkopfzeilen anzeigen.

Nachrichtenkopfzeilen anzeigen.

In diesem Beispiel wird eine neue Quarantänerichtlinie mit dem Namen LimitedAccess mit aktivierten Quarantänebenachrichtigungen erstellt, die den eingeschränkten Zugriff wie in der vorherigen Tabelle beschrieben zuweist.

New-QuarantinePolicy -Name LimitedAccess -EndUserQuarantinePermissionsValue 43 -EsnEnabled $true

Verwenden Sie für benutzerdefinierte Berechtigungen die vorherige Tabelle, um den Binärwert abzurufen, der den gewünschten Berechtigungen entspricht. Konvertieren Sie den Binärwert in einen Dezimalwert, und verwenden Sie den Dezimalwert für den EndUserQuarantinePermissionsValue-Parameter .

Tipp

Verwenden Sie den entsprechenden Dezimalwert für EndUserQuarantinePermissionsValue. Verwenden Sie nicht den unformatierten Binärwert.

Ausführliche Informationen zu Syntax und Parametern finden Sie unter New-QuarantinePolicy.

Schritt 2: Zuweisen einer Quarantänerichtlinie zu unterstützten Features

In unterstützten Schutzfeatures, die E-Mail-Nachrichten unter Quarantäne stellen, definiert die zugewiesene Quarantänerichtlinie, was Benutzer zum Isolieren von Nachrichten tun können und ob Quarantänebenachrichtigungen aktiviert sind. Schutzfunktionen, die Nachrichten unter Quarantäne stellen und ob sie Quarantänerichtlinien unterstützen, werden in der folgenden Tabelle beschrieben:

| Feature | Werden Quarantänerichtlinien unterstützt? |

|---|---|

| Urteile in Antispamrichtlinien | |

| Spam (SpamAction) | Ja (SpamQuarantineTag) |

| Spam mit hoher Zuverlässigkeit (HighConfidenceSpamAction) | Ja (HighConfidenceSpamQuarantineTag) |

| Phishing (PhishSpamAction) | Ja (PhishQuarantineTag) |

| Phishing mit hoher Zuverlässigkeit (HighConfidencePhishAction) | Ja (HighConfidencePhishQuarantineTag) |

| Bulk (BulkSpamAction) | Ja (BulkQuarantineTag) |

| Urteile in Anti-Phishing-Richtlinien | |

| Spoof (AuthenticationFailAction) | Ja (SpoofQuarantineTag) |

| Benutzeridentitätswechsel (TargetedUserProtectionAction) | Ja (TargetedUserQuarantineTag) |

| Domänenidentitätswechsel (TargetedDomainProtectionAction) | Ja (TargetedDomainQuarantineTag) |

| Identitätswechsel der Postfachintelligenz (MailboxIntelligenceProtectionAction) | Ja (MailboxIntelligenceQuarantineTag) |

| Antischadsoftwarerichtlinien | Ja (QuarantineTag) |

| Schutz vor sicheren Anlagen | |

| Email Nachrichten mit Anlagen, die durch Richtlinien für sichere Anlagen als Schadsoftware isoliert werden (Aktivieren und Aktion) | Ja (QuarantineTag) |

| Dateien, die von sicheren Anlagen für SharePoint, OneDrive und Microsoft Teams als Schadsoftware isoliert werden | Nein |

| Exchange-Nachrichtenflussregeln (auch als Transportregeln bezeichnet) mit der Aktion "Nachricht in die gehostete Quarantäne übermitteln" (Quarantäne) | Nein |

Die standardmäßigen Quarantänerichtlinien, die von den einzelnen Schutzfeatures verwendet werden, werden in den zugehörigen Tabellen unter Empfohlene Einstellungen für EOP und Microsoft Defender for Office 365 Sicherheit beschrieben.

Die standardmäßigen Quarantänerichtlinien, voreingestellten Berechtigungsgruppen und Berechtigungen werden im Abschnitt Anhang am Ende dieses Artikels beschrieben.

Im weiteren Verlauf dieses Schritts wird erläutert, wie Sie Quarantänerichtlinien für unterstützte Filterbewertungen zuweisen.

Zuweisen von Quarantänerichtlinien in unterstützten Richtlinien im Microsoft Defender-Portal

Hinweis

Benutzer können ihre eigenen Nachrichten nicht freigeben, die als Schadsoftware durch Antischadsoftware- oder Sichere Anlagen-Richtlinien oder als Phishing mit hoher Zuverlässigkeit durch Antispamrichtlinien isoliert wurden, unabhängig davon, wie die Quarantänerichtlinie konfiguriert ist. Wenn die Richtlinie es Benutzern ermöglicht, ihre eigenen unter Quarantäne gestellten Nachrichten freizugeben, können Benutzer stattdessen die Freigabe ihrer in Quarantäne befindlichen Schadsoftware oder phishing-Nachrichten mit hoher Zuverlässigkeit anfordern .

Antispamrichtlinien

Navigieren Sie im Microsoft Defender-Portal unter https://security.microsoft.comzu Email & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Antispam im Abschnitt Richtlinien. Oder verwenden Sie , um direkt zur Seite Antispamrichtlinien zu wechseln https://security.microsoft.com/antispam.

Verwenden Sie auf der Seite Antispamrichtlinien eine der folgenden Methoden:

- Wählen Sie eine vorhandene Antispamrichtlinie für eingehenden Datenverkehr aus, indem Sie auf eine beliebige Stelle in der Zeile neben dem Kontrollkästchen neben dem Namen klicken. Wechseln Sie im daraufhin geöffneten Flyout mit den Richtliniendetails zum Abschnitt Aktionen , und wählen Sie dann Aktionen bearbeiten aus.

- Wählen Sie

Richtlinie erstellen aus, wählen Sie in der Dropdownliste Die Option Eingehend aus, um den Assistenten für neue Antispamrichtlinien zu starten, und navigieren Sie dann zur Seite Aktionen .

Richtlinie erstellen aus, wählen Sie in der Dropdownliste Die Option Eingehend aus, um den Assistenten für neue Antispamrichtlinien zu starten, und navigieren Sie dann zur Seite Aktionen .

Auf der Seite Aktionen oder im Flyout wird für jedes Urteil, für das die Aktion Quarantänenachricht ausgewählt ist, auch das Feld Quarantänerichtlinie auswählen angezeigt, in dem Sie eine Quarantänerichtlinie auswählen können.

Wenn Sie während der Erstellung der Antispamrichtlinie die Aktion eines Spamfilterungsurteils in Quarantäne-Nachricht ändern, ist das Feld Quarantänerichtlinie auswählen standardmäßig leer. Ein leerer Wert bedeutet, dass die Standardquarantänerichtlinie für dieses Urteil verwendet wird. Wenn Sie später die Antispamrichtlinieneinstellungen anzeigen oder bearbeiten, wird der Name der Quarantänerichtlinie angezeigt. Die Standardquarantänerichtlinien sind in der Tabelle mit den unterstützten Features aufgeführt.

Vollständige Anweisungen zum Erstellen und Ändern von Antispamrichtlinien finden Sie unter Konfigurieren von Antispamrichtlinien in EOP.

Antispamrichtlinien in PowerShell

Wenn Sie lieber PowerShell verwenden möchten, um Quarantänerichtlinien in Antispamrichtlinien zuzuweisen, stellen Sie eine Verbindung mit Exchange Online PowerShell oder Exchange Online Protection PowerShell her, und verwenden Sie die folgende Syntax:

<New-HostedContentFilterPolicy -Name "<Unique name>" | Set-HostedContentFilterPolicy -Identity "<Policy name>"> [-SpamAction Quarantine] [-SpamQuarantineTag <QuarantineTagName>] [-HighConfidenceSpamAction Quarantine] [-HighConfidenceSpamQuarantineTag <QuarantineTagName>] [-PhishSpamAction Quarantine] [-PhishQuarantineTag <QuarantineTagName>] [-HighConfidencePhishQuarantineTag <QuarantineTagName>] [-BulkSpamAction Quarantine] [-BulkQuarantineTag <QuarantineTagName>] ...

Quarantänerichtlinien sind nur dann von Bedeutung, wenn Nachrichten unter Quarantäne stehen. Der Standardwert für den Parameter HighConfidencePhishAction lautet Quarantäne, sodass Sie diesen *Action-Parameter nicht verwenden müssen, wenn Sie neue Spamfilterrichtlinien in PowerShell erstellen. Standardmäßig sind alle anderen *Aktionsparameter in neuen Spamfilterrichtlinien nicht auf den Wert Quarantäne festgelegt.

Führen Sie den folgenden Befehl aus, um die wichtigen Parameterwerte in vorhandenen Antispamrichtlinien anzuzeigen:

Get-HostedContentFilterPolicy | Format-List Name,SpamAction,SpamQuarantineTag,HighConfidenceSpamAction,HighConfidenceSpamQuarantineTag,PhishSpamAction,PhishQuarantineTag,HighConfidencePhishAction,HighConfidencePhishQuarantineTag,BulkSpamAction,BulkQuarantineTagWenn Sie eine Antispamrichtlinie erstellen, ohne die Quarantänerichtlinie für die Spamfilterungsbewertung anzugeben, wird die Standardquarantänerichtlinie für dieses Urteil verwendet. Informationen zu den Standardaktionswerten und den empfohlenen Aktionswerten für Standard und Strict finden Sie unter EOP-Antispamrichtlinieneinstellungen.

Geben Sie eine andere Quarantänerichtlinie an, um Quarantänebenachrichtigungen zu aktivieren oder die Standardfunktionen von Endbenutzern für unter Quarantäne gestellte Nachrichten für diese bestimmte Spamfilterungsbewertung zu ändern.

Benutzer können ihre eigenen Nachrichten, die als Phishing mit hoher Zuverlässigkeit unter Quarantäne gesetzt wurden, nicht freigeben, unabhängig davon, wie die Quarantänerichtlinie konfiguriert ist. Wenn die Richtlinie es Benutzern ermöglicht, ihre eigenen unter Quarantäne gestellten Nachrichten freizugeben, können Benutzer stattdessen die Freigabe ihrer unter Quarantäne gestellten Phishing-Nachrichten mit hoher Zuverlässigkeit anfordern .

In PowerShell erfordert eine neue Antispamrichtlinie in PowerShell eine Spamfilterrichtlinie mit dem Cmdlet New-HostedContentFilterPolicy (Einstellungen) und eine exklusive Spamfilterregel mit dem Cmdlet New-HostedContentFilterRule (Empfängerfilter). Anweisungen finden Sie unter Verwenden von PowerShell zum Erstellen von Antispamrichtlinien.

In diesem Beispiel wird eine neue Spamfilterrichtlinie mit dem Namen Forschungsabteilung mit den folgenden Einstellungen erstellt:

- Die Aktion für alle Spamfilterbewertungen ist auf Quarantäne festgelegt.

- Die Standardmäßige Quarantänerichtlinie mit dem Namen AdminOnlyAccessPolicy, die Keine Zugriffsberechtigungen zuweist, ersetzt die verwendete Standardquarantänerichtlinie (Phishingnachrichten mit hoher Zuverlässigkeit werden standardmäßig unter Quarantäne gesetzt, und die AdminOnlyAccessPolicy-Quarantänerichtlinie wird standardmäßig verwendet).

New-HostedContentFilterPolicy -Name "Research Department" -SpamAction Quarantine -SpamQuarantineTag AdminOnlyAccessPolicy -HighConfidenceSpamAction Quarantine -HighConfidenceSpamQuarantineTag AdminOnlyAccessPolicy -PhishSpamAction Quarantine -PhishQuarantineTag AdminOnlyAccessPolicy -BulkSpamAction Quarantine -BulkQuarantineTag AdminOnlyAccessPolicy

Ausführliche Informationen zu Syntax und Parametern finden Sie unter New-HostedContentFilterPolicy.

In diesem Beispiel wird die vorhandene Spamfilterrichtlinie mit dem Namen Human Resources geändert. Die Aktion für die Spamquarantänebewertung ist auf Quarantäne festgelegt, und die benutzerdefinierte Quarantänerichtlinie mit dem Namen ContosoNoAccess wird zugewiesen.

Set-HostedContentFilterPolicy -Identity "Human Resources" -SpamAction Quarantine -SpamQuarantineTag ContosoNoAccess

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Set-HostedContentFilterPolicy.

Antiphishing-Richtlinien

Spoofintelligenz ist in EOP und Defender for Office 365 verfügbar. Schutz vor Benutzeridentitätswechseln, Schutz vor Domänenidentitätswechseln und Schutz vor Postfachintelligenz sind nur in Defender for Office 365 verfügbar. Weitere Informationen finden Sie unter Anti-Phishing-Richtlinien in Microsoft 365.

Navigieren Sie im Microsoft Defender-Portal unter zu https://security.microsoft.comEmail & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Antiphishing im Abschnitt Richtlinien. Oder verwenden Sie https://security.microsoft.com/antiphishing, um direkt zur Anti-Phishing-Seite zu wechseln.

Verwenden Sie auf der Seite Antiphishing eine der folgenden Methoden:

- Wählen Sie eine vorhandene Antiphishingrichtlinie aus, indem Sie auf eine beliebige Stelle in der Zeile neben dem Kontrollkästchen neben dem Namen klicken. Wählen Sie im daraufhin geöffneten Flyout mit den Richtliniendetails den Link Bearbeiten im relevanten Abschnitt aus, wie in den nächsten Schritten beschrieben.

- Wählen Sie Erstellen aus

, um den Assistenten für neue Antiphishingrichtlinien zu starten. Die relevanten Seiten werden in den nächsten Schritten beschrieben.

, um den Assistenten für neue Antiphishingrichtlinien zu starten. Die relevanten Seiten werden in den nächsten Schritten beschrieben.

Vergewissern Sie sich auf der Seite oder dem Flyout Phishingschwellenwert & Schutz , dass die folgenden Einstellungen aktiviert und nach Bedarf konfiguriert sind:

- Zu schützende Benutzer aktiviert: Geben Sie Benutzer an.

- Zu schützende Domänen aktiviert: Wählen Sie Domänen, die ich besitze , und/oder Benutzerdefinierte Domänen einschließen aus, und geben Sie die Domänen an.

- Mailbox Intelligence aktivieren

- Aktivieren der Intelligenz für den Identitätswechselschutz

- Aktivieren von Spoofintelligenz

Auf der Seite Aktionen oder im Flyout verfügt jedes Urteil mit der Aktion "Nachricht unter Quarantäne stellen" auch über das Feld Quarantänerichtlinie anwenden , in dem Sie eine Quarantänerichtlinie auswählen können.

Wenn Sie bei der Erstellung der Antiphishingrichtlinie keine Quarantänerichtlinie auswählen, wird die Standardquarantänerichtlinie verwendet. Wenn Sie die Antiphishing-Richtlinieneinstellungen später anzeigen oder bearbeiten, wird der Name der Quarantänerichtlinie angezeigt. Die Standardquarantänerichtlinien sind in der Tabelle mit den unterstützten Features aufgeführt.

Vollständige Anweisungen zum Erstellen und Ändern von Antiphishingrichtlinien finden Sie in den folgenden Artikeln:

- Konfigurieren von Anti-Phishing-Richtlinien in EOP

- Konfigurieren von Antiphishingrichtlinien in Microsoft Defender for Office 365

Antiphishingrichtlinien in PowerShell

Wenn Sie lieber PowerShell verwenden möchten, um Quarantänerichtlinien in Antiphishingrichtlinien zuzuweisen, stellen Sie eine Verbindung mit Exchange Online PowerShell oder Exchange Online Protection PowerShell her, und verwenden Sie die folgende Syntax:

<New-AntiPhishPolicy -Name "<Unique name>" | Set-AntiPhishPolicy -Identity "<Policy name>"> [-EnableSpoofIntelligence $true] [-AuthenticationFailAction Quarantine] [-SpoofQuarantineTag <QuarantineTagName>] [-EnableMailboxIntelligence $true] [-EnableMailboxIntelligenceProtection $true] [-MailboxIntelligenceProtectionAction Quarantine] [-MailboxIntelligenceQuarantineTag <QuarantineTagName>] [-EnableOrganizationDomainsProtection $true] [-EnableTargetedDomainsProtection $true] [-TargetedDomainProtectionAction Quarantine] [-TargetedDomainQuarantineTag <QuarantineTagName>] [-EnableTargetedUserProtection $true] [-TargetedUserProtectionAction Quarantine] [-TargetedUserQuarantineTag <QuarantineTagName>] ...

Quarantänerichtlinien sind nur dann von Bedeutung, wenn Nachrichten unter Quarantäne stehen. In Anti-Phish-Richtlinien werden Nachrichten unter Quarantäne gesetzt, wenn der Parameterwert Enable* für das Feature $true und der entsprechende *\Action-Parameterwert Quarantäne ist. Der Standardwert für die Parameter EnableMailboxIntelligence und EnableSpoofIntelligence ist $true, sodass Sie sie nicht verwenden müssen, wenn Sie neue Anti-Phish-Richtlinien in PowerShell erstellen. Standardmäßig weisen keine *\Action-Parameter den Wert Quarantäne auf.

Führen Sie den folgenden Befehl aus, um die wichtigen Parameterwerte in vorhandenen Anti-Phish-Richtlinien anzuzeigen:

Get-AntiPhishPolicy | Format-List EnableSpoofIntelligence,AuthenticationFailAction,SpoofQuarantineTag,EnableTargetedUserProtection,TargetedUserProtectionAction,TargetedUserQuarantineTag,EnableTargetedDomainsProtection,EnableOrganizationDomainsProtection,TargetedDomainProtectionAction,TargetedDomainQuarantineTag,EnableMailboxIntelligence,EnableMailboxIntelligenceProtection,MailboxIntelligenceProtectionAction,MailboxIntelligenceQuarantineTagInformationen zu den Standard- und empfohlenen Aktionswerten für Standard- und Strict-Konfigurationen finden Sie unter Einstellungen für EOP-Antiphishingrichtlinien und Einstellungen für Identitätswechsel in Antiphishingrichtlinien in Microsoft Defender for Office 365.

Wenn Sie eine neue Antiphishingrichtlinie erstellen, ohne die Quarantänerichtlinie für die Antiphishingaktion anzugeben, wird die Standardquarantänerichtlinie für diese Aktion verwendet. Die Standardquarantänerichtlinien für jede Antiphishingaktion werden in den Einstellungen für EOP-Antiphishingrichtlinien und in den Einstellungen für Antiphishingrichtlinien in Microsoft Defender for Office 365 angezeigt.

Geben Sie nur dann eine andere Quarantänerichtlinie an, wenn Sie die Standardfunktionen von Endbenutzern für unter Quarantäne gestellte Nachrichten für diese bestimmte Antiphishingaktion ändern möchten.

Eine neue Antiphishingrichtlinie in PowerShell erfordert eine Anti-Phish-Richtlinie mit dem Cmdlet New-AntiPhishPolicy (Einstellungen) und eine exklusive Anti-Phish-Regel mit dem Cmdlet New-AntiPhishRule (Empfängerfilter). Anweisungen finden Sie in den folgenden Artikeln:

In diesem Beispiel wird eine neue Anti-Phish-Richtlinie mit dem Namen Forschungsabteilung mit den folgenden Einstellungen erstellt:

- Die Aktion für alle Spamfilterbewertungen ist auf Quarantäne festgelegt.

- Die Standardmäßige Quarantänerichtlinie mit dem Namen AdminOnlyAccessPolicy, die Keine Zugriffsberechtigungen zuweist, ersetzt die verwendete Standardquarantänerichtlinie.

New-AntiPhishPolicy -Name "Research Department" -AuthenticationFailAction Quarantine -SpoofQuarantineTag NoAccess -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction Quarantine -MailboxIntelligenceQuarantineTag NoAccess -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag NoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag NoAccess

Ausführliche Informationen zu Syntax und Parametern finden Sie unter New-AntiPhishPolicy.

In diesem Beispiel wird die vorhandene Anti-Phish-Richtlinie mit dem Namen Human Resources geändert. Die Aktion für Nachrichten, die durch Benutzeridentitätswechsel und Domänenidentitätswechsel erkannt werden, ist auf Quarantäne festgelegt, und die benutzerdefinierte Quarantänerichtlinie mit dem Namen ContosoNoAccess wird zugewiesen.

Set-AntiPhishPolicy -Identity "Human Resources" -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag ContosoNoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag ContosoNoAccess

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Set-AntiPhishPolicy.

Antischadsoftwarerichtlinien

Navigieren Sie im Microsoft Defender-Portal unter https://security.microsoft.comzu Email & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Antischadsoftware im Abschnitt Richtlinien. Oder verwenden Sie https://security.microsoft.com/antimalwarev2, um direkt zur Seite Antischadsoftware zu wechseln.

Verwenden Sie auf der Seite Antischadsoftware eine der folgenden Methoden:

- Wählen Sie eine vorhandene Antischadsoftwarerichtlinie aus, indem Sie auf eine beliebige Stelle in der Zeile klicken, die sich nicht auf das Kontrollkästchen neben dem Namen befindet. Wechseln Sie im daraufhin geöffneten Flyout mit den Richtliniendetails zum Abschnitt Schutzeinstellungen , und wählen Sie dann Schutzeinstellungen bearbeiten aus.

- Wählen Sie Erstellen aus

, um den Assistenten für neue Antischadsoftwarerichtlinien zu starten und zur Seite Schutzeinstellungen zu gelangen.

, um den Assistenten für neue Antischadsoftwarerichtlinien zu starten und zur Seite Schutzeinstellungen zu gelangen.

Zeigen Sie auf der Seite Schutzeinstellungen oder im Flyout eine Quarantänerichtlinie im Feld Quarantänerichtlinie an, oder wählen Sie sie aus.

Quarantänebenachrichtigungen sind in der Richtlinie adminOnlyAccessPolicy deaktiviert. Um Empfänger zu benachrichtigen, bei denen Nachrichten als Schadsoftware unter Quarantäne gestellt wurden, erstellen oder verwenden Sie eine vorhandene Quarantänerichtlinie, in der Quarantänebenachrichtigungen aktiviert sind. Anweisungen finden Sie unter Erstellen von Quarantänerichtlinien im Microsoft Defender-Portal.

Benutzer können ihre eigenen Nachrichten, die von Antischadsoftwarerichtlinien als Schadsoftware isoliert wurden, nicht freigeben, unabhängig davon, wie die Quarantänerichtlinie konfiguriert ist. Wenn die Richtlinie benutzern erlaubt, ihre eigenen unter Quarantäne gestellten Nachrichten freizugeben, können Benutzer stattdessen die Veröffentlichung ihrer in Quarantäne befindlichen Schadsoftwarenachrichten anfordern .

Vollständige Anweisungen zum Erstellen und Ändern von Antischadsoftwarerichtlinien finden Sie unter Konfigurieren von Antischadsoftwarerichtlinien.

Antischadsoftwarerichtlinien in PowerShell

Wenn Sie lieber PowerShell verwenden möchten, um Quarantänerichtlinien in Antischadsoftwarerichtlinien zuzuweisen, stellen Sie eine Verbindung mit Exchange Online PowerShell oder Exchange Online Protection PowerShell her, und verwenden Sie die folgende Syntax:

<New-AntiMalwarePolicy -Name "<Unique name>" | Set-AntiMalwarePolicy -Identity "<Policy name>"> [-QuarantineTag <QuarantineTagName>]

Wenn Sie neue Antischadsoftwarerichtlinien erstellen, ohne den Parameter QuarantineTag zu verwenden, wird die Standardquarantänerichtlinie mit dem Namen AdminOnlyAccessPolicy verwendet.

Benutzer können ihre eigenen Nachrichten, die als Schadsoftware unter Quarantäne standen, nicht freigeben, unabhängig davon, wie die Quarantänerichtlinie konfiguriert ist. Wenn die Richtlinie benutzern erlaubt, ihre eigenen unter Quarantäne gestellten Nachrichten freizugeben, können Benutzer stattdessen die Veröffentlichung ihrer in Quarantäne befindlichen Schadsoftwarenachrichten anfordern .

Führen Sie den folgenden Befehl aus, um die wichtigen Parameterwerte in vorhandenen Anti-Phish-Richtlinien anzuzeigen:

Get-MalwareFilterPolicy | Format-Table Name,QuarantineTagEine neue Antischadsoftwarerichtlinie in PowerShell erfordert eine Schadsoftwarefilterrichtlinie mit dem Cmdlet New-MalwareFilterPolicy (Einstellungen) und eine exklusive Schadsoftwarefilterregel mit dem Cmdlet New-MalwareFilterRule (Empfängerfilter). Anweisungen finden Sie unter Verwenden Exchange Online PowerShell oder eigenständiger EOP PowerShell zum Konfigurieren von Antischadsoftwarerichtlinien.

In diesem Beispiel wird eine Schadsoftwarefilterrichtlinie mit dem Namen Forschungsabteilung erstellt, die die benutzerdefinierte Quarantänerichtlinie contosoNoAccess verwendet, die den unter Quarantäne befindlichen Nachrichten Keine Zugriffsberechtigungen zuweist.

New-MalwareFilterPolicy -Name "Research Department" -QuarantineTag ContosoNoAccess

Ausführliche Informationen zu Syntax und Parametern finden Sie unter New-MalwareFilterPolicy.

In diesem Beispiel wird die vorhandene Schadsoftwarefilterrichtlinie mit dem Namen Human Resources so geändert, dass die benutzerdefinierte Quarantänerichtlinie ContosoNoAccess verwendet wird, die den unter Quarantäne befindlichen Nachrichten Keine Zugriffsberechtigungen zuweist.

New-MalwareFilterPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Set-MalwareFilterPolicy.

Richtlinien für sichere Anlagen in Defender for Office 365

Navigieren Sie im Microsoft Defender-Portal unter https://security.microsoft.comzu Email & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Sichere Anlagen im Abschnitt Richtlinien. Oder verwenden Sie https://security.microsoft.com/safeattachmentv2, um direkt zur Seite Sichere Anlagen zu wechseln.

Verwenden Sie auf der Seite Sichere Anlagen eine der folgenden Methoden:

- Wählen Sie eine vorhandene Richtlinie für sichere Anlagen aus, indem Sie auf eine beliebige Stelle in der Zeile klicken, die sich nicht auf das Kontrollkästchen neben dem Namen befindet. Wählen Sie im daraufhin geöffneten Flyout mit den Richtliniendetails im Abschnitt Einstellungen den Link Einstellungen bearbeiten aus.

- Wählen Sie Erstellen aus

, um den neuen Richtlinien-Assistenten für sichere Anlagen zu starten und zur Seite Einstellungen zu gelangen.

, um den neuen Richtlinien-Assistenten für sichere Anlagen zu starten und zur Seite Einstellungen zu gelangen.

Zeigen Sie auf der Seite Einstellungen oder im Flyout eine Quarantänerichtlinie im Feld Quarantänerichtlinie an, oder wählen Sie sie aus.

Benutzer können ihre eigenen Nachrichten, die von Richtlinien für sichere Anlagen als Schadsoftware isoliert wurden, nicht freigeben, unabhängig davon, wie die Quarantänerichtlinie konfiguriert ist. Wenn die Richtlinie benutzern erlaubt, ihre eigenen unter Quarantäne gestellten Nachrichten freizugeben, können Benutzer stattdessen die Veröffentlichung ihrer in Quarantäne befindlichen Schadsoftwarenachrichten anfordern .

Vollständige Anweisungen zum Erstellen und Ändern von Richtlinien für sichere Anlagen finden Sie unter Einrichten von Richtlinien für sichere Anlagen in Microsoft Defender for Office 365.

Richtlinien für sichere Anlagen in PowerShell

Wenn Sie lieber PowerShell verwenden möchten, um Quarantänerichtlinien in Richtlinien für sichere Anlagen zuzuweisen, stellen Sie eine Verbindung mit Exchange Online PowerShell oder Exchange Online Protection PowerShell her, und verwenden Sie die folgende Syntax:

<New-SafeAttachmentPolicy -Name "<Unique name>" | Set-SafeAttachmentPolicy -Identity "<Policy name>"> -Enable $true -Action <Block | DynamicDelivery> [-QuarantineTag <QuarantineTagName>]

Die Aktionsparameterwerte Block oder DynamicDelivery können zu isolierten Nachrichten führen (der Wert Zulassen isoliert Nachrichten nicht). Der Wert des Action-Parameters in ist nur sinnvoll, wenn der Wert des Enable-Parameters ist

$true.Wenn Sie neue Richtlinien für sichere Anlagen erstellen, ohne den Parameter QuarantineTag zu verwenden, wird die Standardquarantänerichtlinie adminOnlyAccessPolicy für schadsoftwareerkennungen von sicheren Anlagen verwendet.

Benutzer können ihre eigenen Nachrichten, die als Schadsoftware unter Quarantäne standen, nicht freigeben, unabhängig davon, wie die Quarantänerichtlinie konfiguriert ist. Wenn die Richtlinie benutzern erlaubt, ihre eigenen unter Quarantäne gestellten Nachrichten freizugeben, können Benutzer stattdessen die Veröffentlichung ihrer in Quarantäne befindlichen Schadsoftwarenachrichten anfordern .

Führen Sie den folgenden Befehl aus, um die wichtigen Parameterwerte anzuzeigen:

Get-SafeAttachmentPolicy | Format-List Name,Enable,Action,QuarantineTagEine neue Richtlinie für sichere Anlagen in PowerShell erfordert eine Richtlinie für sichere Anlagen mithilfe des Cmdlets New-SafeAttachmentPolicy (Einstellungen) und eine exklusive Regel für sichere Anlagen mithilfe des Cmdlets New-SafeAttachmentRule (Empfängerfilter). Anweisungen finden Sie unter Verwenden Exchange Online PowerShell zum Konfigurieren von Richtlinien für sichere Anlagen.

In diesem Beispiel wird eine Richtlinie für sichere Anlagen mit dem Namen Forschungsabteilung erstellt, die erkannte Nachrichten blockiert und die benutzerdefinierte Quarantänerichtlinie contosoNoAccess verwendet, die den unter Quarantäne befindlichen Nachrichten Keine Zugriffsberechtigungen zuweist.

New-SafeAttachmentPolicy -Name "Research Department" -Enable $true -Action Block -QuarantineTag NoAccess

Ausführliche Informationen zu Syntax und Parametern finden Sie unter New-MalwareFilterPolicy.

In diesem Beispiel wird die vorhandene Richtlinie für sichere Anlagen mit dem Namen Human Resources so geändert, dass die benutzerdefinierte Quarantänerichtlinie ContosoNoAccess verwendet wird, die Keine Zugriffsberechtigungen zuweist.

Set-SafeAttachmentPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Set-MalwareFilterPolicy.

Konfigurieren der Einstellungen für globale Quarantänebenachrichtigungen im Microsoft Defender-Portal

Mit den globalen Einstellungen für Quarantänerichtlinien können Sie die Quarantänebenachrichtigungen anpassen, die an Empfänger von unter Quarantäne gestellten Nachrichten gesendet werden, wenn Quarantänebenachrichtigungen in der Quarantänerichtlinie aktiviert sind. Weitere Informationen zu Quarantänebenachrichtigungen finden Sie unter Quarantänebenachrichtigungen.

Anpassen von Quarantänebenachrichtigungen für verschiedene Sprachen

Der Nachrichtentext von Quarantänebenachrichtigungen ist bereits basierend auf der Spracheinstellung des cloudbasierten Postfachs des Empfängers lokalisiert.

Sie können die Verfahren in diesem Abschnitt verwenden, um die Werte für Absenderanzeigename, Betreff und Haftungsausschluss anzupassen, die in Quarantänebenachrichtigungen verwendet werden, basierend auf der Spracheinstellung des cloudbasierten Postfachs des Empfängers:

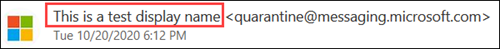

Der Anzeigename des Absenders , wie im folgenden Screenshot gezeigt:

Das Feld Betreff der Quarantänebenachrichtigungen.

Der Haftungsausschlusstext , der am Ende der Quarantänebenachrichtigungen hinzugefügt wird (max. 200 Zeichen). Der lokalisierte Text A disclaimer from your organization: is always included first, followed by the text you specify as show in the following screenshot:

Tipp

Quarantänebenachrichtigungen werden für lokale Postfächer nicht lokalisiert.

Eine benutzerdefinierte Quarantänebenachrichtigung für eine bestimmte Sprache wird Benutzern nur angezeigt, wenn ihre Postfachsprache mit der Sprache in der benutzerdefinierten Quarantänebenachrichtigung übereinstimmt.

Der Wert English_USA gilt nur für US-englische Clients. Der Wert English_Great Großbritannien gilt für alle anderen englischen Kunden (Großbritannien, Kanada, Australien usw.).

Die Sprachen Norwegisch und Norwegisch (Nynorsk) sind verfügbar. Norwegisch (Bokmål) ist nicht verfügbar.

Führen Sie die folgenden Schritte aus, um benutzerdefinierte Quarantänebenachrichtigungen für bis zu drei Sprachen zu erstellen:

Wechseln Sie im Microsoft Defender-Portal unter https://security.microsoft.comzu Email & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Quarantänerichtlinien im Abschnitt Regeln. Oder verwenden Sie https://security.microsoft.com/quarantinePolicies, um direkt zur Seite Quarantänerichtlinien zu wechseln.

Wählen Sie auf der Seite Quarantänerichtliniendie Option Globale Einstellungen aus

.

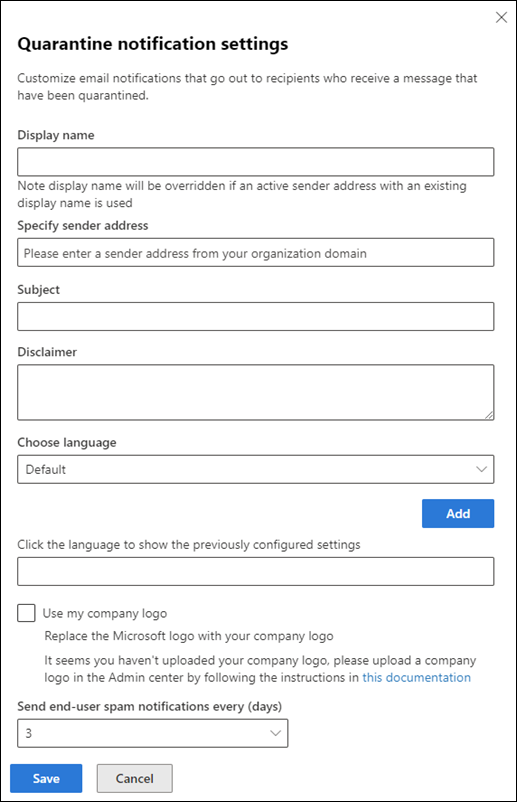

.Führen Sie im daraufhin geöffneten Flyout Quarantänebenachrichtigungseinstellungen die folgenden Schritte aus:

Wählen Sie im Feld Sprache auswählen die Sprache aus. Der Standardwert ist English_USA.

Obwohl dieses Feld nicht die erste Einstellung ist, müssen Sie es zuerst konfigurieren. Wenn Sie Werte in die Felder Absenderanzeigename, Betreff oder Haftungsausschluss eingeben, bevor Sie die Sprache auswählen, werden diese Werte nicht mehr angezeigt.

Nachdem Sie die Sprache ausgewählt haben, geben Sie Werte für Absenderanzeigename, Betreff und Haftungsausschluss ein. Die Werte müssen für jede Sprache eindeutig sein. Wenn Sie versuchen, einen Wert in einer anderen Sprache wiederzuverwenden, erhalten Sie eine Fehlermeldung, wenn Sie Speichern auswählen.

Wählen Sie in der Nähe des Felds Sprache auswählen die Schaltfläche Hinzufügen aus.

Nachdem Sie Hinzufügen ausgewählt haben, werden die konfigurierten Einstellungen für die Sprache im Feld Klicken Sie auf die Sprache angezeigt, um die zuvor konfigurierten Einstellungen anzuzeigen . Klicken Sie auf den Sprachnamen, um die Einstellungen erneut zu laden. Um die Sprache zu entfernen, wählen Sie aus

.

.Wiederholen Sie die vorherigen Schritte, um maximal drei benutzerdefinierte Quarantänebenachrichtigungen basierend auf der Sprache des Empfängers zu erstellen.

Wenn Sie mit dem Flyout Quarantänebenachrichtigungen fertig sind, wählen Sie Speichern aus.

Informationen zur Absenderadresse angeben

Anpassen aller Quarantänebenachrichtigungen

Auch wenn Sie Quarantänebenachrichtigungen für verschiedene Sprachen nicht anpassen, sind einstellungen im Flyout Quarantänebenachrichtigungen verfügbar, um alle Quarantänebenachrichtigungen anzupassen. Alternativ können Sie die Einstellungen vor, während oder nach dem Anpassen von Quarantänebenachrichtigungen für verschiedene Sprachen konfigurieren (diese Einstellungen gelten für alle Sprachen):

Absenderadresse angeben: Wählen Sie einen vorhandenen Benutzer für die Absender-E-Mail-Adresse der Quarantänebenachrichtigungen aus. Der Standardsender ist

quarantine@messaging.microsoft.com.Mein Unternehmenslogo verwenden: Wählen Sie diese Option aus, um das Standardmäßige Microsoft-Logo zu ersetzen, das oben in Quarantänebenachrichtigungen verwendet wird. Bevor Sie diesen Schritt ausführen, müssen Sie die Anweisungen unter Anpassen des Microsoft 365-Designs für Ihre organization befolgen, um Ihr benutzerdefiniertes Logo hochzuladen.

Im folgenden Screenshot wird ein benutzerdefiniertes Logo in einer Quarantänebenachrichtigung angezeigt:

Alle (Tage) Spambenachrichtigungen für Endbenutzer senden: Wählen Sie die Häufigkeit für Quarantänebenachrichtigungen aus. Sie können Innerhalb von 4 Stunden, Täglich oder Wöchentlich auswählen.

Tipp

Wenn Sie alle vier Stunden auswählen und eine Nachricht direkt nach der letzten Benachrichtigungsgenerierung unter Quarantäne gesetzt wird, erhält der Empfänger die Quarantänebenachrichtigung etwas mehr als vier Stunden später.

Wenn Sie im Flyout Quarantänebenachrichtigungen fertig sind, wählen Sie Speichern aus.

Verwenden von PowerShell zum Konfigurieren der einstellungen für globale Quarantänebenachrichtigungen

Wenn Sie powerShell lieber zum Konfigurieren der einstellungen für globale Quarantänebenachrichtigungen verwenden möchten, stellen Sie eine Verbindung mit Exchange Online PowerShell oder Exchange Online Protection PowerShell her, und verwenden Sie die folgende Syntax:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Language1','Language2','Language3') -MultiLanguageCustomDisclaimer ('Language1 Disclaimer','Language2 Disclaimer','Language3 Disclaimer') -ESNCustomSubject ('Language1 Subject','Language2 Subject','Language3 Subject') -MultiLanguageSenderName ('Language1 Sender Display Name','Language2 Sender Display Name','Language3 Sender Display Name') [-EndUserSpamNotificationCustomFromAddress <InternalUserEmailAddress>] [-OrganizationBrandingEnabled <$true | $false>] [-EndUserSpamNotificationFrequency <04:00:00 | 1.00:00:00 | 7.00:00:00>]

- Sie können maximal 3 verfügbare Sprachen angeben. Der Wert Default ist en-US. Der Wert Englisch ist alles andere (en-GB, en-CA, en-AU usw.).

- Für jede Sprache müssen Sie eindeutige MultiLanguageCustomDisclaimer-, ESNCustomSubject- und MultiLanguageSenderName-Werte angeben.

- Wenn einer der Textwerte Anführungszeichen enthält, müssen Sie das Anführungszeichen mit einem zusätzlichen Anführungszeichen versehen. Ändern Sie beispielsweise

d'assistanceind''assistance.

In diesem Beispiel werden die folgenden Einstellungen konfiguriert:

- Angepasste Quarantänebenachrichtigungen für Englisch und Spanisch in den USA.

- Die E-Mail-Adresse des Absenders der Quarantänebenachrichtigung ist auf

michelle@contoso.onmicrosoft.comfestgelegt.

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Default','Spanish') -MultiLanguageCustomDisclaimer ('For more information, contact the Help Desk.','Para obtener más información, comuníquese con la mesa de ayuda.') -ESNCustomSubject ('You have quarantined messages','Tienes mensajes en cuarentena') -MultiLanguageSenderName ('Contoso administrator','Administradora de contoso') -EndUserSpamNotificationCustomFromAddress michelle@contoso.onmicrosoft.com

Ausführliche Syntax- und Parameterinformationen finden Sie unter Set-QuarantinePolicy.

Anzeigen von Quarantänerichtlinien im Microsoft Defender-Portal

Wechseln Sie im Microsoft Defender-Portal unter https://security.microsoft.comzu Email & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Quarantänerichtlinien im Abschnitt Regeln. Oder verwenden Sie https://security.microsoft.com/quarantinePolicies, um direkt zur Seite Quarantänerichtlinien zu wechseln.

Auf der Seite Quarantänerichtlinien wird die Liste der Richtlinien nach Richtlinienname und Datum/Uhrzeit der letzten Aktualisierung angezeigt.

Um die Einstellungen von Standard- oder benutzerdefinierten Quarantänerichtlinien anzuzeigen, wählen Sie die Richtlinie aus, indem Sie an einer beliebigen Stelle in der Zeile neben dem Kontrollkästchen neben dem Namen klicken. Details finden Sie im daraufhin geöffneten Flyout.

Um die globalen Einstellungen anzuzeigen, wählen Sie Globale Einstellungen aus.

Anzeigen von Quarantänerichtlinien in PowerShell

Wenn Sie lieber PowerShell zum Anzeigen von Quarantänerichtlinien verwenden möchten, führen Sie einen der folgenden Schritte aus:

Führen Sie den folgenden Befehl aus, um eine Zusammenfassungsliste aller Standardrichtlinien oder benutzerdefinierten Richtlinien anzuzeigen:

Get-QuarantinePolicy | Format-Table NameUm die Einstellungen von Standard- oder benutzerdefinierten Quarantänerichtlinien anzuzeigen, ersetzen Sie <QuarantinePolicyName> durch den Namen der Quarantänerichtlinie, und führen Sie den folgenden Befehl aus:

Get-QuarantinePolicy -Identity "<QuarantinePolicyName>"Führen Sie den folgenden Befehl aus, um die globalen Einstellungen für Quarantänebenachrichtigungen anzuzeigen:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Get-HostedContentFilterPolicy.

Ändern von Quarantänerichtlinien im Microsoft Defender-Portal

Sie können die Standardquarantänerichtlinien namens AdminOnlyAccessPolicy, DefaultFullAccessPolicy oder DefaultFullAccessWithNotificationPolicy nicht ändern.

Wechseln Sie im Microsoft Defender-Portal unter https://security.microsoft.comzu Email & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Quarantänerichtlinien im Abschnitt Regeln. Oder verwenden Sie https://security.microsoft.com/quarantinePolicies, um direkt zur Seite Quarantänerichtlinien zu wechseln.

Wählen Sie auf der Seite Quarantänerichtlinien die Richtlinie aus, indem Sie auf das Kontrollkästchen neben dem Namen klicken.

Wählen Sie die

angezeigte Aktion Richtlinie bearbeiten aus.

angezeigte Aktion Richtlinie bearbeiten aus.

Der Richtlinien-Assistent wird mit den Einstellungen und Werten der ausgewählten Quarantänerichtlinie geöffnet. Die Schritte sind praktisch die gleichen wie im Abschnitt Erstellen von Quarantänerichtlinien im Microsoft Defender Portal beschrieben. Der Standard Unterschied besteht darin, dass Sie eine vorhandene Richtlinie nicht umbenennen können.

Ändern von Quarantänerichtlinien in PowerShell

Wenn Sie powerShell verwenden möchten, um eine benutzerdefinierte Quarantänerichtlinie zu ändern, ersetzen <Sie QuarantinePolicyName> durch den Namen der Quarantänerichtlinie, und verwenden Sie die folgende Syntax:

Set-QuarantinePolicy -Identity "<QuarantinePolicyName>" [Settings]

Die verfügbaren Einstellungen entsprechen den weiter oben in diesem Artikel beschriebenen Einstellungen zum Erstellen von Quarantänerichtlinien.

Ausführliche Syntax- und Parameterinformationen finden Sie unter Set-QuarantinePolicy.

Entfernen von Quarantänerichtlinien im Microsoft Defender-Portal

Hinweis

Entfernen Sie eine Quarantänerichtlinie erst, wenn Sie überprüfen, ob sie nicht verwendet wird. Führen Sie beispielsweise den folgenden Befehl in PowerShell aus:

Write-Output -InputObject "Anti-spam policies",("-"*25);Get-HostedContentFilterPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-phishing policies",("-"*25);Get-AntiPhishPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-malware policies",("-"*25);Get-MalwareFilterPolicy | Format-List Name,QuarantineTag; Write-Output -InputObject "Safe Attachments policies",("-"*25);Get-SafeAttachmentPolicy | Format-List Name,QuarantineTagWenn die Quarantänerichtlinie verwendet wird, ersetzen Sie die zugewiesene Quarantänerichtlinie , bevor Sie sie entfernen, um die potenzielle Unterbrechung der Quarantänebenachrichtigungen zu vermeiden.

Sie können die Standardquarantänerichtlinien namens AdminOnlyAccessPolicy, DefaultFullAccessPolicy oder DefaultFullAccessWithNotificationPolicy nicht entfernen.

Wechseln Sie im Microsoft Defender-Portal unter https://security.microsoft.comzu Email & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Quarantänerichtlinien im Abschnitt Regeln. Oder verwenden Sie https://security.microsoft.com/quarantinePolicies, um direkt zur Seite Quarantänerichtlinien zu wechseln.

Wählen Sie auf der Seite Quarantänerichtlinien die Richtlinie aus, indem Sie auf das Kontrollkästchen neben dem Namen klicken.

Wählen Sie die

angezeigte Aktion Richtlinie löschen aus.

angezeigte Aktion Richtlinie löschen aus.Wählen Sie im Bestätigungsdialogfeld Richtlinie entfernen aus.

Entfernen von Quarantänerichtlinien in PowerShell

Wenn Sie powerShell verwenden möchten, um eine benutzerdefinierte Quarantänerichtlinie zu entfernen, ersetzen Sie <QuarantinePolicyName> durch den Namen der Quarantänerichtlinie, und führen Sie den folgenden Befehl aus:

Remove-QuarantinePolicy -Identity "<QuarantinePolicyName>"

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Remove-QuarantinePolicy.

Systemwarnungen für Quarantäne-Releaseanforderungen

Standardmäßig generiert die Standardwarnungsrichtlinie mit dem Namen Benutzer, der zum Freigeben einer unter Quarantäne gestellten Nachricht aufgefordert wurde, automatisch eine Informationswarnung und sendet eine Benachrichtigung an die Organisationsverwaltung (globaler Administrator), wenn ein Benutzer die Freigabe einer in Quarantäne befindlichen Nachricht anfordert:

Administratoren können die Empfänger von E-Mail-Benachrichtigungen anpassen oder eine benutzerdefinierte Warnungsrichtlinie für weitere Optionen erstellen.

Weitere Informationen zu Warnungsrichtlinien finden Sie unter Warnungsrichtlinien im Microsoft Defender-Portal.

Anhang

Aufbau einer Quarantänerichtlinie

Eine Quarantänerichtlinie enthält Berechtigungen , die in voreingestellten Berechtigungsgruppen kombiniert werden. Die voreingestellten Berechtigungsgruppen sind:

- Kein Zugriff

- Eingeschränkter Zugriff

- Vollzugriff

Wie zuvor beschrieben, erzwingen Standardquarantänerichtlinien verlaufsbezogene Benutzerfunktionen für unter Quarantäne gestellte Nachrichten und werden automatisch Aktionen in unterstützten Schutzfeatures zugewiesen, die Nachrichten unter Quarantäne stellen.

Die Standardquarantänerichtlinien sind:

- AdminOnlyAccessPolicy

- DefaultFullAccessPolicy

- DefaultFullAccessWithNotificationPolicy

- NotificationEnabledPolicy (in einigen Organisationen)

Quarantänerichtlinien steuern auch, ob Benutzer Quarantänebenachrichtigungen zu Nachrichten erhalten, die unter Quarantäne gestellt wurden, anstatt ihnen zugestellt zu werden. Quarantänebenachrichtigungen haben zwei Aufgaben:

- Informieren Sie den Benutzer darüber, dass sich die Nachricht in Quarantäne befindet.

- Benutzern das Anzeigen und Ausführen von Maßnahmen für die in Quarantäne befindliche Nachricht aus der Quarantänebenachrichtigung ermöglichen. Berechtigungen steuern, was der Benutzer in der Quarantänebenachrichtigung tun kann, wie im Abschnitt Details zur Berechtigung der Quarantänerichtlinie beschrieben.

Die Beziehung zwischen Berechtigungen, Berechtigungsgruppen und den Standardquarantänerichtlinien wird in den folgenden Tabellen beschrieben:

| Berechtigung | Kein Zugriff | Eingeschränkter Zugriff | Vollzugriff |

|---|---|---|---|

| (PermissionToViewHeader)¹ | ✔ | ✔ | ✔ |

| Absender zulassen (PermissionToAllowSender) | ✔ | ✔ | |

| Absender blockieren (PermissionToBlockSender) | |||

| Delete (PermissionToDelete) | ✔ | ✔ | |

| Vorschau (PermissionToPreview)² | ✔ | ✔ | |

| Zulassen, dass Empfänger eine Nachricht aus der Quarantäne freigeben (PermissionToRelease)¹ | ✔ | ||

| Zulassen, dass Empfänger die Veröffentlichung einer Nachricht aus der Quarantäne anfordern (PermissionToRequestRelease) | ✔ |

| Standardquarantänerichtlinie | Verwendete Berechtigungsgruppe | Quarantänebenachrichtigungen aktiviert? |

|---|---|---|

| AdminOnlyAccessPolicy | Kein Zugriff | Nein |

| DefaultFullAccessPolicy | Vollzugriff | Nein |

| DefaultFullAccessWithNotificationPolicy⁴ | Vollzugriff | Ja |

| NotificationEnabledPolicy⁵ | Vollzugriff | Ja |

¹ Diese Berechtigung ist im Defender-Portal nicht verfügbar. Das Deaktivieren der Berechtigung in PowerShell wirkt sich nicht auf die Verfügbarkeit der ![]() Aktion Nachrichtenheader anzeigen für unter Quarantäne gestellte Nachrichten aus. Wenn die Nachricht für einen Benutzer sichtbar ist, der sich in Quarantäne befindet, ist der Nachrichtenheader anzeigen für die Nachricht immer verfügbar.

Aktion Nachrichtenheader anzeigen für unter Quarantäne gestellte Nachrichten aus. Wenn die Nachricht für einen Benutzer sichtbar ist, der sich in Quarantäne befindet, ist der Nachrichtenheader anzeigen für die Nachricht immer verfügbar.

² Die Vorschauberechtigung steht in keinem Zusammenhang mit der Aktion Nachricht überprüfen , die in Quarantänebenachrichtigungen verfügbar ist.

¹ Empfängern erlauben, eine Nachricht aus der Quarantäne freizugeben , wird nicht für Nachrichten berücksichtigt, die von Antischadsoftwarerichtlinien oder Richtlinien für sichere Anlagen als Schadsoftware unter Quarantäne gesetzt wurden, oder für Phishing mit hoher Zuverlässigkeit durch Antispamrichtlinien.

⁴ Diese Richtlinie wird in voreingestellten Sicherheitsrichtlinien verwendet, um Quarantänebenachrichtigungen anstelle der Richtlinie mit dem Namen DefaultFullAccessPolicy zu aktivieren, bei der Benachrichtigungen deaktiviert sind.

⁵ Ihre organization verfügt möglicherweise nicht über die Richtlinie NotificationEnabledPolicy, wie im nächsten Abschnitt beschrieben.

Vollzugriffsberechtigungen und Quarantänebenachrichtigungen

Die Standardquarantänerichtlinie mit dem Namen DefaultFullAccessPolicy dupliziert die historischen Berechtigungen für weniger schädliche quarantänepflichtige Nachrichten, aber Quarantänebenachrichtigungen sind in der Quarantänerichtlinie nicht aktiviert. Wo DefaultFullAccessPolicy standardmäßig verwendet wird, wird in den Featuretabellen unter Empfohlene Einstellungen für EOP und Microsoft Defender for Office 365 Sicherheit beschrieben.

Um Organisationen die Berechtigungen für DefaultFullAccessPolicy mit aktivierten Quarantänebenachrichtigungen zu erteilen, haben wir eine Standardrichtlinie namens NotificationEnabledPolicy basierend auf den folgenden Kriterien selektiv eingefügt:

Die organization existierten vor der Einführung von Quarantänerichtlinien (Juli-August 2021).

und

Die Einstellung Spambenachrichtigungen für Endbenutzer aktivieren wurde in mindestens einer Antispamrichtlinie aktiviert. Vor der Einführung von Quarantänerichtlinien hat diese Einstellung bestimmt, ob Benutzer Benachrichtigungen zu ihren unter Quarantäne gestellten Nachrichten erhalten haben.

Neuere oder ältere Organisationen, die spambenachrichtigungen von Endbenutzern nie aktiviert haben, verfügen nicht über die Richtlinie NotificationEnabledPolicy.

Um Benutzern Vollzugriffsberechtigungenund Quarantänebenachrichtigungen zu erteilen, haben Organisationen, die nicht über die NotificationEnabledPolicy-Richtlinie verfügen, die folgenden Optionen:

- Verwenden Sie die Standardrichtlinie defaultFullAccessWithNotificationPolicy.

- Erstellen und verwenden Sie benutzerdefinierte Quarantänerichtlinien mit aktivierten Vollzugriffsberechtigungen und Quarantänebenachrichtigungen.

Details zur Berechtigung der Quarantänerichtlinie

In den folgenden Abschnitten werden die Auswirkungen von voreingestellten Berechtigungsgruppen und individuellen Berechtigungen für Benutzer in isolierten Nachrichten und in Quarantänebenachrichtigungen beschrieben.

Hinweis

Wie bereits erläutert, sind Quarantänebenachrichtigungen nur in den Standardrichtlinien defaultFullAccessWithNotificationPolicy oder (wenn Ihr organization alt genug ist) NotificationEnabledPolicy aktiviert.

Voreingestellte Berechtigungsgruppen

Die einzelnen Berechtigungen, die in voreingestellten Berechtigungsgruppen enthalten sind, werden im Abschnitt Anatomie einer Quarantänerichtlinie beschrieben.

Kein Zugriff

Die Auswirkungen von Keine Zugriffsberechtigungen (Administratorzugriff) auf Benutzerfunktionen hängt vom Status der Quarantänebenachrichtigungen in der Quarantänerichtlinie ab:

Quarantänebenachrichtigungen deaktiviert:

- Auf der Seite Quarantäne: Unter Quarantäne gestellte Nachrichten sind für Benutzer nicht sichtbar.

- In Quarantänebenachrichtigungen: Benutzer erhalten keine Quarantänebenachrichtigungen für die Nachrichten.

Quarantänebenachrichtigungen aktiviert:

-

Auf der Seite Quarantäne: Unter Quarantäne gestellte Nachrichten sind für Benutzer sichtbar, aber die einzige verfügbare Aktion ist

Nachrichtenkopfzeilen anzeigen.

Nachrichtenkopfzeilen anzeigen. - In Quarantänebenachrichtigungen: Benutzer erhalten Quarantänebenachrichtigungen, aber die einzige verfügbare Aktion ist Nachricht überprüfen.

-

Auf der Seite Quarantäne: Unter Quarantäne gestellte Nachrichten sind für Benutzer sichtbar, aber die einzige verfügbare Aktion ist

Eingeschränkter Zugriff

Wenn die Quarantänerichtlinie eingeschränkte Zugriffsberechtigungen zuweist, erhalten Benutzer die folgenden Funktionen:

Auf der Seite Quarantäne und in den Nachrichtendetails unter Quarantäne: Die folgenden Aktionen sind verfügbar:

-

Release anfordern (unterschied zu Vollzugriffsberechtigungen )

Release anfordern (unterschied zu Vollzugriffsberechtigungen ) -

Löschen

Löschen -

Vorschaunachricht

Vorschaunachricht -

Anzeigen von Nachrichtenheadern

Anzeigen von Nachrichtenheadern -

Absender zulassen

Absender zulassen

-

In Quarantänebenachrichtigungen: Die folgenden Aktionen sind verfügbar:

- Nachricht überprüfen

- Release anfordern (unterschied zu Vollzugriffsberechtigungen )

Vollzugriff

Wenn die Quarantänerichtlinie Vollzugriffsberechtigungen (alle verfügbaren Berechtigungen) zuweist, erhalten Benutzer die folgenden Funktionen:

Auf der Seite Quarantäne und in den Nachrichtendetails unter Quarantäne: Die folgenden Aktionen sind verfügbar:

-

Release (der Unterschied zu eingeschränkten Zugriffsberechtigungen )

Release (der Unterschied zu eingeschränkten Zugriffsberechtigungen ) -

Löschen

Löschen -

Vorschaunachricht

Vorschaunachricht -

Anzeigen von Nachrichtenheadern

Anzeigen von Nachrichtenheadern -

Absender zulassen

Absender zulassen

-

In Quarantänebenachrichtigungen: Die folgenden Aktionen sind verfügbar:

- Nachricht überprüfen

- Release (der Unterschied zu eingeschränkten Zugriffsberechtigungen )

Individuelle Berechtigungen

Absenderberechtigung zulassen

Mit der Berechtigung Absender zulassen (PermissionToAllowSender) können Benutzer den Nachrichtensender der Liste "Sichere Absender" in ihrem Postfach hinzufügen.

Wenn die Berechtigung Absender zulassen aktiviert ist:

![]()

-

Absender zulassen ist auf der Seite Quarantäne und in den Nachrichtendetails unter Quarantäne verfügbar.

Absender zulassen ist auf der Seite Quarantäne und in den Nachrichtendetails unter Quarantäne verfügbar.

Wenn die Berechtigung Absender zulassen deaktiviert ist, können Benutzer Absender aus der Quarantäne nicht zulassen (die Aktion ist nicht verfügbar).

Weitere Informationen zur Liste sicherer Absender finden Sie unter Hinzufügen von Empfängern meiner E-Mail-Nachrichten zur Liste sicherer Absender und Verwenden von Exchange Online PowerShell zum Konfigurieren der Sammlung sicherer Adressen für ein Postfach.

Absenderberechtigung blockieren

Mit der Berechtigung Absender blockieren (PermissionToBlockSender) können Benutzer den Nachrichtensender der Liste Blockierte Absender in ihrem Postfach hinzufügen.

Wenn die Berechtigung Absender blockieren aktiviert ist:

Absender blockieren ist auf der Seite Quarantäne und in den Nachrichtendetails in Quarantäne verfügbar.

Absender blockieren ist auf der Seite Quarantäne und in den Nachrichtendetails in Quarantäne verfügbar.Blockierter Absender ist in Quarantänebenachrichtigungen verfügbar.

Damit diese Berechtigung in Quarantänebenachrichtigungen ordnungsgemäß funktioniert, müssen Benutzer für Remote-PowerShell aktiviert sein. Anweisungen finden Sie unter Aktivieren oder Deaktivieren des Zugriffs auf Exchange Online PowerShell.

Wenn die Berechtigung Absender blockieren deaktiviert ist, können Benutzer Absender nicht aus der Quarantäne oder in Quarantänebenachrichtigungen blockieren (die Aktion ist nicht verfügbar).

Weitere Informationen zur Liste blockierter Absender finden Sie unter Blockieren von Nachrichten von personen und Verwenden von Exchange Online PowerShell zum Konfigurieren der Sammlung sicherer Listen in einem Postfach.

Tipp

Der organization kann weiterhin E-Mails vom blockierten Absender empfangen. Nachrichten vom Absender werden an junk-Email-Ordner des Benutzers übermittelt oder in Quarantäne gestellt, abhängig von der Richtlinienrangfolge, wie unter Benutzerberechtigungen und -Blöcke beschrieben. Um Nachrichten nach der Ankunft vom Absender zu löschen, verwenden Sie Nachrichtenflussregeln (auch als Transportregeln bezeichnet), um die Nachricht zu blockieren.

Berechtigung löschen

Mit der Berechtigung Löschen (PermissionToDelete) können Benutzer ihre eigenen Nachrichten aus der Quarantäne löschen (Nachrichten, bei denen sie empfänger sind).

Wenn die Berechtigung Löschen aktiviert ist:

-

Löschen ist auf der Seite Quarantäne und in den Nachrichtendetails in Quarantäne verfügbar.

Löschen ist auf der Seite Quarantäne und in den Nachrichtendetails in Quarantäne verfügbar. - Keine Auswirkung auf Quarantänebenachrichtigungen. Das Löschen einer in Quarantäne befindlichen Nachricht aus der Quarantänebenachrichtigung ist nicht möglich.

Wenn die Berechtigung Löschen deaktiviert ist, können Benutzer ihre eigenen Nachrichten nicht aus der Quarantäne löschen (die Aktion ist nicht verfügbar).

Tipp

Administratoren können herausfinden, wer eine unter Quarantäne gestellte Nachricht gelöscht hat, indem sie das Administratorüberwachungsprotokoll durchsuchen. Anweisungen finden Sie unter Ermitteln, wer eine in Quarantäne befindliche Nachricht gelöscht hat. Administratoren können die Nachrichtenablaufverfolgung verwenden, um herauszufinden, was mit einer freigegebenen Nachricht passiert ist, wenn der ursprüngliche Empfänger sie nicht finden kann.

Vorschauberechtigung

Mit der Vorschauberechtigung (PermissionToPreview) können Benutzer eine Vorschau ihrer Nachrichten in Quarantäne anzeigen.

Wenn die Vorschauberechtigung aktiviert ist:

-

Die Vorschaunachricht ist auf der Seite Quarantäne und in den Nachrichtendetails in Quarantäne verfügbar.

Die Vorschaunachricht ist auf der Seite Quarantäne und in den Nachrichtendetails in Quarantäne verfügbar. - Keine Auswirkung auf Quarantänebenachrichtigungen. Die Vorschau einer in Quarantäne befindlichen Nachricht aus der Quarantänebenachrichtigung ist nicht möglich. Die Aktion Nachricht überprüfen in Quarantänebenachrichtigungen führt Benutzer zum Details-Flyout der Nachricht in Quarantäne, wo sie eine Vorschau der Nachricht anzeigen können.

Wenn die Vorschauberechtigung deaktiviert ist, können Benutzer keine Vorschau ihrer eigenen Nachrichten in Quarantäne anzeigen (die Aktion ist nicht verfügbar).

Zulassen, dass Empfänger eine Nachricht aus der Quarantäneberechtigung freigeben

Hinweis

Wie bereits erläutert, wird diese Berechtigung nicht für Nachrichten berücksichtigt, die als Schadsoftware oder richtlinien für sichere Anlagen unter Quarantäne gesetzt wurden, oder für Phishing mit hoher Zuverlässigkeit durch Antispamrichtlinien. Wenn die Quarantänerichtlinie Benutzern diese Berechtigung erteilt, können Benutzer stattdessen die Freigabe ihrer in Quarantäne befindlichen Schadsoftware oder phishing-Nachrichten mit hoher Zuverlässigkeit anfordern .

Mit der Berechtigung Zulassen, dass Empfänger eine Nachricht aus der Quarantäne freigeben (PermissionToRelease) können Benutzer ihre eigenen in Quarantäne befindlichen Nachrichten ohne Genehmigung des Administrators freigeben.

Wenn die Berechtigung Zulassen, dass Empfänger eine Nachricht aus quarantäne freigeben aktiviert ist:

-

Release ist auf der Seite Quarantäne und in den Nachrichtendetails unter Quarantäne verfügbar.

Release ist auf der Seite Quarantäne und in den Nachrichtendetails unter Quarantäne verfügbar. - Release ist in Quarantänebenachrichtigungen verfügbar.

Wenn die Berechtigung Empfängern erlauben, eine Nachricht aus quarantäne freizugeben deaktiviert ist, können Benutzer ihre eigenen Nachrichten nicht aus der Quarantäne oder in Quarantänebenachrichtigungen freigeben (die Aktion ist nicht verfügbar).

Zulassen, dass Empfänger anfordern können, dass eine Nachricht aus der Quarantäneberechtigung freigegeben wird

Mit der Berechtigung Zulassen, dass Empfänger eine Nachricht aus der Quarantäneberechtigung (PermissionToRequestRelease) freigeben möchten, können Benutzer die Freigabe ihrer in Quarantäne befindlichen Nachrichten anfordern. Nachrichten werden erst freigegeben, nachdem ein Administrator die Anforderung genehmigt hat.

Wenn die Berechtigung Empfängern erlauben, die Freigabe einer Nachricht aus der Quarantäne anzufordern aktiviert ist:

-

Release anfordern ist auf der Seite Quarantäne und in den Nachrichtendetails unter Quarantäne verfügbar.

Release anfordern ist auf der Seite Quarantäne und in den Nachrichtendetails unter Quarantäne verfügbar. - Release anfordern ist in Quarantänebenachrichtigungen verfügbar.

Wenn die Berechtigung Empfängern erlauben, eine Nachricht aus der Quarantäne zu entlassen, deaktiviert ist, können Benutzer die Freigabe ihrer eigenen Nachrichten aus der Quarantäne oder in Quarantänebenachrichtigungen nicht anfordern (die Aktion ist nicht verfügbar).