Testen und Bereitstellen von Microsoft Defender für Endpunkt

Gilt für:

- Microsoft Defender XDR

Dieser Artikel enthält einen Workflow zum Pilotieren und Bereitstellen von Microsoft Defender für Endpunkt in Ihrer Organisation. Sie können diese Empfehlungen verwenden, um Microsoft Defender für Endpunkt als individuelles Cybersicherheitstool oder als Teil einer End-to-End-Lösung mit Microsoft Defender XDR zu integrieren.

In diesem Artikel wird davon ausgegangen, dass Sie über einen Microsoft 365-Produktionsmandanten verfügen und Microsoft Defender für Endpunkt in dieser Umgebung pilotieren und bereitstellen. Bei dieser Vorgehensweise werden alle Einstellungen und Anpassungen beibehalten, die Sie während des Pilotprojekts für Ihre vollständige Bereitstellung konfigurieren.

Defender für Endpunkt trägt zu einer Zero Trust-Architektur bei, indem es dazu beiträgt, Geschäftsschäden durch eine Sicherheitsverletzung zu verhindern oder zu reduzieren. Weitere Informationen finden Sie unter Verhindern oder Reduzieren von Geschäftsschäden durch eine Sicherheitsverletzung im Microsoft Zero Trust-Einführungsframework.

End-to-End-Bereitstellung für Microsoft Defender XDR

Dies ist Artikel 4 von 6 einer Reihe, die Ihnen bei der Bereitstellung der Komponenten von Microsoft Defender XDR hilft, einschließlich der Untersuchung und Reaktion auf Vorfälle.

Die Artikel in dieser Reihe entsprechen den folgenden Phasen der End-to-End-Bereitstellung:

| Phase | Link |

|---|---|

| A. Starten des Pilotprojekts | Starten des Pilotprojekts |

| B. Testen und Bereitstellen von Microsoft Defender XDR-Komponenten | - Pilot und Bereitstellung von Defender for Identity - Pilot und Bereitstellung von Defender für Office 365 - Pilot und Bereitstellung von Defender für Endpunkt (dieser Artikel) - Testen und Bereitstellen von Microsoft Defender für Cloud-Apps |

| C. Untersuchen und Reagieren auf Bedrohungen | Üben der Untersuchung und Reaktion auf Vorfälle |

Pilot- und Bereitstellungsworkflow für Defender for Identity

Das folgende Diagramm veranschaulicht einen allgemeinen Prozess zum Bereitstellen eines Produkts oder Diensts in einer IT-Umgebung.

Sie beginnen damit, das Produkt oder den Dienst und dessen Funktionsweise in Ihrer Organisation zu bewerten. Anschließend pilotieren Sie das Produkt oder den Dienst mit einer entsprechend kleinen Teilmenge Ihrer Produktionsinfrastruktur zum Testen, Lernen und Anpassen. Erweitern Sie dann schrittweise den Umfang der Bereitstellung, bis Ihre gesamte Infrastruktur oder Organisation abgedeckt ist.

Hier sehen Sie den Workflow zum Pilotieren und Bereitstellen von Defender for Identity in Ihrer Produktionsumgebung.

Gehen Sie folgendermaßen vor:

- Überprüfen des Lizenzstatus

- Integrieren von Endpunkten mithilfe eines der unterstützten Verwaltungstools

- Überprüfen der Pilotgruppe

- Funktionen ausprobieren

Hier finden Sie die empfohlenen Schritte für jede Bereitstellungsphase.

| Bereitstellungsphase | Beschreibung |

|---|---|

| Auswerten | Führen Sie die Produktauswertung für Defender für Endpunkt aus. |

| Pilotprojekt | Führen Sie die Schritte 1 bis 4 für eine Pilotgruppe aus. |

| Vollständige Bereitstellung | Konfigurieren Sie die Pilotgruppe in Schritt 3, oder fügen Sie Gruppen hinzu, um über das Pilotprojekt hinaus zu erweitern und schließlich alle Ihre Geräte einzubeziehen. |

Schützen Ihrer Organisation vor Hackern

Defender for Identity bietet einen leistungsstarken Schutz für sich allein. In Kombination mit den anderen Funktionen von Microsoft Defender XDR stellt Defender für Endpunkt jedoch Daten in die gemeinsamen Signale bereit, die zusammen dazu beitragen, Angriffe zu stoppen.

Hier sehen Sie ein Beispiel für einen Cyberangriff und wie die Komponenten von Microsoft Defender XDR dabei helfen, ihn zu erkennen und zu entschärfen.

Defender für Endpunkt erkennt Sicherheitsrisiken für Geräte und Netzwerke, die andernfalls für von Ihrer Organisation verwaltete Geräte ausgenutzt werden könnten.

Microsoft Defender XDR korreliert die Signale aller Microsoft Defender-Komponenten, um die vollständige Angriffsgeschichte bereitzustellen.

Defender für Endpunkt-Architektur

Das folgende Diagramm veranschaulicht die Architektur und Integrationen von Microsoft Defender für Endpunkt.

In dieser Tabelle wird die Abbildung beschrieben.

| Aufruf | Beschreibung |

|---|---|

| 1 | Geräte werden über eines der unterstützten Verwaltungstools an bord. |

| 2 | Onboarded-Geräte stellen Signaldaten von Microsoft Defender für Endpunkt bereit und reagieren darauf. |

| 3 | Verwaltete Geräte sind in Microsoft Entra ID eingebunden und/oder registriert. |

| 4 | In die Domäne eingebundene Windows-Geräte werden mithilfe von Microsoft Entra Connect mit microsoft Entra ID synchronisiert. |

| 5 | Microsoft Defender für Endpunkt-Warnungen, Untersuchungen und Antworten werden in Microsoft Defender XDR verwaltet. |

Tipp

Microsoft Defender für Endpunkt verfügt auch über ein Testlabor im Produkt, in dem Sie vorkonfigurierte Geräte hinzufügen und Simulationen ausführen können, um die Funktionen der Plattform zu bewerten. Das Lab verfügt über eine vereinfachte Einrichtungsoberfläche, die ihnen helfen kann, den Wert von Microsoft Defender für Endpunkt schnell zu demonstrieren, einschließlich Anleitungen für viele Features wie erweiterte Suche und Bedrohungsanalyse. Weitere Informationen finden Sie unter Auswerten von Funktionen. Der Hauptunterschied zwischen den Anleitungen in diesem Artikel und dem Auswertungslabor besteht darin, dass die Auswertungsumgebung Produktionsgeräte verwendet, während das Auswertungslabor Nicht-Produktionsgeräte verwendet.

Schritt 1: Überprüfen des Lizenzstatus

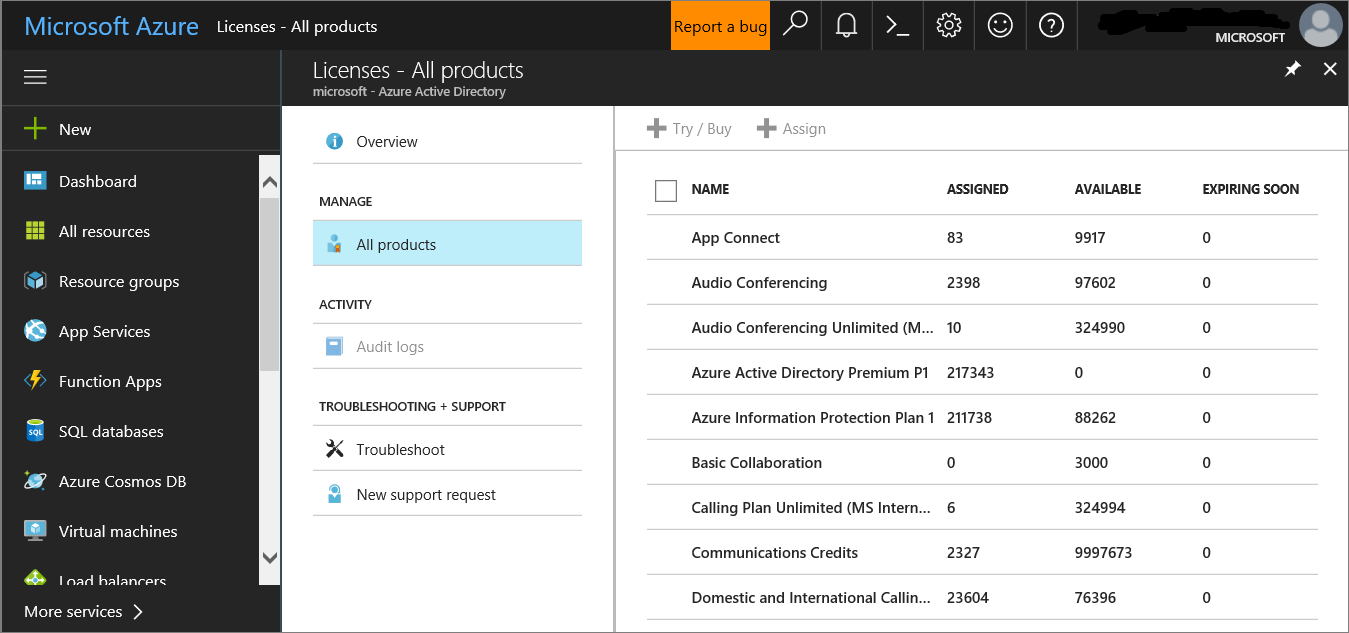

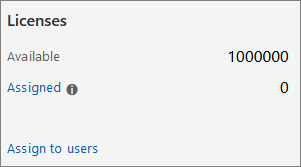

Sie müssen zunächst den Lizenzstatus überprüfen, um sicherzustellen, dass er ordnungsgemäß bereitgestellt wurde. Dazu können Sie das Admin Center oder das Microsoft Azure-Portal verwenden.

Navigieren Sie zum Anzeigen Ihrer Lizenzen zum Microsoft Azure-Portal , und navigieren Sie zum Abschnitt Microsoft Azure-Portallizenz.

Navigieren Sie alternativ im Admin Center zuAbrechnungsabonnements>.

Auf dem Bildschirm werden alle bereitgestellten Lizenzen und deren aktueller Status angezeigt.

Schritt 2: Integrieren von Endpunkten mit einem der unterstützten Verwaltungstools

Nachdem Sie überprüft haben, ob der Lizenzstatus ordnungsgemäß bereitgestellt wurde, können Sie mit dem Onboarding von Geräten in den Dienst beginnen.

Zum Auswerten von Microsoft Defender für Endpunkt wird empfohlen, einige Windows-Geräte auszuwählen, auf die die Auswertung durchgeführt werden soll.

Sie können eines der unterstützten Verwaltungstools verwenden, aber Intune bietet eine optimale Integration. Weitere Informationen finden Sie unter Konfigurieren von Microsoft Defender für Endpunkt in Microsoft Intune.

Im Thema Planen der Bereitstellung werden die allgemeinen Schritte beschrieben, die Sie zum Bereitstellen von Defender für Endpunkt ausführen müssen.

Sehen Sie sich dieses Video an, um einen schnellen Überblick über den Onboardingprozess zu erhalten, und erfahren Sie mehr über die verfügbaren Tools und Methoden.

Onboardingtooloptionen

In der folgenden Tabelle sind die verfügbaren Tools basierend auf dem Endpunkt aufgeführt, den Sie integrieren müssen.

| Endpunkt | Tooloptionen |

|---|---|

| Windows | - Lokales Skript (bis zu 10 Geräte) - Gruppenrichtlinie - Microsoft Intune/Mobile Device Manager - Microsoft Endpoint Configuration Manager - VDI-Skripts |

| macOS | - Lokale Skripts - Microsoft Intune - JAMF Pro - Verwaltung mobiler Geräte |

| iOS | App-basiert |

| Android | Microsoft Intune |

Wenn Sie ein Pilotprojekt mit Microsoft Defender für Endpunkt durchführen, können Sie einige Geräte in den Dienst integrieren, bevor Sie ihr gesamtes Unternehmen integrieren.

Anschließend können Sie die verfügbaren Funktionen ausprobieren, z. B. das Ausführen von Angriffssimulationen, und sehen, wie Defender für Endpunkt schädliche Aktivitäten aufgreift und Ihnen ermöglicht, eine effiziente Reaktion durchzuführen.

Schritt 3: Überprüfen der Pilotgruppe

Nachdem Sie die im Abschnitt Auswertung aktivieren beschriebenen Onboardingschritte abgeschlossen haben, sollten die Geräte ungefähr nach einer Stunde in der Gerätebestandsliste angezeigt werden.

Wenn Ihre integrierten Geräte angezeigt werden, können Sie mit dem Testen von Funktionen fortfahren.

Schritt 4: Testen der Funktionen

Nachdem Sie das Onboarding einiger Geräte abgeschlossen und überprüft haben, ob diese dem Dienst Berichte melden, machen Sie sich mit dem Produkt vertraut, indem Sie die leistungsstarken Funktionen ausprobieren, die sofort einsatzbereit sind.

Während des Pilotprojekts können Sie ganz einfach einige der Features ausprobieren, um das Produkt in Aktion zu sehen, ohne komplexe Konfigurationsschritte zu durchlaufen.

Sehen wir uns zunächst die Dashboards an.

Anzeigen des Gerätebestands

Im Gerätebestand wird die Liste der Endpunkte, Netzwerkgeräte und IoT-Geräte in Ihrem Netzwerk angezeigt. Es bietet Ihnen nicht nur einen Überblick über die Geräte in Ihrem Netzwerk, sondern bietet Ihnen auch ausführliche Informationen zu diesen Geräten, z. B. Domäne, Risikostufe, Betriebssystemplattform und andere Details zur einfachen Identifizierung der am stärksten gefährdeten Geräte.

Anzeigen des Dashboards für die Verwaltung von Microsoft Defender-Sicherheitsrisiken

Defender Vulnerability Management hilft Ihnen, sich auf die Schwachstellen zu konzentrieren, die die dringendsten und höchsten Risiken für die Organisation darstellen. Erhalten Sie im Dashboard eine allgemeine Ansicht der Expositionsbewertung der Organisation, der Microsoft-Sicherheitsbewertung für Geräte, der Verteilung der Geräteexposition, der wichtigsten Sicherheitsempfehlungen, der am stärksten gefährdeten Software, der wichtigsten Wartungsaktivitäten und der am häufigsten verfügbar gemachten Gerätedaten.

Ausführen einer Simulation

Microsoft Defender für Endpunkt bietet "Do It Yourself"-Angriffsszenarien , die Sie auf Ihren Pilotgeräten ausführen können. Jedes Dokument enthält Betriebssystem- und Anwendungsanforderungen sowie detaillierte Anweisungen, die für ein Angriffsszenario spezifisch sind. Diese Skripts sind sicher, dokumentiert und einfach zu verwenden. Diese Szenarien spiegeln die Funktionen von Defender für Endpunkt wider und führen Sie durch die Untersuchungserfahrung.

Zum Ausführen einer der bereitgestellten Simulationen benötigen Sie mindestens ein integriertes Gerät.

Wählen Sie unter Hilfesimulationen> & Tutorials aus, welches derverfügbaren Angriffsszenarien Sie simulieren möchten:

Szenario 1: Hintertür von Dokumenten: Simuliert die Übermittlung eines sozial entwickelten Lockdokuments. Das Dokument startet eine speziell gestaltete Backdoor, die Angreifern die Kontrolle gibt.

Szenario 2: PowerShell-Skript bei dateilosen Angriffen : Simuliert einen dateilosen Angriff, der auf PowerShell basiert, und zeigt die Verringerung der Angriffsfläche und die Erkennung schädlicher Speicheraktivitäten durch Das Gerätelernen.

Szenario 3: Automatisierte Reaktion auf Vorfälle : Löst eine automatisierte Untersuchung aus, die automatisch nach Artefakten für Sicherheitsverletzungen sucht und diese beseitigt, um Ihre Kapazität zur Reaktion auf Vorfälle zu skalieren.

Laden Sie das entsprechende Dokument zur exemplarischen Vorgehensweise herunter, das mit Ihrem ausgewählten Szenario bereitgestellt wird, und lesen Sie es.

Laden Sie die Simulationsdatei herunter, oder kopieren Sie das Simulationsskript, indem Sie zu Hilfe>Simulationen & Tutorials navigieren. Sie können die Datei oder das Skript auf das Testgerät herunterladen, dies ist jedoch nicht obligatorisch.

Führen Sie die Simulationsdatei oder das Skript auf dem Testgerät wie im Dokument zur exemplarischen Vorgehensweise beschrieben aus.

Hinweis

Simulationsdateien oder Skripts imitieren Angriffsaktivitäten, sind aber tatsächlich harmlos und beeinträchtigen das Testgerät nicht.

SIEM-Integration

Sie können Defender für Endpunkt in Microsoft Sentinel oder einen generischen SIEM-Dienst (Security Information and Event Management) integrieren, um die zentralisierte Überwachung von Warnungen und Aktivitäten von verbundenen Apps zu ermöglichen. Mit Microsoft Sentinel können Sie Sicherheitsereignisse in Ihrer Organisation umfassender analysieren und Playbooks für eine effektive und sofortige Reaktion erstellen.

Microsoft Sentinel enthält einen Defender für Endpunkt-Connector. Weitere Informationen finden Sie unter Microsoft Defender für Endpunkt-Connector für Microsoft Sentinel.

Informationen zur Integration mit generischen SIEM-Systemen finden Sie unter Aktivieren der SIEM-Integration in Microsoft Defender für Endpunkt.

Nächster Schritt

Integrieren Sie die Informationen im Defender für Endpunkt-Sicherheitsleitfaden in Ihre SecOps-Prozesse.

Nächster Schritt für die End-to-End-Bereitstellung von Microsoft Defender XDR

Setzen Sie Ihre End-to-End-Bereitstellung von Microsoft Defender XDR mit Pilot fort, und stellen Sie Microsoft Defender für Cloud-Apps bereit.

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für