Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung

Als Teil des Zero Trust-Einführungsleitfadens beschreibt dieser Artikel das Geschäftsszenario zum Verhindern oder Verringern von Unternehmensschäden durch eine Cybersicherheitsverletzung. Dieses Szenario behandelt das Zero Trust-Leitprinzip Von einer Sicherheitsverletzung ausgehen und umfasst Folgendes:

- Minimieren des Auswirkungsgrads und Segmentieren des Zugriffs

- Überprüfen der End-to-End-Verschlüsselung

- Nutzen von Analysen, um Transparenz zu erlangen, die Erkennung von Bedrohungen voranzutreiben und Abwehrmaßnahmen zu verbessern

Mit hybriden IT-Infrastrukturmodellen befinden sich die Ressourcen und Daten Ihrer Organisation sowohl lokal als auch in der Cloud, und böswillige Akteure können sie auf verschiedene Arten angreifen. Ihre Organisation muss in der Lage sein, diese Angriffe so weit wie möglich zu verhindern und bei Sicherheitsverletzungen den Schaden durch den Angriff zu minimieren.

Herkömmliche Ansätze, die sich auf das Einrichten einer perimeterbasierten Sicherheit für lokale Umgebungen konzentrieren, bei denen Sie jedem innerhalb des privaten Netzwerkperimeters Ihrer Organisation vertrauen, sind nicht mehr relevant. Wenn ein Angreifer Zugriff auf Ihr privates Netzwerk erhält, kann er mit den entsprechenden Berechtigungen auf alle darin enthaltenen Daten, Anwendungen oder Ressourcen zugreifen. Er kann Ihr Netzwerk verletzen, indem er Benutzeranmeldeinformationen stiehlt, eine Sicherheitslücke ausnutzt oder eine Malware-Infektion einführt. Solche Angriffe können zu Umsatzverlusten und hohen Cyberversicherungsprämien führen, was ein erheblicher Rückschlag für den finanziellen Status und den Ruf Ihrer Organisation sein kann.

Forrester schloss für 2021 Folgendes:

- Bei fast zwei Dritteln der Organisationen gab es im vergangenen Jahr Sicherheitsverletzungen mit Kosten von durchschnittlich 2,4 Millionen US-Dollar pro Verletzung. – Forrester, The 2021 State of Enterprise Breaches (April 2022).

Mit der Cloud müssen böswillige Akteure ihren privaten Netzwerkperimeter nicht physisch verletzen. Sie können Ihre cloudbasierten digitalen Ressourcen von überall auf der Welt aus angreifen.

Die Integrität und der Ruf Ihrer Organisation hängen von Ihrer Sicherheitsstrategie ab. Mit der weit verbreiteten Einführung cloudbasierter Unternehmensumgebungen und dem Wachstum der mobilen Belegschaft besteht Datenspeicherbedarf über die traditionellen Grenzen von Unternehmensnetzwerken hinaus. In dieser Tabelle sind die wichtigsten Unterschiede zwischen herkömmlichem und modernem Bedrohungsschutz mit Zero Trust zusammengefasst.

| Herkömmlicher Bedrohungsschutz mit privaten Netzwerksteuerelementen | Moderner Bedrohungsschutz mit Zero Trust |

|---|---|

| Der herkömmliche Schutz basiert auf der perimeterbasierten Sicherheit, bei der Sie jedem innerhalb des privaten Netzwerks vertrauen. Umkreisnetzwerke können Folgendes enthalten: – Geringe Netzwerksegmentierung oder Sicherheitsparameter und offene, flache Netzwerke. – Minimaler Bedrohungsschutz und statisches Filtern von Datenverkehr. – Unverschlüsselter interner Datenverkehr. |

Das Zero Trust-Modell verschiebt Netzwerkschutzmaßnahmen aus statischen, netzwerkbasierten Umkreisen, um sich auf Benutzer, Geräte, Objekte und Ressourcen zu konzentrieren. Gehen Sie davon aus, dass eine Verletzung auftreten kann und wird. Sicherheitsrisiken können innerhalb und außerhalb Ihres Netzwerks bestehen, Sie werden ständig angegriffen, und ein Sicherheitsvorfall kann jederzeit auftreten. Eine umfassende und moderne Bedrohungsschutzinfrastruktur kann eine zeitnahe Angriffserkennung und -reaktion bieten. Minimieren Sie den Auswirkungsradius von Sicherheitsvorfällen mit Schutzebenen, die zusammen den Umfang des Schadens und die Geschwindigkeit seiner Ausbreitung reduzieren können. |

Um die Auswirkungen eines erheblichen Sicherheitsvorfalls zu reduzieren, sind die folgenden Punkte von wesentlicher Bedeutung:

- Identifizieren des Geschäftsrisikos einer Sicherheitsverletzung

- Planen eines risikobasierten Ansatzes für Ihre Reaktion auf Sicherheitsverletzungen

- Verstehen der resultierenden Schäden an der Reputation und den Beziehungen Ihrer Organisation mit anderen Organisationen

- Hinzufügen von Ebenen für die tiefgehende Verteidigung

Die Anleitung in diesem Artikel führt Sie durch die ersten Schritte mit Ihrer Strategie zum Verhindern und Reduzieren von Schäden durch Sicherheitsverletzungen. In zwei zusätzlichen Artikeln erfahren Sie, wie Sie diese Strategie implementieren:

- Eine Infrastruktur zur Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen

- Bedrohungsschutz und Tools für die erweiterte Erkennung und Reaktion (eXtended Detection and Response, XDR)

Der erste Schritt zu einem robusten Sicherheitsstatus besteht darin, durch die Risikobewertung zu bestimmen, wie anfällig Ihre Organisation ist.

Bewerten des Risikos und Ihres Sicherheitsstatus

Wenn Sie sich entscheiden, eine Strategie einzuführen, um Sicherheitsverletzungen zu verhindern und den Schaden durch solche Verletzungen zu verringern, ist es wichtig, die Metrik eines Risikos zu berücksichtigen und zu quantifizieren. Strategisch ermöglicht ihnen die Quantifizierung des Risikos die Festlegung einer Metrik für Ihre Risikobereitschaft. Dies erfordert, dass Sie eine grundlegende Risikobewertung zusammen mit einer Analyse der geschäftskritischen Verstöße durchführen, die sich auf Ihr Unternehmen auswirken können. Die Kombination Ihrer dokumentierten Risikobereitschaft im Verhältnis zu den Sicherheitsverletzungsszenarien, die Sie bereit sind zu berücksichtigen, bildet die Grundlage einer Vorbereitungs- und Behebungsstrategie für Sicherheitsverletzungen.

Beachten Sie, dass es praktisch unmöglich ist, Verstöße grundsätzlich zu verhindern. Wie im Artikel zur Rendite für Angreifer beschrieben, besteht das Ziel darin, die Schwellen für Cyberangriffe inkrementell auf einen Punkt zu erhöhen, an dem die Angreifer, gegen die Sie sich wehren können oder wollen, keine lohnenden Renditen mehr für ihre Angriffe erhalten. Die Art der Angriffe und die wirtschaftliche Rentabilität der Verteidigung sollten als Teil Ihrer Risikoanalyse erfasst werden.

Die Verringerung von Schäden durch eine Verletzung bietet erhebliche Energie für Optionen während und nach einer Verletzung, sodass Ihre Organisation nach einer erwarteten Verletzung oder einem Verletzungstyp wiederhergestellt werden kann. Diese Sicherheitsverletzungstypen und die Bereitschaft zur Wiederherstellung werden in den nachfolgenden Abschnitten in diesem Artikel definiert.

Die Erkennung der Absicht von Sicherheitsverletzungen muss Teil Ihrer Vorbereitung auf Sicherheitsverletzungen sein. Alle Sicherheitsverletzungen beinhalten ein Element von Böswilligkeit oder krimineller Absicht, aber finanziell motivierte Verletzungen haben das Potenzial für viel größere Schäden im Vergleich zu Angriffen „im Vorbeigehen“ oder opportunistischen Angriffen.

Weitere Informationen zu Sicherheitsstatus und Risikobewertung finden Sie im Artikel zur schnellen Modernisierung Ihres Sicherheitsstatus.

Beispiele für Risiken nach Unternehmenstyp

Geschäftsanforderungen sind abhängig von der resultierenden Risikoanalyse für Ihren Unternehmenstyp. Im Folgenden werden mehrere Geschäftssparten erläutert und wie ihre spezifischen Anforderungen die segmentierte Risikoanalyse bestimmen:

Mining

Die Bergbauindustrie blickt mehr auf die Mine der Zukunft, in der Operational Technology (OT)-Systeme weniger manuelle Prozesse verwenden. Ein Beispiel hierfür ist die Verwendung von Mensch-Maschine-Schnittstellen (Human Machine Interfaces, HMI), die eine Anwendungsschnittstelle nutzen, um Aufträge und Aufgaben in einer Verarbeitungsanlage durchzuführen. Da diese HMIs als Anwendungen konzipiert sind, können die Cybersicherheitsrisiken für diese Sparte höher sein.

Die Bedrohung ist nicht mehr ein Verlust von Daten oder Diebstahl von Unternehmensressourcen. Die Bedrohung sind dann externe Akteure, die mithilfe von Identitätsdiebstahl auf kritische Systeme zugreifen und in Produktionsprozesse eingreifen.

Einzelhandel

Die größten Risiken im Zusammenhang mit Sicherheitsverletzungen in der Einzelhandelsbranche können auftreten, wenn es mehrere Domänen für mehrere Marken gibt, die sich innerhalb desselben Mandanten befinden. Die Komplexität der Verwaltung lokaler oder cloudbasierter Identitäten kann Sicherheitsrisiken schaffen.

Gesundheitswesen

Die größten Risiken im Gesundheitssektor sind Datenverluste. Die unbefugte Offenlegung vertraulicher Krankenakten kann eine direkte Bedrohung im Hinblick auf Daten- und Informationsdatenschutzgesetze sein, die für Patienten und Kunden gleichermaßen gelten und abhängig von lokalen Vorschriften erhebliche Strafen zur Folge haben können.

Öffentlicher Sektor

Organisationen im öffentlichen Sektor stellen die höchsten Risiken für die Informationssicherheit dar. Rufschädigung, nationale Sicherheit und Datenverlust stehen auf dem Spiel. Dies ist weitgehend der Grund, warum Regierungsorganisationen strengere Standards wie die des National Institute of Standards and Technology (NIST) einhalten müssen.

Nutzen Sie im Rahmen Ihrer Vorbereitung und Reaktion auf Sicherheitsverletzungen Microsoft Defender Threat Intelligence, um die Arten von Angriffen und Bedrohungsvektoren zu suchen, die für Ihre Sparte am relevantesten sind, und sich darüber zu informieren.

Risiken häufiger Angriffsarten

Das Verhindern oder Reduzieren von Unternehmensschäden durch eine Cybersicherheitsverletzung umfasst das Bewusstsein für die am häufigsten verwendeten Arten von Angriffen. Auch wenn die folgenden Angriffstypen derzeit am häufigsten sind, sollte Ihr Cybersicherheitsteam auch auf neue Arten von Angriffen achten, von denen einige die hier genannten erweitern oder ersetzen können.

Identities

Cybersicherheitsvorfälle beginnen in der Regel mit dem Diebstahl von Anmeldeinformationen irgendeiner Art. Anmeldeinformationen können mit einer Vielzahl von Methoden gestohlen werden:

Phishing

Ein Angreifer gibt sich als vertrauenswürdige Entität aus und bringt Mitarbeiter dazu, E-Mails, Text- oder Direktnachrichten zu öffnen. Dazu kann auch Spear-Phishing gehören, wobei ein Angreifer spezifische Informationen über einen Benutzer verwendet, um einen plausibleren Phishing-Angriff zu erstellen. Der technische Diebstahl von Anmeldeinformationen kann auftreten, wenn ein Benutzer auf eine URL klickt, oder durch einen MFA-Phishingangriff.

Vishing

Ein Angreifer verwendet Social Engineering-Methoden, um die Supportinfrastruktur wie Helpdesks zum Abrufen oder Ändern von Anmeldeinformationen zu nutzen.

Kennwortspray

Der Angreifer probiert eine lange Liste möglicher Kennwörter für ein bestimmtes Konto oder eine Gruppe von Konten aus. Mögliche Kennwörter können auf öffentlichen Daten über einen Benutzer basieren, z. B. Geburtsdatum in Social Media-Profilen.

In all diesen Fällen sind Qualifikation und Aufklärung sowohl für Benutzer als Ziel von Phishingangriffen als auch Helpdesks als Ziel von Vishing-Angriffen unerlässlich. Helpdesks sollten Protokolle zum Authentifizieren von anfragenden Benutzern haben, bevor sensible Aktionen für Benutzerkonten oder Berechtigungen ausgeführt werden.

Geräte

Benutzergeräte sind eine andere Möglichkeit für Angreifer, die in der Regel auf Gerätekompromittierung setzen, um Schadsoftware wie Viren, Spyware, Ransomware und andere unerwünschte Software zu installieren, die ohne Zustimmung installiert wird.

Angreifer können auch die Anmeldeinformationen des Geräts verwenden, um Zugriff auf Ihre Anwendungen und Daten zu erhalten.

Network

Angreifer können außerdem Ihre Netzwerke verwenden, um Ihre Systeme zu schädigen oder vertrauliche Daten zu ermitteln. Beispiele für häufige Netzwerkangriffe:

Verteilte Denial-of-Service-Angriffe (DDoS)

Angriffe, die darauf abzielen, Onlinedienste mit Datenverkehr zu überschwemmen, um den Dienst funktionsunfähig zu machen.

Abhören

Ein Angreifer fängt Netzwerkdatenverkehr ab und zielt darauf ab, Kennwörter, Kreditkartennummern und andere vertrauliche Informationen zu erhalten.

Code- und SQL-Einschleusung

Ein Angreifer überträgt schädlichen Code anstelle von Datenwerten über ein Formular oder über eine API.

Websiteübergreifende Skripts

Ein Angreifer verwendet Webressourcen von Drittanbietern, um Skripts im Webbrowser des Opfers auszuführen.

Überlegungen von Führungskräften zum Verhindern oder Reduzieren von Schäden für Unternehmen durch eine Verletzung

Bevor Sie mit der technischen Arbeit beginnen, ist es wichtig, die verschiedenen Motivationen für Investitionen in das Verhindern und Reduzieren von Unternehmensschäden durch eine Verletzung zu verstehen, da diese Motivationen helfen, die Strategie, Ziele und Maßnahmen für den Erfolg zu definieren.

Die folgende Tabelle enthält Gründe dafür, warum Führungskräfte in einer Organisation in das Verhindern oder Reduzieren von Schäden durch Sicherheitsverletzungen investieren sollten.

| Role | Warum die Verhinderung oder Verringerung von Unternehmensschäden durch eine Verletzung wichtig ist |

|---|---|

| Chief Executive Officer (CEO) | Das Unternehmen muss in die Lage versetzt werden, seine strategischen Ziele und Vorgaben zu erreichen, unabhängig vom Klima der Cybersicherheit. Die Flexibilität und der Betrieb des Unternehmens sollten aufgrund eines Vorfalls oder einer Verletzung nicht eingeschränkt werden. Führungskräfte sollten verstehen, dass die Sicherheit Teil von geschäftlichen Imperativen ist und Investitionen sowohl in die Verhinderung von Sicherheitsverletzungen als auch in die Vorbereitung auf solche Verletzungen erforderlich sind, um die Geschäftskontinuität sicherzustellen. Die Kosten eines erfolgreichen und destruktiven Cyberangriffs können viel höher sein als der Preis für die Umsetzung von Sicherheitsmaßnahmen. |

| Chief Marketing Officer (CMO) | Wie das Unternehmen sowohl intern als auch extern wahrgenommen wird, sollte nicht auf der Grundlage einer erfolgten Sicherheitsverletzung oder der Vorbereitung auf Verletzungen eingeschränkt werden. Es ist eine Frage der Vorbereitung, wie die Vorbereitung auf Sicherheitsverletzungen kommuniziert wird und wie intern und extern auf eine Verletzung reagiert wird. Ein erfolgreicher Angriff kann öffentlich bekannt werden, was den Markenwert potenziell schädigen kann, es sei denn, es ist ein Kommunikationsplan für Sicherheitsverletzungen vorhanden. |

| Chief Information Officer (CIO) | Die von Ihrer Organisation verwendeten Anwendungen müssen resilient gegenüber Angriffen sein und gleichzeitig die Daten Ihrer Organisation schützen. Sicherheit sollte ein messbares Ergebnis sein und mit der IT-Strategie abgestimmt sein. Die Verhinderung und Verwaltung von Sicherheitsverletzungen müssen die Datenintegrität, den Datenschutz und die Verfügbarkeit berücksichtigen. |

| Chief Information Security Officer (CISO) | Die Sicherheit muss als geschäftliches Imperativ an die Führungskräfte ausgerichtet werden. Die Bereitschaft für und Reaktion auf Sicherheitsverletzungen werden auf das Erreichen der primären Geschäftsstrategien ausgerichtet, wobei die Technologiesicherheit auf die Minderung des Geschäftsrisikos ausgerichtet ist. |

| Chief Operations Officer (COO) | Der Prozess zur Reaktion auf Vorfälle hängt von der Führung und strategischen Vorgaben ab, die von dieser Rolle bereitgestellt werden. Es ist zwingend erforderlich, dass präventive und reaktive Maßnahmen angepasst an die Unternehmensstrategie durchgeführt werden. Die Vorbereitung auf Sicherheitsverletzungen aus der Perspektive Von einer Sicherheitsverletzung ausgehen bedeutet, dass alle Disziplinen, die dem COO unterstellt sind, jederzeit auf Sicherheitsverletzungen vorbereitet sein müssen. So kann sichergestellt werden, dass eine Verletzung isoliert und schnell behoben werden kann, ohne dass es zu Unterbrechungen für das Unternehmen kommt. |

| Chief Financial Officer (CFO) | Die Vorbereitung und Entschärfung von Sicherheitsverletzungen sind Funktionen der budgetierten Sicherheitsausgaben. Finanzsysteme müssen robust sein und können einer Verletzung standhalten. Finanzdaten müssen als sensibles Dataset klassifiziert, geschützt und gesichert werden. |

Ein Zero Trust-Ansatz löst mehrere Sicherheitsprobleme, die sich aus Sicherheitsverletzungen ergeben. Sie können die folgenden Vorteile eines Zero Trust-Ansatzes gegenüber Ihren Führungskräften hervorheben.

| Vorteile | Beschreibung |

|---|---|

| Überleben sicherstellen | Je nach Art oder Motivation des Angreifers kann eine Verletzung darauf ausgelegt sein, die Fähigkeit Ihrer Organisation, normale Geschäftsaktivitäten auszuführen, erheblich zu stören oder zu unterbrechen. Die Vorbereitung auf eine Verletzung erhöht die Wahrscheinlichkeit erheblich, dass Ihre Organisation einer Verletzung standhalten kann, die darauf abzielt, sie stark zu beeinträchtigen oder auszuschalten. |

| Steuern von Schäden an Ihrem Ruf | Eine Verletzung, die zu einem Zugriff auf vertrauliche Daten führt, kann schwerwiegende Auswirkungen haben, z. B. Schäden am Ruf der Marke, Verlust von vertraulichem geistigem Eigentum, Unannehmlichkeiten für Kunden, behördliche Geldbußen und finanzieller Schaden für Ihr Unternehmen. Zero Trust Security hilft, den Angriffsbereich zu reduzieren, indem Sie Ihre IT-Infrastruktur sowohl lokal als auch in der Cloud kontinuierlich bewerten, überwachen und analysieren. Eine Zero Trust-Architektur hilft beim Definieren von Richtlinien, die automatisch aktualisiert werden, wenn Risiken identifiziert werden. |

| Reduzieren des Auswirkungsradius innerhalb Ihrer Organisation | Das Bereitstellen eines Zero Trust-Modells kann dazu beitragen, die Auswirkungen einer externen oder Insiderverletzung zu minimieren. Es verbessert die Fähigkeit Ihrer Organisation, Bedrohungen in Echtzeit zu erkennen und darauf zu reagieren, und reduziert die Zielzone von Angriffen, indem die Lateralbewegung eingeschränkt wird. |

| Demonstrieren eines robusten Sicherheits- und Risikostatus | Ein Zero Trust-Ansatz ermöglicht Selektierungsbenachrichtigungen, Korrelation zusätzlicher Bedrohungssignale und Abhilfemaßnahmen. Die Analyse von Signalen trägt dazu bei, Ihren Status zu verbessern, indem Sie Ihre Sicherheitskultur bewerten und Bereiche mit Verbesserungsbedarf oder bewährte Methoden identifizieren. Jede Änderung in Ihrem Netzwerk löst automatisch eine Analyse auf potenziell schädliche Aktivitäten aus. Sie erhalten vollständige Sichtbarkeit aller Objekte und Ressourcen in Ihren Netzwerken und deren Leistung, was zu einer erheblichen Reduzierung des Risikos insgesamt führt. |

| Niedrigere Cyberversicherungsprämien | Um die Kosten einer Cyberversicherung zu bewerten, benötigen Sie ein robustes und gut definiertes Sicherheitsmodell und eine entsprechende Architektur. Durch die Implementierung der Zero Trust-Sicherheit verfügen Sie über Kontrolle, Sichtbarkeit und Governance mit Echtzeitanalyse zum Schutz Ihres Netzwerks und Ihrer Endpunkte. Ihr Sicherheitsteam kann Lücken in Ihrem gesamten Sicherheitsstatus erkennen und beheben und Versicherern nachweisen, dass Sie proaktive Strategien und Systeme haben. Ein Zero Trust-Ansatz verbessert auch die Cyberresilienz und kann sich sogar rechnen, indem die Versicherungsprämien reduziert werden. |

| Steigerung der Effizienz und Moral des Sicherheitsteams | Zero Trust-Bereitstellungen reduzieren den manuelle Aufwand für Ihr Sicherheitsteam, indem Routineaufgaben wie Ressourcenbereitstellung, Zugriffsüberprüfungen und Nachweise automatisiert werden. So erhalten Ihre Sicherheitsteams die Zeit und Telemetrie, die sie benötigen, um die wichtigsten Angriffe und Risiken sowohl intern als auch extern zu erkennen, abzuwehren und zu beheben, was wiederum die Moral des IT- und Sicherheitsteams erhöht. |

Weitere Informationen zum Freigeben für Führungskräfte finden Sie im E-Book Minimize the impact of internal or external bad actors (Minimieren der Auswirkungen interner oder externer böswilliger Agierender).

Der Einführungszyklus für das Verhindern oder Verringern von Unternehmensschäden durch eine Verletzung

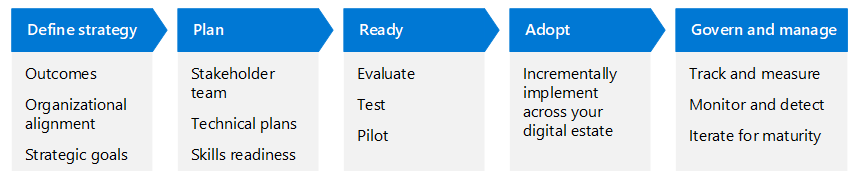

In diesen Artikeln wird dieses Unternehmensszenario anhand derselben Lebenszyklusphasen wie im Cloud Adoption Framework für Azure betrachtet („Definieren der Strategie“, „Planen“, „Bereit“, „Einführung“ und „Betrieb), allerdings angepasst an Zero Trust.

Die folgende Tabelle ist eine barrierefreie Version der Abbildung.

| Definieren der Strategie | Planen | Bereit | Übernehmen | Steuern und Verwalten |

|---|---|---|---|---|

| Ergebnisse Organisatorische Ausrichtung Strategische Ziele |

Stakeholder-Team Technische Pläne Qualifikationsbereitschaft |

Beurteilen Testen von Pilotphase |

Führen Sie die schrittweise Implementierung in Ihrem gesamten digitalen Bestand durch | Verfolgen und messen Überwachen und erkennen Iterieren für die Reife |

Weitere Informationen zum Zero-Trust-Einführungszyklus finden Sie in der Übersicht über das Zero Trust-Einführungsframework.

Verwenden Sie die Informationen in den folgenden zusätzlichen Artikeln, um Unternehmensschäden durch eine Verletzung zu verhindern oder zu reduzieren:

- Implementieren der Infrastruktur zur Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen

- Implementieren von Bedrohungsschutz und XDR

Beachten Sie, dass die Bereitstellungsempfehlungen für diese beiden separaten Tracks die Teilnahme verschiedener Gruppen Ihrer IT-Abteilung erfordern und die Aktivitäten für jeden Track parallel durchgeführt werden können.

Nächste Schritte

Für dieses Geschäftsszenario:

- Implementieren der Infrastruktur zur Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen

- Implementieren von Bedrohungsschutz und XDR

Weitere Artikel im Zero Trust Adoption Framework:

- Übersicht über das Zero Trust-Einführungsframework

- Modernisieren Sie schnell Ihren Sicherheitsstatus

- Sicheres Remote- und Hybrid-Arbeiten

- Identifizieren und schützen Sie sensible Geschäftsdaten

- Erfüllen regulatorischer und Compliance-Anforderungen

Ressourcen zur Fortschrittsnachverfolgung

Für jedes der Zero Trust-Geschäftsszenarien können Sie die folgenden Fortschrittsverfolgungsressourcen verwenden.

| Ressource zur Fortschrittsnachverfolgung | Dies hilft Ihnen bei Folgendem… | Entwickelt für |

|---|---|---|

Planungsraster mit Phasen für das Übernahmeszenario zum Herunterladen Visio-Datei oder PDF

|

Verstehen Sie mühelos die Sicherheitsverbesserungen für jedes Geschäftsszenario und den Aufwand für die Phasen und Ziele der „Planen“-Phase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

| Zero Trust Einführungstracker als PowerPoint-Präsentation zum Herunterladen |

Verfolgen Sie Ihren Fortschritt durch die Phasen und Ziele der „Planen“-Phase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

Ziele und Aufgaben des Geschäftsszenarios als Excel-Arbeitsmappe zum Herunterladen

|

Weisen Sie Verantwortung zu, und verfolgen Sie Ihren Fortschritt über die Phasen, Ziele und Aufgaben der „Planen“-Phase hinweg. | Projektleiter für Geschäftsszenarios, IT-Führungskräfte und IT-Implementierende. |

Weitere Ressourcen finden Sie unter Zero Trust-Bewertungs- und Fortschrittsverfolgungsressourcen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für