Planen der Verhinderung von Datenverlust (DATA Loss Prevention, DLP)

Jede Organisation plant und implementiert die Verhinderung von Datenverlust (Data Loss Prevention, DLP) unterschiedlich. Warum? Da die geschäftlichen Anforderungen, Ziele, Ressourcen und Situationen jeder Organisation einzigartig sind. Es gibt jedoch Elemente, die allen erfolgreichen DLP-Implementierungen gemeinsam sind. In diesem Artikel werden die bewährten Methoden für die Planung einer DLP-Bereitstellung vorgestellt.

Tipp

Beginnen Sie mit Microsoft Copilot for Security, um neue Möglichkeiten zu erkunden, um intelligenter und schneller mit der Leistungsfähigkeit von KI zu arbeiten. Erfahren Sie mehr über Microsoft Copilot for Security in Microsoft Purview.

Bevor Sie beginnen

Wenn Sie noch nicht mit Microsoft Purview DLP vertraut sind, finden Sie hier eine Liste der wichtigsten Artikel, die Sie für die Implementierung von DLP benötigen:

- Administrative Einheiten

- Informationen zur Verhinderung von Datenverlust in Microsoft Purview : In diesem Artikel werden die Disziplin zur Verhinderung von Datenverlust und die Implementierung von DLP durch Microsoft vorgestellt.

- Planen der Verhinderung von Datenverlust (Data Loss Prevention, DLP): Wenn Sie den Artikel durcharbeiten, den Sie jetzt lesen, gehen Sie wie folgt vor:

- Richtlinienreferenz zur Verhinderung von Datenverlust : In diesem Artikel werden alle Komponenten einer DLP-Richtlinie vorgestellt und erläutert, wie sich diese auf das Verhalten einer Richtlinie auswirkt.

- Entwerfen einer DLP-Richtlinie : In diesem Artikel erfahren Sie, wie Sie eine Richtlinienabsichtsanweisung erstellen und sie einer bestimmten Richtlinienkonfiguration zuordnen.

- Erstellen und Bereitstellen von Richtlinien zur Verhinderung von Datenverlust : In diesem Artikel werden einige gängige Richtlinienabsichtsszenarien vorgestellt, die Sie Konfigurationsoptionen zuordnen. Anschließend führt sie Sie durch die Konfiguration dieser Optionen.

- Erfahren Sie mehr über die Untersuchung von Warnungen zur Verhinderung von Datenverlust : In diesem Artikel wird der Lebenszyklus von Warnungen von der Erstellung bis hin zur endgültigen Korrektur und Richtlinienoptimierung vorgestellt. Außerdem werden sie in die Tools eingeführt, die Sie zum Untersuchen von Warnungen verwenden.

Mehrere Ausgangspunkte

Viele Organisationen entscheiden sich für die Implementierung von DLP, um verschiedene behördliche oder branchenspezifische Vorschriften zu erfüllen. Zum Beispiel die Datenschutz-Grundverordnung (DSGVO) der Europäischen Union oder der Health Insurance Portability and Accountability Act (HIPAA) oder der California Consumer Privacy Act (CCPA). Sie implementieren auch die Verhinderung von Datenverlust, um ihr geistiges Eigentum zu schützen. Der Startort und das endgültige Ziel in der DLP-Reise variieren jedoch.

Organisationen können ihre DLP-Journey von verschiedenen Punkten aus starten:

- Mit einem Plattformfokus, z. B. dem Wunsch, Informationen in Teams Chat- und Kanalnachrichten oder auf Windows 10- oder 11-Geräten zu schützen

- Kenntnis der vertraulichen Informationen, die sie schützen möchten, z. B. Patientenakten, und direkt mit der Definition von Richtlinien, um sie zu schützen

- Ohne zu wissen, was ihre vertraulichen Informationen sind, wo sie sind oder wer was damit macht; daher beginnen sie mit der Ermittlung und Kategorisierung und verfolgen einen methodischeren Ansatz.

- Ohne zu wissen, was ihre vertraulichen Informationen sind, wo sie sind oder wer was damit macht, gehen sie direkt zur Definition von Richtlinien und verwenden diese Ergebnisse dann, um sie zu verfeinern.

- Wissen, dass sie den vollständigen Microsoft Purview Information Protection-Stapel implementieren müssen, und einen Plan für einen längerfristigen, methodischen Ansatz

Dies sind nur einige Beispiele dafür, wie Kunden DLP angehen können. Es spielt keine Rolle, von wo aus Sie beginnen. DLP ist flexibel genug, um verschiedene Arten von Informationsschutz-Journeys vom Start bis hin zu einer vollständig realisierten Strategie zur Verhinderung von Datenverlust zu berücksichtigen.

Übersicht über den Planungsprozess

Unter Informationen zur Verhinderung von Datenverlust in Microsoft Purview werden die drei verschiedenen Aspekte des DLP-Planungsprozesses vorgestellt. Wir gehen hier ausführlicher auf die Elemente ein, die allen DLP-Plänen gemeinsam sind.

Bestimmen der Beteiligten

Wenn sie implementiert sind, können DLP-Richtlinien auf große Teile Ihrer Organisation angewendet werden. Ihre IT-Abteilung kann keinen umfassenden Plan ohne negative Folgen entwickeln. Sie müssen die Projektbeteiligten identifizieren, die:

- Identifizieren Sie die Vorschriften, Gesetze und Branchenstandards, denen Ihre Organisation unterliegt.

- Identifizieren der Kategorien vertraulicher Elemente, die geschützt werden sollen

- Identifizieren der Geschäftsprozesse, in denen sie verwendet werden

- Identifizieren des risikobehafteten Verhaltens, das eingeschränkt werden sollte

- priorisieren, welche Daten zuerst geschützt werden sollten, basierend auf der Vertraulichkeit der betroffenen Elemente und dem Risiko

- Beschreiben des Prozesses zum Überprüfen und Beheben von Dlp-Richtlinienabgleichsereignissen

Im Allgemeinen sind diese Anforderungen in der Regel 85 % des Schutzes gesetzlicher Bestimmungen und Compliance und 15 % des geistigen Eigentums. Hier sind einige Vorschläge für Rollen, die in Ihren Planungsprozess einbezogen werden sollen:

- Regulierungs- und Compliancebeauftragte

- Chief Risk Officer

- Rechtsbeauftragte

- Sicherheits- und Compliancebeauftragte

- Geschäftsinhaber für die Datenelemente

- Geschäftsbenutzer

- IT-Abteilung

Beschreiben der Kategorien vertraulicher Informationen, die geschützt werden sollen

Nach der Identifizierung beschreiben die Projektbeteiligten dann die Kategorien vertraulicher Informationen, die geschützt werden sollen, und die Geschäftsprozesse, in denen sie verwendet werden. Dlp definiert beispielsweise die folgenden Kategorien:

- Finanzen

- Medizinische und gesundheitstechnische Informationen

- Datenschutz

- Benutzerdefiniert

Die Beteiligten könnten die vertraulichen Informationen als "Wir sind ein Datenverarbeiter, daher müssen wir datenschutzrechtlichen Schutz für Datensubjektinformationen und Finanzinformationen implementieren".

Ziele und Strategie festlegen

Sobald Sie Ihre Projektbeteiligten identifiziert haben, wissen, welche vertraulichen Informationen geschützt werden müssen und wo sie verwendet werden, können die Beteiligten ihre Schutzziele festlegen, und die IT kann einen Implementierungsplan entwickeln.

Festlegen des Implementierungsplans

Ihr Implementierungsplan sollte Folgendes umfassen:

- Eine Zuordnung ihres Startzustands, des gewünschten Endzustands und der Schritte zum Wechseln zwischeneinander

- einen Plan, wie Sie die Ermittlung vertraulicher Elemente behandeln

- einen Plan für die Entwicklung von Richtlinien und die Reihenfolge, in der sie implementiert werden

- einen Plan, wie Sie alle Voraussetzungen erfüllen

- einen Plan, wie Sie Richtlinien simulieren, bevor Sie sie für die Erzwingung implementieren

- einen Plan für die Schulung Ihrer Endbenutzer

- Einen Plan zur Optimierung Ihrer Richtlinien

- einen Plan, wie Sie Ihre Strategie zur Verhinderung von Datenverlust basierend auf sich ändernden gesetzlichen, rechtlichen, branchenüblichen oder gewerblichen Anforderungen zum Schutz von geistigem Eigentum überprüfen und aktualisieren.

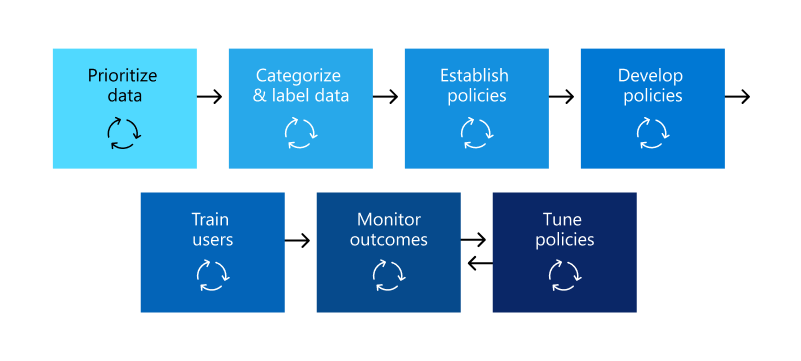

Zuordnen des Pfads vom Start bis zum gewünschten Endzustand

Die Dokumentation, wie Ihre Organisation vom Startzustand zum gewünschten Endzustand gelangen wird, ist für die Kommunikation mit Ihren Projektbeteiligten und das Festlegen des Projektumfangs unerlässlich. Im Folgenden finden Sie eine Reihe von Schritten, die häufig zum Bereitstellen von DLP verwendet werden. Sie benötigen mehr Details, als die Grafik zeigt, aber Sie können sie verwenden, um Ihren DLP-Einführungspfad einzurahmen.

Ermittlung vertraulicher Elemente

Es gibt mehrere Möglichkeiten, um zu ermitteln, was einzelne vertrauliche Elemente sind und wo sie sich befinden. Möglicherweise haben Sie bereits Vertraulichkeitsbezeichnungen bereitgestellt, oder Sie haben beschlossen, eine umfassende DLP-Richtlinie an allen Standorten bereitzustellen, die nur Elemente ermitteln und überwacht. Weitere Informationen finden Sie unter Kennen Ihrer Daten.

Richtlinienplanung

Wenn Sie mit der Einführung von DLP beginnen, können Sie diese Fragen verwenden, um Sich auf den Entwurf und die Implementierung von Richtlinien zu konzentrieren.

Welche Gesetze, Vorschriften und Branchenstandards muss Ihre Organisation einhalten?

Da viele Organisationen dlp mit dem Ziel der Einhaltung gesetzlicher Bestimmungen verwenden, ist die Beantwortung dieser Frage ein natürlicher Ausgangspunkt für die Planung Ihrer DLP-Implementierung. Aber als IT-Implementierer sind Sie wahrscheinlich nicht in der Lage, dies zu beantworten. Stattdessen sollten Sie sich an Ihr Rechtsteam und ihre Führungskräfte wenden, um eine Antwort zu erhalten.

Beispiel Ihre Organisation unterliegt den britischen Finanzbestimmungen.

Welche vertraulichen Elemente muss Ihre Organisation vor Leckagen schützen?

Sobald Sie wissen, wo Ihre Organisation in Bezug auf die Anforderungen an die Einhaltung gesetzlicher Bestimmungen steht, haben Sie eine Vorstellung davon, welche vertraulichen Elemente vor Lecks geschützt werden müssen. Außerdem haben Sie eine Vorstellung davon, wie Sie die Richtlinienimplementierung priorisieren möchten, um diese Elemente zu schützen. Dieses Wissen hilft Ihnen bei der Auswahl der am besten geeigneten DLP-Richtlinienvorlagen. Microsoft Purview enthält vorkonfigurierte DLP-Vorlagen für Finanz-, Gesundheits- und Gesundheitsschutz sowie Datenschutzrichtlinienvorlagen. Darüber hinaus können Sie mithilfe der benutzerdefinierten Vorlage eigene Erstellen. Wenn Sie Ihre eigentlichen DLP-Richtlinien entwerfen und erstellen, helfen Ihnen die Kenntnisse der vertraulichen Elemente, die Sie schützen müssen, bei der Auswahl des richtigen vertraulichen Informationstyps.

Beispiel Um schnell zu beginnen, können Sie die vorkonfigurierte U.K. Financial Data Richtlinienvorlage auswählen, die die Credit Card NumberTypen vertraulicher Informationen, EU Debit Card Numberund SWIFT Code enthält.

Wie Sie Ihre Richtlinien festlegen möchten

Wenn Ihre Organisation Verwaltungseinheiten implementiert hat, können Sie den Bereich Ihrer DLP-Richtlinien nach Verwaltungseinheit festlegen oder den Standardbereich übernehmen, der Richtlinien auf das vollständige Verzeichnis anwendet. Weitere Informationen finden Sie unter Richtlinienbereich.

Wo sind die sensiblen Elemente und in welche Geschäftsprozesse sind sie involviert?

Die Elemente, die die vertraulichen Informationen Ihrer Organisation enthalten, werden täglich im Rahmen der Geschäftstätigkeit verwendet. Sie müssen wissen, wo Instanzen dieser vertraulichen Informationen auftreten können und in welchen Geschäftsprozessen sie verwendet werden. Wenn Sie dies wissen, können Sie die richtigen Speicherorte für die Anwendung Ihrer DLP-Richtlinien auswählen. DLP-Richtlinien können auf die folgenden Speicherorte angewendet werden:

- Exchange Online-E-Mail

- SharePoint-Websites

- OneDrive-Konten

- Teams-Chat- und Teams-Kanalnachrichten

- Windows 10-, 11- und macOS-Geräte

- Microsoft Defender for Cloud Apps

- Lokale Repositorys

Beispiel Die internen Prüfer Ihrer Organisation verfolgen eine Reihe von Kreditkartennummern nach. Sie speichern eine Kalkulationstabelle mit ihnen auf einer sicheren SharePoint-Website. Einige der Mitarbeiter erstellen Kopien und speichern sie auf ihrer OneDrive-Arbeitswebsite, die mit ihrem Windows 10-Gerät synchronisiert wird. Einer dieser Mitarbeiter fügt eine Liste von 14 Kreditkartennummern in eine E-Mail ein und versucht, sie zur Überprüfung an die externen Prüfer zu senden. In diesem Fall möchten Sie die Richtlinie auf die sichere SharePoint-Website, alle oneDrive-Konten der internen Prüfer, ihre Windows 10-Geräte und Exchange-E-Mails anwenden.

Wie ist die Toleranz Ihrer Organisation gegenüber Leckagen?

Verschiedene Gruppen in Ihrer Organisation haben möglicherweise unterschiedliche Ansichten darüber, was als akzeptables Maß an Vertraulichen Elementlecks zählt. Das Erreichen der Perfektion von Zero Leakage kann mit zu hohen Kosten für das Unternehmen verbunden sein.

Beispiel Die Sicherheitsgruppe und das Rechtsteam Ihrer Organisation sind der Ansicht, dass kreditkartennummern nicht mit personen außerhalb der Organisation geteilt werden dürfen. Sie bestehen auf null Leckagen. Im Rahmen ihrer regelmäßigen Überprüfung der Kreditkartennummern müssen die internen Prüfer jedoch einige Kreditkartennummern mit externen Prüfern teilen. Wenn Ihre DLP-Richtlinie die gesamte Freigabe von Kreditkartennummern außerhalb der Organisation verbietet, kommt es zu einer erheblichen Unterbrechung des Geschäftsprozesses und zusätzlichen Kosten, um die Unterbrechung zu minimieren, damit die internen Prüfer ihre Nachverfolgung abschließen können. Diese zusätzlichen Kosten sind für die Geschäftsleitung inakzeptabel. Um dieses Problem zu beheben, muss eine interne Konversation erfolgen, um ein akzeptables Maß an Leckagen zu entscheiden. Sobald dies entschieden ist, kann die Richtlinie Ausnahmen für bestimmte Personen zum Freigeben der Informationen bereitstellen oder im reinen Überwachungsmodus angewendet werden.

Wichtig

Informationen zum Erstellen einer Richtlinienabsichtsanweisung und zum Zuordnen dieser Anweisung zu Richtlinienkonfigurationen finden Sie unter Entwerfen einer Richtlinie zur Verhinderung von Datenverlust.

Planen der Voraussetzungen

Bevor Sie einige DLP-Standorte überwachen können, müssen die Voraussetzungen erfüllt sein. Weitere Informationen finden Sie in den Abschnitten Vor beginn der folgenden Artikel:

- Erste Schritte mit dem lokalen Scanner zur Verhinderung von Datenverlust

- Endpunkt-DLP – Erste Schritte

- Erste Schritte mit der Microsoft-Complianceerweiterung

- Verwenden von Richtlinien zur Verhinderung von Datenverlust für Nicht-Microsoft-Cloud-Apps

Richtlinienbereitstellung

Wenn Sie Ihre DLP-Richtlinien erstellen, sollten Sie sie schrittweise einführen, damit Sie deren Auswirkungen bewerten und ihre Wirksamkeit testen können, bevor Sie sie vollständig erzwingen. Sie möchten beispielsweise nicht, dass eine neue DLP-Richtlinie unbeabsichtigt den Zugriff auf Tausende von Dokumenten blockiert oder einen vorhandenen Geschäftsprozess unterbricht.

Wenn Sie DLP-Richtlinien erstellen, die potenziell weitreichende Auswirkungen haben können, empfehlen wir, in der folgenden Reihenfolge vorzugehen:

Führen Sie die Richtlinie im Simulationsmodus ohne Richtlinientipps aus, und verwenden Sie dann die DLP-Berichte und alle Incidentberichte, um die Auswirkungen der Richtlinien zu bewerten. Sie können DLP-Berichte verwenden, um Anzahl, Ort, Typ und Schweregrad von Richtlinienübereinstimmungen anzuzeigen. Basierend auf den Ergebnissen können Sie Ihre Richtlinien nach Bedarf optimieren. Im Simulationsmodus wirken sich DLP-Richtlinien nicht auf die Produktivität von Personen aus, die in Ihrer Organisation arbeiten. Es ist auch gut, diese Phase zu verwenden, um Ihren Workflow für die DLP-Ereignisüberprüfung und Problembehebung zu testen.

Führen Sie die Richtlinie im Simulationsmodus mit Benachrichtigungen und Richtlinientipps aus, damit Sie beginnen können, Benutzer über Ihre Konformitätsrichtlinien zu informieren und sie darauf vorzubereiten, wann die Richtlinien angewendet werden. Es ist hilfreich, über einen Link zu einer Organisationsrichtlinienseite zu verfügen, die im Richtlinientipp weitere Details zur Richtlinie enthält. In dieser Phase können Sie Benutzer auch bitten, falsch positive Ergebnisse zu melden, damit Sie die Bedingungen weiter verfeinern und die Anzahl falsch positiver Ergebnisse verringern können. Wechseln Sie zu dieser Phase, sobald Sie sicher sind, dass die Ergebnisse der Anwendung der Richtlinien mit dem übereinstimmen, was die Beteiligten vor Augen hatten.

Starten Sie die vollständige Richtlinienerzwingung , damit die Aktionen in den Regeln angewendet und der Inhalt geschützt wird. Überwachen Sie weiterhin die DLP-Berichte und alle Vorfallberichte oder Benachrichtigungen, um sicherzustellen, dass die von Ihnen gewünschten Ergebnisse erzielt werden.

Schulung für Endbenutzer

Sie können Ihre Richtlinien so konfigurieren, dass beim Auslösen einer DLP-Richtlinie automatisch E-Mail-Benachrichtigungen gesendet und Richtlinientipps für Administratoren und Endbenutzer angezeigt werden. Richtlinientipps sind nützliche Möglichkeiten, um das Bewusstsein für riskante Verhaltensweisen bei sensiblen Elementen zu schärfen und Benutzer zu trainieren, um dieses Verhalten in Zukunft zu vermeiden.

Überprüfen der DLP-Anforderungen und der Updatestrategie

Die Vorschriften, Gesetze und Branchenstandards, denen Ihre Organisation unterliegt, werden sich im Laufe der Zeit ändern, ebenso wie Ihre Geschäftsziele für DLP. Stellen Sie sicher, dass Sie regelmäßige Überprüfungen all dieser Bereiche einschließen, damit Ihre Organisation die Compliance behält und Ihre DLP-Implementierung weiterhin Ihren geschäftlichen Anforderungen entspricht.

Ansätze für die Bereitstellung

| Beschreibung der Geschäftsanforderungen des Kunden | Ansatz |

|---|---|

|

Die Contoso Bank ist in einer stark regulierten Branche tätig und verfügt über viele verschiedene Arten von vertraulichen Elementen an vielen verschiedenen Standorten.

Contoso: – weiß, welche Arten von vertraulichen Informationen oberste Priorität haben – muss Geschäftsunterbrechungen minimieren, während Richtlinien eingeführt werden . Hat Geschäftsprozessbesitzer einbezogen, verfügt über IT-Ressourcen und kann Experten einstellen, die bei Der Planung, Entwurf und Bereitstellung helfen . Verfügt über einen erstklassigen Supportvertrag mit Microsoft. |

– Nehmen Sie sich Zeit, um zu verstehen, welche Vorschriften sie einhalten müssen und wie sie sie einhalten werden.

- Nehmen Sie sich Zeit, um den "besseren Zusammen"-Wert des Microsoft Purview Information Protection-Stapels zu verstehen : Entwickeln eines Vertraulichkeitsbezeichnungsschemas für priorisierte Elemente und Anwenden dieses Schemas : Entwerfen und Programmieren von Richtlinien, Bereitstellen im Simulationsmodus und Trainieren von Benutzern – Wiederholen und Verfeinern von Richtlinien |

| TailSpin Toys weiß nicht, welche vertraulichen Daten sie haben oder wo sie sich befinden, und sie haben wenig oder gar keine Ressourcentiefe. Sie verwenden Teams, OneDrive und Exchange umfassend. | – Beginnen Sie mit einfachen Richtlinien für die priorisierten Standorte.

- Überwachen, was identifiziert wird – Anwenden von Vertraulichkeitsbezeichnungen entsprechend – Richtlinien verfeinern und Benutzer schulen |

|

Fabrikam ist ein kleines Startup. Sie wollen ihr geistiges Eigentum schützen und müssen sich schnell bewegen. Sie sind bereit, einige Ressourcen zu widmen, können es sich aber nicht leisten, externe Experten einzustellen.

Weitere Überlegungen: – Vertrauliche Elemente befinden sich alle in Microsoft 365 OneDrive/SharePoint – Die Einführung von OneDrive und SharePoint ist langsam. Viele Mitarbeiter verwenden immer noch DropBox und Google Drive zum Speichern und Freigeben von Elementen – Mitarbeiter schätzen die Geschwindigkeit der Arbeit gegenüber der Datenschutzdisziplin - Alle 18 Mitarbeiter verfügen über neue Windows-Geräte |

– Nutzen der Dlp-Standardrichtlinie in Teams – Verwenden der Einstellung "standardmäßig eingeschränkt" für SharePoint-Elemente – Bereitstellen von Richtlinien, die die externe Freigabe verhindern – Bereitstellen von Richtlinien an priorisierten Speicherorten – Bereitstellen von Richtlinien auf Windows-Geräten – Blockieren von Uploads in cloudspeicherlösungen mit Ausnahme von OneDrive |

Nächste Schritte

Wichtig

Weitere Informationen zur Bereitstellung von DLP-Richtlinien finden Sie unter Bereitstellung.