Kontrollieren Ihrer Daten in der Cloud mithilfe von Managed HSM

Microsoft schätzt, schützt und verteidigt die Privatsphäre. Wir glauben an Transparenz, damit Menschen und Organisationen die Kontrolle über ihre Daten haben und selbst entscheiden können, wie sie verwendet werden. Wir stärken und verteidigen die Datenschutzentscheidungen jeder Person, die unsere Produkte und Dienste nutzt.

In diesem Artikel beschäftigen wir uns intensiv mit den Sicherheitskontrollen der Azure Key Vault Managed HSMs für die Verschlüsselung und wie diese zusätzliche Sicherheitsmaßnahmen und technische Maßnahmen zur Unterstützung unserer Kunden bei der Einhaltung Ihrer Compliance-Anforderungen bieten.

Verschlüsselung ist eine der wichtigsten technischen Maßnahmen, um die alleinige Kontrolle über Ihre Daten zu erhalten. Azure schützt Ihre Daten durch modernste Verschlüsselungstechnologien für ruhende Daten sowie für Daten während der Übertragung. Unsere Verschlüsselungsprodukte errichten Barrieren gegen unbefugten Zugriff auf die Daten, einschließlich zweier oder mehrerer unabhängiger Verschlüsselungsebenen zum Schutz vor Kompromittierungen einer einzelnen Ebene. Darüber hinaus verfügt Azure über klar definierte, gut etablierte Reaktionen, Richtlinien und Prozesse, starke vertragliche Verpflichtungen und strenge physische, operationale und infrastrukturelle Sicherheitskontrollen, um unseren Kunden die ultimative Kontrolle über ihre Daten in der Cloud zu bieten. Die grundlegende Prämisse der Schlüsselverwaltungsstrategie von Azure besteht darin, unseren Kunden mehr Kontrolle über ihre Daten zu geben. Wir verwenden einen Zero Trust-Status mit fortschrittlichen Enclave-Technologien, Hardware-Sicherheitsmodulen (HSMs) und einer Identitätsisolierung, die den Zugriff von Microsoft auf Kundenschlüssel und -daten reduziert.

Verschlüsselung ruhender Daten bietet Datenschutz für gespeicherte, ruhende Daten und wird durch den Bedarf von Organisationen an Datengovernance und Compliancebemühungen erforderlich. Das Complianceportfolio von Microsoft ist das breiteste in allen öffentlichen Clouds weltweit mit Branchenstandards und behördlichen Vorschriften wie HIPAA, Datenschutz-Grundverordnung und FIPS (Federal Information Processing Standards) 140-2 und 3. Diese Standards und Vorschriften legen spezifische Schutzmaßnahmen für Datenschutz- und Verschlüsselungsanforderungen fest. In den meisten Fällen ist für die Compliance eine obligatorische Maßnahme erforderlich.

Wie funktioniert die Verschlüsselung ruhender Daten?

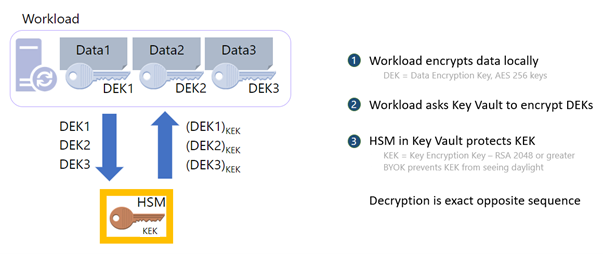

Azure Key Vault-Dienste bieten Verschlüsselungs- und Schlüsselverwaltungslösungen, die kryptografische Schlüssel, Zertifikate und andere Geheimnisse schützen, die von Cloudanwendungen und Diensten verwendet werden, um verschlüsselte ruhende Daten zu schützen und zu kontrollieren.

Eine sichere Schlüsselverwaltung ist essenziell, um Daten in der Cloud zu schützen und zu kontrollieren. Azure bietet verschiedene Lösungen zum Verwalten und Kontrollieren des Zugriffs auf Verschlüsselungsschlüssel, wodurch Ihnen eine Auswahl und Flexibilität geboten werden, um strenge Anforderungen an den Datenschutz und die Compliance zu erfüllen.

- Azure Platform Encryption ist eine plattformseitig verwaltete Verschlüsselungslösung, die Verschlüsselung auf Hostebene verwendet. Plattformseitig verwaltete Schlüssel sind Verschlüsselungsschlüssel, die vollständig von Azure generiert, gespeichert und verwaltet werden.

- Kundenseitig verwaltete Schlüssel sind Schlüssel, die vollständig vom Kunden erstellt, gelesen, gelöscht, aktualisiert und/oder verwaltet werden. Kundenseitig verwaltete Schlüssel können in einem Schlüsselverwaltungsdienst in der Cloud gespeichert werden, wie z. B. Azure Key Vault.

- Azure Key Vault Standard verschlüsselt mit einem Softwareschlüssel und ist konform mit FIPS 140-2 Level 1.

- Azure Key Vault Premium verschlüsselt mithilfe von Schlüsseln, die durch FIPS 140 validierte HSMsgeschützt sind.

- Azure Key Vault Managed HSM verschlüsselt mithilfe von FIPS 140-2 Level 3 HSM-geschützten Schlüsseln für Einzelmandanten und wird vollständig von Microsoft verwaltet.

Für zusätzliche Sicherheit können Sie in Azure Key Vault Premium und Azure Key Vault Managed HSM Ihren eigenen Schlüssel (BYOK) mitbringen und durch HSM geschützte Schlüssel aus einem lokalen HSM importieren.

Portfolio von Azure-Schlüsselverwaltungsprodukten

| Azure Key Vault Standard | Azure Key Vault Premium | Über Azure Key Vault verwaltetes HSM | |

|---|---|---|---|

| Mandant | Mehrere Mandanten | Mehrere Mandanten | Einzelmandant |

| Compliance | FIPS 140-2 Level 1 | FIPS 140-2 Level 3 | FIPS 140-2 Level 3 |

| Hochverfügbarkeit | Automatic | Automatic | Automatic |

| Anwendungsfälle | Verschlüsselung ruhender Daten | Verschlüsselung ruhender Daten | Verschlüsselung ruhender Daten |

| Schlüsselkontrollen | Kunde | Kunde | Kunde |

| Stamm der Vertrauensstellungskontrolle | Microsoft | Microsoft | Kunde |

Azure Key Vault ist ein Clouddienst, mit dem Sie Geheimnisse sicher speichern und darauf zugreifen können. Als Geheimnis wird alles bezeichnet, für das Sie den Zugriff sicher kontrollieren möchten, u. a. API-Schlüssel, Kennwörter, Zertifikate oder kryptografische Schlüssel.

Der Key Vault unterstützt zwei Arten von Containern:

Tresore

- Standardebene: Tresore unterstützen das Speichern von Geheimnissen, Zertifikaten und softwaregestützten Schlüsseln.

- Premium-Ebene: Tresore unterstützen das Speichern von Geheimnissen, Zertifikaten sowie HSM- und softwaregestützten Schlüsseln.

Verwaltetes Hardwaresicherheitsmodul (Managed HSM)

- Managed HSM unterstützt nur HSM-gestützte Schlüssel.

Weitzere Informationen finden Sie unter Azure Key Vault-Konzepte und Azure Key Vault-REST-API: Übersicht.

Was ist verwaltetes HSM von Azure Key Vault?

Azure Key Vault Managed HSM ist ein vollständig verwalteter, hochverfügbarer und standardkonformer Einzelmandanten-Clouddienst mit einer kundenseitig kontrollierten Sicherheitsdomäne, die es Ihnen ermöglicht, kryptografische Schlüssel für Ihre Cloudanwendungen mit gemäß FIPS 140-2 Level 3 validierten Hardwaresicherheitsmodulen (HSMs) zu schützen.

Wie schützt Azure Key Vault Managed HSM Ihre Schlüssel?

Azure Key Vault Managed HSM verwendet eine tiefgehende Verteidigung sowie einen Zero Trust-Sicherheitsstatus, der mehrere Ebenen verwendet, einschließlich physischer, technischer und administrativer Sicherheitskontrollen, um Ihre Daten zu schützen und zu verteidigen.

Azure Key Vault und Azure Key Vault Managed HSM sind so entwickelt und werden so bereitgestellt und betrieben, dass Microsoft und seine Agents nicht auf im Dienst gespeicherte Daten, einschließlich Verschlüsselungsschlüsseln, zugreifen, diese verwenden oder extrahieren können.

Kundenseitig verwaltete Schlüssel, die sicher erstellt und/oder sicher in die HSM-Geräte importiert werden, sofern vom Kunden nichts anderes festgelegt ist, sind nicht extrahierbar und werden nie im Klartext für Microsoft-Systeme, -Mitarbeiter oder unsere Agents angezeigt.

Das Key Vault-Team verfügt ausdrücklich nicht über Betriebsprozeduren, um Microsoft und seinen Agents solchen Zugriff zu gewähren, selbst wenn eine Autorisierung dazu durch den Kunden erfolgt.

Wir werden nicht versuchen, kundenseitig kontrollierte Verschlüsselungsfeatures wie Azure Key Vault oder Azure Key Vault Managed HSM zu umgehen. Sollten wir auf gesetzlicher Grundlage dazu aufgefordert werden, würden wir eine solche Aufforderung auf jeder rechtmäßigen Grundlage in Übereinstimmung mit unseren Kundenverpflichtungen anfechten.

Als Nächstes werfen wir einen detaillierten Blick darauf, wie diese Sicherheitskontrollen umgesetzt werden.

Sicherheitskontrollen in Azure Key Vault Managed HSM

Azure Key Vault Managed HSM verwendet die folgenden Arten von Sicherheitskontrollen:

- Physisch

- Technisch

- Verwaltung

Physische Sicherheitskontrollen

Hauptbestandteil des Managed HSM ist das Hardware-Sicherheitsmodul (HSM). Ein HSM ist ein spezialisierter, gehärteter, manipulationssicherer, dedizierter Kryptografieprozessor mit hoher Entropie, der nach dem FIPS 140-2 Level 3-Standard überprüft wird. Alle Komponenten des HSM sind außerdem in gehärtetes Epoxidharz und ein Metallgehäuse einbettet, um Ihre Schlüssel vor einem Angreifer zu schützen. Die HSMs sind in Server-Racks in mehreren Rechenzentren, Regionen und geografischen Gebieten untergebracht. Diese geografisch voneinander getrennten Rechenzentren erfüllen die wichtigsten Branchenstandards, wie etwa ISO/IEC 27001:2013 und NIST SP 800-53, bezüglich Sicherheit und Zuverlässigkeit.

Microsoft entwirft, baut und betreibt Rechenzentren so, dass der physische Zugang zu den Bereichen, in denen Ihre Schlüssel und Daten gespeichert sind, streng kontrolliert wird. Zusätzliche Ebenen physischer Sicherheit wie hohe Beton- und Stahlzäune, verriegelte Stahltüren, thermische Alarmsysteme, geschlossenes Live-Kameraüberwachungssystem (CCTV), 24x7-Anwesenheit von Sicherheitspersonal, Zugang zur Basis nur pro Etage und mit Genehmigung möglich, strenge Personalschulung, biometrische Verfahren, Hintergrundüberprüfungen sowie Zugangsanforderung und -genehmigung sind vorgeschrieben. Die HSM-Geräte und zugehörigen Server sind in einem Käfig eingeschlossen, und Kameras filmen die Vorder- und Rückseite der Server.

Technische Sicherheitskontrollen

Mehrere Schichten technischer Steuerungen in Managed HSM schützen Ihre Schlüsseldaten weiter. Vor allem aber verhindern sie, dass Microsoft auf die Schlüsseldaten zugreifen kann.

Vertraulichkeit: Der Managed HSM-Dienst wird in einer vertrauenswürdigen Ausführungsumgebung ausgeführt, die auf Intel Software Guard Extensions (Intel SGX) basiert. Intel SGX bietet erweiterten Schutz vor internen und externen Angreifern durch die Verwendung von Hardwareisolation in Enklaven, die die verwendeten Daten schützen.

Enklaven sind gesicherte Teile des Prozessors und des Speichers der Hardware. Innerhalb der Enklave können Sie weder Daten noch Code einsehen, auch nicht mit einem Debugger. Wenn nicht vertrauenswürdiger Code versucht, Inhalte im Enklave-Speicher zu ändern, deaktiviert Intel SGX die Umgebung und verweigert die Operationen.

Mit diesen einzigartigen Funktionen können Sie Ihre verschlüsselten Daten davor schützen, dass sie als Klartext zugänglich oder sichtbar sind. Außerdem bietet Azure Confidential Computing Lösungen, die die Isolation Ihrer vertraulichen Daten ermöglichen, während diese in der Cloud verarbeitet werden.

Sicherheitsdomäne: Eine Sicherheitsdomäne ist eine verschlüsselte Blobdatei, die äußerst vertrauliche kryptografische Informationen enthält. Die Sicherheitsdomäne ist enthält Artefakte wie die HSM-Sicherung, Benutzeranmeldeinformationen, den Signaturschlüssel und den Datenverschlüsselungsschlüssel, die einmalig für Ihr verwaltetes HSM sind.

Die Sicherheitsdomäne wird zum Initialisierungszeitpunkt sowohl in der verwalteten HSM-Hardware als auch den Dienstsoftwareenklaven generiert. Nachdem das verwaltete HSM bereitgestellt wurde, müssen Sie mindestens drei RSA-Schlüsselpaare erstellen. Sie senden die öffentlichen Schlüssel an den Dienst, wenn Sie den Download der Sicherheitsdomäne anfordern. Nachdem die Sicherheitsdomäne heruntergeladen wurde, wechselt das verwaltete HSM in den aktivierten Zustand und ist einsatzbereit. Mitarbeiter von Microsoft haben keine Möglichkeit, die Sicherheitsdomäne wiederherzustellen, und können auch nicht ohne die Sicherheitsdomäne auf Ihre Schlüssel zugreifen.

Zugriffssteuerung und Autorisierung: Der Zugriff auf ein verwaltetes HSM wird über zwei Schnittstellen gesteuert: die Verwaltungsebene und die Datenebene.

Die Verwaltungsebene dient zum Verwalten des HSMs selbst. Zu den Vorgängen auf dieser Ebene gehören das Erstellen und Löschen von verwalteten HSMs und das Abrufen von verwalteten HSM-Eigenschaften.

Auf der Datenebene arbeiten Sie mit den Daten, die in einem verwalteten HSM gespeichert sind, d. h. mit HSM-gestützten Verschlüsselungsschlüsseln. Von der Schnittstelle der Datenebene aus können Sie Schlüssel hinzufügen, löschen, ändern und mithilfe von Schlüsseln kryptografische Vorgänge durchführen, Rollenzuweisungen zur Zugriffssteuerung für die Schlüssel verwalten, eine vollständige HSM-Sicherung erstellen, eine vollständige Sicherung wiederherstellen und die Sicherheitsdomäne über die Datenebenenschnittstelle verwalten.

Um auf ein verwaltetes HSM in einer der beiden Ebenen zugreifen zu können, müssen alle Aufrufer über eine ordnungsgemäße Authentifizierung und Autorisierung verfügen. Die Authentifizierung stellt die Identität des Aufrufers fest. Die Autorisierung bestimmt, welche Vorgänge der Aufrufer ausführen darf. Ein Aufrufer kann ein beliebiger der Sicherheitsprinzipale sein, die in der Microsoft Entra-ID definiert sind: Benutzer, Gruppe, Dienstprinzipal oder verwaltete Identität.

Beide Ebenen verwenden Microsoft Entra ID für die Authentifizierung. Für die Autorisierung verwenden sie verschiedene Systeme:

- Die Verwaltungsebene verwendet die rollenbasierte Zugriffssteuerung in Azure (Azure RBAC), ein Autorisierungssystem, das auf Azure Resource Manager basiert.

- Die Datenebene verwendet ein RBAC auf Ebene des verwalteten HSM (lokale RBAC für verwaltetes HSM), ein Autorisierungssystem, das auf der Ebene verwalteter HSMs implementiert und erzwungen wird. Mit dem lokalen RBAC-Kontrollmodell erhalten designierte HSM-Clusteradministratoren die Möglichkeit der vollen Kontrolle über ihren HSM-Pool und damit sogar Vorrang vor Verwaltungsgruppen-, Abonnement- und Ressourcengruppenadministratoren.

- Verschlüsselung während der Übertragung: Der gesamte Datenverkehr zu und von Managed HSM wird immer mit TLS (Transport Layer Security-Versionen 1.3 und 1.2 werden unterstützt) verschlüsselt, um vor Datenmanipulation und Abhören zu schützen, wobei der TLS-Abschluss innerhalb des SGX-Enklave erfolgt, nicht im nicht vertrauenswürdigen Host.

- Firewalls: Managed HSM kann so konfiguriert werden, dass von vornherein eingeschränkt wird, wer den Dienst erreichen kann, was die Angriffsoberfläche weiter verkleinert. Wir ermöglichen es Ihnen, Managed HSM so zu konfigurieren, dass der Zugriff aus dem öffentlichen Internet verweigert und nur Datenverkehr von vertrauenswürdigen Azure-Diensten (z. B. Azure Storage) zugelassen wird.

- Private Endpunkte: Wenn Sie einen privaten Endpunkt aktivieren, bringen Sie den Managed HSM-Dienst in Ihr virtuelles Netzwerk, sodass Sie diesen Dienst auf nur vertrauenswürdige Endpunkte wie Ihr virtuelles Netzwerk und Azure Services isolieren können. Jeglicher Datenverkehr an und von Ihrem verwalteten HSM wird entlang des sicheren Microsoft-Backbone-Netzwerks übertragen, ohne das öffentliche Internet durchlaufen zu müssen.

- Überwachung und Protokollierung: Die äußerste Schutzebene sind die Überwachungs- und Protokollierungsfunktionen von Managed HSM. Mit dem Azure Monitor-Dienst können Sie Ihre Protokolle auf Analysen und Warnungen überprüfen, um sicherzustellen, dass Zugriffsmuster ihren Erwartungen entsprechen. Dadurch können Mitglieder Ihres Sicherheitsteams Einblicke darin erhalten, was im Managed HSM-Dienst geschieht. Wenn etwas nicht richtig aussieht, können Sie jederzeit Ihre Schlüssel rotieren oder Berechtigungen widerrufen.

- Bring Your Own Key (BYOK): BYOK ermöglicht Azure-Kunden die Verwendung aller unterstützten lokalen HSMs, um Schlüssel zu generieren und diese in Managed HSM zu importieren. Einige Kunden bevorzugen die Verwendung lokaler HSMs zum Generieren von Schlüsseln, um behördliche und Complianceanforderungen zu erfüllen. Anschließend verwenden sie BYOK, um einen durch HSM geschützten Schlüssel sicher an das verwaltete HSM zu übertragen. Der zu übertragende Schlüssel ist niemals außerhalb eines HSM als Klartext vorhanden. Während des Importvorgangs wird das Schlüsselmaterial mit einem Schlüssel geschützt, der sich in Managed HSM befindet.

- Externes HSM: Einige unserer Kunden haben uns gefragt, ob sie die Option erkunden könnten, bei der sich das HSM außerhalb der Azure-Cloud befindet, um die Daten und Schlüssel mit einem externen HSM entweder in der Cloud eines Drittanbieters oder lokal getrennt zu halten. Zwar scheint die Verwendung eines Drittanbieter-HSM außerhalb von Azure den Kunden mehr Kontrolle über die Schlüssel zu geben, doch führt es zu mehreren Bedenken, z. B. Wartezeiten, die zu Leistungsproblemen führen, SLA-Probleme aufgrund von Problemen mit dem Drittanbieter-HSM sowie Wartungs- und Schulungskosten. Außerdem kann ein HSM eines Drittanbieters keine wichtigen Azure-Features wie vorläufiges Löschen und Löschschutz verwenden. Wir werden diese technische Option weiterhin mit unseren Kunden zusammen evaluieren, um ihnen bei der Navigation der komplexen Sicherheits- und Compliancelandschaft zu helfen.

Administrative Sicherheitskontrollen

Diese administrativen Sicherheitskontrollen sind in Azure Key Vault Managed HSM vorhanden:

- Datenschutz. Sie können sich auf Microsofts starkes Engagement bei der Anfechtung von Regierungsanfragen zur Verteidigung Ihrer Daten verlassen.

- Vertragliche Verpflichtungen. Das System bietet Kontrollpflichten für die Sicherheit und den Schutz von Kundendaten, wie sie in Microsoft Trust Center erläutert werden.

- Regionsübergreifende Replikation. Sie können die Replikation in mehreren Regionen in verwaltetem HSM verwenden, um HSMs in einer sekundären Region bereitzustellen.

- Notfallwiederherstellung: Azure bietet eine Lösung für End-to-End-Sicherung und -Notfallwiederherstellung, die einfach, sicher, skalierbar und kostengünstig ist:

- Microsoft Security Response Center (MSRC). Die Verwaltung des Managed HSM-Diensts ist eng in MSRC integriert.

- Sicherheitsüberwachung für unerwartete administrative Vorgänge mit vollständiger 24/7-Sicherheitsreaktion

- Resiliente und sichere Lieferkette in der Cloud. Managed HSM erhöht die Zuverlässigkeit durch eine resiliente Cloud-Lieferkette.

- Integrierte Initiativen zur Einhaltung der gesetzlichen Bestimmungen Die Funktion „Einhaltung gesetzlicher Bestimmungen“ in Azure Policy stellt integrierte Initiativendefinitionen bereit, um eine Liste der Steuerungen und Compliancebereiche basierend auf dem jeweiligen Zuständigkeitsbereich (Kunde, Microsoft, Gemeinsam) anzuzeigen. Für Steuerungen im Zuständigkeitsbereich von Microsoft werden zusätzliche Details zu den Überwachungsergebnissen basierend auf Nachweisen von Drittanbietern sowie Implementierungsdetails zur Einhaltung der Bestimmungen bereitgestellt.

- Prüfberichte. Ressourcen, mit denen Informationssicherheits- und Complianceexperten Cloudfeatures verstehen und technische Compliance- und Kontrollanforderungen überprüfen können.

- Von einer Sicherheitsverletzung ausgehen. Wir gehen davon aus, dass jede Komponente jederzeit kompromittiert werden könnte, und wir entwerfen und testen entsprechend. Wir führen regelmäßige Red/ Blue Team-Übungen (Angriffssimulation) durch.

Managed HSM bietet robuste physische, technische und administrative Sicherheitskontrollen. Managed HSM bietet Ihnen die alleinige Kontrolle über Ihre verschlüsselten Daten für eine skalierbare, zentralisierte Lösung zu Verwaltung von Schlüsseln in der Cloud, die dazu beiträgt, die wachsenden Anforderungen an Compliance, Sicherheit und Datenschutz zu erfüllen. Vor allem bietet es Verschlüsselungsschutzvorrichtungen, die für die Compliance erforderlich sind. Unsere Kunden können sicher sein, dass wir uns für den Schutz ihrer Daten einsetzen und unsere Praktiken auf dem Weg zur Umsetzung der Microsoft EU Data Boundary transparent machen.

Wenden Sie sich wegen weiterer Informationen an Ihr Azure-Kontoteam, damit dieses eine Diskussion mit dem Azure-Schlüsselverwaltungs-Produktteam anbahnt.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für